مبادئ اتصال الشبكة Microsoft 365

تنطبق هذه المقالة على كل من Microsoft 365 Enterprise Office 365 Enterprise.

قبل البدء في تخطيط شبكتك لاتصال شبكة Microsoft 365، من المهم فهم مبادئ الاتصال لإدارة حركة مرور Microsoft 365 بأمان والحصول على أفضل أداء ممكن. تساعدك هذه المقالة على فهم أحدث الإرشادات لتحسين اتصال شبكة Microsoft 365 بشكل آمن.

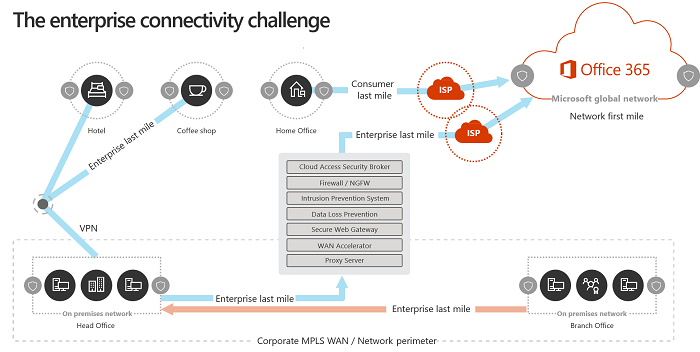

تم تصميم شبكات المؤسسات التقليدية في المقام الأول لتوفير وصول المستخدمين إلى التطبيقات والبيانات المستضافة في مراكز البيانات التي تديرها الشركة مع أمان محيط قوي. يفترض النموذج التقليدي أن المستخدمين سيصلون إلى التطبيقات والبيانات من داخل محيط شبكة الشركة، أو عبر ارتباطات WAN من المكاتب الفرعية، أو عن بعد عبر اتصالات VPN.

يؤدي اعتماد تطبيقات SaaS مثل Microsoft 365 إلى نقل مجموعة من الخدمات والبيانات خارج محيط الشبكة. بدون تحسين، تخضع نسبة استخدام الشبكة بين المستخدمين وتطبيقات SaaS لزمن الانتقال الذي يقدمه فحص الحزمة، دبوسات شعر الشبكة، والاتصالات غير المقصودة بنقاط النهاية البعيدة جغرافيا وعوامل أخرى. يمكنك ضمان أفضل أداء وموثوقية Microsoft 365 من خلال فهم وتنفيذ إرشادات التحسين الرئيسية.

في هذه المقالة، ستتعرف على:

- بنية Microsoft 365 كما تنطبق على اتصال العملاء بالسحابة

- تحديث مبادئ واستراتيجيات اتصال Microsoft 365 لتحسين نسبة استخدام الشبكة وتجربة المستخدم النهائي

- خدمة الويب Office 365 Endpoints، والتي تسمح لمسؤولي الشبكة باستهلاك قائمة منظمة من نقاط النهاية لاستخدامها في تحسين الشبكة

- إرشادات لتحسين الاتصال بخدمات Microsoft 365

- مقارنة أمان محيط الشبكة مع أمان نقطة النهاية

- خيارات التحسين التزايدي لنسبة استخدام الشبكة في Microsoft 365

- اختبار اتصال Microsoft 365، أداة جديدة لاختبار الاتصال الأساسي ب Microsoft 365

بنية Microsoft 365

Microsoft 365 هي سحابة برامج كخدمة موزعة (SaaS) توفر سيناريوهات الإنتاجية والتعاون من خلال مجموعة متنوعة من الخدمات والتطبيقات الصغيرة. تتضمن الأمثلة Exchange Online وSharePoint Online Skype for Business Online وMicrosoft Teams Exchange Online Protection وOffice في مستعرض وغيرها الكثير. في حين أن تطبيقات Microsoft 365 المحددة قد تحتوي على ميزاتها الفريدة لأنها تنطبق على شبكة العملاء والاتصال بالسحابة، فإنها تشترك جميعا في بعض الأساسيات والأهداف وأنماط البنية الرئيسية. هذه المبادئ وأنماط البنية للاتصال نموذجية للعديد من سحابات SaaS الأخرى. في الوقت نفسه، تختلف عن نماذج التوزيع النموذجية لسحب النظام الأساسي كخدمة والبنية الأساسية كخدمة، مثل Microsoft Azure.

واحدة من أهم الميزات المعمارية ل Microsoft 365 (التي غالبا ما يفتقدها مهندسو الشبكة أو يساء تفسيرها) هي أنها خدمة موزعة عالمية حقا، في سياق كيفية اتصال المستخدمين بها. يعد موقع مستأجر Microsoft 365 الهدف مهما لفهم موقع تخزين بيانات العميل داخل السحابة. ومع ذلك، لا تتضمن تجربة المستخدم مع Microsoft 365 الاتصال مباشرة بالأقراص التي تحتوي على البيانات. تتضمن تجربة المستخدم مع Microsoft 365 (بما في ذلك الأداء والموثوقية وخصائص الجودة المهمة الأخرى) الاتصال من خلال الأبواب الأمامية للخدمة عالية التوزيع التي يتم توسيع نطاقها عبر مئات مواقع Microsoft في جميع أنحاء العالم. في معظم الحالات، يتم تحقيق أفضل تجربة للمستخدم من خلال السماح لشبكة العملاء بتوجيه طلبات المستخدم إلى أقرب نقطة إدخال خدمة Microsoft 365. يفضل ذلك بدلا من الاتصال ب Microsoft 365 من خلال نقطة خروج في موقع أو منطقة مركزية.

بالنسبة لمعظم العملاء، يتم توزيع مستخدمي Microsoft 365 عبر العديد من المواقع. ولتحقيق أفضل النتائج، ينبغي النظر في المبادئ الموضحة في هذه الوثيقة من وجهة نظر التوسع (وليس التوسيع). مع التركيز أيضا على تحسين الاتصال بأقرب نقطة حضور في شبكة Microsoft العالمية، وليس إلى الموقع الجغرافي لمستأجر Microsoft 365. في الأساس، هذا يعني أنه على الرغم من أنه قد يتم تخزين بيانات مستأجر Microsoft 365 في موقع جغرافي معين، تظل تجربة Microsoft 365 لهذا المستأجر موزعة. يمكن أن يكون موجودا بالقرب من (شبكة) قريبة جدا من كل موقع للمستخدم النهائي يحتوي عليه المستأجر.

مبادئ اتصال Microsoft 365

توصي Microsoft بالمبادئ التالية لتحقيق أفضل اتصال وأداء Microsoft 365. استخدم مبادئ اتصال Microsoft 365 هذه لإدارة نسبة استخدام الشبكة والحصول على أفضل أداء عند الاتصال ب Microsoft 365.

يجب أن يكون الهدف الأساسي في تصميم الشبكة هو تقليل زمن الانتقال عن طريق تقليل وقت الرحلة ذهابا وإيابا (RTT) من شبكتك إلى شبكة Microsoft العالمية، العمود الفقري للشبكة العامة ل Microsoft الذي يوصل جميع مراكز بيانات Microsoft مع زمن انتقال منخفض ونقاط إدخال تطبيقات السحابة المنتشرة في جميع أنحاء العالم. يمكنك معرفة المزيد حول شبكة Microsoft العالمية في كيف تبني Microsoft شبكتها العالمية السريعة والموثوقة.

تحديد حركة مرور Microsoft 365 وتمييزها

يعد تحديد حركة مرور شبكة Microsoft 365 الخطوة الأولى في القدرة على تمييز نسبة استخدام الشبكة هذه عن نسبة استخدام الشبكة العامة المرتبطة بالإنترنت. يمكن تحسين اتصال Microsoft 365 من خلال تنفيذ مجموعة من الأساليب مثل تحسين مسار الشبكة وقواعد جدار الحماية وإعدادات وكيل المستعرض. بالإضافة إلى ذلك، يعد تجاوز أجهزة فحص الشبكة لنقاط نهاية معينة مفيدا أيضا.

لمزيد من المعلومات حول أساليب تحسين Microsoft 365، راجع قسم تحسين الاتصال بخدمات Microsoft 365 .

تنشر Microsoft الآن جميع نقاط نهاية Microsoft 365 كخدمة ويب وتوفر إرشادات حول أفضل طريقة لاستخدام هذه البيانات. لمزيد من المعلومات حول كيفية إحضار نقاط نهاية Microsoft 365 والعمل معها، راجع المقالة Office 365 عناوين URL ونطاقات عناوين IP.

اتصالات شبكة الخروج محليا

يعد DNS المحلي والخروج من الإنترنت أمرا بالغ الأهمية لتقليل زمن انتقال الاتصال وضمان إجراء اتصالات المستخدم إلى أقرب نقطة دخول إلى خدمات Microsoft 365. في طوبولوجيا شبكة معقدة، من المهم تنفيذ كل من DNS المحلي والخروج المحلي من الإنترنت معا. لمزيد من المعلومات حول كيفية توجيه Microsoft 365 لاتصالات العميل إلى أقرب نقطة إدخال، راجع المقالة اتصال العميل.

قبل ظهور الخدمات السحابية مثل Microsoft 365، كان اتصال المستخدم النهائي بالإنترنت كعامل تصميم في بنية الشبكة بسيطا نسبيا. عندما يتم توزيع خدمات الإنترنت ومواقع الويب في جميع أنحاء العالم، فإن زمن الانتقال بين نقاط الخروج الخاصة بالشركة وأي نقطة نهاية وجهة معينة هي إلى حد كبير دالة للمسافة الجغرافية.

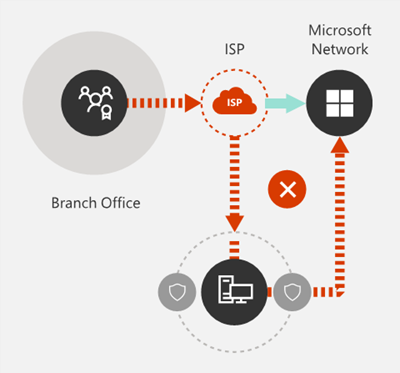

في بنية الشبكة التقليدية، تعبر جميع اتصالات الإنترنت الصادرة شبكة الشركة، وتخرج من موقع مركزي. مع نضج عروض Microsoft السحابية، أصبحت بنية الشبكة الموزعة التي تواجه الإنترنت أمرا بالغ الأهمية لدعم الخدمات السحابية الحساسة لزمن الانتقال. تم تصميم شبكة Microsoft العالمية لاستيعاب متطلبات زمن الانتقال مع البنية الأساسية ل Front Door للخدمة الموزعة، وهي نسيج ديناميكي لنقاط الإدخال العالمية التي توجه اتصالات الخدمة السحابية الواردة إلى أقرب نقطة إدخال. يهدف هذا إلى تقليل طول "الميل الأخير" لعملاء سحابة Microsoft عن طريق تقصير المسار بين العميل والسحابة بشكل فعال.

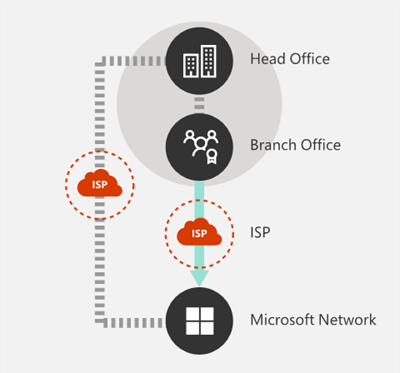

غالبا ما يتم تصميم شبكات WAN للمؤسسات لنسخ حركة مرور الشبكة احتياطيا إلى مكتب رئيسي لشركة مركزية لفحصها قبل الخروج إلى الإنترنت، عادة من خلال خادم وكيل واحد أو أكثر. يوضح الرسم التخطيطي التالي مخطط الشبكة هذا.

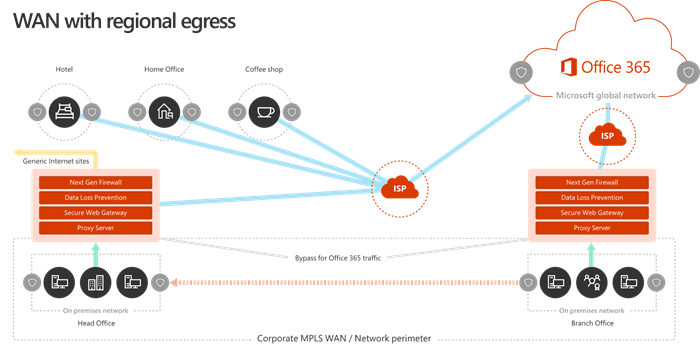

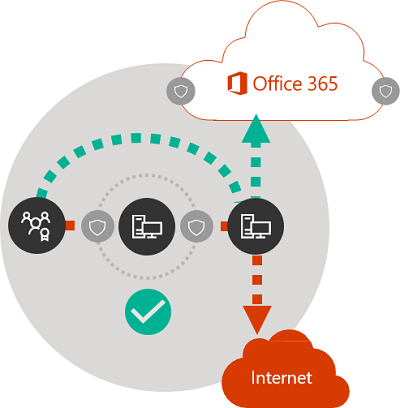

نظرا لأن Microsoft 365 يعمل على شبكة Microsoft العمومية، والتي تتضمن خوادم الواجهة الأمامية حول العالم، غالبا ما يكون هناك خادم أمامي قريب من موقع المستخدم. من خلال توفير خروج الإنترنت المحلي وتكوين خوادم DNS الداخلية لتوفير تحليل الاسم المحلي لنقاط نهاية Microsoft 365، يمكن لحركة مرور الشبكة الموجهة إلى Microsoft 365 الاتصال بخوادم الواجهة الأمامية ل Microsoft 365 في أقرب وقت ممكن للمستخدم. يوضح الرسم التخطيطي التالي مثالا لطوبولوجيا الشبكة التي تسمح للمستخدمين المتصلين من المكتب الرئيسي والمكاتب الفرعية والمواقع البعيدة باتباع أقصر مسار إلى أقرب نقطة إدخال Microsoft 365.

يمكن أن يؤدي تقصير مسار الشبكة إلى نقاط إدخال Microsoft 365 بهذه الطريقة إلى تحسين أداء الاتصال وتجربة المستخدم النهائي في Microsoft 365. يمكن أن يساعد أيضا في تقليل تأثير التغييرات المستقبلية على بنية الشبكة على أداء Microsoft 365 وموثوقيته.

أيضا، يمكن أن تقدم طلبات DNS زمن انتقال إذا كان خادم DNS المستجيب بعيدا أو مشغولا. يمكنك تقليل زمن انتقال تحليل الاسم عن طريق توفير خوادم DNS المحلية في مواقع الفرع والتأكد من تكوينها لتخزين سجلات DNS مؤقتا بشكل مناسب.

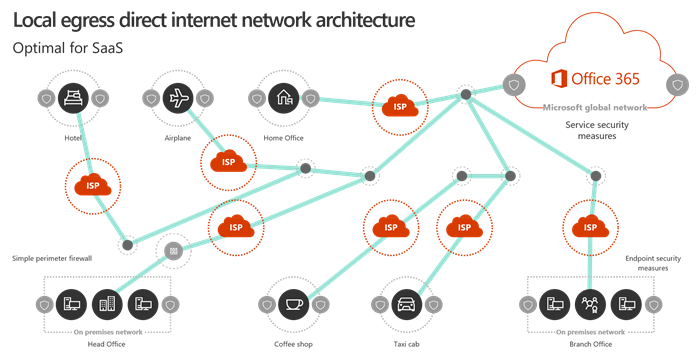

في حين أن الخروج الإقليمي يمكن أن يعمل بشكل جيد مع Microsoft 365، فإن نموذج الاتصال الأمثل سيكون توفير خروج الشبكة دائما في موقع المستخدم، بغض النظر عما إذا كان على شبكة الشركة أو المواقع البعيدة مثل المنازل والفنادق والمقاهي والمطارات. يتم تمثيل نموذج الخروج المباشر المحلي هذا في الرسم التخطيطي التالي.

يمكن للمؤسسات التي اعتمدت Microsoft 365 الاستفادة من بنية الواجهة الأمامية للخدمة الموزعة للشبكة العالمية من Microsoft من خلال التأكد من أن اتصالات المستخدم ب Microsoft 365 تأخذ أقصر مسار ممكن إلى أقرب نقطة إدخال لشبكة Microsoft العالمية. تقوم بنية شبكة الخروج المحلية بذلك من خلال السماح بتوجيه حركة مرور Microsoft 365 عبر أقرب خروج، بغض النظر عن موقع المستخدم.

تتمتع بنية الخروج المحلية بالفوائد التالية على النموذج التقليدي:

- يوفر أداء Microsoft 365 الأمثل عن طريق تحسين طول المسار. يتم توجيه اتصالات المستخدم النهائي ديناميكيا إلى أقرب نقطة إدخال Microsoft 365 بواسطة البنية الأساسية ل Front Door للخدمة الموزعة.

- يقلل من الحمل على البنية الأساسية لشبكة الشركة عن طريق السماح بالدخول المحلي.

- تأمين الاتصالات على كلا الطرفين باستخدام أمان نقطة نهاية العميل وميزات أمان السحابة.

تجنب دبابيس شعر الشبكة

كقاعدة عامة، يوفر أقصر مسار مباشر بين المستخدم وأقرب نقطة نهاية Microsoft 365 أفضل أداء. يحدث دبابيس شعر الشبكة عندما يتم توجيه حركة مرور شبكة WAN أو VPN المرتبطة بوجهة معينة أولا إلى موقع وسيط آخر (مثل مكدس الأمان أو وسيط الوصول إلى السحابة أو بوابة الويب المستندة إلى السحابة)، ما يقدم زمن انتقال وإعادة توجيه محتملة إلى نقطة نهاية بعيدة جغرافيا. تحدث دبوسات شعر الشبكة أيضا بسبب التوجيه/عدم كفاءة التناظر أو عمليات البحث عن DNS دون المستوى الأمثل (البعيد).

للتأكد من أن اتصال Microsoft 365 لا يخضع لدبوسات شعر الشبكة حتى في حالة الخروج المحلية، تحقق مما إذا كان موفر خدمة الإنترنت المستخدم لتوفير خروج الإنترنت لموقع المستخدم لديه علاقة تناظر مباشرة مع شبكة Microsoft العالمية على مقربة من هذا الموقع. قد تحتاج أيضا إلى تكوين توجيه الخروج لإرسال حركة مرور Microsoft 365 الموثوق بها مباشرة. هذا بدلا من الوكيل أو التوجيه النفقي من خلال سحابة خارجية أو مورد أمان شبكة مستند إلى السحابة يعالج نسبة استخدام الشبكة المرتبطة بالإنترنت. يساعد تحليل اسم DNS المحلي لنقاط نهاية Microsoft 365 على التأكد من أنه بالإضافة إلى التوجيه المباشر، يتم استخدام أقرب نقاط إدخال Microsoft 365 لاتصالات المستخدم.

إذا كنت تستخدم الشبكة المستندة إلى السحابة أو خدمات الأمان لنسبة استخدام الشبكة في Microsoft 365، فتأكد من تقييم نتيجة دبابيس الشعر وفهم تأثيرها على أداء Microsoft 365. يمكن القيام بذلك من خلال فحص عدد مواقع موفر الخدمة ومواقعها التي تتم من خلالها إعادة توجيه نسبة استخدام الشبكة فيما يتعلق بعدد المكاتب الفرعية ونقاط نظير شبكة Microsoft العالمية، وجودة علاقة تناظر الشبكة لموفر الخدمة مع موفر الخدمة وMicrosoft، وتأثير أداء النسخ الاحتياطي في البنية الأساسية لموفر الخدمة.

نظرا للعدد الكبير من المواقع الموزعة مع نقاط إدخال Microsoft 365 وقربها من المستخدمين النهائيين، يمكن أن يكون لتوجيه حركة مرور Microsoft 365 إلى أي شبكة خارجية أو موفر أمان تأثير سلبي على اتصالات Microsoft 365 إذا لم يتم تكوين شبكة الموفر لنظائر Microsoft 365 المثلى.

تقييم تجاوز الوكلاء وأجهزة فحص نسبة استخدام الشبكة وتقنيات الأمان المكررة

يجب على عملاء المؤسسة مراجعة أساليب أمان الشبكة وتقليل المخاطر الخاصة بهم خصيصا لنسبة استخدام الشبكة المرتبطة ب Microsoft 365 واستخدام ميزات أمان Microsoft 365 لتقليل اعتمادهم على تقنيات أمان الشبكة المتطفلة والمؤثرة على الأداء والمكلفة لنسبة استخدام شبكة Microsoft 365.

تفرض معظم شبكات المؤسسة أمان الشبكة لحركة مرور الإنترنت باستخدام تقنيات مثل الوكلاء وفحص TLS وفحص الحزم وأنظمة منع فقدان البيانات. توفر هذه التقنيات تخفيفا مهما للمخاطر لطلبات الإنترنت العامة ولكن يمكن أن تقلل بشكل كبير من الأداء وقابلية التوسع وجودة تجربة المستخدم النهائي عند تطبيقها على نقاط نهاية Microsoft 365.

خدمة الويب لنقاط النهاية Office 365

يمكن لمسؤولي Microsoft 365 استخدام برنامج نصي أو استدعاء REST لاستهلاك قائمة منظمة من نقاط النهاية من خدمة الويب Office 365 Endpoints وتحديث تكوينات جدران الحماية المحيطة وأجهزة الشبكة الأخرى. يضمن ذلك تحديد نسبة استخدام الشبكة المرتبطة ب Microsoft 365 ومعالجتها بشكل مناسب وإدارتها بشكل مختلف عن نسبة استخدام الشبكة المرتبطة بمواقع الويب العامة وغير المعروفة في كثير من الأحيان على الإنترنت. لمزيد من المعلومات حول كيفية استخدام خدمة الويب لنقاط النهاية Office 365، راجع المقالة Office 365 عناوين URL ونطاقات عناوين IP.

البرامج النصية PAC (التكوين التلقائي للوكيل)

يمكن لمسؤولي Microsoft 365 إنشاء برامج PAC (التكوين التلقائي للوكيل) النصية التي يمكن تسليمها إلى أجهزة كمبيوتر المستخدم عبر WPAD أو GPO. يمكن استخدام برامج PAC النصية لتجاوز وكلاء طلبات Microsoft 365 من مستخدمي WAN أو VPN، مما يسمح لنسبة استخدام الشبكة ل Microsoft 365 باستخدام اتصالات الإنترنت المباشرة بدلا من اجتياز شبكة الشركة.

ميزات أمان Microsoft 365

تتسم Microsoft بالشفافية بشأن أمان مركز البيانات والأمان التشغيلي وتقليل المخاطر حول خوادم Microsoft 365 ونقاط نهاية الشبكة التي تمثلها. تتوفر ميزات الأمان المضمنة في Microsoft 365 لتقليل مخاطر أمان الشبكة، مثل تفادي فقدان البيانات في Microsoft Purview، ومكافحة الفيروسات، والمصادقة متعددة العوامل، ومربع تأمين العميل، Defender لـ Office 365، وMicrosoft 365 Threat Intelligence، وMicrosoft 365 Secure Score، أمان Exchange Online Protection وDDOS للشبكة.

لمزيد من المعلومات حول مركز بيانات Microsoft وأمان الشبكة العمومية، راجع مركز توثيق Microsoft.

تحسين الاتصال بخدمات Microsoft 365

خدمات Microsoft 365 هي مجموعة من المنتجات والتطبيقات والخدمات الديناميكية والمترابطة والمتكاملة بعمق. عند تكوين الاتصال بخدمات Microsoft 365 وتحسينه، لا يمكن ربط نقاط نهاية معينة (مجالات) ببعض سيناريوهات Microsoft 365 لتنفيذ قائمة السماح على مستوى الشبكة. لا تدعم Microsoft قائمة السماح الانتقائية لأنها تتسبب في حوادث الاتصال والخدمة للمستخدمين. لذلك يجب على مسؤولي الشبكة دائما تطبيق إرشادات Microsoft 365 لقائمة السماح بالشبكة وتحسينات الشبكة الشائعة على المجموعة الكاملة من نقاط نهاية الشبكة المطلوبة (المجالات) التي يتم نشرها وتحديثها بانتظام. بينما نبسط نقاط نهاية شبكة Microsoft 365 استجابة لملاحظات العملاء، يجب أن يكون مسؤولو الشبكة على دراية بالأنماط الأساسية التالية في مجموعة نقاط النهاية الحالية اليوم:

- حيثما أمكن، ستتضمن نقاط نهاية المجال المنشورة أحرف بدل لخفض جهد تكوين الشبكة للعملاء بشكل كبير.

- أعلنت Microsoft 365 عن مبادرة دمج المجال (cloud.microsoft)، ما يوفر للعملاء طريقة لتبسيط تكوينات الشبكة الخاصة بهم وتجميع تحسينات الشبكة لهذا المجال تلقائيا للعديد من خدمات Microsoft 365 الحالية والمستقبلية.

- الاستخدام الحصري لمجال جذر cloud.microsoft لعزل الأمان ووظائف محددة. يتيح هذا لفرق شبكة العملاء والأمان الثقة في مجالات Microsoft 365، مع تحسين الاتصال بنقاط النهاية هذه وتجنب معالجة أمان الشبكة غير الضرورية.

- تحدد بعض تعريفات نقطة النهاية بادئات IP فريدة مطابقة لمجالاتها. تدعم هذه الميزة العملاء الذين لديهم بنيات شبكة معقدة، ما يمكنهم من تطبيق تحسينات دقيقة للشبكة باستخدام تفاصيل بادئة IP.

يوصى بتكوينات الشبكة التالية لجميع نقاط نهاية شبكة Microsoft 365 (المجالات) والفئات "المطلوبة" :

- السماح صراحة لنقاط نهاية شبكة Microsoft 365 في أجهزة الشبكة والخدمات التي تمر بها اتصالات المستخدم (على سبيل المثال، أجهزة أمان محيط الشبكة مثل الوكلاء وجدران الحماية وDNS وحلول أمان الشبكة المستندة إلى السحابة وما إلى ذلك)

- تجاوز مجالات Microsoft 365 من فك تشفير TLS، واعتراض نسبة استخدام الشبكة، وفحص الحزمة العميقة، وتصفية حزمة الشبكة والمحتوى. لاحظ أن العديد من النتائج التي يستخدم العملاء تقنيات الشبكة هذه من أجلها في سياق التطبيقات غير الموثوق بها/غير المدارة يمكن تحقيقها بواسطة ميزات أمان Microsoft 365 في الأصل.

- يجب إعطاء الأولوية للوصول المباشر إلى الإنترنت لمجالات Microsoft 365 من خلال تقليل الاعتماد على النسخ الاحتياطي للشبكة واسعة النطاق (WAN)، وتجنب دبابيس شعر الشبكة، وتمكين خروج الإنترنت المحلي الأكثر كفاءة للمستخدمين ومباشرة إلى شبكة Microsoft.

- تأكد من أن تحليل اسم DNS يحدث بالقرب من خروج الشبكة لضمان تقديم الاتصالات من خلال الواجهة الأمامية الأكثر مثالية ل Microsoft 365.

- تحديد أولويات اتصالات Microsoft 365 على طول مسار الشبكة، ما يضمن سعة وجودة الخدمة لتجارب Microsoft 365.

- تجاوز أجهزة تداخل نسبة استخدام الشبكة مثل الوكلاء وخدمات VPN.

قد يحتاج العملاء الذين لديهم طبولوجيا شبكة معقدة، وتنفيذ تحسينات الشبكة مثل التوجيه المخصص، وتجاوز الوكيل المستند إلى IP، و VPN النفق المنقسم إلى معلومات بادئة IP بالإضافة إلى المجالات. لتسهيل سيناريوهات العملاء هذه، يتم تجميع نقاط نهاية شبكة Microsoft 365 في فئات لتحديد أولويات وتسهيل تكوين تحسينات الشبكة الإضافية هذه. تحمل نقاط نهاية الشبكة المصنفة ضمن فئتي "تحسين" و "السماح" كميات كبيرة من نسبة استخدام الشبكة وهي حساسة لزمن انتقال الشبكة وأدائها، وقد يرغب العملاء في تحسين الاتصال بتلك أولا. تحتوي نقاط نهاية الشبكة ضمن فئتي "تحسين" و "السماح" على عناوين IP مدرجة مع المجالات. لا تحتوي نقاط نهاية الشبكة المصنفة ضمن الفئة "الافتراضية" على عناوين IP مقترنة بها لأنها أكثر ديناميكية في طبيعتها وتتغير عناوين IP بمرور الوقت.

اعتبارات إضافية للشبكة

عند تحسين الاتصال ب Microsoft 365، قد يكون لبعض تكوينات الشبكة تأثير سلبي على توفر Microsoft 365 وإمكانية التشغيل التفاعلي والأداء وتجربة المستخدم. لم تختبر Microsoft سيناريوهات الشبكة التالية مع خدماتنا، ومن المعروف أنها تسبب مشكلات في الاتصال.

- إنهاء TLS أو فحص الحزم العميق لأي مجالات M365 مع وكلاء العملاء أو أنواع أخرى من أجهزة الشبكة أو خدماتها (استخدم أجهزة أو حلول شبكة تابعة لجهة خارجية مع Microsoft 365 - Microsoft 365 | Microsoft Learn).

- حظر بروتوكولات أو إصدارات بروتوكول معينة مثل QUIC وWebSocket وما إلى ذلك بواسطة البنية الأساسية أو الخدمة المتوسطة للشبكة.

- فرض الرجوع إلى إصدار أقدم أو تجاوز الفشل للبروتوكولات (مثل UDP --> TCP، TLS1.3 --> TLS1.2 --> TLS1.1) المستخدمة بين تطبيقات العميل وخدمات Microsoft 365.

- توجيه الاتصالات من خلال البنية الأساسية للشبكة التي تطبق المصادقة الخاصة بها مثل مصادقة الوكيل.

نوصي العملاء بتجنب استخدام تقنيات الشبكة هذه لنسبة استخدام الشبكة الموجهة إلى مجالات Microsoft 365 وتجاوزها لاتصالات Microsoft 365.

توصي Microsoft بإعداد نظام تلقائي لتنزيل قائمة نقاط نهاية شبكة M365 وتطبيقها بانتظام. يرجى الرجوع إلى إدارة التغيير لعناوين IP وعناوين URL ل Microsoft 365 لمزيد من المعلومات.

مقارنة أمان محيط الشبكة مع أمان نقطة النهاية

الهدف من أمان الشبكة التقليدية هو تقوية محيط شبكة الشركة ضد التسلل والمآثر الضارة. مع اعتماد المؤسسات Microsoft 365، يتم ترحيل بعض خدمات الشبكة وبياناتها جزئيا أو كليا إلى السحابة. بالنسبة لأي تغيير أساسي في بنية الشبكة، تتطلب هذه العملية إعادة تقييم أمان الشبكة التي تأخذ العوامل الناشئة في الاعتبار:

- مع اعتماد الخدمات السحابية، يتم توزيع خدمات الشبكة والبيانات بين مراكز البيانات المحلية والسحابة، ولم يعد أمان المحيط كافيا من تلقاء نفسه.

- يتصل المستخدمون عن بعد بموارد الشركة في مراكز البيانات المحلية وفي السحابة من مواقع غير خاضعة للرقابة مثل المنازل والفنادق والمقاهي.

- يتم تضمين ميزات الأمان المصممة لهذا الغرض بشكل متزايد في الخدمات السحابية ويمكن أن تكمل أنظمة الأمان الحالية أو تحل محلها.

تقدم Microsoft مجموعة واسعة من ميزات أمان Microsoft 365 وتوفر إرشادات توجيهية لاستخدام أفضل ممارسات الأمان التي يمكن أن تساعدك على ضمان أمان البيانات والشبكة ل Microsoft 365. تتضمن أفضل الممارسات الموصى بها ما يلي:

استخدام المصادقة متعددة العوامل (MFA) تضيف المصادقة متعددة العوامل طبقة إضافية من الحماية إلى استراتيجية كلمة مرور قوية من خلال مطالبة المستخدمين بالإقرار بمكالمة هاتفية أو رسالة نصية أو إشعار تطبيق على هواتفهم الذكية بعد إدخال كلمة المرور الخاصة بهم بشكل صحيح.

استخدم Microsoft Defender for Cloud Apps تكوين النهج لتتبع النشاط الشاذ والعمل عليه. قم بإعداد التنبيهات باستخدام Microsoft Defender for Cloud Apps بحيث يمكن للمسؤولين مراجعة نشاط المستخدم غير العادي أو الخطر، مثل تنزيل كميات كبيرة من البيانات أو محاولات تسجيل الدخول الفاشلة المتعددة أو الاتصالات من عناوين IP غير معروفة أو خطرة.

تكوين منع فقدان البيانات (DLP) يسمح لك DLP بتحديد البيانات الحساسة وإنشاء نهج تساعد على منع المستخدمين من مشاركة البيانات عن طريق الخطأ أو عن قصد. يعمل DLP عبر Microsoft 365 بما في ذلك Exchange Online وSharePoint Online وOneDrive بحيث يمكن للمستخدمين البقاء متوافقين دون مقاطعة سير العمل الخاص بهم.

استخدام مربع تأمين العميل بصفتك مسؤول Microsoft 365، يمكنك استخدام مربع تأمين العميل للتحكم في كيفية وصول مهندس دعم Microsoft إلى بياناتك أثناء جلسة عمل التعليمات. في الحالات التي يتطلب فيها المهندس الوصول إلى بياناتك لاستكشاف المشكلة وإصلاحها، يسمح لك مربع تأمين العميل بالموافقة على طلب الوصول أو رفضه.

استخدم Office 365 Secure Score أداة تحليلات الأمان التي توصي بما يمكنك القيام به لتقليل المخاطر بشكل أكبر. تبحث درجة الأمان في إعدادات Microsoft 365 وأنشطتك وتقارنها بخط أساسي أنشأته Microsoft. تحصل على درجة استنادا إلى مدى محاذاتك لأفضل ممارسات الأمان.

وينبغي أن يتضمن النهج الشامل لتعزيز الأمن النظر فيما يلي:

- تحويل التركيز من أمان المحيط إلى أمان نقطة النهاية من خلال تطبيق ميزات أمان عميل Office المستندة إلى السحابة.

- تقليص محيط الأمان إلى مركز البيانات

- تمكين الثقة المكافئة لأجهزة المستخدم داخل المكتب أو في المواقع البعيدة

- التركيز على تأمين موقع البيانات وموقع المستخدم

- تتمتع أجهزة المستخدم المدارة بثقة أعلى مع أمان نقطة النهاية

- إدارة جميع أمن المعلومات بشكل كلي، وليس التركيز فقط على المحيط

- إعادة تعريف شبكة WAN وبناء أمان الشبكة المحيطة من خلال السماح لنسبة استخدام الشبكة الموثوق بها بتجاوز أجهزة الأمان وفصل الأجهزة غير المدارة إلى شبكات Wi-Fi الضيف

- تقليل متطلبات أمان الشبكة لحافة شبكة WAN الخاصة بالشركة

- لا تزال بعض أجهزة أمان محيط الشبكة مثل جدران الحماية مطلوبة، ولكن يتم تقليل الحمل

- يضمن الخروج المحلي لحركة مرور Microsoft 365

- يمكن معالجة التحسينات بشكل متزايد كما هو موضح في قسم التحسين التزايدي . قد توفر بعض تقنيات التحسين نسب تكلفة/فائدة أفضل اعتمادا على بنية الشبكة، ويجب عليك اختيار التحسينات التي تجعل مؤسستك أكثر منطقية.

لمزيد من المعلومات حول أمان Microsoft 365 وتوافقه، راجع المقالات أمان Microsoft 365وMicrosoft Purview.

التحسين التزايدي

لقد مثلنا نموذج اتصال الشبكة المثالي ل SaaS في وقت سابق من هذه المقالة، ولكن بالنسبة للعديد من المؤسسات الكبيرة ذات بنيات الشبكة المعقدة تاريخيا، ليس من العملي إجراء كل هذه التغييرات مباشرة. في هذا القسم، نناقش العديد من التغييرات المتزايدة التي يمكن أن تساعد على تحسين أداء Microsoft 365 وموثوقيته.

تختلف الطرق التي ستستخدمها لتحسين نسبة استخدام الشبكة في Microsoft 365 وفقا لطوبولوجيا الشبكة وأجهزة الشبكة التي قمت بتنفيذها. تحتاج المؤسسات الكبيرة التي لها العديد من المواقع وممارسات أمان الشبكة المعقدة إلى تطوير استراتيجية تتضمن معظم أو جميع المبادئ المدرجة في قسم مبادئ اتصال Microsoft 365 ، بينما قد تحتاج المؤسسات الأصغر إلى النظر في واحد أو اثنين فقط.

يمكنك التعامل مع التحسين كعملية تزايدية، وتطبيق كل أسلوب على التوالي. يسرد الجدول التالي أساليب التحسين الرئيسية بترتيب تأثيرها على زمن الانتقال والموثوقية لأكبر عدد من المستخدمين.

| أسلوب التحسين | الوصف | اثر |

|---|---|---|

| دقة DNS المحلية والخروج من الإنترنت |

قم بتوفير خوادم DNS المحلية في كل موقع وتأكد من خروج اتصالات Microsoft 365 إلى الإنترنت في أقرب وقت ممكن إلى موقع المستخدم. |

تقليل زمن الانتقال تحسين الاتصال الموثوق به إلى أقرب نقطة إدخال Microsoft 365 |

| إضافة نقاط خروج إقليمية |

إذا كانت شبكة شركتك تحتوي على مواقع متعددة ولكن نقطة خروج واحدة فقط، أضف نقاط خروج إقليمية لتمكين المستخدمين من الاتصال بأقرب نقطة إدخال Microsoft 365. |

تقليل زمن الانتقال تحسين الاتصال الموثوق به إلى أقرب نقطة إدخال Microsoft 365 |

| تجاوز الوكلاء وأجهزة الفحص |

تكوين المستعرضات باستخدام ملفات PAC التي ترسل طلبات Microsoft 365 مباشرة إلى نقاط الخروج. قم بتكوين أجهزة توجيه الحافة وجدران الحماية للسماح بنسبة استخدام الشبكة في Microsoft 365 دون فحص. |

تقليل زمن الانتقال تقليل الحمل على أجهزة الشبكة |

| تمكين الاتصال المباشر لمستخدمي VPN |

بالنسبة لمستخدمي VPN، قم بتمكين اتصالات Microsoft 365 للاتصال مباشرة من شبكة المستخدم بدلا من نفق VPN عن طريق تنفيذ النفق المنقسم. |

تقليل زمن الانتقال تحسين الاتصال الموثوق به إلى أقرب نقطة إدخال Microsoft 365 |

| الترحيل من WAN التقليدية إلى SD-WAN |

SD-WANs (الشبكات واسعة النطاق المعرفة بالبرامج) تبسيط إدارة شبكة WAN وتحسين الأداء عن طريق استبدال أجهزة توجيه WAN التقليدية بأجهزة ظاهرية، على غرار ظاهرية موارد الحوسبة باستخدام الأجهزة الظاهرية (VMs). |

تحسين أداء حركة مرور شبكة WAN وإدارتها تقليل الحمل على أجهزة الشبكة |

المقالات ذات الصلة

نظرة عامة على اتصال شبكة Microsoft 365

نطاقات عناوين IP وعناوين URL في Office 365

عنوان IP لـ Office 365 وخدمة URL على ويب

تقييم اتصال الشبكة Microsoft 365

تخطيط الشبكة وضبط الأداء ل Microsoft 365

Office 365 ضبط الأداء باستخدام الخطوط الأساسية ومحفوظات الأداء

خطة استكشاف أخطاء الأداء وإصلاحها Office 365

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ