إنشاء مؤشرات لـ IPs أو عناوين URL/المجالات

ينطبق على:

تلميح

هل تريد تجربة Defender لنقطة النهاية؟ التسجيل للحصول على إصدار تجريبي مجاني.

نظرة عامة

من خلال إنشاء مؤشرات لعناوين IP وعناوين URL أو المجالات، يمكنك الآن السماح بعناوين IP أو عناوين URL أو المجالات أو حظرها استنادا إلى التحليل الذكي للمخاطر الخاص بك. يمكنك أيضا تحذير المستخدمين بمطالبة إذا فتحوا تطبيقا محفوفا بالمخاطر. لن تمنعهم المطالبة من استخدام التطبيق ولكن يمكنك توفير رسالة مخصصة وارتباطات إلى صفحة شركة تصف الاستخدام المناسب للتطبيق. لا يزال بإمكان المستخدمين تجاوز التحذير والاستمرار في استخدام التطبيق إذا كانوا بحاجة إليه.

لحظر عناوين IP/عناوين URL الضارة (كما تحددها Microsoft)، يمكن ل Defender لنقطة النهاية استخدام:

- SmartScreen ل Windows Defender لمستعرضات Microsoft

- حماية الشبكة للمستعرضات غير التابعة ل Microsoft، أو المكالمات التي يتم إجراؤها خارج المستعرض

تتم إدارة مجموعة بيانات التحليل الذكي للمخاطر لحظر عناوين IP/عناوين URL الضارة بواسطة Microsoft.

يمكنك حظر عناوين IP/عناوين URL الضارة من خلال صفحة الإعدادات أو مجموعات الأجهزة، إذا كنت ترى أن مجموعات معينة معرضة للخطر أكثر أو أقل من غيرها.

ملاحظة

رمز التوجيه Inter-Domain (CIDR) بدون فئة لعناوين IP غير مدعوم.

قبل البدء

من المهم فهم المتطلبات الأساسية التالية قبل إنشاء مؤشرات ل IPS أو عناوين URL أو المجالات:

متطلبات حماية الشبكة

يتطلب السماح والكتلة لعنصر URL/IP تمكين حماية الشبكة لمكون Microsoft Defender لنقطة النهاية في وضع الحظر. لمزيد من المعلومات حول إرشادات حماية الشبكة والتكوين، راجع تمكين حماية الشبكة.

أنظمة التشغيل المدعومة

- Windows 10، الإصدار 1709 أو أحدث

- Windows 11

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2019

- Windows Server 2022

- ماك

- ينكس

- iOS

- Android

متطلبات Windows Server 2016 وWindows Server 2012 R2

يجب إلحاق Windows Server 2016 وWindows Server 2012 R2 باستخدام الإرشادات الموجودة في خوادم Windows.

متطلبات إصدار برنامج الحماية من الفيروسات Microsoft Defender

يجب أن يكون إصدار عميل مكافحة البرامج الضارة 4.18.1906.x أو أحدث.

متطلبات مؤشرات الشبكة المخصصة

تأكد من تمكين مؤشرات الشبكة المخصصة في Microsoft Defender XDR>إعدادات>الميزات المتقدمة. لمزيد من المعلومات، راجع الميزات المتقدمة.

لدعم المؤشرات على iOS، راجع Microsoft Defender لنقطة النهاية على iOS.

لدعم المؤشرات على Android، راجع Microsoft Defender لنقطة النهاية على Android.

قيود قائمة مؤشرات IoC

يمكن إضافة عناوين IP الخارجية فقط إلى قائمة المؤشرات. لا يمكن إنشاء مؤشرات لعناوين IP الداخلية. بالنسبة لسيناريوهات حماية الويب، نوصي باستخدام الإمكانات المضمنة في Microsoft Edge. يستفيد Microsoft Edge من حماية الشبكة لفحص نسبة استخدام الشبكة ويسمح لكتل TCP وHTTP وHTTPS (TLS).

عمليات غير Microsoft Edge وInternet Explorer

بالنسبة للعمليات الأخرى غير Microsoft Edge وInternet Explorer، تستفيد سيناريوهات حماية الويب من حماية الشبكة للفحص والإنفاذ:

- IP مدعوم لجميع البروتوكولات الثلاثة (TCP وHTTP وHTTPS (TLS))

- يتم دعم عناوين IP واحدة فقط (لا توجد كتل CIDR أو نطاقات IP) في المؤشرات المخصصة

- لا يمكن حظر عناوين URL المشفرة (المسار الكامل) إلا على مستعرضات الطرف الأول (Internet Explorer، Edge)

- يمكن حظر عناوين URL المشفرة (FQDN فقط) في مستعرضات الجهات الخارجية (أي، بخلاف Internet Explorer، Edge)

- يمكن تطبيق كتل مسار URL الكاملة لعناوين URL غير المشفرة

- إذا كانت هناك نهج مؤشر URL متعارضة، يتم تطبيق المسار الأطول. على سبيل المثال، نهج مؤشر

https://support.microsoft.com/officeURL له الأسبقية على نهجhttps://support.microsoft.comمؤشر URL .

حماية الشبكة ومصافحة TCP ثلاثية الاتجاه

مع حماية الشبكة، يتم تحديد ما إذا كان يجب السماح بالوصول إلى موقع أو حظره بعد الانتهاء من تأكيد الاتصال ثلاثي الاتجاه عبر TCP/IP. وبالتالي، عند حظر موقع بواسطة حماية الشبكة، قد ترى نوع إجراء ضمن ConnectionSuccessNetworkConnectionEvents في مدخل Microsoft Defender، على الرغم من حظر الموقع. NetworkConnectionEvents يتم الإبلاغ عن من طبقة TCP، وليس من حماية الشبكة. بعد اكتمال تأكيد الاتصال ثلاثي الاتجاه، يسمح بالوصول إلى الموقع أو يتم حظره بواسطة حماية الشبكة.

فيما يلي مثال على كيفية عمل ذلك:

لنفترض أن المستخدم يحاول الوصول إلى موقع ويب على جهازه. يحدث أن تتم استضافة الموقع على مجال خطير، ويجب حظره بواسطة حماية الشبكة.

يبدأ تأكيد الاتصال ثلاثي الاتجاه عبر TCP/IP. قبل اكتماله،

NetworkConnectionEventsيتم تسجيل إجراء، ويتم إدراجهActionTypeكConnectionSuccess. ومع ذلك، بمجرد اكتمال عملية تأكيد الاتصال ثلاثية الاتجاه، تمنع حماية الشبكة الوصول إلى الموقع. كل هذا يحدث بسرعة. تحدث عملية مماثلة مع Microsoft Defender SmartScreen؛ عندما يكتمل تأكيد الاتصال ثلاثي الاتجاه يتم تحديده، ويتم حظر الوصول إلى موقع أو السماح به.في مدخل Microsoft Defender، يتم سرد تنبيه في قائمة انتظار التنبيهات. تتضمن تفاصيل هذا التنبيه كلا

NetworkConnectionEventsمن وAlertEvents. يمكنك أن ترى أنه تم حظر الموقع، على الرغم من أن لديك أيضا عنصراNetworkConnectionEventsمع ActionType الخاص بConnectionSuccess.

عناصر تحكم وضع التحذير

عند استخدام وضع التحذير، يمكنك تكوين عناصر التحكم التالية:

القدرة على التجاوز

- زر السماح في Edge

- زر السماح على الإعلامات المنبثقة (المستعرضات غير التابعة ل Microsoft)

- تجاوز معلمة المدة على المؤشر

- تجاوز فرض التطبيق عبر مستعرضات Microsoft وغير التابعة ل Microsoft

عنوان URL لإعادة التوجيه

- معلمة عنوان URL لإعادة التوجيه على المؤشر

- إعادة توجيه عنوان URL في Edge

- إعادة توجيه عنوان URL على الإعلامات المنبثقة (مستعرضات غير Microsoft)

لمزيد من المعلومات، راجع التحكم في التطبيقات التي تم اكتشافها بواسطة Microsoft Defender لنقطة النهاية.

عنوان URL ل IoC IP وترتيب معالجة تعارض نهج المجال

تختلف معالجة تعارض النهج للمجالات/عناوين URL/عناوين IP عن معالجة تعارض النهج للشهادات.

في حالة تعيين أنواع إجراءات مختلفة متعددة على نفس المؤشر (على سبيل المثال، الحظروالتحذيروالسماح وأنواع الإجراءات المعينة Microsoft.com)، فإن الترتيب الذي ستدخل به أنواع الإجراءات هذه حيز التنفيذ هو:

- سماح

- تحذير

- حظر

السماح بالتجاوزات تحذيركتلة التجاوز: السماح بحظر > التحذير > . لذلك، في المثال أعلاه، سيسمح Microsoft.com.

مؤشرات Defender for Cloud Apps

إذا قامت مؤسستك بتمكين التكامل بين Defender لنقطة النهاية وDefender for Cloud Apps، فسيتم إنشاء مؤشرات الحظر في Defender لنقطة النهاية لجميع التطبيقات السحابية غير المعتمدة. إذا تم وضع تطبيق في وضع المراقبة، فسيتم إنشاء مؤشرات التحذير (كتلة قابلة للتجاوز) لعناوين URL المقترنة بالتطبيق. لا يمكن إنشاء مؤشرات السماح للتطبيقات المخولة في الوقت الحالي. تتبع المؤشرات التي تم إنشاؤها بواسطة Defender for Cloud Apps نفس معالجة تعارض النهج الموضحة في القسم السابق.

أسبقية النهج

Microsoft Defender لنقطة النهاية النهج له الأسبقية على نهج مكافحة الفيروسات Microsoft Defender. في الحالات التي يتم فيها تعيين Defender لنقطة النهاية على السماح، ولكن Microsoft Defender تم تعيين برنامج الحماية من الفيروسات إلى حظر، سيتم تعيين النهج افتراضيا إلى السماح.

الأسبقية لنهج نشطة متعددة

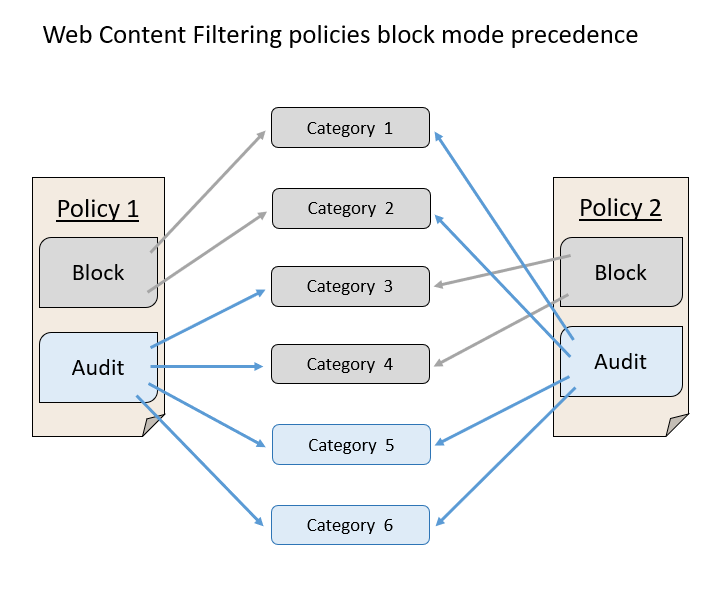

سيؤدي تطبيق العديد من نهج تصفية محتوى الويب المختلفة على نفس الجهاز إلى تطبيق نهج أكثر تقييدا لكل فئة. ضع في اعتبارك السيناريو التالي:

- النهج 1 يحظر الفئات 1 و2 ويدقق الباقي

- النهج 2 يحظر الفئات 3 و4 ويدقق الباقي

والنتيجة هي أن الفئات من 1 إلى 4 محظورة جميعها. يتم توضيح ذلك في الصورة التالية.

الإنشاء مؤشرا لعناوين IP أو عناوين URL أو المجالات من صفحة الإعدادات

في جزء التنقل، حدد Settings>Endpoints Indicators> (ضمن Rules).

حدد علامة التبويب عناوين IP أو عناوين URL/المجالات .

حدد إضافة عنصر.

حدد التفاصيل التالية:

- المؤشر - حدد تفاصيل الكيان وحدد انتهاء صلاحية المؤشر.

- الإجراء - حدد الإجراء الذي سيتم اتخاذه وقدم وصفا.

- Scope - حدد نطاق مجموعة الجهاز.

راجع التفاصيل في علامة التبويب ملخص ، ثم حدد حفظ.

ملاحظة

قد يكون هناك ما يصل إلى ساعتين من زمن الانتقال بين وقت إنشاء النهج وعنوان URL أو IP الذي يتم حظره على الجهاز.

المقالات ذات الصلة

- إنشاء مؤشرات

- إنشاء مؤشرات للملفات

- مؤشرات الإنشاء تستند إلى الشهادات

- إدارة المؤشرات

- استثناءات برنامج الحماية من الفيروسات Microsoft Defender لنقطة النهاية Microsoft Defender

تلميح

هل تريد معرفة المزيد؟ Engage مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender لنقطة النهاية Tech Community.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ