حماية الشبكة لنظام التشغيل macOS

ينطبق على:

- Microsoft Microsoft Defender XDR لخطة نقطة النهاية 1

- Microsoft Microsoft Defender XDR لخطة نقطة النهاية 2

- Microsoft Defender XDR

نظرة عامة

تساعد حماية شبكة Microsoft على تقليل سطح الهجوم على أجهزتك من الأحداث المستندة إلى الإنترنت. يمنع الموظفين من استخدام أي تطبيق للوصول إلى المجالات الخطرة التي قد تستضيف:

- رسائل التصيد الاحتيالي

- يستغل

- محتوى ضار آخر على الإنترنت

تعمل حماية الشبكة على توسيع نطاق Microsoft Defender XDR SmartScreen لحظر جميع حركة مرور HTTP(s) الصادرة التي تحاول الاتصال بمصادر ذات سمعة منخفضة. تستند الكتل على نسبة استخدام شبكة HTTP (حركات) HTTP الصادرة إلى المجال أو اسم المضيف.

التوفر

تتوفر حماية الشبكة لنظام التشغيل macOS الآن لجميع أجهزة macOS المإلحاقة Microsoft Defender لنقطة النهاية التي تلبي الحد الأدنى من المتطلبات. يتم فرض جميع نهج حماية الشبكة والحماية من تهديدات الويب المكونة حاليا على أجهزة macOS حيث تم تكوين Network Protection لوضع الحظر.

لنشر Network Protection لنظام التشغيل macOS، نوصي بالإجراءات التالية:

- الإنشاء مجموعة أجهزة لمجموعة صغيرة من الأجهزة التي يمكنك استخدامها لاختبار حماية الشبكة.

- تقييم تأثير الحماية من تهديدات الويب والمؤشرات المخصصة للاختراق وتصفية محتوى الويب ونهج إنفاذ Microsoft Defender for Cloud Apps التي تستهدف أجهزة macOS هذه حيث تكون حماية الشبكة في وضع الحظر.

- انشر نهج وضع التدقيق أو الحظر إلى مجموعة الأجهزة هذه وتحقق من عدم وجود مشكلات أو تدفقات عمل مقطوعة.

- نشر Network Protection تدريجيا إلى مجموعة أكبر من الأجهزة حتى يتم طرحها.

الإمكانات الحالية

- مؤشرات مخصصة للاختراق على المجالات وIPs.

- دعم تصفية محتوى الويب:

- حظر فئات موقع الويب التي تم تحديد نطاقها لمجموعات الأجهزة من خلال النهج التي تم إنشاؤها في مدخل Microsoft Defender.

- يتم تطبيق النهج على المستعرضات، بما في ذلك Chromium Microsoft Edge لنظام التشغيل macOS.

- التتبع المتقدم - تنعكس أحداث الشبكة في المخطط الزمني للجهاز، ويمكن الاستعلام عنها في التتبع المتقدم للمساعدة في التحقيقات الأمنية.

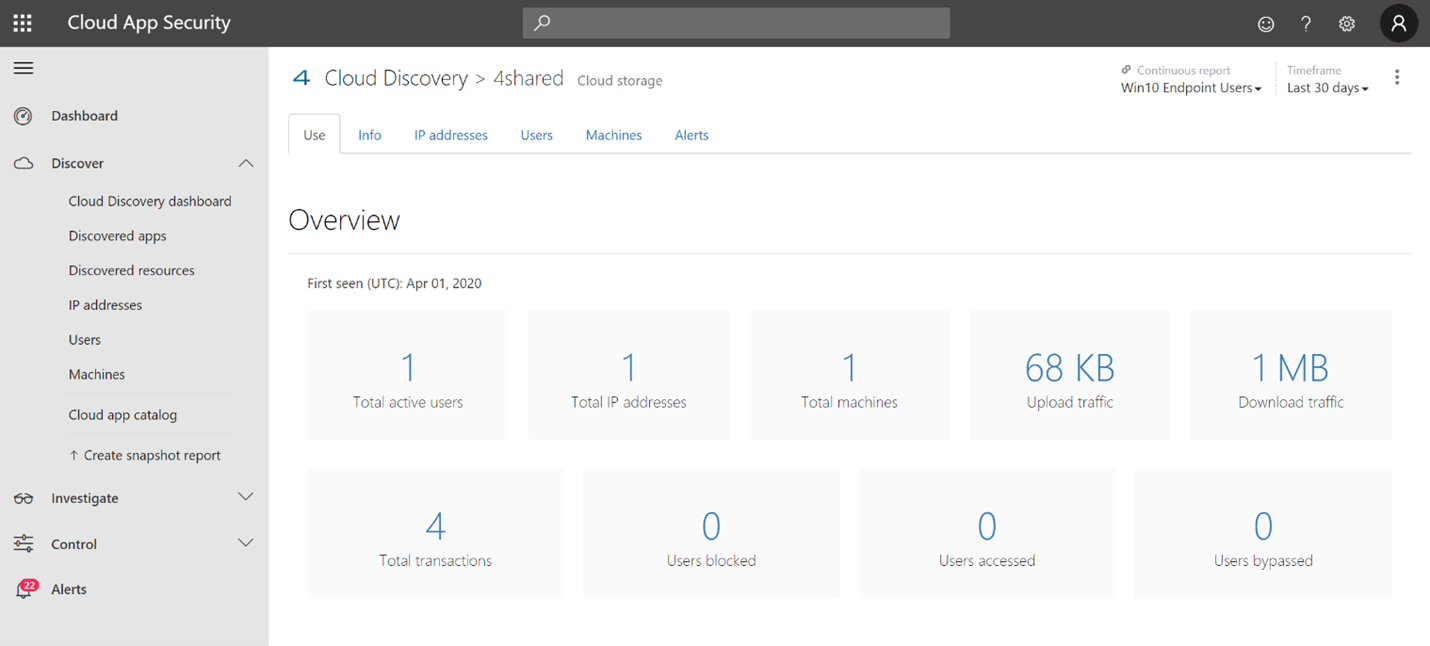

- Microsoft Defender for Cloud Apps:

- اكتشاف Shadow IT - حدد التطبيقات المستخدمة في مؤسستك.

- حظر التطبيقات - حظر التطبيقات بأكملها (مثل Slack و Facebook) من الاستخدام في مؤسستك.

- VPN للشركات جنبا إلى جنب أو جنبا إلى جنب مع حماية الشبكة:

- حاليا، لا يتم تحديد أي تعارضات VPN.

- إذا واجهت تعارضات، يمكنك تقديم ملاحظات من خلال قناة الملاحظات المدرجة في أسفل هذه الصفحة.

المشاكل المعروفة

- حظر/تحذير UX غير قابل للتخصيص وقد يتطلب تغييرات أخرى في الشكل والأداء. (يتم جمع ملاحظات العملاء لدفع المزيد من تحسينات التصميم)

- هناك مشكلة معروفة في عدم توافق التطبيق مع ميزة "نفق كل تطبيق" في VMware. (قد يؤدي هذا عدم التوافق إلى عدم القدرة على حظر نسبة استخدام الشبكة التي تمر عبر "نفق كل تطبيق".)

- هناك مشكلة معروفة في عدم توافق التطبيق مع Blue Coat Proxy. (قد يؤدي هذا عدم التوافق إلى تعطل طبقة الشبكة في التطبيقات غير المرتبطة عند تمكين كل من وكيل Blue Coat وحماية الشبكة.)

ملاحظات مهمة

- لا نوصي بالتحكم في حماية الشبكة من تفضيلات النظام باستخدام الزر قطع الاتصال. بدلا من ذلك، استخدم أداة سطر الأوامر mdatp أو JAMF / Intune للتحكم في حماية الشبكة لنظام التشغيل macOS.

- لتقييم فعالية الحماية من تهديدات الويب macOS، نوصي بتجربتها في مستعرضات أخرى غير Microsoft Edge لنظام التشغيل macOS (على سبيل المثال، Safari). يحتوي Microsoft Edge for macOS على حماية مضمنة من تهديدات الويب التي تم تمكينها بغض النظر عما إذا كانت ميزة حماية شبكة Mac التي تقوم بتقييمها قيد التشغيل أم لا.

ملاحظة

لا يدعم Microsoft Edge for macOS حاليا تصفية محتوى الويب أو المؤشرات المخصصة أو ميزات المؤسسة الأخرى. ومع ذلك، ستوفر حماية الشبكة هذه الحماية ل Microsoft Edge لنظام التشغيل macOS إذا تم تمكين حماية الشبكة.

المتطلبات الأساسية

- الترخيص: Microsoft Defender XDR لخطة نقطة النهاية 1 أو Microsoft Defender XDR لخطة نقطة النهاية 2 (يمكن أن تكون تجريبية)

- الأجهزة المإلحاقة:

- الحد الأدنى لإصدار macOS: 11

- إصدار المنتج 101.94.13 أو أحدث

إرشادات التوزيع

Microsoft Defender XDR لنقطة النهاية

قم بتثبيت أحدث إصدار من المنتج من خلال التحديث التلقائي ل Microsoft. لفتح التحديث التلقائي لبرامج Microsoft، قم بتشغيل الأمر التالي من Terminal:

open /Library/Application\ Support/Microsoft/MAU2.0/Microsoft\ AutoUpdate.app

قم بتكوين المنتج باستخدام معلومات مؤسستك باستخدام الإرشادات الواردة في وثائقنا العامة.

يتم تعطيل حماية الشبكة بشكل افتراضي، ولكن يمكن تكوينها للتشغيل في أحد الأوضاع التالية (تسمى أيضا مستويات الإنفاذ):

- التدقيق: مفيد للتأكد من أنه لا يؤثر على تطبيقات خط العمل، أو الحصول على فكرة عن عدد مرات حدوث الكتل

- الحظر: تمنع حماية الشبكة الاتصال بمواقع الويب الضارة

- معطل: يتم تعطيل جميع المكونات المقترنة بحماية الشبكة

يمكنك نشر هذه الميزة بإحدى الطرق التالية: يدويا أو من خلال JAMF أو من خلال Intune. تصف الأقسام التالية كل أسلوب من هذه الطرق بالتفصيل.

النشر اليدوي

لتكوين مستوى الإنفاذ، قم بتشغيل الأمر التالي من Terminal:

mdatp config network-protection enforcement-level --value [enforcement-level]

على سبيل المثال، لتكوين حماية الشبكة للتشغيل في وضع الحظر، قم بتنفيذ الأمر التالي:

mdatp config network-protection enforcement-level --value block

للتأكد من بدء حماية الشبكة بنجاح، قم بتشغيل الأمر التالي من Terminal، وتحقق من أنه يطبع "started":

mdatp health --field network_protection_status

توزيع JAMF

يتطلب توزيع JAMF الناجح ملف تعريف تكوين لتعيين مستوى الإنفاذ لحماية الشبكة. بعد إنشاء ملف تعريف التكوين هذا، قم بتعيينه إلى الأجهزة التي تريد تمكين حماية الشبكة فيها.

تكوين مستوى الإنفاذ

ملاحظة: إذا قمت بالفعل بتكوين Microsoft Defender XDR لنقطة النهاية على Mac باستخدام الإرشادات المذكورة هنا، فقم بتحديث ملف plist الذي قمت بنشره مسبقا بالمحتوى المدرج أدناه وإعادة توزيعه من JAMF.

- فيملفات تعريف تكوينأجهزة الكمبيوتر>، حدد خيارات>التطبيقات & الإعدادات المخصصة

- حدد Upload File (ملف PLIST)

- تعيين مجال التفضيل إلى com.microsoft.wdav

- تحميل ملف plist التالي

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>networkProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</plist>

توزيع Intune

يتطلب توزيع Intune الناجح ملف تعريف تكوين لتعيين مستوى الإنفاذ لحماية الشبكة. بعد إنشاء ملف تعريف التكوين هذا، قم بتعيينه إلى الأجهزة التي تريد تمكين حماية الشبكة فيها.

تكوين مستوى الإنفاذ باستخدام Intune

ملاحظة

إذا قمت بالفعل بتكوين Microsoft Defender لنقطة النهاية على Mac باستخدام الإرشادات السابقة (مع ملف XML)، فقم بإزالة نهج التكوين المخصص السابق واستبداله بالإرشادات أدناه.

- افتح إدارة>تكوين الجهاز. حدد إدارة>ملفات التعريف>الإنشاء ملف التعريف.

- تغيير النظام الأساسي إلى macOSونوع ملف التعريف إلى كتالوج الإعدادات. حدد الإنشاء.

- حدد اسما لملف التعريف.

- في شاشة إعدادات التكوين ، حدد إضافة إعدادات. حدد Microsoft Defender>Network protection، وحدد خانة الاختيار مستوى الإنفاذ.

- تعيين مستوى الإنفاذ إلى حظر. حدد التالي

- افتح ملف تعريف التكوين وقم بتحميل ملف com.microsoft.wdav.xml. (تم إنشاء هذا الملف في الخطوة 3.)

- حدد موافق

- حدد إدارة>التعيينات. في علامة التبويب تضمين ، حدد الأجهزة التي تريد تمكين حماية الشبكة لها.

توزيع تكوين الأجهزة المحمولة

لنشر التكوين عبر ملف .mobileconfig، والذي يمكن استخدامه مع حلول MDM غير التابعة ل Microsoft أو توزيعه على الأجهزة مباشرة:

احفظ الحمولة التالية ك com.microsoft.wdav.xml.mobileconfig

<?xml version="1.0" encoding="utf-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>C4E6A782-0C8D-44AB-A025-EB893987A295</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP settings</string> <key>PayloadDescription</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string> <key>PayloadType</key> <string>com.microsoft.wdav</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </array> </dict> </plist>تحقق من نسخ الملف أعلاه بشكل صحيح. من Terminal، قم بتشغيل الأمر التالي وتحقق من إخراجه OK:

plutil -lint com.microsoft.wdav.xml

كيفية استكشاف الميزات

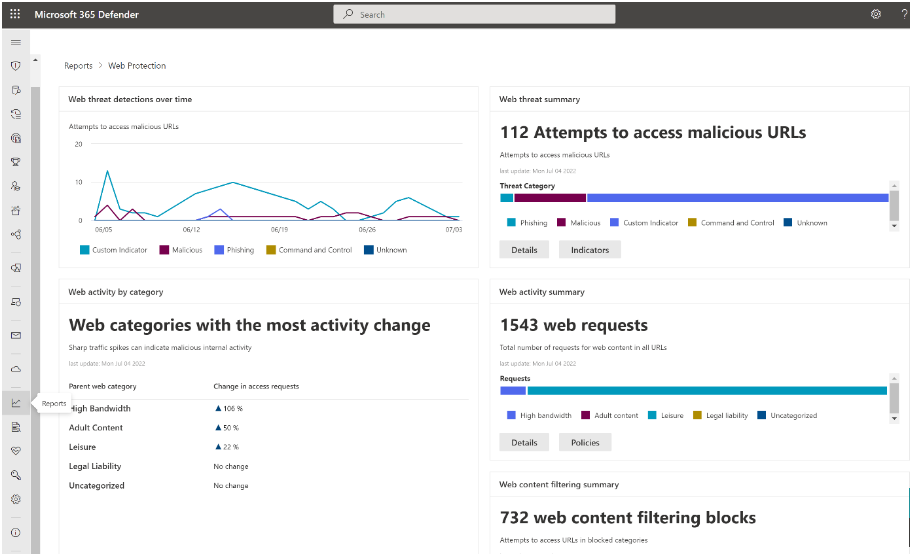

تعرف على كيفية حماية مؤسستك من تهديدات الويب باستخدام الحماية من تهديدات الويب.

- تعد الحماية من تهديدات الويب جزءا من حماية الويب في Microsoft Defender لنقطة النهاية. ويستخدم حماية الشبكة لتأمين أجهزتك من تهديدات الويب.

قم بتشغيل تدفق المؤشرات المخصصة للاختراق للحصول على كتل على نوع المؤشر المخصص.

استكشاف تصفية محتوى الويب.

ملاحظة

إذا كنت تقوم بإزالة نهج أو تغيير مجموعات الأجهزة في نفس الوقت، فقد يؤدي ذلك إلى تأخير في نشر النهج. تلميح Pro: يمكنك نشر نهج دون تحديد أي فئة على مجموعة أجهزة. سيؤدي هذا الإجراء إلى إنشاء نهج تدقيق فقط، لمساعدتك على فهم سلوك المستخدم قبل إنشاء نهج حظر.

يتم دعم إنشاء مجموعة الأجهزة في خطة Defender لنقطة النهاية 1 والخطة 2.

دمج Microsoft Defender لنقطة النهاية مع Defender for Cloud Apps وأجهزة macOS الممكنة لحماية الشبكة لديها قدرات إنفاذ نهج نقطة النهاية.

ملاحظة

الاكتشاف والميزات الأخرى غير مدعومة حاليا على هذه الأنظمة الأساسية.

سيناريوهات

يتم دعم السيناريوهات التالية.

الحماية من المخاطر على الويب

تعد الحماية من تهديدات الويب جزءا من حماية الويب في Microsoft Defender XDR لنقطة النهاية. ويستخدم حماية الشبكة لتأمين أجهزتك من تهديدات الويب. من خلال التكامل مع Microsoft Edge لنظام التشغيل macOS والمستعرضات الشائعة غير التابعة ل Microsoft، مثل Chrome وFirefox، توقف الحماية من تهديدات الويب تهديدات الويب دون وكيل ويب. يمكن للحماية من تهديدات الويب حماية الأجهزة أثناء وجودها في أماكن العمل أو خارجها. توقف الحماية من تهديدات الويب الوصول إلى الأنواع التالية من المواقع:

- مواقع التصيد الاحتيالي

- متجهات البرامج الضارة

- مواقع الاستغلال

- مواقع غير موثوق بها أو منخفضة السمعة

- المواقع المحظورة في قائمة المؤشرات المخصصة

لمزيد من المعلومات، راجع حماية مؤسستك من تهديد الويب

مؤشرات مخصصة للتسوية

مؤشر مطابقة التسوية (IoCs) هو ميزة أساسية في كل حل لحماية نقطة النهاية. تمنح هذه الإمكانية SecOps القدرة على تعيين قائمة بالمؤشرات للكشف والحظر (الوقاية والاستجابة).

الإنشاء المؤشرات التي تحدد الكشف عن الكيانات ومنعها واستبعادها. يمكنك تحديد الإجراء الذي سيتم اتخاذه بالإضافة إلى مدة وقت تطبيق الإجراء ونطاق مجموعة الأجهزة لتطبيقه عليها.

المصادر المدعومة حاليا هي محرك الكشف عن السحابة ل Defender لنقطة النهاية، ومحرك التحقيق والمعالجة التلقائي، ومحرك منع نقطة النهاية (Microsoft Defender مكافحة الفيروسات).

لمزيد من المعلومات، راجع: مؤشرات الإنشاء لعناوين IP وعناوين URL/المجالات.

تصفية محتوى ويب

تعد تصفية محتوى الويب جزءا من قدرات حماية الويب في Microsoft Defender لنقطة النهاية Microsoft Defender for Business. تمكن تصفية محتوى الويب مؤسستك من تعقب الوصول إلى مواقع الويب وتنظيمه استنادا إلى فئات المحتوى الخاصة بها. قد تكون العديد من مواقع الويب هذه (حتى لو لم تكن ضارة) مشكلة بسبب لوائح التوافق أو استخدام النطاق الترددي أو مخاوف أخرى.

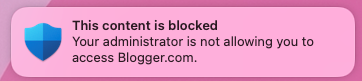

قم بتكوين النهج عبر مجموعات أجهزتك لحظر فئات معينة. يمنع حظر فئة المستخدمين ضمن مجموعات الأجهزة المحددة من الوصول إلى عناوين URL المقترنة بالفئة. بالنسبة لأي فئة لم يتم حظرها، يتم تدقيق عناوين URL تلقائيا. يمكن للمستخدمين الوصول إلى عناوين URL دون تعطيل، ويمكنك جمع إحصائيات الوصول للمساعدة في إنشاء قرار نهج أكثر تخصيصا. يرى المستخدمون إعلام كتلة إذا كان عنصر في الصفحة التي يعرضونها يقوم بإجراء مكالمات إلى مورد محظور.

تتوفر تصفية محتوى الويب على مستعرضات الويب الرئيسية، مع كتل يتم تنفيذها بواسطة Network Protection (Safari وChrome وFirefox و Brave و Opera). لمزيد من المعلومات حول دعم المستعرض، راجع المتطلبات الأساسية.

لمزيد من المعلومات حول إعداد التقارير، راجع تصفية محتوى الويب.

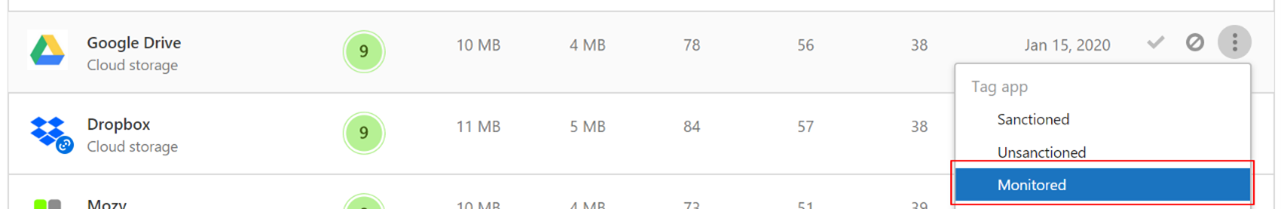

Microsoft Defender for Cloud Apps

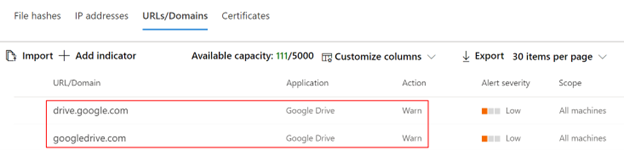

يحدد كتالوج تطبيقات Microsoft Defender for Cloud Apps / Cloud التطبيقات التي تريد تحذير المستخدمين النهائيين عند الوصول إليها باستخدام Microsoft Defender XDR لنقطة النهاية، ووضع علامة عليها كمراقبة. ستتم مزامنة المجالات المدرجة ضمن التطبيقات المراقبة لاحقا إلى Microsoft Defender XDR لنقطة النهاية:

في غضون 10-15 دقيقة، يتم سرد هذه المجالات في Microsoft Defender XDR ضمن عناوين URL للمؤشرات>/المجالات مع Action=Warn. ضمن اتفاقية مستوى الخدمة (راجع التفاصيل في نهاية هذه المقالة)، يتلقى المستخدمون النهائيون رسائل تحذير عند محاولة الوصول إلى هذه المجالات:

عندما يحاول المستخدم النهائي الوصول إلى المجالات المراقبة، يتم تحذيره من قبل Defender لنقطة النهاية.

يحصل المستخدم على تجربة كتلة عادية مصحوبة بالرسالة المنبثقة التالية، والتي يعرضها نظام التشغيل بما في ذلك اسم التطبيق المحظور (على سبيل المثال Blogger.com)

إذا واجه المستخدم النهائي كتلة، فإن المستخدم لديه حلان محتملان:

تجاوز المستخدم

- للحصول على تجربة الرسالة المنبثقة: اضغط على الزر إلغاء الحظر. من خلال إعادة تحميل صفحة الويب، يمكن للمستخدم متابعة تطبيق السحابة واستخدامه. (ينطبق هذا الإجراء على ال 24 ساعة التالية، وبعد ذلك يجب على المستخدم إلغاء الحظر مرة أخرى)

تعليم المستخدم

- لتجربة الرسالة المنبثقة: اضغط على الرسالة المنبثقة نفسها. تتم إعادة توجيه المستخدم النهائي إلى عنوان URL مخصص لإعادة التوجيه تم تعيينه عالميا في Microsoft Defender for Cloud Apps (مزيد من المعلومات في أسفل هذه الصفحة)

ملاحظة

تعقب التجاوزات لكل تطبيق** - يمكنك تعقب عدد المستخدمين الذين تجاوزوا التحذير في صفحة التطبيق في Microsoft Defender for Cloud Apps.

التذييل

قالب موقع SharePoint لمركز تعليم المستخدم النهائي

بالنسبة للعديد من المؤسسات، من المهم أخذ عناصر التحكم السحابية التي توفرها Microsoft Defender for Cloud Apps، وليس فقط تعيين القيود على المستخدمين النهائيين عند الحاجة، ولكن أيضا تثقيفهم والتدريب عليهم حول:

- الحادث المحدد

- لماذا حدث ذلك

- ما هو التفكير وراء هذا القرار

- كيف يمكن التخفيف من مواجهة مواقع الحظر

عند مواجهة سلوك غير متوقع، قد يتم تقليل ارتباك المستخدمين من خلال توفير أكبر قدر ممكن من المعلومات لهم، ليس فقط لشرح ما حدث ولكن أيضا لتثقيفهم ليكونوا أكثر وعيا في المرة التالية التي يختارون فيها تطبيقا سحابيا لإكمال عملهم. على سبيل المثال، يمكن أن تتضمن هذه المعلومات ما يلي:

- نهج وإرشادات الأمان والتوافق للمؤسسة لاستخدام الإنترنت والسحابة

- التطبيقات السحابية المعتمدة/الموصى بها للاستخدام

- التطبيقات السحابية المقيدة/المحظورة للاستخدام

بالنسبة لهذه الصفحة، نوصي بأن تستخدم مؤسستك موقع SharePoint أساسيا.

أشياء مهمة يجب معرفتها

- قد يستغرق نشر مجالات التطبيق وتحديثها في أجهزة نقطة النهاية ما يصل إلى ساعتين (أقل عادة)، بعد وضع علامة عليها كمراقب.

- بشكل افتراضي، يتم اتخاذ إجراء لجميع التطبيقات والمجالات التي تم وضع علامة عليها كمراقبة في مدخل Microsoft Defender for Cloud Apps لجميع نقاط النهاية المإلحاقة في المؤسسة.

- عناوين URL الكاملة غير مدعومة حاليا ولن يتم إرسالها من Microsoft Defender for Cloud Apps إلى Microsoft Defender XDR لنقطة النهاية، إذا تم سرد أي عناوين URL كاملة ضمن Microsoft Defender for Cloud Apps ومن ثم، لن يتم تحذير المستخدم عند محاولة الوصول (على سبيل المثال، google.com/drive غير مدعوم، بينما يتم دعم drive.google.com).

لا يوجد إعلام للمستخدم النهائي على مستعرضات الجهات الخارجية؟ تحقق من إعدادات الرسالة المنبثقة.

راجع أيضًا

- Microsoft Defender XDR لنقطة النهاية على Mac

- Microsoft Defender XDR لتكامل نقطة النهاية مع Microsoft Microsoft Defender XDR لتطبيقات السحابة

- التعرف على الميزات المبتكرة في Microsoft Edge

- حماية الشبكة

- تشغيل حماية الشبكة

- حماية ويب

- إنشاء مؤشرات

- تصفية محتوى ويب

تلميح

هل تريد معرفة المزيد؟ Engage مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender لنقطة النهاية Tech Community.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ