حماية إعدادات أمان macOS باستخدام الحماية من العبث

ينطبق على:

هل تريد تجربة Defender لنقطة النهاية؟ التسجيل للحصول على إصدار تجريبي مجاني.

تساعد الحماية من العبث في macOS على منع إجراء التغييرات غير المرغوب فيها على إعدادات الأمان من قبل مستخدمين غير مصرح لهم. تساعد الحماية من العبث في منع الإزالة غير المصرح بها Microsoft Defender لنقطة النهاية على macOS. تساعد هذه الإمكانية أيضا ملفات الأمان والعمليات وإعدادات التكوين المهمة من العبث بها.

هام

اعتبارا من مارس 2023، سيبدأ Microsoft Defender لنقطة النهاية على macOS في احترام اختيار الحماية من العبث المطبق عبر مفتاح الحماية من العبث العالمي ضمن الإعدادات المتقدمة في مدخل Microsoft Defender (https://security.microsoft.com). يمكنك اختيار فرض (حظر/تدقيق/تعطيل) إعدادات الحماية من العبث ب macOS باستخدام حل إدارة الجهاز الجوال (MDM) مثل Intune أو JAMF (مستحسن). إذا لم يتم فرض إعداد الحماية من العبث عبر MDM، يمكن للمسؤول المحلي الاستمرار في تغيير الإعداد يدويا باستخدام الأمر التالي: sudo mdatp config tamper-protection enforcement-level --value (chosen mode).

يمكنك تعيين الحماية من العبث في الأوضاع التالية:

| الموضوع | الوصف |

|---|---|

| ذوي الاحتياجات الخاصه | الحماية من العبث متوقفة تماما. |

| مراجعه الحسابات | يتم تسجيل عمليات العبث، ولكن لا يتم حظرها. هذا الوضع هو الوضع الافتراضي بعد التثبيت. |

| حظر | الحماية من العبث قيد التشغيل؛ يتم حظر عمليات العبث. |

عند تعيين الحماية من العبث إلى وضع التدقيق أو الحظر، يمكنك توقع النتائج التالية:

وضع التدقيق:

- يتم تسجيل إجراءات إلغاء تثبيت Defender لعامل نقطة النهاية (تدقيق)

- يتم تسجيل تحرير/تعديل ملفات Defender لنقطة النهاية (تدقيق)

- يتم تسجيل إنشاء ملفات جديدة ضمن موقع Defender لنقطة النهاية (تدقيق)

- يتم تسجيل حذف ملفات Defender لنقطة النهاية (تدقيق)

- يتم تسجيل إعادة تسمية ملفات Defender لنقطة النهاية (تم تدقيقها)

وضع الحظر:

- تم حظر إجراءات إلغاء تثبيت Defender لعامل نقطة النهاية

- تم حظر تحرير/تعديل ملفات Defender لنقطة النهاية

- تم حظر إنشاء ملفات جديدة ضمن موقع Defender لنقطة النهاية

- تم حظر حذف ملفات Defender لنقطة النهاية

- تم حظر إعادة تسمية ملفات Defender لنقطة النهاية

- فشل أوامر إيقاف العامل (wdavdaemon)

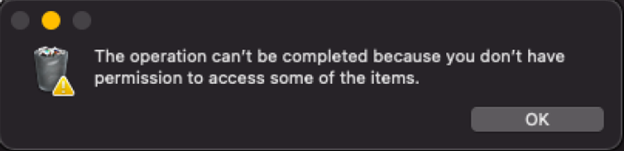

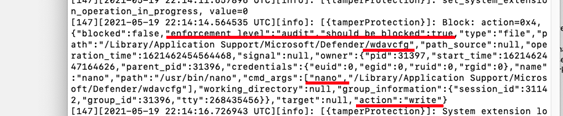

فيما يلي مثال على رسالة النظام استجابة لإجراء محظور:

يمكنك تكوين وضع الحماية من العبث عن طريق توفير اسم الوضع كمستوى إنفاذ.

ملاحظة

- سيتم تطبيق تغيير الوضع على الفور.

- إذا استخدمت JAMF أثناء التكوين الأولي، فستحتاج إلى تحديث التكوين باستخدام JAMF أيضا.

قبل البدء

- إصدارات macOS المدعومة: Big Sur (11) أو أحدث.

- الحد الأدنى المطلوب للإصدار ل Defender لنقطة النهاية: 101.70.19.

الإعدادات الموصى بها للغاية:

تمكين حماية تكامل النظام (SIP). لمزيد من المعلومات، راجع تعطيل وتمكين حماية تكامل النظام.

استخدم أداة إدارة أجهزة المحمول (MDM) لتكوين Microsoft Defender لنقطة النهاية.

تأكد من أن Defender لنقطة النهاية لديه تخويل الوصول إلى القرص الكامل .

ملاحظة

لا يعد تمكين SIP وكل التكوين عبر MDM أمرا إلزاميا، ولكنه مطلوب لجهاز آمن بالكامل، وإلا فلا يزال بإمكان المسؤول المحلي إجراء تغييرات العبث التي يديرها macOS. على سبيل المثال، سيؤدي تمكين TCC (الشفافية والموافقة & Control) من خلال حل إدارة الجهاز الجوال مثل Intune، إلى التخلص من مخاطر إبطال مسؤول عمومي لتخويل الوصول إلى القرص الكامل من قبل مسؤول محلي.

تكوين الحماية من العبث على أجهزة macOS

يقوم Microsoft Defender بتقييم هذه الإعدادات بالترتيب التالي. إذا تم تكوين إعداد أولوية أعلى، يتم تجاهل الباقي:

- ملف تعريف التكوين المدار (إعداد tamperProtection/enforcementLevel):

- التكوين اليدوي (مع

mdatp config tamper-protection enforcement-level --value { disabled|audit|block }) - إذا تم تعيين علامة الحماية من العبث في مدخل الأمان، يتم استخدام وضع "الحظر" (في المعاينة، غير متوفر لجميع العملاء)

- إذا كان الجهاز مرخصا، فسيتم استخدام وضع "التدقيق" بشكل افتراضي

- إذا لم يكن الجهاز مرخصا، فإن الحماية من العبث في وضع "الكتلة"

قبل البدء

تأكد من أن جهازك مرخص وصحي (تقرير trueالقيم المقابلة ):

mdatp health

healthy : true

health_issues : []

licensed : true

...

tamper_protection : "audit"

tamper_protection يبلغ عن مستوى الإنفاذ الفعال.

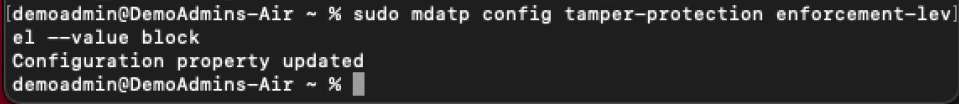

التكوين اليدوي

- استخدم الأمر التالي للتبديل إلى الوضع الأكثر تقييدا:

sudo mdatp config tamper-protection enforcement-level --value block

ملاحظة

يجب استخدام ملف تعريف التكوين المدار (الموزع عبر MDM) على أجهزة الإنتاج. إذا قام مسؤول محلي بتغيير وضع الحماية من العبث عبر تكوين يدوي، يمكنه تغييره إلى وضع أقل تقييدا في أي وقت أيضا. إذا تم تعيين وضع الحماية من العبث عبر ملف تعريف مدار، فلن يتمكن سوى المسؤول العام من التراجع عنه.

- تحقق من النتيجة.

healthy : true

health_issues : []

licensed : true

engine_version : "1.1.19300.3"

app_version : "101.70.19"

org_id : "..."

log_level : "info"

machine_guid : "..."

release_ring : "InsiderFast"

product_expiration : Dec 29, 2022 at 09:48:37 PM

cloud_enabled : true

cloud_automatic_sample_submission_consent : "safe"

cloud_diagnostic_enabled : false

passive_mode_enabled : false

real_time_protection_enabled : true

real_time_protection_available : true

real_time_protection_subsystem : "endpoint_security_extension"

network_events_subsystem : "network_filter_extension"

device_control_enforcement_level : "audit"

tamper_protection : "block"

automatic_definition_update_enabled : true

definitions_updated : Jul 06, 2022 at 01:57:03 PM

definitions_updated_minutes_ago : 5

definitions_version : "1.369.896.0"

definitions_status : "up_to_date"

edr_early_preview_enabled : "disabled"

edr_device_tags : []

edr_group_ids : ""

edr_configuration_version : "20.199999.main.2022.07.05.02-ac10b0623fd381e28133debe14b39bb2dc5b61af"

edr_machine_id : "..."

conflicting_applications : []

network_protection_status : "stopped"

data_loss_prevention_status : "disabled"

full_disk_access_enabled : true

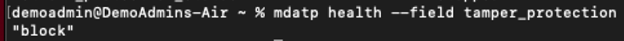

لاحظ أن "tamper_protection" تم تعيينه الآن إلى "حظر".

JAMF

تكوين وضع الحماية من العبث في ملف تعريف التكوين Microsoft Defender لنقطة النهاية، عن طريق إضافة الإعدادات التالية:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</plist>

ملاحظة

إذا كان لديك بالفعل ملف تعريف تكوين Microsoft Defender لنقطة النهاية، فأنت بحاجة إلى إضافة إعدادات إليه. يجب عدم إنشاء ملف تعريف تكوين ثان.

Intune

كتالوج الإعدادات

يمكنك إنشاء ملف تعريف كتالوج إعدادات جديد لإضافة تكوين الحماية من العبث، أو يمكنك إضافته إلى ملف تعريف موجود. يمكن العثور على الإعداد "مستوى الإنفاذ" ضمن الفئة "Microsoft Defender" والفئة الفرعية "الحماية من العبث". بعد ذلك، اختر المستوى المطلوب.

ملف تعريف مخصص

كبديل، يمكنك أيضا تكوين الحماية من العبث عبر ملف تعريف مخصص. لمزيد من المعلومات، راجع تعيين تفضيلات Microsoft Defender لنقطة النهاية على macOS.

ملاحظة

لتكوين Intune، يمكنك إنشاء ملف تكوين ملف تعريف جديد لإضافة تكوين الحماية من العبث، أو يمكنك إضافة هذه المعلمات إلى المعلمة الموجودة. اختر المستوى المطلوب.

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint settings</string>

<key>PayloadDescription</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadType</key>

<string>com.microsoft.wdav</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</array>

</dict>

</plist>

التحقق من الحالة

تحقق من حالة الحماية من العبث عن طريق تشغيل الأمر التالي:

mdatp health --field tamper_protection

تظهر النتيجة "حظر" إذا كانت الحماية من العبث قيد التشغيل:

يمكنك أيضا تشغيل كامل mdatp health والبحث عن "tamper_protection" في الإخراج.

للحصول على معلومات موسعة حول حالة الحماية من العبث، قم بتشغيل mdatp health --details tamper_protection.

التحقق من القدرات الوقائية للحماية من العبث

يمكنك التحقق من تشغيل الحماية من العبث بطرق مختلفة.

التحقق من وضع الحظر

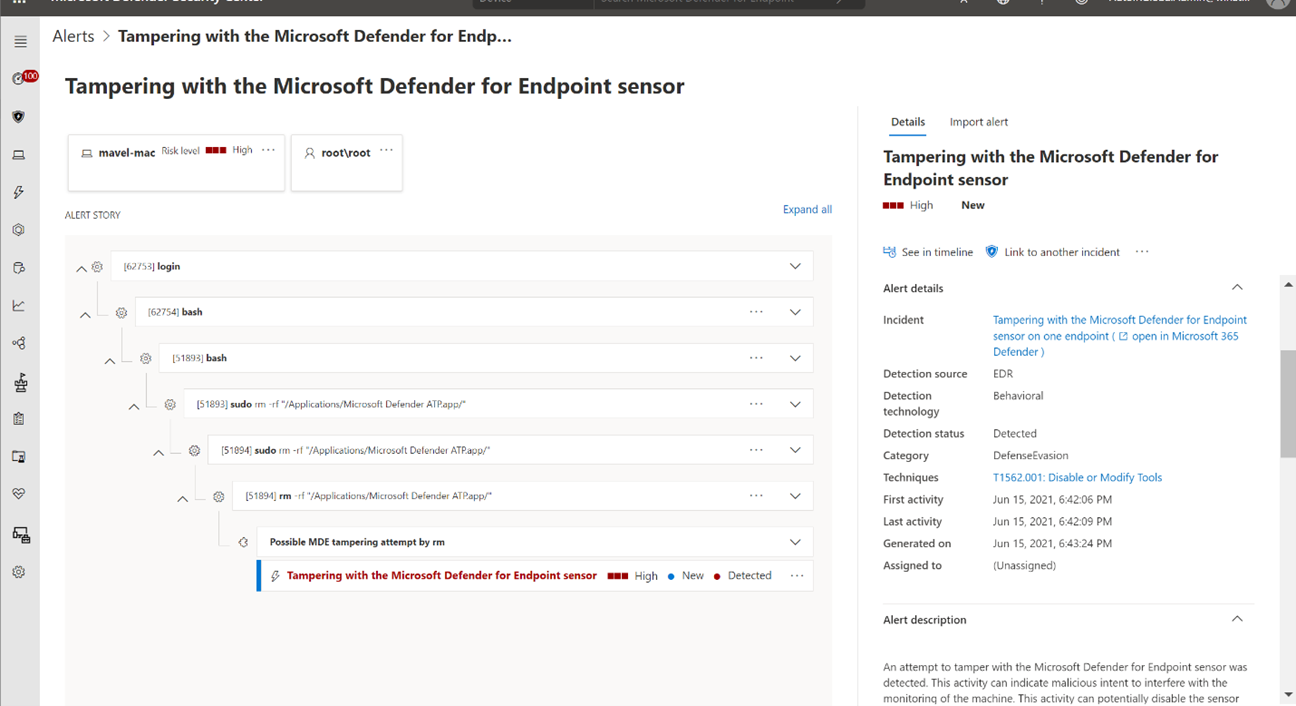

يتم رفع تنبيه العبث في مدخل Microsoft Defender

التحقق من وضع الحظر وأوضاع التدقيق

- باستخدام التتبع المتقدم، سترى تنبيهات العبث تظهر

- يمكن العثور على أحداث العبث في سجلات الأجهزة المحلية:

sudo grep -F '[{tamperProtection}]' /Library/Logs/Microsoft/mdatp/microsoft_defender_core.log

سيناريوهات DIY

مع تعيين الحماية من العبث إلى "حظر"، حاول طرقا مختلفة لإلغاء تثبيت Defender لنقطة النهاية. على سبيل المثال، اسحب لوحة التطبيق إلى سلة المهملات أو قم بإلغاء تثبيت الحماية من العبث باستخدام سطر الأوامر.

حاول إيقاف عملية Defender لنقطة النهاية (إنهاء).

حاول حذف ملفات Defender لنقطة النهاية وإعادة تسميتها وتعديلها ونقلها (على غرار ما سيفعله المستخدم الضار)، على سبيل المثال:

- /Applications/Microsoft Defender ATP.app/

- /Library/LaunchDaemons/com.microsoft.fresno.plist

- /Library/LaunchDaemons/com.microsoft.fresno.uninstall.plist

- /Library/LaunchAgents/com.microsoft.wdav.tray.plist

- /Library/Managed Preferences/com.microsoft.wdav.ext.plist

- /Library/Managed Preferences/mdatp_managed.json

- /Library/Managed Preferences/com.microsoft.wdav.atp.plist

- /Library/Managed Preferences/com.microsoft.wdav.atp.offboarding.plist

- /usr/local/bin/mdatp

إيقاف تشغيل الحماية من العبث

يمكنك إيقاف تشغيل الحماية من العبث باستخدام أي من الطرق التالية.

التكوين اليدوي

استخدم الأمر التالي:

sudo mdatp config tamper-protection enforcement-level --value disabled

JAMF

enforcementLevel غير القيمة إلى "معطل" في ملف تعريف التكوين الخاص بك، وادفعها إلى الجهاز:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>disabled</string>

</dict>

</dict>

</plist>

Intune

أضف التكوين التالي في ملف تعريف Intune الخاص بك:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint settings</string>

<key>PayloadDescription</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadType</key>

<string>com.microsoft.wdav</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>disabled</string>

</dict>

</dict>

</array>

</dict>

</plist>

الاستثناءات

ملاحظة

متوفر في الإصدار 101.98.71 أو أحدث.

تمنع الحماية من العبث بأي عملية macOS من إجراء تغييرات على أصول Microsoft Defender أو قتل عمليات Microsoft Defender. تتضمن الأصول المحمية ملفات التثبيت والتكوين.

داخليا، Microsoft Defender استثناءات لعمليات macOS معينة، في ظل ظروف معينة. على سبيل المثال، يمكن لنظام macOS ترقية حزمة Defender، إذا تحققت الحماية من العبث بالحزم من صحة الحزم. هناك استثناءات أخرى أيضا. على سبيل المثال، يمكن لعملية macOS MDM استبدال ملفات التكوين المدارة من Microsoft Defender.

هناك حالات يحتاج فيها المسؤول العام إلى إعادة تشغيل Defender على جميع الأجهزة المدارة أو بعضها. عادة ما يتم ذلك عن طريق إنشاء نهج JAMF وتشغيله الذي يقوم بتشغيل برنامج نصي على الأجهزة البعيدة (أو عمليات مشابهة لموردي MDM الآخرين.)

لتجنب وضع علامة على تلك العمليات التي بدأها النهج، يكتشف Microsoft Defender عمليات نهج MDM هذه ل JAMF Intune، ويسمح بعمليات العبث بها. في الوقت نفسه، ستمنع الحماية من العبث البرنامج النصي نفسه من إعادة تشغيل Microsoft Defender، إذا تم بدء تشغيله من Terminal محليا.

ومع ذلك، فإن عمليات تشغيل النهج هذه خاصة بالمورد. بينما يوفر Microsoft Defender استثناءات مضمنة ل JAMF Intune، فإنه لا يمكنه توفير هذه الاستثناءات لجميع موردي MDM المحتملين. بدلا من ذلك، يمكن للمسؤول العام إضافة استثناءاته الخاصة إلى الحماية من العبث. يمكن إجراء الاستثناءات فقط من خلال ملف تعريف MDM، وليس التكوين المحلي.

للقيام بذلك، تحتاج أولا إلى معرفة المسار إلى عملية مساعد MDM التي تقوم بتشغيل النهج. يمكنك القيام بذلك إما باتباع وثائق مورد MDM. يمكنك أيضا بدء العبث بنهج اختبار، والحصول على تنبيه في مدخل الأمان، وفحص التسلسل الهرمي للعمليات التي بدأت "الهجوم"، واختيار العملية التي تبدو كمرشح مساعد MDM.

بمجرد تحديد مسار العملية، لديك عدد قليل من الخيارات حول كيفية تكوين استثناء:

- من خلال المسار نفسه. إنه أبسط (لديك بالفعل هذا المسار) والطريقة الأقل أمانا للقيام بذلك، بمعنى آخر، غير مستحسن.

- من خلال الحصول على معرف التوقيع من الملف التنفيذي، إما TeamIdentifier أو معرف التوقيع، عن طريق تشغيل

codesign -dv --verbose=4 path_to_helper(ابحث عن المعرف وTeamIdentifier، لا يتوفر هذا الأخير لأدوات Apple الخاصة.) - أو باستخدام مجموعة من هذه السمات.

على سبيل المثال:

codesign -dv --verbose=4 /usr/bin/ruby

Executable=/usr/bin/ruby

Identifier=com.apple.ruby

Format=Mach-O universal (x86_64 arm64e)

CodeDirectory v=20400 size=583 flags=0x0(none) hashes=13+2 location=embedded

Platform identifier=14

VersionPlatform=1

VersionMin=852992

VersionSDK=852992

Hash type=sha256 size=32

CandidateCDHash sha256=335c10d40db9417d80db87f658f6565018a4c3d6

CandidateCDHashFull sha256=335c10d40db9417d80db87f658f6565018a4c3d65ea3b850fc76c59e0e137e20

Hash choices=sha256

CMSDigest=335c10d40db9417d80db87f658f6565018a4c3d65ea3b850fc76c59e0e137e20

CMSDigestType=2

Executable Segment base=0

Executable Segment limit=16384

Executable Segment flags=0x1

Page size=4096

Launch Constraints:

None

CDHash=335c10d40db9417d80db87f658f6565018a4c3d6

Signature size=4442

Authority=Software Signing

Authority=Apple Code Signing Certification Authority

Authority=Apple Root CA

Signed Time=Apr 15, 2023 at 4:45:52 AM

Info.plist=not bound

TeamIdentifier=not set

Sealed Resources=none

Internal requirements count=1 size=64

تكوين التفضيلات، على سبيل المثال ل JAMF:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

<key>exclusions</key>

<array>

<dict>

<key>path</key>

<string>/usr/bin/ruby</string>

<key>teamId</key>

<string/>

<key>signingId</key>

<string>com.apple.ruby</string>

<key>args</key>

<array>

<string>/usr/local/bin/global_mdatp_restarted.rb</string>

</array>

</dict>

</array>

</dict>

</dict>

</plist>

لاحظ أن استبعاد مترجم البرمجة النصية (مثل Ruby من المثال أعلاه) بدلا من ملف تنفيذي مجمع غير آمن، لأنه يمكنه تشغيل أي برنامج نصي، وليس فقط البرنامج النصي الذي يستخدمه المسؤول العمومي.

لتقليل المخاطر، نوصي باستخدام إضافي args للسماح بتشغيل برامج نصية محددة فقط مع مترجمي البرمجة النصية.

في المثال أعلاه، يسمح فقط /usr/bin/ruby /usr/local/bin/global_mdatp_restarted.rb بإعادة تشغيل Defender.

ولكن، على سبيل المثال، /usr/bin/ruby /Library/Application Support/Global Manager/global_mdatp_restarted.rb أو حتى /usr/bin/ruby /usr/local/bin/global_mdatp_restarted.rb $USER غير مسموح به.

تحذير

استخدم دائما المعايير الأكثر تقييدا لمنع الهجمات غير المتوقعة!

استكشاف مشكلات التكوين وإصلاحها

المشكلة: تم الإبلاغ عن الحماية من العبث على أنها معطلة

إذا كان تشغيل الأمر mdatp health يبلغ عن تعطيل الحماية من العبث، حتى إذا قمت بتمكينه وتم تمرير أكثر من ساعة منذ الإعداد، فيمكنك التحقق مما إذا كان لديك التكوين الصحيح عن طريق تشغيل الأمر التالي:

mdatp health --details tamper_protection

tamper_protection : "audit"

exclusions : [{"path":"/usr/bin/ruby","team_id":"","signing_id":"com.apple.ruby","args":["/usr/local/bin/global_mdatp_restarted.rb"]}] [managed]

feature_enabled_protection : true

feature_enabled_portal : true

configuration_source : "local"

configuration_local : "audit"

configuration_portal : "block"

configuration_default : "audit"

configuration_is_managed : false

tamper_protectionهو الوضع الفعال . إذا كان هذا الوضع هو الوضع الذي كنت تنوي استخدامه، فستتم تعيينك جميعا.configuration_sourceيشير إلى كيفية تعيين مستوى فرض الحماية من العبث. يجب أن يتطابق مع كيفية تكوين الحماية من العبث. (إذا قمت بتعيين وضعه من خلال ملف تعريف مدار، وأظهرconfiguration_sourceشيئا مختلفا، فمن المحتمل أنك أخطأت في تكوين ملف التعريف الخاص بك.)mdm- يتم تكوينه من خلال ملف تعريف مدار. يمكن للمسؤول العمومي فقط تغييره بتحديث لملف التعريف!local- تم تكوينه باستخدامmdatp configالأمرportal- مستوى الإنفاذ الافتراضي المعين في مدخل الأمانdefaults- لم يتم تكوينه، يتم استخدام الوضع الافتراضي

- إذا كان

feature_enabled_protectionخطأ، فلن يتم تمكين الحماية من العبث لمؤسستك (يحدث ذلك إذا لم يبلغ Defender عن "مرخص") - إذا كان

feature_enabled_portalخطأ، فلن يتم تمكين تعيين الوضع الافتراضي عبر Security Portal لك بعد. configuration_local،configuration_portalيخبرconfiguration_defaultالوضع الذي سيتم استخدامه، إذا تم استخدام قناة التكوين المقابلة. (على سبيل المثال، يمكنك تكوين الحماية من العبث إلى وضع "الحظر" عبر ملف تعريف MDM، وإخباركconfiguration_defaultaudit. هذا يعني فقط أنه إذا قمت بإزالة ملف التعريف الخاص بك، ولم يتم تعيين الوضع معmdatp configأو من خلال Security Portal، فإنه يستخدم الوضع الافتراضي، وهوaudit.)

ملاحظة

تحتاج إلى فحص سجلات Microsoft Defender للحصول على نفس المعلومات قبل الإصدار 101.98.71. انظر أدناه للحصول على مثال.

$ sudo grep -F '[{tamperProtection}]: Feature state:' /Library/Logs/Microsoft/mdatp/microsoft_defender_core.log | tail -n 1

تلميح

هل تريد معرفة المزيد؟ Engage مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender لنقطة النهاية Tech Community.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ