إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

يمكن لمؤسستك استخدام شبكة Azure الظاهرية للتأكد من أن خدماتها Power Platform تعمل في بيئة شبكة آمنة وخاضعة للرقابة، مما يقلل من مخاطر خروقات البيانات والوصول غير المصرح به. يوفر هذا المستند التعريفي التمهيدي تحليلا متعمقا لدعم شبكة Azure الظاهرية في Power Platform. ويسلط الضوء على الفوائد الرئيسية، ويحدد عملية التنفيذ والهندسة التقنية، ويناقش حالات الاستخدام في العالم الحقيقي، ويقدم رؤى عملية من دراسة حالة ناجحة. إنه مورد قيم لمتخصصي تكنولوجيا المعلومات وصناع القرار الذين يتطلعون إلى تعزيز أمان الشبكة والكفاءة التشغيلية.

المزايا الرئيسية

أمان محسن: استضافة Power Platform الخدمات في شبكة آمنة ، وحماية البيانات الحساسة من الوصول غير المصرح به والانتهاكات المحتملة.

اتصال محسن: قم بإنشاء اتصالات آمنة وموثوقة بين Power Platform الخدمات وموارد Azure الأخرى ، مما يعزز الاتصال العام.

إدارة مبسطة للشبكة: يمكنك تبسيط إدارة الشبكة من خلال نهج مركزي ومتسق لتكوين إعدادات الشبكة للخدمات Power Platform وإدارتها.

قابلية التوسع: توسيع نطاق Power Platform الخدمات بكفاءة، مما يضمن نمو موارد الشبكة بما يتماشى مع احتياجات العمل.

الامتثال: تلبية المتطلبات التنظيمية ومتطلبات الامتثال لأمان الشبكة وحماية البيانات.

خلفية

Microsoft Power Platform هي منصة رائدة منخفضة التعليمات البرمجية / بدون تعليمات برمجية تمكن الأشخاص من إنشاء التطبيقات وأتمتة مهام سير العمل وتحليل البيانات - حتى لو لم يكونوا مطورين محترفين - لإنشاء حلول مخصصة مصممة خصيصا لاحتياجات العمل المحددة ، وتعزيز الابتكار وتعزيز الإنتاجية. Power Platform يشمل خدمات Microsoft التالية:

- Dataverse بمثابة منصة البيانات الأساسية ، مما يوفر بيئة آمنة وقابلة للتطوير لتخزين البيانات وإدارتها.

- Power Apps يوفر واجهة سهلة الاستخدام لبناء تطبيقات مخصصة.

- Power Automate يوفر واجهة سحب وإفلات لأتمتة المهام المتكررة ومهام سير العمل.

- يوفر Power BI إمكانات قوية لمؤثرات عرض البيانات والتحليلات.

- Power Pages يوفر واجهة سهلة الاستخدام لبناء مواقع ويب احترافية.

- Copilot Studio يجعل من السهل إنشاء روبوتات ووكلاء ذكيين دون معرفة متعمقة بهندسة الذكاء الاصطناعي.

يؤدي تكامل هذه المكونات مع موارد Azure باستخدام الشبكات الظاهرية Power Platform إلى تحسين الوظائف العامة والأمان لها. توفر الشبكات الظاهرية بيئة شبكة آمنة ومعزولة يمكن Power Platform أن تعمل فيها الخدمات، مما يسمح لمؤسستك بالتحكم في حركة مرور الشبكة وإدارتها مع ضمان حماية البيانات وفقا للمتطلبات التنظيمية.

أمان الشبكة وتكامل الشبكة الظاهرية

يعد أمان الشبكة جانبا مهما في أي بنية تحتية رقمية. تعد حماية حركة المرور الصادرة من Power Platform الخدمات أمرا ضروريا لمنع الوصول غير المصرح به وخروقات البيانات والتهديدات الأمنية الأخرى. يلعب تكامل الشبكة الافتراضية دورا حيويا. من خلال توفير مسار آمن لنقل البيانات وضمان أن جميع حركة المرور من مسارات خدمات Power Platform من خلال بيئة شبكة خاضعة للرقابة والمراقبة، فإنه يقلل من خطر التعرض للتهديدات المحتملة.

من خلال تنفيذ دعم الشبكة الظاهرية، يمكن لمؤسستك فرض سياسات أمان صارمة ومراقبة حركة مرور الشبكة واكتشاف أي حالات شاذة في الوقت الفعلي. هذا المستوى من التحكم أمر بالغ الأهمية للحفاظ على سلامة وسرية البيانات الحساسة. في الوقت نفسه، يعمل تكامل الشبكة الظاهرية على تبسيط بنية الشبكة الشاملة وتحسين الموثوقية من خلال السماح Power Platform للخدمات بالاتصال بسلاسة بموارد Azure الأخرى.

نظرة عامة على دعم الشبكة الافتراضية في Power Platform

يعد دعم الشبكة الافتراضية تحسينا كبيرا يوفر أمانا قويا واتصالا محسنا لهم Power Platform. تعد الشبكات الظاهرية مكونا أساسيا لقدرات شبكات Azure، مما يسمح لمؤسستك بتوصيل Power Platform الخدمات بالموارد في شبكاتها الخاصة للمؤسسة. يقومون بإنشاء اتصال آمن بين Power Platform الخدمات وموارد Azure الأخرى والشبكات، مثل الخدمات المحلية وقواعد البيانات وحسابات التخزين ومخزن المفاتيح.

من خلال توجيه جميع حركة المرور الصادرة من خدمات Power Platform عبر شبكة افتراضية، يمكن لمؤسستك ضمان نقل البيانات بشكل آمن وتظل محمية من الوصول غير المصرح به. تعمل الشبكة الظاهرية أيضا على تحسين الاتصال من خلال توفير بيئة شبكة موثوقة ومتسقة. يضمن إنشاء اتصالات آمنة بين Power Platform الخدمات وموارد Azure الأخرى تدفق البيانات بسلاسة واستخدام أكثر كفاءة لموارد الشبكة.

خلف الكواليس

تتكون البنية الأساسية ل Power Platform من طبقة تزامن حاوية بلا خادم تنفذ أحمال العمل بحد أمان صارم وتضمن التوفر الفردي على مستوى حمل العمل وقابلية التوسع. تعالج طبقة تزامن الحاوية جميع أحمال العمل التي تحتاج إلى عزل، بما في ذلك أحمال عمل Microsoft الداخلية مثل الموصلات وأحمال عمل العملاء مثل المكونات الإضافية.

يسمح حمل العمل المعبأ في حاويات لمنصة Power Platform بدعم العزل على مستوى الشبكة باستخدام مجموعة من ميزات تفويض الشبكة الفرعية في Azure وحقن الشبكة الافتراضية. باستخدام حقن الشبكة الظاهرية، يمكن حقن حاوية في شبكة ظاهرية عن طريق إرفاق بطاقة واجهة الشبكة. يتم تنفيذ أي حمل عمل يتم تشغيله على هذه الحاوية في شبكة العميل ويمكنه استخدام عناوين IP الخاصة داخل الشبكة. يمكن لأحمال عمل المكونات الإضافية الوصول إلى خدمات المستخدم أو الموارد أو موارد Azure باستخدام ارتباط خاص مكشوف لنفس الشبكة الظاهرية. وبالمثل، يمكن لحمل عمل الموصل الوصول إلى المورد أو نقطة النهاية المستهدفة داخل نفس الشبكة الظاهرية.

Azure تفويض الشبكة الفرعية

يعتمد دعم الشبكة الظاهرية في Power Platform على تفويض الشبكة الفرعية في Azure. تقوم المؤسسات بتفويض شبكة فرعية لاستخدامها من قبل خدمات Power Platform مثل المكونات الإضافية لوحدة Dataverse والموصلات، لمعالجة الطلبات أثناء وقت التشغيل. تستخدم الحاويات عنوان IP من الشبكة الفرعية المفوضة لمعالجة هذه الطلبات.

نظرا لأن الحاوية تعمل داخل حدود الشبكة الفرعية المفوضة وتستخدم عنوان IP الخاص بها، تظل أي مكالمة صادرة من الحاوية داخل حدود شبكة المؤسسة - أي أن المكالمة تظل في الشبكة الظاهرية التي تشكل جزءا من تلك الشبكة الفرعية. يسمح هذا الإعداد لمؤسستك بالتحكم الكامل في السياسات والقواعد وحزم الشبكة للحاويات. يمكنك تطبيق نفس عناصر التحكم على الشبكة الفرعية المفوضة التي تقوم بتطبيقها على شبكتك الخاصة.

Power Platform لا يدير تكوين الشبكة الفرعية المفوضة. الشرط الوحيد هو أنه لا يمكن استخدام الشبكة الفرعية المفوضة لأي موارد أخرى أو تفويضها إلى خدمات أخرى. بعد تفويض شبكة فرعية، يتم حجز عناوين IP داخل تلك الشبكة الفرعية Power Platform.

الوصول إلى الإنترنت من الحاويات غير مقيد بشكل افتراضي. لا يزال بإمكان الحاوية التوجيه إلى نقاط النهاية العامة. للحصول على معلومات حول تقييد الوصول إلى الإنترنت، راجع أفضل الممارسات لتأمين الاتصالات الصادرة.

يلخص الجدول التالي ملكية الشبكة الفرعية المفوضة وعناصر التحكم المتوفرة للعملاء وMicrosoft.

| عناصر التحكم | الوصف | الملكية |

|---|---|---|

| بوابة NAT | إرفاق بوابة NAT بالشبكة الفرعية المفوضة لتقييد حركة مرور الإنترنت الصادرة والتحكم فيها من حاويات Power Platform. | العميل |

| مجموعات أمان الشبكة (NSGs) | يمكن للعملاء ربط NSGs بالشبكة الفرعية المفوضة. تحديد قواعد الأمان وفرضها للتحكم في حركة المرور الواردة والصادرة من وإلى الشبكة الفرعية. | العميل |

| جداول المسارات | يمكن للعملاء ربط جداول التوجيه بالشبكة الفرعية المفوضة. تعريف نهج توجيه مخصصة للتحكم في تدفق حركة المرور داخل الشبكة الظاهرية وإلى الشبكات الخارجية. | العميل |

| مراقبة الشبكة | تساعد مراقبة الشبكة في الحفاظ على الامتثال لنهج الأمان من خلال إجبار حركة المرور على الانتقال عبر الشبكة الافتراضية الخاصة للمؤسسة. | العميل |

| إدارة عناوين IP | يمكن للعملاء إملاء مساحة عنوان IP للشبكة الفرعية المفوضة ، مما يضمن أنها تستخدم نطاقات عناوين IP الخاصة ، مثل 10.0.0.0 / 8 أو 192.168.0.0 / 16 أو 172.16.0.0 / 12. | العميل |

| تكوين DNS | يمكن للعملاء تكوين إعدادات DNS المخصصة للشبكة الفرعية المفوضة، بما في ذلك إدخالات Azure DNS. | العميل |

| الحاوية | تنفذ الحاويات الطلبات من الخدمات المدعومة من الشبكة الظاهرية وتحصل على عناوين IP من الشبكة الفرعية المفوضة. | Microsoft |

العمارة التقنية

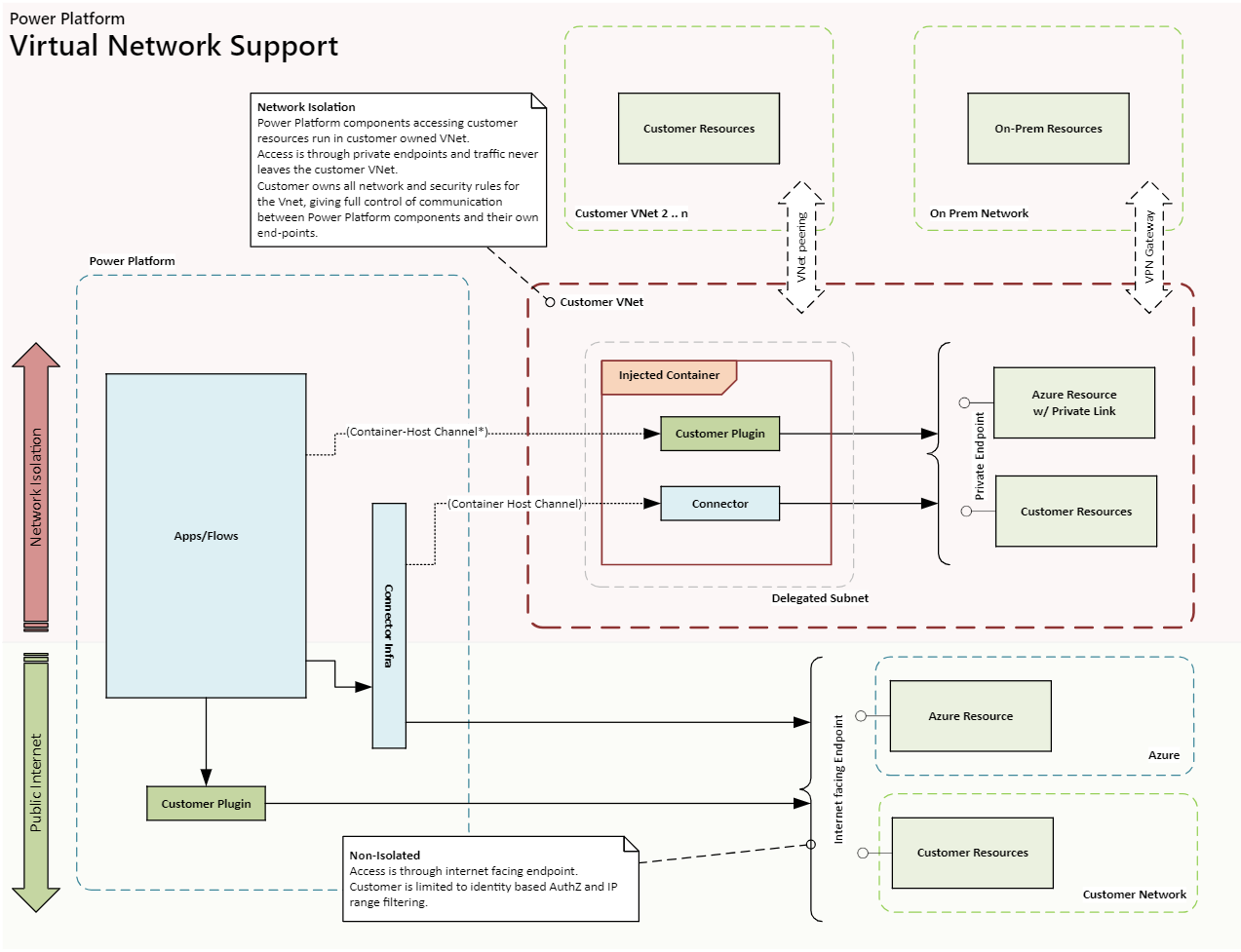

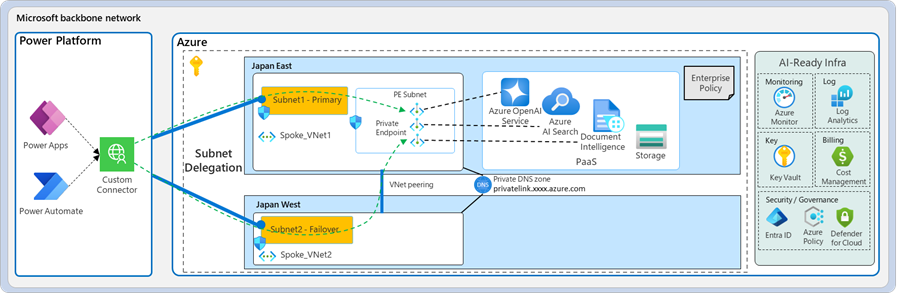

يوضح الرسم التخطيطي التالي للبنية التقنية للحل Power Platform كيفية تفاعل المكونات مثل مصادر البيانات والموصلات والخدمات والتطبيقات وتكاملها داخل الحل. يسلط الرسم التخطيطي الضوء على استخدام الشبكات الظاهرية لتعزيز الأمان والاتصال من خلال السماح Power Platform للخدمات بالاتصال بالموارد الخاصة والمحمية دون تعريضها للإنترنت. توضح البنية كيفية توجيه طلبات التنفيذ إلى الحاويات في الشبكة الظاهرية مع الحفاظ على حدود عزل الحاويات.

في تكوين الشبكة الظاهرية، تكون الحاوية التي تقوم بتشغيل المكون الإضافي أو الموصل جزءا من الشبكة الظاهرية للمؤسسة. يظل الاتصال بنقاط النهاية في الشبكة الظاهرية داخل حدود الشبكة الظاهرية. يمكنك توسيع الحدود إلى شبكات ظاهرية أو محلية أخرى باستخدام تناظر الشبكة الظاهرية و ExpressRoute أو بوابة VPN.

يجب أن تكون مكونات Power Platform في عبء عمل حاويات في شبكة افتراضية قادرة على الاتصال بالمكونات الأخرى في عبء العمل. على سبيل المثال، قد يحتاج Power Platform إلى تشغيل إضافة أو استدعاء موصل في إطار حمل العمل.

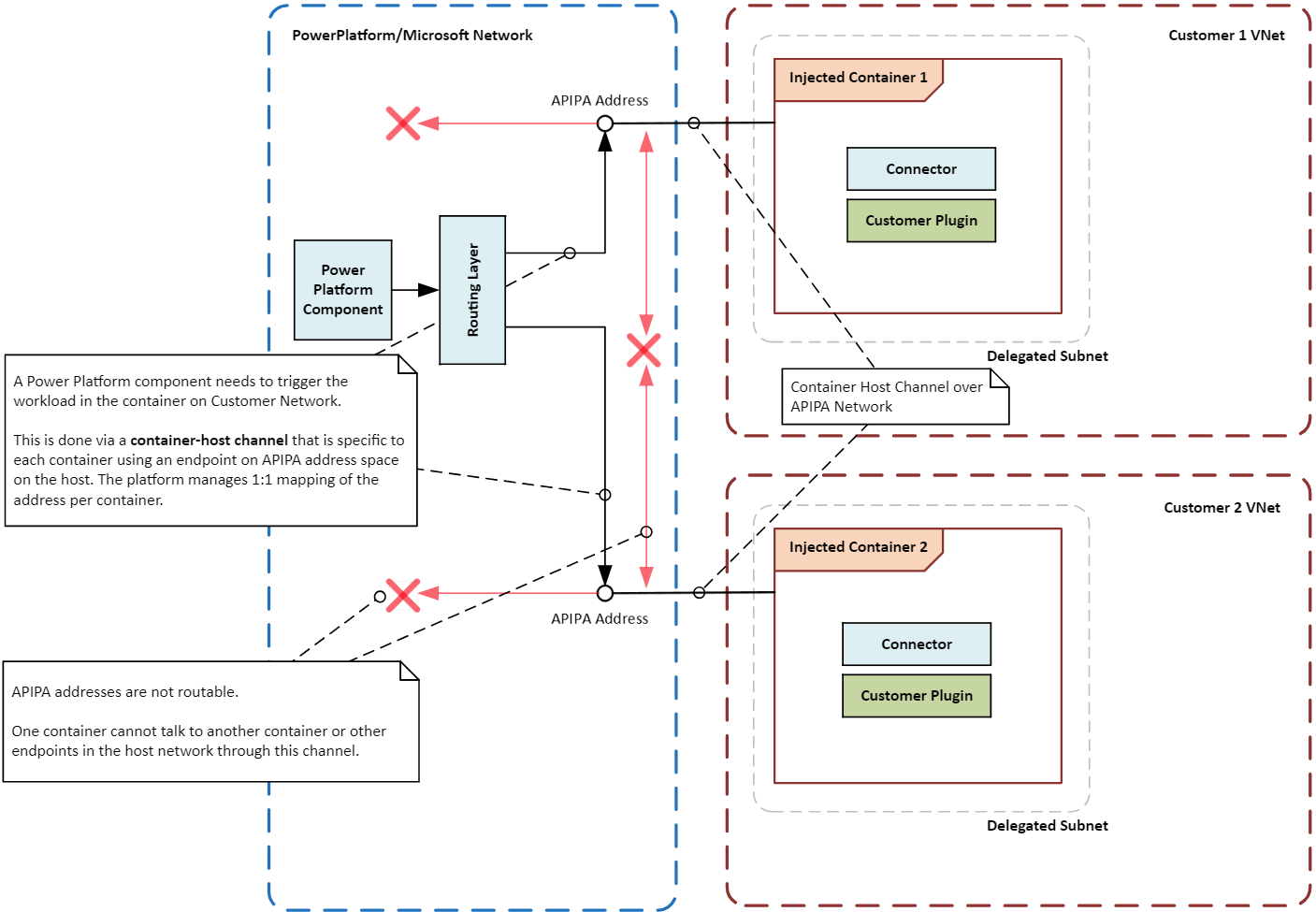

نظرا لأن الحاوية غير متصلة مباشرة بالبنية الأساسية للشبكة الرئيسية، يتم إنشاء مسار اتصال خاص أو قناة بين الحاوية وطبقة التنسيق. تستخدم القناة عنوان IP محلي خاص، يسمى عنوان APIPA، لإرسال تعليمات أو إشارات محددة إلى حمل العمل الذي يتم تشغيله داخل الحاوية. يسمح فقط لأنواع معينة من الرسائل بالوصول إلى حمل العمل، مما يضمن بقاء الحاوية وعبء العمل الخاص بها آمنة ومعزلة.

يوضح الرسم التخطيطي التالي كيفية عزل الحاويات عن بعضها البعض والنظام المضيف باستخدام الشبكات الظاهرية التي توجه طلبات التنفيذ إلى الحاويات مع الحفاظ على حدود العزل.

قم بتشغيل دعم الشبكة الافتراضية لـ Power Platform

اتبع الإرشادات الواردة في إعداد دعم الشبكة الظاهرية ل Power Platform.

حالات الاستخدام الشائعة وأمثلة من العالم الحقيقي

في هذا القسم، ستتعرف على حالات الاستخدام الشائعة للشبكات الظاهرية التي تحتوي Power Platform على حلول. يمكنك أيضا استكشاف أمثلة من العالم الحقيقي لكيفية استفادة الصناعات المختلفة من استخدامها.

حالات الاستخدام

تكامل البيانات الآمن: يمكن لمؤسستك استخدام دعم الشبكة الظاهرية لتوصيل Power Platform الخدمات بأمان بمصادر البيانات الخاصة بها، مثل قاعدة بيانات Azure SQL وAzure Storage والموارد المحلية. تضمن الشبكة الظاهرية بقاء البيانات داخل حدود شبكة المؤسسة وعدم تعرضها للإنترنت العام.

نقاط النهاية الخاصة للموصلات: Power Platform يمكن للموصلات استخدام دعم الشبكة الظاهرية لإنشاء نقاط نهاية خاصة للاتصالات الآمنة. تلغي الشبكة الخاصة الحاجة إلى عناوين IP العامة وتقلل من مخاطر خروقات البيانات.

عمليات التكامل الخاصة بـ Copilot Studio الآمنة: يمكنك في Copilot Studio استخدام دعم الشبكات الافتراضية مع موصلات Power Platform لإنشاء اتصال آمن بمصادر البيانات. تقضي الشبكة الخاصة على المخاطر المرتبطة بتعريض مصادر البيانات للإنترنت العام وتخفف من مخاطر استخراج البيانات.

أمثلة من العالم الحقيقي

يمكن للمؤسسات عبر الصناعات الاستفادة من دعم الشبكة الظاهرية ل Power Platform. من خلال توصيل Power Platform الخدمات بأمان بمصادر البيانات الخاصة ، يمكن للمؤسسات تحسين وضعها الأمني وتحسين الاتصال وضمان الامتثال للمتطلبات التنظيمية.

المؤسسات المالية: يمكن للبنك الكبير استخدام شبكة ظاهرية لتوصيل Power Platform الحلول وتطبيقات Dynamics 365 بقواعد البيانات والخدمات المحمية بشكل آمن. يسمح هذا الإعداد للبنك بإنشاء سير عمل آمن وأتمتة العمليات دون تعريض المعلومات الحساسة للإنترنت العام ، مما يضمن حماية بيانات العملاء والامتثال للمتطلبات التنظيمية.

موفرو الرعاية الصحية: يمكن لمؤسسة الرعاية الصحية استخدام شبكة ظاهرية لتوصيل Power Platform الحلول وتطبيقات Dynamics 365 بأنظمة السجلات الصحية الإلكترونية الخاصة بها. يمكن استخدام الشبكة الخاصة للوصول الآمن إلى بيانات المرضى وإنشاء قنوات اتصال آمنة بين الإدارات وبين المزود والشركاء الخارجيين.

شركات البيع بالتجزئة: يمكن لشركة البيع بالتجزئة استخدام شبكة ظاهرية لتوصيل Power Platform الحلول وتطبيقات Dynamics 365 بأمان بأنظمة إدارة المخزون وقواعد بيانات العملاء. تسمح الاتصالات الخاصة للشركة بتبسيط العمليات وتحسين تتبع المخزون وتعزيز خدمة العملاء مع ضمان بقاء البيانات الحساسة محمية.

الوكالات الحكومية: يمكن للوكالات الحكومية استخدام شبكة ظاهرية لتوصيل Power Platform الحلول وتطبيقات Dynamics 365 بأنظمتها الداخلية وقواعد بياناتها بشكل آمن. تسمح الاتصالات الخاصة للوكالات بأتمتة العمليات وتحسين مشاركة البيانات وتعزيز التعاون مع الحفاظ على معايير الأمان والامتثال الصارمة.

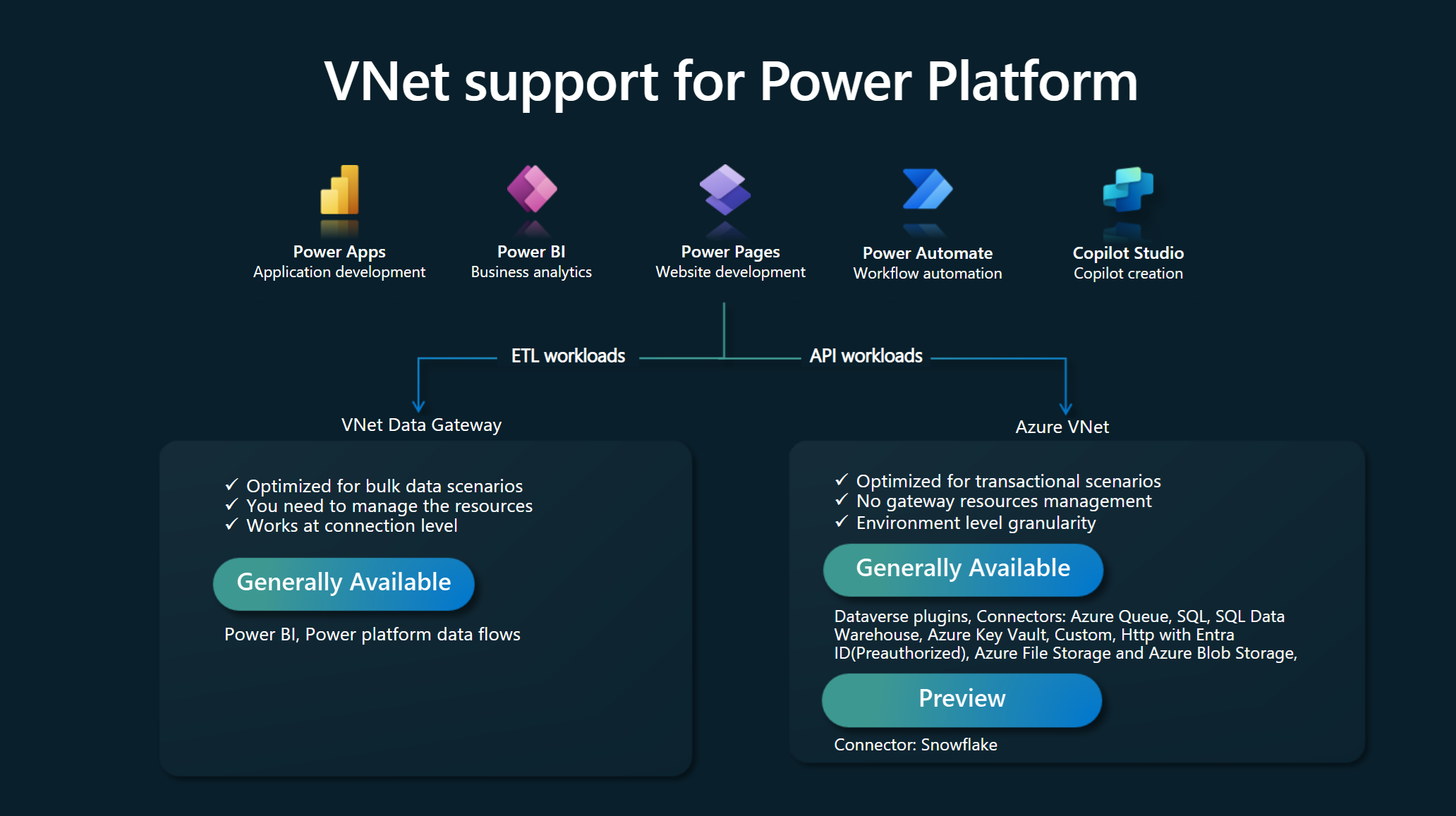

أنماط التكامل

تحدد أنواع أحمال العمل التي تريد تشغيلها في بيئة استراتيجية التكامل لمنصة Power Platform. يمكنك استخدام دعم الشبكة الافتراضية كجزء من تكامل منصة Power Platform في بيئتك مع بعض الاستثناءات.

أحمال عمل واجهة برمجة التطبيقات: إذا كنت تخطط لتشغيل أحمال عمل واجهة برمجة التطبيقات مثل المكونات الإضافية أو الموصلات أو نقاط نهاية الخدمة، فإن الشبكة الظاهرية هي الطريقة الوحيدة المدعومة لدمجها بشكل آمن مع مصادر البيانات داخل شبكتك. لا تدعم الشبكات الظاهرية مجموعة فرعية من الموصلات التي لها متطلبات برنامج تشغيل غير تابعة ل Microsoft أو تستخدم مصادقة Windows. هذه الموصلات ليست مستخدمة على نطاق واسع ويجب أن تستخدم بوابة بيانات محلية بدلا من شبكة ظاهرية. تتوفر المكونات الإضافية والموصلات التالية بشكل عام للاستخدام في شبكة ظاهرية:

- المكونات الإضافية في Dataverse

- الموصلات المخصصة

- Azure Blob التخزين

- تخزين ملفات Azure

- Azure Key Vault

- قوائم انتظار Azure

- مستودع بيانات Azure SQL

- HTTP مَعَ Microsoft Entra ID (مصرح به مسبقًا)

- SQL Server

أحمال عمل ETL: استخراج وتحويل وتحميل أحمال العمل في Power BI وتدفقات بيانات Power Platform باستخدام بوابات الشبكة الافتراضية للبيانات.

يوضح الرسم التخطيطي التالي أنماط التكامل لأحمال عمل API و ETL.

اعتبارات التكوين

ضع الاعتبارات التالية في الاعتبار عند إعداد دعم الشبكة الظاهرية لمنصة "Power Platform".

المناطق والمواقع

يجب أن تتطابق الشبكات الفرعية المفوضة في مناطق Azure مع موقع بيئة Power Platform. على سبيل المثال، إذا كانت بيئتك Power Platform في الولايات المتحدة، فيجب أن تكون كل شبكة من الشبكتين الظاهريتين والشبكات الفرعية في eastus منطقتي و westus Azure. تحقق من قائمة المناطق المدعومة وتخطيطات المواقع للحصول على أحدث المعلومات حول مناطق ومواقع Azure.

إذا كانت موارد Azure الخاصة بك في مناطق Azure مختلفة، فلا يزال يتعين عليك نشر شبكاتك الظاهرية للبيئات Power Platform في موقع Azure المناسب لكل بيئة. استخدم تناظر الشبكة الظاهرية أو خيار اتصال مماثل بسرعة عالية وزمن انتقال منخفض لتوصيل الموارد بالشبكات الظاهرية. توفر شبكة Microsoft العالمية خيارات متعددة لإنشاء اتصال بين Power Platform الشبكة الظاهرية والشبكة الظاهرية لمؤسستك.

حجم الشبكة الفرعية

يجب أن يستوعب حجم الشبكة الفرعية المفوضة في الشبكة الظاهرية النمو المستقبلي في الاستخدام وإضافة خدمات جديدة. يضمن تحديد حجم شبكتك الفرعية بشكل مناسب عدم تقييد الطلبات. لمزيد من المعلومات حول تغيير حجم الشبكة الفرعية، انتقل إلى تقدير حجم الشبكة الفرعية للبيئات Power Platform .

بوابة Azure NAT

توفر بوابة Azure NAT اتصالا خارجيا آمنا وقابلا للتطوير للحاويات في شبكة فرعية مفوضة. عند إرفاقها بشبكة فرعية، تصبح بوابة NAT الوثبة التالية لجميع حركة المرور الموجهة إلى الإنترنت، وترجمة عناوين IP الخاصة إلى عنوان IP عام ثابت. وهذا يعطي مؤسستك نقطة تحكم مركزية لإدارة الوصول إلى الإنترنت الصادر.

مراقبة الشبكة

تتعقب مراقبة الشبكة وتحلل تدفق حركة المرور في الشبكة الفرعية المفوضة، وهو أمر ضروري لتحديد المشكلات المحتملة وحلها. من خلال توفير رؤى حول أداء وسلامة مكونات الشبكة ، تساعد المراقبة في التأكد من أن الشبكة تعمل بكفاءة وأمان. يمكن لأدوات المراقبة اكتشاف الحالات الشاذة مثل أنماط حركة المرور غير العادية أو محاولات الوصول غير المصرح بها ، مما يسمح بالتدخل والتخفيف في الوقت المناسب.

مجموعات أمان الشبكة

تسمح لك مجموعات أمان الشبكة (NSGs) بتحديد قواعد الأمان التي تتحكم في نسبة استخدام الشبكة من وإلى موارد Azure. عند تفويض شبكة فرعية، يمكنك تكوين مجموعات أمان الشبكة لضمان السماح بحركة المرور المصرح بها فقط، مما يساعدك في الحفاظ على أمان شبكتك وسلامتها. يمكن تطبيق NSGs على كل من الشبكات الفرعية والسطوح البينية للشبكة الفردية ، مما يوفر المرونة في إدارة حركة المرور على مستويات مختلفة.

أفضل الممارسات لتأمين الاتصالات الصادرة من خدمات Power Platform

تساعدك أفضل الممارسات التالية على تأمين الاتصالات الصادرة من خدمات Power Platform، والتي تعتبر حاسمة للتخفيف من مخاطر تسرب البيانات وضمان الامتثال لسياسات الأمان.

تقييد الوصول إلى الإنترنت: بشكل افتراضي، تحتوي الحاويات على وصول غير مقيد إلى الإنترنت الصادر. إرفاق بوابة NAT بالشبكة الفرعية المفوضة لفرض جميع حركة المرور المرتبطة بالإنترنت من خلال مسار خاضع للرقابة، ما يضمن بقاء الحاويات خاصة مع الحفاظ على اتصال صادر آمن.

تقييد نسبة استخدام الشبكة الصادرة: بمجرد نشر بوابة NAT الخاصة بك، قم بتقييد نسبة استخدام الشبكة الصادرة من موارد Power Platform إلى نقاط نهاية معينة. استخدم مجموعات أمان الشبكة وجدار حماية Azure لفرض قواعد نسبة استخدام الشبكة والتحكم في الوصول.

استخدام نقاط النهاية الخاصة: استخدم نقاط النهاية الخاصة للاتصال الآمن بين خدمات منصة Power Platform وموارد Azure. تضمن نقاط النهاية الخاصة بقاء حركة المرور داخل شبكة Azure وعدم مرورها عبر الإنترنت العام.

مراقبة نسبة استخدام الشبكة وتدقيقها: استخدم Azure Network Watcher وMicrosoft Sentinel لمراقبة نسبة استخدام الشبكة الصادرة وتدقيقها من Power Platform الخدمات لمساعدتك في تحديد تهديدات الأمان المحتملة والاستجابة لها في الوقت الفعلي.

تطبيق نهج الأمان: فرض نهج الأمان باستخدام نهج Azure وجدار حماية Azure للتأكد من أن جميع الاتصالات الصادرة تتوافق مع متطلبات أمان مؤسستك. للتحكم في تدفق البيانات، قم بتطبيق نهج منع فقدان البيانات وتصفية نقطة النهاية على الموصلات.

إعدادات نموذجية للشبكة الافتراضية

في هذا القسم، نقدم نماذج من التكوينات لدعم الشبكة الظاهرية في Power Platform. توضح هذه التكوينات كيفية إعداد الشبكات الظاهرية والشبكات الفرعية لسيناريوهات مختلفة، مما يضمن الاتصال الآمن بين Power Platform الخدمات وموارد Azure.

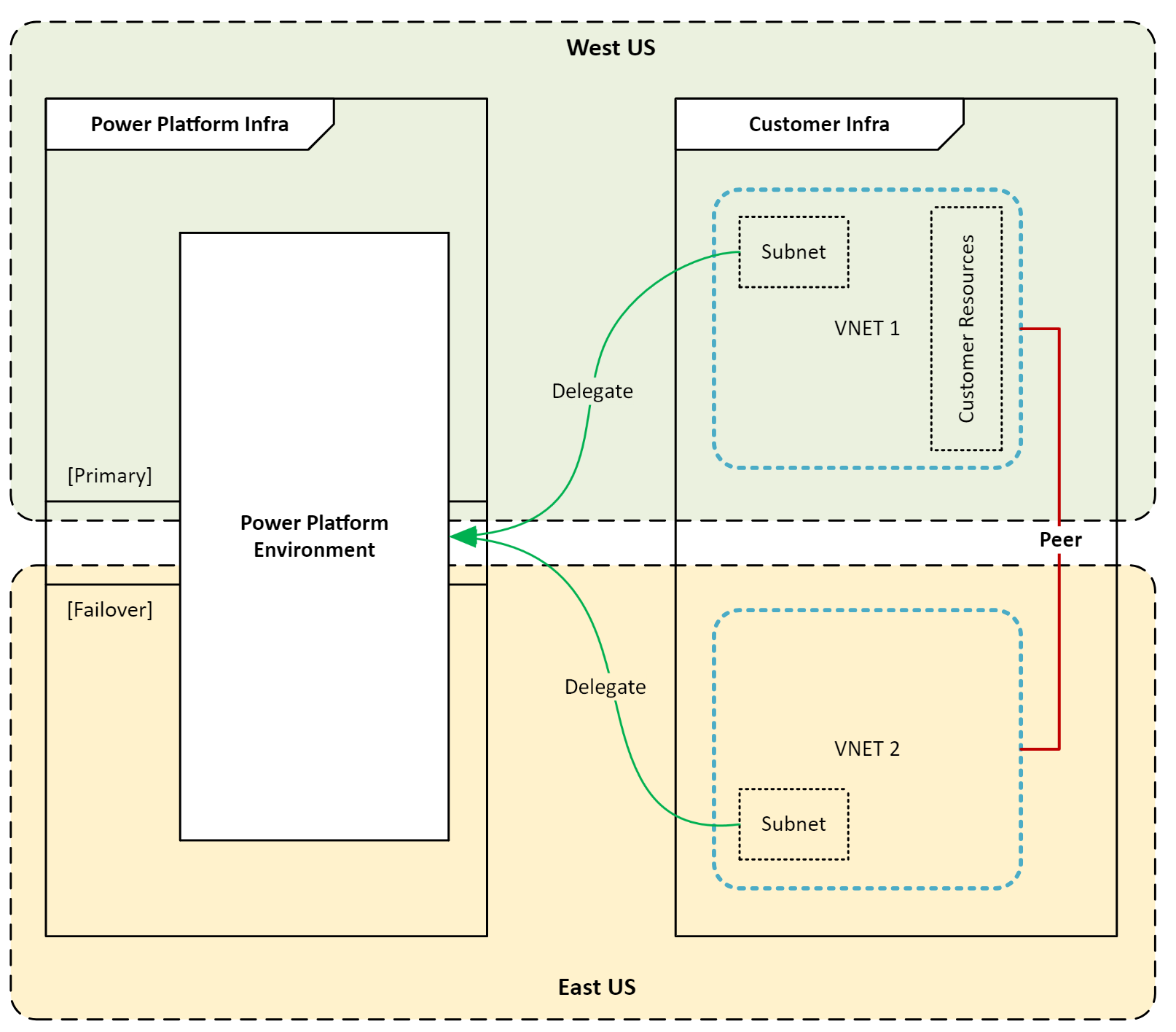

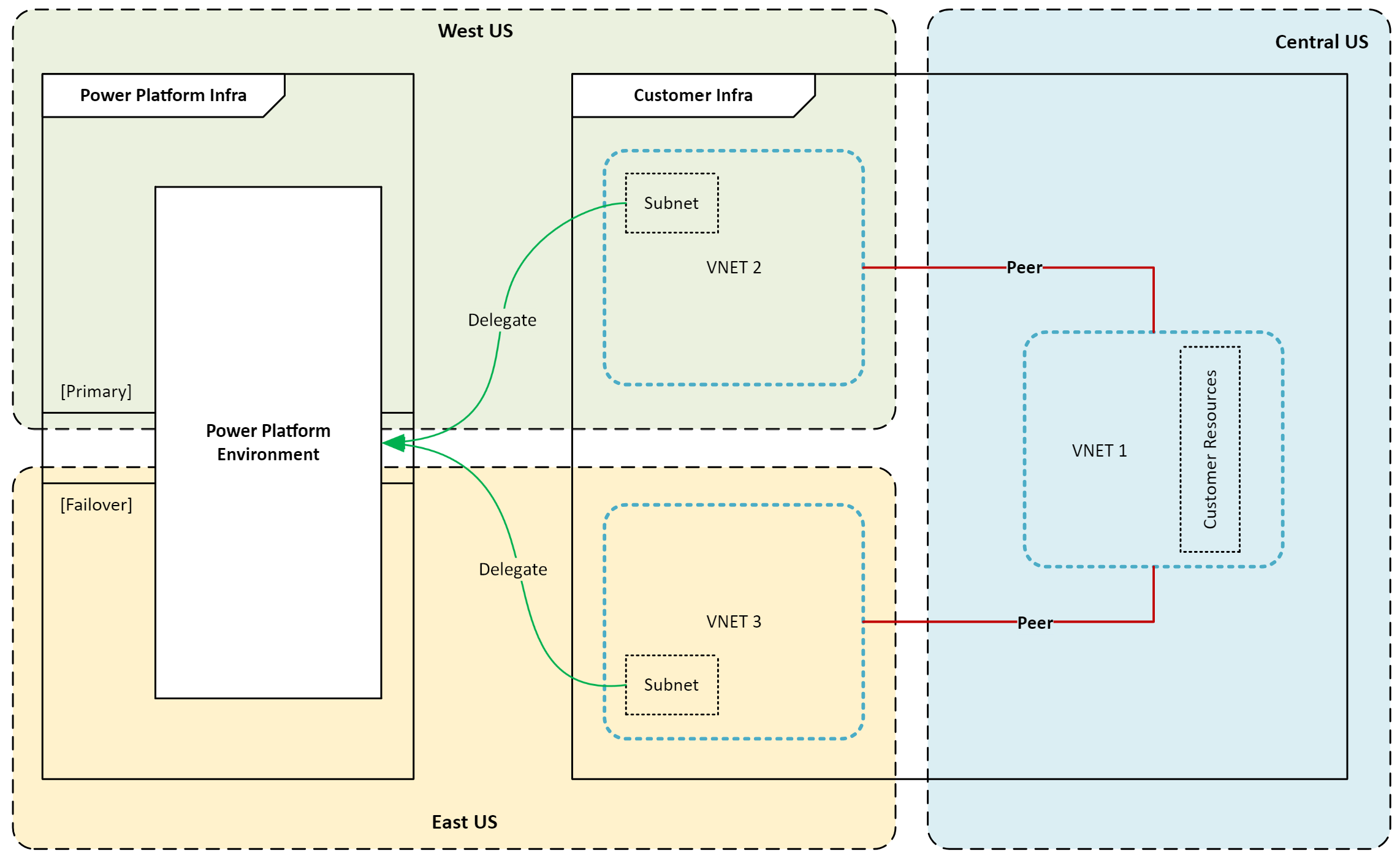

عندما تكون موارد أزور في منطقة أزور مقترنة وتكون بيئة منصة باور في الولايات المتحدة

في هذا السيناريو ، نضع الافتراضات التالية:

- تقع بيئتك Power Platform في الولايات المتحدة.

- تم تعيين منطقة Azure للشبكة الظاهرية إلى غرب الولايات المتحدة وشرق الولايات المتحدة.

- توجد موارد مؤسستك في شبكة ظاهرية، VNET1، في منطقة غرب الولايات المتحدة.

الحد الأدنى من التكوين التالي مطلوب لإعداد دعم الشبكة الظاهرية في هذا السيناريو:

- قم بإنشاء شبكة ظاهرية، VNet1، في غرب الولايات المتحدة وقم بإعداد شبكات فرعية للتفويض.

- قم بإنشاء شبكة ظاهرية ثانية، VNet2، في شرق الولايات المتحدة وقم بإعداد شبكات فرعية للتفويض.

- قم بإنشاء اتصال نظير بين VNet1 وVNet2.

- قم بتكوين Power Platform تكامل الشبكة الظاهرية للبيئات المطلوبة باستخدام الشبكات الفرعية التي قمت بإنشائها في الخطوتين 1 و2.

عندما تكون موارد Azure في منطقة Azure في وسط الولايات المتحدة وتكون بيئة Power Platform في الولايات المتحدة

في هذا السيناريو ، نضع الافتراضات التالية:

- تقع بيئتك Power Platform في الولايات المتحدة.

- يتم تعيين مناطق Azure للشبكات الظاهرية إلى غرب الولايات المتحدة وشرق الولايات المتحدة.

- توجد موارد مؤسستك في شبكة ظاهرية، VNet1، في منطقة وسط الولايات المتحدة.

الحد الأدنى من التكوين التالي مطلوب لإعداد دعم الشبكة الظاهرية في هذا السيناريو:

- قم بإنشاء شبكة ظاهرية، VNet2، في غرب الولايات المتحدة وقم بإعداد شبكات فرعية للتفويض.

- قم بإنشاء شبكة ظاهرية أخرى، VNet3، في شرق الولايات المتحدة وقم بإعداد شبكات فرعية للتفويض.

- قم بإنشاء اتصال نظير بين VNet1 وVNet2.

- قم بإنشاء اتصال نظير بين VNet1 وVNet3.

- قم بتكوين Power Platform تكامل الشبكة الظاهرية للبيئات المطلوبة باستخدام الشبكات الفرعية التي قمت بإنشائها في الخطوتين 1 و2.

دراسة حالة

توضح دراسة الحالة التالية كيف نجح عميل Microsoft في تنفيذ دعم الشبكة الظاهرية لتحسين Power Platform الأمان والاتصال مع ضمان الامتثال للمتطلبات التنظيمية.

تعمل الشركة على تحسين سرعة أعمالها من خلال الذكاء الاصطناعي التوليدي والتكامل الآمن باستخدام شبكة Azure الظاهرية

لاستكشاف حالات استخدام الأعمال العملية لعمليات الذكاء الاصطناعي التوليدي ، أجرى عملاؤنا هاكاثون. جمع الحدث العديد من المطورين المواطنين، الذين قاموا ببناء نموذج أولي ناجح في شهر واحد فقط باستخدام Power Platform خدمات الذكاء الاصطناعي من Azure. لم يعرض الهاكاثون إمكانات الذكاء الاصطناعي التوليدية فحسب، بل قدم أيضا تجربة عملية قيمة للمشاركين، مما عزز الابتكار والتعاون داخل المؤسسة.

تحديات العملاء: شكل الانتقال من النموذج الأولي إلى الإنتاج تحديات كبيرة. كانت العقبة الأساسية هي إنشاء بنية شبكة خاصة آمنة على Power Platform و Azure تتوافق مع سياسات الأمن الداخلي الصارمة للشركة. كان ضمان خصوصية البيانات وأمانها مع الحفاظ على المرونة وقابلية التوسع أمرًا بالغ الأهمية للعميل.

الحل: استخدم العميل تفويض شبكة Azure الفرعية - بمعنى آخر، شبكة ظاهرية - مع بيئة مُدارة لإنشاء بنية شبكة خاصة بين منصة Power وموارد Azure الخاصة. باستخدام هذه البنية، قام العميل بتوصيل تطبيقاته Power Platform بأمان بخدمات Azure دون تعريض البيانات الحساسة للإنترنت العام.

الفوائد: أسفر تنفيذ هذا الحل عن العديد من الفوائد الرئيسية.

قام العميل ببناء أساس تكامل آمن وسريع بين Power Platform Azure، مما أدى إلى تسريع تحقيق قيمة الأعمال. سمح التكامل بتدفق البيانات بسلاسة وتعزيز التعاون عبر الأقسام.

ألغت البنية الجديدة التكاليف والقيود المرتبطة ببوابات البيانات المحلية. من خلال تجنب الحاجة إلى البنية التحتية المحلية، يمكن للعميل تقليل نفقات التشغيل وتبسيط الصيانة.

يستعد العميل الآن لدمج مصادر البيانات الداخلية الأخرى ، مثل Amazon Web Services الخاصة وواجهات برمجة التطبيقات المحلية ، من خلال هذه المنصة مع Azure ExpressRoute. ويتيح هذا التوسع للعميل استخدام مجموعة واسعة من البيانات والخدمات، مما يؤدي إلى مزيد من الابتكار والكفاءة.

خاتمة

في هذا المستند التعريفي التمهيدي، استكشفنا الجوانب المختلفة لدمج دعم الشبكة الظاهرية مع Power Platform. ناقشنا الفوائد الأمنية لاستخدام شبكة ظاهرية، مثل حماية البيانات الحساسة من الوصول غير المصرح به وضمان الاتصال الآمن بين Power Platform الخدمات والموارد الخاصة. ناقشنا حالات الاستخدام الشائعة والأمثلة الواقعية، وقدمنا أنماط تكامل لسيناريوهات مختلفة، وقدمنا اعتبارات لتكوين دعم الشبكة الظاهرية. شاركنا أفضل الممارسات لتأمين الاتصالات الصادرة من Power Platform الخدمات، بما في ذلك:

- تقييد حركة المرور الصادرة

- استخدام نقاط النهاية الخاصة وتفويض الشبكة الفرعية

- مراقبة حركة المرور وتدقيقها

- تطبيق سياسات الأمان

أخيرا، قمنا بفحص دراسة حالة لعميل Microsoft الذي نفذ بنجاح دعم الشبكة الظاهرية لتعزيز Power Platform الأمان والاتصال مع ضمان الامتثال للمتطلبات التنظيمية.

يعد دعم Power Platform الشبكة الافتراضية ميزة مهمة تسمح للمؤسسات بتعزيز أمان شبكتها وتحسين الاتصال وضمان الامتثال للمتطلبات التنظيمية. يمكن للمؤسسات التي تستخدم دعم الشبكة الظاهرية توصيل Power Platform الخدمات بأمان بمصادر البيانات الخاصة بها، مما يلغي المخاطر المرتبطة بتعريض هذه المصادر للإنترنت العام.