مصادقة المستخدم النهائي مع Azure Data Lake Storage Gen1 باستخدام Microsoft Entra ID

يستخدم Azure Data Lake Storage Gen1 Microsoft Entra ID للمصادقة. قبل تأليف تطبيق يعمل مع Data Lake Storage Gen1 أو Azure Data Lake Analytics، يجب أن تقرر كيفية مصادقة تطبيقك باستخدام Microsoft Entra ID. الخياران الرئيسيان المتاحان هما:

- مصادقة المستخدم النهائي (هذه المقالة)

- مصادقة الخدمة إلى الخدمة (اختر هذا الخيار من القائمة المنسدلة أعلاه)

ينتج عن كلا الخيارين توفير تطبيقك برمز OAuth 2.0 المميز، والذي يتم إرفاقه بكل طلب يتم إجراؤه على Data Lake Storage Gen1 أو Azure Data Lake Analytics.

تتناول هذه المقالة كيفية إنشاء تطبيق أصلي Microsoft Entra لمصادقة المستخدم النهائي. للحصول على إرشادات حول تكوين تطبيق Microsoft Entra للمصادقة من خدمة إلى خدمة، راجع مصادقة خدمة إلى خدمة مع Data Lake Storage Gen1 باستخدام Microsoft Entra ID.

المتطلبات الأساسية

اشتراك Azure. راجع الحصول على الإصدار التجريبي المجاني من Azure .

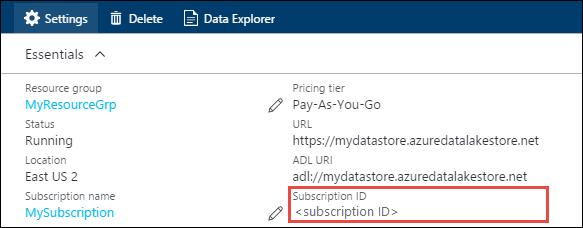

معرف اشتراكك. يمكنك استرداده من مدخل Microsoft Azure. على سبيل المثال، يتوفر من شفرة حساب Data Lake Storage Gen1.

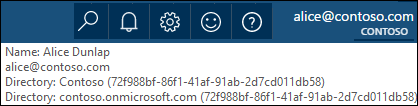

اسم مجال Microsoft Entra الخاص بك. يمكنك استرداده عن طريق تمرير الماوس في الزاوية العلوية اليمنى من Azure portal. من لقطة الشاشة أدناه، يتم contoso.onmicrosoft.com اسم المجال، و GUID ضمن الأقواس هو معرف المستأجر.

معرف مستأجر Azure الخاص بك. للحصول على إرشادات حول كيفية استرداد معرف المستأجر، راجع الحصول على معرف المستأجر.

مصادقة المستخدم النهائي

آلية المصادقة هذه هي الطريقة الموصى بها إذا كنت تريد أن يقوم المستخدم بتسجيل الدخول إلى التطبيق الخاص بك عبر Microsoft Entra ID. ثم يمكن للتطبيق الخاص بك الوصول إلى موارد Azure بنفس مستوى الوصول مثل المستخدم النهائي الذي قام بتسجيل الدخول. يحتاج المستخدم النهائي إلى توفير بيانات الاعتماد الخاصة به بشكل دوري حتى يتمكن تطبيقك من الحفاظ على الوصول.

نتيجة تسجيل دخول المستخدم النهائي هي أن التطبيق الخاص بك يتم منحه رمز وصول ورمز تحديث مميز. يتم إرفاق الرمز المميز للوصول بكل طلب يتم إجراؤه على Data Lake Storage Gen1 أو Data Lake Analytics، وهو صالح لمدة ساعة واحدة بشكل افتراضي. يمكن استخدام رمز التحديث المميز للحصول على رمز وصول جديد، وهو صالح لمدة تصل إلى أسبوعين بشكل افتراضي. يمكنك استخدام نهجين مختلفين لتسجيل دخول المستخدم النهائي.

استخدام النافذة المنبثقة OAuth 2.0

يمكن للتطبيق الخاص بك تشغيل نافذة منبثقة للتخويل OAuth 2.0، حيث يمكن للمستخدم النهائي إدخال بيانات الاعتماد الخاصة به. تعمل هذه النافذة المنبثقة أيضا مع عملية المصادقة الثنائية (2FA) Microsoft Entra، إذا لزم الأمر.

ملاحظة

هذا الأسلوب غير مدعوم بعد في مكتبة مصادقة Azure AD (ADAL) ل Python أو Java.

تمرير بيانات اعتماد المستخدم مباشرة

يمكن للتطبيق الخاص بك توفير بيانات اعتماد المستخدم مباشرة إلى Microsoft Entra ID. تعمل هذه الطريقة فقط مع حسابات مستخدمي المعرف التنظيمي؛ وهو غير متوافق مع حسابات المستخدمين الشخصية / "المعرف المباشر"، بما في ذلك الحسابات التي تنتهي ب @outlook.com أو @live.com. علاوة على ذلك، هذا الأسلوب غير متوافق مع حسابات المستخدمين التي تتطلب Microsoft Entra المصادقة الثنائية (2FA).

ما الذي أحتاج إليه لهذا النهج؟

- اسم مجال Microsoft Entra. هذا المطلب مدرج بالفعل في المتطلبات الأساسية لهذه المقالة.

- Microsoft Entra معرف المستأجر. هذا المطلب مدرج بالفعل في المتطلبات الأساسية لهذه المقالة.

- Microsoft Entra ID التطبيق الأصلي

- معرف التطبيق للتطبيق الأصلي Microsoft Entra

- إعادة توجيه URI للتطبيق الأصلي Microsoft Entra

- تعيين الأذونات المفوضة

الخطوة 1: إنشاء تطبيق أصلي ل Active Directory

إنشاء وتكوين تطبيق أصلي Microsoft Entra لمصادقة المستخدم النهائي مع Data Lake Storage Gen1 باستخدام Microsoft Entra ID. للحصول على الإرشادات، راجع إنشاء تطبيق Microsoft Entra.

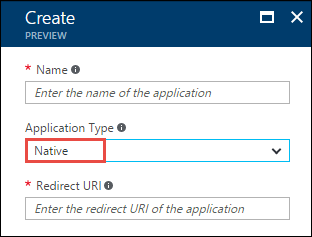

أثناء اتباع الإرشادات الموجودة في الارتباط، تأكد من تحديد Native لنوع التطبيق، كما هو موضح في لقطة الشاشة التالية:

الخطوة 2: الحصول على معرف التطبيق وإعادة توجيه URI

راجع الحصول على معرف التطبيق لاسترداد معرف التطبيق.

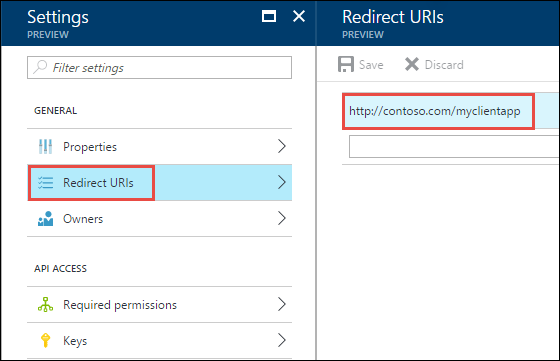

لاسترداد عنوان URI لإعادة التوجيه، قم بالخطوات التالية.

من مدخل Microsoft Azure، حدد Microsoft Entra ID، وحدد App registrations، ثم ابحث عن التطبيق الأصلي Microsoft Entra الذي أنشأته وحدده.

من جزء Settings للتطبيق، حدد Redirect URIs.

انسخ القيمة المعروضة.

الخطوة 3: تعيين الأذونات

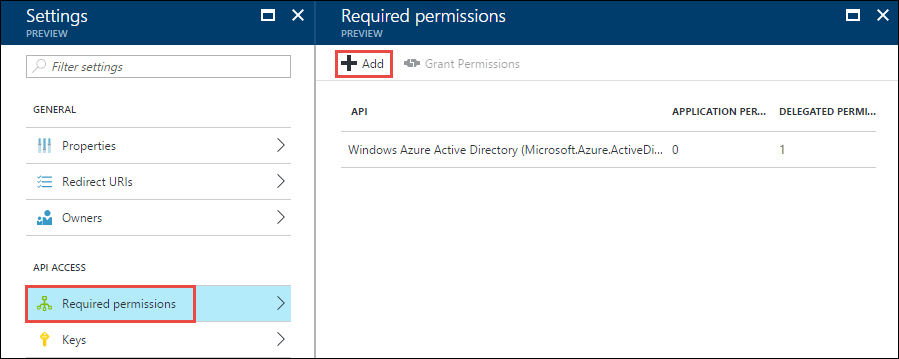

من مدخل Microsoft Azure، حدد Microsoft Entra ID، وحدد App registrations، ثم ابحث عن التطبيق الأصلي Microsoft Entra الذي أنشأته وحدده.

من جزء Settings للتطبيق، حدد Required permissions، ثم حدد Add.

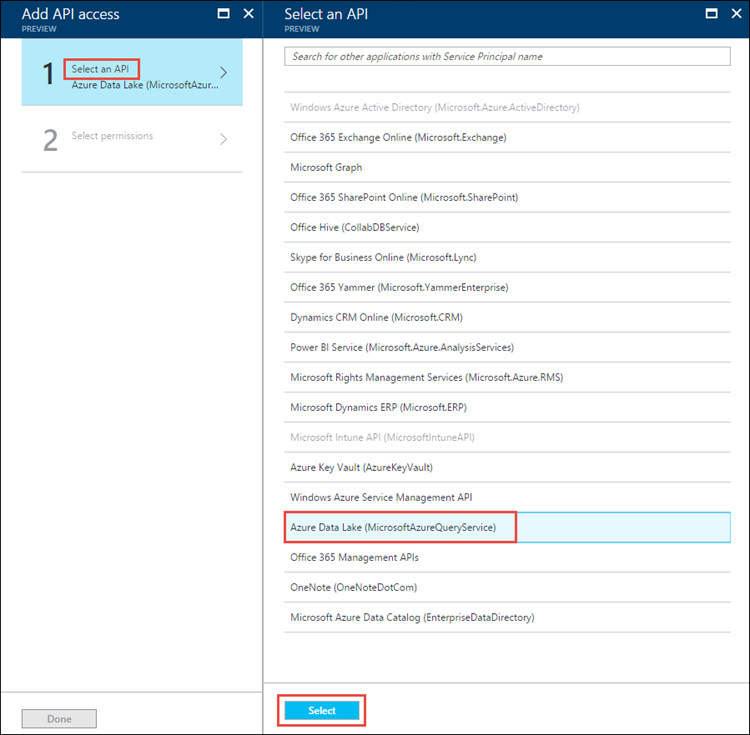

في جزء Add API Access ، حدد Select an API، وحدد Azure Data Lake، ثم حدد Select.

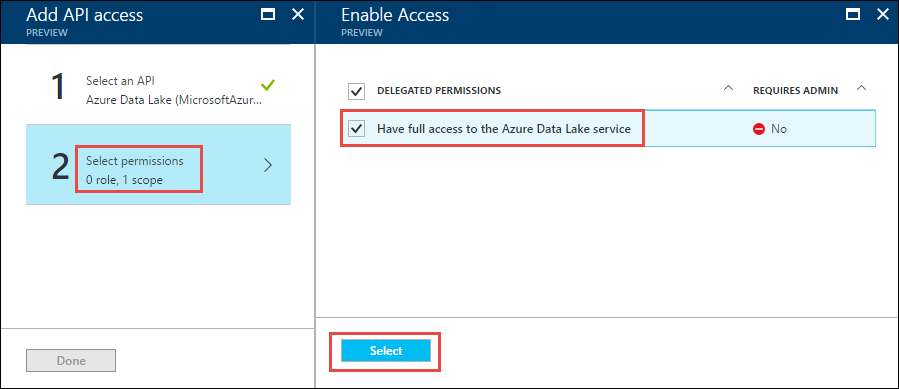

في جزء Add API Access ، حدد Select permissions، وحدد خانة الاختيار لمنح الوصول الكامل إلى Data Lake Store، ثم حدد Select.

حدد Done.

كرر الخطوتين الأخيرتين لمنح أذونات لواجهة برمجة تطبيقات إدارة خدمة Windows Azure أيضا.

الخطوات التالية

في هذه المقالة، قمت بإنشاء تطبيق أصلي Microsoft Entra وجمعت المعلومات التي تحتاجها في تطبيقات العميل التي تؤلفها باستخدام .NET SDK وJava SDK وواجهة برمجة تطبيقات REST وما إلى ذلك. يمكنك الآن المتابعة إلى المقالات التالية التي تتحدث عن كيفية استخدام تطبيق الويب Microsoft Entra للمصادقة أولا مع Data Lake Storage Gen1 ثم تنفيذ عمليات أخرى على المتجر.