فهم مفاهيم الأمان فِي Dataverse

تتمثل إحدى ميزات Dataverse الرئيسية فِي نموذج الأمان الغني الذي يمكن أن يتكيّف مع العديد من سيناريوهات الاستخدام للأعمال. يعمل نموذج الأمان هذا فقط عندما يكون هناك قاعدة بيانات Dataverse فِي البيئة. بصفتك مسؤولاً، ربما لن تنشئ نموذج الأمان الكامل بنفسك، ولكنك تشارك غالباً فِي عملية إدارة المستخدمين والتأكد من امتلاكهم التكوين المناسب واستكشاف المشكلات فِي وصول الأمان وإصلاحها.

الأمان المستند إلى الدور

يستخدم الأمان المستند إلى الدور من Dataverse لتجميع مجموعة من الامتيازات معاً. يمكن ربط أدوار الأمان هذه مباشرة بالمستخدمين أو يمكن إقرانها بفرق Dataverse ووحدات الأعمال. يمكن إقران المستخدمين بالفِرق؛ وسيستفيد بالتالي جميع المستخدمين المقترنين بالفرق من الدور. المفهوم الأساسي لأمان Dataverse الذي يجب فهمه هو أن الامتيازات تراكمية، ويكون أكبر قدر من الوصول هو السائد. على سبيل المثال، إذا كان لدى المستخدم دوران للأمان، لأحدهما امتيازات الحذف ولكن دون امتيازات الكتابة، وللآخر امتيازات الكتابة ولكن دون امتيازات الحذف، فسيتمكن المستخدم من الحذف والكتابة فِي البيئة. بالمثل، إذا كنت قد منحت حق وصول للقراءة على نطاق واسع على مستوى المؤسسة إلى جميع سجلات جهات الاتصال، فلا يمكنك التراجع وإخفاء سجل واحد.

وحدات الأعمال

توفر وحدات الأعمال الأمان والبنية لتجميع المستخدمين، وغالباً ما تُستخدم لتقليد بنية إدارة المؤسسة. سينتمي كل مستخدم مخصص لبيئة Dataverse إلى وحدة أعمال. تحتوي كل قاعدة بيانات Dataverse على وحدة أعمال جذر واحدة، ويمكن إنشاء وحدات أعمال تابعة متعددة حسب الحاجة. يمكن حذف وحدات الأعمال التابعة، ومع ذلك، لا يمكن حذف وحدة الأعمال الأساسية. كما يمكن أن تحتوي وحدات الأعمال التابعة على وحدات أعمال تابعة أخرى.

وحدة الأعمال الأصلية هي أي وحدة أعمال بها وحدة أعمال واحدة أو أكثر تقدم تقاريرها إلى وحدة الأعمال الأصلية هذه فِي التدرج الهرمي.

وحدة الأعمال التابعة هي وحدة أعمال تقع مباشرة ضمن وحدة أعمال أخرى فِي التدرج الهرمي للعمل لمؤسسة ما.

يمكن تنظيم وحدات الأعمال وفقاً للبنية التنظيمية التقليدية للوصول إلى البيانات الهرمية، أو يمكنها تنظيم وحدات الأعمال بحيث يتم تقسيم البيانات فِي تدرج هرمي يشبه الشجرة، ويستطيع المستخدم العمل والوصول إلى بيانات أي وحدة أعمال بغض النظر عن ماهية وحدة الأعمال التي تم تعيين المستخدم إليها. لمزيد من المعلومات حول كيفية التوصل إلى بنية بيانات مثل هذه، راجع بنية الوصول إلى بيانات المصفوفة (وحدات الأعمال الحديثة).

ملاحظة

يتم تعيين أدوار أمان المستخدم داخل وحدة الأعمال الخاصة بها. يجب إعادة تعيين أدوار الأمان الخاصة به، إذا تم نقل مستخدم إلى وحدة أعمال مختلفة. يُعد كل مستخدم عضواً فِي وحدة عمل واحدة فقط، ولكن يمكن أن يضم الفريق أعضاء مستخدمين من وحدات أعمال متعددة. سيتم وصف تنفيذ الأمان على مستوى العمود لاحقاً فِي هذه الوحدة.

ملكية الجدول/السجل

يدعم Dataverse نوعين من ملكية السجلات، مملوكة للمؤسسة ومملوكة للمستخدم أو للفريق. ملكية السجل هي خيار يحدث فِي الوقت الذي يتم فيه إنشاء الجدول ولا يمكن تغييره. لأغراض الأمان، بالنسبة للسجلات المملوكة للمؤسسة، تمثل خيارات مستوى الوصول الوحيدة إما أن يتمكن المستخدم من القيام بالعملية أو لا يتمكن من ذلك. بالنسبة إلى السجلات المملوكة للمستخدم والفريق، فإن خيارات مستوى الوصول لمعظم الامتيازات هي:

منظمة متدرجة

وحدة أعمال

وحدة الأعمال ووحدة الأعمال التابعة

أو فقط السجلات الخاصة بالمستخدم.

سجل الملكية فِي وحدات الأعمال الحديثة

في وحدات الأعمال الحديثة، يمكن أن يكون لديك مستخدمون يمتلكون السجلات عبر أي وحدات أعمال. كل ما يحتاج إليه المستخدمون هو دور أمان (أي وحدة أعمال) لديه امتياز قراءة لجدول السجلات. لا يحتاج المستخدمون إلى تعيين دور أمان فِي كل وحدة أعمال يوجد بها السجل. يتطلب استخدام هذه الإمكانية بعض التعديلات على إعدادات مؤسستك. يمكنك معرفة المزيد عن كيفية الإعداد فِي ملكية السجلات فِي وحدات الأعمال الحديثة.

الفرق (بما فِي ذلك فرق المجموعات)

تُعد الفرق إحدى كتل إنشاء الأمان المهمة الأخرى. تمتلك وحدة الأعمال الفرق. تضم كل "وحدة أعمال" فريقاً افتراضياً واحداً يتم إنشاؤه تلقائياً عند إنشاء "وحدة الأعمال". تتم إدارة أعضاء الفريق الافتراضيين من قِبل Dataverse وتضم دائماً جميع المستخدمين المرتبطين بـ "وحدة الأعمال" هذه. نظراً لأن المستخدمين الجدد مرتبطون/غير مرتبطين بوحدات الأعمال، لا يمكنك إضافة أعضاء أو إزالتهم يدوياً من الفريق الافتراضي، حيث يتم تعديلهم ديناميكياً بواسطة النظام. هناك نوعان من الفرق، الفرق المالكة وفرق الوصول.

يمكن للفرق المالكة امتلاك السجلات، التي تمنح أي عضو فِي الفريق وصولاً مباشراً إلى هذا السجل. يمكن أن يكون المستخدمون أعضاء فِي فِرق متعددة. سيسمح ذلك بأن تكون هذه الفرق وسيلة قوية لمنح الأذونات للمستخدمين بطريقة واسعة دون إدارة الوصول الجزئي على مستوى المستخدم الفردي.

تتم مناقشة فرق الوصول فِي القسم التالي كجزء من مشاركة السجلات.

مشاركة السجلات

يمكن مشاركة السجلات الفردية على أساس واحد تلو الآخر مع مستخدم آخر. هذه طريقة فعالة للتعامل مع الاستثناءات التي لا تندرج ضمن ملكية السجل أو عضو فِي نموذج الوصول إلى وحدة الأعمال. يجب أن تكون هذه الطريقة استثناءً لأنها طريقة أقل أداءً للتحكم فِي الوصول. تعد المشاركة أصعب فِي استكشاف الأخطاء وإصلاحها لأنها ليست عنصر تحكم فِي الوصول يتم تنفيذه باستمرار. يمكن أن تتم المشاركة على مستوى كلٍّ من المستخدم والفريق. تعد المشاركة مع الفريق طريقة أكثر فاعلية للمشاركة. هناك مفهوم أكثر تقدماً للمشاركة هو مع "فرق الوصول"، الذي يوفر الإنشاء التلقائي للفريق ومشاركة الوصول إلى السجلات مع الفريق استناداً إلى "قالب فريق الوصول" (قالب الأذونات) الذي يتم تطبيقه. يمكن أيضاً استخدام "فرق الوصول" بدون القوالب، مع إضافة/إزالة يدوية لأعضائها. تكون فرق الوصول أكثر أداءً لأنها لا تسمح للفريق بامتلاك السجلات أو تعيين أدوار أمان للفريق. يحصل المستخدمون على حق الوصول لأن السجل تمت مشاركته مع الفريق والمستخدم عبارة عن عضو.

الأمان على مستوى السجل فِي Dataverse

وصول المستخدم إلى سجل هو مجموعة من كل أدوار الأمان الخاصة به، ووحدة الأعمال المرتبط به، والفرق التي هو عضو فيها، والسجلات التي تمت مشاركتها معه. تذكر أن كل الوصول فِي Dataverse تراكمي عبر كل هذه المفاهيم فِي نطاق بيئة قاعدة بيانات Dataverse. تُمنح هذه الاستحقاقات فقط ضمن قاعدة بيانات واحدة ويتم تتبعها بشكل فردي فِي كل قاعدة بيانات Dataverse، مما يتطلب من المستخدم الحصول على ترخيص مناسب للوصول إلى Dataverse.

الأمان على مستوى العمود للتحكم فِي الوصول

عندما لا يكون التحكم على مستوى السجل كافياً لسيناريو عملك، توفر خدمة Dataverse ميزة أمان على مستوى العمود للسماح بمزيد من التحكم الدقيق فِي الأمان على مستوى العمود. يمكن تمكين الأمان على مستوى العمود فِي كل الأعمدة المخصصة ومعظم أعمدة النظام. تحدّد بيانات تعريف كل عمود ما إذا كان هذا خياراً متاحاً لعمود النظام.

يتم تمكين الأمان على مستوى العمود على أساس عمود تلو عمود. تتم إدارة الوصول بعد ذلك عن طريق إنشاء "ملف تعريف أمان الأعمدة". يحتوي ملف التعريف على كل الأعمدة التي تم تمكين الأمان على مستوى العمود وتم منح الوصول بواسطة ملف التعريف المحدّد هذا فيها. يمكن التحكم فِي كل عمود داخل ملف التعريف للحصول على حق الوصول من أجل "الإنشاء والتحديث والقراءة". يتم بعد ذلك ربط "ملفات تعريف أمان الأعمدة" بمستخدم أو فرق لمنح تلك الامتيازات للمستخدمين إلى السجلات التي لديهم حق الوصول إليها بالفعل. من المهم ملاحظة أن الأمان على مستوى العمود لا علاقة له بالأمان على مستوى السجل. يجب أن يكون لدى المستخدم بالفعل حق الوصول إلى السجل الخاص "بملف تعريف أمان الأعمدة" لمنحه أي وصول إلى الأعمدة. يجب استخدام الأمان على مستوى العمود حسب الحاجة وليس بشكل مفرط حيث يمكن أن يضيف عبئاً ضاراً إذا تم استخدامه بشكل زائد.

لمعرفة المزيد حول تنفيذ أمان العمود، قمنا بتضمين مثال أكثر قليلاً أدناه فِي هذه الوحدة.

إدارة الأمان عبر بيئات متعددة

من الممكن تجميع ونقل أدوار الأمان وملفات تعريف أمان العمود من بيئة إلى أخرى باستخدام حلول Dataverse. يجب إنشاء وحدات الأعمال والفرق وإدارتها فِي كل بيئة بالإضافة إلى تعيين المستخدمين لمكونات الأمان الضرورية.

تكوين أمان بيئة المستخدمين

بمجرد إنشاء الأدوار والفرق ووحدات الأعمال فِي بيئة ما، يمكنك تعيين تكوينات الأمان الخاصة بهم للمستخدمين. أولاً، عند إنشاء مستخدم، ستقوم بربط المستخدم بوحدة أعمال. بشكل افتراضي، هذه هي وحدة الأعمال الأساسية فِي المؤسسة. تتم إضافتها أيضاً إلى الفريق الافتراضي لوحدة الأعمال تلك.

بالإضافة إلى ذلك، يمكنك تعيين أي أدوار أمان يحتاج إليها المستخدم. يمكنك أيضاً إضافتها كأعضاء فِي أي فرق. تذكر أنه يمكن للفرق أيضاً أن يكون لها أدوار أمان، وبالتالي فإن الحقوق الفعالة للمستخدم هي مزيج من أدوار الأمان المعينة مباشرة جنباً إلى جنب مع تلك الخاصة بأي فرق يكون هذا المستخدم عضواً فيها. الأمان دائماً ما يكون مضافاً ويقدم إذناً أقل تقييداً لأي من استحقاقاته.

تذكر أيضاً، إذا كنت قد استخدمت أماناً على مستوى العمود، فستحتاج إلى إقران المستخدم أو فريق المستخدم بأحد ملفات تعريف أمان الأعمدة التي أنشأتها.

نظراً لتعقيده، من الأفضل إنجاز وضع خطة أمان كجهد مشترك بين منشئي التطبيقات والفريق الذي يدير أذونات المستخدم. يجب تنسيق أي تغييرات رئيسية فِي وقت مبكر قبل نشر التغييرات فِي البيئة.

كيفية تكوين مثال أمان العمود

قبل أن نبدأ مثالنا، دعونا نناقش كيفية تنفيذ الأمان على مستوى العمود. سيحتاج مسؤول النظام إلى تنفيذ المهام التالية:

تمكين أمان العمود على عمود واحد أو أكثر لجدول معين.

قم بربط ملف تعريف أمان آخر موجود أو قم بإنشاء واحد أو أكثر من ملفات تعريف الأمان الجديدة لمنح الوصول المناسب لمستخدمين أو فرق محددة.

يحدّد ملف تعريف الأمان:

أذونات الأعمدة الآمنة

المستخدمون والفِرق

يمكن تكوين ملف تعريف الأمان لمنح المستخدم أو أعضاء الفريق الأذونات التالية على مستوى العمود:

قراءة. حق الوصول للقراءة فقط إلى بيانات العمود.

إنشاء. يمكن للمستخدمين أو الفِرق فِي ملف التعريف هذا إضافة بيانات إلى هذا العمود عند إنشاء سجل ما.

تحديث. يمكن للمستخدمين أو الفِرق فِي ملف التعريف هذا تحديث بيانات العمود بعد إنشائه.

يمكن تكوين مجموعة من هذه الأذونات الثلاثة لتحديد امتيازات المستخدم لعمود بيانات محدد.

هام

سيمكن فقط للمستخدمين ممن لديهم دور أمان مسؤول النظام حق الوصول إلى الحقل ما لم يتم تعيين ملف تعريف أمان واحد أو أكثر إلى حقل تم تمكين الأمان فيه.

الآن، هذه هي الخلفية لمثالنا: تنص سياسة شركتك على أن مديري الحسابات ومسؤولي النظام هم فقط من يفترض أن يتمكنوا من عرض حد ائتمان العميل.

لتقييد الوصول، يمكنك تنفيذ أمان على مستوى العمود من خلال استكمال الخطوات أدناه:

تمكين أمان العمود

قم بتسجيل الدخول إلى Power Apps كمسؤول.

تحديد بيئة.

في الجزء الأيسر، حدّد Dataverse.

حدّد الجداول، ثم حدّد طريقة العرض الكل.

حدّد جدول الحساب.

في جزء المخطط، حدّد الأعمدة. ابحث عن عمود حد الائتمان وحدده (يمكنك استخدام حقل إدخال البحث فِي الجزء العلوي الأيمن من طريقة عرض الأعمدة أو التمرير لأسفل القائمة).

في الجزء الأيمن، حدّد خيارات متقدمة.

حدّد تمكين أمان العمود.

حدّد حفظ. بمجرد اكتمال الحفظ، يتم تمكين أمان العمود.

تكوين ملف تعريف الأمان

قم بتسجيل الدخول إلى Power Apps كمسؤول.

في الزاوية العلوية اليمنى، حدّد الترس (الإعدادات)، وحدّد مركز المسؤولين. يؤدي هذا إلى فتح مثيل مستعرض مركز مسؤولي Power Platform منفصل.

حدّد البيئات من قائمة التنقل على الجانب الأيسر، وحدّد البيئة التي ترغب فِي إعداد ملف تعريف الأمان فيها.

من شريط الرأس، حدّد الإعدادات.

حدّد القائمة المنسدلة بجوار المستخدمين + الأذونات، وحدّد ملفات تعريف أمان الأعمدة (بدلاً من ذلك، يمكنك البحث عن هذا الإعداد فِي حقل البحث أسفل عنوان شاشة الإعدادات).

في الشريط العلوي، حدّد + ملف التعريف الجديد وسيظهر جزء على الجانب الأيمن من الشاشة يُسمى إنشاء ملف تعريف جديد لأمان العمود. أدخل اسماً مثل مدير الحساب، ويمكنك أيضاً إضافة وصف إذا أردت.

حدّد حفظ وسيتم إغلاق الجزء للكشف عن ملف التعريف الجديد المدرج ضمن ملفات تعريف أمان الأعمدة.

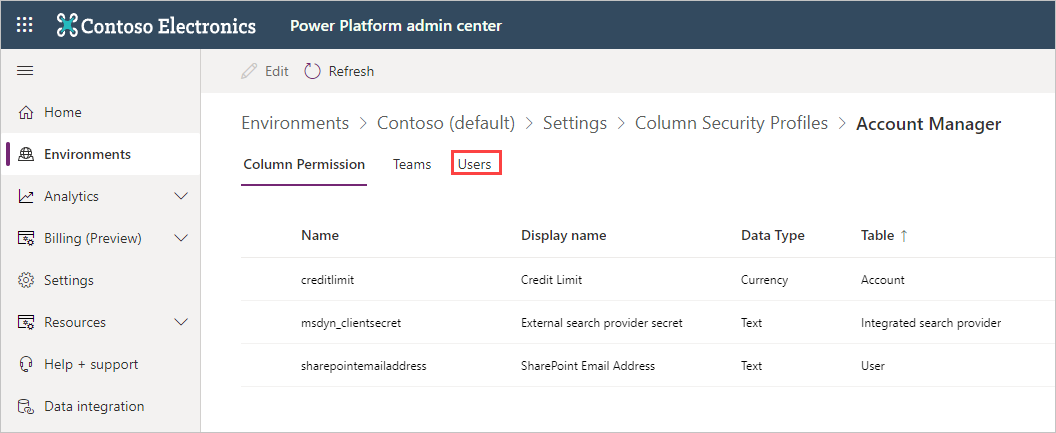

حدّد ملف تعريف مدير الحساب. بعد ذلك سنضيف بعض المستخدمين إلى ملف التعريف هذا. هناك ثلاث علامات تبويب مصورة ضمن رأس الشاشة، بما فِي ذلك إذن العمود (حيث تكون افتراضياً)، والفرق والمستخدمين. حدّد علامة التبويب المستخدمين.

حدّد + انقر هنا لإضافة مستخدمين، ويُفتح جزء إضافة المستخدمين على الجانب الأيمن للشاشة. أدخل أسماء المستخدمين أو عناوين البريد الإلكتروني للمستخدمين المطلوب إضافتهم، ثم حدّد الاسم من القائمة المنسدلة التي تظهر وستتم إضافتهم إلى القائمة. إذا قمت بإضافة اسم عن طريق الخطأ، يمكنك تحديد X على يمين المستخدم لإزالته من القائمة.

بمجرد أن تصبح راضياً عن قائمة المستخدمين الخاصة بك، حدّد إضافة فِي الجزء السفلي من جزء إضافة المستخدمين. إذا كنت بحاجة إلى إضافة مستخدمين آخرين، فلاحظ الزر + إضافة المستخدمين فِي الجزء العلوي من الشاشة.

الآن حدّد علامة التبويب إذن العمود.

حدّد عمود حد الائتمان، وفي الجزء العلوي، حدّد تحرير.

في جزء تحرير أمان العمود على الجانب الأيمن، ضمن قراءة، حدّد مسموح به.

حدّد حفظ، وسيتم إغلاق الجزء، وتعرض علامة التبويب "إذن العمود" الإعدادات الجديدة لمديري الحسابات لعمود حد الائتمان.

ما يعنيه هذا هو أن أي مستخدمين ليسوا فِي ملف تعريف مدير الحساب لهذا العمود لن يتمكنوا من الوصول إلى عمود حد الائتمان فِي جدول الحساب أو طرق العرض. تعرض قيمة الحقل رمز قفل باستخدام ********، ما يشير إلى أن الحقل مؤمّن.

أمان التدرج الهرمي للتحكم فِي الوصول

يوسع نموذج الأمان الهرمي أمان Dataverse من خلال السماح للمديرين بالوصول إلى سجلات وحدات الأعمال التابعة لهم أو العمل نيابة عنهم. يمكن استخدامه مع جميع نماذج الأمان الأخرى الحالية.

يمكن استخدام نموذجي أمان للتسلسلات الهرمية، والتدرج الهرمي للإدارة والتدرج الهرمي للموضع. مع التدرج الهرمي "للمدير"، يجب أن يكون المدير داخل نفس وحدة الأعمال مثل التابعة، أو فِي وحدة الأعمال الأصلية لوحدة الأعمال التابعة، حتى يتمكن من الوصول إلى البيانات التابعة. يتيح التدرج الهرمي للموضع الوصول إلى البيانات عبر وحدات الأعمال.

التدرج الهرمي للمدير

يعتمد نموذج أمان التدرج الهرمي للمدير على سلسلة الإدارة أو بنية التقارير المباشرة. يتم إنشاء علاقة المدير والمرؤوس باستخدام حقل المدير فِي جدول المستخدم. باستخدام نموذج الأمان هذا، يمكن للمديرين الوصول إلى البيانات التي يمكن لمرؤوسيهم الوصول إليها. إنهم قادرون على أداء العمل نيابة عن تقاريرهم المباشرة أو الوصول إلى المعلومات التي تحتاج إلى موافقة. يمكن للمدير الوصول الكامل إلى البيانات التابعة لتقاريره المباشرة. بالنسبة للتقارير غير المباشرة، يمكن للمدير الحصول على حق الوصول إلى بياناته عبر إذن "القراءة فقط".

التدرج الهرمي للموضع

يمكن تحديد المواضع المختلفة وترتيبها فِي المؤسسة فِي التدرج الهرمي باستخدام الجدول "الموضع"، باستخدام أمان التدرج الهرمي للموضع. يمكنك بعد ذلك إضافة مستخدمين إلى أي موضع محدّد باستخدام العمود "البحث فِي الموضع" فِي سجل المستخدم. في مسار الأصل المباشر، يمكن للمستخدمين فِي المواضع العليا فِي التدرج الهرمي الوصول إلى بيانات المستخدمين فِي المواضع الأدنى. على غرار التدرج الهرمي للمدير، تتمتع المواضع الرئيسية بحق الوصول الكامل إلى بيانات المواضع الفرعية ولكن المواضع الأعلى من الأصل المباشر التي لها حق الوصول "القراءة فقط".

ملاحظة

في كلا نموذجي التدرج الهرمي، يجب أن يتمتع المستخدم الأعلى فِي التدرج الهرمي بامتياز القراءة على مستوى المستخدم على الأقل فِي الجدول، للاطلاع على البيانات التابعة. على سبيل المثال، إذا لم يكن لدى المدير حق الوصول "القراءة" إلى الكيان "الحالة"، فلن يتمكن المدير من رؤية الحالات التي يمكن لتابعيه الوصول إليها.

كيفية تكوين مثال أمان التدرج الهرمي

دعنا نتعرف على كيفية إعداد أمان التدرج الهرمي فِي بيئة فِي مؤسستك. أولاً، سنقوم بتكوين الإعدادات، ثم سنقوم بإعداد التدرجات الهرمية للمديرين والمناصب.

تكوين إعدادات نظام الأمان ذات التدرج الهرمي

تأكد من أن لديك أذونات مسؤول النظام لتحديث الإعدادات. إذا لم تكن لديك الأذونات الصحيحة، فستحتاج إلى الاتصال بمسؤول النظام.

يتم تعطيل أمان التدرج الهرمي افتراضياً. لتمكين:

قم بتسجيل الدخول إلى Power Apps (كمسؤول).

في الزاوية العلوية اليمنى، حدّد رمز الترس فِي الإعدادات، وحدّد مركز المسؤولين.

حدّد البيئات من القائمة الجانبية اليسرى، وحدّد البيئة التي ترغب فِي تكوينها.

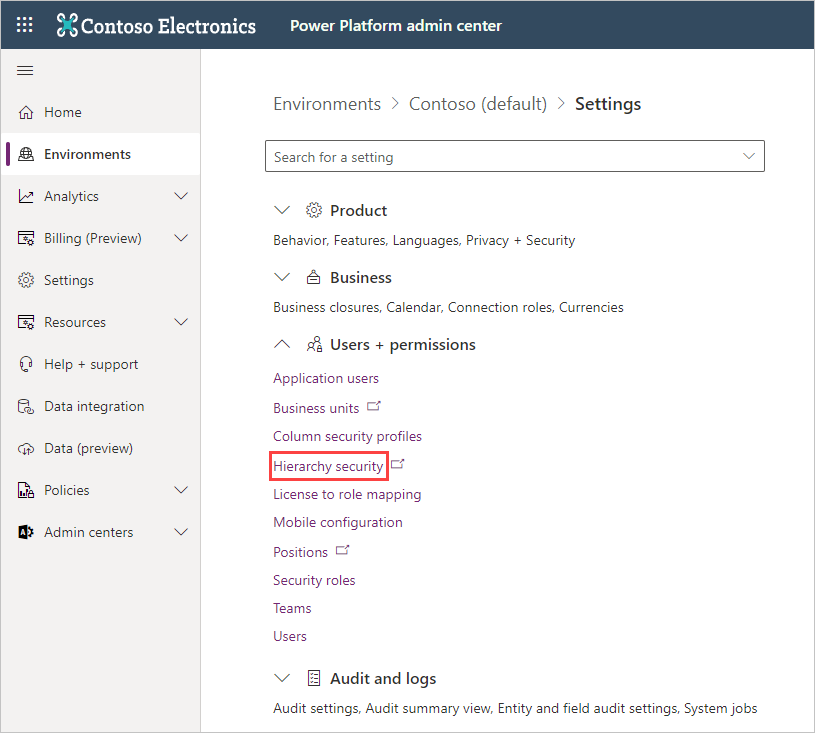

من الشريط العلوي، حدّد الإعدادات.

حدّد القائمة المنسدلة المستخدمين + الأذونات، ثم حدّد أمان التدرج الهرمي.

بعد لحظات قليلة، سيتم فتح علامة تبويب متصفح جديدة بعنوان أمان التدرج الهرمي. حدّد خانة الاختيار بجوار تمكين نمذجة التدرج الهرمي وستتوفر خيارات نموذج التدرج الهرمي. في هذه الحالة، دعنا نتأكد من تحديد التدرج الهرمي للمدير ومن تعيين عمق التدرج الهرمي على أنه 3 (هذه هي القيم الافتراضية). عمق التدرج الهرمي هو عدد المستويات العميقة التي يمتلك فيها المدير حق وصول للقراءة فقط إلى بيانات تقاريره.

هام

لإجراء أي تغييرات فِي أمان التدرج الهرمي، يجب أن يكون لديك امتياز تغيير إعدادات أمان التدرج الهرمي.

إعداد التدرجات الهرمية للمديرين والمناصب

يمكننا إنشاء تدرج هرمي للمدير باستخدام علاقة المدير فِي سجل مستخدم النظام. أنت تستخدم حقل البحث عن المدير (ParentsystemuserID) لتحديد مدير المستخدم. إذا كنت قد أنشأت بالفعل التدرج الهرمي للمناصب، فيمكنك أيضاً تمييز المستخدم بمنصب معين فِي التدرج الهرمي للمناصب.

في علامة تبويب مستعرض أمان التدرج الهرمي حيث قمت بتشغيل تمكين نمذجة التدرج الهرمي وقمت بتمكين التدرج الهرمي للمديرين، قم بما يلي:

ضمن التدرج الهرمي للمديرين، حدّد تكوين.

عيّن لكل مستخدم مديراً ومنصباً (اختياري). يمكنك البحث عن مستخدم باستخدام حقل التصفية فِي أعلى اليمين. حدّد مستخدماً من ضمن المستخدمين الممكّنين لإظهار النافذة المنبثقة المستخدم.

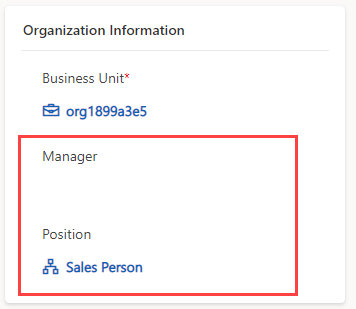

في المثال التالي، اخترنا مستخدمنا Adele Vance. تقدم Adele Vance تقاريرها إلى Nestor Wilke فِي التدرج الهرمي للمديرين ولديها أيضاً منصب بائع فِي التدرج الهرمي للمناصب:

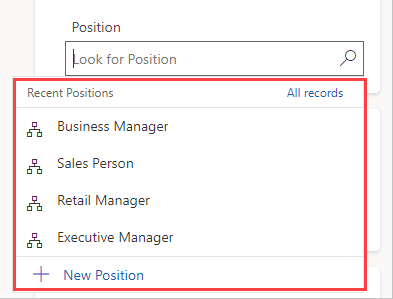

لإضافة مستخدم إلى منصب معين فِي التدرج الهرمي للمناصب، حدّد حقل البحث المسمى المنصب فِي نموذج سجل المستخدم. ستظهر المناصب الحالية فِي التدرج الهرمي التنظيمي الخاص بك، ويمكنك البحث عن الوظائف باستخدام حقل البحث.

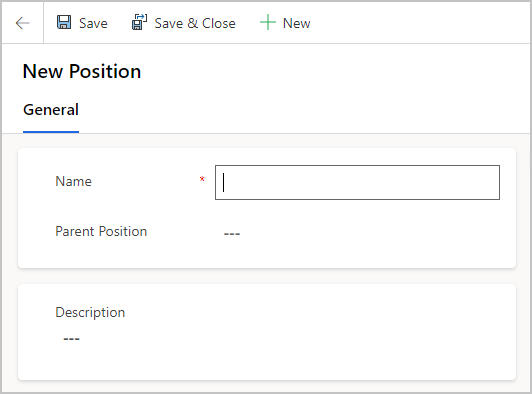

يمكنك إضافة مناصب كما هو مطلوب، عن طريق تحديد + منصب جديد، الذي سيُظهر النافذة المنبثقة منصب جديد. بعد ذلك، تقوم أنت بإدخال الاسم و(اختيارياً) المنصب الأصل. إذا قمت بحفظ هذا المنصب، فسيكون متاحاً فِي التدرج الهرمي لمنصبك.

لإنشاء تسلسل هرمي للمنصب

قم بتسجيل الدخول إلى مركز مسؤولي Power Platform.

حدّد البيئات واختر البيئة التي تريد تعديلها.

حدّد الإعدادات من الشريط.

قم بتوسيع المستخدمين + الأذونات، وحدّد أمان التدرج الهرمي (بدلاً من ذلك، يمكنك إدخال التدرج الهرمي فِي حقل البحث عن إعداد ضمن الرأس).

حدّد زر الاختيار بجوار تمكين نموذج التدرج الهرمي للمدير وتأكد من ضبط العمق إلى 3 (افتراضي).

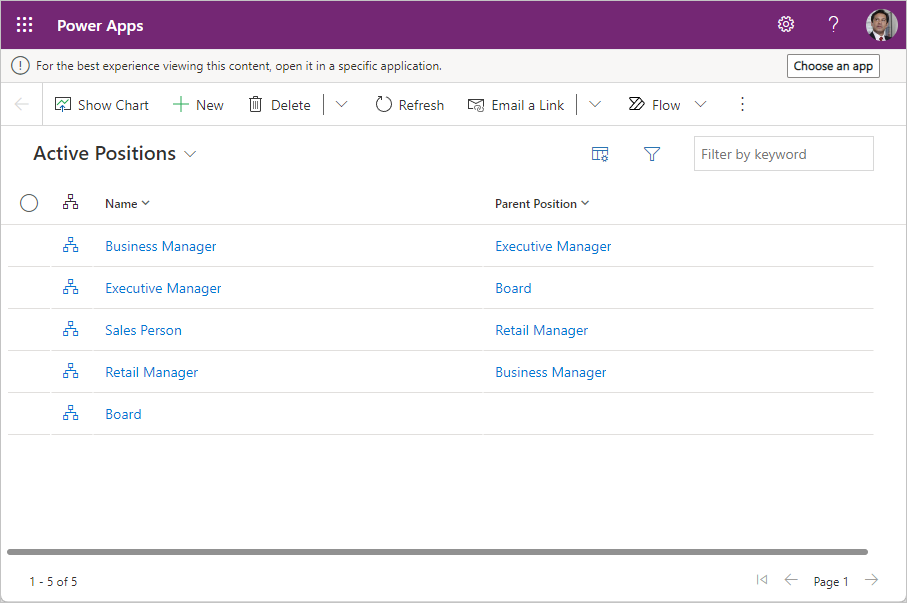

حدّد تكوين.

لكل منصب، قم بتوفير اسم الدالة، وأصل المنصب، والوصف. أضف المستخدمين إلى هذا المنصب باستخدام حقل البحث المسمى "المستخدمون فِي هذا المنصب". يوجد أدناه مثال على "التدرج الهرمي للمناصب" مع المناصب النشطة. يمكنك تحديد أي من المناصب وتعيين/إضافة مناصب أخرى فِي التدرج الهرمي الخاص بك.

إذا قمت بتحديد منصب، فيمكنك رؤية قائمة المستخدمين فِي هذا المنصب. يمكن تحديد كل مستخدم. يؤدي تحديد مستخدم إلى الانتقال بك إلى شاشة مسؤول المستخدم حيث يمكنك تغيير تفاصيل المستخدم كما هو مطلوب. ستنقلك الأسهم الخلفية فِي أعلى يسار النافذة إلى الشاشات السابقة.

يمكنك استخدام شاشة المناصب النشطة للتأكد من إعداد كل مستخدم بالمناصب الصحيحة فِي التدرج الهرمي الخاص بك.

اعتبارات الأداء

لتعزيز الأداء، نوصي بما يلي:

الاحتفاظ بأمان التدرج الهرمي الفعال لـ 50 مستخدماً أو أقل ضمن المدير/المنصب. قد يشتمل التدرج الهرمي الخاص بك على أكثر من 50 مستخدماً ضمن المدير/المنصب، ولكن يمكنك استخدام إعداد العمق لتقليل عدد مستويات الوصول للقراءة فقط ومع هذا يتم الحد من العدد الفعال للمستخدمين ضمن المدير/المنصب إلى 50 مستخدماً أو أقل.

استخدام نماذج الأمان ذات التدرج الهرمي مع نماذج الأمان الموجودة الأخرى للسيناريوهات الأكثر تعقيداً. تجنب إنشاء عدد كبير من وحدات الأعمال، بدلاً من ذلك، قم بإنشاء وحدات أعمال أقل وإضافة أمان التدرج الهرمي.