تطبيق أمان الشبكة

يتم تعريف أمان الشبكة على أنه عملية حماية الموارد من الوصول غير المصرّح به أو الهجوم من خلال تطبيق عناصر التحكم على نسبة استخدام الشبكة. وإزاء تطبيق عناصر التحكم بطرق مختلفة، فإن الهدف يتمثل في ضمان إتاحة النسبة المسموح بها لاستخدام الشبكة.

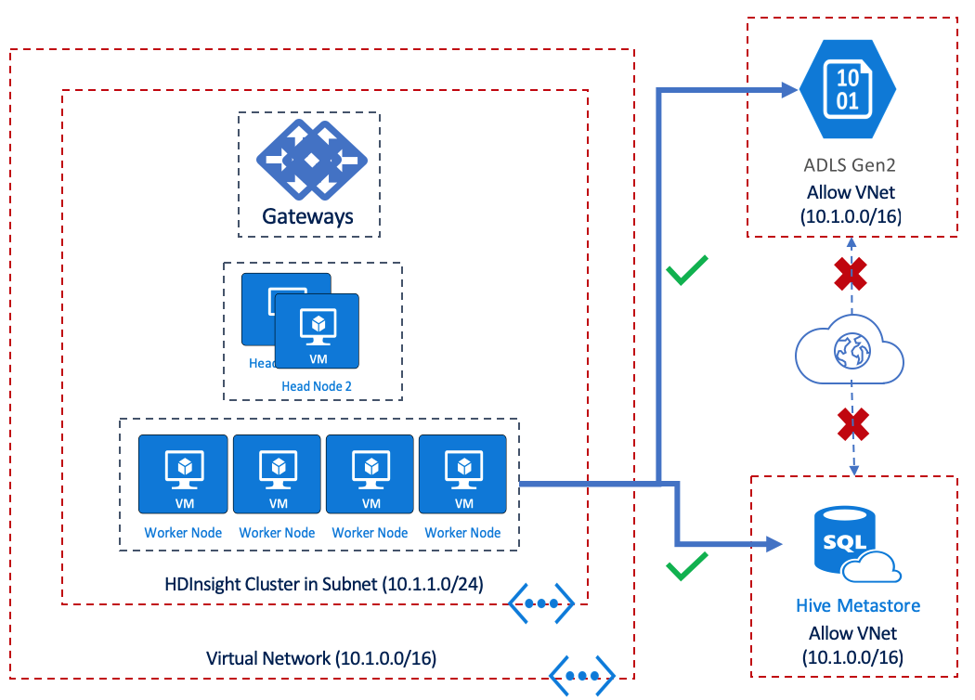

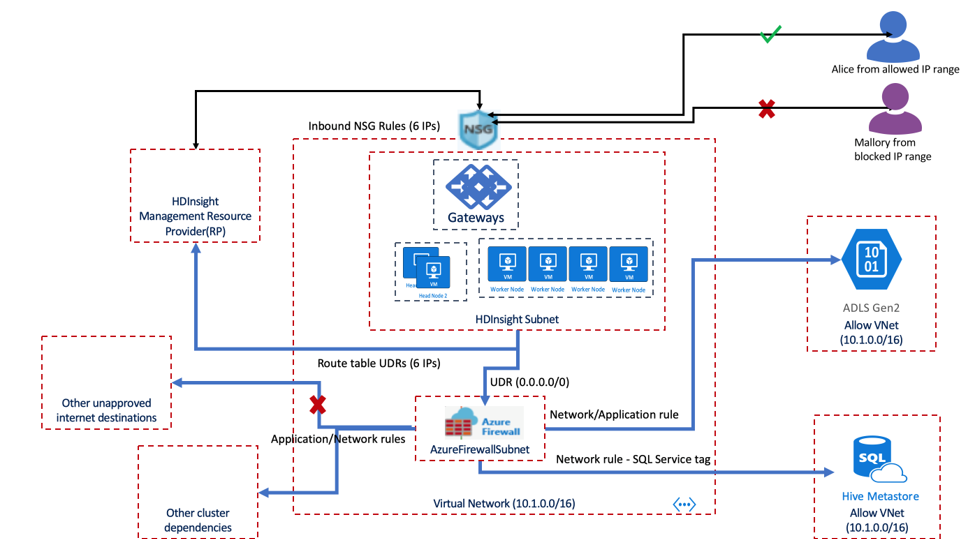

يتوفّر أدناه نموذج لتمثيل هندسي لمقطع تخزين HDInsight التي تم توزيعها مع أمان الشبكة ومناقشة تُقرن بتوصيات حول كيفية تحقيق ذلك. تمثل الأسهم السوداء نسبة استخدام الشبكة الواردة وتمثل الأسهم الزرقاء نسبة استخدام الشبكة الصادرة

يتمثل الهدف من التصميم أعلاه في ضمان وصول نسبة استخدام الشبكة الصادرة من مصادر موثوق بها فقط إلى مقطع تخزين HDInsight ونسبة استخدام الشبكة التي تخرج من مقطع تخزين HDInsight وتنتقل إلى وجهة موثوقة. وعلاوة على ذلك، تقتصر نسبة استخدام الشبكة التي تصل إلى خدمات التخزين والمخزن الفوقيّ على نسبة استخدام الشبكة الناشئة من HDInsight.

لنتعمّق أكثر في تفاصيل التصميم أعلاه من خلال التطرّق إلى المجالات التالية

- الأمان الداخلي والوصول إلى مقطع التخزين

- الأمان الصادر

- نقاط تقديم خدمة VNet.

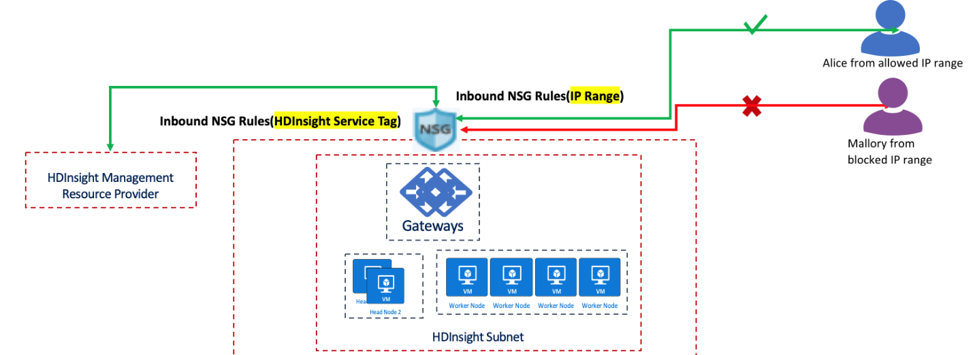

الأمان الداخلي

يتم تحقيق أمان الشبكة الداخلية باستخدام مجموعة أمان الشبكة (NSG) التي تم تعيينها للشبكة الفرعية. تستخدم NSG علامات خدمات HDInsight ونطاقات IP لتقييد نسبة استخدام الشبكة الواردة إلى المصادر الموثوق بها.

في التمثيل أعلاه، تم إنشاء مجموعتين من قواعد الأمان الواردة في مجموعة أمان الشبكة. تستخدم قاعدة الأمان الواردة الأولى علامة خدمة HDInsight للسماح بنسبة استخدام الشبكة الواردة من خدمات الصحة والإدارة الخاصة بـ HDInsight. إنّ قاعدة الأمان الواردة الثانية هي نطاق IP يسمح للمستخدمين داخل نطاق عنوان IP معيَّن بالوصول إلى منافذ محدّدة على HDInsight (مثال منفذ SSH 22).

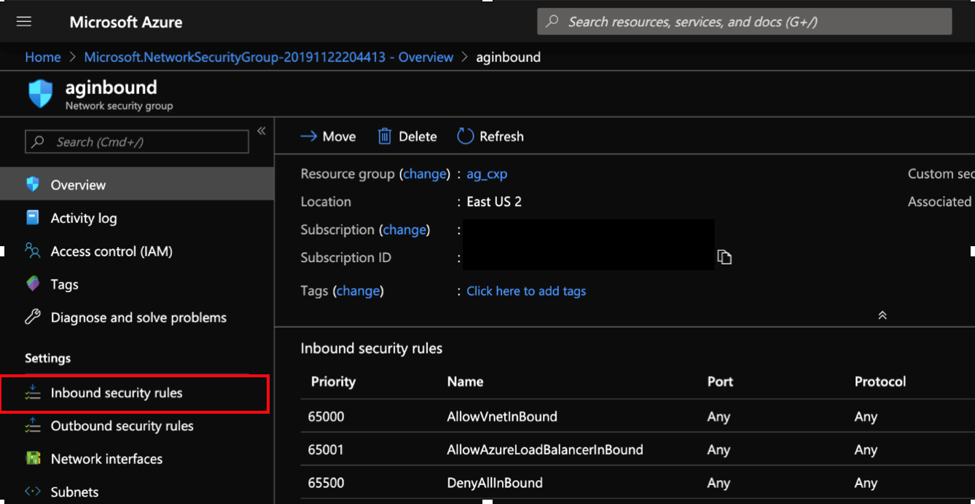

يتم تحقيق أمان الشبكة الواردة باستخدام قواعد NSG على الشبكة الفرعية التي يتم فيها توزيع مجموعة HDInsight. فيما يلي مثال على كيفية إنشاء قواعد NSG هذه.

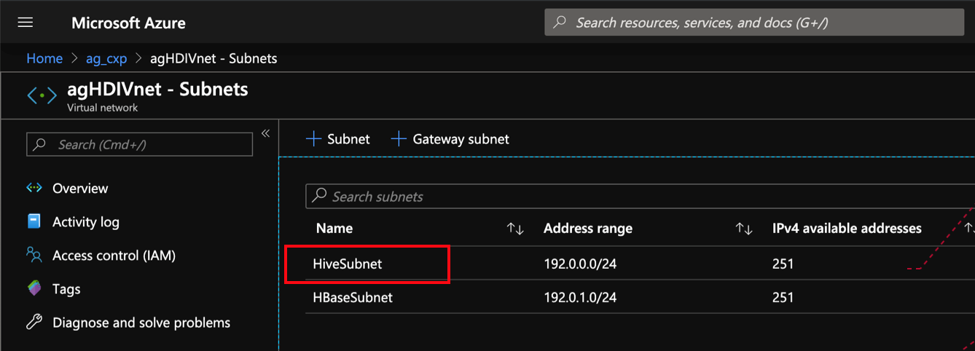

قم بإنشاء شبكة VNet ظاهرية باستخدام شبكات فرعية متعددة كما هو مطلوب. تهدف إحدى هذه الشبكات الفرعية إلى استضافة مقطع تخزين HDInsight وستكون مرتبطة بـ NSG.

إنشاء مجموعة أمان الشبكة (NSG). توجد مجموعتان من قواعد الأمان في NSG، الواردة والصادرة، ضمن قسم الإعدادات على اليسار. سنستخدم قسم قواعد الأمان الواردة ونضيف قواعد إضافية إلى مجموعة القواعد الحالية.

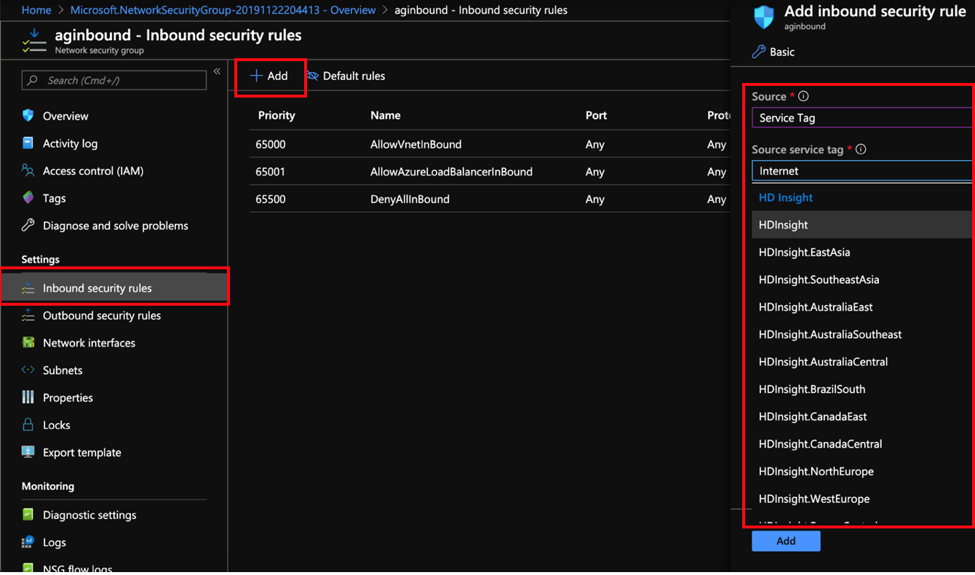

حدد المنطقة التي سيتم نشر خدمة HDInsight فيها واستنادا إلى المنطقة، حدد علامات الخدمة التي ستحتاج إلى استخدامها. اعتمادًا على المنطقة ومستوى الأذونات المقيدة، قد تكون هناك تباديل وتشكيلات من علامات الخدمة التي قد تحتاج إلى تطبيقها لتحقيق الهدف. انقر على «Add» لإنشاء قواعد أمان واردة إضافية في مجموعة أمان الشبكة وتعيين علامات الخدمة بناءً على منطقة التوزيع.

فيما يلي مثال على تركيبة علامة المنطقة إلى الخدمة. يمكن العثور على قائمة شاملة بمناطق مجموعات علامات الخدمة في علامات خدمة مجموعة أمان الشبكة (NSG) ل Azure HDInsight.

| نوع علامة الخدمة | البلد | منطقة | علامة الخدمة | الوصف |

|---|---|---|---|---|

| عمومي | غير متاح | غير متاح | HDInsight | علامة خدمة عالمية واحدة لـ HDInsight |

| الإقليمية | الولايات المتحدة | West US 2 | HDInsight.WestUS2 | علامة خدمة فردية |

| الإقليمية | الولايات المتحدة | East US 2 | HDInsight.EastUS2 HDInsight.WestUS HDInsight.EastUS | تركيبة من علامات الخدمة |

| الإقليمية | الصين | منطقة شمال الصين | HDInsight.ChinaNorth HDInsight.ChinaEast | تركيبة من علامات الخدمة |

- استنادًا إلى متطلبات التصميم الخاصة بك، يمكنك الآن إضافة قواعد إضافية إلى قسم القواعد الواردة للسماح بنسبة استخدام الشبكة الواردة من مصادر أخرى موثوق بها.

الوصول إلى مقطع تخزين HDInsight مع توزيعه باستخدام VNet

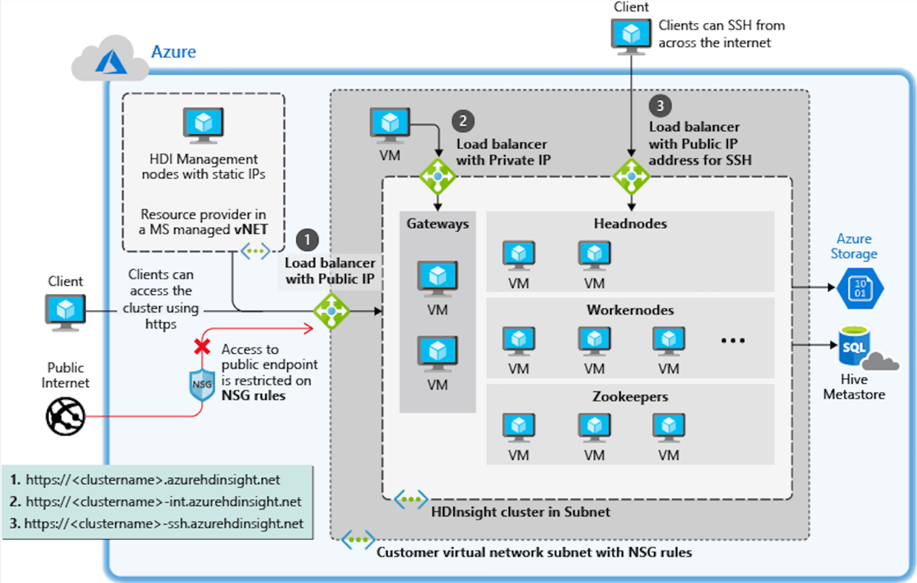

حسبما يتراءى من وجهة نظر الأمان، يتعذّر الوصول عادةً إلى جميع نقاط النهاية العامة لمقطع تخزين HDInsight وفي هذه الحالة توجد طرق بديلة متعددة للوصول إلى مقطع تخزين HDInsight في شبكة VNet الظاهرية ويتم توضيحها في نموذج التمثيل أدناه. تكشف أنظمة مجموعات HDInsight عند إنشائها داخل شبكة VNet الظاهرية كلاً من نقاط النهاية العامة والخاصة ذات الحمّل المتوازن.

في مسار الشبكة 1، يتم حظر الوصول إلى نظام المجموعة عبر الإنترنت العام، ولكن يمكن إنشاء قواعد NSG للسماح لعملاء محدّدين خارج Azure بالوصول الآمن إلى نظام المجموعة عبر نقطة نهاية عامة باستخدام https عبر المنفذ 443 باستخدام https://<clustername>.azurehdinsight.net.

في مسار الشبكة 2، بغية تجاوز NSG، يتم إنشاء صندوق انتقال داخل شبكة VNet الظاهرية حيث توجد الشبكة الفرعية HDInsight. يمكن للمستخدمين استخدام بروتوكول سطح المكتب البعيد (RDP) في صندوق الانتقال هذا، ومن ثمّ الوصول إلى نقطة النهاية الخاصة HDInsight باستخدام <clustername> عبر المنفذ 443 باستخدام https://<clustername>.azurehdinsight.net.

في مسار الشبكة 3، يتم تعديل قواعد NSG لعميل خارج Azure للحصول على وصول ssh إلى نظام المجموعة عبر نقطة النهاية العامة عبر المنفذ 22 باستخدام https://<clustername>-ssh.azurehdinsight.net.

الأمان الصادر

يجب إتاحة نسبة استخدام الشبكة الصادرة من HDInsight إلى وجهات متعددة حتى تعمل الخدمة بشكل صحيح. ومع ذلك، يجب أيضًا توخي الحذر لضمان موثوقية هذه الوجهات.

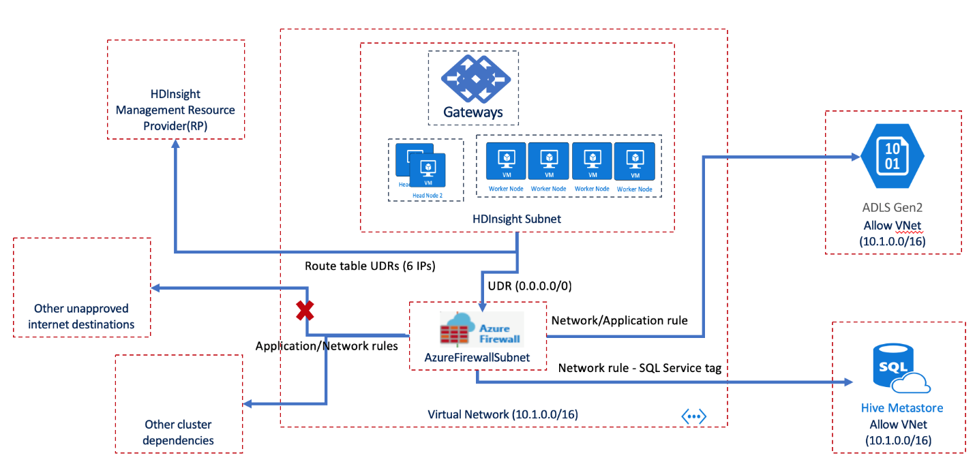

يتم تعريف اعتمادات نسبة استخدام الشبكة الصادرة لـ HDInsight باستخدام أسماء مجالات مؤهلة بالكامل (FQDNs) وليس لها عناوين IP ثابتة. نظرًا إلى أن عناوين IP الخاصة بشبكات FQDN قابلة للتغيير، فلا يمكن استخدام مجموعات NSG للتحكم في نسبة استخدام الشبكة الصادرة من مجموعة HDInsight. ومن ثم يتم استخدام خدمة Azure Firewall - أو جهاز ظاهري للشبكة مستضاف من قبل العميل بدلا من ذلك للتحكم في نسبة استخدام الشبكة الصادرة التي تنشأ من نظام مجموعة. وبالتطرّق إلى السيناريوهات العملية، يتم توجيه نسبة استخدام الشبكة المتدفقة من الشبكة الفرعية HDInsight باستخدام مسار محدّد من قِبل المستخدم (UDR) إلى جهاز ظاهري للشبكة أو Azure Firewall الذي يُتيح بعد ذلك بنسبة استخدام الشبكة الصادرة بناءً على قواعد الأمان المحددة بعلامة خدمة HDInsight.

وفي المثال أدناه، يمكنك أن تتطّلع على كيف تتدفق نسبة استخدام الشبكة الصادرة من الشبكة الفرعية HDInsight إلى Azure Firewall، حيث يتم إجراء تقييم لعلامة خدمة HDInsight لضمان نسبة استخدام الشبكة الصادرة التي يتم توجيهها إلى وجهة موثوق بها. وإزاء إتاحة نسبة استخدام الشبكة إلى المخزن الفوقيّ ووحدة التخزين وHDInsight Management IP وما إلى ذلك، يتم حظر نسبة استخدام الشبكة إلى وجهات الإنترنت غير المعتمدة. بينما تحتفظ Microsoft بالوجهات في علامة خدمة HDInsight، يمكن للعملاء الذين لديهم متطلبات محددة لنسبة استخدام الشبكة الصادرة التي لا تلبيها علامة خدمة HDInsight اختيار إنشاء علامة الخدمة الخاصة بهم من قائمة منشورة إلى HDInsight FQDNs التي يمكنهم صيانتها وتحديثها. يمكن مراجعة التفاصيل حول تكوينات جدول التوجيه وإعدادات جدار الحماية في صفحة تقييد نسبة استخدام الشبكة الصادرة ل HDInsight

تُعدّ الخطوات التالية ضرورية لتمكين قيود نسبة استخدام الشبكة الصادرة:

- إنشاء Azure Firewall

- إضافة قواعد شبكة الأمان الصادرة والتطبيقات إلى جدار الحماية

- إنشاء مسار محدّد من قِبل المستخدم

نقاط نهاية خدمة الشبكة الظاهرية

تعمل نقاط نهاية خدمة الشبكة الظاهرية على توسيع هوية VNet إلى خدمة Azure. يتيح تمكين نقاط تقديم خدمة شبكة VNet الظاهرية على الخدمة الوصول إلى الخدمة من مجموعة شبكة VNet/شبكة فرعية محدّدة ثم توجيه نسبة استخدام الشبكة من تلك الشبكة الفرعية إلى الخدمة عبر مسار آمن ومثالي. يمكن تأمين الموارد مثل حساب التخزين وSQL Metastores التي تحتاج خدمة HDInsight للوصول إليها عبر نقاط تقديم خدمة VNET كما هو موضح في نموذج البنية أدناه.

في هذا المثال، تم تكوين نقاط تقديم خدمة شبكة VNet الظاهرية على ADLS Gen2 Storage وHive Metastore Service (على Azure SQL Server) وستُتيح نسبة استخدام الشبكة من HDInsight VNet.

يتم تناول خطوات إنشاء نقاط تقديم خدمة شبكة VNet الظاهرية بمزيد من التفصيل في قسم أمان الوصول إلى البيانات.