تطبيق أمان الوصول إلى البيانات

إنّ HDInsight هي خدمة PaaS كما أن النمط الأكثر تطبيقًا هو الفصل الكامل بين الحوسبة والتخزين. في مثل هذه الأنماط، يوفر أمان الوصول إلى البيانات تأمينًا للبيانات الثابتة وتأمينًا لنسبة استخدام الشبكة بين HDInsight وطبقة البيانات. تقع مناطق الأمان هذه خارج نطاق ميزات الأمان المحدّدة لـ HDInsight ويتم تحقيقها من خلال ميزات الأمان المتوفرة في خدمات التخزين والشبكات من Azure. إليك أدناه قائمة بالتوصيات حول كيفية تحقيق أمان الوصول إلى البيانات على أنظمة مجموعات HDInsight. يمكنك اختيار تطبيق بعض أو كل هذه التوصيات بناءً على حالة الاستخدام الخاصة بك.

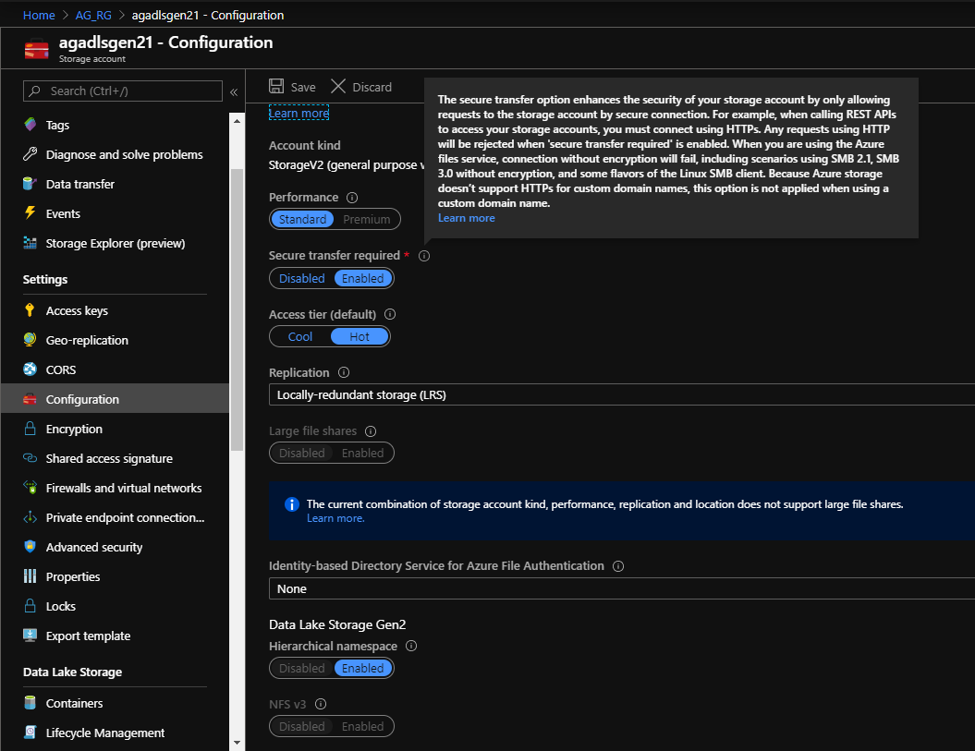

السماح بطلبات التخزين من الاتصالات الآمنة فقط

يسمح النقل الآمن للطلبات التي تنشأ من اتصالات آمنة (https) ويرفض أي اتصالات تنشأ من http. قبل إنشاء مقطع التخزين، يجب تمكين النقل الآمن. انقر على زر شريط التمرير "تحديد النقل الآمن مطلوب" وحدّد "Enabled". تعرف على توصيات أمان أفضل الممارسات ل ADLSG2 بما في ذلك النقل الآمن.

تطبيق قوائم التحكم بالوصول (ACLs) لـ ADLS Gen2

يدعم نموذج التحكم بالوصول ADLS Gen2 كلاً من Azure Role Based Access Control (RBAC) وPOSIX مثل التحكم بالوصول (ACL). يمكنك اختيار تنفيذ نموذج POSIX على مستوى قائمة التحكم بالوصول (ACL) لـ HDInsight لإعداد مصادقة المرور للملفات والمجلدات. يتضمّن كل ملف أو دليل على ADLS Gen2 أذونات مميزة لهذه الهويات.

- المستخدم المالك

- المجموعة المالكة

- المستخدمون المحدّدون

- المجموعات المحدّدة

- كيانات الخدمة المحدّدة

- الهويات المُدارة المحدّدة

- يمكن منح جميع المستخدمين الآخرين POSIX على مستوى قائمة التحكم بالوصول لملفات ومجلدات ADLS Gen2 لمستخدمي ومجموعات مجال HDInsight وسيتم احترام هذه التخويلات من قِبل جميع خدمات HDInsight في أثناء الوصول. تعرف على المزيد حول التحكم في الوصول على Azure Data lake Storage Gen2.

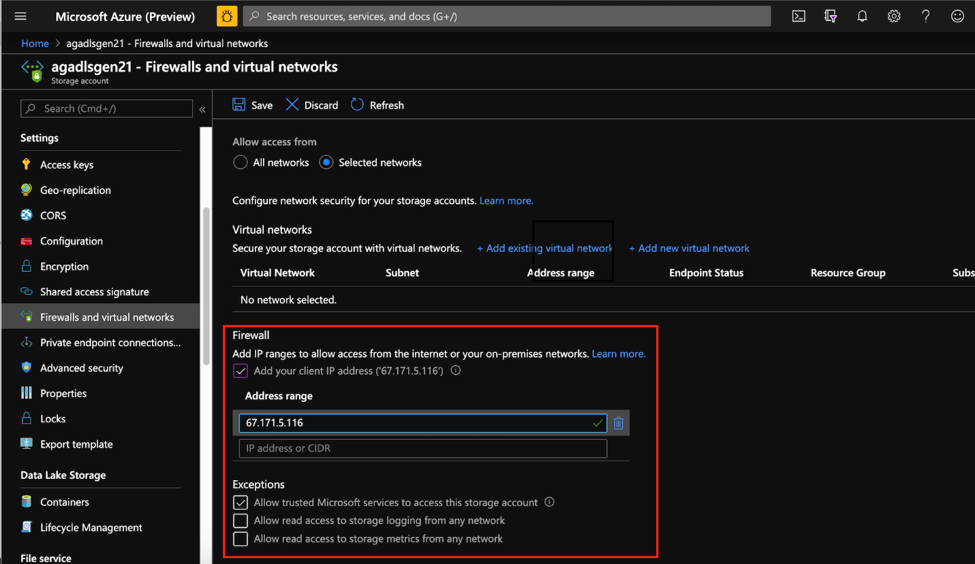

جدران حماية Azure storage

يستخدم جدار حماية تخزين Azure نهج الشبكات "رفض الكل، السماح بالاستثناء" لضمان وصول الكيانات المدرجة المسموح بها فقط إلى حساب التخزين. يمكن تكوين جدران حماية التخزين لتمكين الوصول إلى الحساب من عنوان IP موثوق به أو نطاق IP موثوق به مُحدّد مسبقًا. تأكد من إمكانية الوصول إلى حساب التخزين بواسطة خدمات Microsoft الموثوق بها لتمكين الميزات مثل تسجيل الدخول. يمكنك تمكين جدار حماية Azure على حساب التخزين الخاص بك من جدران الحماية وأجزاء الشبكات الظاهرية كما هو موضح أدناه.

بروتوكول أمان طبقة النقل (TLS) لعميل تخزين خارج مقطع تخزين HDInsight

يضمن تمكين TLS على حساب التخزين تشفير البيانات التي يتم نقلها من وإلى حساب التخزين. يستخدم Azure storage TLS 1.2 على نقاط نهاية HTTPs العامة، ولكن TLS 1.0 وTLS 1.1 لا يزالان مدعومين للتوافق مع الإصدارات السابقة. لضمان اتصال آمن ومتوافق مع Azure Storage، تحتاج إلى تمكين TLS 1.2 أو إصدار أحدث في جانب العميل قبل إرسال طلبات لتشغيل خدمة Azure Storage. وفي هذه الحالة، يتم تمكين TLS 1.2 بالفعل افتراضيًا عندما يتبادل حساب التخزين البيانات مع HDInsight، ولا يتعين عليك القيام بأي شيء محدد لتمكينه. تعرف على المزيد حول TLS الآمن لعملاء تخزين Azure.

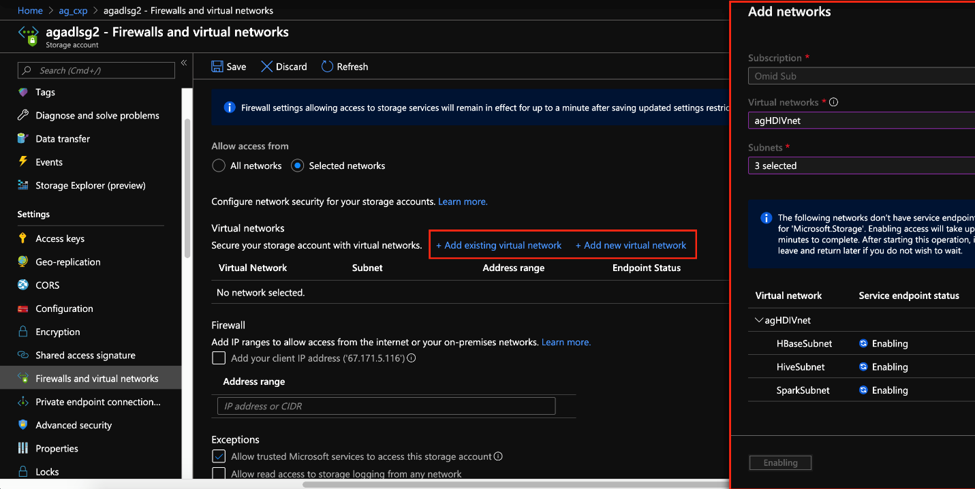

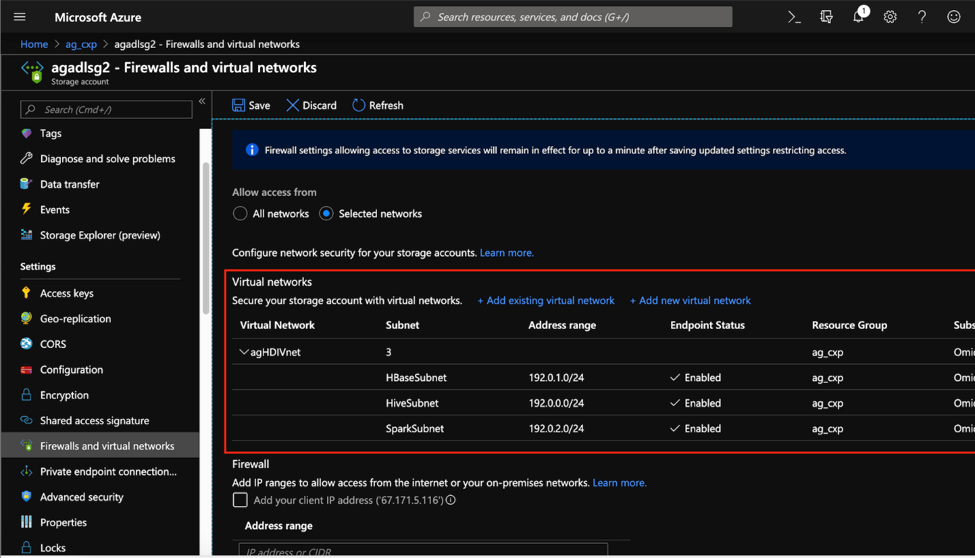

نقاط نهاية خدمة Virtual Network

يدعم HDInsight نقاط تقديم خدمة شبكة VNet الظاهرية لـ Azure Blob Storage وAzure Data Lake Storage Gen2 وCosmos DB وقاعدة بيانات SQL. في سياق أمان HDInsight، يمكن إعداد نقاط تقديم خدمة شبكة VNet الظاهرية على حسابات التخزين، والمخزن الفوقيّ لمقطع التخزين، وCosmos DB للسماح بالوصول من الشبكة الفرعية HDInsight فقط. تظل دائمًا نسبة استخدام الشبكة التي تنتقل بين هذه الكيانات وHDInsight الركيزة الأساسية لـ Azure. في حساب التخزين، يمكن تمكين نقاط تقديم خدمة شبكة VNet الظاهرية من أجزاء جدران الحماية والشبكات الظاهرية بالنقر على إضافة شبكة ظاهرية موجودة/جديدة، واختيار الزر التبادلي الخاص بالسماح بالوصول من الشبكة المحدّدة ثم توفير معلومات شبكة VNet الظاهرية التي يتم من خلالها السماح بالوصول. وفي هذه الحالة، ستضع HDInsight VNet والشبكة (الشبكات) الفرعية التي ترغب في الوصول إلى حساب التخزين هذا من خلالها. وكما هو موضح في المثال أدناه، سيتمكن حساب التخزين من الوصول إلى نسبة استخدام الشبكة من الشبكات الفرعية الثلاث لـ HDInsight التي تم تحديدها صراحةً.

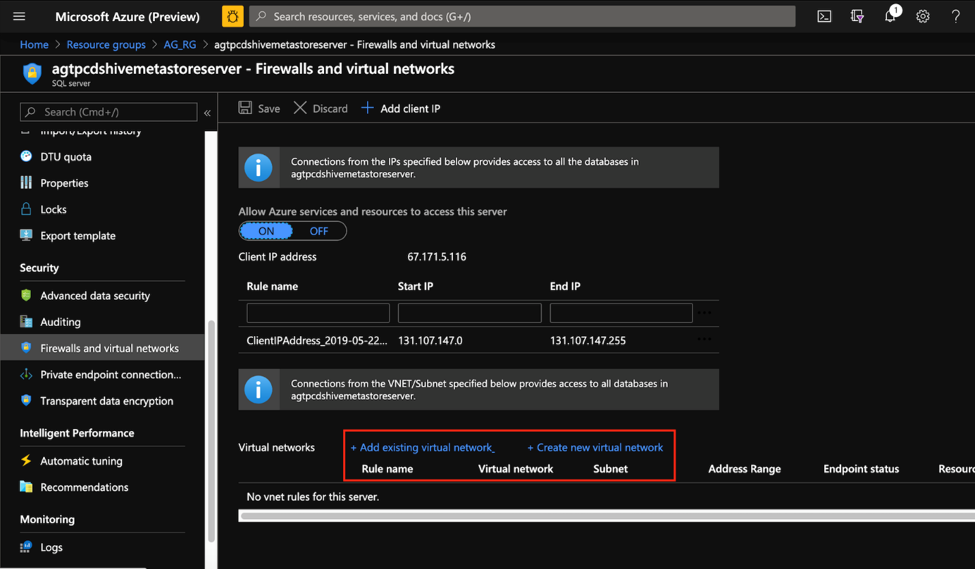

بالنسبة إلى قواعد بيانات SQL، يمكن إعداد نقاط تقديم خدمة شبكة VNet الظاهرية من جدران الحماية وأجزاء الشبكات الظاهرية.

تعرف على المزيد حول نقاط نهاية خدمة VNet في Azure.

المفاتيح التي يديرها العميل

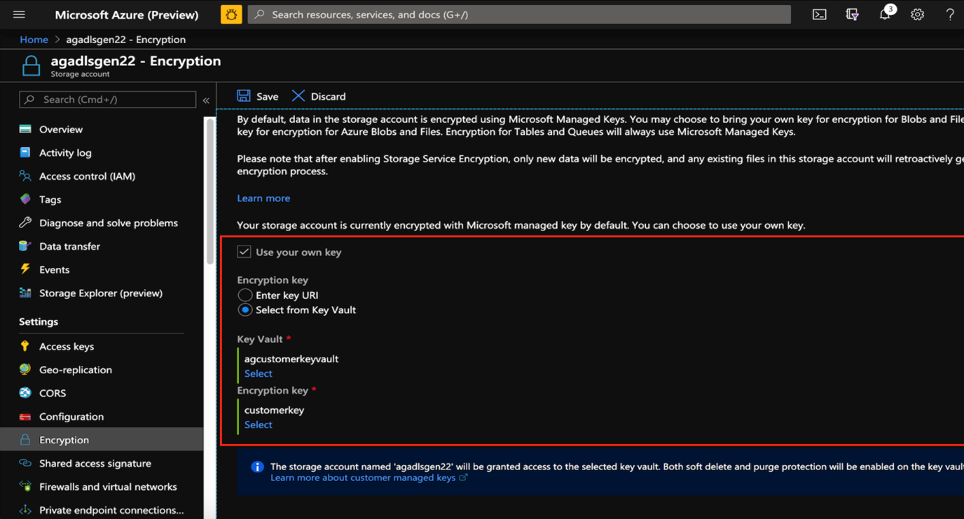

يُعدّ تشفير البيانات الثابتة متطلبًا رئيسيًا للأمان في مشاهد البيانات الضخمة. يُشفّر Azure storage جميع البيانات في حساب التخزين باستخدام مفاتيح تديرها Microsoft بشكلٍ افتراضي. ومع ذلك، يمكن للعملاء اختيار إحضار مفاتيحهم الخاصة للاستفادة من التحكم الإضافي في بياناتهم. من المدخل، يتم استخدام جزء التشفير على حساب التخزين لتحديد الإعدادات الرئيسية في حساب التخزين. اختر «Use your own key» ثم حدّد «Key URI» أو حدّد «Key» من Azure Key Vault. تعرف على المزيد حول المفاتيح المدارة من قبل العملاء لتخزين Azure.

وبالمثل، بالنسبة إلى مجموعات Kafka، يمكنك إحضار مفتاحك الخاص عند إنشاء نظام لتشفير جميع بيانات الوسطاء الثابتة.