Хранилище за ключове на Azure за обвиване с помощта на абонамент по подразбиране

За да подпишете автоматично вашия Android пакет или iOS пакета на мобилното приложение по време на ключа за достъп и стъпка 2: Целева платформа на съветника за обвиване, е необходимо да имате конфигуриран Azure Key Vault. Azure Key Vault е базирана на облак услуга, предназначена да предостави защитено решение за съхранение на тайни, което може да включва сертификати, пароли, ключове и друга чувствителна информация. За да научите повече за Azure Key Vault, вижте Въведение в Azure Key Vault.

В тази статия ще научите как да използвате съществуващ хранилище за ключове на Azure или да създадете нов портал на Azure.

- Microsoft Entra абонамент за създаване на хранилище за ключове.

- Вашият абонаментен идентификатор трябва да е по подразбиране. Повече информация: Получаване на информация за абонамент

- Администраторски достъп за вашия наемател.

- Трябва да имате акаунт в Apple, регистриран в програмата за разработчици на Apple или програмата за корпоративни разработчици на Apple.

- Създайте сертификат за разпространение или ad-hoc профил за осигуряване или корпоративен профил за осигуряване.

Важно

Преди да конфигурирате URI адреса на хранилището за ключове, трябва да създадете хранилище за ключове на Azure. Следвайте стъпките, изброени в Създаване на трезор , за да продължите по-нататък.

За да създадете нов принципал на услугата Azure за приложението Microsoft Entra 1P 4e1f8dc5-5a42-45ce-a096-700fa485ba20 (WrapKeyVaultAccessApp), влезте във вашия клиент като администратор. След това изпълнете следния скрипт в PowerShell:

Connect-AzureAD -TenantId <your tenant ID>

New-AzureADServicePrincipal -AppId 4e1f8dc5-5a42-45ce-a096-700fa485ba20 -DisplayName "Wrap KeyVault Access App"

Бележка

На тази страница "Wrap KeyVault Access App" се използва като прокси сървър за показваното име на приложението, а за клиента се отнася до показваното име на приложението.

Следвайте тези стъпки, за да се уверите, че принципалът на услугата, представляващ вашето приложение, като например приложението Wrap Key Vault Access App, има необходимите разрешения за достъп, добавете присвояване на роля на читател към него в контрола на достъпа (IAM) на вашия абонамент по подразбиране. Това също трябва да присъства в I am както на абонамента, така и на трезора за ключове.

Вляво изберете раздела Управление на достъпа (IAM) и след това изберете Добавяне>на добавяне на присвояване на роля.

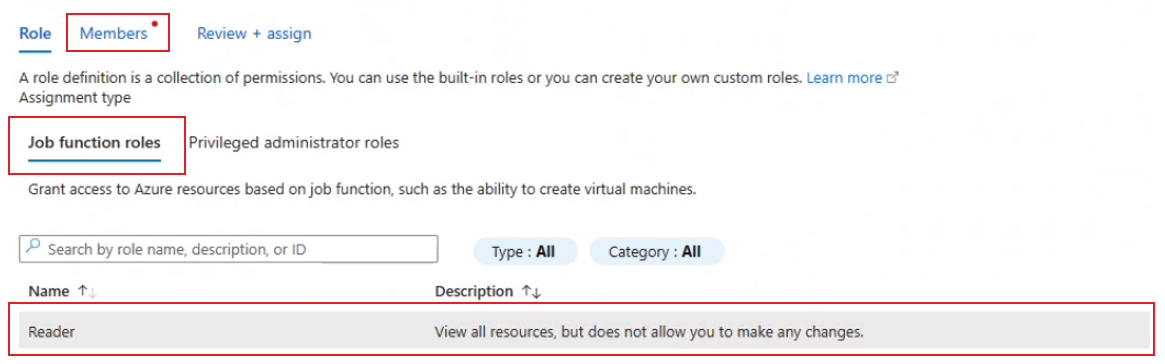

Изберете раздела Членове и след това изберете Роли на длъжностни функции. Уверете се, че ролята на читател е избрана.

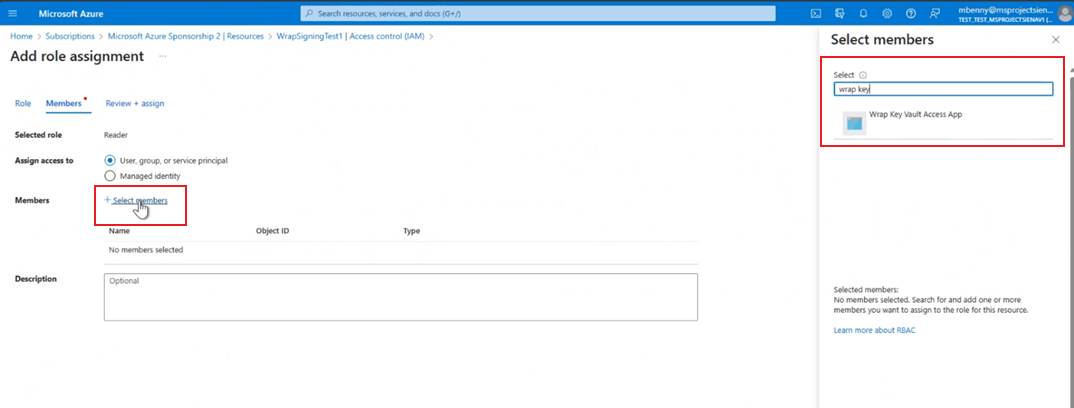

В раздела Членове изберете Избор на член и в текстовото поле вдясно въведете приложението Wrap Key Vault Access и го потърсете.

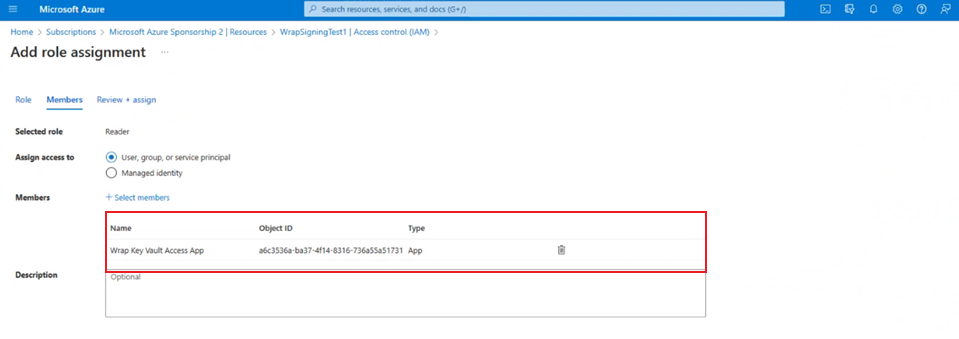

Изберете Обвиване на приложението за достъп до хранилището за ключове и след това изберете Преглед + присвояване , за да присвоите ролята на читател .

Създайте или отворете съществуващ трезор за ключове. Уверете се, че това хранилище за ключове се намира в абонамента по подразбиране за вашия клиент. Повече информация: Създаване на хранилище за ключове с помощта на портала на Azure.

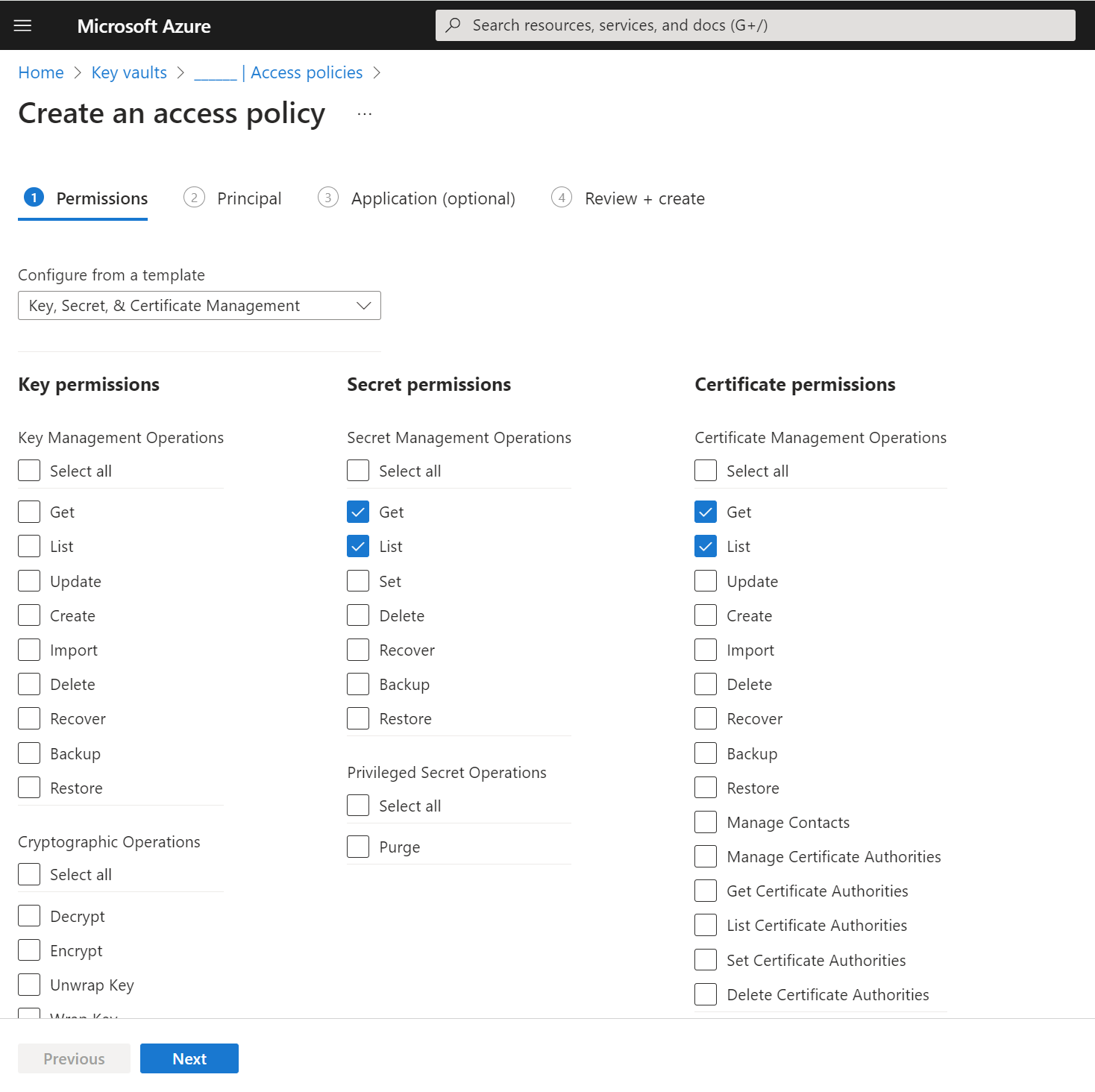

Добавете правила за достъп за хранилището за ключове. За разрешения за тайни и сертификати се уверете, че са избрани разрешения за получаване и списък .

Изберете една от следните опции въз основа на вашето устройство:

Android

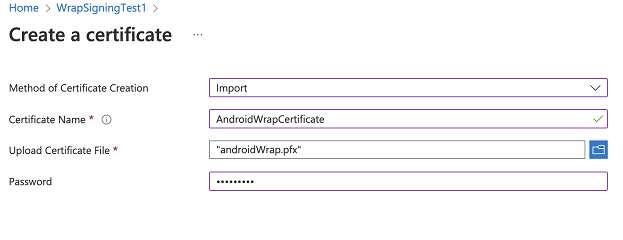

Генерирайте .pfx файла и след това продължете да го качвате в секцията за сертификати на хранилището за ключове. Повече информация: Генериране на ключове

Бележка

Уверете се, че името на сертификата е включено в стъпката на етикета и че паролата съвпада с тази, въведена за параметъра store pass, използван при създаването на .pfx файла по време на стъпка 2.

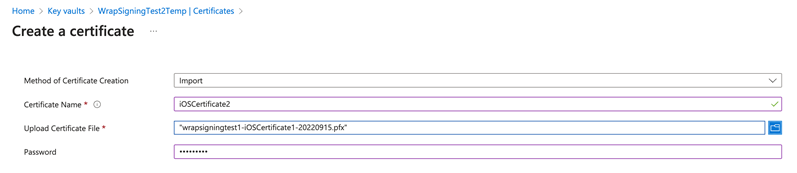

iOS

- Изберете .cer в приложението Keychain Access, за да го инсталирате. За повече информация вижте Създаване на сертификат за разпространение.

- Щракнете с десния бутон върху файла на сертификата, за да експортирате файла като .p12 файл, изберете Експортиране и след това изберете файловия формат .p12.

- Разширението iOS на сертификата (.p12) трябва да бъде преименувано на .pfx , тъй като това е приетият формат от Key Vault

Бележка

Когато качвате в хранилището за ключове, ще трябва да предоставите паролата, която сте задали в предишната стъпка за .p12 файла.

Създайте профила за осигуряване и изпълнете тази команда, за да го кодирате в base64:

- Мак:

base64 -i example.mobileprovision - Уиндоус:

certutil -encode data.txt tmp.b64

- Мак:

Качете

base64низа, получен от предишната стъпка, в тайната на хранилището за ключове. След това качете .pfx файла в сертификата на хранилището за ключове.

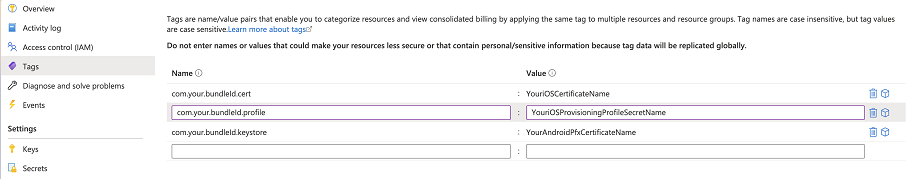

След като iOS Android сертификатите са създадени и качени, добавете три маркера с името като идентификатор на пакета и стойността, съответстваща на името на качените сертификати. Ако вече сте създали ИД на пакет в съветника за обвиване, използвайте същия тук.

Видеоклип за конфигуриране на хранилище за ключове е достъпен на Как да конфигурирате достъпа до хранилището за ключове

За отстраняване на проблеми вижте Отстраняване на проблеми с функцията Power Apps за обвиване.