Използване на променливи на средата за тайните на Azure Key Vault

Променливите на средата позволяват препращане към тайни, съхранявани в Azure Key Vault. След това тези тайни се предоставят за използване в Power Automate потоци и потребителски съединители. Забележете, че тайните не са достъпни за използване в други персонализации или като цяло чрез API.

Действителните тайни се съхраняват в Azure Key Vault и променливата на средата препраща към тайното местоположение на ключовото хранилище. Използването на тайни Azure Key Vault с променливи на средата изисква да конфигурирате Azure Key Vault така, че Power Platform може да прочете конкретните тайни, които искате да посочите.

Променливите на средата, отнасящи се до тайни, понастоящем не са налични от динамичния селектор на съдържание за използване в потоци.

Конфигуриране на Azure Key Vault

За да използвате тайните на Azure Key Vault с Power Platform, абонаментът за Azure, който има трезора, трябва да има PowerPlatform регистрираният доставчик на ресурси и потребителят, който създава променливата на средата, трябва да има подходящи разрешения за ресурса Azure Key Vault.

Бележка

- Наскоро променихме права за достъп, които използваме, за да заявим разрешения за достъп в Azure Key Vault. Предишните инструкции включваха присвояване на ролята на четец на ключови трезори. Ако преди това сте настроили хранилището си за ключове с ролята на четец на ключови трезори, уверете се, че сте добавили потребителската роля на Key Vault Secrets, за да сте сигурни, че вашите потребители и Dataverse ще имат достатъчно разрешения за извличане на тайните.

- Ние признаваме, че нашата услуга използва API за контрол на достъпа, базирани на роли на Azure, за да оцени присвояването права за достъп, дори ако все още имате конфигуриран ключ за хранилище да използва модела за разрешение за достъп до хранилището. За да опростите конфигурацията си, ви препоръчваме да превключите модела на разрешение на трезора на Azure ролево управление на достъпа. Можете да направите това в раздела Конфигурация на Access.

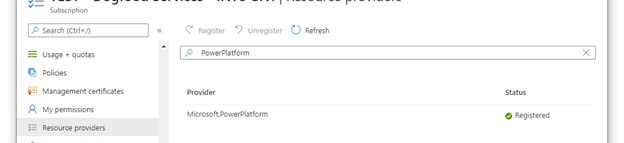

Регистрирайте

Microsoft.PowerPlatformдоставчик на ресурси във вашия абонамент за Azure. Следвайте тези стъпки, за да проверите и конфигурирате: Доставчици на ресурси и видове ресурси

Създайте трезор на Azure Key Vault. Обмислете използването на отделен трезор за всяка среда на Power Platform за минимизиране на заплахата в случай на пробив. Помислете за конфигуриране на хранилището за ключове да използва управление на достъпа, базирано на роли на Azure, за модела на разрешение. Повече информация: Най-добри практики за използване на Azure Key Vault,Quickstart - Създаване на Azure Key Vault с портала Azure

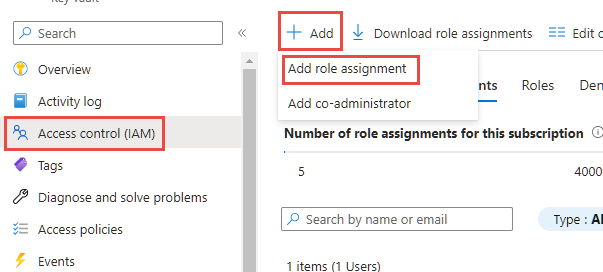

Потребителите, които създават или използват променливи на средата от тип secret, трябва да имат разрешение за извличане на секретното съдържание. За да дадете възможност на нов потребител да използва тайната, изберете областта за контрол на достъпа (IAM), изберете Добави и след това изберете Добавяне на присвояване на роля от падащото меню. Повече информация: Осигурете достъп до ключове, сертификати и тайни на Key Vault с контрол на достъпа, базиран на роли на Azure

В съветника Добавяне на присвояване на роли оставете типа на заданието по подразбиране като роли на функцията за работа и продължете към раздела Роля . Намерете потребителската роля на Тайните на хранилището за ключове и я изберете. Продължете към раздела за членове и изберете връзката Избор на членове и намерете потребителя в страничния панел. Когато потребителят е избран и показан в секцията членове, продължете към раздела Преглед и присвояване и попълнете съветника.

Azure Key Vault трябва да има потребителска роля Key Vault Secrets, предоставена на Dataverse главния сервиз. Ако не съществува за това хранилище, добавете нови правила за достъп, като използвате същия метод, който преди това сте използвали за разрешението на крайния потребител, като използвате Dataverse само самоличността на приложението вместо потребителя. Ако имате няколко Dataverse директори на услуги във вашия клиент, препоръчваме ви да ги изберете всички и да запишете възлагането на ролята. След като ролята е присвоена, прегледайте всеки Dataverse елемент, посочен в списъка с присвоявания на роли, и изберете Dataverse името, за да видите подробностите. Ако ИД на приложението не 00000007-0000-0000-c000-000000000000 е, изберете самоличността и след това изберете Премахни, за да я премахнете от списъка.

Ако сте активирали защитната стена на Azure Key Vault, ще трябва да разрешите Power Platform достъп на IP адресите до хранилището си за ключове. Power Platform не е включена в опцията "Само надеждни услуги". Следователно, вижте статията за Power Platform URL адресите и диапазоните от IP адреси за текущите IP адреси, използвани в услугата.

Ако още не сте го направили, добавете тайна към новия си трезор. Повече информация: Azure Quickstart – Задайте и извлечете тайна от Key Vault с помощта на портала на Azure

Създайте нова променлива на средата за тайната на Key Vault

След като Azure Key Vault е конфигуриран и имате регистрирана тайна във вашето хранилище, вече можете да я препращате в Power Apps, използвайки променлива на средата.

Бележка

- Проверката на потребителския достъп за тайната се извършва във фонов режим. Ако потребителят няма поне разрешение за четене, се показва следната грешка при проверката: "Тази променлива не се записа правилно. Потребителят не е упълномощен да чете тайни от "Azure Key Vault path".

- В момента Azure Key Vault е единственото тайно хранилище, което се поддържа с променливи на средата.

- Azure Key Vault трябва да бъде в същия клиент като абонамента за Power Platform.

Влезте в Power Apps, и в Решения област, отворете неуправляваното решение, което използвате за разработка.

Изберете Ново > Още > Променлива на средата.

Въведете Екранно име и по избор Описание за променливата на средата.

Изберете Тип данни като Тайна и хранилище за тайни като Azure Key Vault.

Изберете от следните опции:

- Изберете Нова справка за стойността на Azure Key Vault. След като информацията бъде добавена в следващата стъпка и запазена, променлива на средата стойност записът е създаден.

- Разгънете Показване на стойността по подразбиране, за да покажете полетата за създаване на Тайна на Azure Key Vault по подразбиране. След като информацията бъде добавена в следващата стъпка и запазена, разграничението на стойността по подразбиране се добавя към записа за дефиниране на променливата на средата.

Въведете следната информация:

ИД на абонамент в Azure: Идентификационният номер на абонамент за Azure, свързан с хранилището за ключове.

Име на група ресурси: Групата ресурси на Azure, където се намира ключовото хранилище, което съдържа тайната.

Име на Azure Key Vault: Името на сейфа за ключове, който съдържа тайната.

Тайно име: Името на тайната, намираща се в Azure Key Vault.

Съвет

Идентификаторът на абонамента, името на групата ресурси и името на хранилището за ключове могат да бъдат намерени на страница за Преглед на портала на Azure от хранилището за ключове. Тайното име може да бъде намерено на страницата на хранилището за ключове в портала на Azure, като изберете Тайни под Настройки.

Изберете Записване.

Създайте Power Automate поток за тестване на секретната променлива на средата

Един прост сценарий за демонстриране как да използвате тайна, получена от Azure Key Vault, е да създадете Power Automate поток, за да използвате тайната за удостоверяване срещу уеб услуга.

Бележка

URI за уеб услугата в този пример не е функционираща уеб услуга.

Влезте в PowerApps, изберете Решения и след това отворете желаното неуправляемо решение. Ако елементът не е в страничния панел, изберете …Още и след това изберете желания елемент.

Изберете Създаване > Автоматизация > Поток за облак > Моментален.

Въведете име на потока, изберете Ръчно задействане на потока и след това изберете Създаване.

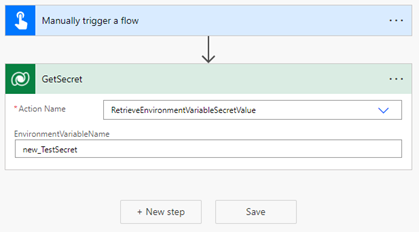

Изберете Нова стъпка, изберете Microsoft Dataverse конектор и след това на раздела Действия изберете Извършете необвързано действие.

Изберете действието с име RetrieveEnvironmentVariableSecretValue от падащия списък.

Осигурете уникално име на променливата на средата (не показваното име), добавено в предишния раздел, за този пример new_TestSecret се използва.

Изберете ... > Преименуване за да преименувате действието, така че да може да се използва по-лесно при следващо действие. На екранната снимка по-долу той е преименуван на GetSecret.

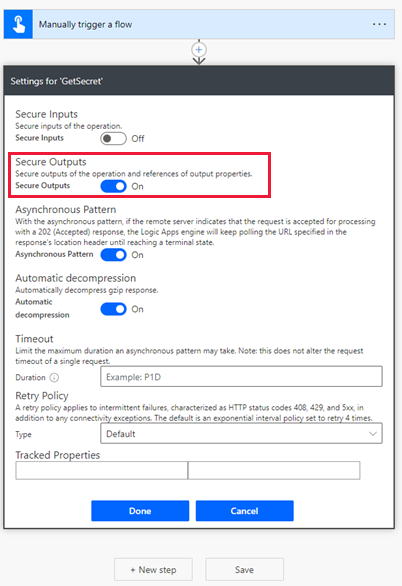

Изберете ... > Настройки за показване на GetSecret настройки за действие.

Активирайте Защитени изходи опция в настройките и след това изберете Готово. Това е, за да се предотврати извеждането на резултата от действието в хронологията на изпълнение на потока.

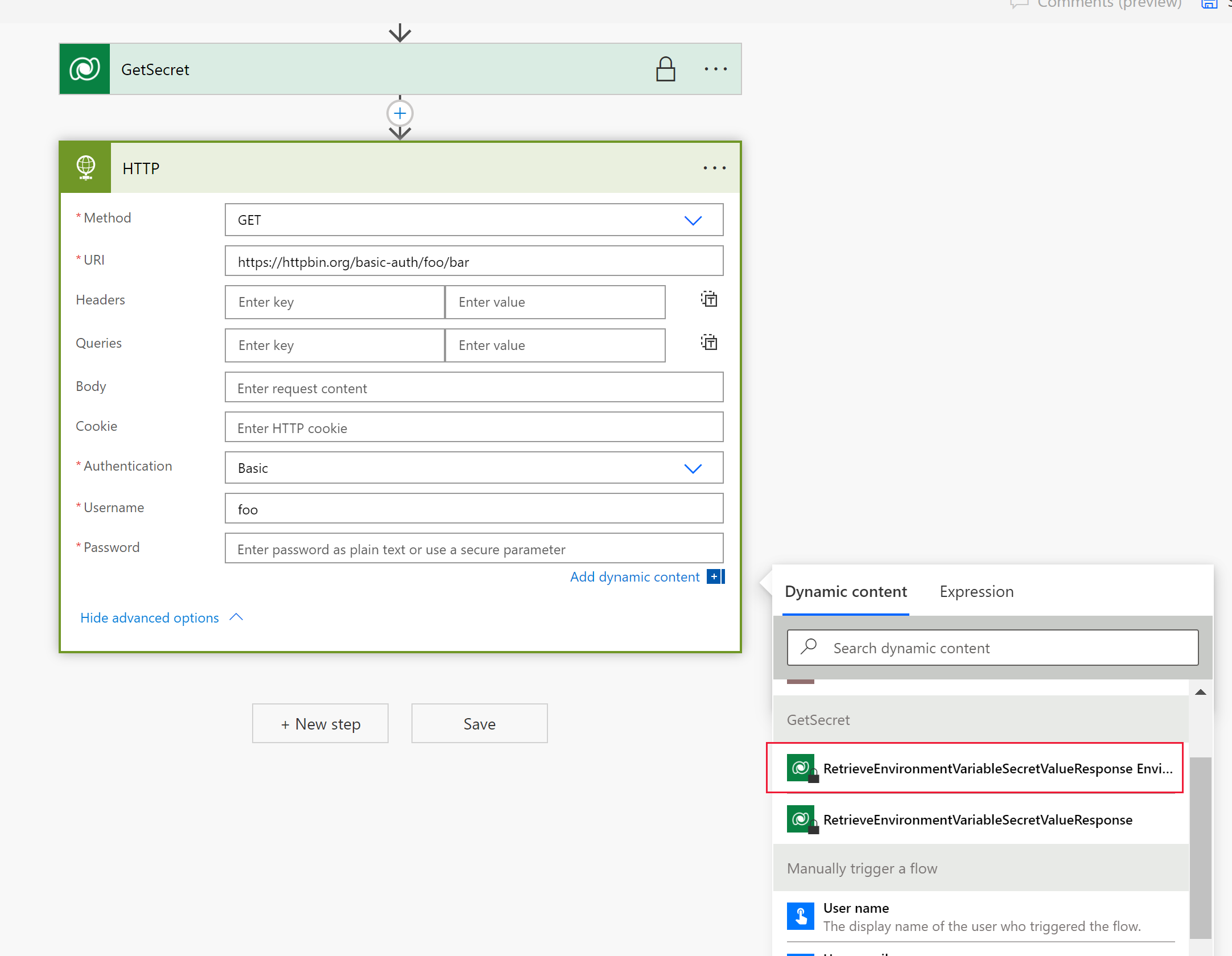

Изберете Нова стъпка потърсете и изберете Конектор на HTTP.

Изберете Метод като GET и въведете URI за уеб услугата. В този пример фиктивната уеб услуга httpbin.org се използва.

Изберете Показване на разширени опции, изберете Удостоверяване като Основен и след това въведете Потребителско име.

Изберете полето Парола а след това в раздел Динамично съдържание под името на стъпката на потока по-горе (GetSecret в този пример) изберете RetrieveEnvironmentVariableSecretValueResponse EnvironmentVariableSecretValue, който след това се добавя като израз

outputs('GetSecretTest')?['body/EnvironmentVariableSecretValue']илиbody('GetSecretTest')['EnvironmentVariableSecretValue'].

Изберете ... > Настройки за показване на HTTP настройки за действие.

Активирайте опцията Защитени входове и Защитени изходи и опция в настройките и след това изберете Готово. Активирането на тези опции предотвратява излагането на входа и изхода на действието в хронологията на изпълнението на потока.

Изберете Записване, за да създадете потока.

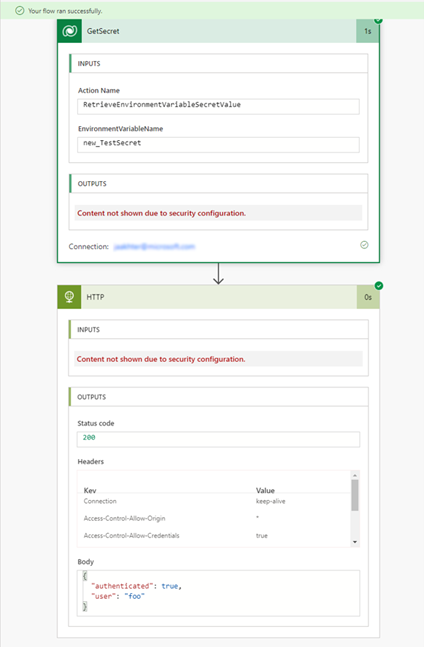

Изпълнете ръчно потока, за да го тествате.

Използвайки хронологията на потока, изходите могат да бъдат проверени.

Ограничения

- Променливите на средата, отнасящи се до тайните на Azure Key Vault, понастоящем са ограничени за използване потоци и персонализирани съединители на Power Automate.

Вижте също

Използване източник на данни променливи на средата в приложения за платно

Използване на променливи на средата в облачните потоци на Power Automate решения

Общ преглед на променливите на средата.

Бележка

Можете ли да ни споделите повече за езиковите си предпочитания за документацията? Попълнете кратко проучване. (имайте предвид, че това проучване е на английски език)

Проучването ще отнеме около седем минути. Не се събират лични данни (декларация за поверителност).

Обратна връзка

Очаквайте скоро: През цялата 2024 г. постепенно ще отстраняваме проблемите в GitHub като механизъм за обратна връзка за съдържание и ще го заменим с нова система за обратна връзка. За повече информация вижте: https://aka.ms/ContentUserFeedback.

Подаване и преглед на обратна връзка за