Бележка

Достъпът до тази страница изисква удостоверяване. Можете да опитате да влезете или да промените директориите.

Достъпът до тази страница изисква удостоверяване. Можете да опитате да промените директориите.

Power Platform обработва както лични данни , така и данни на клиенти. Научете повече за личните данни и клиентските данни в центъра за сигурност на Microsoft.

Разположение на данни

Наемателят Microsoft Entra съхранява информация, свързана с организацията и нейната сигурност. Когато Microsoft Entra клиент се регистрира за Power Platform услуги, избраната от клиента страна или регион се съпоставя с най-подходящата география на Azure, където Power Platform съществува разполагане. Power Platform съхранява клиентски данни в зададената на клиента география на Azure или домашно географско местоположение, освен ако организациите не внедряват услуги в множество региони.

Някои организации имат глобално присъствие. Например, фирма може да е със седалище в Съединените щати, но да прави бизнес в Австралия. Може да се нуждае от определени Power Platform данни, които да се съхраняват в Австралия, за да отговаря на местните разпоредби. Когато Power Platform услугите се внедряват в повече от една география на Azure, това се нарича мулти-гео разгръщане. В този случай само метаданни, свързани със средата, се съхраняват в домашното гео. Всички метаданни и данни за продукта в тази среда се съхраняват в отдалеченото гео.

Power Platform услугите са налични в определени географски райони на Azure. За повече информация относно това къде Power Platform са налични услугите, къде се съхраняват и репликират вашите данни за устойчивост и как се използват, отидете в центъра за сигурност на Microsoft. Ангажиментите относно местоположението на клиентските данни в покой са в Условията за обработка на данни на Условията заонлайн услуги на Microsoft. Microsoft също така предоставя центрове за данни за суверенни субекти.

Обработка на данни

Този раздел описва как Power Platform съхранява, обработва и прехвърля клиентски данни.

Данни в покой

Освен ако не е посочено друго в документацията, клиентските данни остават в оригиналния си източник (например Dataverse или SharePoint). Power Platform приложенията се съхраняват в Azure Storage като част от среда. Данните от мобилното приложение се шифроват и съхраняват в SQL Express. В повечето случаи приложенията използват Azure Storage за запазване на Power Platform данни за услугата и Azure SQL база данни за запазване на метаданните на услугата. Данните, въведени от потребителите на приложението, се съхраняват в съответния източник на данни за услугата, като например Dataverse.

Power Platform шифрова всички запазени данни по подразбиране с помощта на ключове, управлявани от Microsoft. Клиентските данни, съхранявани в базата данни на Azure SQL, са напълно криптирани с помощта на технологията за прозрачно шифроване на данни (TDE) на Azure SQL. Данните на клиентите, съхранявани в хранилището Azure Blob, се криптират с помощта на Azure Storage Encryption.

Данни в процес на обработка

Данните са в процес на обработка, когато се използват като част от интерактивен сценарий или когато фонов процес, като например опресняване, ги докосне. Power Platform зарежда данни в процес на обработка в пространството на паметта на едно или повече натоварвания на услугата. За да се улесни функционалността на работното натоварване, данните, които се съхраняват в паметта, не са шифровани.

Транзитни данни

Power Platform криптира целия входящ HTTP трафик с помощта на TLS 1.2 или по-нова версия. Заявки, които се опитват да използват TLS 1.1 или по-ниска версия, се отхвърлят.

Разширени функции за сигурност

Някои от Power Platform разширените функции за сигурност може да имат специфични изисквания за лицензиране.

Сервизен етикети

Етикетът на услугата е група от префикси на IP адреси от конкретна услуга на Azure. Можете да използвате сервизни тагове, за да дефинирате контроли за мрежов достъп в Групи за мрежова сигурност или Azure Firewall.

Сервизните етикети помагат да се сведе до минимум сложността на честите актуализации на правилата за мрежова сигурност. Можете да използвате маркери за услуги вместо конкретни IP адреси, когато създавате правила за сигурност, които например разрешават или отказват трафик за съответната услуга.

Microsoft управлява префиксите на адресите в етикета на услугата и автоматично го актуализира при промяна на адресите. За повече информация вижте Диапазони на IP адреси и етикети на услуги на Azure - Публичен облак.

Правила за данни

Power Platform включва обширни функции за правила за данни , които помагат за управлението на защитата на данните.

IP ограничение на подпис за споделен достъп (SAS) за съхранение

Бележка

Преди да активират някоя от тези функции на SAS, клиентите трябва първо да разрешат достъп до домейна https://*.api.powerplatformusercontent.com , в противен случай повечето функции на SAS няма да работят.

Този набор от функции е специфична за клиента функционалност, която ограничава маркерите за подпис на споделен достъп (SAS) за съхранение (SAS) и се управлява чрез меню в центъра Power Platform заадминистриране. Тази настройка ограничава кой въз основа на IP (IPv4 и IPv6) може да използва корпоративни SAS токени.

Тези настройки могат да бъдат намерени в настройките за поверителност + защита на средата в центъра за администриране. Трябва да включите опцията Разрешаване на правилото за подпис за споделен достъп (SAS), базиран на IP адрес.

Администраторите могат да изберат една от тези четири опции за тази настройка:

| Опция | Настройка | Описание |

|---|---|---|

| 1 | Само IP обвързване | Това ограничава SAS ключовете до IP адреса на заявителя. |

| 2 | Само IP защитна стена | Това ограничава използването на SAS ключове за работа само в рамките на определен от администратора диапазон. |

| 3 | IP обвързване и защитна стена | Това ограничава използването на SAS ключове за работа в рамките на зададен от администратора диапазон и само до IP адреса на заявителя. |

| 4 | IP обвързване или защитна стена | Позволява използването на SAS ключове в рамките на зададения диапазон. Ако заявката идва извън обхвата, се прилага IP обвързване. |

Бележка

Администраторите, които изберат да разрешат IP защитна стена (опции 2, 3 и 4, изброени в таблицата по-горе), трябва да въведат както IPv4, така и IPv6 диапазоните на своите мрежи, за да осигурят правилно покритие на своите потребители.

Предупреждение

Опции 1 и 3 използват IP обвързване, което не работи правилно, ако клиентите имат разрешени IP пулове, обратен прокси сървър или преобразуване на мрежови адреси (NAT), използвани в техните мрежи. Това води до твърде често промяна на IP адреса на потребителя, за да може заявителят надеждно да има един и същ IP между операциите за четене/запис на SAS.

Варианти 2 и 4 работят по предназначение.

Продукти, налагащи IP обвързване, когато е активирано:

- Dataverse

- Power Automate

- Персонализирани конектори

- Power Apps

Въздействие върху потребителското изживяване

Когато потребител, който не отговаря на ограниченията за IP адреси на дадена среда, отвори приложение: Потребителите получават съобщение за грешка, в което се посочва общ проблем с IP адреса.

Когато потребител, който отговаря на ограниченията за IP адрес, отвори приложение: Възникват следните събития:

- Потребителите могат да получат банер, който бързо ще изчезне, уведомявайки потребителите, че е зададена настройка за IP и да се свържат с администратора за подробности или да опреснят всички страници, които загубят връзка.

- По-важното е, че поради IP валидирането, което използва тази настройка за сигурност, някои функции може да работят по-бавно, отколкото ако са изключени.

Програмно актуализиране на настройките

Администраторите могат да използват автоматизация, за да задават и актуализират както настройката на IP обвързването, така и настройката на защитната стена, IP диапазона, който е разрешен, и превключвателя за регистриране . Научете повече в Урок: Създаване, актуализиране и изброяване на настройките за управление на средата.

Регистриране на SAS повиквания

Тази настройка позволява всички SAS повиквания в Power Platform рамките на Purview да бъдат влезли в Purview. Това регистриране показва съответните метаданни за всички събития за създаване и използване и може да бъде активирано независимо от горните ограничения на SAS IP. Power Platform в момента услугите се включват на SAS обаждания през 2024 г.

| Име на полето | Описание на полето |

|---|---|

| response.status_message | Информиране дали събитието е било успешно или не: SASSuccess или SASAuthorizationError. |

| response.status_code | Информиране дали събитието е било успешно или не: 200, 401 или 500. |

| ip_binding_mode | Режим на обвързване на IP, зададен от администратор на клиент, ако е включен. Важи само за събития за създаване на SAS. |

| admin_provided_ip_ranges | IP диапазони, зададени от администратор на клиент, ако има такива. Важи само за събития за създаване на SAS. |

| computed_ip_filters | Краен набор от IP филтри, обвързани с SAS URI адреси, въз основа на режима на обвързване на IP адресите и диапазоните, зададени от администратор на клиента. Прилага се както за събития за създаване, така и за използване на SAS. |

| analytics.resource.sas.uri | Данните, които се опитват да бъдат достъпни или създадени. |

| enduser.ip_address | Публичният IP адрес на повикващия. |

| analytics.resource.sas.operation_id | Уникалният идентификатор от събитието за създаване. Търсенето по това показва всички събития за използване и създаване, свързани със SAS извикванията от събитието за създаване. Съпоставя се със заглавката на отговора "x-ms-sas-operation-id". |

| request.service_request_id | Уникален идентификатор от заявката или отговора и може да се използва за търсене на един запис. Съпоставя се със заглавката на отговора "x-ms-service-request-id". |

| версия | Версия на тази регистрационна схема. |

| тип | Общ отговор. |

| analytics.activity.name | Видът дейност на това събитие беше: Създаване или Използване. |

| analytics.activity.id | Уникален идентификатор на записа в Purview. |

| analytics.resource.organization.id | ИД на организация |

| analytics.resource.environment.id | ИД на среда |

| analytics.resource.tenant.id | ИД на клиент |

| enduser.id | GUID от Microsoft Entra ID на създателя от събитието за създаване. |

| enduser.principal_name | UPN/имейл адреса на създателя. За събития на използване това е общ отговор: "system@powerplatform". |

| enduser.role | Общ отговор: Редовен за събития за създаване и Система за събития за използване. |

Включване на регистрирането на проверка на Purview

За да могат регистрационните файлове да се показват във вашия екземпляр на Purview, първо трябва да се включите в него за всяка среда, за която искате регистрационни файлове. Тази настройка може да бъде актуализирана в центъра за Power Platform администриране от администратор на клиент.

- Влезте в администраторския център на Power Platform с администраторски данни за наематели.

- В навигационния екран изберете Управление.

- В екрана Управление изберете Среди.

- Изберете средата, за която искате да включите администраторското регистриране.

- Изберете Настройки в командната лента.

- Изберете Поверителност на продукта>+ Сигурност.

- Под Настройки за защита на подпис за споделен достъп (SAS) (преглед) включете функцията Разрешаване на SAS регистриране в Purview .

Търсене в регистрационни файлове за одит

Администраторите на клиенти могат да използват Purview, за да преглеждат регистрационните файлове за проверка, издадени за SAS операции, и могат сами да диагностицират грешки, които могат да бъдат върнати при проблеми с проверката на IP. Регистрационните файлове на Purview са най-надеждното решение.

Използвайте следните стъпки, за да диагностицирате проблеми или да разберете по-добре моделите на използване на SAS във вашия клиент.

Уверете се, че регистрирането на одита е включено за средата. Вижте Включване на регистрирането на проверка на Purview.

Отидете в портала за съответствие на Microsoft Purview и влезте с идентификационни данни на администратор на клиент.

В левия навигационен екран изберете Проверка. Ако тази опция не е налична за вас, това означава, че влезлият потребител няма администраторски достъп до регистрационните файлове за проверка на заявките.

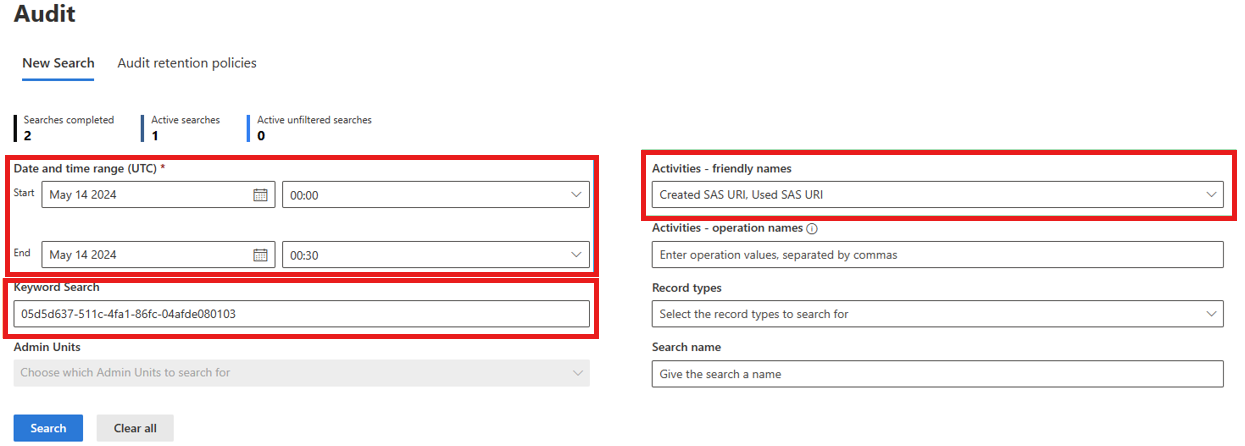

Изберете периода от дата и час в UTC, за да търсите регистрационни файлове. Например, когато е върната забранена грешка 403 с unauthorized_caller код за грешка.

От падащия списък Дейности - удобни имена потърсете Power Platform операции за съхранение и изберете Създаден SAS URI и Използван SAS URI.

Посочете ключова дума в Търсене по ключови думи. Вижте Първи стъпки с търсенето в документацията на Purview, за да научите повече за това поле. Можете да използвате стойност от някое от полетата, описани в таблицата по-горе, в зависимост от вашия сценарий, но по-долу са препоръчителните полета за търсене (по реда на предпочитание):

- Стойността на заглавката на отговора x-ms-service-request-id . Това филтрира резултатите до едно събитие за създаване на SAS URI или едно събитие за използване на SAS URI, в зависимост от типа заявка, от който е заглавката. Това е полезно при разследване на грешка 403 Prohibited, върната на потребителя. Може да се използва и за улавяне на стойността на powerplatform.analytics.resource.sas.operation_id .

- Стойността на заглавката на отговора x-ms-sas-operation-id . Това филтрира резултатите до едно събитие за създаване на SAS URI и едно или повече събития за използване за този SAS URI в зависимост от това колко пъти е бил достъпен. Той се съпоставя с полето powerplatform.analytics.resource.sas.operation_id .

- Пълен или частичен SAS URI, минус подпис. Това може да върне много създаване на SAS URI и много събития за използване на SAS URI, тъй като е възможно един и същ URI да бъде поискан за генериране толкова пъти, колкото е необходимо.

- IP адрес на обаждащия се. Връща всички събития за създаване и използване за този IP.

- Идентификационен номер на околната среда. Това може да върне голям набор от данни, които могат да обхващат много различни предложения, Power Platform така че избягвайте, ако е възможно, или помислете за стесняване на прозореца за търсене.

Предупреждение

Не препоръчваме да търсите име на главен потребител или ИД на обект, тъй като те се разпространяват само към събития за създаване, а не към събития за използване.

Изберете Търсене и изчакайте да се покажат резултатите.

Предупреждение

Приемането на вход в Purview може да се забави с до час или повече, така че имайте това предвид, когато търсите скорошни събития.

Отстраняване на неизправности 403 Забранено/unauthorized_caller грешка

Можете да използвате регистрационни файлове за създаване и използване, за да определите защо повикването ще доведе до забранена грешка 403 с код за грешка unauthorized_caller .

- Намерете регистрационни файлове в Purview, както е описано в предишния раздел. Помислете за използване на x-ms-service-request-id или x-ms-sas-operation-id от заглавките на отговора като ключова дума за търсене.

- Отворете събитието за използване, Used SAS URI и потърсете полето powerplatform.analytics.resource.sas.computed_ip_filters под PropertyCollection. Този IP диапазон е това, което SAS извикването използва, за да определи дали заявката е разрешена да продължи или не.

- Сравнете тази стойност с полето IP адрес на регистрационния файл, което би трябвало да е достатъчно, за да определите защо заявката е неуспешна.

- Ако смятате, че стойността на powerplatform.analytics.resource.sas.computed_ip_filters е неправилна, продължете със следващите стъпки.

- Отворете събитието за създаване, Created SAS URI, като потърсите с помощта на стойността на заглавката на отговора x-ms-sas-operation-id (или стойността на полето powerplatform.analytics.resource.sas.operation_id от регистрационния файл за създаване).

- Вземете стойността на powerplatform.analytics.resource.sas.ip_binding_mode поле. Ако липсва или е празен, това означава, че IP обвързването не е било включено за тази среда по време на тази конкретна заявка.

- Вземете стойността на powerplatform.analytics.resource.sas.admin_provided_ip_ranges. Ако липсва или е празен, това означава, че диапазоните на IP защитната стена не са били посочени за тази среда по време на тази конкретна заявка.

- Вземете стойността на powerplatform.analytics.resource.sas.computed_ip_filters, която трябва да е идентична със събитието за използване и се извлича въз основа на режима на обвързване на IP и предоставените от администратора диапазони на IP защитната стена. Вижте логиката на извличане в Съхранение и управление на данни в Power Platform.

Тази информация помага на администраторите на клиенти да коригират всяка неправилна конфигурация в настройките за обвързване на IP на средата.

Предупреждение

Промените в настройките на средата за обвързване на SAS IP може да отнемат поне 30 минути, за да влязат в сила. Може да е повече, ако партньорските екипи имат собствен кеш.

Свързани статии

Преглед на сигурността

Удостоверяване на Power Platform услугите

Свързване и удостоверяване към източници на данни

Power Platform Често задавани въпроси за сигурността