Правила за защита от загуба на данни (DLP)

Бележка

Новият и подобрен Power Platform център за администриране вече е в публичен преглед! Проектирахме новия център за администриране така, че да бъде по-лесен за използване, с ориентирана към задачите навигация, която ви помага да постигате конкретни резултати по-бързо. Ще публикуваме нова и актуализирана документация, когато новият Power Platform център за администриране премине към обща наличност.

Предотвратяването Microsoft Power Platform на загуба на данни (DLP) е критичен аспект от поддържането на сигурността на данните и съответствието в екосистемата.

Можете да създадете правила за данни, които могат да действат като предпазни мерки, за да помогнат за намаляване на риска потребителите от неволно излагане на организационни данни. Основен компонент Power Apps Power Automate на и Microsoft Copilot Studio е използването на конектори за изброяване, попълване, натискане и изтегляне на данни. Правилата за данни в Power Platform центъра за администриране позволяват на администраторите да контролират достъпа до тези конектори по различни начини, за да помогнат за намаляване на риска във вашата организация.

Този преглед описва някои концепции на високо ниво, свързани с конекторите, и няколко важни съображения, които трябва да вземете предвид, когато настройвате правилата си или правите промени в правилата.

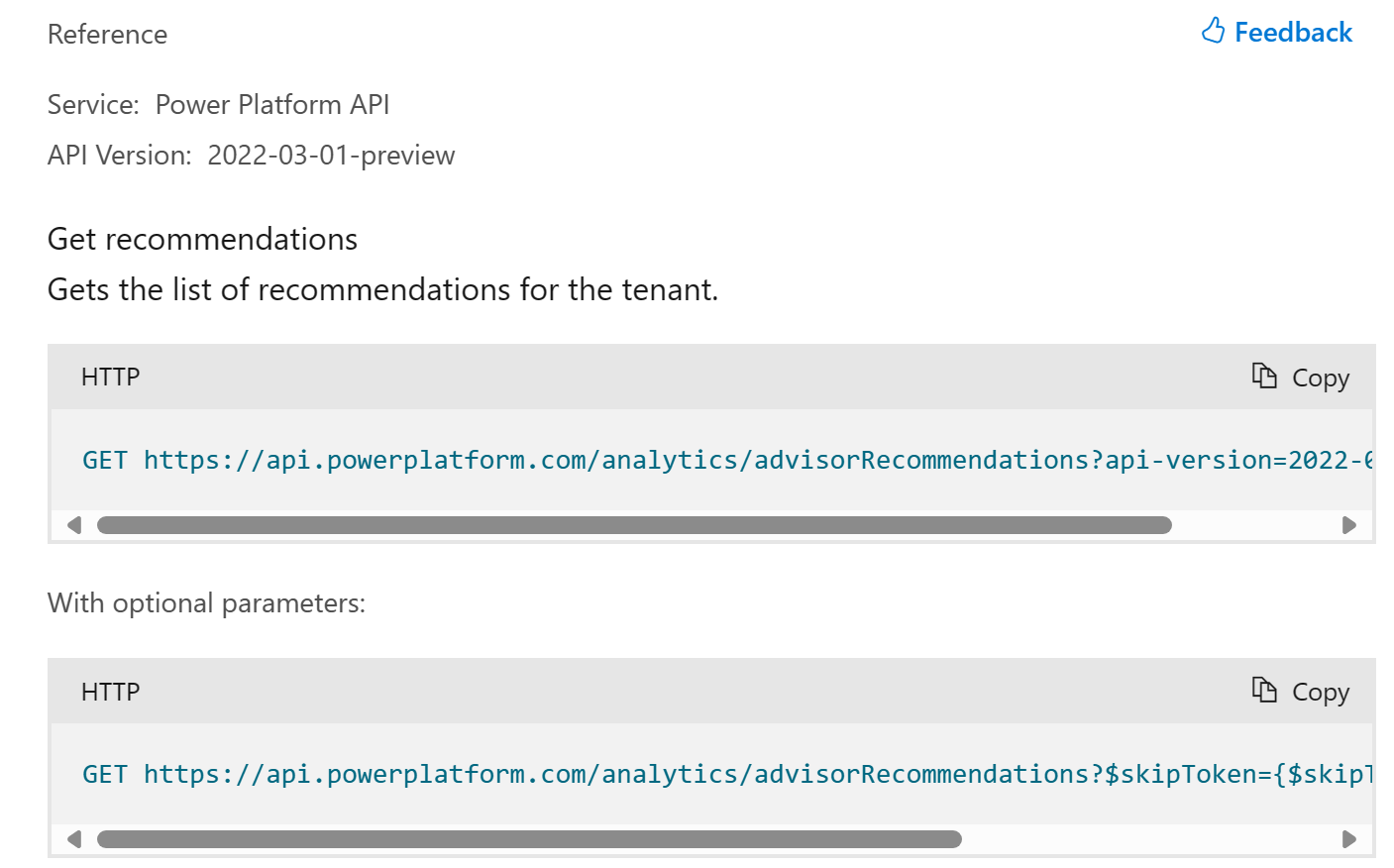

Конекторите, на най-основното си ниво, са силно типизирани представяния на спокойни интерфейси за програмиране на приложения, известни също като API. Например Power Platform API предоставя няколко операции, свързани с функционалността в Power Platform центъра за администриране.

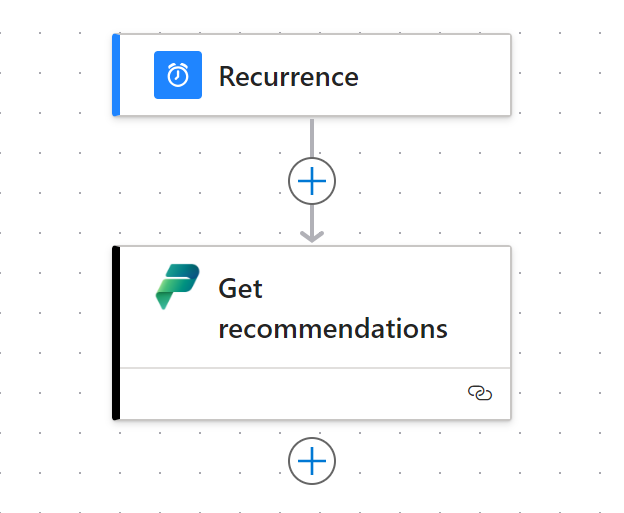

Когато опаковат Power Platform API в конектор, става по-лесно за създателите и гражданските разработчици да използват API в своите приложения, работни потоци и чатботове с нисък код. Например Power Platform for Admins конекторът V2 е представянето на Power Platform API и виждаме, че действието "Получаване на препоръки" просто се плъзга и пуска в потока:

Има няколко типа конектори, споменати в тази статия, и всеки има възможности в рамките на правилата за данни.

Сертифицираните конектори се отнасят до конектори, които са преминали строги процеси на тестване и сертифициране, за да се гарантира, че отговарят на стандартите на Microsoft за защита, надеждност и съответствие. Тези конектори предоставят на потребителите надеждно средство за интегриране с други услуги и външни услуги на Microsoft, като същевременно поддържат целостта и защитата на данните.

За повече информация относно сертифицираните конектори вижте Указания за подаване на сертификати.

Персонализираните конектори позволяват на производителите да създават свои собствени конектори, които да се интегрират с външни системи или услуги, които не са обхванати от стандартния набор от сертифицирани конектори. Въпреки че предлагат гъвкавост и опции за персонализиране, персонализираните конектори изискват внимателно обмисляне, за да се гарантира, че отговарят на политиките за данни и не компрометират сигурността на данните.

Научете повече за създаването и управлението на персонализирани конектори.

Виртуалните конектори са конектори, които се показват в правила за данни, които администраторите могат да контролират, но не са базирани на спокоен API. Разпространението на виртуални конектори произтича от това, че политиките за данни са един от най-популярните контроли за Power Platform управление. Очаква се повече от тези видове възможности за включване/изключване да се появят като правила в групите за околна среда.

За управление Microsoft Copilot Studio са предвидени няколко виртуални конектора. Тези конектори улесняват възможността за изключване на различни функции на Copilots и чатботове.

Разгледайте виртуалните конектори и тяхната роля в предотвратяването на загуба на данни в Microsoft Copilot Studio.

Когато създателят създава приложение или поток и трябва да се свърже с данни, той може да използва един от горните типове конектори. Когато конектор се добави за първи път към приложение, се установява връзка с помощта на протоколите за удостоверяване, поддържани от този конкретен конектор. Тези връзки представляват запазени идентификационни данни и се съхраняват в средата, която хоства приложението или потока. За повече информация относно удостоверяването към конектори вижте Свързване и удостоверяване към източници на данни.

Когато администраторът избере да ограничи достъпа до цял конектор или конкретни действия на конектор, има въздействие както върху изживяването на създателя, така и върху изпълнението на предварително създадени приложения, потоци и чатботове.

Преживяванията на създателите, често наричани преживявания по време на проектиране, ограничават това, с което производителите на конектори могат да взаимодействат. Ако политика за данни блокира използването на конектора за времето на MSN, тогава производителят не може да запише своя поток или приложение, което използва това, и вместо това получава съобщение за грешка, че конекторът е блокиран от правило.

Среди, при които се изпълнява приложение или поток се изпълнява по предварително зададен график, като например всеки ден в 3:00 сутринта, често се наричат среда за изпълнение . Продължавайки с примера по-рано, ако връзката е била деактивирана от фоновия процес, описан по-долу, тогава резултатът е, че приложението или потокът предоставя съобщение за грешка, че връзката с MSN Weather е прекъсната и се нуждае от разрешаване. Когато производителят се опита да актуализира връзката си, за да я поправи, той получава грешка в изживяването по време на проектиране, че конекторът е блокиран от политика.

Когато се създават нови правила за данни или когато съществуващите правила се актуализират, има специфичен процес, който се задейства в екосистемата Power Platform от услуги, който помага тези политики да се наложат в целия набор от ресурси, които клиентът има в своя клиент. Този процес включва следните стъпки.

- Конфигурацията на правилата за данни се записва на ниво управление на клиента.

- Конфигурациите се каскадно надолу към всяка среда в клиента на клиента.

- Ресурсите във всяка среда (като приложения, потоци и чатботове) периодично проверяват за актуализирани конфигурации на правилата.

- Когато бъде открита промяна в конфигурацията, всяко приложение, поток и чатбот се оценяват, за да се види дали нарушават правилата.

- Ако възникне нарушение, приложението, потокът или чатботът се поставят в състояние на спряно или карантинно състояние, така че да не могат да работят.

- Връзките се сканират. Ако политиката блокира целия конектор, връзката е зададена в изключено състояние, така че да не може да работи.

- Всички ресурси, които се изпълняват и се опитват да използват неактивна връзка, се провалят по време на изпълнение.

Важно

Прилагането по време на изпълнение разчита на състоянието на връзката. Ако все още не е деактивиран или все още не е сканиран, връзката все още може да се изпълни по време на изпълнение без грешка.

Времето, необходимо за ефективно прилагане на политики за данни, варира от клиент до клиент в зависимост от обема на средите и ресурсите в тези среди. Колкото повече приложения, потоци и чатботове има клиентът, толкова повече време отнема промените в правилата да влязат в сила. В най-екстремните случаи забавянето за пълно прилагане е 24 часа. В повечето случаи това е в рамките на един час.