Бележка

Достъпът до тази страница изисква удостоверяване. Можете да опитате да влезете или да промените директориите.

Достъпът до тази страница изисква удостоверяване. Можете да опитате да промените директориите.

Бележка

Функциите за предварителен преглед не са предназначени за производствена употреба и може да са с ограничена функционалност. Тези функции са достъпни преди официалното издание, за да могат клиентите да получат ранен достъп и да дадат обратна връзка.

Този технически документ очертава архитектурата за сигурност на механизмите за удостоверяване в Power Apps Test Engine. За ориентирани към потребителя насоки за избор и конфигуриране на методи за удостоверяване вижте Ръководство за удостоверяване.

Преглед на методите за удостоверяване

Test Engine поддържа два основни метода за удостоверяване:

- Удостоверяване на състоянието на съхранението - Въз основа на постоянни бисквитки на браузъра и състояние на съхранение

- Удостоверяване , базирано на сертификат - Въз основа на сертификати X.509 и Dataverse интеграция

И двата метода са проектирани да поддържат съвременни изисквания за сигурност, включително многофакторно удостоверяване (MFA) и политики за условен достъп.

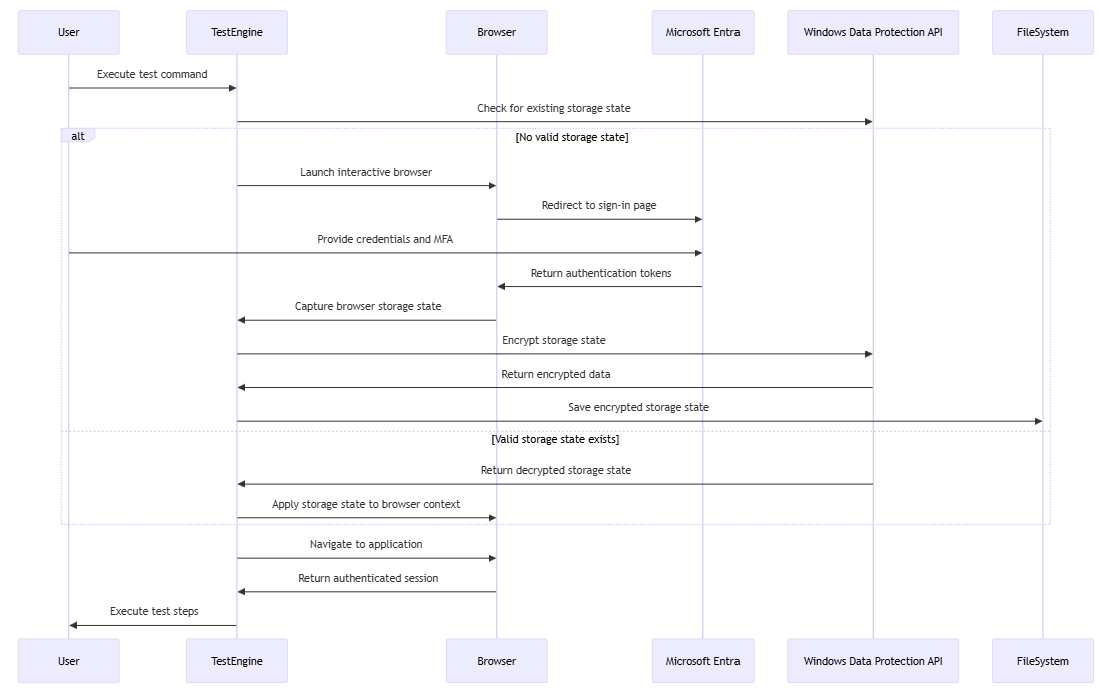

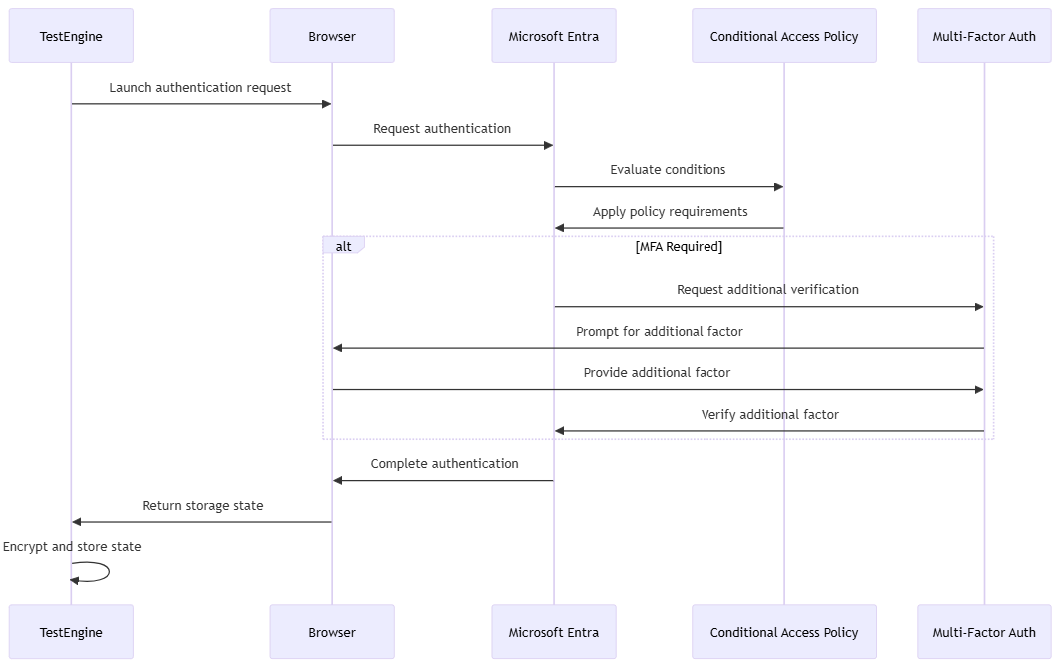

Архитектура за удостоверяване на състоянието на съхранението

Методът за удостоверяване на състоянието на съхранението използва управлението на контекста на браузъра на Playwright за сигурно съхраняване и повторно използване на токени за удостоверяване.

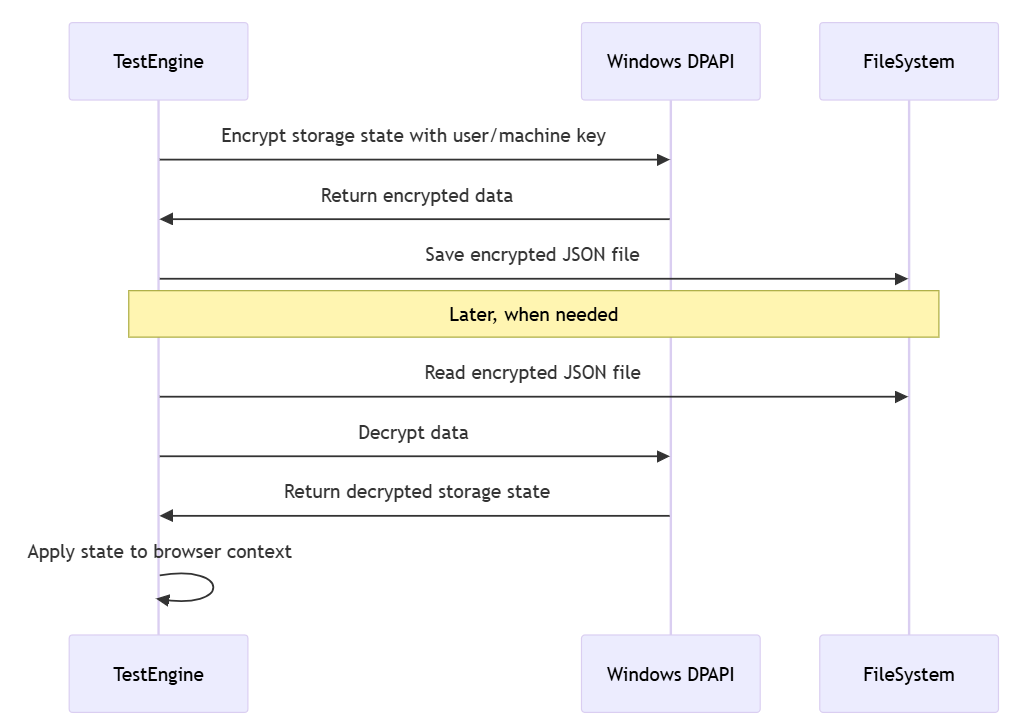

Внедряване на защита на данните в Windows

Реализацията на състоянието на локалното съхранение използва API за защита на данните на Windows (DPAPI) за защитено съхранение:

Съображения за защита

Архитектурата за сигурност на състоянието на съхранение осигурява:

- Защита на токените за удостоверяване в покой с помощта на DPAPI криптиране

- Поддръжка на Microsoft Entra МФП и политики за условен достъп

- Изолация на пясъчника през контекста на браузъра на Playwright

- Съответствие с Microsoft Entra правилата за продължителност на живота на сесиите

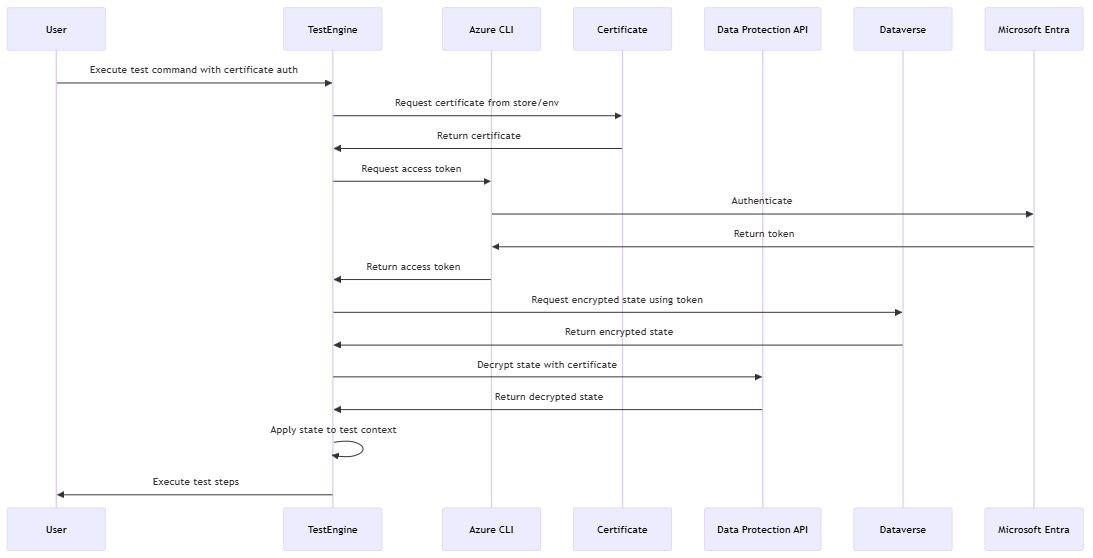

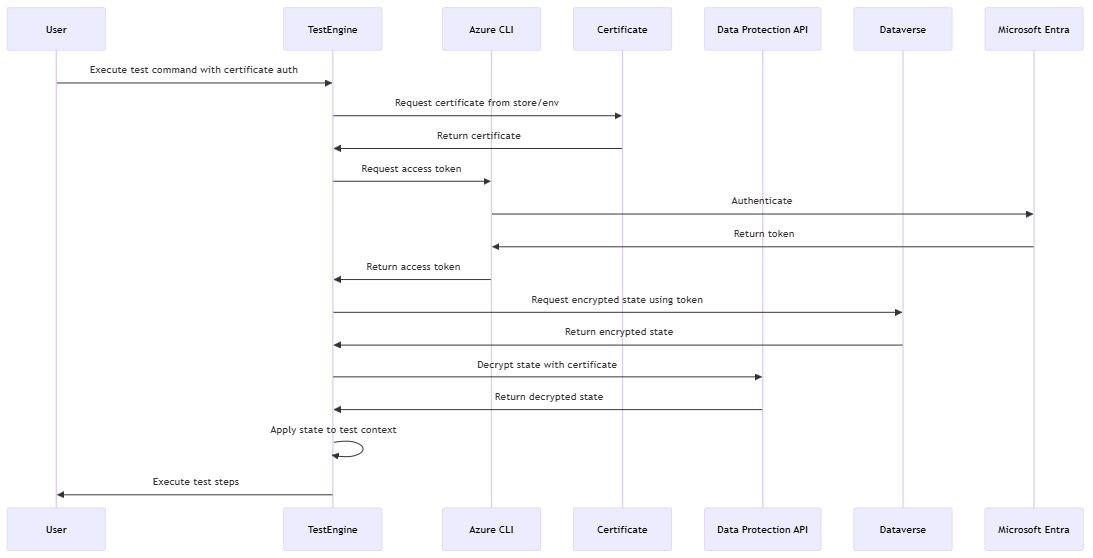

Архитектура за удостоверяване, базирана на сертификат

Удостоверяването, базирано на сертификати, се интегрира и Dataverse използва сертификати X.509 за подобрена сигурност и криптиране на информацията в покой.

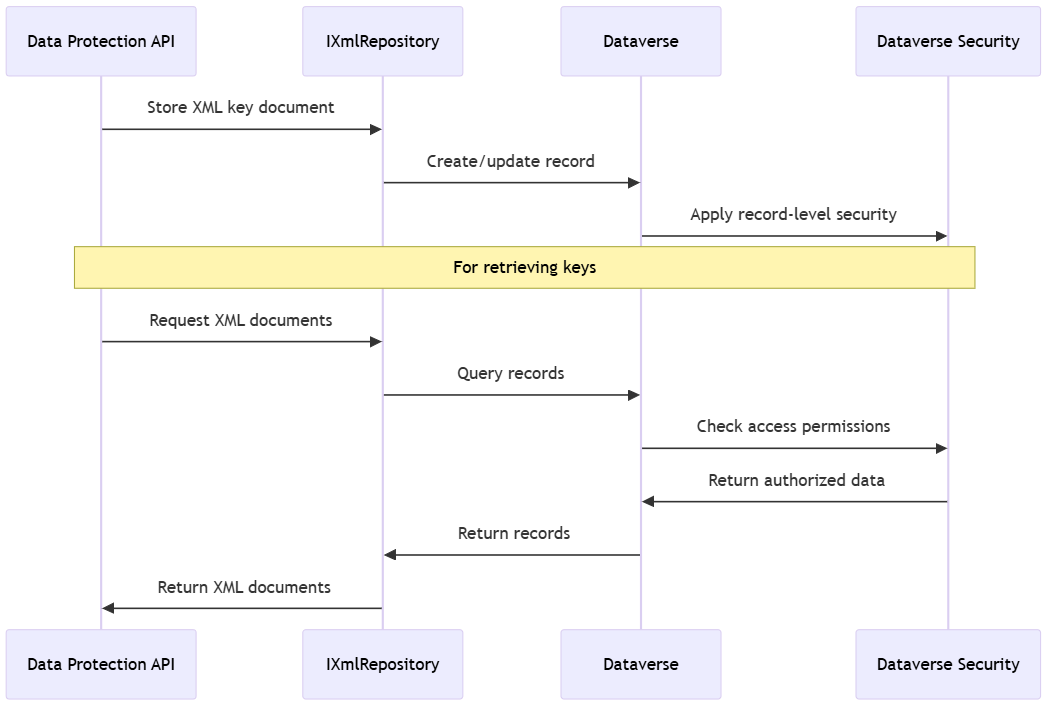

Dataverse Внедряване на съхранение

Реализацията Dataverse използва персонализирано XML хранилище за сигурно съхранение на ключове за защита:

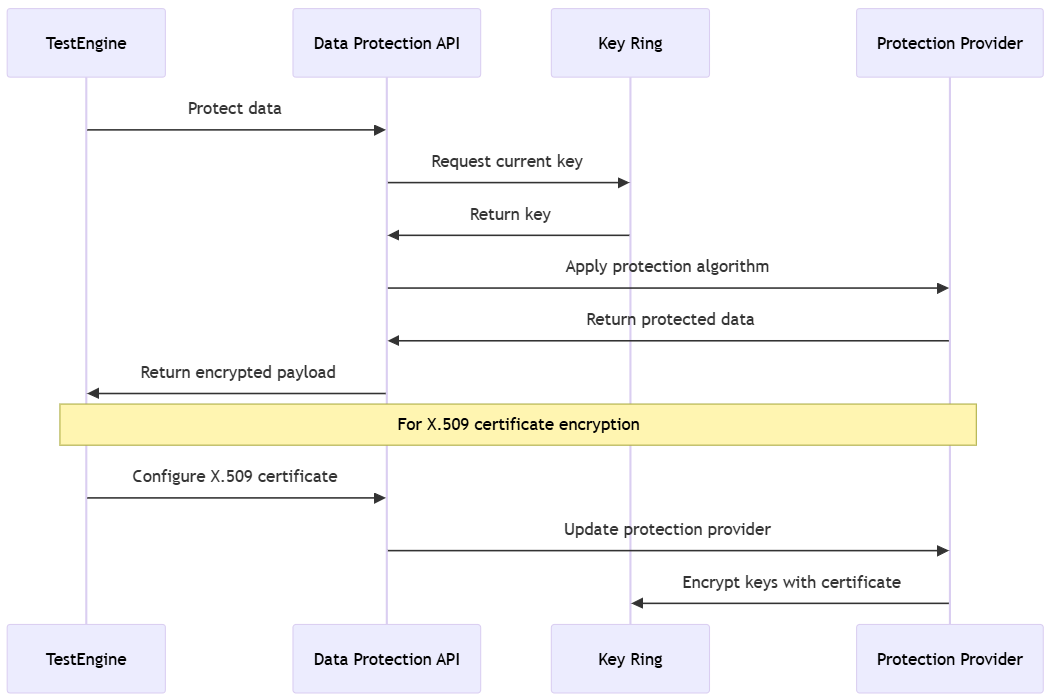

Технология за криптиране

Следващите раздели описват алгоритмите за шифроване и подходите за управление на ключове, използвани от Test Engine за защита на данните за удостоверяване при покой и при прехвърляне.

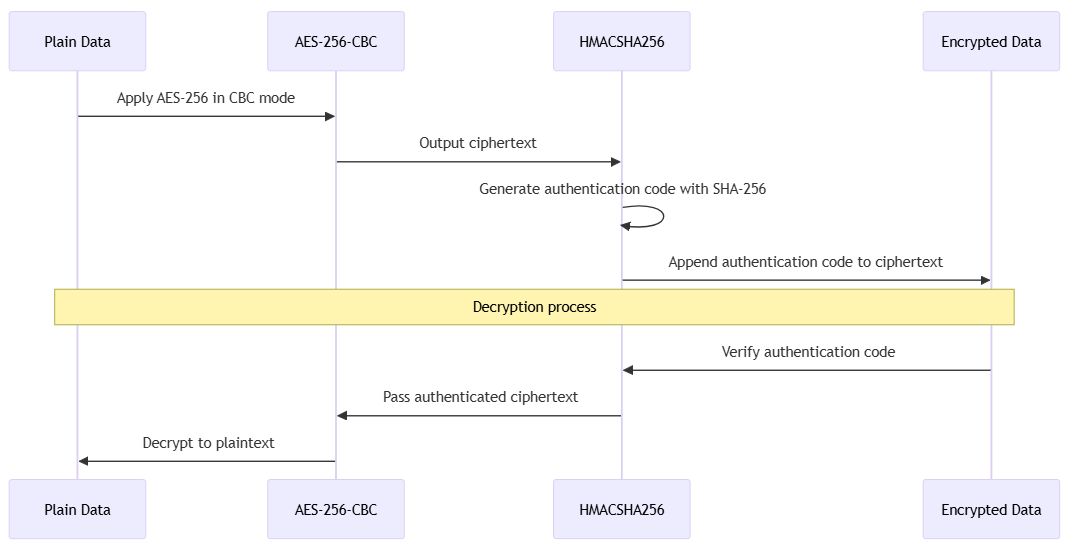

AES-256-CBC + HMACSHA256

По подразбиране стойностите на данните се шифроват с комбинация от AES-256-CBC и HMACSHA256:

Този подход осигурява:

- Поверителност чрез AES-256 криптиране

- Цялост чрез проверка на HMAC

- Удостоверяване на автентичността на източника на данни

Интеграция на API за защита на данните

Test Engine се интегрира с ASP.NET API за защита на данните на Core за управление на ключове и криптиране:

Реализация на персонализирано XML хранилище

Test Engine имплементира персонализирано IXmlRepository за Dataverse интеграция:

Условен достъп и съвместимост с MFA

Архитектурата за удостоверяване на Test Engine е проектирана да работи безпроблемно с Microsoft Entra политики за условен достъп:

Разширени съображения за сигурност

Следващите раздели подчертават други функции за защита и интеграции, които подобряват защитата на данните за удостоверяване и поддържат защитени операции в корпоративни среди.

Dataverse Интегриране на модел за сигурност

Test Engine използва Dataverse стабилния модел на сигурност:

- Сигурност на ниво запис - Контролира достъпа до съхранени данни за удостоверяване

- Модел на споделяне - Позволява сигурно споделяне на тестови контексти за удостоверяване

- Одит - Проследява достъпа до чувствителни данни за удостоверяване

- Сигурност на ниво колона - Осигурява подробна защита на чувствителни полета

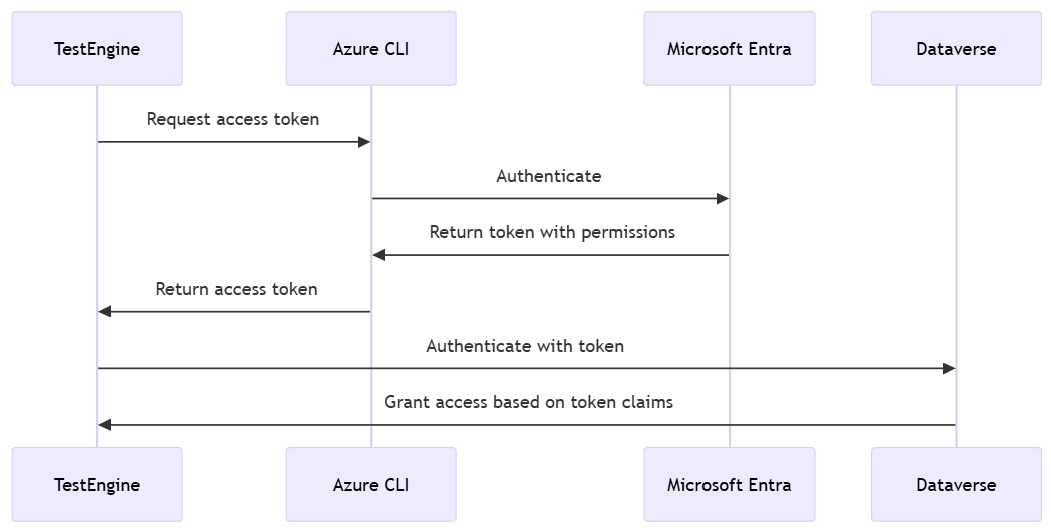

Управление на токени на Azure CLI

За Dataverse удостоверяване Test Engine сигурно получава токени за достъп:

Най-добри практики за защита

Когато внедрявате удостоверяване на Test Engine, вземете предвид следните най-добри практики за защита:

- Достъп с най-малко привилегии - Дайте минимални необходими разрешения за тестване на акаунти

- Редовна ротация на сертификати - Периодично актуализирайте сертификатите

- Защитени CI/CD променливи - Защитете променливите на тръбопровода, съдържащи чувствителни данни

- Достъп до проверка - Наблюдение на достъпа до ресурси за удостоверяване

- Изолация на средата - Използвайте отделни среди за тестване

Бъдещи подобрения на сигурността

Потенциалните бъдещи подобрения на архитектурата за сигурност на удостоверяването включват:

- Интеграция с Azure Key Vault за подобрено управление на тайни

- Поддръжка за управлявани самоличности в среди на Azure

- Подобрени възможности за регистриране и наблюдение на сигурността

- Повече доставчици на защита за сценарии на различни платформи

Свързани статии

Защита на данните в ASP.NET ядрото

API за защита на данните на Windows

Microsoft Entra удостоверяване

Dataverse Модел на сигурност

X.509 удостоверяване на идентичността, базирана на сертификат