Configuración de Grafana autoadministrado para usar el servicio administrado para Prometheus de Azure Monitor mediante Microsoft Entra ID

El servicio administrado de Azure Monitor para Prometheus permite recopilar y analizar métricas a gran escala mediante una solución de supervisión compatible con Prometheus. La forma más común de analizar y presentar datos de Prometheus es con un panel de Grafana. En este artículo se explica cómo configurar Prometheus como origen de datos de Grafana autohospedado mediante Microsoft Entra ID.

Para obtener información sobre cómo usar Grafana con una identidad de sistema administrada, consulte Configuración de Grafana mediante una identidad administrada asignada.

Autenticación de Microsoft Entra

Para configurar la autenticación de Microsoft Entra, siga estos pasos:

- Registro de una aplicación con Microsoft Entra ID

- Conceda acceso a la aplicación al área de trabajo de Azure Monitor.

- Configure Grafana autohospedado con las credenciales de la aplicación.

Registro de una aplicación con Microsoft Entra ID

Para registrar una aplicación, abra la página Información general de Active Directory en el Azure Portal.

Seleccione Nuevo registro.

En la página Registrar una aplicación, escriba el Nombre de la aplicación.

Seleccione Registrar.

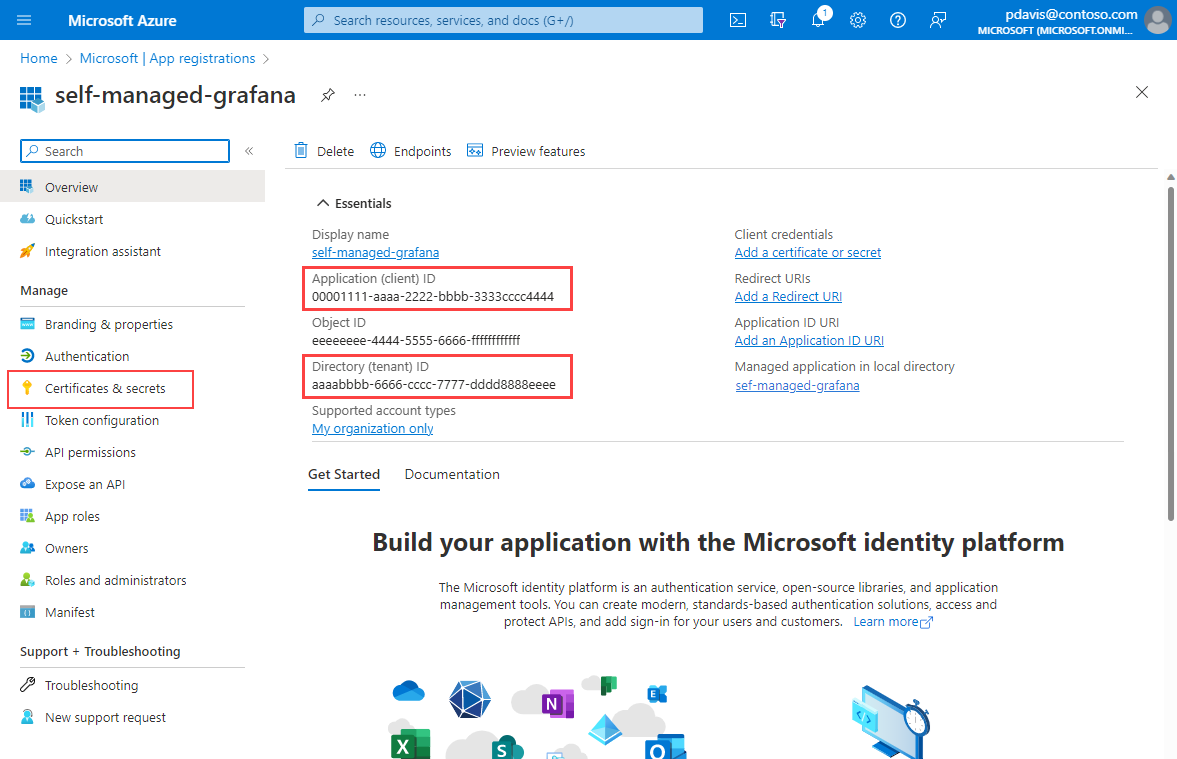

Anote los valores de identificador de aplicación (cliente) y de identificador de directorio (inquilino), ya que se usan en la configuración de autenticación de Grafana.

En la página de información general de la aplicación, seleccione Certificados y secretos

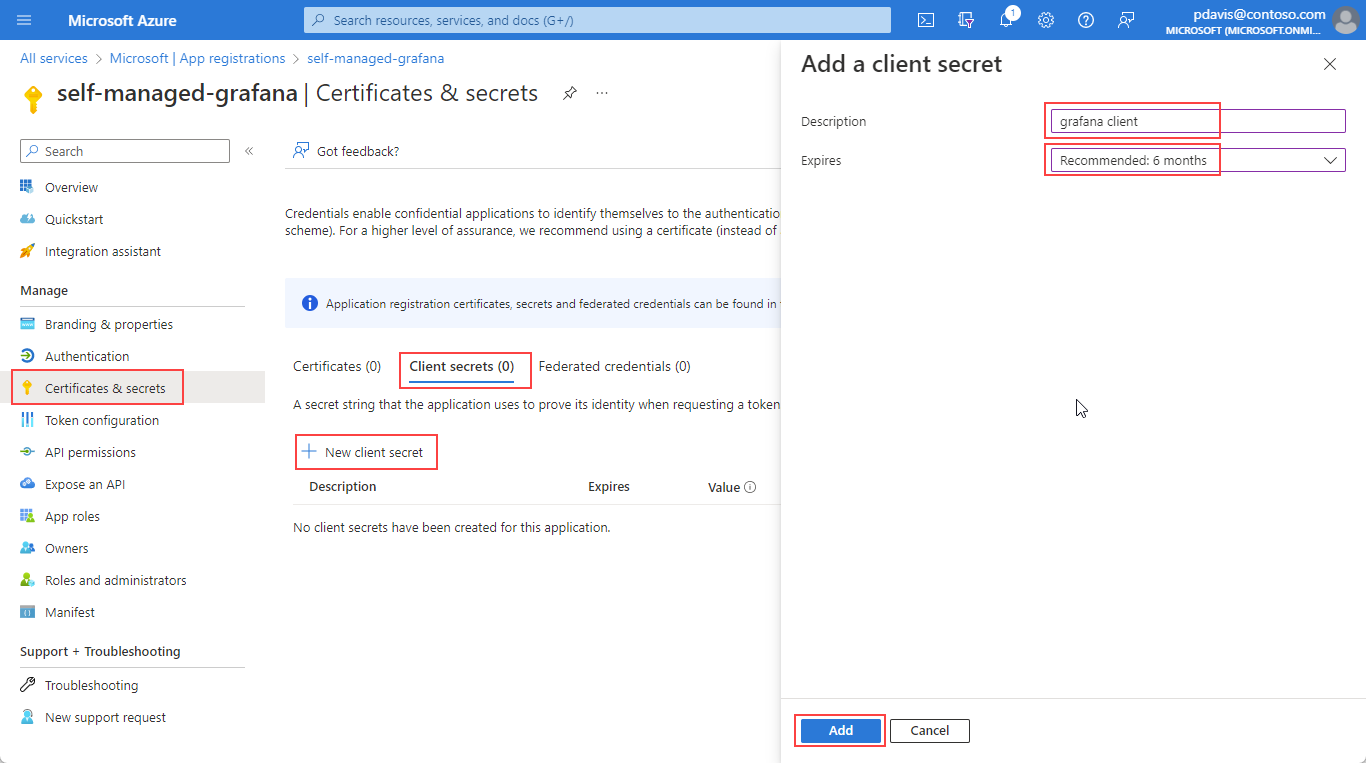

En la pestaña Secretos de cliente, seleccione Nuevo secreto de cliente.

Escriba una Descripción.

Seleccione un período de expiración en la lista desplegable y seleccione Agregar.

Nota

Cree un proceso para renovar el secreto y actualice la configuración del origen de datos de Grafana antes de que expire el secreto. Una vez que el secreto expire, Grafana perderá la capacidad de consultar datos desde el área de trabajo de Azure Monitor.

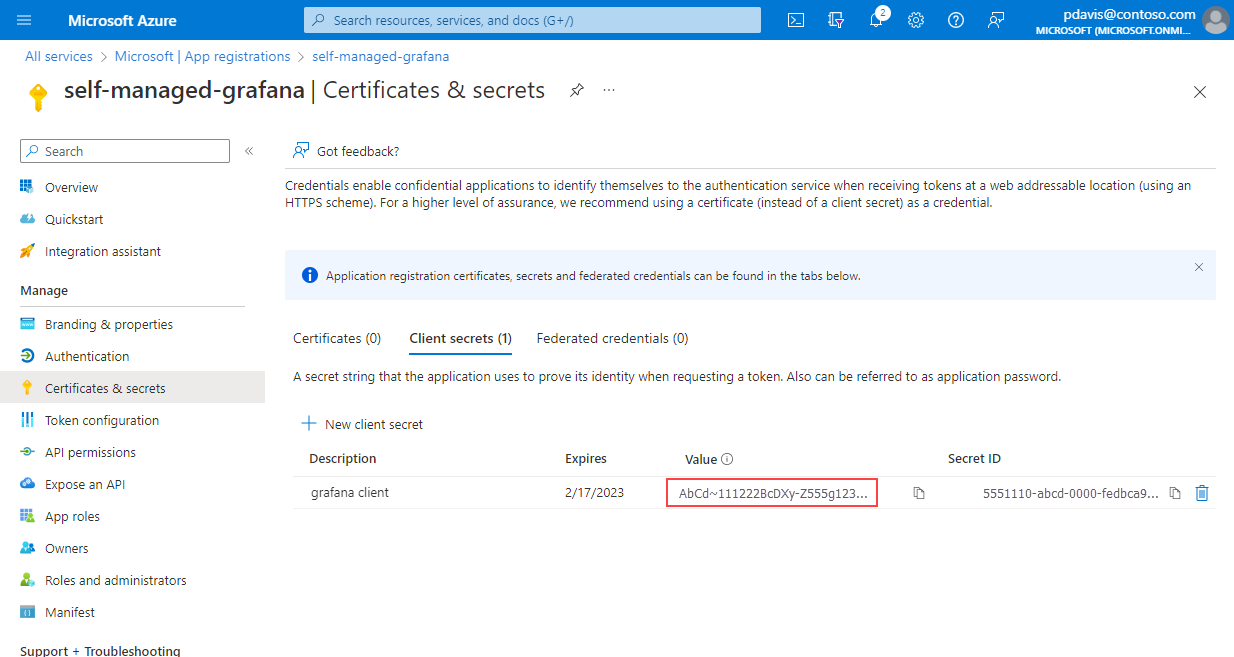

Copie y guarde el valor del secreto de cliente.

Nota

Los valores de secreto de cliente solo se pueden ver inmediatamente después de la creación. Asegúrese de guardar el secreto antes de salir de la página.

Permitir el acceso de la aplicación al área de trabajo

Permita que la aplicación consulte datos desde el área de trabajo de Azure Monitor.

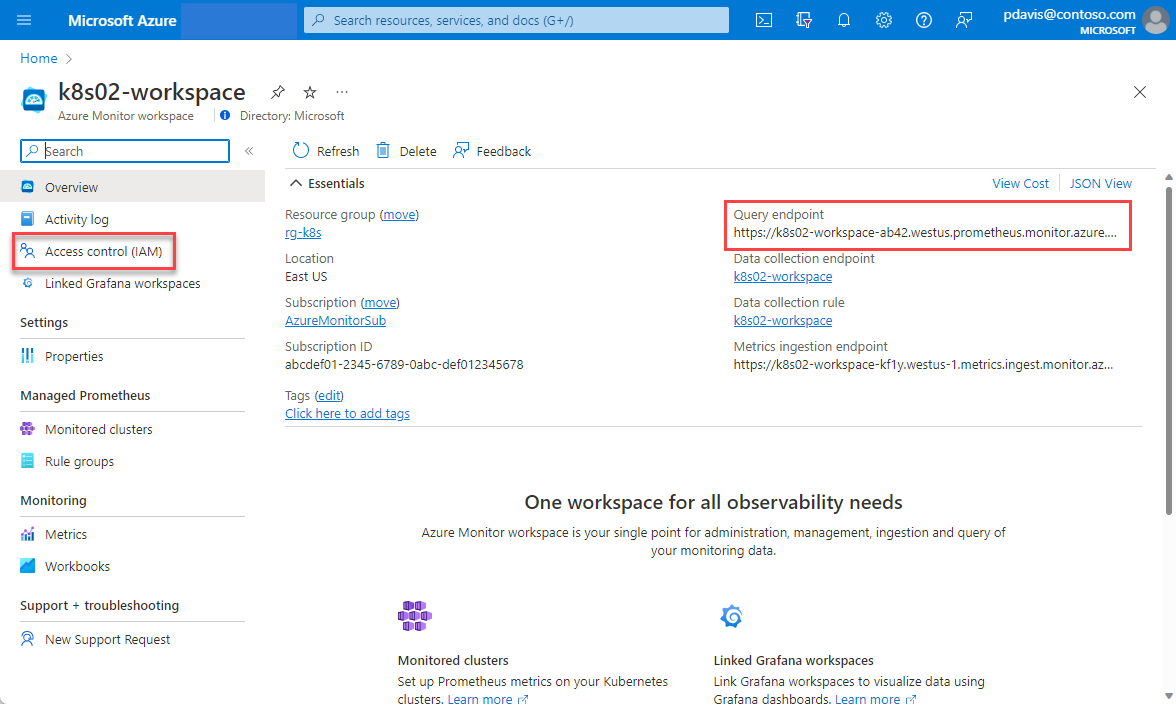

Abra el área de trabajo de Azure Monitor en Azure Portal.

En la página Información general, anote el punto de conexión de consulta, ya que se usa al configurar el origen de datos de Grafana.

Seleccione Access Control (IAM) .

Seleccione Agregar y, luego, Agregar asignación de roles en la página Control de acceso (IAM).

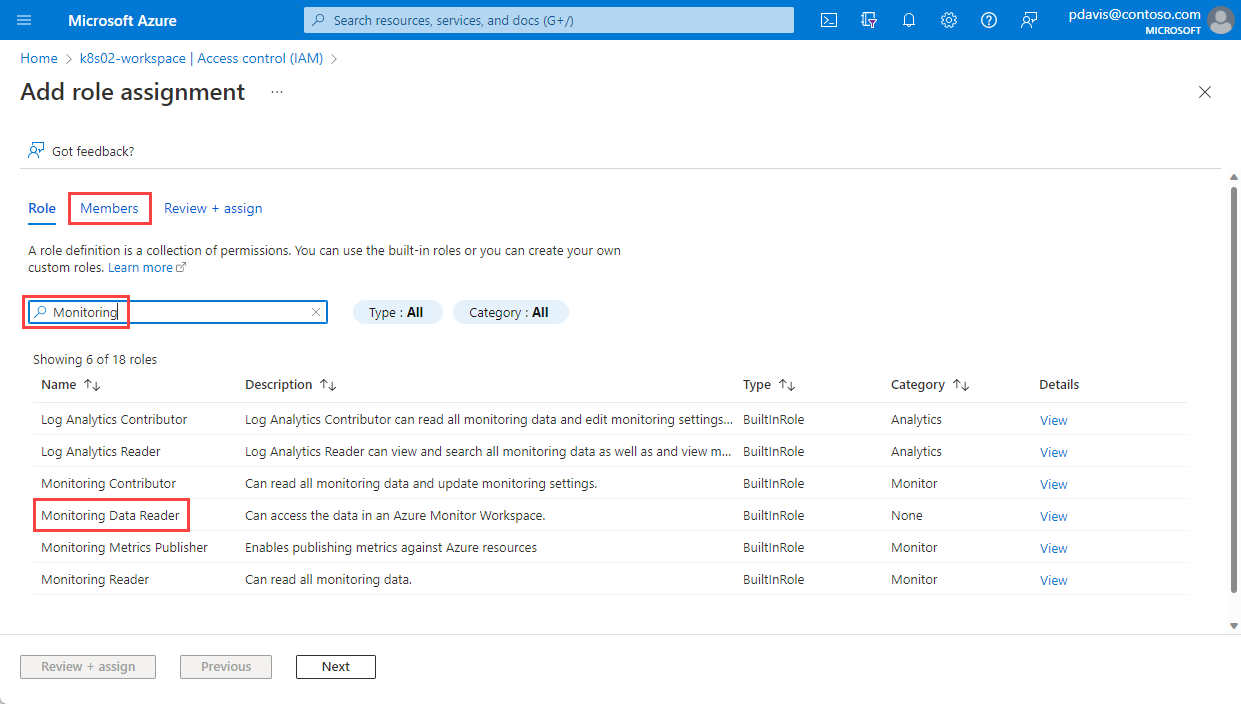

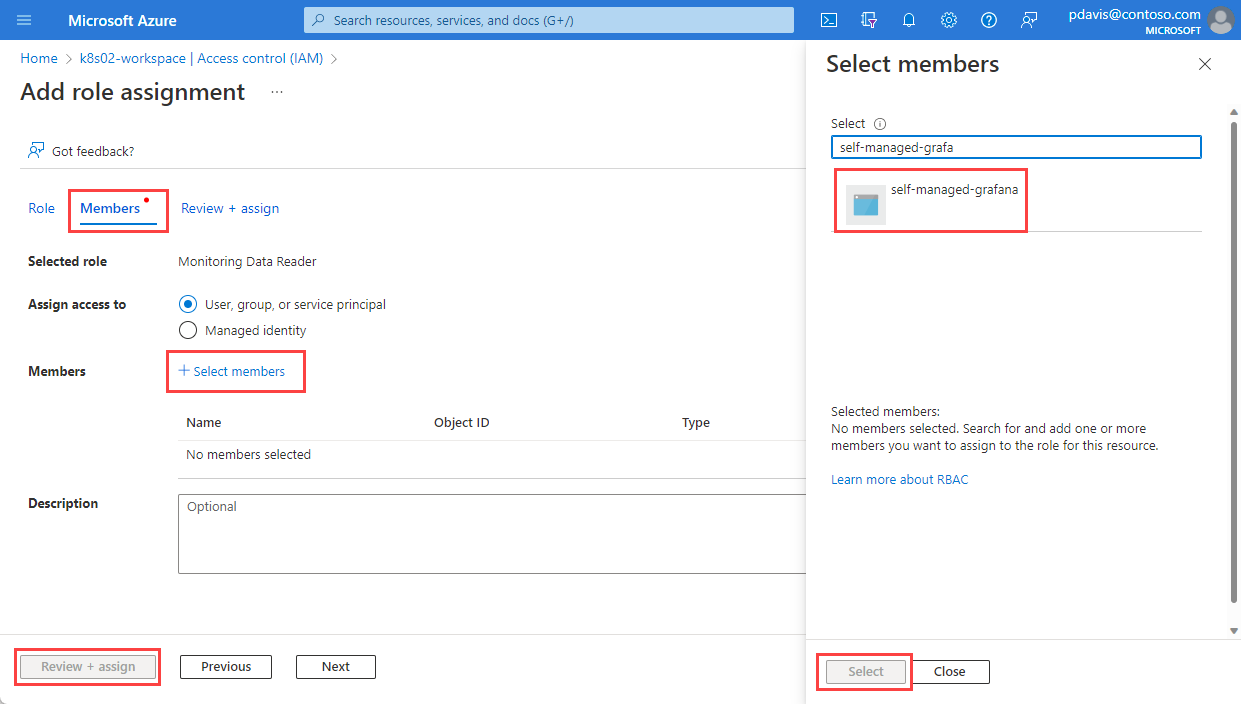

En la página Agregar asignación de roles, busque Supervisión.

Seleccione el lector de datos de supervisión y, luego, seleccione la pestaña Miembros.

Elija Seleccionar miembros.

Busque la aplicación que registró en la sección Registro de una aplicación con Microsoft Entra ID y selecciónela.

Haga clic en Seleccionar.

Seleccione Revisar y asignar.

Ha creado un registro de aplicación y le ha dado acceso para consultar datos desde el área de trabajo de Azure Monitor. El siguiente paso consiste en configurar el origen de datos de Prometheus en Grafana.

Configuración de Grafana autoadministrado para activar la autenticación de Azure

Ahora, Grafana admite la conexión a Prometheus administrado por Azure Monitor mediante el origen de datos de Prometheus. En las instancias autohospedadas de Grafana, es necesario cambiar la configuración para usar la opción de autenticación de Azure en Grafana. En el caso de Grafana autohospedado o cualquier otra instancia de Grafana que no esté administrada por Azure, realice los siguientes cambios:

Localice el archivo de configuración de Grafana. Consulte la documentación de configuración de Grafana para obtener información detallada.

Identifique su versión de Grafana.

Actualice el archivo de configuración de Grafana.

En Grafana 9.0:

[feature_toggles] # Azure authentication for Prometheus (<=9.0) prometheus_azure_auth = truePara Grafana 9.1 y versiones posteriores:

[auth] # Azure authentication for Prometheus (>=9.1) azure_auth_enabled = true

En el caso de Azure Managed Grafana, no es necesario realizar ningún cambio de configuración. La identidad administrada también está habilitada de forma predeterminada.

Configuración del origen de datos de Prometheus en Grafana

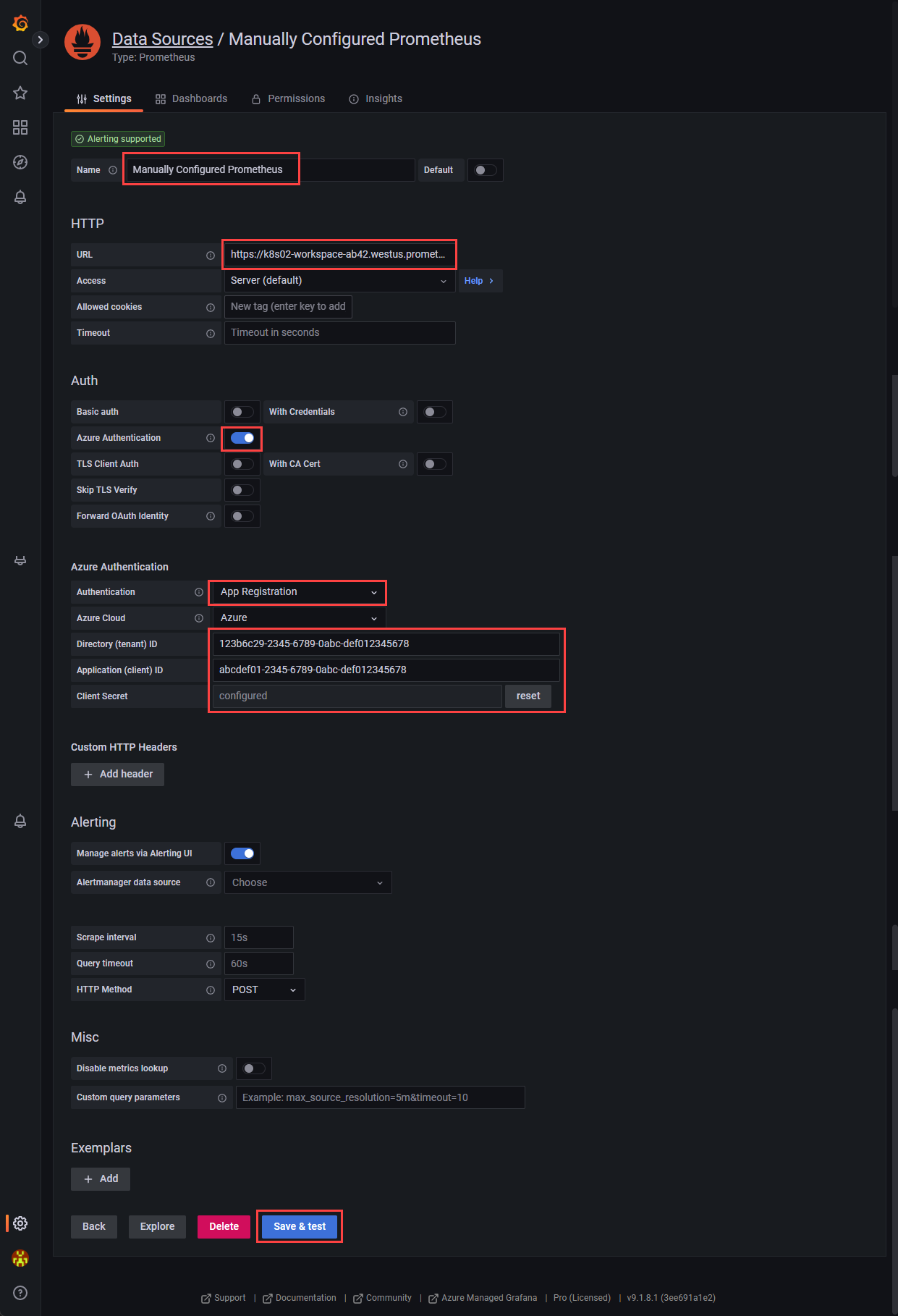

Inicie sesión en su instancia de Grafana.

En la página de configuración, seleccione la pestaña Orígenes de datos.

Seleccione Add data source(Agregar origen de datos).

Seleccione Prometheus.

Escriba el nombre de su origen de datos de Prometheus.

En el campo Dirección URL, pegue el valor del punto de conexión de consulta de la página de información general del área de trabajo de Azure Monitor.

En Autenticación, active Autenticación de Azure.

En la sección Autenticación de Azure, seleccione Registro de aplicaciones en la lista desplegable Autenticación.

Introduzca el identificador de directorio (inquilino), el identificador de aplicación (cliente) y el secreto de cliente de la sección Registro de una aplicación con Microsoft Entra ID.

Seleccione Guardar y probar

Preguntas más frecuentes

Esta sección proporciona respuestas a preguntas comunes.

Me faltan todas o algunas métricas. ¿Cómo se puede solucionar el problema?

Puede usar la guía de solución de problemas para la ingesta de métricas de Prometheus desde el agente administrado aquí.

¿Por qué faltan métricas que tienen dos etiquetas con el mismo nombre excepto por las mayúsculas y minúsculas diferentes?

Prometheus administrado por Azure es un sistema que no distingue mayúsculas de minúsculas. Trata cadenas, como nombres de métricas, nombres de etiqueta o valores de etiqueta, como la misma serie temporal si difieren de otra serie temporal solo por el uso de mayúsculas y minúsculas de la cadena. Para obtener más información, consulte Información general sobre las métricas de Prometheus.

Veo algunas lagunas en los datos de métricas, ¿por qué ocurre esto?

Durante las actualizaciones de nodos, es posible que vea una brecha de 1 a 2 minutos en los datos de métricas para las métricas recopiladas de nuestros recopiladores de nivel de clúster. Esta brecha se debe a que el nodo en el que se ejecutan los datos se está actualizando como parte de un proceso de actualización normal. Este proceso de actualización afecta a los destinos de todo el clúster, como kube-state-metrics, y a los destinos de aplicación personalizados que se especifiquen. Esto ocurre cuando el clúster se actualiza de forma manual o mediante una actualización automática. Este comportamiento es esperado y se produce debido a la actualización del nodo en el que se ejecuta. Este comportamiento no afecta a ninguna de nuestras reglas de alerta recomendadas.

Pasos siguientes

Comentaris

Properament: al llarg del 2024 eliminarem gradualment GitHub Issues com a mecanisme de retroalimentació del contingut i el substituirem per un nou sistema de retroalimentació. Per obtenir més informació, consulteu: https://aka.ms/ContentUserFeedback.

Envieu i consulteu els comentaris de