Descripción de las pertenencias a grupos NFS y grupos complementarios

Puede usar LDAP para controlar la pertenencia a grupos y devolver grupos complementarios para usuarios NFS. Este comportamiento se controla mediante atributos de esquema en el servidor LDAP.

GID principal

Para que Azure NetApp Files pueda autenticar correctamente a un usuario, los usuarios LDAP siempre deben tener definido un GID principal. El GID principal del usuario se define mediante el esquema gidNumber del servidor LDAP.

GID secundarios, complementarios y auxiliares

Los grupos secundarios, complementarios y auxiliares son grupos de los que un usuario es miembro fuera de su GID principal. En Azure NetApp Files, LDAP se implementa mediante Microsoft Active Directory y los grupos complementarios se controlan mediante la lógica de pertenencia a grupos estándar de Windows.

Cuando se agrega un usuario a un grupo de Windows, el atributo Member de esquema LDAP se rellena en el grupo con el nombre distintivo (DN) del usuario que es miembro de ese grupo. Cuando Azure NetApp Files consulta la pertenencia a grupos de un usuario, se realiza una búsqueda LDAP para el DN del usuario en el atributo de Member todos los grupos. Todos los grupos con UN UNIX gidNumber y el DN del usuario se devuelven en la búsqueda y se rellenan como pertenencias a grupos complementarios del usuario.

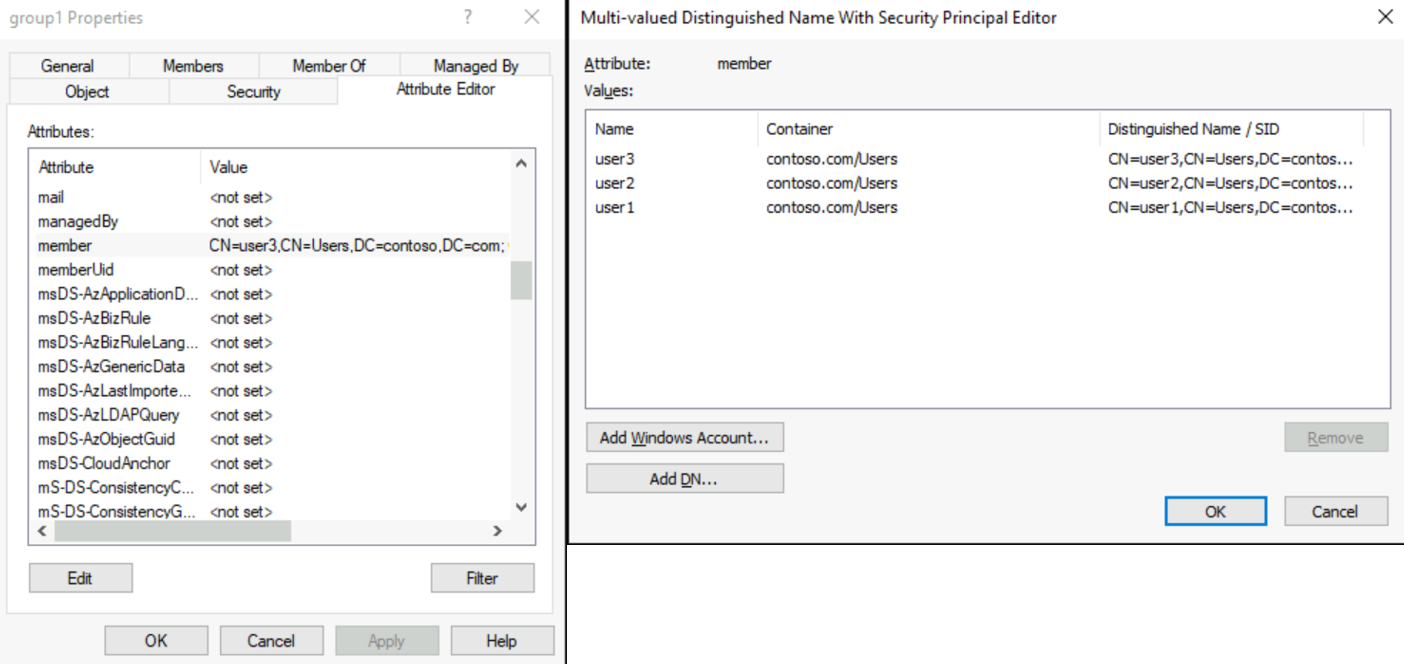

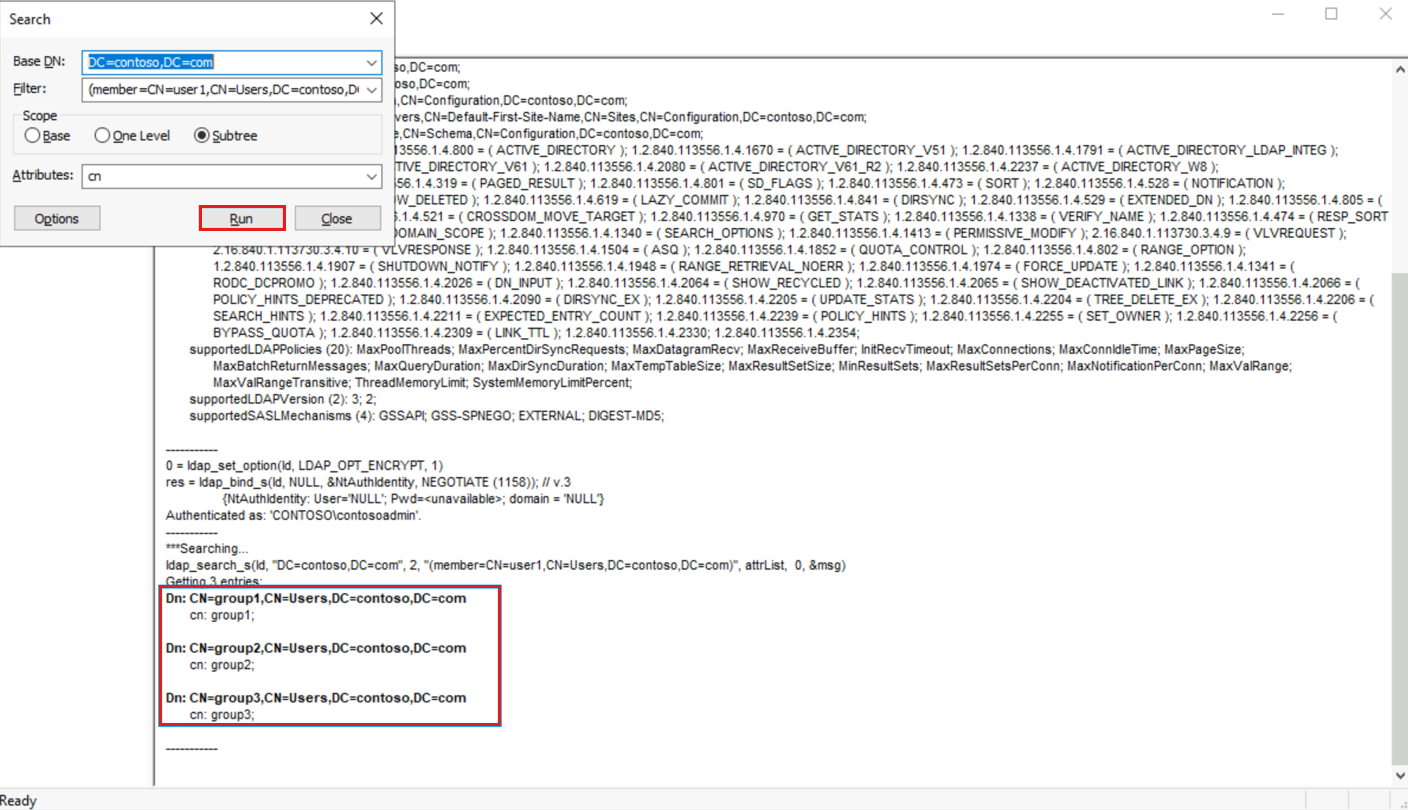

En el ejemplo siguiente se muestra la salida de Active Directory con el DN de un usuario rellenado en el Member campo de un grupo y una búsqueda LDAP posterior realizada mediante ldp.exe.

En el ejemplo siguiente se muestra el campo miembro del grupo de Windows:

En el ejemplo siguiente se muestran LDAPsearch todos los grupos en los que User1 es miembro:

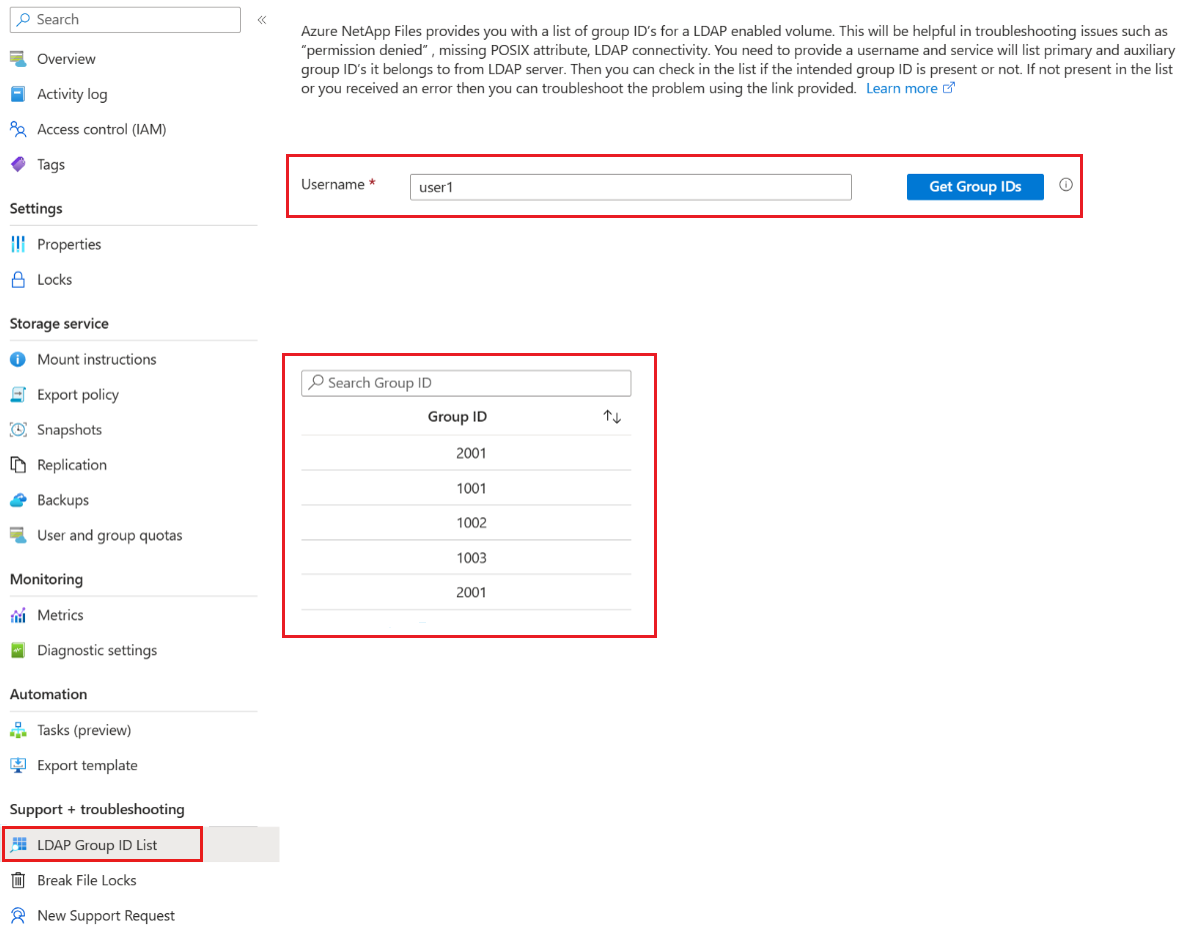

También puede consultar pertenencias a grupos para un usuario en Azure NetApp Files seleccionando el vínculo Lista de identificadores de grupo LDAP en Soporte técnico y solución de problemas en el menú de volumen.

Límites de grupo en NFS

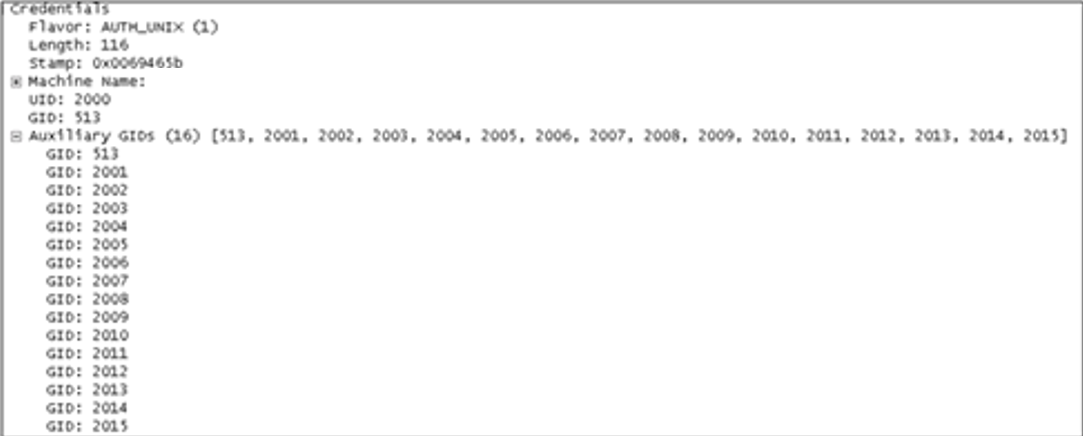

La llamada a procedimiento remoto (RPC) en NFS tiene una limitación específica para el número máximo de GID auxiliares que se pueden respetar en una sola solicitud NFS. El máximo para AUTH_SYS/AUTH_UNIX es 16 y para AUTH_GSS (Kerberos), es 32. Esta limitación de protocolo afecta a todos los servidores NFS, no solo Azure NetApp Files. Sin embargo, muchos clientes y servidores NFS modernos incluyen formas de solucionar estas limitaciones.

Para solucionar esta limitación de NFS en Azure NetApp Files, consulte Habilitación de la autenticación LDAP de Servicios de dominio de Active Directory (AD DS) para volúmenes NFS.

Cómo funciona la extensión de la limitación de grupo

Las opciones para ampliar la limitación de grupo funcionan de la misma manera que funciona la manage-gids opción para otros servidores NFS. Básicamente, en lugar de volcar la lista completa de GID auxiliares a los que pertenece un usuario, la opción realiza una búsqueda del GID en el archivo o carpeta y devuelve ese valor en su lugar.

En el ejemplo siguiente se muestra el paquete RPC con 16 GID.

El protocolo quita cualquier GID más allá del límite de 16. Con los grupos extendidos en Azure NetApp Files, cuando entra una nueva solicitud NFS, se solicita información sobre la pertenencia a grupos del usuario.

Consideraciones para los GID extendidos con LDAP de Active Directory

De forma predeterminada, en los servidores LDAP de Microsoft Active Directory, el MaxPageSize atributo se establece en un valor predeterminado de 1000. Esa configuración significa que los grupos más allá de 1000 se truncarían en las consultas LDAP. Para habilitar la compatibilidad total con el valor 1024 para grupos extendidos, el MaxPageSize atributo debe modificarse para reflejar el valor 1024. Para obtener información sobre cómo cambiar ese valor, consulte el artículo de Microsoft TechNet How to View and Set LDAP Policy in Active Directory by Using Ntdsutil.exe and the TechNet library article MaxPageSize Is Set Too High.

Pasos siguientes

- Habilitación de la autenticación LDAP de Active Directory Domain Services (AD DS) para volúmenes NFS

- Descripción de los tipos de bloqueo y bloqueo de archivos en Azure NetApp Files

- Descripción de los comportamientos de permisos y estilo de seguridad de protocolo dual en Azure NetApp Files

- Descripción del uso de LDAP con Azure NetApp Files

- Preguntas más frecuentes sobre NFS de Azure NetApp Files

- Habilitación de la autenticación LDAP de Active Directory Domain Services (AD DS) para volúmenes NFS

Comentaris

Properament: al llarg del 2024 eliminarem gradualment GitHub Issues com a mecanisme de retroalimentació del contingut i el substituirem per un nou sistema de retroalimentació. Per obtenir més informació, consulteu: https://aka.ms/ContentUserFeedback.

Envieu i consulteu els comentaris de