Nota

L'accés a aquesta pàgina requereix autorització. Pots provar d'iniciar sessió o canviar de directori.

L'accés a aquesta pàgina requereix autorització. Pots provar de canviar directoris.

Azure Private Link crea una conexión privada y segura al área de trabajo de Azure Databricks, lo que garantiza que el tráfico de red no está expuesto a la red pública de Internet.

Hay tres tipos de conexiones de Private Link:

- Front-end (usuario a área de trabajo): Protege la conexión de los usuarios y sus herramientas, como la aplicación web, las API o las herramientas de BI, en el área de trabajo de Azure Databricks.

- Back-end (plano de proceso a control): Protege la conexión de los clústeres de Azure Databricks a los servicios principales de Azure Databricks que necesitan para funcionar.

- Autenticación web: Habilita el inicio de sesión de usuario en la aplicación web a través del inicio de sesión único (SSO) cuando se usa una red privada. Crea un punto de conexión privado especial para manejar las llamadas de retorno de autenticación desde ID de Microsoft Entra, que, de lo contrario, fallarían en un entorno privado. La autenticación web solo es necesaria con conectividad privada de front-end.

Nota:

Para obtener la máxima seguridad, implemente conexiones front-end y back-end para bloquear todo el acceso de red pública al área de trabajo.

Introducción a la arquitectura

La arquitectura descrita en este documento representa un patrón de implementación estándar para Azure Private Link. Está pensado para servir como marco fundamental, no como una solución universal, ya que la configuración óptima depende completamente de la topología de red. Entre los factores clave que pueden requerir que adapte este modelo se incluyen:

- Diseños existentes de red virtual en estrella tipo hub-and-spoke o transit.

- Directivas personalizadas de reenvío y resolución de DNS.

- Reglas específicas de firewall y grupo de seguridad de red (NSG).

- Requisitos de conectividad entre regiones o de varias nubes.

Redes virtuales necesarias

La conectividad privada usa dos redes virtuales distintas.

- Transit VNet: esta red virtual funciona como un centro para la conectividad del usuario. Contiene los puntos de conexión privados del front-end necesarios para el acceso de los clientes a los espacios de trabajo y para la autenticación SSO basada en navegador.

- Red virtual de área de trabajo: Esta es una red virtual que creas específicamente para hospedar tu área de trabajo de Azure Databricks y el punto de conexión privado de back-end.

Asignación y dimensionamiento de subredes

Planee subredes en cada red virtual para admitir la conectividad privada y las implementaciones.

Subredes de VNet de tránsito:

- Subred de punto de conexión privado: asigna direcciones IP para todos los puntos de conexión privados de front-end.

- Subredes del área de trabajo de autenticación del explorador: se recomiendan dos subredes dedicadas, un host o una subred pública y una subred privada o contenedor para implementar el área de trabajo de autenticación del explorador.

Subredes de VNet del espacio de trabajo:

- Subredes del área de trabajo: se requieren dos subredes, un host o una subred pública y un contenedor o una subred privada para la implementación del área de trabajo de Azure Databricks. Para obtener información de ajuste de tamaño relacionada con las subredes del área de trabajo, consulte Guía del espacio de direcciones.

- Subred del endpoint privado de back-end: se requiere una subred adicional para alojar el endpoint privado para la conectividad de back-end privada.

El ajuste de tamaño depende de las necesidades de implementación individuales, pero puede usar lo siguiente como guía:

| Red virtual | Propósito de la subred | Intervalo CIDR recomendado |

|---|---|---|

| Tránsito | Subred de puntos de conexión privados | /26 to /25 |

| Tránsito | Área de trabajo de autenticación del explorador |

/28 o /27 |

| Workspace | Subred del punto de conexión privado de back-end | /27 |

Puntos de conexión privados de Azure Databricks

Azure Databricks utiliza dos tipos distintos de puntos de conexión privados para privatizar completamente el tráfico. Comprenda sus diferentes roles para implementarlos correctamente.

-

Punto de conexión del área de trabajo (

databricks_ui_api):este es el punto de conexión privado principal para proteger el tráfico principal hacia y desde el área de trabajo. Controla las conexiones para el front-end y el back-end. - Punto de conexión de autenticación web (

browser_authentication): se trata de un punto de conexión adicional especializado necesario solo para que single Sign-On (SSO) funcione para los inicios de sesión del explorador web a través de una conexión privada. Es necesario para la conectividad de front-end y extremo a extremo.

Para el punto de conexión de autenticación web, tenga en cuenta lo siguiente:

- Requisito de devolución de llamada de SSO: al usar Private Link para el acceso de cliente, este punto de conexión es obligatorio para el inicio de sesión web del usuario. Controla de forma segura las devoluciones de llamada de autenticación de SSO desde Microsoft Entra ID que, si no, se bloquean en una red privada. Azure Databricks configura automáticamente los registros DNS privados necesarios al crear este punto de conexión. Este proceso no afecta a la autenticación de la API REST.

-

Regla de implementación: solo puede existir un

browser_authenticationpunto de conexión por región de Azure y zona DNS privada. Este único punto de conexión atiende todas las áreas de trabajo de esa región que comparten la misma configuración de DNS. - Procedimiento recomendado de producción: para evitar interrupciones, cree un área de trabajo de autenticación web privada dedicada en cada región de producción. Su único propósito es hospedar este punto de conexión crítico. Deshabilite el "acceso a la red pública" para esta área de trabajo y compruebe que no se crean otros puntos de conexión privados front-end para él. Si se elimina este área de trabajo de host, se produce un error en el inicio de sesión web para todas las demás áreas de trabajo de la región.

- Configuración alternativa: para implementaciones más sencillas, puede hospedar el punto de conexión en un área de trabajo existente en lugar de crear una dedicada. Esto es adecuado para entornos que no son de producción o si está seguro de que solo tiene un área de trabajo en la región. Sin embargo, tenga en cuenta que la eliminación del área de trabajo host interrumpe inmediatamente la autenticación de cualquier otra área de trabajo que dependa de ella.

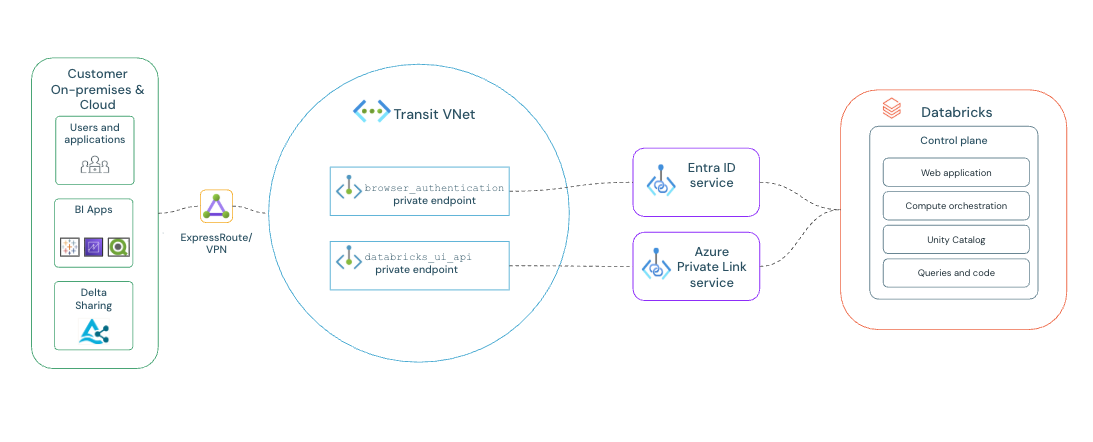

Conectividad privada de front-end

En el diagrama siguiente se muestra el flujo de red para la conectividad privada de front-end. La conectividad front-end usa un databricks_ui_api punto de conexión privado y un browser_authentication punto de conexión privado a través de la red virtual de tránsito para proteger la conexión de los usuarios y sus herramientas al área de trabajo de Azure Databricks.

Consulte Configurar el enlace privado de Front-end.

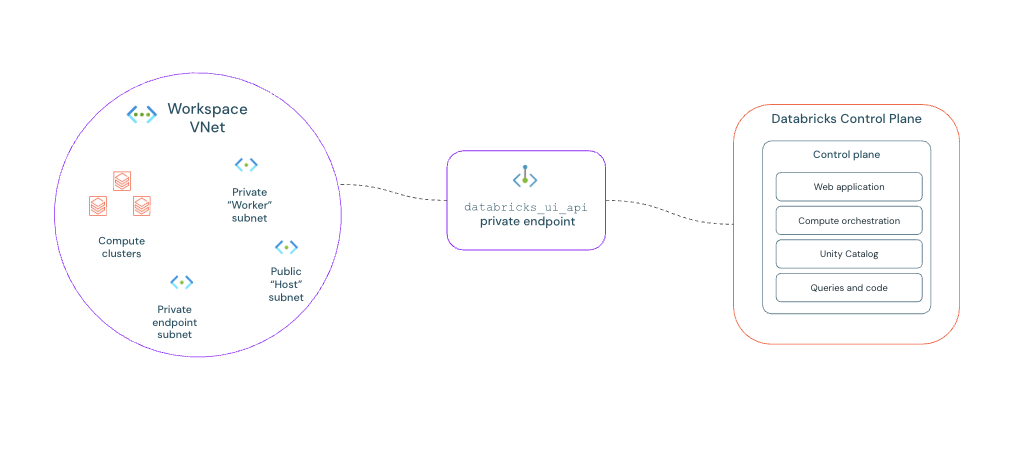

Conectividad privada de back-end

En el diagrama siguiente se muestra el flujo de red para la conectividad privada de back-end. La conectividad privada de back-end usa un databricks_ui_api punto de conexión privado a través de la red virtual del área de trabajo para proteger la conexión de los clústeres de Azure Databricks a los servicios principales de Azure Databricks que necesitan para funcionar.

Consulte Configuración de la conectividad privada de back-end con Azure Databricks.

Consideraciones clave

Antes de configurar la conectividad privada, tenga en cuenta lo siguiente:

- Si tiene habilitada una directiva de grupos de seguridad de red en el punto de conexión privado, debe permitir los puertos 443, 6666, 3306 y 8443-8451 para las reglas de seguridad de entrada en el grupo de seguridad de red de la subred donde se implementa el punto de conexión privado.

- Para crear una conexión entre la red y Azure Portal y sus servicios, es posible que tenga que agregar direcciones URL de Azure Portal a la lista de permitidos. Consulte Permitir las URLs del Portal de Azure en su firewall o servidor proxy.

Elección de la implementación correcta de Private Link

Use esta guía para determinar qué implementación se adapta mejor a sus necesidades.

| Consideración | Interfaz híbrida | Solo el back-end | Privacidad de extremo a extremo |

|---|---|---|---|

| Objetivo de seguridad principal | Protección del acceso de usuario | Protección del tráfico del clúster | Aislamiento máximo (proteger todo) |

| Conectividad de usuario | Público o privado | Público (Internet) | Exclusivamente privado |

| Conectividad de clúster con el plano de control | Público (ruta de acceso segura estándar) | Privado (obligatorio) | Privado (obligatorio) |

| Requisitos previos | Plan Premium, inyección de red virtual, SCC | Plan Premium, inyección de red virtual, SCC | Plan Premium, inyección de red virtual, SCC |

| Configuración de acceso a la red del área de trabajo | Acceso público habilitado | Acceso público habilitado | Acceso público inhabilitado |

| Reglas de NSG necesarias | TodasLasReglas | NoAzureDatabricksRules | NoAzureDatabricksRules |

| Puntos de conexión privados necesarios | Front-end (databricks_ui_api), autenticación del explorador | Back-end (databricks_ui_api) | Los tres (front-end, back-end, autenticación del explorador) |

| Costo relativo | Costo por punto de conexión y transferencia de datos | Costo por punto de conexión y transferencia de datos | Costo más alto (varios puntos de conexión y transferencia de datos) |