Bienvenida a Microsoft Defender para IoT

Nota:

En este artículo se describe Microsoft Defender para IoT en Azure Portal.

Si es un cliente de Microsoft Defender que busca una experiencia unificada de TI/OT, consulte la documentación de Microsoft Defender para IoT en la documentación del portal de Microsoft Defender (versión preliminar).

Obtenga más información sobre los portales de administración de Defender para IoT.

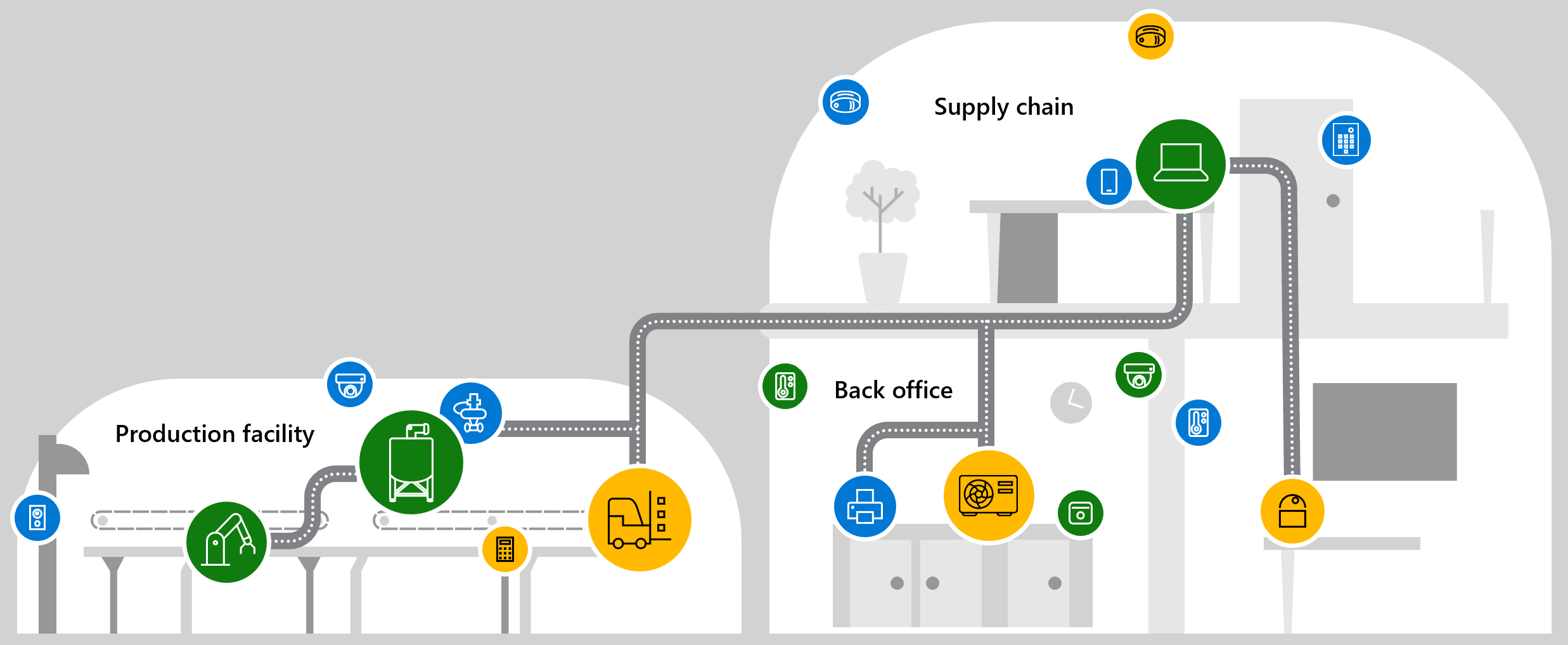

El Internet de las cosas (IoT) admite miles de millones de dispositivos conectados que usan tanto tecnología operativa (OT) como redes IoT. A menudo, los dispositivos y redes IoT/OT se crean mediante protocolos especializados y pueden dar prioridad a los desafíos operativos antes que a la seguridad.

Cuando los dispositivos IoT/OT no se pueden proteger mediante sistemas de supervisión de seguridad tradicionales, cada nueva oleada de innovación aumenta el riesgo y las posibles superficies expuestas a ataques en esos dispositivos IoT y redes de OT.

Microsoft Defender para IoT es una solución de seguridad unificada creada específicamente para identificar dispositivos IoT y OT, vulnerabilidades y amenazas. Use Defender para IoT para proteger todo el entorno IoT/OT, incluidos los dispositivos existentes que pueden no tener agentes de seguridad integrados.

Defender para IoT proporciona supervisión de capas de red sin agente e integra tanto con herramientas de equipos industriales como de centro de operaciones de seguridad (SOC).

Supervisión de dispositivos sin agente

Si los dispositivos IoT y OT no tienen agentes de seguridad insertados, pueden permanecer sin revisar, mal configurados e invisibles para los equipos de TI y seguridad. Los dispositivos no supervisados pueden ser objetivos fáciles para los actores de amenazas que buscan introducirse más profundamente en las redes corporativas.

Defender para IoT usa la supervisión sin agente para proporcionar visibilidad y seguridad a través de la red, e identifica los protocolos, dispositivos o comportamientos especializados de la máquina a máquina (M2M).

Detecte los dispositivos IoT/OT en la red, sus detalles y cómo se comunican. Recopile los datos de sensores de red, Microsoft Defender para punto de conexión y orígenes de terceros.

Evalúe los riesgos y administre vulnerabilidades mediante el aprendizaje automático, la inteligencia sobre amenazas y el análisis de comportamiento. Por ejemplo:

Identifique los dispositivos sin revisar, los puertos abiertos, las aplicaciones no autorizadas, las conexiones no autorizadas, los cambios en las configuraciones de dispositivo, el código PLC, el firmware, etc.

Ejecute búsquedas en el tráfico histórico en todas las dimensiones y protocolos pertinentes. Acceda a PCAP de plena fidelidad para profundizar más.

Detecte amenazas avanzadas que podría haber pasado por alto mediante indicadores estáticos de peligro (IOC), como malware de día cero, malware sin archivos y tácticas que aprovechan recursos ya existentes.

Responda a las amenazas mediante la integración con servicios de Microsoft como Microsoft Sentinel, otros sistemas de socios y API. Intégrelo con servicios de administración de eventos e información de seguridad (SIEM), servicios de operaciones y respuesta de seguridad (SOAR), servicios de detección y respuesta extendidas (XDR), etc.

La experiencia de usuario centralizada de Defender para IoT en Azure Portal permite a los equipos de supervisión de seguridad y de OT visualizar y proteger todos sus dispositivos de TI, IoT y OT, independientemente de dónde se encuentren los dispositivos.

Compatibilidad con redes de OT en la nube, locales e híbridas

Instale sensores de red de OT locales en ubicaciones estratégicas de la red para detectar dispositivos en todo el entorno de OT. A continuación, use cualquiera de las siguientes configuraciones para ver los dispositivos y el valor de seguridad:

Servicios en la nube:

Aunque los sensores de red de OT tienen su propia consola de interfaz de usuario que muestra los detalles y los datos de seguridad sobre los dispositivos detectados, conecte los sensores a Azure para ampliar el recorrido a la nube.

Desde el Azure Portal, vea los datos de todos los sensores conectados en una ubicación central e integre con otros servicios de Microsoft, como Microsoft Sentinel.

Servicios aislados y locales:

Si tiene un entorno aislado y quiere mantener todos los datos de red de OT totalmente en el entorno local, conecte los sensores de red de OT a una consola de sensores de OT mediante los comandos de la CLI o de UI para una visibilidad y control centralizados.

Continúe para ver los datos detallados del dispositivo y el valor de seguridad en cada consola del sensor.

Servicios híbridos:

Puede que tenga requisitos de red híbridos donde puede entregar algunos datos a la nube y otros datos deben permanecer en el entorno local.

En este caso, establezca el sistema en una configuración flexible y escalable que se adapte a sus necesidades. Conecte algunos de los sensores de OT a la nube y vea los datos de Azure Portal y mantenga otros sensores administrados solo en el entorno local.

Para obtener más información, consulte Arquitectura del sistema para la supervisión del sistema de OT.

Proteja las redes IoT empresariales

Amplíe las características de seguridad sin agente de Defender para IoT más allá de los entornos de OT a dispositivos IoT empresariales mediante la seguridad de IoT empresarial con Microsoft Defender para punto de conexión y vea alertas, vulnerabilidades y recomendaciones relacionadas para dispositivos IoT en Microsoft Defender XDR.

Los dispositivos IoT empresariales pueden incluir dispositivos como impresoras, televisores inteligentes y sistemas de conferencia y dispositivos de su propiedad creados específicamente.

Para obtener más información, consulte Protección de dispositivos IoT en la empresa.

Regiones de servicio admitidas

Defender para IoT enruta todo el tráfico de todas las regiones europeas hasta el centro de datos regional de Oeste de Europa. Dirige el tráfico de las regiones restantes al centro de datos regional de EE. UU.