Implementación de un proveedor de seguridad asociado

Los proveedores de seguridad asociados en Azure Firewall Manager permiten usar las mejores ofertas de seguridad como servicio (SECaaS) de terceros que ya conoce para proteger el acceso a internet para los usuarios.

Para más información acerca de los escenarios admitidos y las directrices de prácticas recomendadas, consulte ¿Qué son los proveedores de seguridad asociados?

Los asociados integrados de seguridad como servicio (SECaaS) de terceros ya están disponibles:

- Zscaler

- Check Point

- iboss

Implementación de un proveedor de seguridad de terceros en un nuevo centro de conectividad

Omita esta sección si va a implementar un proveedor de terceros en un centro existente.

- Inicie sesión en Azure Portal.

- En Búsqueda, escriba Firewall Manager y selecciónelo en Servicios.

- Vaya a Información general. Seleccione Ver los concentradores virtuales protegidos.

- Seleccione Crear un nuevo concentrador virtual protegido.

- Escriba la suscripción y el grupo de recursos, seleccione una región admitida y agregue la información de la virtual WAN y del centro de conectividad.

- Seleccione Incluir VPN Gateway para habilitar los proveedores de seguridad asociados.

- Seleccione las unidades de escala de Gateway adecuadas para sus requisitos.

- Seleccione Siguiente: Azure Firewall

Nota

Los proveedores de seguridad asociados se conectan a su centro con túneles de VPN Gateway. Si elimina el VPN Gateway, se perderán las conexiones con los proveedores de seguridad asociados.

- Si desea implementar Azure Firewall para filtrar el tráfico privado junto con el proveedor de servicios externo para filtrar el tráfico de Internet, seleccione una directiva para Azure Firewall. Vea los escenarios compatibles.

- Si solo desea implementar un proveedor de seguridad de terceros en el centro de conectividad, seleccione Azure Firewall: Habilitada/deshabilitada para establecerla como deshabilitada.

- Seleccione Siguiente: Proveedores de seguridad asociados.

- Establezca Proveedores de seguridad asociados en Habilitado.

- Seleccione un socio.

- Seleccione Siguiente: Review + create (Revisar y crear).

- Revise el contenido y, luego seleccione Crear.

La implementación de la puerta de enlace VPN puede durar más de 30 minutos.

Para comprobar que se ha creado el centro, vaya a Azure Firewall Manager->Información general:>Ver centros virtuales protegidos. Verá el nombre del proveedor de partners de seguridad y el estado del partner de seguridad como Conexión de seguridad pendiente.

Una vez que se crea el centro de conectividad y se configure el socio de seguridad, continúe con la conexión al proveedor de seguridad al centro de conectividad.

Implementación de un proveedor de seguridad de terceros en un nuevo centro de conectividad

También puede seleccionar un centro de conectividad existente en una Virtual WAN y convertirlo en un centro virtual protegido.

- En Introducción, Información general, seleccione Ver centros virtuales protegidos.

- Seleccione Convertir los concentradores existentes.

- Seleccione una suscripción y un centro de conectividad existente. Siga los pasos restantes para implementar un proveedor de terceros en un nuevo centro de conectividad.

Recuerde que se debe implementar una puerta de enlace de VPN para convertir un centro de conectividad existente en un centro protegido con proveedores externos.

Configuración de proveedores de seguridad de terceros para conectarse a un centro de conectividad protegido

Para configurar túneles en VPN Gateway del centro de conectividad virtual, los proveedores de terceros necesitan derechos de acceso al centro. Para ello, asocie una entidad de servicio a la suscripción o grupo de recursos, y conceda derechos de acceso. A continuación, debe proporcionar estas credenciales a terceros mediante el portal.

Nota

Los proveedores de seguridad de terceros crean un sitio VPN en su nombre. Este sitio VPN no aparece en Azure Portal.

Crear y autorizar una entidad de servicio

Crear una entidad de servicio de Microsoft Entra: puede omitir la URL de redireccionamiento.

Agregue los derechos de acceso y el ámbito de la entidad de servicio. Procedimiento: Usar el portal para crear una aplicación de Microsoft Entra y entidad de servicio que puede acceder a los recursos

Nota:

Puede limitar el acceso solo a su grupo de recursos para un control más granular.

Visite el portal asociado

Siga las instrucciones proporcionadas por el asociado para completar la instalación. Esto incluye el envío de información de Microsoft Entra para detectar y conectarse al concentrador, actualizar las directivas de salida y comprobar el estado de la conectividad y los registros.

Puede ver el estado de creación del túnel en el portal de la Azure Virtual WAN en Azure. Una vez que los túneles se muestren conectados tanto en Azure como en el portal asociado, continúe con los siguientes pasos para configurar las rutas en la selección de las sucursales y VNets que deberán enviar el tráfico de Internet al asociado.

Configuración de la seguridad con Firewall Manager

Examine Azure Firewall Manager -> Centros de conectividad seguros.

Seleccione un centro de conectividad. El estado del centro de conectividad debe mostrar ahora Aprovisionado en lugar de Conexión de seguridad pendiente.

Asegúrese de que el proveedor de terceros pueda conectarse al centro de conectividad. El estado de los túneles de la puerta de enlace VPN deben ser Conectados. Este estado refleja mejor el estado de la conexión entre el centro de conectividad y el socio de terceros, en comparación con el estado anterior.

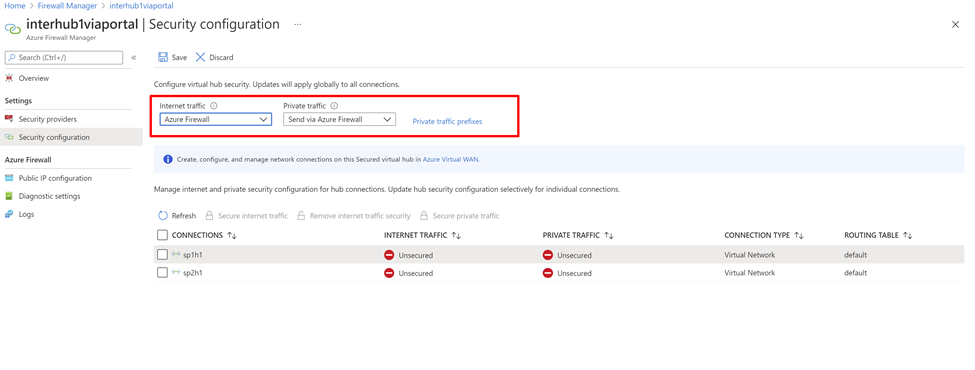

Seleccione el centro de conectividad y vaya a Opciones de configuración de seguridad.

Cuando se implementa un proveedor externo en el centro de conectividad, este se convierte en un centro virtual protegido. Esto garantiza que el proveedor de terceros anuncia una ruta 0.0.0.0.0/0 (predeterminada) hacia el centro de conectividad. Sin embargo, las conexiones de red virtual y los sitios conectados al centro de conectividad no reciben esta ruta a menos que elija qué conexiones deben recibir esta ruta predeterminada.

Nota:

No cree manualmente una ruta 0.0.0.0/0 (valor predeterminado) a través de BGP para anuncios de rama. Esto se hace automáticamente para implementaciones de centros virtuales seguras con proveedores de seguridad de terceros. Si lo hace, puede interrumpir el proceso de implementación.

Configure la seguridad de WAN virtual estableciendo el tráfico de Internet a través de Azure Firewall y el tráfico privado mediante un asociado de seguridad de confianza. Esto protege automáticamente las conexiones individuales en la WAN virtual.

Además, si su organización usa intervalos de direcciones IP públicas en redes virtuales y sucursales, debe especificar los prefijos IP explícitamente mediante prefijos de tráfico privados. Los prefijos de direcciones IP públicas se pueden especificar individualmente o como agregados.

Si usa direcciones que no son RFC1918 para los prefijos de tráfico privado, es posible que tenga que configurar directivas SNAT para el firewall para deshabilitar SNAT para el tráfico privado que no sea RFC1918. De manera predeterminada, Azure Firewall para por SNAT todo el tráfico que no sea RFC1918.

Tráfico de Internet de sucursales o red virtual a través de un servicio de terceros

A continuación, puede comprobar si las máquinas virtuales de red virtual o la sucursal pueden tener acceso a Internet y validar que el tráfico fluye hacia el servicio de terceros.

Una vez finalizados los pasos de configuración de la ruta, las máquinas virtuales de red virtual y las sucursales reciben una ruta de servicio de 0/0 a terceros. No puede RDP o SSH en estas máquinas virtuales. Para iniciar sesión, puede implementar el servicio Azure Bastion en una red virtual emparejada.

Configuración de reglas

Use el portal de asociados para configurar reglas de firewall. Azure Firewall pasa el tráfico.

Por ejemplo, puede observar el tráfico permitido a través del Azure Firewall, aunque no haya ninguna regla explícita para permitir el tráfico. Esto se debe a que Azure Firewall pasa el tráfico al proveedor de asociados de seguridad del próximo salto (ZScalar, CheckPoint o iBoss). Azure Firewall todavía tiene reglas para permitir el tráfico saliente, pero el nombre de la regla no se registra.

Para más información, consulte la documentación de los asociados.

Pasos siguientes

Comentaris

Properament: al llarg del 2024 eliminarem gradualment GitHub Issues com a mecanisme de retroalimentació del contingut i el substituirem per un nou sistema de retroalimentació. Per obtenir més informació, consulteu: https://aka.ms/ContentUserFeedback.

Envieu i consulteu els comentaris de