Guía de red para el servicio de migración en Azure Database for PostgreSQL

SE APLICA A:  Azure Database for PostgreSQL con servidor flexible

Azure Database for PostgreSQL con servidor flexible

En este documento se describen varios escenarios para conectar una base de datos de origen a una instancia de Azure Database for PostgreSQL mediante el servicio de migración. Cada escenario presenta diferentes requisitos y configuraciones de red para establecer una conexión correcta para la migración. Los detalles específicos varían en función de la configuración de red real y los requisitos de los entornos de origen y de destino.

En la tabla se resumen los escenarios para conectar una base de datos de origen a una instancia de Azure Database for PostgreSQL mediante el servicio de migración. Indica si se admite cada escenario en función de las configuraciones de los entornos de origen y de destino.

| Origen de PostgreSQL | Destino | Compatible |

|---|---|---|

| Local con dirección IP pública | Azure Database for PostgreSQL: servidor flexible con acceso público | Sí |

| Local con IP privada a través de VPN o ExpressRoute | Azure DB for PostgreSQL integrada en VNet: servidor flexible | Sí |

| AWS RDS for PostgreSQL con dirección IP pública | Azure Database for PostgreSQL: servidor flexible con acceso público | Sí |

| AWS RDS for PostgreSQL con acceso privado a través de VPN o ExpressRoute | Azure DB for PostgreSQL integrada en VNet: servidor flexible | Sí |

| Máquina virtual de Azure instalada en PostgreSQL en la misma red virtual o diferente | Azure Database for PostgreSQL integrado con red virtual: servidor flexible en la misma red virtual o diferente | Sí |

| Azure Database for PostgreSQL: servidor único con acceso público | Azure DB for PostgreSQL integrada en VNet: servidor flexible | Sí |

| Azure Database for PostgreSQL: servidor único con punto de conexión privado | Azure DB for PostgreSQL integrada en VNet: servidor flexible | Sí |

| Azure Database for PostgreSQL: servidor único con punto de conexión privado | Creación de un servidor flexible de Azure Database for PostgreSQL con un punto de conexión privado | Sí |

| VM/AWS local/Azure con acceso privado | Creación de un servidor flexible de Azure Database for PostgreSQL con un punto de conexión privado | Sí |

| VM/AWS local/Azure con acceso privado | Azure Database for PostgreSQL: servidor flexible con acceso público | No |

Escenario 1: origen local en Azure Database for PostgreSQL con acceso público

Pasos para la conexión en red:

- El servidor de base de datos de origen debe tener una dirección IP pública.

- Configure el firewall para permitir conexiones salientes en el puerto de PostgreSQL (5432 predeterminado).

- Asegúrese de que el servidor de base de datos de origen sea accesible a través de Internet.

- Compruebe la configuración de red probando la conectividad desde Azure Database for PostgreSQL de destino a la base de datos de origen, confirmando que el servicio de migración puede acceder a los datos de origen.

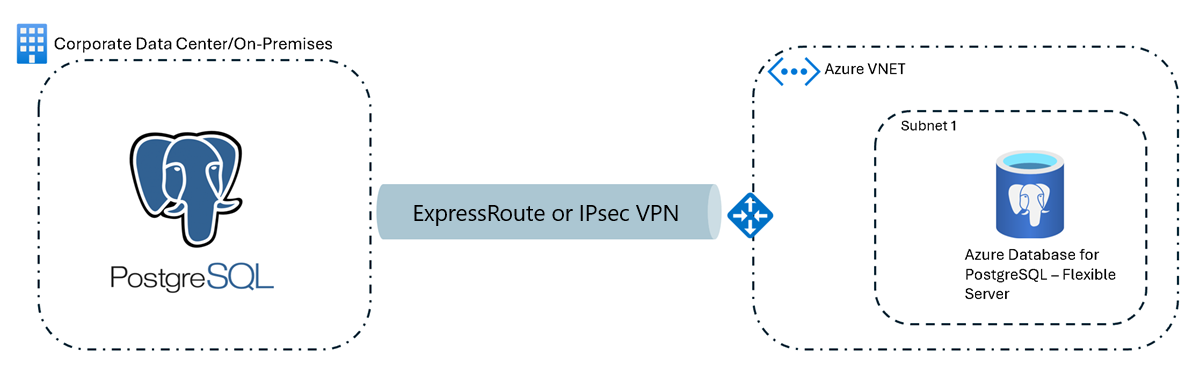

Escenario 2: origen local de IP privada a una red virtual integrada en Azure Database for PostgreSQL a través de ExpressRoute/VPN de IPSec

Pasos para la conexión en red:

- Configure una VPN de sitio a sitio o ExpressRoute para una conexión segura y confiable entre la red local y Azure.

- Configure Virtual Network (red virtual) de Azure para permitir el acceso desde el intervalo IP local.

- Configure reglas de grupo de seguridad de red (NSG) para permitir el tráfico en el puerto de PostgreSQL (5432 predeterminado ) desde la red local.

- Compruebe la configuración de red probando la conectividad desde Azure Database for PostgreSQL de destino a la base de datos de origen, confirmando que el servicio de migración puede acceder a los datos de origen.

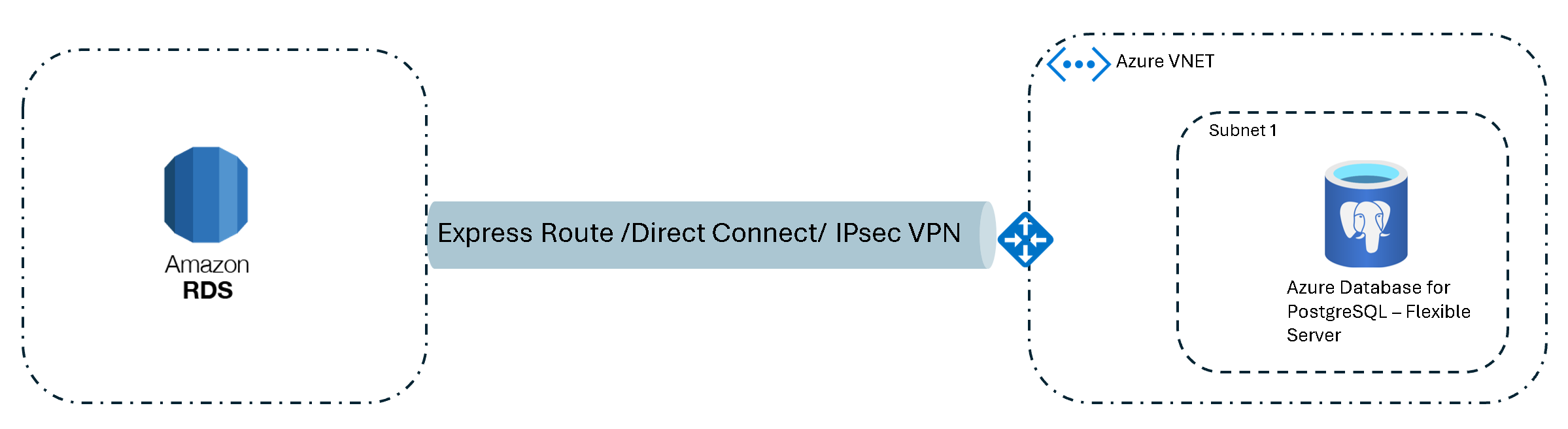

Escenario 3: AWS RDS for PostgreSQL en Azure Database for PostgreSQL

La base de datos de origen de otro proveedor de nube (AWS) debe tener una dirección IP pública o una conexión directa a Azure.

Pasos para la conexión en red:

Acceso público:

- Si la instancia de AWS RDS no es accesible públicamente, puede modificar la instancia para permitir conexiones desde Azure. Esto se puede hacer a través de la consola de administración de AWS cambiando la configuración de acceso público a Sí.

- En el grupo de seguridad de AWS RDS, agregue una regla de entrada para permitir el tráfico desde la dirección IP o dominio público de Azure Database for PostgreSQL.

Acceso privado

- Establezca una conexión segura mediante ExpressRoute o una VPN de AWS a Azure.

- En el grupo de seguridad de AWS RDS, agregue una regla de entrada para permitir el tráfico desde la dirección IP o dominio público de Azure Database for PostgreSQL o el intervalo de direcciones IP en la red virtual de Azure en el puerto de PostgreSQL (5432 predeterminado).

- Cree una instancia de Azure Virtual Network (red virtual) en la que resida Azure Database for PostgreSQL. Configure el grupo de seguridad de red (NSG) de la red virtual para permitir conexiones salientes a la dirección IP de la instancia de AWS RDS en el puerto PostgreSQL.

- Configure reglas de NSG en Azure para permitir conexiones entrantes desde el proveedor de nube, intervalo IP de AWS RDS.

- Pruebe la conectividad entre AWS RDS y Azure Database for PostgreSQL para garantizar que no haya problemas de red.

Escenario 4: máquinas virtuales de Azure en Azure Database for PostgreSQL (diferentes redes virtuales)

En este escenario se describe la conectividad entre una máquina virtual de Azure y una instancia de Azure Database for PostgreSQL ubicada en diferentes redes virtuales. Se requieren emparejamiento de redes virtuales y reglas de NSG adecuadas para facilitar el tráfico entre las redes virtuales.

Pasos para la conexión en red:

- Configure el emparejamiento de red virtual entre las dos redes virtuales para habilitar la conectividad de red directa.

- Configure reglas de NSG para permitir el tráfico entre las redes virtuales en el puerto de PostgreSQL.

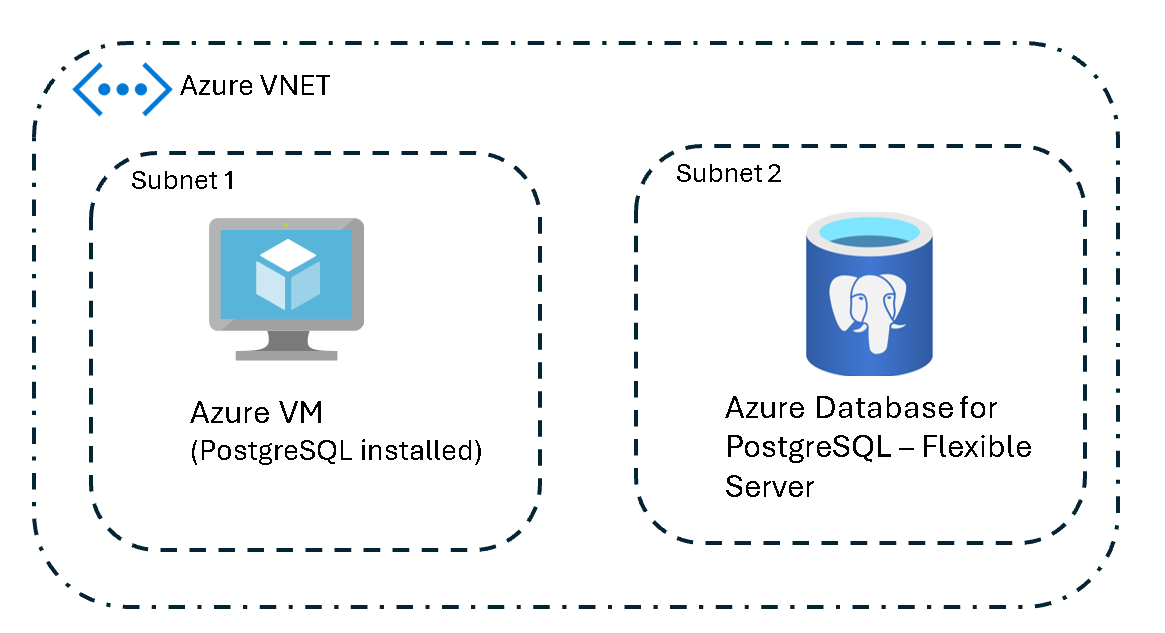

Escenario 5: máquinas virtuales de Azure en Azure PostgreSQL (misma red virtual)

Cuando una máquina virtual de Azure y Azure Database for PostgreSQL están dentro de la misma red virtual, la configuración es sencilla. Las reglas de NSG deben establecerse para permitir el tráfico interno en el puerto de PostgreSQL, sin reglas de firewall adicionales necesarias para Azure Database for PostgreSQL, ya que el tráfico permanece dentro de la red virtual.

Pasos para la conexión en red:

- Asegúrese de que la máquina virtual y el servidor de PostgreSQL estén en la misma red virtual.

- Configure reglas de NSG para permitir el tráfico dentro de la red virtual en el puerto de PostgreSQL.

- No se necesitan otras reglas de firewall para Azure Database for PostgreSQL, ya que el tráfico es interno a la red virtual.

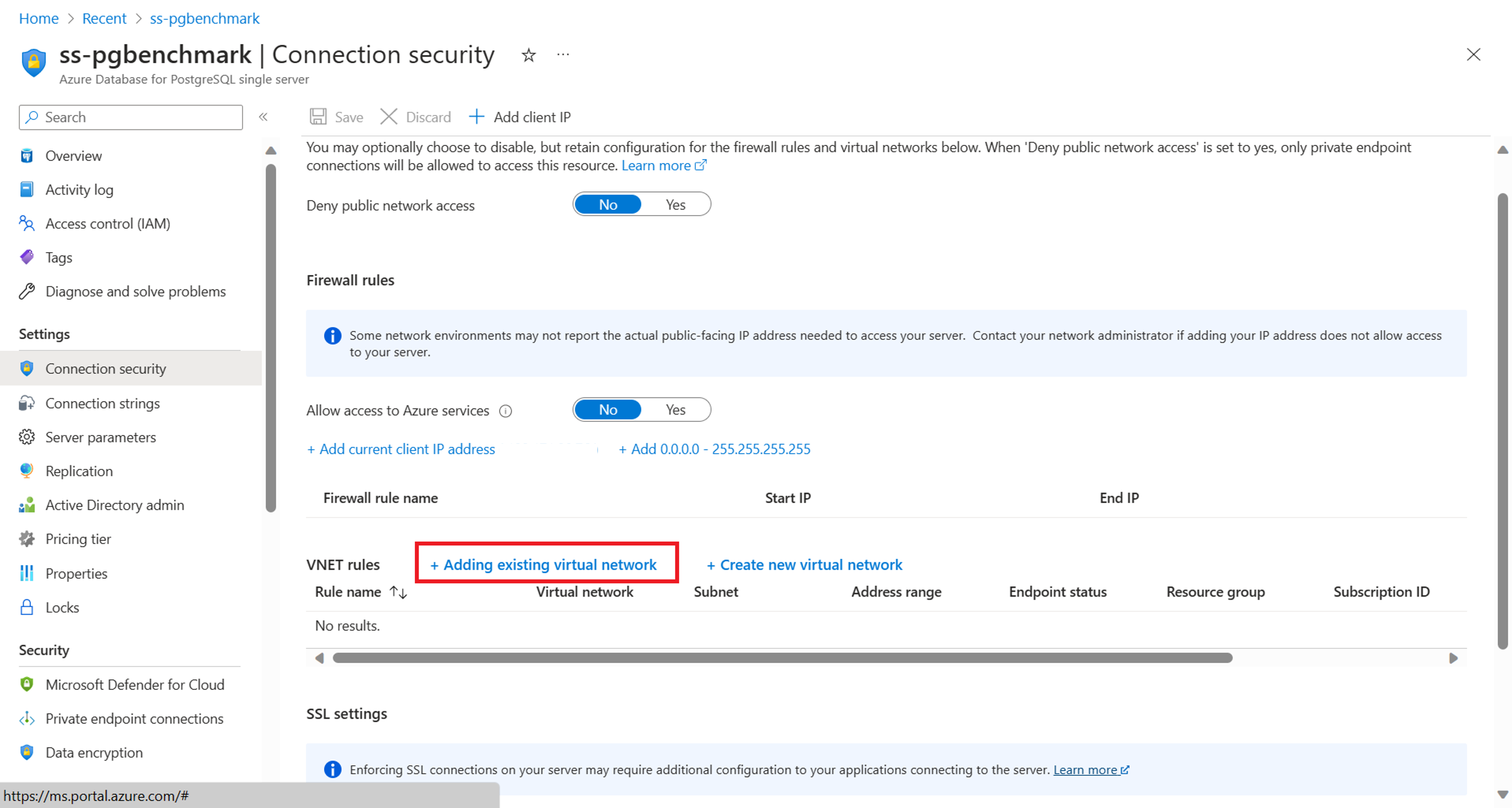

Escenario 6: Azure Database for PostgreSQL: servidor único a Azure Database for PostgreSQL integrado con red virtual: servidor flexible

Para facilitar la conectividad entre un servidor único de Azure Database for PostgreSQL con acceso público y un servidor flexible integrado con red virtual, debe configurar el servidor único para permitir conexiones desde la subred en la que se implementa el servidor flexible. Este es un breve esquema de los pasos para configurar esta conectividad:

Agregar regla de red virtual al servidor único:

Vaya a Azure Portal y abra la instancia de Servidor único de PostgreSQL.

Vaya a la configuración de "Seguridad de conexión".

Busque la sección "Reglas de red virtual" y seleccione "Agregar red virtual existente".

Esta acción le permite especificar qué red virtual puede conectarse al servidor único.

Configurar las reglas:

Escriba un nombre para la nueva regla de red virtual en el panel de configuración que aparece.

Seleccione la suscripción donde se encuentra el servidor flexible.

Elija la red virtual (VNet) y la subred específica asociada al servidor flexible.

Para confirmar la configuración, seleccione "Aceptar".

Después de completar estos pasos, el servidor único se configurará para aceptar conexiones desde la subred del servidor flexible, lo que permite la comunicación segura entre los dos servidores.

Escenario 7: Azure Database for PostgreSQL: servidor único con punto de conexión privado a Azure Database for PostgreSQL integrado con red virtual: servidor flexible

Para facilitar la conectividad desde un servidor único de Azure Database for PostgreSQL con un punto de conexión privado a un servidor flexible integrado con red virtual, siga estos pasos:

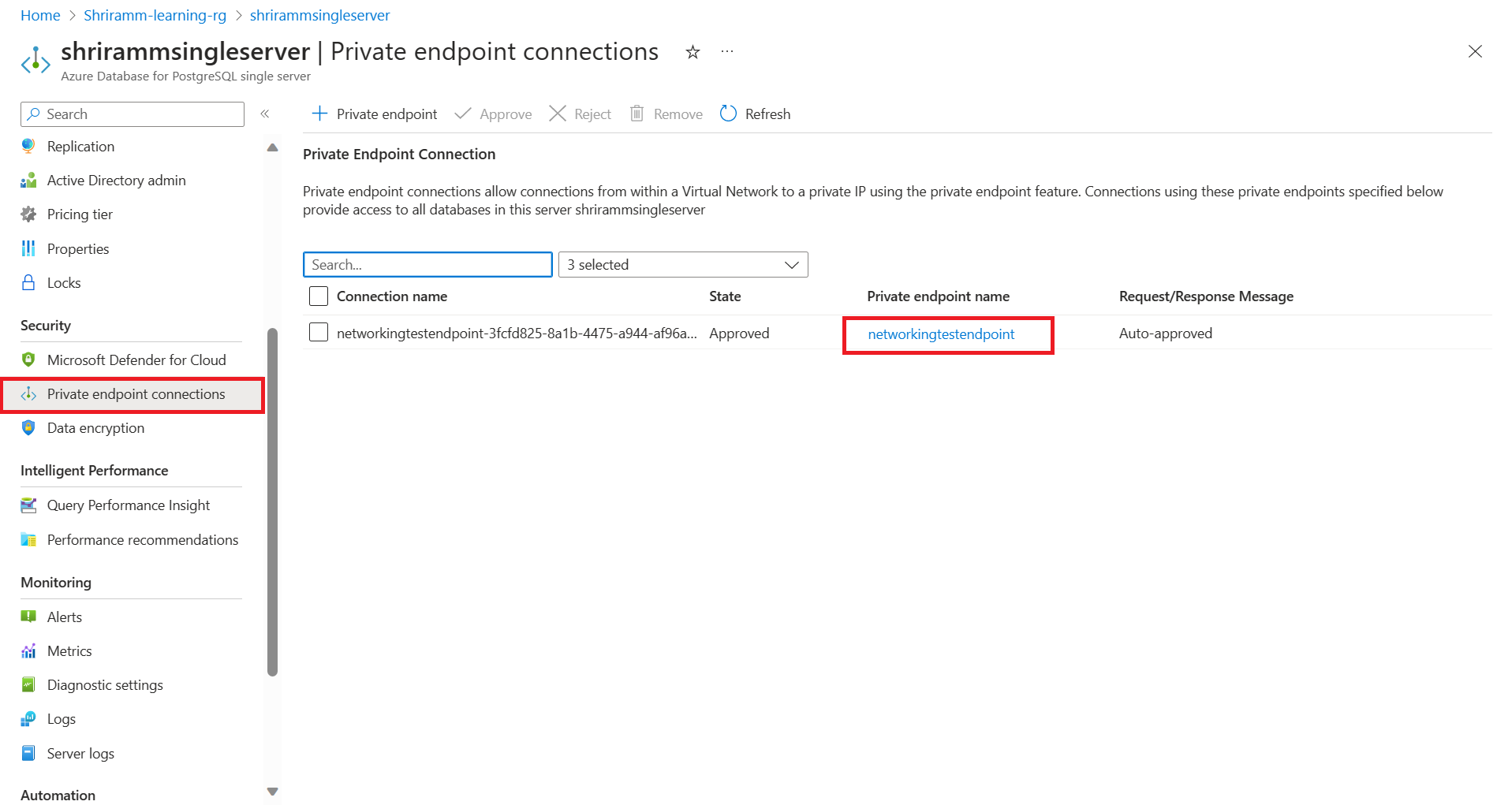

Obtener los detalles del punto de conexión privado:

En Azure Portal, vaya a la instancia de servidor único y haga clic en el punto de conexión privado para ver sus detalles de red virtual y subred.

Acceda a la página Redes del servidor flexible para anotar su información de red virtual y subred.

Evaluación de los requisitos de emparejamiento de VNet

- Si ambos están en redes virtuales diferentes, debe habilitar el emparejamiento de redes virtuales para conectar una red virtual a otra. El emparejamiento es opcional si están en la misma red virtual, pero en subredes diferentes. Asegúrese de que ningún grupo de seguridad de red (NSG) bloquee el tráfico del servidor flexible al servidor único.

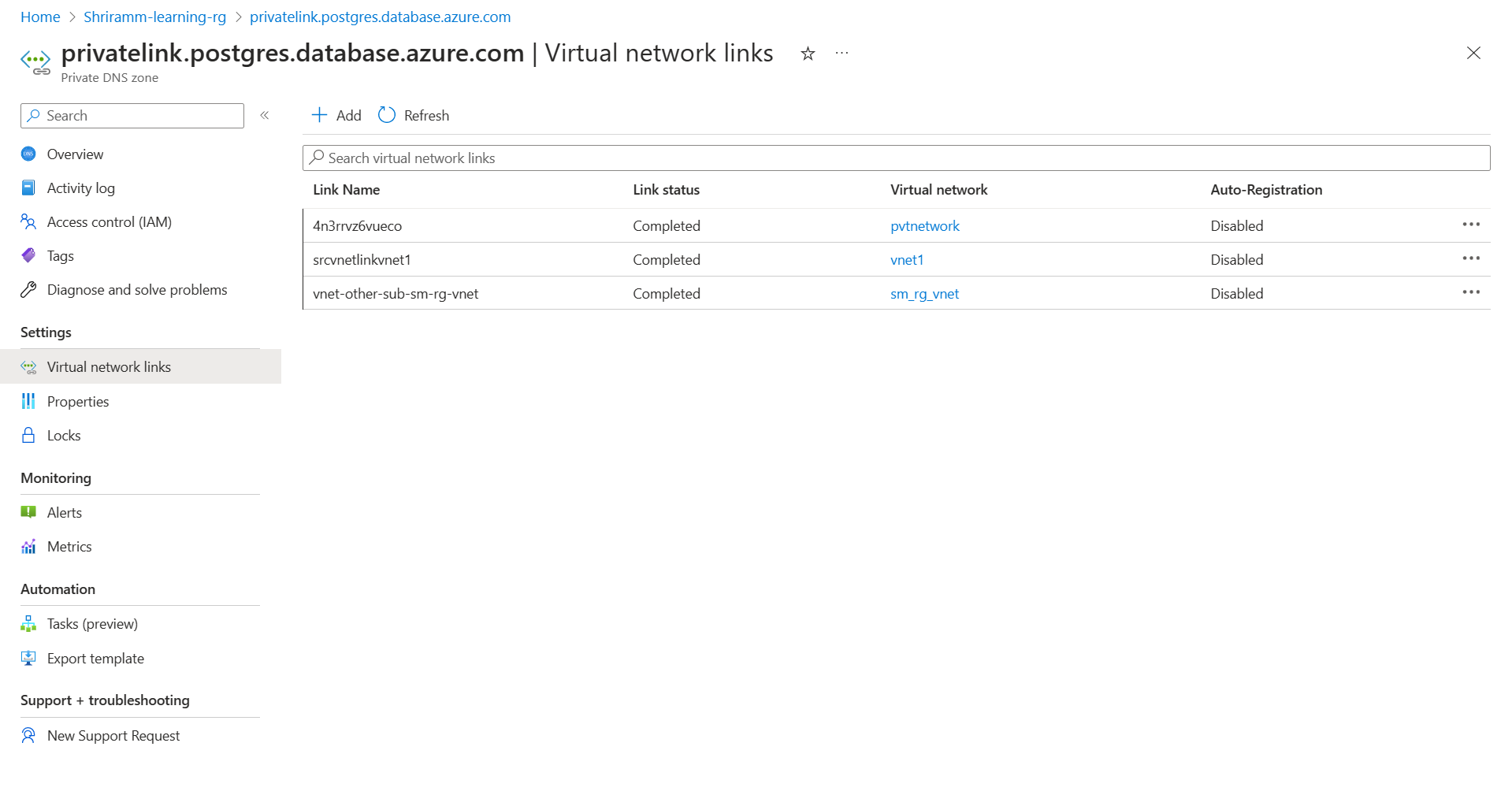

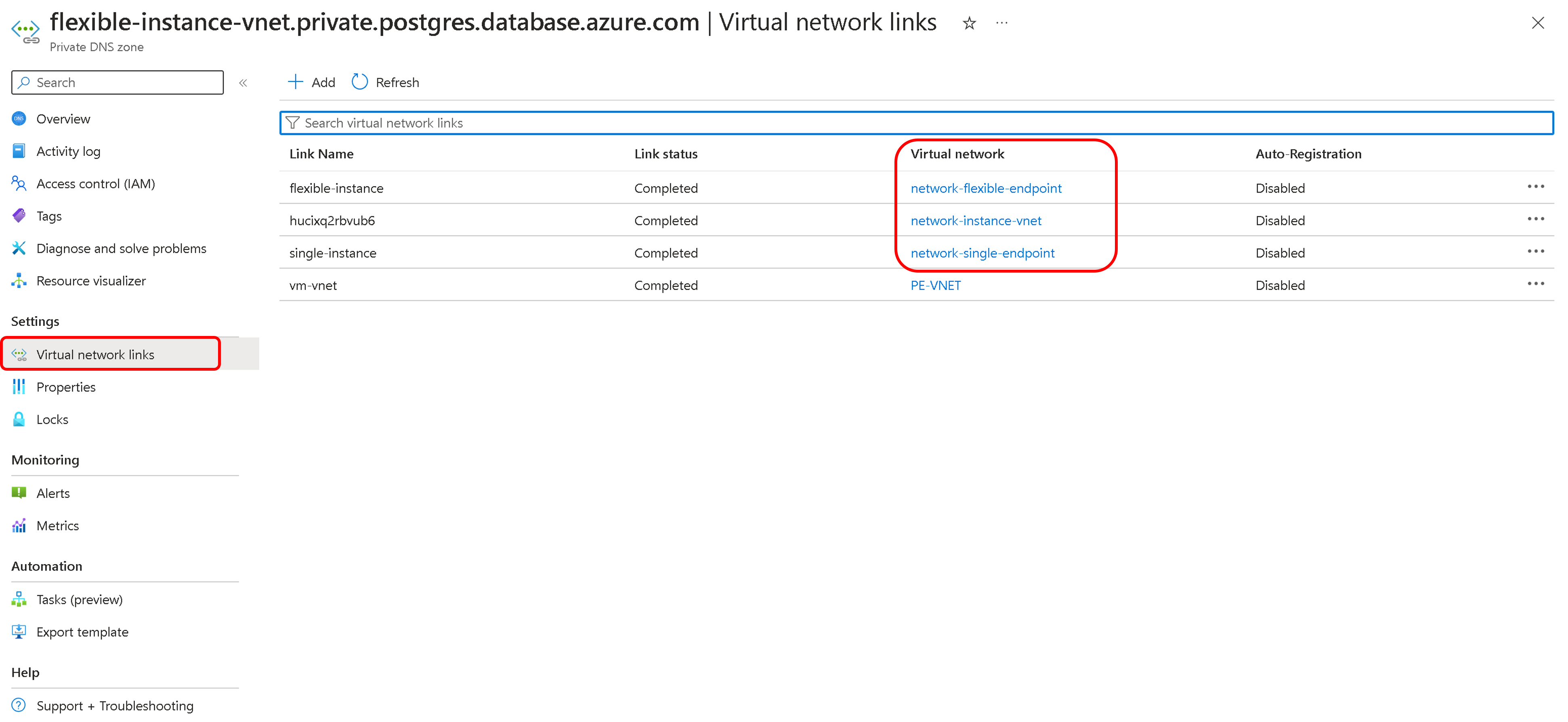

Configuración de zona DNS privado

Vaya a la página Redes del servidor flexible y compruebe si se usa una zona DNS privada. Si se usa, abra esta zona DNS privada en el portal. En el panel izquierdo, seleccione los vínculos de red virtual y compruebe si la red virtual de servidor único y servidor flexible se ha agregado a esta lista.

Si no es así, seleccione el botón Agregar y cree un vínculo a esta zona DNS privada para las redes virtuales de servidores únicos y flexibles.

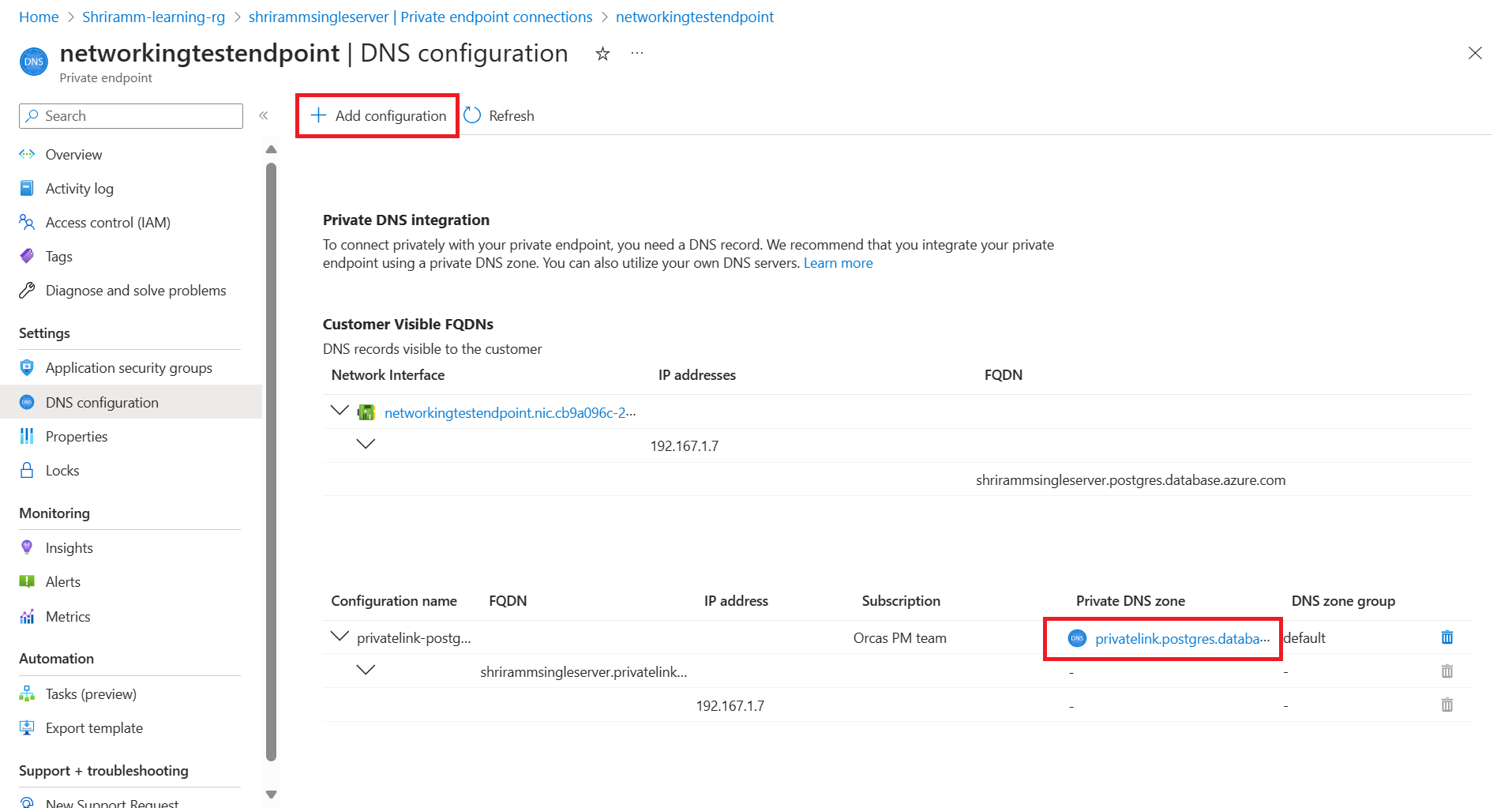

Vaya al punto de conexión privado en el servidor único y seleccione la página Configuración de DNS. Compruebe si se adjunta una zona DNS privada con este punto de conexión. Si no es así, adjunte una zona DNS privada seleccionando el botón Agregar configuración.

Seleccione la zona DNS privada en el punto de conexión privado de servidor único y compruebe si las redes virtuales de servidor único y servidor flexible se han agregado a los vínculos de red virtual. Si no es así, siga los pasos mencionados en el paso anterior para agregar los vínculos a las redes virtuales de servidor único y servidor flexible a esta zona DNS privada.

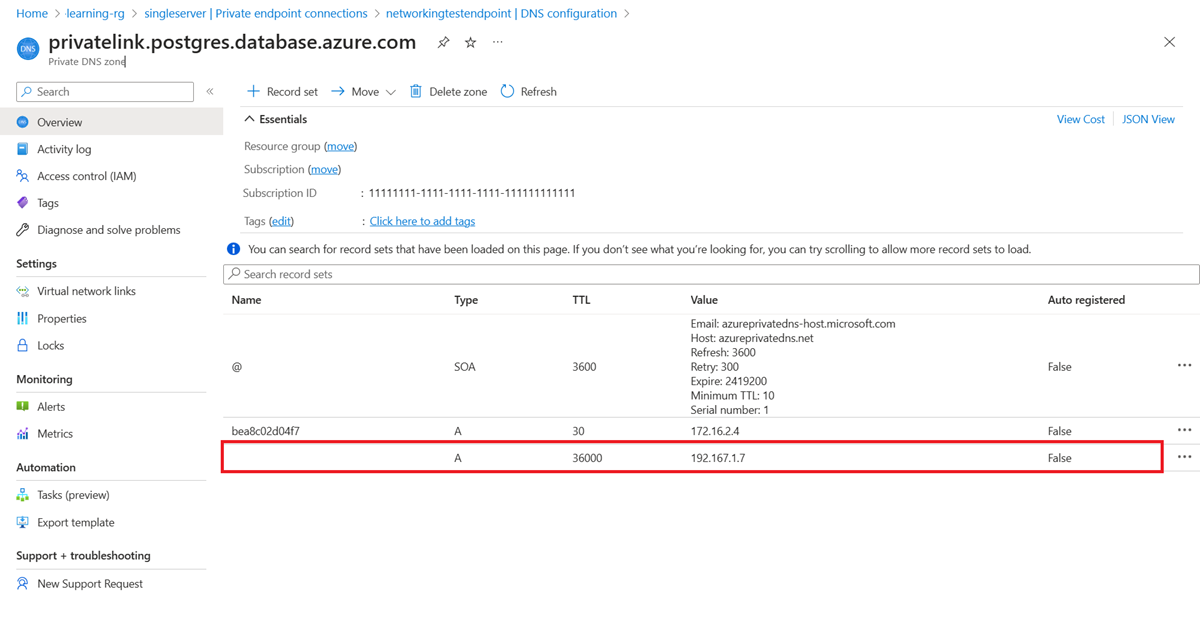

La comprobación final sería ir a la zona DNS privada del punto de conexión privado en el servidor único y comprobar si existe un registro A para el servidor único que apunte a una dirección IP privada.

Al completar estos pasos, se habilitará el servidor flexible de Azure Database for PostgreSQL para conectarse a Azure Database for PostgreSQL: servidor único.

Escenario 8: Servidor único de Azure Database for PostgreSQL con punto de conexión privado a un servidor flexible de Azure Database for PostgreSQL con punto de conexión privado

A continuación se muestran los pasos de red esenciales para migrar desde un servidor único con un punto de conexión privado a un servidor flexible con un punto de conexión privado en Azure PostgreSQL, incluida la integración de la red virtual de un servidor en tiempo de ejecución con configuraciones de punto de conexión privado. Para obtener más información sobre el servidor en tiempo de ejecución, visite Servidor en tiempo de ejecución.

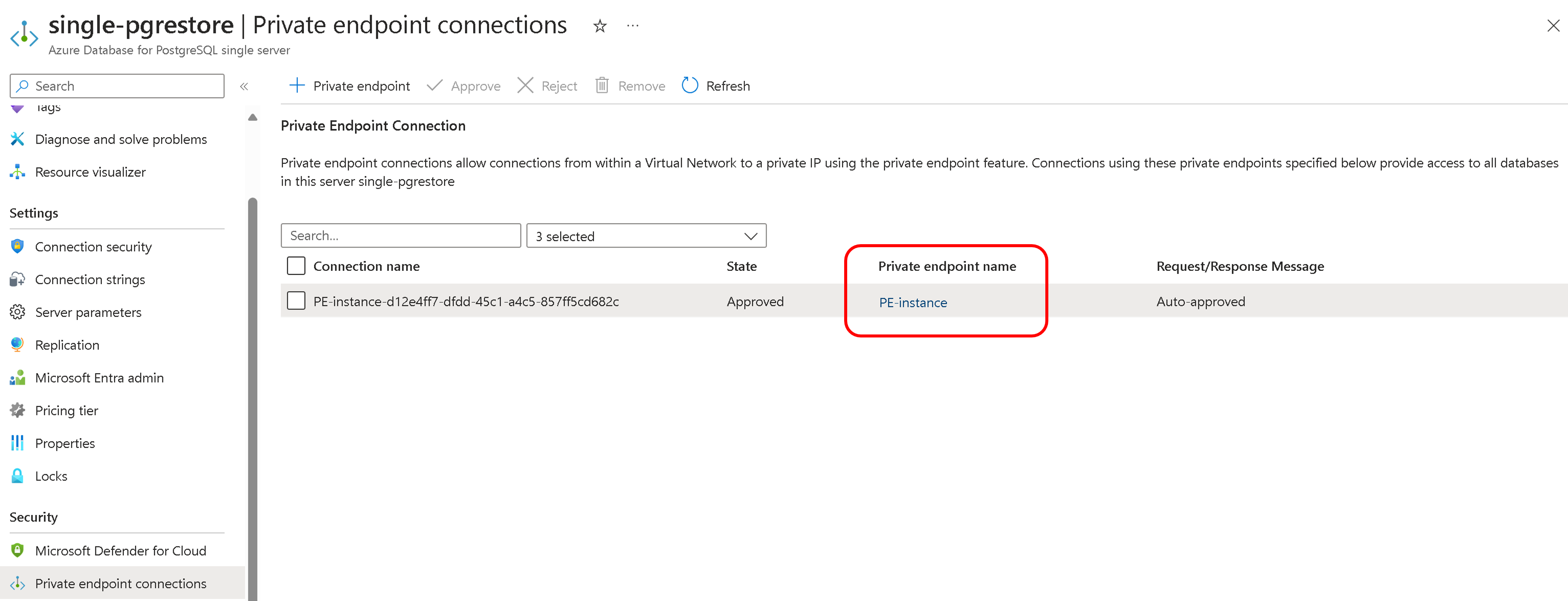

Recopilación de detalles del punto de conexión privado para un único servidor

- Acceda a Azure Portal y busque la instancia de Azure Database for PostgreSQL : servidor único.

- Registre los detalles de red virtual (red virtual) y subred que aparecen en la conexión de punto de conexión privado del servidor único.

Recopilación de detalles del punto de conexión privado para el servidor flexible

- Acceda a Azure Portal y busque la instancia del servidor flexible de Azure Database for PostgreSQL.

- Registre los detalles de red virtual (red virtual) y subred enumerados en la conexión de punto de conexión privado del servidor flexible.

Recopilación de detalles de la red virtual para el servidor de Migration Runtime

- Acceda a Azure Portal y busque el servidor en tiempo de ejecución de migración, es decir, la instancia del servidor flexible (VNET integrada) de Azure Database for PostgreSQL.

- Registre los detalles de red virtual (VNet) y subred enumerados en la red virtual.

Evaluación de los requisitos de emparejamiento de VNet

- Habilite el emparejamiento de red virtual si los servidores están en redes virtuales diferentes; no se necesita ningún emparejamiento en la misma red virtual, pero sí con subredes diferentes.

- Asegúrese de que ningún grupo de seguridad de red bloquee el tráfico entre el origen, el entorno de ejecución de migración y los servidores de destino.

Configuración de zona DNS privado

- Compruebe el uso de una zona DNS privada en la página de redes del servidor de Migration Runtime.

- Asegúrese de que las redes virtuales de servidor flexible de Azure Database for PostgreSQL de origen y de destino de Azure Database for PostgreSQL están vinculadas a la zona DNS privada del servidor en tiempo de ejecución de migración

- Adjunte una zona DNS privada al punto de conexión privado del servidor único si aún no está configurado.

- Agregue vínculos de red virtual para el servidor único y el servidor en tiempo de ejecución de migración a la zona DNS privada.

- Repita el proceso de vinculación de red virtual y datos adjuntos de zona DNS para el punto de conexión privado del servidor flexible.

Escenario 9: Máquina virtual de Azure local, AWS RDS con direcciones IP privadas a un servidor flexible de Azure Database for PostgreSQL con punto de conexión privado

A continuación se muestran los pasos de red para migrar una base de datos PostgreSQL desde un entorno local, una máquina virtual de Azure o una instancia de AWS( todas ellas configuradas con direcciones IP privadas) a un servidor flexible de Azure Database for PostgreSQL protegido con un punto de conexión privado. La migración garantiza una transferencia de datos segura dentro de un espacio de red privada, mediante VPN de Azure o ExpressRoute para conexiones locales y emparejamiento de red virtual o VPN para migraciones de nube a nube. Para obtener más información sobre el servidor en tiempo de ejecución, visite Servidor en tiempo de ejecución.

Establecimiento de conectividad de red:

- En el caso de los orígenes locales, configure una VPN de sitio a sitio o ExpressRoute para conectar la red local a la red virtual de Azure.

- En el caso de las instancias de Azure VM o AWS, asegúrese de que el emparejamiento de red virtual o una puerta de enlace de VPN o ExpressRoute está implementado para la conectividad segura a la red virtual de Azure.

Recopilación de detalles de la red virtual para el servidor de Migration Runtime

- Acceda a Azure Portal y busque el servidor en tiempo de ejecución de migración, es decir, la instancia del servidor flexible (VNET integrada) de Azure Database for PostgreSQL.

- Registre los detalles de red virtual (VNet) y subred enumerados en la red virtual.

Evaluación de los requisitos de emparejamiento de VNet

- Habilite el emparejamiento de red virtual si los servidores están en redes virtuales diferentes; no se necesita ningún emparejamiento en la misma red virtual, pero sí con subredes diferentes.

- Asegúrese de que ningún grupo de seguridad de red bloquee el tráfico entre los servidores de origen, de migración en tiempo de ejecución y de destino.

Configuración de zona DNS privado

- Compruebe el uso de una zona DNS privada en la página de redes del servidor de Migration Runtime.

- Asegúrese de que las redes virtuales de servidor flexible de Azure Database for PostgreSQL de origen y destino están vinculadas a la zona DNS privada del servidor en tiempo de ejecución de migración.

- Adjunte una zona DNS privada al punto de conexión privado del servidor flexible si aún no está configurado.

- Agregue vínculos de red virtual para el servidor flexible y el servidor en tiempo de ejecución de migración a la zona DNS privada.

Recursos para la configuración de red

- Para establecer una conexión de ExpressRoute, consulte ¿Qué es Azure ExpressRoute?.

- Para configurar una VPN de IPsec, consulte la guía Acerca de conexiones VPN de punto a sitio.

- Para el emparejamiento de redes virtuales, Emparejamiento de red virtual

Contenido relacionado

Comentaris

Properament: al llarg del 2024 eliminarem gradualment GitHub Issues com a mecanisme de retroalimentació del contingut i el substituirem per un nou sistema de retroalimentació. Per obtenir més informació, consulteu: https://aka.ms/ContentUserFeedback.

Envieu i consulteu els comentaris de