Inicio rápido: Creación de un punto de conexión privado con la CLI de Azure

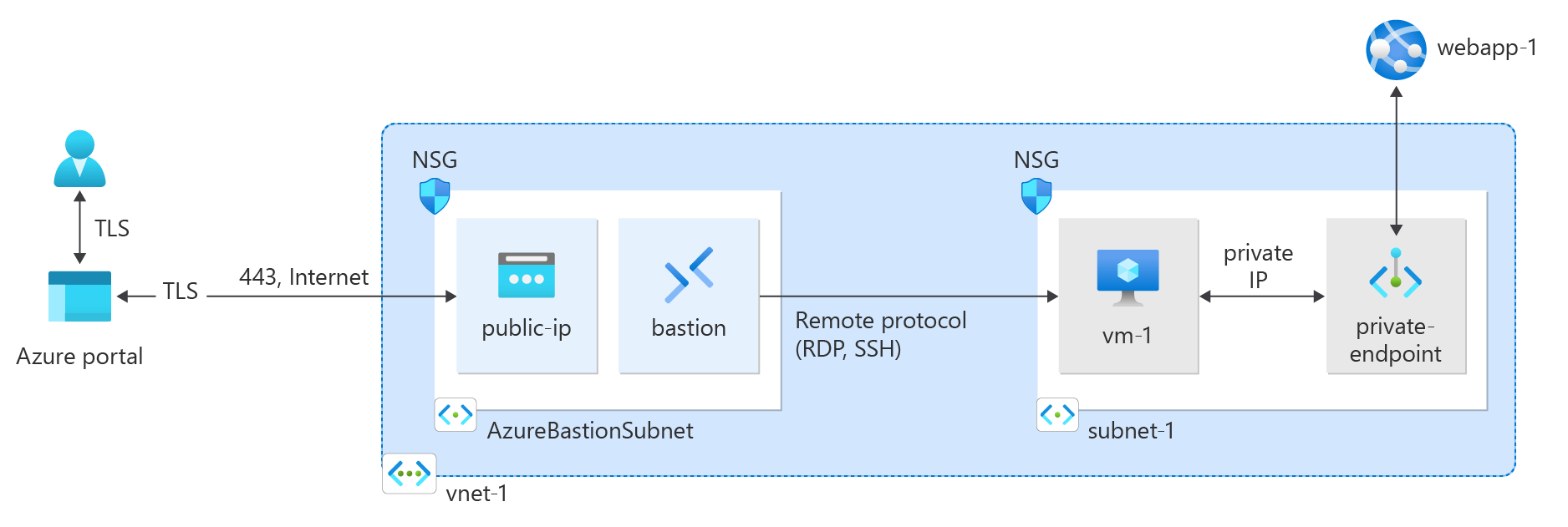

Comience a trabajar con Azure Private Link creando y usando un punto de conexión privado para conectarse de forma segura a una aplicación web de Azure.

En este inicio rápido, creará un punto de conexión privado para una aplicación web de Azure App Services y, a continuación, creará e implementará una máquina virtual (VM) para probar la conexión privada.

Puede crear puntos de conexión privados para varios servicios de Azure, como Azure SQL y Azure Storage.

Requisitos previos

Una cuenta de Azure con una suscripción activa. Si aún no tiene una cuenta de Azure, cree una de forma gratuita.

Una aplicación web de Azure con un plan de servicio de aplicaciones de nivel PremiumV2 o superior implementado en la suscripción de Azure.

Para más información y ver un ejemplo, consulte Inicio rápido: Creación de una aplicación web ASP.NET Core en Azure.

La aplicación web de ejemplo de este artículo se llama webapp-1. Reemplace el ejemplo por el nombre de la aplicación web.

Use el entorno de Bash en Azure Cloud Shell. Para más información, consulte Inicio rápido para Bash en Azure Cloud Shell.

Si prefiere ejecutar comandos de referencia de la CLI localmente, instale la CLI de Azure. Si utiliza Windows o macOS, considere la posibilidad de ejecutar la CLI de Azure en un contenedor Docker. Para más información, vea Ejecución de la CLI de Azure en un contenedor de Docker.

Si usa una instalación local, inicie sesión en la CLI de Azure mediante el comando az login. Siga los pasos que se muestran en el terminal para completar el proceso de autenticación. Para ver otras opciones de inicio de sesión, consulte Inicio de sesión con la CLI de Azure.

En caso de que se le solicite, instale las extensiones de la CLI de Azure la primera vez que la use. Para más información sobre las extensiones, consulte Uso de extensiones con la CLI de Azure.

Ejecute az version para buscar cuál es la versión y las bibliotecas dependientes que están instaladas. Para realizar la actualización a la versión más reciente, ejecute az upgrade.

Crear un grupo de recursos

Un grupo de recursos de Azure es un contenedor lógico en el que se implementan y se administran los recursos de Azure.

En primer lugar, cree un grupo de recursos mediante az group create:

az group create \

--name test-rg \

--location eastus2

Creación de una red virtual y un host bastión

Se requieren una red virtual y una subred para hospedar la dirección IP privada del punto de conexión privado. Se crea un host bastión para conectarse de forma segura a la máquina virtual para probar el punto de conexión privado. La máquina virtual se crea en una sección posterior.

Nota:

Los precios por hora comienzan desde el momento en que se implementa Bastion, independientemente del uso de datos salientes. Para más información, consulte Precios y SKU. Si va a implementar Bastion como parte de un tutorial o prueba, se recomienda eliminar este recurso una vez que haya terminado de usarlo.

Cree una red virtual con az network vnet create.

az network vnet create \

--resource-group test-rg \

--location eastus2 \

--name vnet-1 \

--address-prefixes 10.0.0.0/16 \

--subnet-name subnet-1 \

--subnet-prefixes 10.0.0.0/24

Cree una subred bastión con az network vnet subnet create.

az network vnet subnet create \

--resource-group test-rg \

--name AzureBastionSubnet \

--vnet-name vnet-1 \

--address-prefixes 10.0.1.0/26

Cree una dirección IP pública para el host bastión con az network public-ip create.

az network public-ip create \

--resource-group test-rg \

--name public-ip \

--sku Standard \

--zone 1 2 3

Cree el host bastión con az network bastion create.

az network bastion create \

--resource-group test-rg \

--name bastion \

--public-ip-address public-ip \

--vnet-name vnet-1 \

--location eastus2

El host de Azure Bastion tarda unos minutos en implementarse.

Creación de un punto de conexión privado

Se requiere un servicio de Azure que admita puntos de conexión privados para configurar el punto de conexión privado y la conexión a la red virtual. Para los ejemplos de este artículo, utilice la Azure WebApp de los requisitos previos. Para más información sobre los servicios de Azure que admiten un punto de conexión privado, consulte Disponibilidad de Azure Private Link.

Un punto de conexión privado puede tener una dirección IP estática o asignada dinámicamente.

Importante

Debe tener una Azure App Services WebApp previamente implementada para continuar con los pasos de este artículo. Para más información, consulte Requisitos previos.

Coloque el identificador de recurso de la aplicación web que creó anteriormente en una variable del shell con az webapp list. Cree el punto de conexión privado con az network private-endpoint create.

id=$(az webapp list \

--resource-group test-rg \

--query '[].[id]' \

--output tsv)

az network private-endpoint create \

--connection-name connection-1 \

--name private-endpoint \

--private-connection-resource-id $id \

--resource-group test-rg \

--subnet subnet-1 \

--group-id sites \

--vnet-name vnet-1

Configuración de la zona DNS privada

Se usa una zona DNS privada para resolver el nombre DNS del punto de conexión privado en la red virtual. En este ejemplo, se usa la información de DNS para una aplicación web de Azure. Para más información sobre la configuración DNS de los puntos de conexión privados, consulte Configuración de DNS del punto de conexión privado de Azure.

Cree una nueva zona DNS privada de Azure con az network private-dns zone create.

az network private-dns zone create \

--resource-group test-rg \

--name "privatelink.azurewebsites.net"

Vincule la zona DNS a la red virtual que creó anteriormente con az network private-dns link vnet create.

az network private-dns link vnet create \

--resource-group test-rg \

--zone-name "privatelink.azurewebsites.net" \

--name dns-link \

--virtual-network vnet-1 \

--registration-enabled false

Cree un grupo de zona DNS con az network private-endpoint dns-zone-group create.

az network private-endpoint dns-zone-group create \

--resource-group test-rg \

--endpoint-name private-endpoint \

--name zone-group \

--private-dns-zone "privatelink.azurewebsites.net" \

--zone-name webapp

Creación de una máquina virtual de prueba

Para comprobar la dirección IP estática y la funcionalidad del punto de conexión privado, se requiere una máquina virtual de prueba conectada a la red virtual.

Cree la máquina virtual con az vm create.

az vm create \

--resource-group test-rg \

--name vm-1 \

--image Win2022Datacenter \

--public-ip-address "" \

--vnet-name vnet-1 \

--subnet subnet-1 \

--admin-username azureuser

Nota

Las máquinas virtuales de una red virtual con un host bastión no necesitarán direcciones IP públicas. Bastion proporcionará la dirección IP pública y las máquinas virtuales usarán direcciones IP privadas para comunicarse dentro de la red. Es posible quitar las direcciones IP públicas de cualquier máquina virtual en redes virtuales hospedadas por Bastion. Para obtener más información, consulte Desasociación de una dirección IP pública de una máquina virtual de Azure.

Nota:

Azure proporciona una dirección IP de acceso de salida predeterminada para las máquinas virtuales que no tienen asignada una dirección IP pública o están en el grupo back-end de un equilibrador de carga de Azure básico interno. El mecanismo de dirección IP de acceso de salida predeterminado proporciona una dirección IP de salida que no se puede configurar.

La dirección IP de acceso de salida predeterminada está deshabilitada cuando se produce uno de los siguientes eventos:

- Se asigna una dirección IP pública a la máquina virtual.

- La máquina virtual se coloca en el grupo back-end de un equilibrador de carga estándar, con o sin reglas de salida.

- Se asigna un recurso de Azure NAT Gateway a la subred de la máquina virtual.

Las máquinas virtuales creadas mediante conjuntos de escalado de máquinas virtuales en modo de orquestación flexible no tienen acceso de salida predeterminado.

Para más información sobre las conexiones de salida en Azure, vea Acceso de salida predeterminado en Azure y Uso de traducción de direcciones de red (SNAT) de origen para conexiones de salida.

Prueba de la conectividad con el punto de conexión privado

Use la máquina virtual que creó anteriormente para conectarse a la aplicación web a través del punto de conexión privado.

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Máquina virtual. Seleccione Máquinas virtuales.

Seleccione vm-1.

En la página de información general para vm-1, seleccione Conectar y, luego, la pestaña Bastion.

Seleccione Usar Bastion.

Escriba el nombre de usuario y la contraseña que usó al crear la máquina virtual.

Seleccione Conectar.

Después de haberse conectado, abra PowerShell en el servidor.

Escriba

nslookup webapp-1.azurewebsites.net. Recibirá un mensaje similar al siguiente ejemplo:Server: UnKnown Address: 168.63.129.16 Non-authoritative answer: Name: webapp-1.privatelink.azurewebsites.net Address: 10.0.0.10 Aliases: webapp-1.azurewebsites.netSe devuelve una dirección IP privada de 10.0.0.10 para el nombre de la aplicación web si eligió una dirección IP estática en los pasos anteriores. Esta dirección se encuentra en la subred de la red virtual que creó anteriormente.

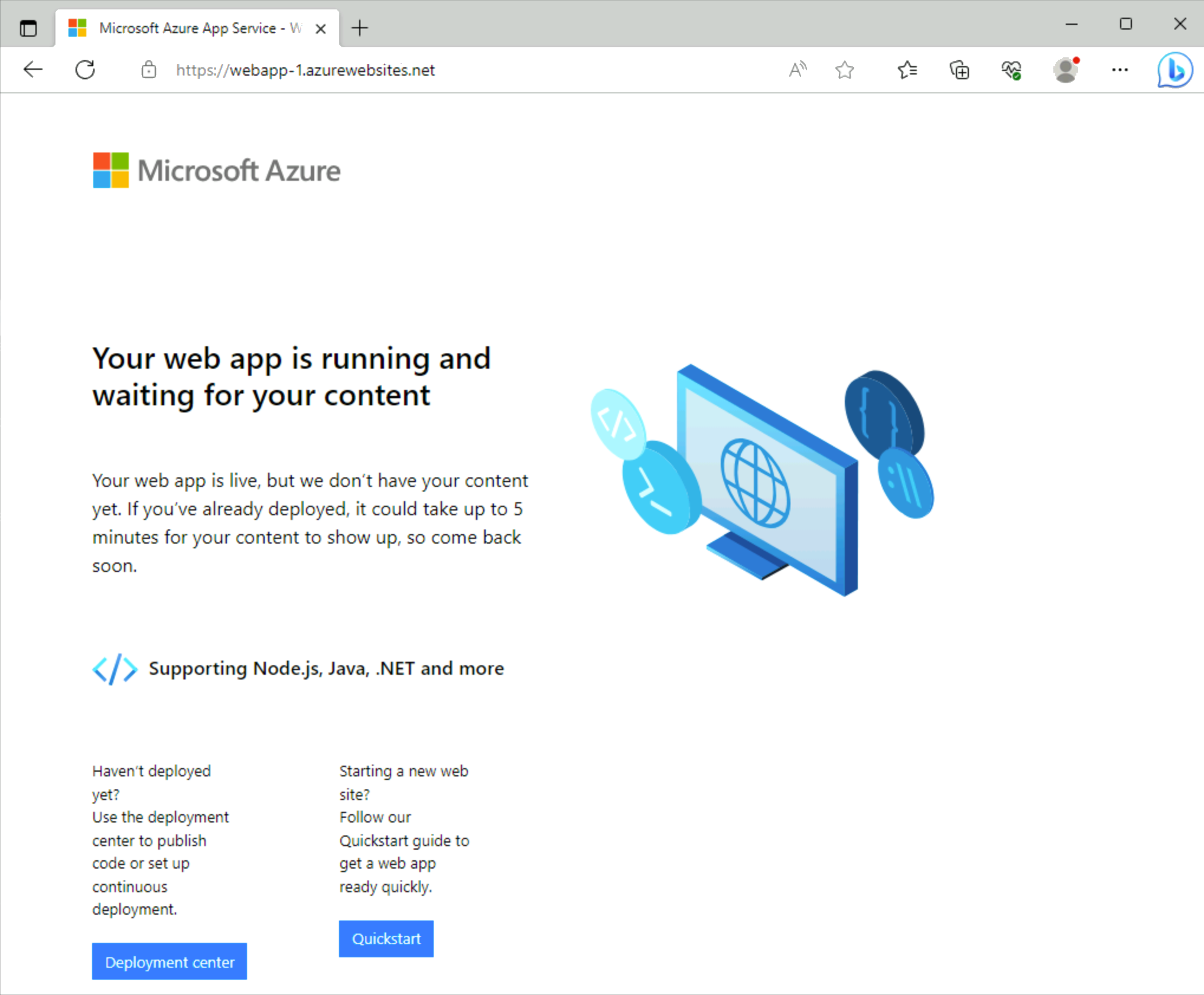

En la conexión de bastión a vm-1, abra el explorador web.

Escriba la dirección URL de la aplicación web,

https://webapp-1.azurewebsites.net.Si la aplicación web no se ha implementado, aparecerá la siguiente página predeterminada de la aplicación web:

Cierre la conexión con vm-1.

Limpieza de recursos

Cuando ya no se necesiten, use el comando az group delete para quitar el grupo de recursos, el servicio de vínculo privado, el equilibrador de carga y todos los recursos relacionados.

az group delete \

--name test-rg

Pasos siguientes

Para más información sobre los servicios que admiten puntos de conexión privados, consulte: