Creación automática de incidentes a partir de alertas de seguridad de Microsoft

Las alertas desencadenadas en las soluciones de seguridad de Microsoft que están conectadas a Microsoft Sentinel, como Microsoft Defender for Cloud Apps y Microsoft Defender for Identity, no crean automáticamente incidentes en Microsoft Sentinel. De manera predeterminada, al conectar una solución de Microsoft a Microsoft Sentinel, cualquier alerta generada en ese servicio se ingerirá y almacenará en la tabla SecurityAlert en el área de trabajo de Microsoft Sentinel. Después, puede usar esos datos como cualquier otro dato sin procesar que ingesta en Microsoft Sentinel.

Si sigue las instrucciones de este artículo, puede configurar fácilmente Microsoft Sentinel para crear automáticamente incidentes cada vez que se desencadene una alerta en una solución de seguridad de Microsoft conectada.

Importante

Este artículo no se aplica si tiene:

- Habilitado Integración de incidentes de XDR de Microsoft Defender, o

- Microsoft Sentinel incorporado a la plataforma de operaciones de seguridad unificadas.

En estos escenarios, Microsoft Defender XDR crea incidentes a partir de alertas generadas en los servicios de Microsoft.

Requisitos previos

Conecte la solución de seguridad instalando la solución adecuada desde el Centro de contenido de Microsoft Sentinel y configurando el conector de datos. Para más información, consulte Descubra y administre el contenido listo para usar de Microsoft Sentinel y Conectores de datos de Microsoft Sentinel.

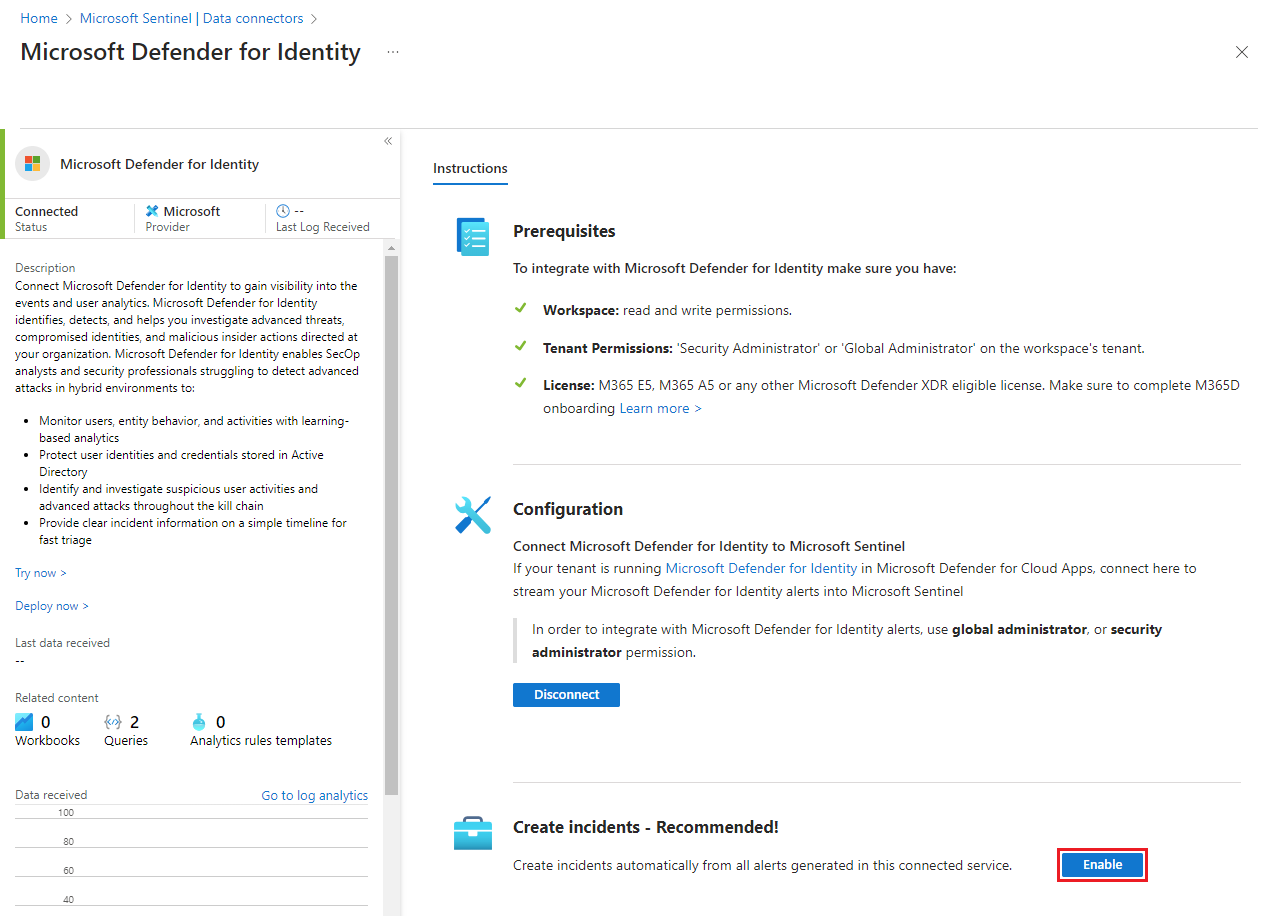

Habilitación de la generación automática de incidentes en el conector de datos

La manera más directa de crear incidentes automáticamente a partir de alertas generadas de soluciones de seguridad de Microsoft es configurar el conector de datos de la solución para crear incidentes:

Conecte el origen de datos de una solución de seguridad de Microsoft.

En Crear incidentes: recomendado, seleccione Habilitar para habilitar la regla de análisis predeterminada que crea incidentes automáticamente a partir de alertas generadas en el servicio de seguridad conectado. Luego, puede editar esta regla en Analytics (Análisis) y Active rules (Reglas activas).

Importante

Si no ve esta sección como se muestra, lo más probable es que haya habilitado la integración de incidentes en el conector de Microsoft Defender XDR o haya incorporado Microsoft Sentinel a la plataforma unificada de operaciones de seguridad en el portal de Microsoft Defender.

En cualquier caso, este artículo no se aplica a su entorno, ya que los incidentes los crea el motor de correlación de Microsoft Defender en lugar de Microsoft Sentinel.

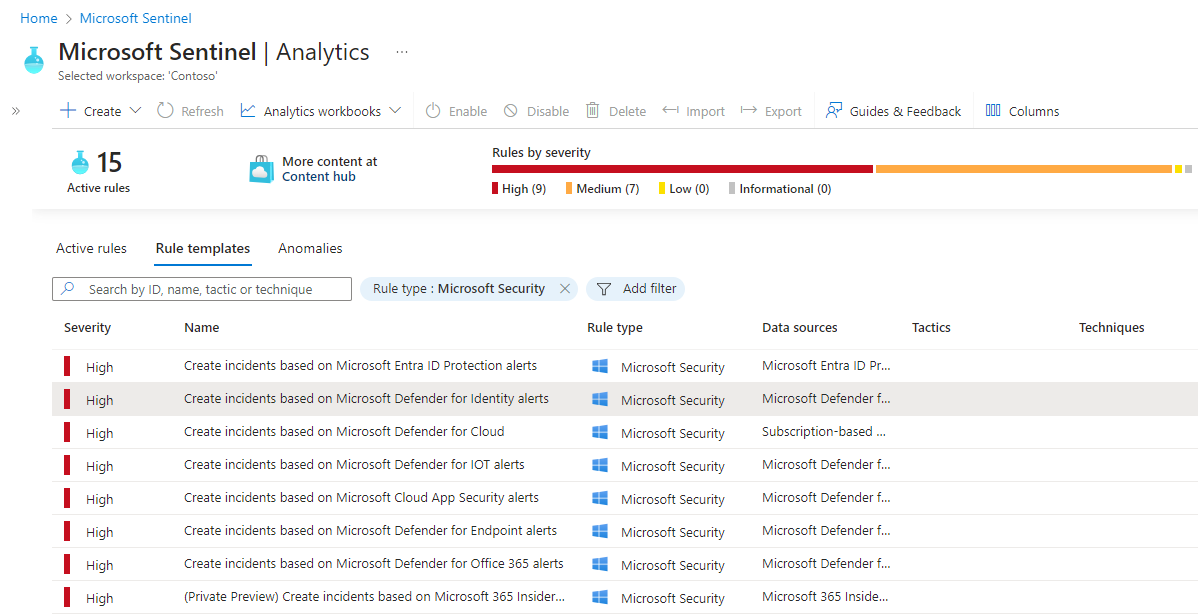

Creación de reglas de creación de incidentes a partir de una plantilla de Seguridad de Microsoft

Microsoft Sentinel proporciona plantillas de reglas listas para crear reglas de Seguridad de Microsoft. Cada solución de origen de Microsoft tiene su propia plantilla. Por ejemplo, hay uno para Microsoft Defender para punto de conexión, otro para Microsoft Defender for Cloud, etc. Cree una regla a partir de cada plantilla que se corresponda con las soluciones de su entorno, para las que desea crear incidentes automáticamente. Modifique las reglas para definir opciones más específicas para filtrar qué alertas deben dar lugar a incidentes. Por ejemplo, puede elegir crear automáticamente incidentes de Microsoft Sentinel solo a partir de alertas de alta gravedad de Microsoft Defender for Identity.

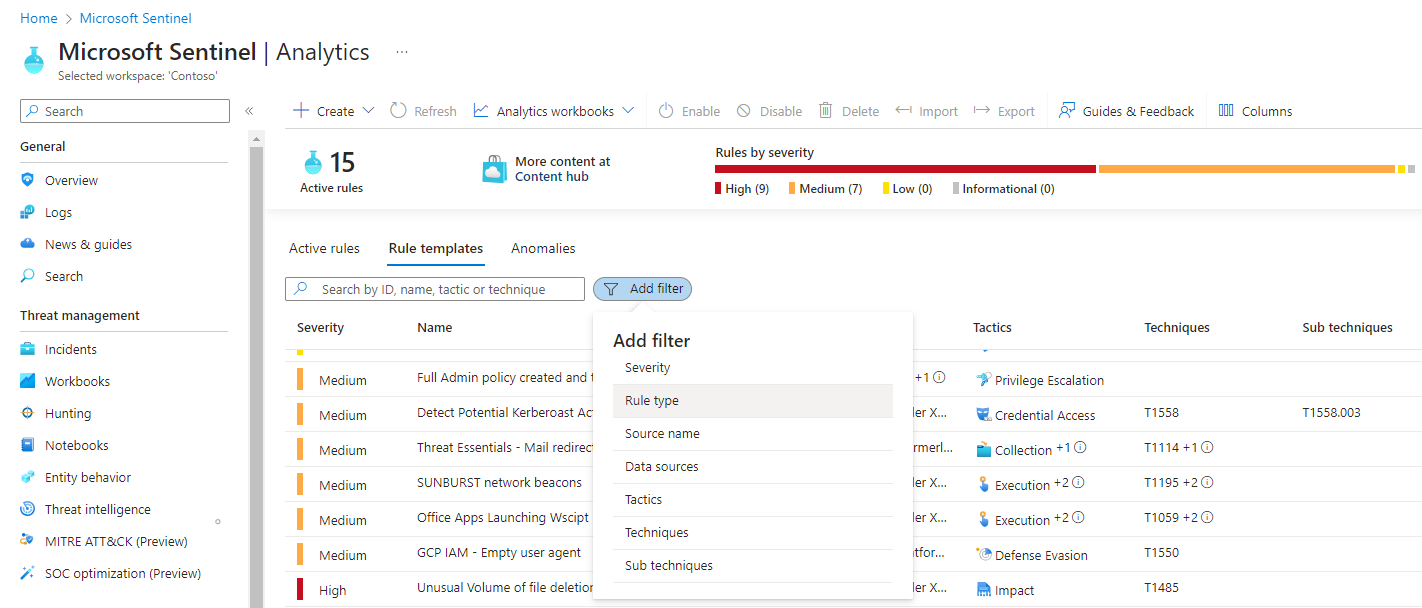

En el menú de navegación de Microsoft Sentinel, en Configuración, seleccione Análisis.

Seleccione la pestaña Plantillas de regla para ver todas las plantillas de regla de análisis. Para encontrar más plantillas de regla, vaya al Centro de contenido en Microsoft Sentinel.

Filtre la lista del tipo de regla de Seguridad de Microsoft para ver las plantillas de reglas de análisis para crear incidentes a partir de alertas de Microsoft.

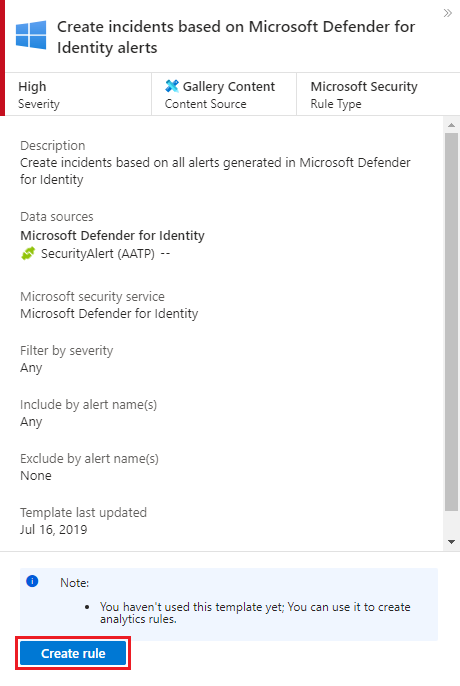

Seleccione la plantilla de regla para el origen de alerta para el que desea crear incidentes. Después, en el panel de resultados, seleccione Crear regla.

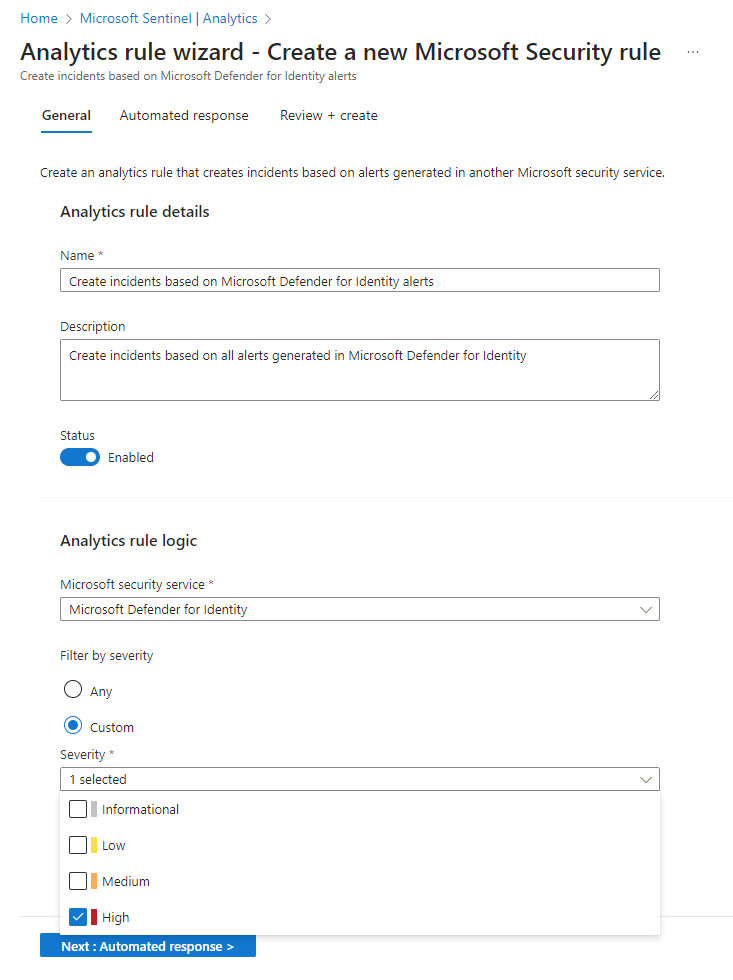

Modifique los detalles de la regla, filtre las alertas que crearán incidentes por gravedad de alerta o por texto contenido en el nombre de la alerta.

Por ejemplo, si elige Microsoft Defender for Identity en el campo Servicio de Seguridad de Microsoft y elige Alta en el campo Filtrar por gravedad, las alertas de seguridad de alta gravedad son las únicas que crearán incidentes en Microsoft Sentinel.

Al igual que con otros tipos de reglas de análisis, seleccione la pestaña Respuesta automatizada para definir reglas de automatización que se ejecutan cuando esta regla crea incidentes.

Creación de reglas de creación de incidentes desde cero

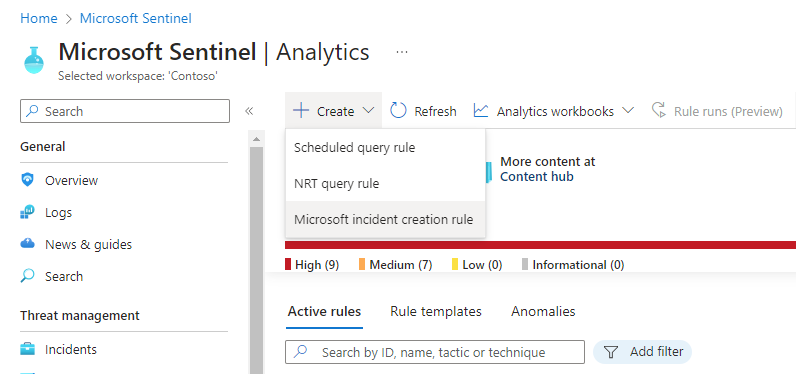

También puede crear una nueva regla de Seguridad de Microsoft que filtre las alertas de diferentes servicios de Seguridad de Microsoft. En la página Análisis, seleccione Crear > Regla de creación de incidentes de Microsoft.

Puede crear más de una regla de análisis de la seguridad de Microsoft por tipo de servicio de seguridad de Microsoft. Esto no crea incidentes duplicados si aplica filtros en cada regla que se excluyan entre sí.

Pasos siguientes

- Para empezar a trabajar con Microsoft Azure Sentinel, necesita una suscripción a Microsoft Azure. Si no tiene una suscripción, puede registrarse para obtener una evaluación gratuita.

- Aprenda a incorporar los datos en Microsoft Azure Sentinel, obtenga visibilidad sobre ellos y aprenda a defenderse de posibles amenazas.

Comentaris

Properament: al llarg del 2024 eliminarem gradualment GitHub Issues com a mecanisme de retroalimentació del contingut i el substituirem per un nou sistema de retroalimentació. Per obtenir més informació, consulteu: https://aka.ms/ContentUserFeedback.

Envieu i consulteu els comentaris de