Configuración de la configuración de redireccionamiento de dispositivos cliente para aplicaciones de Windows y la aplicación Escritorio remoto mediante Microsoft Intune

Importante

La configuración de redireccionamiento para aplicaciones de Windows y la aplicación Escritorio remoto mediante Microsoft Intune está actualmente en VERSIÓN PRELIMINAR. Consulte Términos de uso complementarios para las versiones preliminares de Microsoft Azure para conocer los términos legales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general.

Sugerencia

Este artículo contiene información sobre varios productos que usan el Protocolo de escritorio remoto (RDP) para proporcionar acceso remoto a escritorios y aplicaciones de Windows.

El redireccionamiento de recursos y periféricos desde el dispositivo local de un usuario a una sesión remota desde Azure Virtual Desktop o Windows 365 mediante el Protocolo de escritorio remoto (RDP), como el Portapapeles, la cámara y el audio, normalmente se rige por la configuración central de un grupo de hosts y sus hosts de sesión. El redireccionamiento de dispositivos cliente está configurado para aplicaciones de Windows y la aplicación Escritorio remoto mediante una combinación de directivas de configuración de aplicaciones de Microsoft Intune, directivas de protección de aplicaciones y acceso condicional de Microsoft Entra en el dispositivo local de un usuario.

Estas características permiten lograr los siguientes escenarios:

Aplicar la configuración de redireccionamiento en un nivel más granular en función de los criterios que especifique. Por ejemplo, es posible que quiera tener configuraciones diferentes en función del grupo de seguridad en el que se encuentra un usuario, el sistema operativo del dispositivo que usa o si los usuarios usan tanto dispositivos corporativos como personales para acceder a una sesión remota.

Proporcionar una capa adicional de protección contra el redireccionamiento mal configurado en el grupo de hosts o el host de sesión.

Aplique una configuración de seguridad adicional a las aplicaciones de Windows y a la aplicación Escritorio remoto, como requerir un PIN, bloquear teclados de terceros y restringir las operaciones de cortar, copiar y pegar entre otras aplicaciones del dispositivo cliente.

Si la configuración de redireccionamiento en un dispositivo cliente entra en conflicto con las propiedades del RDP del grupo de hosts y el host de sesión para Azure Virtual Desktop o PC en la nube para Windows 365, entra en vigor la configuración más restrictiva entre las dos. Por ejemplo, si el host de sesión no permite el redireccionamiento de unidades y el dispositivo cliente sí, no se permite el redireccionamiento. Si la configuración de redireccionamiento en el host de sesión y el dispositivo cliente es la misma, el comportamiento de redireccionamiento es coherente.

Importante

La configuración de redireccionamiento en un dispositivo cliente no sustituye a la configuración correcta de los grupos de hosts y los hosts de sesión en función de sus necesidades. El uso de Microsoft Intune para configurar las aplicaciones de Windows y la aplicación Escritorio remoto puede no ser adecuado para cargas de trabajo que requieran un mayor nivel de seguridad.

Las cargas de trabajo con requisitos de seguridad más altos deben seguir configurando el redireccionamiento en el grupo de hosts o el host de sesión, donde todos los usuarios del grupo de hosts tendrían la misma configuración de redireccionamiento. Se recomienda una solución de protección de pérdida de datos (DLP) y deshabilitar el redireccionamiento en los hosts de sesión siempre que sea posible para minimizar las posibilidades de pérdida de datos.

En un nivel alto, hay tres áreas para configurar:

Directivas de configuración de aplicaciones de Intune: se usan para administrar la configuración de redireccionamiento de aplicaciones de Windows y la aplicación Escritorio remoto en un dispositivo cliente. Hay dos tipos de directivas de configuración de aplicaciones; una directiva de aplicaciones administradas se usa para administrar la configuración de una aplicación, tanto si el dispositivo cliente está inscrito como si no, y una directiva de dispositivos administrados se usa para administrar la configuración de un dispositivo inscrito. Use filtros para dirigirse a los usuarios en función de criterios específicos.

Directivas de protección de aplicaciones de Intune: se usan para especificar los requisitos de seguridad que debe cumplir la aplicación y el dispositivo cliente. Use filtros para dirigirse a los usuarios en función de criterios específicos.

Directivas de acceso condicional: se usa para controlar el acceso a Azure Virtual Desktop y Windows 365 solo si se cumplen los criterios establecidos en las directivas de configuración de aplicaciones y las directivas de protección de aplicaciones.

Plataformas admitidas y tipos de inscripción

En la siguiente tabla se muestra qué aplicación puede administrar en función de la plataforma de dispositivo y el tipo de inscripción:

En el caso de las aplicaciones de Windows:

| Plataforma de dispositivo | Dispositivos administrados | Dispositivos no administrados |

|---|---|---|

| iOS y iPadOS |

En el caso de la aplicación Escritorio remoto:

| Plataforma de dispositivo | Dispositivos administrados | Dispositivos no administrados |

|---|---|---|

| iOS y iPadOS | ||

| Android |

Escenarios de ejemplo

Los valores que especifique en filtros y directivas dependen de sus necesidades, por lo que debe determinar qué es lo mejor para su organización. He aquí algunos escenarios de ejemplo de lo que hay que configurar para conseguirlos.

Escenario 1

A los usuarios de un grupo se les permite el redireccionamiento de unidades cuando se conectan desde su dispositivo corporativo Windows, pero no desde su dispositivo corporativo iOS, iPadOS o Android. Para lograr este escenario:

Asegúrese de que los hosts de sesión o los PC en la nube y los ajustes de los grupos de hosts están configurados para permitir el redireccionamiento de unidades.

Cree un filtro de dispositivo para aplicaciones administradas para iOS y iPadOS y un filtro independiente para Android.

Solo para iOS y iPadOS, cree una directiva de configuración de aplicaciones para dispositivos administrados.

Cree una directiva de configuración de aplicaciones para aplicaciones administradas con el redireccionamiento de unidades deshabilitado. Puede crear una sola directiva para iOS o iPadOS y Android, o bien crear una directiva independiente para iOS o iPadOS y Android.

Cree dos directivas de protección de aplicaciones, una para iOS o iPadOS y otra para Android.

Escenario 2

A los usuarios de un grupo que tienen un dispositivo Android con la última versión de Android se les permite el redireccionamiento de unidades, pero a los mismos usuarios que tienen un dispositivo con una versión anterior de Android no. Para lograr este escenario:

Asegúrese de que los hosts de sesión o los PC en la nube y los ajustes de los grupos de hosts están configurados para permitir el redireccionamiento de unidades.

Cree dos filtros de dispositivo:

Un filtro de dispositivo para aplicaciones administradas para Android, donde la versión se establece en el número de versión más reciente de Android.

Un filtro de dispositivo para aplicaciones administradas para Android, donde la versión se establece en un número de versión anterior a la versión más reciente de Android.

Cree dos directivas de configuración de aplicaciones:

Una directiva de configuración de aplicaciones para aplicaciones administradas con el redireccionamiento de unidades habilitado. Asígnele uno o varios grupos con el filtro para la versión más reciente de Android.

Una directiva de configuración de aplicaciones para aplicaciones administradas con el redireccionamiento de unidades deshabilitado. Asígnele uno o varios grupos con el filtro para la versión anterior de Android.

Cree una directiva de protección de aplicaciones, una combinada para iOS o iPadOS y Android.

Escenario 3

A los usuarios de un grupo que usan un dispositivo iOS o iPadOS no administrado para conectarse a una sesión remota se les permite el redireccionamiento del Portapapeles, pero a los mismos usuarios que usan un dispositivo Android no administrado no. Para lograr este escenario:

Asegúrese de que los hosts de sesión o los PC en la nube y los ajustes de los grupos de hosts están configurados para permitir el redireccionamiento del Portapapeles.

Cree dos filtros de dispositivo:

Un filtro de dispositivo para aplicaciones administradas para iOS y iPadOS, donde el tipo de administración de dispositivos es no administrado.

Un filtro de dispositivo para aplicaciones administradas para Android, donde el tipo de administración de dispositivos es no administrado.

Cree dos directivas de configuración de aplicaciones:

Una directiva de configuración de aplicaciones para aplicaciones administradas con el redireccionamiento del Portapapeles habilitado. Asígnele uno o varios grupos con el filtro para dispositivos iOS o iPadOS no administrados.

Una directiva de configuración de aplicaciones para aplicaciones administradas con el redireccionamiento del Portapapeles deshabilitado. Asígnele uno o varios grupos con el filtro para dispositivos Android no administrados.

Cree una directiva de protección de aplicaciones, una combinada para iOS o iPadOS y Android.

Configuración de directiva recomendada

A continuación se indican algunas configuraciones de directiva recomendadas que debería usar con Intune y Acceso condicional. La configuración que use debe basarse en sus requisitos.

Intune:

- Deshabilite todo el redireccionamiento en dispositivos personales.

- Requiera un PIN de acceso a la aplicación.

- Bloquee los teclados de terceros.

- Especifique una versión mínima del sistema operativo del dispositivo.

- Especifique una versión mínima de aplicaciones de Windows o de la aplicación Escritorio remoto.

- Bloquee los dispositivos con acceso "root" o liberados.

- Requiera una solución de defensa contra amenazas móviles (MTD) en los dispositivos, sin que detecten amenazas.

Acceso condicional:

- Bloquee el acceso a menos que se cumplan los criterios establecidos en las directivas de administración de aplicaciones móviles de Intune.

- Conceda acceso, requiriendo una o varias de las siguientes opciones:

- Requerir autenticación multifactor.

- Requiera una directiva de protección de aplicaciones de Intune.

Requisitos previos

Para poder configurar las opciones de redireccionamiento en un dispositivo cliente mediante Microsoft Intune y el acceso condicional, necesita lo siguiente:

Un grupo de hosts existente con hosts de sesión o PC en la nube.

Al menos un grupo de seguridad que contenga usuarios a los que aplicar las directivas.

Para usar la aplicación Escritorio remoto con dispositivos inscritos en iOS y iPadOS, debe agregar cada aplicación a Intune desde App Store. Para obtener más información, consulte Agregar aplicaciones de la tienda iOS a Microsoft Intune.

Un dispositivo cliente que ejecute una de las siguientes versiones de aplicaciones de Windows o la aplicación Escritorio remoto:

En el caso de las aplicaciones de Windows:

- iOS y iPadOS: 10.5.2 o posterior.

Aplicación Escritorio remoto:

- iOS y iPadOS: 10.5.8 o posterior.

- Android: 10.0.19.1279 o posterior.

Existen más requisitos previos de Intune para configurar directivas de configuración de aplicaciones, directivas de protección de aplicaciones y directivas de acceso condicional. Para más información, vea:

Creación de un filtro de aplicación administrada

Al crear un filtro de aplicación administrada, puede aplicar la configuración de redireccionamiento solo cuando se cumplan los criterios establecidos en el filtro, lo que permite restringir el ámbito de asignación de una directiva. Si no configura un filtro, la configuración de redireccionamiento se aplica a todos los usuarios. Lo que especifique en un filtro depende de sus necesidades.

Para obtener información sobre los filtros y cómo crearlos, consulte Uso de filtros al asignar aplicaciones, directivas y perfiles en Microsoft Intune y Propiedades de filtro de aplicaciones administradas.

Creación de una directiva de configuración de aplicaciones para dispositivos administrados

Para los dispositivos iOS y iPadOS solo inscritos, debe crear una directiva de configuración de aplicaciones para dispositivos administrados para la aplicación Escritorio remoto.

Para crear y aplicar una directiva de configuración de aplicaciones para dispositivos administrados, siga los pasos descritos en Agregar directivas de configuración de aplicaciones para dispositivos iOS o iPadOS administrados y use la siguiente configuración:

En la pestaña Aspectos básicos, en aplicación de destino, seleccione la aplicación móvil de Escritorio remoto en la lista. Debe haber agregado la aplicación a Intune desde App Store para que se muestre en esta lista.

En la pestaña Configuración, en la lista desplegable Configuración de formato, seleccione Usar diseñador de configuración y, a continuación, escriba los siguientes valores exactamente como se muestra:

Clave de configuración Tipo de valor Valor de configuración IntuneMAMUPNCadena {{userprincipalname}}IntuneMAMOIDString {{userid}}IntuneMAMDeviceIDCadena {{deviceID}}En la pestaña Asignaciones, asigne la directiva al grupo de seguridad que contiene a los usuarios a los que aplicar la directiva. Debe aplicar la directiva a un grupo de usuarios para que surta efecto. Si lo desea, puede seleccionar opcionalmente un filtro para cada grupo para ser más específico en la orientación de la directiva de configuración de aplicaciones.

Creación de una directiva de configuración de aplicaciones para aplicaciones administradas

Debe crear una directiva de configuración de aplicaciones para aplicaciones administradas para las aplicaciones de Windows y la aplicación Escritorio remoto, que le permita proporcionar opciones de configuración.

Para crear y aplicar una directiva de configuración de aplicaciones para aplicaciones administradas, siga los pasos descritos en Directivas de configuración de aplicaciones para aplicaciones administradas del SDK de aplicaciones de Intune y use la siguiente configuración:

En la pestaña Aspectos básicos, haga lo siguiente, en función de si tiene como destino aplicaciones de Windows o la aplicación Escritorio remoto

En Aplicación de Windows, seleccione Seleccionar aplicaciones personalizadas y, a continuación, en Paquete o id. de paquete, escriba

com.microsoft.rdc.appley, en plataforma, seleccione iOS o iPadOS.En la aplicación Escritorio remoto, seleccione Seleccionar aplicaciones públicas y, a continuación, busque y seleccione Escritorio remoto para cada plataforma a la que quiera dirigirse.

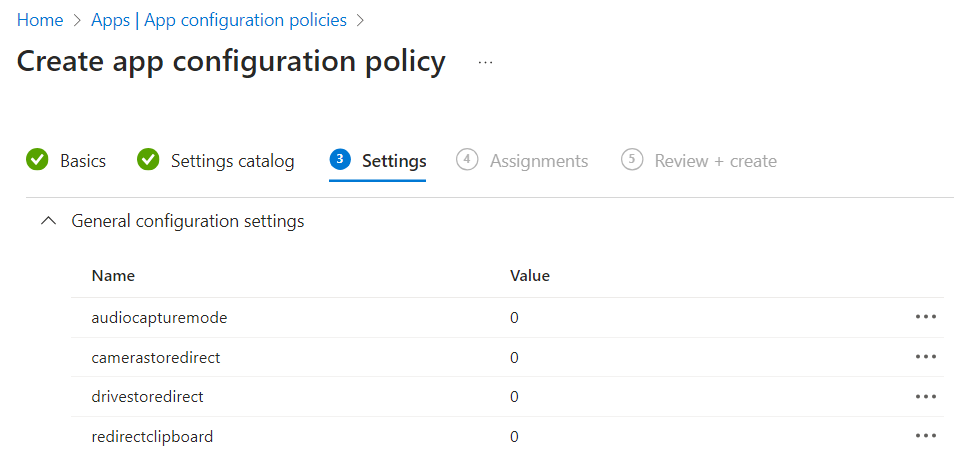

En la pestaña Configuración, expanda Opciones de configuración general y, a continuación, escriba los siguientes pares de nombre y valor para cada configuración de redireccionamiento que quiera configurar exactamente como se muestra. Estos valores corresponden a las propiedades de RDP enumeradas en propiedades del RDP admitidas, pero la sintaxis es diferente:

Nombre Descripción Valor audiocapturemodeIndica el redireccionamiento de la entrada de audio si está habilitado. 0: la captura de audio del dispositivo local está deshabilitada.1: la captura de audio del dispositivo local y el redireccionamiento a una aplicación de audio en la sesión remota está habilitada.camerastoredirectDetermina si el redireccionamiento de la cámara está habilitada. 0: el redireccionamiento de la cámara está deshabilitada.1: el redireccionamiento de la cámara está habilitada.drivestoredirectDetermina si está habilitada el redireccionamiento de la unidad de disco. 0: el redireccionamiento de la unidad de disco está deshabilitado.1: el redireccionamiento de la unidad de disco está habilitado.redirectclipboardDetermina si el redireccionamiento del Portapapeles está habilitado. 0: el redireccionamiento del Portapapeles en el dispositivo local está deshabilitado en la sesión remota.1: el redireccionamiento del Portapapeles en el dispositivo local está habilitado en la sesión remota.Este es un ejemplo de cómo debe ser el aspecto de la configuración:

En la pestaña Asignaciones, asigne la directiva al grupo de seguridad que contiene a los usuarios a los que aplicar la directiva. Debe aplicar la directiva a un grupo de usuarios para que surta efecto. Si lo desea, puede seleccionar opcionalmente un filtro para cada grupo para ser más específico en la orientación de la directiva de configuración de aplicaciones.

Creación de una directiva de protección de aplicaciones

Debe crear una directiva de protección de aplicaciones para aplicaciones de Windows y la aplicación Escritorio remoto, lo que le permite controlar cómo acceden y comparten los datos en dispositivos móviles.

Para crear y aplicar una directiva de protección de aplicaciones, siga los pasos descritos en Creación y asignación de directivas de protección de aplicaciones y use la siguiente configuración: Debe crear una directiva de protección de aplicaciones para cada plataforma de destino.

En la pestaña Aplicaciones, haga lo siguiente, en función de si tiene como destino una aplicación de Windows o la aplicación Escritorio remoto

En Aplicación de Windows en iOS/iPadOS, seleccione Seleccionar aplicaciones personalizadas y, después, en Id. de agrupación o paquete, escriba

com.microsoft.rdc.apple.En la aplicación Escritorio remoto, seleccione Seleccionar aplicaciones públicas y, a continuación, busque y seleccione Escritorio remoto.

En la pestaña Protección de datos, solo las siguientes opciones de configuración son relevantes para las aplicaciones de Windows y la aplicación Escritorio remoto. Las otras configuraciones no se aplican, ya que las aplicaciones de Windows y la aplicación Escritorio remoto interactúan con el host de sesión y no con los datos de la aplicación. En los dispositivos móviles, los teclados no autorizados son una fuente de registro y robo de pulsaciones de teclas.

Para iOS y iPadOS, puede configurar las siguientes opciones:

- Restringir cortar, copiar y pegar entre otras aplicaciones

- Teclados de terceros

Para Android, puede configurar las siguientes opciones:

- Restringir cortar, copiar y pegar entre otras aplicaciones

- Captura de pantalla y Asistente de Google

- Teclados aprobados

Sugerencia

Si deshabilita el redireccionamiento del Portapapeles en una directiva de configuración de aplicaciones, debe establecer Restringir cortar, copiar y pegar entre otras aplicaciones en Bloqueado.

En la pestaña Inicio condicional, se recomienda agregar las siguientes condiciones:

Condición Tipo de condición Valor Action Versión mínima de la aplicación Condición de la aplicación En función de sus requisitos. Bloquear acceso Versión mínima del sistema operativo Condición de dispositivo En función de sus requisitos. Bloquear acceso Servicio MTD principal Condición de dispositivo En función de sus requisitos.

El conector MTD debe estar configurado. Para Microsoft Defender para punto de conexión, configure Microsoft Defender para punto de conexión en Intune.Bloquear acceso Nivel máximo de amenazas de dispositivo permitido Condición de dispositivo Portales Bloquear acceso Para obtener más información sobre la versión, consulte Novedades de aplicaciones de Windows, Novedades del cliente de Escritorio remoto para iOS y iPadOS y Novedades del cliente de Escritorio remoto para Android y Chrome OS.

Para obtener más información sobre la configuración disponible, consulte Inicio condicional en la configuración de directivas de protección de aplicaciones de iOS e Inicio condicional en la configuración de directivas de protección de aplicaciones de Android.

En la pestaña Asignaciones, asigne la directiva al grupo de seguridad que contiene a los usuarios a los que aplicar la directiva. Debe aplicar la directiva a un grupo de usuarios para que surta efecto. Si lo desea, puede seleccionar opcionalmente un filtro para cada grupo para ser más específico en la orientación de la directiva de configuración de aplicaciones.

Creación de una directiva de acceso condicional

La creación de una directiva de acceso condicional permite restringir el acceso a una sesión remota solo cuando se aplica una directiva de protección de aplicaciones con la aplicación de Windows y la aplicación Escritorio remoto. Si crea una segunda directiva de acceso condicional, también puede bloquear el acceso mediante un explorador web.

Para crear y aplicar una directiva de acceso condicional, siga los pasos descritos en Configuración de directivas de acceso condicional basadas en aplicaciones con Intune. La siguiente configuración proporciona un ejemplo, pero debe ajustarla en función de sus necesidades:

Para que la primera directiva conceda acceso a una sesión remota solo cuando se aplica una directiva de protección de aplicaciones con la aplicación de Windows y la aplicación Escritorio remoto:

En Asignaciones, incluya el grupo de seguridad que contiene a los usuarios a los que aplicar la directiva. Debe aplicar la directiva a un grupo de usuarios para que surta efecto.

En Recursos de destino, seleccione aplicar la directiva a Aplicaciones en la nube y, a continuación, en Incluir, seleccione Seleccionar aplicaciones. Busque y seleccione Azure Virtual Desktop y Windows 365. Solo tiene Azure Virtual Desktop en la lista si registró el proveedor de recursos

Microsoft.DesktopVirtualizationen una suscripción en el inquilino de Microsoft Entra.En Condiciones:

- Seleccione Plataformas de dispositivos y, después, incluya iOS y Android.

- Seleccione Aplicaciones cliente y, después, incluya Aplicaciones móviles y clientes de escritorio.

En Controles de acceso, seleccione Conceder acceso y active la casilla Requerir directiva de protección de aplicaciones y active el botón de radio para Requerir todos los controles seleccionados.

Para Habilitar directiva, establézcalo en Encendido.

Para que la segunda directiva bloquee el acceso a una sesión remota mediante un explorador web:

En Asignaciones, incluya el grupo de seguridad que contiene a los usuarios a los que aplicar la directiva. Debe aplicar la directiva a un grupo de usuarios para que surta efecto.

En Recursos de destino, seleccione aplicar la directiva a Aplicaciones en la nube y, a continuación, en Incluir, seleccione Seleccionar aplicaciones. Busque y seleccione Azure Virtual Desktop y Windows 365. Solo tiene Azure Virtual Desktop en la lista si registró el proveedor de recursos

Microsoft.DesktopVirtualizationen una suscripción en el inquilino de Microsoft Entra. La aplicación en la nube para Windows 365 también cubre Microsoft Dev Box.En Condiciones:

- Seleccione Plataformas de dispositivos y, después, incluya iOS y Android.

- Seleccione Aplicaciones cliente y, después, incluya Explorador.

En Controles de acceso, seleccione Bloquear acceso y, a continuación, seleccione el botón de radio para Requerir todos los controles seleccionados.

Para Habilitar directiva, establézcalo en Encendido.

Comprobar la configuración

Ahora que ha configurado Intune para administrar el redireccionamiento de dispositivos en dispositivos personales, puede comprobar la configuración mediante la conexión a una sesión remota. Lo que debe probar depende de si configuró directivas para que se apliquen a dispositivos inscritos o no inscritos, qué plataformas y la configuración de redireccionamiento y protección de datos que estableció. Compruebe que solo puede realizar las acciones que puede realizar coincide con lo que espera.

Problemas conocidos

La configuración de redireccionamiento para aplicaciones de Windows y la aplicación Escritorio remoto en un dispositivo cliente mediante Microsoft Intune tiene la siguiente limitación:

- Al configurar el redireccionamiento de dispositivos cliente para la aplicación Escritorio remoto en iOS y iPadOS, es posible que las solicitudes de autenticación multifactor (MFA) se bloqueen en un bucle. Un escenario común de este problema se produce cuando la aplicación Escritorio remoto se ejecuta en un iPhone inscrito en Intune y se usa el mismo iPhone para recibir solicitudes MFA de la aplicación Microsoft Authenticator al iniciar sesión en la aplicación Escritorio remoto. Para solucionar este problema, use la aplicación Escritorio remoto en un dispositivo diferente del que se usa para recibir solicitudes de MFA, como un iPad. Este problema no se produce con las aplicaciones de Windows.

Comentaris

Properament: al llarg del 2024 eliminarem gradualment GitHub Issues com a mecanisme de retroalimentació del contingut i el substituirem per un nou sistema de retroalimentació. Per obtenir més informació, consulteu: https://aka.ms/ContentUserFeedback.

Envieu i consulteu els comentaris de