Inicio rápido: Uso de la CLI de Azure para crear una red virtual

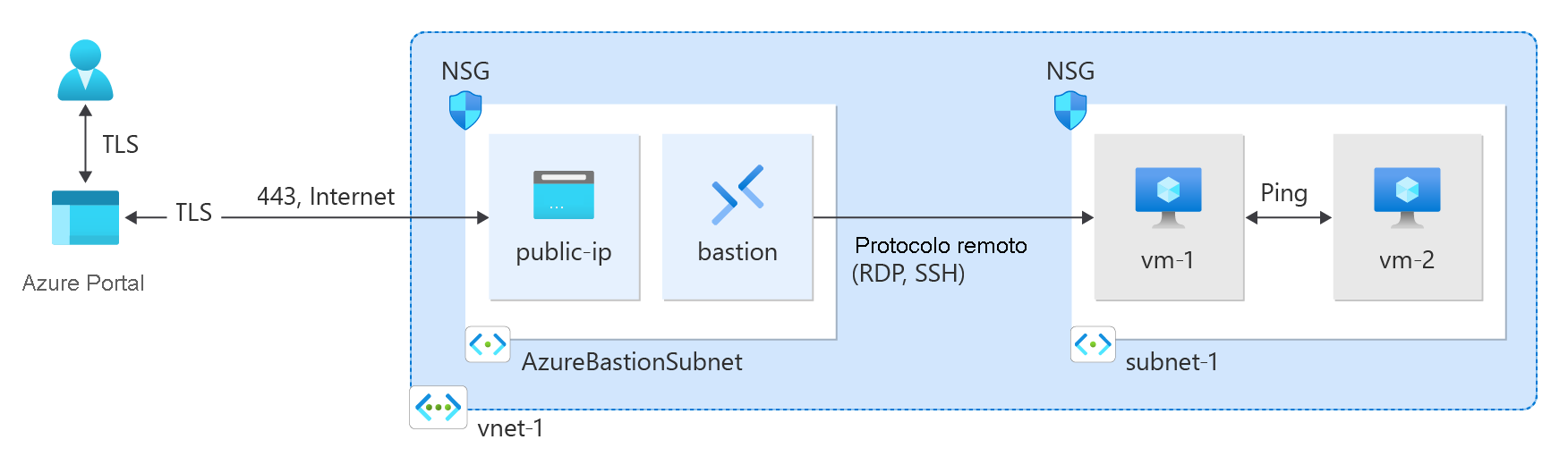

En este inicio rápido se muestra cómo crear una red virtual mediante la CLI de Azure, la interfaz de la línea de comandos de Azure. A continuación, creará dos máquinas virtuales (VM) en la red, se conectará de forma segura a las máquinas virtuales desde Internet y se comunicará de forma privada entre las máquinas virtuales.

Una red virtual es el bloque de compilación fundamental para las redes privadas en Azure. Azure Virtual Network permite que los recursos de Azure, como las máquinas virtuales, se comuniquen de manera segura entre sí y con Internet.

Si no tiene una suscripción a Azure, cree una cuenta gratuita de Azure antes de empezar.

Requisitos previos

Use el entorno de Bash en Azure Cloud Shell. Para más información, consulte Inicio rápido para Bash en Azure Cloud Shell.

Si prefiere ejecutar comandos de referencia de la CLI localmente, instale la CLI de Azure. Si utiliza Windows o macOS, considere la posibilidad de ejecutar la CLI de Azure en un contenedor Docker. Para más información, vea Ejecución de la CLI de Azure en un contenedor de Docker.

Si usa una instalación local, inicie sesión en la CLI de Azure mediante el comando az login. Siga los pasos que se muestran en el terminal para completar el proceso de autenticación. Para ver otras opciones de inicio de sesión, consulte Inicio de sesión con la CLI de Azure.

En caso de que se le solicite, instale las extensiones de la CLI de Azure la primera vez que la use. Para más información sobre las extensiones, consulte Uso de extensiones con la CLI de Azure.

Ejecute az version para buscar cuál es la versión y las bibliotecas dependientes que están instaladas. Para realizar la actualización a la versión más reciente, ejecute az upgrade.

Crear un grupo de recursos

Use az group create para crear un grupo de recursos para hospedar la red virtual. Use el código siguiente para crear un grupo de recursos denominado test-rg en la región de Azure eastus2:

az group create \

--name test-rg \

--location eastus2

Creación de una red virtual y una subred

Use az network vnet create para crear una red virtual denominada vnet-1 con una subred denominada subnet-1 en el grupo de recursos test-rg:

az network vnet create \

--name vnet-1 \

--resource-group test-rg \

--address-prefix 10.0.0.0/16 \

--subnet-name subnet-1 \

--subnet-prefixes 10.0.0.0/24

Implementación de Azure Bastion

Azure Bastion usa el explorador para conectarse a las máquinas virtuales de la red virtual a través del shell seguro (SSH) o el protocolo de escritorio remoto (RDP) mediante sus direcciones IP privadas. Las máquinas virtuales no necesitan direcciones IP públicas, software cliente ni configuración especial.

Los precios por hora comienzan desde el momento en que se implementa Bastion, independientemente del uso de datos salientes. Para más información, consulte Precios y SKU. Si va a implementar Bastion como parte de un tutorial o prueba, se recomienda eliminar este recurso una vez que haya terminado de usarlo. Para más información sobre Bastion, consulte ¿Qué es Azure Bastion?

Use az network vnet subnet create para crear una subred de Bastion en la red virtual. Esta subred se reservará exclusivamente para los recursos de Azure Bastion y debe denominarse AzureBastionSubnet.

az network vnet subnet create \ --name AzureBastionSubnet \ --resource-group test-rg \ --vnet-name vnet-1 \ --address-prefix 10.0.1.0/26Cree una dirección IP pública para Bastion. Esta dirección IP se usa para conectarse al host bastión desde Internet. Use az network public-ip create para crear una dirección IP pública denominada public-ip en el grupo de recursos test-rg:

az network public-ip create \ --resource-group test-rg \ --name public-ip \ --sku Standard \ --location eastus2 \ --zone 1 2 3Use az network bastion create para crear un host de Bastion en la subred AzureBastionSubnet de la red virtual:

az network bastion create \ --name bastion \ --public-ip-address public-ip \ --resource-group test-rg \ --vnet-name vnet-1 \ --location eastus2

Los recursos de Bastion tardarán aproximadamente 10 minutos en implementarse. En la siguiente sección, podrá crear una máquina virtual mientras Bastion se implementa en la red virtual.

Creación de máquinas virtuales

Use az vm create para crear dos máquinas virtuales denominadas vm-1 y vm-2 en la subred subnet-1 de la red virtual. Cuando se le pidan credenciales, escriba los nombres de usuario y las contraseñas de las máquinas virtuales.

Para crear la primera máquina virtual, use el comando siguiente:

az vm create \ --resource-group test-rg \ --admin-username azureuser \ --authentication-type password \ --name vm-1 \ --image Ubuntu2204 \ --public-ip-address ""Para crear la segunda máquina virtual, use el comando siguiente:

az vm create \ --resource-group test-rg \ --admin-username azureuser \ --authentication-type password \ --name vm-2 \ --image Ubuntu2204 \ --public-ip-address ""

Sugerencia

También puede usar la opción --no-wait para crear una máquina virtual en segundo plano mientras continúa con otras tareas.

Las máquinas virtuales tardan unos minutos en crearse. Una vez que Azure cree cada máquina virtual, la CLI de Azure devuelve un resultado similar al siguiente mensaje:

{

"fqdns": "",

"id": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/test-rg/providers/Microsoft.Compute/virtualMachines/vm-2",

"location": "eastus2",

"macAddress": "00-0D-3A-23-9A-49",

"powerState": "VM running",

"privateIpAddress": "10.0.0.5",

"publicIpAddress": "",

"resourceGroup": "test-rg"

"zones": ""

}

Nota:

Las máquinas virtuales de una red virtual con un host bastión no necesitarán direcciones IP públicas. Bastion proporcionará la dirección IP pública y las máquinas virtuales usarán direcciones IP privadas para comunicarse dentro de la red. Es posible quitar las direcciones IP públicas de cualquier máquina virtual en redes virtuales hospedadas por Bastion. Para obtener más información, consulte Desasociación de una dirección IP pública de una máquina virtual de Azure.

Nota:

Azure proporciona una dirección IP de acceso de salida predeterminada para las máquinas virtuales que no tienen asignada una dirección IP pública o están en el grupo back-end de un equilibrador de carga de Azure básico interno. El mecanismo de dirección IP de acceso de salida predeterminado proporciona una dirección IP de salida que no se puede configurar.

La dirección IP de acceso de salida predeterminada está deshabilitada cuando se produce uno de los siguientes eventos:

- Se asigna una dirección IP pública a la máquina virtual.

- La máquina virtual se coloca en el grupo back-end de un equilibrador de carga estándar, con o sin reglas de salida.

- Se asigna un recurso de Azure NAT Gateway a la subred de la máquina virtual.

Las máquinas virtuales creadas mediante conjuntos de escalado de máquinas virtuales en modo de orquestación flexible no tienen acceso de salida predeterminado.

Para más información sobre las conexiones de salida en Azure, vea Acceso de salida predeterminado en Azure y Uso de traducción de direcciones de red (SNAT) de origen para conexiones de salida.

Conexión a una máquina virtual

En el portal, busque y seleccione Máquinas virtuales.

En la página Máquinas virtuales, seleccione vm-1.

En la información general de vm-1, seleccione Conectar.

En la página Conexión a la máquina virtual, seleccione la pestaña Bastion.

Seleccione Usar Bastion.

Escriba el nombre de usuario y la contraseña que creó al crear la máquina virtual y, a continuación, seleccione Conectar.

Inicio de la comunicación entre las máquinas virtuales

En el símbolo del sistema de Bash para vm-1, escriba

ping -c 4 vm-2.Recibirá una respuesta similar al siguiente mensaje:

azureuser@vm-1:~$ ping -c 4 vm-2 PING vm-2.3bnkevn3313ujpr5l1kqop4n4d.cx.internal.cloudapp.net (10.0.0.5) 56(84) bytes of data. 64 bytes from vm-2.internal.cloudapp.net (10.0.0.5): icmp_seq=1 ttl=64 time=1.83 ms 64 bytes from vm-2.internal.cloudapp.net (10.0.0.5): icmp_seq=2 ttl=64 time=0.987 ms 64 bytes from vm-2.internal.cloudapp.net (10.0.0.5): icmp_seq=3 ttl=64 time=0.864 ms 64 bytes from vm-2.internal.cloudapp.net (10.0.0.5): icmp_seq=4 ttl=64 time=0.890 msCierre la conexión de Bastion a vm-1.

Repita los pasos descritos en Conectar a una máquina virtual para conectarse a vm-2.

En el símbolo del sistema de Bash para vm-2, escriba

ping -c 4 vm-1.Recibirá una respuesta similar al siguiente mensaje:

azureuser@vm-2:~$ ping -c 4 vm-1 PING vm-1.3bnkevn3313ujpr5l1kqop4n4d.cx.internal.cloudapp.net (10.0.0.4) 56(84) bytes of data. 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=1 ttl=64 time=0.695 ms 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=2 ttl=64 time=0.896 ms 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=3 ttl=64 time=3.43 ms 64 bytes from vm-1.internal.cloudapp.net (10.0.0.4): icmp_seq=4 ttl=64 time=0.780 msCierre la conexión de Bastion a vm-2.

Limpieza de recursos

Cuando haya terminado con la red virtual y las máquinas virtuales, use az group delete para quitar el grupo de recursos y todos sus recursos:

az group delete \

--name test-rg \

--yes

Pasos siguientes

En este inicio rápido, creó una red virtual con una subred predeterminada que contenía dos máquinas virtuales. Ha implementado Bastion y lo ha usado para conectarse a las máquinas virtuales y establecer la comunicación entre ellas. Para más información sobre la configuración de red virtual, consulte Crear, cambiar o eliminar una red virtual.

La comunicación privada entre máquinas virtuales en una red virtual no está restringida de manera predeterminada. Para obtener más información sobre cómo configurar varios tipos de comunicaciones de red de máquinas virtuales, continúe con el siguiente artículo: