Configuración de conexiones VPN S2S activo-activo con Azure VPN Gateway

Este artículo le guiará por los pasos para crear conexiones activo-activo entre entornos locales y conexiones de red virtual a red virtual mediante el modelo de implementación de Resource Manager y PowerShell. También puede configurar una puerta de enlace activo-activo en Azure Portal.

Acerca de las conexiones entre entornos locales de alta disponibilidad

Para lograr una alta disponibilidad en la conectividad de red virtual a red virtual y entre entornos locales, debe implementar varias puertas de enlace VPN y establecer varias conexiones en paralelo entre sus redes y Azure. Consulte Conectividad de alta disponibilidad entre locales y de red virtual a red virtual para obtener información general de las opciones de conectividad y la topología.

En este artículo se proporcionan instrucciones para configurar una conexión VPN activo-activo entre entornos locales, así como una conexión activo-activo entre dos redes virtuales.

- Parte 1: Creación y configuración de Azure VPN Gateway en el modo activo-activo

- Parte 2: Establecimiento de conexiones activo-activo entre entornos locales

- Parte 3: Establecimiento de conexiones activo-activo de red virtual a red virtual

Si ya tiene una instancia de VPN Gateway, puede hacer lo siguiente:

Puede combinar todos estos elementos para crear una red más compleja de alta disponibilidad que satisfaga sus necesidades.

Importante

El modo activo-activo está disponible para todas las SKU, excepto Basic o Standard. Para obtener más información, consulte Opciones de configuración.

Parte 1: Creación y configuración de puertas de enlace VPN activo-activo

Los siguientes pasos configuran su puerta de enlace VPN de Azure en modos activo-activo. Las diferencias clave entre las puertas de enlace activo-activo y activo-en espera:

- Tiene que crear dos configuraciones de IP de puerta de enlace con dos direcciones IP públicas.

- Tiene que establecer la marca EnableActiveActiveFeature.

- El SKU de la puerta de enlace no puede ser Básico ni Estándar.

Las demás propiedades son las mismas que las de las puertas de enlace que no son activo-activo.

Antes de empezar

- Compruebe que tiene una suscripción a Azure. Si todavía no la tiene, puede activar sus ventajas como suscriptor de MSDN o registrarse para obtener una cuenta gratuita.

- Tiene que instalar los cmdlets de PowerShell de Azure Resource Manager si no quiere usar CloudShell en el explorador. Vea Información general sobre Azure PowerShell para obtener más información sobre la instalación de los cmdlets de PowerShell.

Paso 1: Creación y configuración de VNet1

1. Declaración de las variables

Para este ejercicio, se empieza por declarar las variables. Si utiliza la opción "Probar" de Cloud Shell, se conectará automáticamente a su cuenta. Si usa PowerShell localmente, utilice el siguiente ejemplo para ayudarle a conectarse:

Connect-AzAccount

Select-AzSubscription -SubscriptionName $Sub1

En este ejemplo se declaran las variables con los valores para este ejercicio. Asegúrese de reemplazar los valores por los suyos propios cuando realice la configuración para el entorno de producción. Puede usar estas variables si está practicando los pasos para familiarizarse con este tipo de configuración. Modifique las variables y después copie y pegue todo en la consola de PowerShell.

$Sub1 = "Ross"

$RG1 = "TestAARG1"

$Location1 = "West US"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.11.0.0/16"

$VNetPrefix12 = "10.12.0.0/16"

$FESubPrefix1 = "10.11.0.0/24"

$BESubPrefix1 = "10.12.0.0/24"

$GWSubPrefix1 = "10.12.255.0/27"

$VNet1ASN = 65010

$GWName1 = "VNet1GW"

$GW1IPName1 = "VNet1GWIP1"

$GW1IPName2 = "VNet1GWIP2"

$GW1IPconf1 = "gw1ipconf1"

$GW1IPconf2 = "gw1ipconf2"

$Connection12 = "VNet1toVNet2"

$Connection151 = "VNet1toSite5_1"

$Connection152 = "VNet1toSite5_2"

2. Creación de un nuevo grupo de recursos

Use el siguiente ejemplo para crear un nuevo grupo de recursos:

New-AzResourceGroup -Name $RG1 -Location $Location1

3. Creación de TestVNet1

En el siguiente ejemplo se crean una red virtual denominada TestVNet1 y tres subredes: GatewaySubnet, FrontEnd y Backend. Al reemplazar valores, es importante que siempre asigne el nombre GatewaySubnet a la subred de la puerta de enlace. Si usa otro, se produce un error al crear la puerta de enlace.

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1

$besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11,$VNetPrefix12 -Subnet $fesub1,$besub1,$gwsub1

Paso 2: Creación de la puerta de enlace de VPN para TestVNet1 con modo activo-activo

1. Creación de las configuraciones de direcciones de IP públicas y la IP de puerta de enlace

Solicite que se asignen dos direcciones IP públicas a la puerta de enlace que creará para su red virtual. También definirá las configuraciones de subred y de IP necesarias.

$gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$gw1pip2 = New-AzPublicIpAddress -Name $GW1IPName2 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1

$gw1ipconf2 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf2 -Subnet $subnet1 -PublicIpAddress $gw1pip2

2. Creación de la puerta de enlace VPN con una configuración activo-activo

Cree la puerta de enlace de red virtual para TestVNet1. Hay dos entradas GatewayIpConfig y el indicador EnableActiveActiveFeature está activado. La creación de una puerta de enlace puede tardar un tiempo (45 minutos o más en completarse, según la SKU seleccionada).

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1,$gw1ipconf2 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 -Asn $VNet1ASN -EnableActiveActiveFeature -Debug

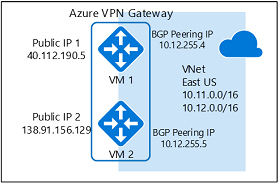

3. Obtención de las direcciones IP públicas de puerta de enlace y la dirección IP del par BGP

Una vez creada la puerta de enlace, debe obtener la dirección IP del par BGP en Azure VPN Gateway. Esta dirección es necesaria para configurar la instancia de Azure VPN Gateway como par BGP para los dispositivos de VPN local.

$gw1pip1 = Get-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1

$gw1pip2 = Get-AzPublicIpAddress -Name $GW1IPName2 -ResourceGroupName $RG1

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

Use los siguientes cmdlets para mostrar las dos direcciones IP públicas asignadas a la puerta de enlace VPN y sus correspondientes direcciones IP del par BGP para cada instancia de puerta de enlace:

PS D:\> $gw1pip1.IpAddress

198.51.100.5

PS D:\> $gw1pip2.IpAddress

203.0.113.129

PS D:\> $vnet1gw.BgpSettingsText

{

"Asn": 65010,

"BgpPeeringAddress": "10.12.255.4,10.12.255.5",

"PeerWeight": 0

}

El orden de las direcciones IP públicas para las instancias de puerta de enlace y las direcciones de emparejamiento BGP correspondiente es el mismo. En este ejemplo, la pasarela VM con IP pública de 198.51.100.5 usa 10.12.255.4 como su dirección de emparejamiento BGP, y la puerta de enlace con 203.0.113.129 usa 10.12.255.5. Esta información es necesaria cuando configura los dispositivos VPN locales en conexión con la puerta de enlace activo-activo. La puerta de enlace se muestra en el siguiente diagrama con todas las direcciones:

Una vez creada la puerta de enlace, puede usarla para establecer conexión activo-activo entre entornos locales o de red virtual a red virtual. Las siguientes secciones lo guiarán por los pasos necesarios para completar el ejercicio.

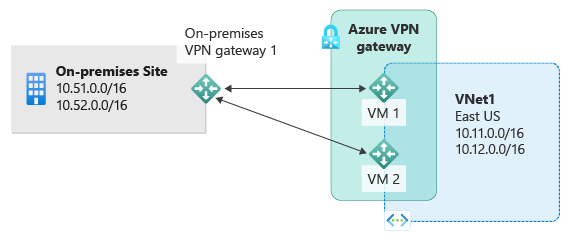

Parte 2: Establecimiento de una conexión activo-activo entre entornos locales

Para establecer una conexión entre locales, debe crear una puerta de enlace de red local para representar el dispositivo VPN local y una conexión para conectarse a la puerta de enlace de VPN de Azure con la puerta de enlace de red local. En este ejemplo, la instancia de Azure VPN Gateway está en modo activo-activo. Como resultado, aunque hay solo un dispositivo VPN local (puerta de enlace de red local) y un recurso de conexión, ambas instancias de Azure VPN Gateway establecerán túneles VPN de S2S con el dispositivo local.

Antes de continuar, asegúrese de que ha completado la parte 1 de este ejercicio.

Paso 1: Creación y configuración de la puerta de enlace de red local

1. Declaración de las variables

Este ejercicio continuará generando la configuración mostrada en el diagrama. Asegúrese de reemplazar los valores por los que desea usar para su configuración.

$RG5 = "TestAARG5"

$Location5 = "West US"

$LNGName51 = "Site5_1"

$LNGPrefix51 = "10.52.255.253/32"

$LNGIP51 = "192.0.2.13"

$LNGASN5 = 65050

$BGPPeerIP51 = "10.52.255.253"

Un par de cosas a tener en cuenta con respecto a los parámetros de la puerta de enlace de red local:

- La puerta de enlace de red local puede estar en la misma ubicación y grupo de recursos que la puerta de enlace de VPN o en otros distintos. Este ejemplo los muestra en distintos grupos de recursos pero en la misma ubicación de Azure.

- Si solo hay un dispositivo VPN local (como se muestra en el ejemplo), la conexión activo-activo puede funcionar con o sin protocolo BGP. Este ejemplo utiliza BGP para la conexión entre redes locales.

- Si BGP está habilitado el prefijo que debe declarar para la puerta de enlace de red local es la dirección del host de la dirección IP del par BGP en el dispositivo VPN. En este caso, es un prefijo /32 de "10.52.255.253/32".

- Como recordatorio, debe usar diferentes ASN de BGP entre las redes locales y la red virtual de Azure. Si son iguales, tiene que cambiar el ASN de la red virtual si el dispositivo VPN local ya utiliza el ASN para emparejarse con otros vecinos de BGP.

2. Cree las puertas de enlace de red local para Site5

Antes de continuar, asegúrese de que sigue conectado a la Suscripción 1. Cree el grupo de recursos si aún no está creado.

New-AzResourceGroup -Name $RG5 -Location $Location5

New-AzLocalNetworkGateway -Name $LNGName51 -ResourceGroupName $RG5 -Location $Location5 -GatewayIpAddress $LNGIP51 -AddressPrefix $LNGPrefix51 -Asn $LNGASN5 -BgpPeeringAddress $BGPPeerIP51

Paso 2: Conexión de la puerta de enlace de red virtual y la puerta de enlace de red local

1. Obtenga las dos puertas de enlace

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng5gw1 = Get-AzLocalNetworkGateway -Name $LNGName51 -ResourceGroupName $RG5

2. Cree la conexión de TestVNet1 a Site5

En este paso, crea la conexión de TestVNet1 a Site5_1 con "EnableBGP" establecido como $True.

New-AzVirtualNetworkGatewayConnection -Name $Connection151 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw1 -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $True

3. Parámetros VPN y BGP para el dispositivo VPN local

El siguiente ejemplo enumera los parámetros que debe ingresar en la sección de configuración de BGP en su dispositivo VPN local para este ejercicio:

- Site5 ASN : 65050

- Site5 BGP IP : 10.52.255.253

- Prefixes to announce : (for example) 10.51.0.0/16 and 10.52.0.0/16

- Azure VNet ASN : 65010

- Azure VNet BGP IP 1 : 10.12.255.4 for tunnel to 198.51.100.5

- Azure VNet BGP IP 2 : 10.12.255.5 for tunnel to 203.0.113.129

- Static routes : Destination 10.12.255.4/32, nexthop the VPN tunnel interface to 198.51.100.5

Destination 10.12.255.5/32, nexthop the VPN tunnel interface to 203.0.113.129

- eBGP Multihop : Ensure the "multihop" option for eBGP is enabled on your device if needed

La conexión debe establecerse después de unos minutos y se iniciará la sesión de emparejamiento BGP una vez establecida la conexión IPsec. En este ejemplo solo se ha configurado hasta ahora un dispositivo VPN local, lo que da como resultado el siguiente diagrama:

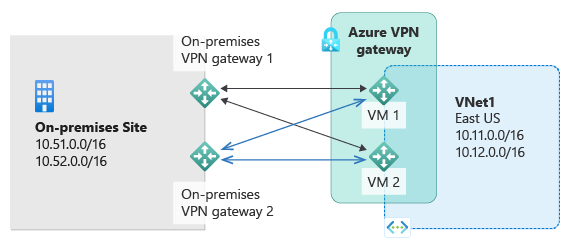

Paso 3: Conexión de dos dispositivos VPN locales con la puerta de enlace VPN activo-activo

Si tiene dos dispositivos VPN en la misma red local, puede lograr redundancia dual conectando Azure VPN Gateway al segundo dispositivo VPN.

1. Creación de la puertas de enlace de red local para Site5

La dirección IP de puerta de enlace, el prefijo de dirección y la dirección de emparejamiento de BGP para la segunda puerta de enlace de red local no pueden superponerse con la puerta de enlace de red local anterior en la misma red local.

$LNGName52 = "Site5_2"

$LNGPrefix52 = "10.52.255.254/32"

$LNGIP52 = "192.0.2.14"

$BGPPeerIP52 = "10.52.255.254"

New-AzLocalNetworkGateway -Name $LNGName52 -ResourceGroupName $RG5 -Location $Location5 -GatewayIpAddress $LNGIP52 -AddressPrefix $LNGPrefix52 -Asn $LNGASN5 -BgpPeeringAddress $BGPPeerIP52

2. Paso 2: Conexión de la puerta de enlace de red virtual y la segunda puerta de enlace de red local

Cree la conexión de TestVNet1 a Site5_2 con "EnableBGP" establecido como $True

$lng5gw2 = Get-AzLocalNetworkGateway -Name $LNGName52 -ResourceGroupName $RG5

New-AzVirtualNetworkGatewayConnection -Name $Connection152 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw2 -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $True

3. Los parámetros VPN y BGP para el segundo dispositivo VPN local

Del mismo modo, en el siguiente ejemplo se enumeran los parámetros que se introducirán en el segundo dispositivo VPN:

- Site5 ASN : 65050

- Site5 BGP IP : 10.52.255.254

- Prefixes to announce : (for example) 10.51.0.0/16 and 10.52.0.0/16

- Azure VNet ASN : 65010

- Azure VNet BGP IP 1 : 10.12.255.4 for tunnel to 198.51.100.5

- Azure VNet BGP IP 2 : 10.12.255.5 for tunnel to 203.0.113.129

- Static routes : Destination 10.12.255.4/32, nexthop the VPN tunnel interface to 198.51.100.5

Destination 10.12.255.5/32, nexthop the VPN tunnel interface to 203.0.113.129

- eBGP Multihop : Ensure the "multihop" option for eBGP is enabled on your device if needed

Una vez establecida la conexión (túneles), dispondrá de dispositivos y túneles VPN redundantes duales que conectarán su red local y Azure:

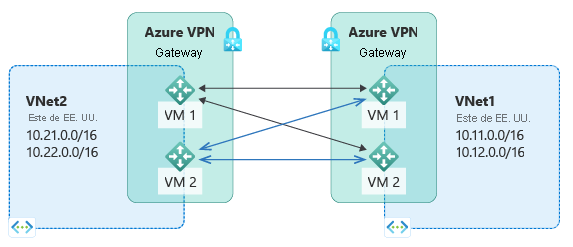

Parte 3: Establecimiento de una conexión activo-activo de red virtual a red virtual

En esta sección se crea una conexión de red virtual a red virtual activo-activo con BGP. Las siguientes instrucciones son continuación de los pasos anteriores. Tiene que completar la Parte 1 para crear y configurar TestVNet1 y VPN Gateway con BGP.

Paso 1: Creación de TestVNet2 y la puerta de enlace de VPN

Es importante asegurarse de que el espacio de direcciones IP de la red virtual nueva, TestVNet2, no se solape con ninguno de los intervalos de red virtual.

En este ejemplo, las redes virtuales pertenecen a la misma suscripción. Puede configurar las conexiones de red virtual a red virtual entre distintas suscripciones, para ello consulte Configuración de una conexión de red virtual a red virtual para más información. Asegúrese de agregar "-EnableBgp True" al crear las conexiones para habilitar BGP.

1. Declaración de las variables

Asegúrese de reemplazar los valores por los que desea usar para su configuración.

$RG2 = "TestAARG2"

$Location2 = "East US"

$VNetName2 = "TestVNet2"

$FESubName2 = "FrontEnd"

$BESubName2 = "Backend"

$GWSubName2 = "GatewaySubnet"

$VNetPrefix21 = "10.21.0.0/16"

$VNetPrefix22 = "10.22.0.0/16"

$FESubPrefix2 = "10.21.0.0/24"

$BESubPrefix2 = "10.22.0.0/24"

$GWSubPrefix2 = "10.22.255.0/27"

$VNet2ASN = 65020

$GWName2 = "VNet2GW"

$GW2IPName1 = "VNet2GWIP1"

$GW2IPconf1 = "gw2ipconf1"

$GW2IPName2 = "VNet2GWIP2"

$GW2IPconf2 = "gw2ipconf2"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

2. Cree TestVNet2 en el nuevo grupo de recursos

New-AzResourceGroup -Name $RG2 -Location $Location2

$fesub2 = New-AzVirtualNetworkSubnetConfig -Name $FESubName2 -AddressPrefix $FESubPrefix2

$besub2 = New-AzVirtualNetworkSubnetConfig -Name $BESubName2 -AddressPrefix $BESubPrefix2

$gwsub2 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName2 -AddressPrefix $GWSubPrefix2

New-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2 -Location $Location2 -AddressPrefix $VNetPrefix21,$VNetPrefix22 -Subnet $fesub2,$besub2,$gwsub2

3. Creación de la puerta de enlace VPN activo-activo para TestVNet2

Solicite que se asignen dos direcciones IP públicas a la puerta de enlace que creará para su red virtual. También definirá las configuraciones de subred y de IP necesarias.

$gw2pip1 = New-AzPublicIpAddress -Name $GW2IPName1 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$gw2pip2 = New-AzPublicIpAddress -Name $GW2IPName2 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$vnet2 = Get-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gw2ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf1 -Subnet $subnet2 -PublicIpAddress $gw2pip1

$gw2ipconf2 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf2 -Subnet $subnet2 -PublicIpAddress $gw2pip2

Cree la puerta de enlace VPN con el número de AS y la marca "EnableActiveActiveFeature". Debe reemplazar el valor predeterminado del ASN en Azure VPN Gateway. Los ASN para las redes virtuales conectadas deben ser diferentes para habilitar el enrutamiento de tránsito y de BGP.

New-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2 -Location $Location2 -IpConfigurations $gw2ipconf1,$gw2ipconf2 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 -Asn $VNet2ASN -EnableActiveActiveFeature

Paso 2: Conexión de las puertas de enlace de TestVNet1 y TestVNet2

En este ejemplo, ambas puertas de enlace están en la misma suscripción. Puede completar este paso en la misma sesión de PowerShell.

1. Obtenga ambas puertas de enlace

Asegúrese de iniciar sesión y conectarse a la Suscripción 1

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$vnet2gw = Get-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2

2. Cree ambas conexiones

En este paso, creará la conexión de TestVNet1 a TestVNet2 y viceversa.

New-AzVirtualNetworkGatewayConnection -Name $Connection12 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet2gw -Location $Location1 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3' -EnableBgp $True

New-AzVirtualNetworkGatewayConnection -Name $Connection21 -ResourceGroupName $RG2 -VirtualNetworkGateway1 $vnet2gw -VirtualNetworkGateway2 $vnet1gw -Location $Location2 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3' -EnableBgp $True

Importante

Asegúrese de habilitar BGP para AMBAS conexiones.

Una vez completados estos pasos, la conexión se establecerá en unos minutos, y la sesión de emparejamiento BGP estará activa una vez completada la conexión VNet-a-VNet con doble redundancia:

Actualización de una instancia de VPN Gateway existente

Al cambiar una puerta de enlace de activo-en espera a activo-activo, crea otra dirección IP pública y después agrega una segunda configuración IP de puerta de enlace. En esta sección, le ayudamos a cambiar una instancia de Azure VPN Gateway existente del modo activo-en espera al modo activo-activo o viceversa mediante PowerShell. También puede cambiar una puerta de enlace en Azure Portal en la página Configuración de la puerta de enlace de red virtual.

Cambio de una puerta de enlace de activo-en espera a una puerta de enlace activo-activo

En el ejemplo siguiente se convierte una puerta de enlace de activo-en espera en puerta de enlace activo-activo.

1. Declaración de las variables

Reemplace los siguientes parámetros utilizados para los ejemplos con los valores que necesita para su propia configuración y, a continuación, declare estas variables.

$GWName = "TestVNetAA1GW"

$VNetName = "TestVNetAA1"

$RG = "TestVPNActiveActive01"

$GWIPName2 = "gwpip2"

$GWIPconf2 = "gw1ipconf2"

Después de declarar las variables, puede copiar y pegar este ejemplo en la consola de PowerShell.

$vnet = Get-AzVirtualNetwork -Name $VNetName -ResourceGroupName $RG

$subnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet

$gw = Get-AzVirtualNetworkGateway -Name $GWName -ResourceGroupName $RG

$location = $gw.Location

2. Cree la dirección IP pública, y agregue una segunda configuración IP de puerta de enlace

$gwpip2 = New-AzPublicIpAddress -Name $GWIPName2 -ResourceGroupName $RG -Location $location -AllocationMethod Dynamic

Add-AzVirtualNetworkGatewayIpConfig -VirtualNetworkGateway $gw -Name $GWIPconf2 -Subnet $subnet -PublicIpAddress $gwpip2

3. Habilite el modo activo-activo y actualice la puerta de enlace

En este paso, habilite el modo activo-activo y actualice la puerta de enlace. En el ejemplo, la instancia de VPN Gateway usa actualmente una SKU estándar heredada. Sin embargo, activo-activo no es compatible con la SKU estándar. Para cambiar el tamaño de la SKU heredada a uno que sea compatible (en este caso, HighPerformance), solo tiene que especificar la SKU heredada compatible que quiere usar.

No se puede cambiar una SKU heredada a una de las SKU nuevas con este paso. Solo puede cambiar el tamaño de una SKU heredada a otra SKU heredada compatible. Por ejemplo, no puede cambiar la SKU de estándar a VpnGw1 (aunque VpnGw1 se admite para el modo activo-activo) porque el nivel estándar incluye una SKU heredada y VpnGw1 incluye una SKU actual. Para obtener más información acerca de cómo cambiar el tamaño y migrar las SKU, consulte SKU de Gateway.

Si desea cambiar el tamaño de una SKU actual, por ejemplo, VpnGw1 a VpnGw3, puede hacerlo mediante este paso porque las SKU se encuentran en la misma familia. Para ello, debe usar el valor:

-GatewaySku VpnGw3.

Cuando utilice esto en su entorno, si no necesita redimensionar la puerta de enlace, no necesitará especificar -GatewaySku. Tenga en cuenta que en este paso debe establecer el objeto de puerta de enlace en PowerShell para desencadenar la actualización real. Esta actualización puede tardar entre 30 y 45 minutos, incluso si no va a cambiar el tamaño de la puerta de enlace.

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw -EnableActiveActiveFeature -GatewaySku HighPerformance

Cambio de una puerta de enlace de activo-activo a una puerta de enlace activo-en espera

1. Declaración de las variables

Reemplace los siguientes parámetros utilizados para los ejemplos con los valores que necesita para su propia configuración y, a continuación, declare estas variables.

$GWName = "TestVNetAA1GW"

$RG = "TestVPNActiveActive01"

Tras declarar las variables, obtenga el nombre de la configuración IP que desea quitar.

$gw = Get-AzVirtualNetworkGateway -Name $GWName -ResourceGroupName $RG

$ipconfname = $gw.IpConfigurations[1].Name

2. Quite la configuración de IP de puerta de enlace y deshabilite el modo activo-activo

Use este ejemplo para quitar la configuración IP de la puerta de enlace y deshabilitar el modo activo-activo. Tenga en cuenta que debe establecer el objeto de puerta de enlace en PowerShell para desencadenar la actualización real.

Remove-AzVirtualNetworkGatewayIpConfig -Name $ipconfname -VirtualNetworkGateway $gw

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw -DisableActiveActiveFeature

Esta actualización puede tardar hasta 30 o 45 minutos.

Pasos siguientes

Una vez completada la conexión, puede agregar máquinas virtuales a las redes virtuales. Consulte Creación de una máquina virtual que ejecuta Windows en el Portal de Azure para ver los pasos.