Azure Policy y firewall de aplicaciones web de Azure

El firewall de aplicaciones web (WAF) de Azure combinado con Azure Policy puede ayudar a aplicar los estándares de la organización y evaluar el cumplimiento a escala para los recursos de WAF. Azure Policy es una herramienta de gobernanza que proporciona una vista agregada para evaluar el estado general del entorno, con la posibilidad de explorar en profundidad hasta el nivel de recurso y de directiva. Azure Policy también ayuda a lograr el cumplimiento de los recursos gracias a la corrección masiva de los recursos existentes y la corrección automática de los nuevos.

Azure Policy para Web Application Firewall

Hay varias definiciones de directiva de Azure integradas para administrar los recursos de WAF. A continuación se muestra un desglose de las definiciones de directiva y sus funcionalidades:

Habilitar el firewall de aplicaciones web (WAF)

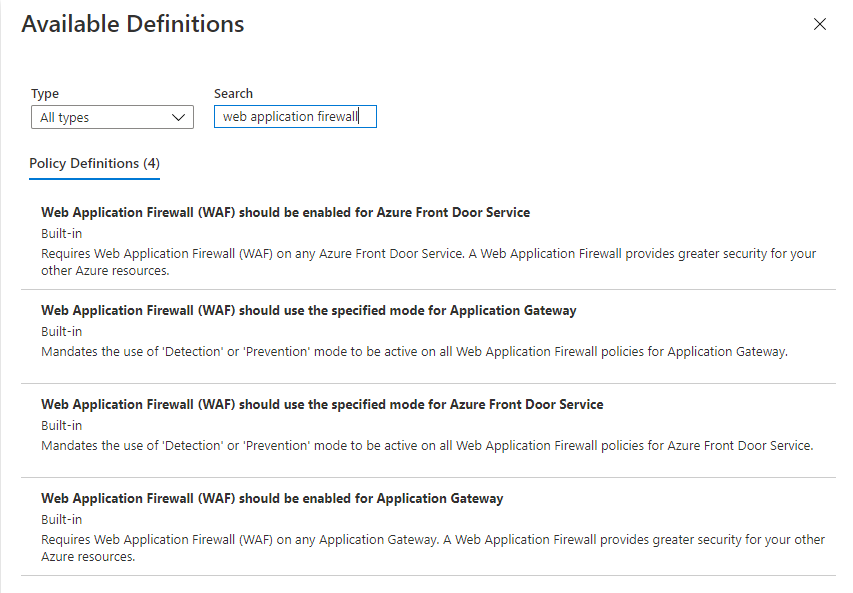

Azure Web Application Firewall debe estar habilitado para los puntos de entrada de Azure Front Door: los servicios de Azure Front Door Service se evalúan según si hay una instancia de WAF presente o no. La definición de directiva tiene tres efectos: Auditar, Denegar y Deshabilitar. La auditoría realiza un seguimiento cuando Azure Front Door Service no tiene un WAF y permite a los usuarios ver qué es lo que no cumple Azure Front Door Service. La denegación impide que se cree un servicio de Azure Front Door Service en caso de que no se adjunte un WAF. Deshabilitar desactiva la asignación de directiva.

El firewall de aplicaciones web (WAF) debe estar habilitado para Application Gateway: App Gateways se evalúan en si hay un WAF presente en la creación de recursos. La definición de directiva tiene tres efectos: Auditar, Denegar y Deshabilitar. La auditoría realiza un seguimiento cuando una Application Gateway no tiene un WAF y permite a los usuarios ver lo que Application Gateway no cumple. La denegación impedirá que se cree una Application Gateway en caso de que no se adjunte un WAF. Deshabilitar desactiva la asignación de directiva.

Modo de detección o prevención de mandatos

El firewall de aplicaciones web (WAF) debe usar el modo especificado para Azure Front Door Service: Exige que el modo de detección o prevención esté activo en todas las directivas de firewall de aplicaciones web para Azure Front Door Service. La definición de directiva tiene tres efectos: Auditar, Denegar y Deshabilitar. La auditoría realizará un seguimiento cuando un WAF no se ajuste al modo especificado. La denegación impedirá que se cree WAF si no está en el modo correcto. Deshabilitar desactiva la asignación de directiva.

El firewall de aplicaciones web (WAF) debe usar el modo especificado para Application Gateway: Exige que el modo de detección o prevención esté activo en todas las directivas de firewall de aplicaciones web para Application Gateway. La definición de directiva tiene tres efectos: Auditar, Denegar y Deshabilitar. La auditoría realizará un seguimiento cuando un WAF no se ajuste al modo especificado. La denegación impedirá que se cree WAF si no está en el modo correcto. Deshabilitar desactiva la asignación de directiva.

Requerir inspección de solicitudes

Azure Web Application Firewall en Azure Front Door debe tener habilitada la inspección del cuerpo de la solicitud: asegúrese de que los firewall de aplicaciones web asociados a Azure Front Door tengan habilitada la inspección del cuerpo de la solicitud. Esta función permitirá que el WAF inspeccione las propiedades dentro del cuerpo HTTP, que podrían no evaluarse en los encabezados HTTP, las cookies o el URI.

Azure Web Application Firewall en Azure Application Gateway debe tener habilitada la inspección del cuerpo de la solicitud: asegúrese de que los firewall de aplicaciones web asociados a Azure Application Gateway tengan habilitada la inspección del cuerpo de la solicitud. Esta función permitirá que el WAF inspeccione las propiedades dentro del cuerpo HTTP, que podrían no evaluarse en los encabezados HTTP, las cookies o el URI.

Requerir registros de recursos

Azure Front Door debe tener habilitados los registros de recursos: exige la habilitación de registros de recursos y métricas en el servicio clásico de Azure Front Door, incluyendo WAF. La definición de directiva tiene dos efectos: AuditIfNotExists y Disable. AuditIfNotExists realiza un seguimiento cuando un servicio Front Door no tiene registros de recursos, métricas habilitadas y notifica al usuario de que el servicio no lo cumple. Deshabilitar desactiva la asignación de directiva.

Azure Front Door Standard o Premium (más WAF) deben tener habilitados los registros de recursos: exigirá la habilitación de registros de recursos y métricas en los servicios Estándar y Premium de Azure Front Door, incluyendo WAF. La definición de directiva tiene dos efectos: AuditIfNotExists y Disable. AuditIfNotExists realiza un seguimiento cuando un servicio Front Door no tiene registros de recursos, métricas habilitadas y notifica al usuario de que el servicio no lo cumple. Deshabilitar desactiva la asignación de directiva.

Azure Application Gateway debe tener habilitados los registros de recursos: exige la habilitación de registros de recursos y métricas en todas las instancias de Application Gateway, incluido el WAF. La definición de directiva tiene dos efectos: AuditIfNotExists y Disable. AuditIfNotExists realiza un seguimiento cuando Application Gateway no tenga registros de recursos o métricas habilitadas, y notificará al usuario de que Application Gateway no lo cumple. Deshabilitar desactiva la asignación de directiva.

Configuraciones de WAF recomendadas

Los perfiles de Azure Front Door deben usar el nivel Premium que admita reglas de WAF administradas y vínculos privados: exigirá que todos los perfiles de Azure Front Door estén en el nivel Premium en lugar del nivel Estándar. Azure Front Door Premium está optimizado para la seguridad y proporciona acceso a los conjuntos de reglas y funcionalidades de WAF más actualizados, como la protección de bots.

Habilite la regla de límite de frecuencia para protegerse frente a ataques DDoS en WAF de Azure Front Door: la limitación de frecuencia puede ayudar a proteger la aplicación frente a ataques DDoS. La regla de límite de frecuencia del firewall de aplicaciones web (WAF) de Azure para Azure Front Door ayuda a proteger contra ataques DDoS controlando el número de solicitudes permitidas desde una IP de cliente determinada a la aplicación durante la duración de la limitación de frecuencia.

Migración de WAF de la configuración de WAF a la directiva de WAF en Application Gateway: si tiene la configuración de WAF en lugar de la directiva de WAF, es posible que desee pasar a la nueva directiva de WAF. Las directivas de Web Application Firewall (WAF) ofrecen un conjunto más completo de características avanzadas a través de la configuración de WAF, proporcionan una escala más alta, un mejor rendimiento y, a diferencia de la configuración heredada de WAF, las directivas de WAF se pueden definir una vez y compartirse entre varias puertas de enlace, agentes de escucha y rutas de acceso URL. De aquí en adelante, las características más recientes y las mejoras futuras solo estarán disponibles a través de las directivas de WAF.

Creación de una directiva de Azure Policy

En la página principal de Azure, escriba Directiva en la barra de búsqueda y seleccione el icono de Azure Policy.

En el servicio Azure Policy, en Creación, seleccione Asignaciones.

- En la página asignaciones, seleccione el icono Directivas de asignación en la parte superior.

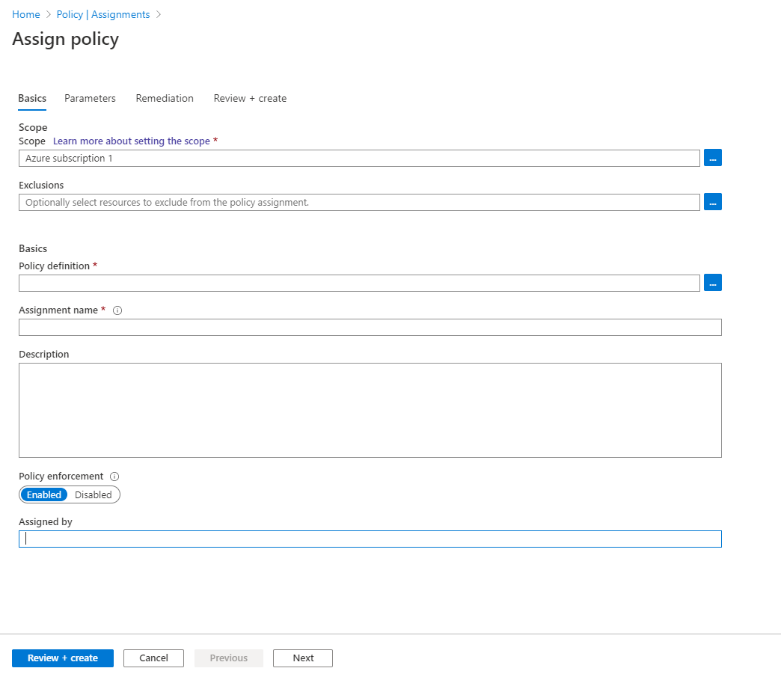

- En la pestaña de conceptos básicos de la página de Directivas de asignación, actualice los campos siguientes:

- Ámbito: seleccione a qué suscripciones y grupos de recursos de Azure se aplicarán las directivas.

- Exclusiones: seleccionar los recursos del ámbito que se van a excluir de la asignación de directiva.

- Definición de directiva: seleccione la definición de directiva que se va a aplicar al ámbito con exclusiones. Escriba "Web Application Firewall" en la barra de búsqueda para elegir la directiva de Azure Policy de Web Application Firewall pertinente.

Seleccione la pestaña Parámetros y actualice los parámetros de asignación de directiva. Para aclarar mejor lo que hace el parámetro, mantenga el mouse sobre el icono de información junto al nombre del parámetro para una mayor aclaración.

Seleccione Revisar y crear para finalizar la asignación de directiva. La asignación de directivas tarda aproximadamente 15 minutos en activarse para los nuevos recursos.

Comentaris

Properament: al llarg del 2024 eliminarem gradualment GitHub Issues com a mecanisme de retroalimentació del contingut i el substituirem per un nou sistema de retroalimentació. Per obtenir més informació, consulteu: https://aka.ms/ContentUserFeedback.

Envieu i consulteu els comentaris de