Implementación del control de aplicaciones de acceso condicional para cualquier aplicación web mediante Okta como proveedor de identidades (IdP)

Puede configurar controles de sesión en Microsoft Defender for Cloud Apps para que funcionen con cualquier aplicación web y cualquier IdP que no sea de Microsoft. En este artículo se describe cómo enrutar las sesiones de aplicación de Okta a Defender for Cloud Apps para controles de sesión en tiempo real.

En este artículo, usaremos la aplicación Salesforce como ejemplo de una aplicación web que se está configurando para usar Defender for Cloud Apps controles de sesión.

Requisitos previos

Su organización debe tener las siguientes licencias para usar el control de aplicaciones de acceso condicional:

- Un inquilino de Okta preconfigurado.

- Microsoft Defender for Cloud Apps

Una configuración de inicio de sesión único de Okta existente para la aplicación mediante el protocolo de autenticación SAML 2.0

Para configurar controles de sesión para la aplicación mediante Okta como IdP

Siga estos pasos para enrutar las sesiones de la aplicación web de Okta a Defender for Cloud Apps.

Nota:

Puede configurar la información de inicio de sesión único de SAML de la aplicación proporcionada por Okta mediante uno de los métodos siguientes:

- Opción 1: Cargar el archivo de metadatos SAML de la aplicación.

- Opción 2: Proporcionar manualmente los datos SAML de la aplicación.

En los pasos siguientes, usaremos la opción 2.

Paso 1: Obtener la configuración de inicio de sesión único de SAML de la aplicación

Paso 2: Configurar Defender for Cloud Apps con la información de SAML de la aplicación

Paso 4: Configurar Defender for Cloud Apps con la información de la aplicación Okta

Paso 5: Completar la configuración de la aplicación personalizada de Okta

Paso 6: Obtener los cambios de la aplicación en Defender for Cloud Apps

Paso 7: Completar los cambios de la aplicación

Paso 8: Completar la configuración en Defender for Cloud Apps

Paso 1: Obtener la configuración de inicio de sesión único de SAML de la aplicación

En Salesforce, vaya aConfiguración de>configuración>Identity>Single Sign-On Settings (Identidad de configuración de Sign-On única).

En Configuración Sign-On única, haga clic en el nombre de la configuración de Okta existente.

En la página Configuración de inicio de sesión único de SAML, tome nota de la Dirección URL de inicio de sesión de Salesforce. Lo necesitará más adelante al configurar Defender for Cloud Apps.

Nota:

Si la aplicación proporciona un certificado SAML, descargue el archivo de certificado.

Paso 2: Configuración de Defender for Cloud Apps con la información de SAML de la aplicación

En el portal de Microsoft Defender, seleccione Configuración. A continuación, elija Aplicaciones en la nube.

En Aplicaciones conectadas, seleccione Aplicaciones de control de aplicaciones de acceso condicional.

Seleccione +Agregar y, en el elemento emergente, seleccione la aplicación que desea implementar y, a continuación, seleccione Asistente para iniciar.

En la página INFORMACIÓN DE LA APLICACIÓN , seleccione Rellenar datos manualmente, en la dirección URL del servicio de consumidor de aserciones escriba la dirección URL de inicio de sesión de Salesforce que anotó anteriormente y, a continuación, haga clic en Siguiente.

Nota:

Si la aplicación proporciona un certificado SAML, seleccione Usar <app_name> certificado SAML y cargue el archivo de certificado.

Paso 3: Creación de una nueva configuración de Sign-On de aplicación y aplicación personalizada de Okta

Nota:

Para limitar el tiempo de inactividad del usuario final y conservar la buena configuración conocida existente, se recomienda crear una nueva aplicación personalizada y una configuración de Sign-On única. Cuando esto no sea posible, omita los pasos pertinentes. Por ejemplo, si la aplicación que está configurando no admite la creación de varias configuraciones de single Sign-On, omita el paso crear nuevo inicio de sesión único.

En la consola de Okta Administración, en Aplicaciones, vea las propiedades de la configuración existente de la aplicación y anote la configuración.

Haga clic en Agregar aplicacióny, a continuación, haga clic en Crear nueva aplicación. Aparte del valor de URI de audiencia (ID de entidad de SP) que debe ser un nombre único, configure la nueva aplicación con los valores que anotó anteriormente. Necesitará esta aplicación más adelante al configurar Defender for Cloud Apps.

Vaya a Aplicaciones, vea la configuración de Okta existente y, en la pestaña Inicio de sesión , seleccione Ver instrucciones de instalación.

Anote la dirección URL de Sign-On única del proveedor de identidades y descargue el certificado de firma del proveedor de identidades (X.509). Lo necesitará más adelante.

De vuelta en Salesforce, en la página de configuración de inicio de sesión único de Okta existente, tome nota de toda la configuración.

Cree una nueva configuración de inicio de sesión único de SAML. Aparte del valor de Id. de entidad que debe coincidir con el URI de audiencia (ID de entidad de SP) de la aplicación personalizada, configure el inicio de sesión único con los valores que anotó anteriormente. Lo necesitará más adelante al configurar Defender for Cloud Apps.

Después de guardar la nueva aplicación, vaya a la página Asignaciones y asigne los Personas o Grupos que requieren acceso a la aplicación.

Paso 4: Configurar Defender for Cloud Apps con la información de la aplicación Okta

De nuevo en la página Defender for Cloud Apps PROVEEDOR DE IDENTIDADes, haga clic en Siguiente para continuar.

En la página siguiente, seleccione Rellenar datos manualmente, haga lo siguiente y, a continuación, haga clic en Siguiente.

- Para la dirección URL del servicio de inicio de sesión único, escriba la dirección URL de inicio de sesión de Salesforce que anotó anteriormente.

- Seleccione Cargar el certificado SAML del proveedor de identidades y cargue el archivo de certificado que descargó anteriormente.

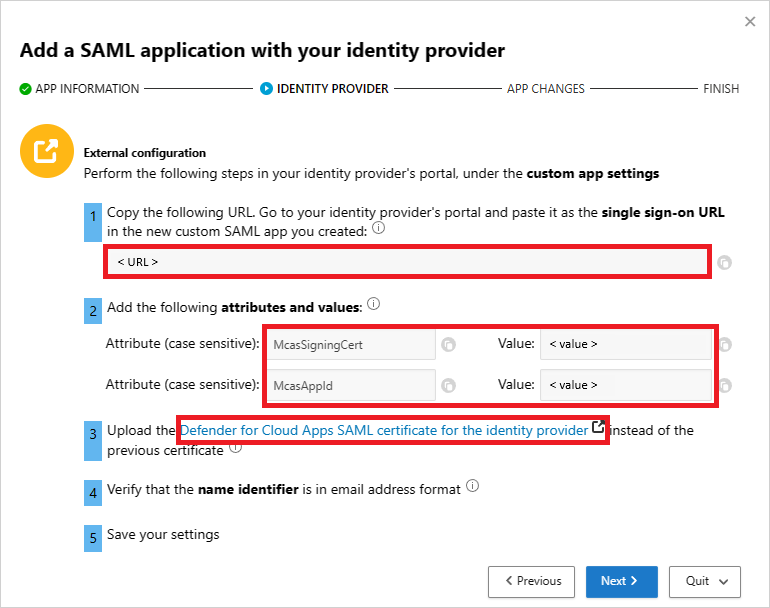

En la página siguiente, anote la siguiente información y haga clic en Siguiente. Necesitará la información más adelante.

- URL de inicio de sesión único de Defender for Cloud Apps

- Atributos y valores de Defender for Cloud Apps

Nota:

Si ve una opción para cargar el certificado Defender for Cloud Apps SAML para el proveedor de identidades, haga clic en el clic para descargar el archivo de certificado. Lo necesitará más adelante.

Paso 5: Completar la configuración de la aplicación personalizada de Okta

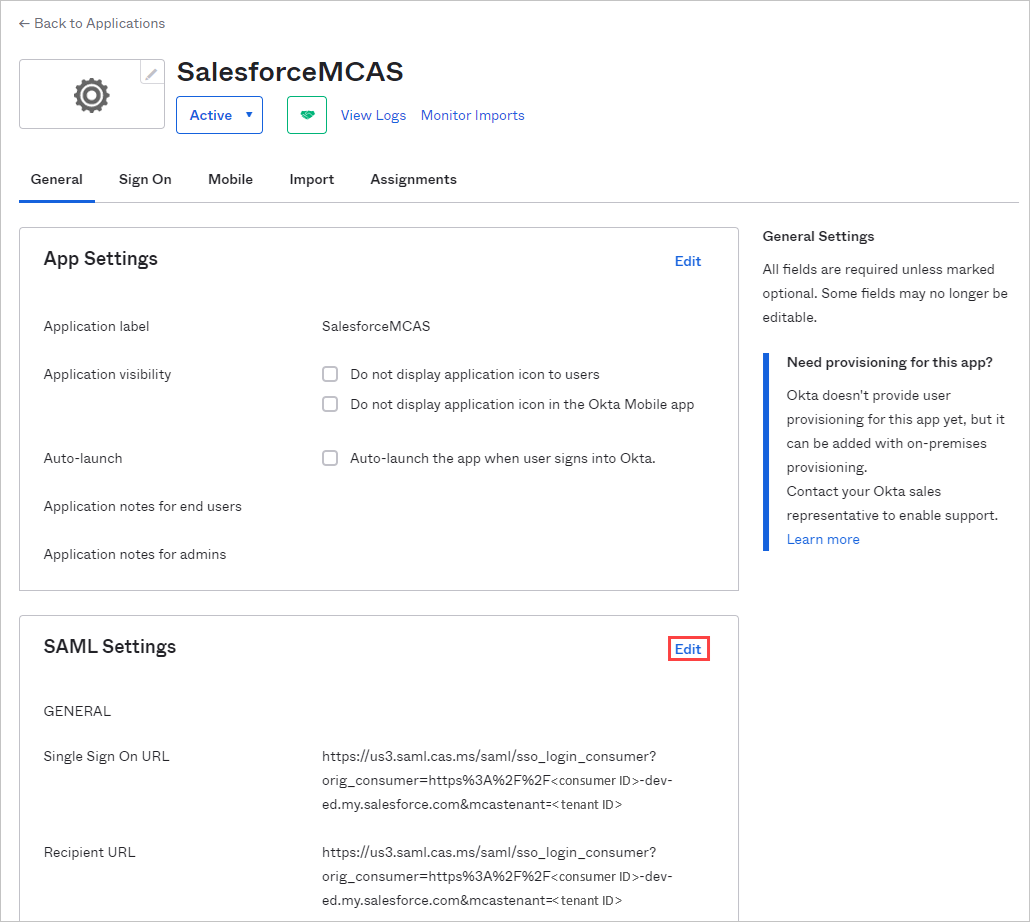

De nuevo en la consola de Okta Administración, en Aplicaciones, seleccione la aplicación personalizada que creó anteriormente y, a continuación, en Configuración general>de SAML, haga clic en Editar.

En el campo Inicio de sesión único URL, reemplace la dirección URL por la dirección URL de inicio de sesión único Defender for Cloud Apps que anotó anteriormente y, a continuación, guarde la configuración.

En Directorio, seleccione Perfil Editor, seleccione la aplicación personalizada que creó anteriormente y, a continuación, haga clic en Perfil. Agregue atributos con la siguiente información.

Nombre para mostrar Nombre de la variable Tipo de datos Tipo de atributo McasSigningCert McasSigningCert string Personalizado McasAppId McasAppId string Personalizado

De nuevo en la página Editor perfil, seleccione la aplicación personalizada que creó anteriormente, haga clic en Asignaciones y, a continuación, seleccione Okta User to {custom_app_name}. Asigne los atributos McasSigningCert y McasAppId a los valores de atributo Defender for Cloud Apps que anotó anteriormente.

Nota:

- Asegúrese de incluir los valores entre comillas dobles (")

- Okta limita los atributos a 1024 caracteres. Para mitigar esta limitación, agregue los atributos mediante el Editor Perfil, tal como se describe.

Guarde la configuración.

Paso 6: Obtener los cambios de la aplicación en Defender for Cloud Apps

De vuelta en la página Defender for Cloud Apps APP CHANGES, haga lo siguiente, pero no haga clic en Finalizar. Necesitará la información más adelante.

- Copia de la dirección URL de inicio de sesión único de DEFENDER FOR CLOUD APPS SAML

- Descarga del certificado SAML de Defender for Cloud Apps

Paso 7: Completar los cambios de la aplicación

En Salesforce, vaya aConfiguración de>configuración>Identity>Single Sign-On Settings y haga lo siguiente:

[Recomendado] Cree una copia de seguridad de la configuración actual.

Reemplace el valor del campo Identity Provider Login URL (Dirección URL de inicio de sesión del proveedor de identidades) por la dirección URL de inicio de sesión único de SAML Defender for Cloud Apps que anotó anteriormente.

Cargue el Defender for Cloud Apps certificado SAML que descargó anteriormente.

Haga clic en Guardar.

Nota:

- Después de guardar la configuración, todas las solicitudes de inicio de sesión asociadas a esta aplicación se enrutarán a través del control de aplicación de acceso condicional.

- El certificado Defender for Cloud Apps SAML es válido durante un año. Una vez que expire, deberá generarse un nuevo certificado.

Paso 8: Completar la configuración en Defender for Cloud Apps

- De nuevo en la página Defender for Cloud Apps CAMBIOS DE APLICACIÓN, haga clic en Finalizar. Después de completar el asistente, todas las solicitudes de inicio de sesión asociadas a esta aplicación se enrutarán a través del control de aplicación de acceso condicional.

Contenido relacionado

Si tiene algún problema, estamos aquí para ayudarle. Para obtener ayuda o soporte técnico para el problema del producto, abra una incidencia de soporte técnico.