Creación de directivas de sesión de Microsoft Defender for Cloud Apps

Microsoft Defender for Cloud Apps directivas de sesión proporcionan visibilidad pormenorizada de las aplicaciones en la nube con supervisión de nivel de sesión en tiempo real. Use directivas de sesión para realizar varias acciones, en función de la directiva que establezca para una sesión de usuario.

A diferencia de las directivas de acceso, que permiten o bloquean el acceso por completo, las directivas de sesión permiten el acceso mientras supervisan la sesión. Agregue el control de aplicación de acceso condicional a las directivas de sesión para limitar actividades de sesión específicas.

Por ejemplo, puede permitir que los usuarios accedan a una aplicación desde dispositivos no administrados o desde ubicaciones específicas. Sin embargo, es posible que quiera limitar la descarga de archivos confidenciales durante esas sesiones o requerir que determinados documentos estén protegidos contra la descarga, carga o copia al salir de la aplicación.

Las directivas creadas para una aplicación host no están conectadas a ninguna aplicación de recursos relacionada. Por ejemplo, las directivas de acceso que cree para Teams, Exchange o Gmail no están conectadas a SharePoint, OneDrive o Google Drive. Si necesita una directiva para la aplicación de recursos además de la aplicación host, cree una directiva independiente.

No hay ningún límite en el número de directivas que se pueden aplicar.

Requisitos previos

Antes de empezar, asegúrese de que tiene los siguientes requisitos previos:

Una licencia de Defender for Cloud Apps, ya sea como licencia independiente o como parte de otra licencia

Una licencia para Microsoft Entra ID P1, ya sea como licencia independiente o como parte de otra licencia.

Si usa un IdP que no es de Microsoft, la licencia requerida por la solución del proveedor de identidades (IdP).

Las aplicaciones pertinentes incorporadas al control de aplicaciones de acceso condicional. Microsoft Entra ID aplicaciones se incorporan automáticamente, mientras que las aplicaciones que no son de Microsoft IdP deben incorporarse manualmente.

Si está trabajando con un IdP que no es de Microsoft, asegúrese de que también ha configurado el IdP para que funcione con Microsoft Defender for Cloud Apps. Para más información, vea:

Para que la directiva de sesión funcione, también debe tener una Microsoft Entra ID directiva de acceso condicional, que crea los permisos para controlar el tráfico.

Ejemplo: Creación de directivas de acceso condicional de Microsoft Entra ID para su uso con Defender for Cloud Apps

Este procedimiento proporciona un ejemplo de alto nivel de cómo crear una directiva de acceso condicional para su uso con Defender for Cloud Apps.

En Microsoft Entra ID acceso condicional, seleccione Crear nueva directiva.

Escriba un nombre significativo para la directiva y, a continuación, seleccione el vínculo en Sesión para agregar controles a la directiva.

En el área Sesión , seleccione Usar control de aplicaciones de acceso condicional.

En el área Usuarios , seleccione para incluir solo todos los usuarios o usuarios y grupos específicos.

En las áreas Condiciones y Aplicaciones cliente , seleccione las condiciones y las aplicaciones cliente que desea incluir en la directiva.

Guarde la directiva cambiando Solo informe a Activado y, a continuación, seleccione Crear.

Microsoft Entra ID admite directivas basadas en explorador y no basadas en explorador. Se recomienda crear ambos tipos para aumentar la cobertura de seguridad.

Repita este procedimiento para crear una directiva de acceso condicional no basada en el navegador. En el área Aplicaciones cliente , cambie la opción Configurar a Sí. A continuación, en Clientes de autenticación moderna, desactive la opción Explorador . Deje seleccionadas todas las demás selecciones predeterminadas.

Para obtener más información, vea Directivas de acceso condicional y Creación de una directiva de acceso condicional.

Nota:

Microsoft Defender for Cloud Apps usa el Microsoft Defender for Cloud Apps de la aplicación: controles de sesión como parte del servicio de control de aplicaciones de acceso condicional para el inicio de sesión de usuario. Esta aplicación se encuentra dentro de la sección "Aplicaciones empresariales" de Entra ID. Para proteger las aplicaciones SaaS con controles de sesión, debe permitir el acceso a esta aplicación.

Si tiene alguna directiva de acceso condicional que tenga "Bloquear acceso" seleccionado en el control "Conceder acceso" en un Microsoft Entra ID directiva de acceso condicional con ámbito para esta aplicación, los usuarios finales no podrán acceder a las aplicaciones protegidas en los controles de sesión.

Es importante asegurarse de que esta aplicación no está restringida involuntariamente por ninguna directiva de acceso condicional. Para las directivas que restringen todas o determinadas aplicaciones, asegúrese de que esta aplicación aparece como una excepción en los recursos de destino o confirme que la directiva de bloqueo es deliberada.

Para asegurarse de que las directivas de acceso condicional basadas en ubicación funcionan correctamente, incluya la aplicación Microsoft Defender for Cloud Apps – Controles de sesión en esas directivas.

Creación de una directiva de sesión de Defender for Cloud Apps

En este procedimiento se describe cómo crear una nueva directiva de sesión en Defender for Cloud Apps.

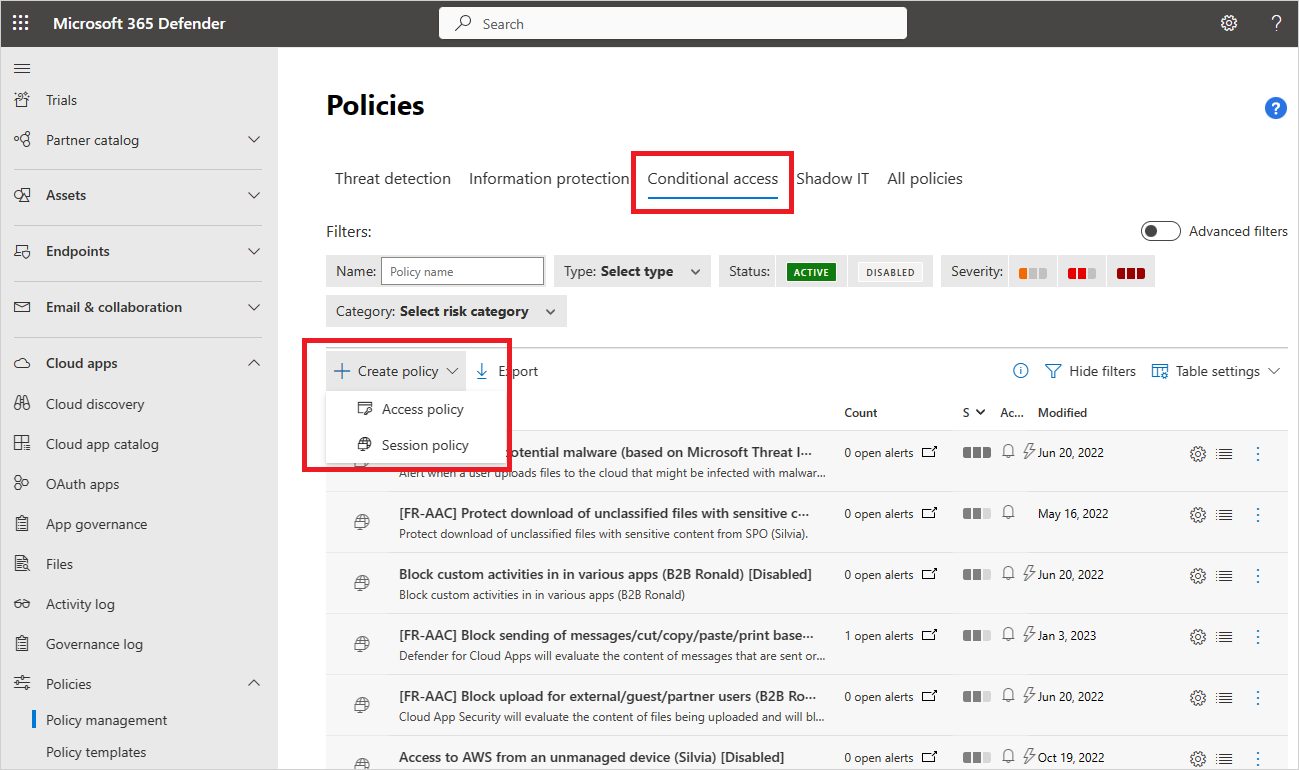

En Microsoft Defender XDR, seleccione la pestaña Acceso condicional de administración > de directivas de directivas de Cloud Apps >>.

Seleccione Crear directiva>Directiva de sesión. Por ejemplo:

En la página Crear directiva de sesión , empiece seleccionando una plantilla en la lista desplegable Plantilla de directiva o escribiendo todos los detalles manualmente.

Escriba la siguiente información básica para la directiva. Si usa una plantilla, gran parte del contenido ya se rellena automáticamente.

Nombre Descripción Nombre de la directiva Un nombre significativo para la directiva, como Bloquear descarga de documentos confidenciales en Box para usuarios de marketing Gravedad de directiva Seleccione la gravedad que desea aplicar a la directiva. Categoría Seleccione la categoría que desea aplicar. Descripción Escriba una descripción opcional y significativa de la directiva para ayudar a su equipo a comprender su propósito. Tipo de control de sesión Seleccione una de las siguientes opciones:

- Solo supervisar. Solo supervisa la actividad del usuario y crea una directiva de solo supervisión para las aplicaciones que seleccione.

- Bloquear actividades. Bloquea actividades específicas definidas por el filtro tipo de actividad . Todas las actividades de aplicaciones seleccionadas se supervisan y notifican en el registro de actividad.

- Descarga de archivos de control (con inspección). Supervisa las descargas de archivos y se puede combinar con otras acciones, como bloquear o proteger las descargas.

- Controle la carga de archivos (con inspección). Supervisa las cargas de archivos y se puede combinar con otras acciones, como bloquear o proteger cargas.

Para obtener más información, consulte Actividades admitidas para directivas de sesión.En el área Actividades que coinciden con todo el área siguiente , seleccione filtros de actividad adicionales para aplicar a la directiva. Los filtros incluyen las siguientes opciones:

Nombre Descripción Tipo de actividad Seleccione el tipo de actividad que desea aplicar, como:

-Imprenta

- Acciones del Portapapeles como cortar, copiar, pegar

- Envío, uso compartido, unsharing o edición de elementos en aplicaciones admitidas.

Por ejemplo, use una actividad de envío de elementos en sus condiciones para detectar a un usuario que intenta enviar información en un chat de Teams o canal de Slack y bloquear el mensaje si contiene información confidencial como una contraseña u otras credenciales.Aplicación Filtra para que una aplicación específica se incluya en la directiva. Seleccione las aplicaciones seleccionando primero si usan la incorporación automatizada de Azure AD, para aplicaciones Microsoft Entra ID o la incorporación manual, para aplicaciones que no son de Microsoft IdP. A continuación, seleccione la aplicación que desea incluir en el filtro de la lista.

Si falta la aplicación idP que no es de Microsoft en la lista, asegúrese de que la ha incorporado por completo. Para más información, vea:

- Incorporación de aplicaciones de catálogo que no son de Microsoft IdP para el control de aplicaciones de acceso condicional.

- Incorporación de aplicaciones personalizadas que no son de Microsoft IdP para el control de aplicaciones de acceso condicional

Si decide no usar el filtro Aplicación , la directiva se aplica a todas las aplicaciones marcadas como Habilitadas en la página Configuración > aplicaciones > conectadas aplicaciones > conectadas aplicaciones de acceso condicional Aplicaciones de control de aplicaciones .

Nota: Es posible que vea cierta superposición entre las aplicaciones que están incorporadas y las aplicaciones que necesitan incorporación manual. En caso de conflicto en el filtro entre las aplicaciones, las aplicaciones incorporadas manualmente tendrán prioridad.Dispositivo Filtre por etiquetas de dispositivo, como para un método de administración de dispositivos específico o tipos de dispositivo, como PC, móvil o tableta. Dirección IP Filtre por dirección IP o use etiquetas de dirección IP asignadas anteriormente. Ubicación Filtre por ubicación geográfica. La ausencia de una ubicación claramente definida puede identificar actividades de riesgo. ISP registrado Filtre por las actividades procedentes de un ISP específico. Usuario Filtre por un usuario o grupo de usuarios específico. Cadena de agente de usuario Filtre por una cadena de agente de usuario específica. Etiqueta de agente de usuario Filtre por etiquetas de agente de usuario, como para exploradores o sistemas operativos obsoletos. Por ejemplo:

Seleccione Editar y obtener una vista previa de los resultados para obtener una vista previa de los tipos de actividades que se devolverán con la selección actual.

Configure opciones adicionales disponibles para cualquier tipo de control de sesión específico.

Por ejemplo, si seleccionó Bloquear actividades, seleccione Usar inspección de contenido para inspeccionar el contenido de la actividad y, a continuación, configure los valores según sea necesario. En este caso, es posible que desee inspeccionar el texto que incluye expresiones específicas, como un número de seguridad social.

Si seleccionó Descarga de archivos de control (con inspección) o Carga de archivos de control (con inspección), configure los archivos que coincidan con todas las opciones siguientes .

Configure uno de los siguientes filtros de archivo:

Nombre Descripción Etiqueta de confidencialidad Filtre por Microsoft Purview Information Protection etiquetas de confidencialidad, si también usa Microsoft Purview, y los datos están protegidos por sus etiquetas de confidencialidad. Nombre de archivo Filtre por archivos específicos. Extension Filtre por tipos de archivo específicos; por ejemplo, bloquee la descarga de todos los archivos .xls. Tamaño de archivo (MB) Filtre por tamaños de archivo específicos, como archivos grandes o pequeños. En el área Aplicar a (versión preliminar):

- Seleccione si desea aplicar la directiva a todos los archivos o solo a los archivos de carpetas especificadas.

- Seleccione un método de inspección que se va a usar, como los servicios de clasificación de datos o el malware. Para obtener más información, consulte Integración de Servicios de clasificación de datos de Microsoft.

- Configure opciones más detalladas para la directiva, como escenarios basados en elementos como huellas digitales o clasificadores entrenables.

En el área Acciones , seleccione una de las opciones siguientes:

Nombre Descripción Auditoría Supervisa todas las actividades. Seleccione esta opción para permitir explícitamente la descarga según los filtros de directiva establecidos. Bloquear Bloquea las descargas de archivos y supervisa todas las actividades. Seleccione esta opción para bloquear explícitamente las descargas según los filtros de directiva establecidos.

Las directivas de bloque también permiten seleccionar para notificar a los usuarios por correo electrónico y personalizar el mensaje de bloque.Protect Aplica una etiqueta de confidencialidad a la descarga y supervisa todas las actividades. Solo está disponible si ha seleccionado Descargar archivos de control (con inspección).

Si usa Microsoft Purview Information Protection, también puede seleccionar aplicar una etiqueta de confidencialidad a los archivos coincidentes, aplicar permisos personalizados al usuario que descarga archivos o bloquear la descarga de archivos específicos.

Si tiene una directiva de acceso condicional de Microsoft Entra ID, también puede seleccionar requerir autenticación de paso a paso (versión preliminar).Opcionalmente, seleccione la opción Aplicar siempre la acción seleccionada, incluso si los datos no se pueden examinar según sea necesario para la directiva.

En el área Alertas , configure cualquiera de las siguientes acciones según sea necesario:

- Creación de una alerta para cada evento coincidente con la gravedad de la directiva

- Enviar una alerta como correo electrónico

- Límite diario de alertas por directiva

- Envío de alertas a Power Automate

Cuando haya terminado, seleccione Crear.

Prueba de la directiva

Después de crear la directiva de sesión, pruébela volviendo a autenticarse en cada aplicación configurada en la directiva y probando el escenario que ha configurado en la directiva.

Le recomendamos que haga lo siguiente:

- Cierre la sesión de todas las sesiones existentes antes de volver a autenticarse en las aplicaciones.

- Inicie sesión en aplicaciones móviles y de escritorio desde dispositivos administrados y no administrados para asegurarse de que las actividades se capturan completamente en el registro de actividad.

Asegúrese de iniciar sesión con un usuario que coincida con la directiva.

Para probar la directiva en la aplicación:

Compruebe si el icono de bloqueo

aparece en el explorador o, si está trabajando en un explorador distinto de Microsoft Edge, compruebe que la dirección URL de la aplicación contiene el

aparece en el explorador o, si está trabajando en un explorador distinto de Microsoft Edge, compruebe que la dirección URL de la aplicación contiene el .mcassufijo . Para obtener más información, consulte Protección en el explorador con Microsoft Edge para negocios (versión preliminar).Visite todas las páginas de la aplicación que forman parte del proceso de trabajo de un usuario y compruebe que las páginas se representan correctamente.

Compruebe que el comportamiento y la funcionalidad de la aplicación no se ven afectados negativamente al realizar acciones comunes, como descargar y cargar archivos.

Si está trabajando con aplicaciones de IdP personalizadas que no son de Microsoft, compruebe cada uno de los dominios que ha agregado manualmente para la aplicación.

Si encuentra errores o problemas, use la barra de herramientas de administración para recopilar recursos como .har archivos y sesiones grabadas para presentar una incidencia de soporte técnico.

Para comprobar si hay actualizaciones en Microsoft Defender XDR:

En Microsoft Defender Portal, en Aplicaciones en la nube, vaya a Directivas y, a continuación, seleccione Administración de directivas.

Seleccione la directiva que ha creado para ver el informe de directivas. Una coincidencia de directiva de sesión debería aparecer en breve.

El informe de directiva muestra qué inicios de sesión se redireccionaron a Microsoft Defender for Cloud Apps para el control de sesión, así como cualquier otra acción, como qué archivos se descargaron o bloquearon de las sesiones supervisadas.

Desactivar la configuración de notificaciones de usuario

De forma predeterminada, se notifica a los usuarios cuando se supervisan sus sesiones. Si prefiere que no se notifique a los usuarios o personalizar el mensaje de notificación, configure las opciones de notificación.

En Microsoft Defender XDR, seleccione Configuración Aplicaciones > en la nube > Control de aplicaciones de acceso condicional Supervisión > de usuarios.

Realice una de las siguientes selecciones:

- Borrar la opción Notificar a los usuarios que su actividad se está supervisando por completo

- Mantenga la selección y seleccione para usar el mensaje predeterminado o para personalizar el mensaje.

Seleccione el vínculo Vista previa para ver un ejemplo del mensaje configurado en una nueva pestaña del explorador.

Exportación de registros de cloud discovery

El control de aplicaciones de acceso condicional registra los registros de tráfico de cada sesión de usuario que se enruta a través de él. Los registros de tráfico incluyen la hora, la dirección IP, el agente de usuario, las direcciones URL visitadas y el número de bytes cargados y descargados. Estos registros se analizan y se agrega un informe continuo, Defender for Cloud Apps control de aplicaciones de acceso condicional, a la lista de informes de detección de nube en el panel de detección de nube.

Para exportar registros de Cloud Discovery desde el panel de cloud discovery:

En el portal de Microsoft Defender, seleccione Configuración. A continuación, elija Aplicaciones en la nube. En Aplicaciones conectadas, seleccione Control de aplicaciones de acceso condicional.

Encima de la tabla, seleccione el botón exportar. Por ejemplo:

Seleccione el intervalo del informe y seleccione Exportar. Este proceso puede tardar algún tiempo.

Para descargar el registro exportado una vez que el informe esté listo, en Microsoft Defender Portal, vaya a Informes ->Cloud Apps y, a continuación, Informes exportados.

En la tabla, seleccione el informe correspondiente en la lista de registros de tráfico de Control de aplicaciones de acceso condicional y seleccione Descargar. Por ejemplo:

Actividades admitidas para directivas de sesión

En las secciones siguientes se proporcionan más detalles sobre cada actividad admitida por Defender for Cloud Apps directivas de sesión.

Solo supervisión

El tipo de control de sesiónSupervisar solo supervisa solo la actividad De inicio de sesión.

Para supervisar otras actividades, seleccione uno de los otros tipos de control de sesión y use la acciónAuditar.

Para supervisar actividades que no sean descargas y cargas, debe tener al menos un bloque por directiva de actividad en la directiva de supervisión.

Bloquear todas las descargas

Cuando la descarga de archivos de control (con inspección) se establece como el tipo de control de sesión y Bloquear se establece como acción, el control de aplicación de acceso condicional impide que los usuarios descarguen un archivo según los filtros de archivo de directivas.

Cuando un usuario inicia una descarga, aparece un mensaje restringido Descargar para el usuario y el archivo descargado se reemplaza por un archivo de texto. Configure el mensaje del archivo de texto para el usuario según sea necesario para su organización.

Requerir autenticación paso a paso

La acciónRequerir autenticación de paso a paso está disponible cuando el tipo de control de sesión está establecido en Bloquear actividades, Descargar archivos de control (con inspección) o Cargar archivos de control (con inspección).

Cuando se selecciona esta acción, Defender for Cloud Apps redirige la sesión a Microsoft Entra acceso condicional para la reevaluación de directivas, siempre que se produzca la actividad seleccionada.

Use esta opción para comprobar notificaciones como la autenticación multifactor y el cumplimiento de dispositivos durante una sesión, en función del contexto de autenticación configurado en Microsoft Entra ID.

Bloquear actividades específicas

Cuando las actividades de bloque se establecen como tipo de control de sesión, seleccione actividades específicas para bloquearlas en aplicaciones específicas.

Todas las actividades de las aplicaciones configuradas se supervisan y notifican en el registro de actividad de aplicaciones >en la nube.

Para bloquear actividades específicas, seleccione aún más la acciónBloquear y seleccione las actividades que desea bloquear.

Para generar alertas para actividades específicas, seleccione la acciónAuditar y configure las opciones de alerta.

Por ejemplo, es posible que quiera bloquear las actividades siguientes:

Mensaje de Teams enviado. Impedir que los usuarios envíen mensajes desde Microsoft Teams o bloquear mensajes de Teams que contengan contenido específico.

Imprimir. Bloquear todas las acciones de impresión.

Copiar. Bloquee todas las acciones de copia en el Portapapeles o bloquee solo la copia de contenido específico.

Protección de archivos durante la descarga

Seleccione el tipo de control de sesiónBloquear actividades para bloquear actividades específicas, que defina mediante el filtroTipo de actividad.

Todas las actividades de las aplicaciones configuradas se supervisan y notifican en el registro de actividad de aplicaciones >en la nube.

Seleccione la acciónBloquear para bloquear actividades específicas o seleccione la acciónAuditar y defina la configuración de alertas para generar alertas para actividades específicas.

Seleccione la acciónProteger para proteger archivos con etiquetado de confidencialidad y otras protecciones según los filtros de archivo de la directiva.

Las etiquetas de confidencialidad se configuran en Microsoft Purview y deben configurarse para aplicar el cifrado para que aparezca como una opción en la directiva de sesión de Defender for Cloud Apps.

Cuando haya configurado la directiva de sesión con una etiqueta específica y el usuario descargue un archivo que cumpla los criterios de la directiva, la etiqueta y las protecciones y permisos correspondientes se aplicarán en el archivo.

El archivo original permanece como estaba en la aplicación en la nube mientras el archivo descargado está protegido. Los usuarios que intenten acceder al archivo descargado deben cumplir los requisitos de permisos determinados por la protección aplicada.

Defender for Cloud Apps actualmente admite la aplicación de etiquetas de confidencialidad desde Microsoft Purview Information Protection para los siguientes tipos de archivo:

- Word: docm, docx, dotm, dotx

- Excel: xlam, xlsm, xlsx, xltx

- PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

Nota:

Los archivos PDF deben etiquetarse con etiquetas unificadas.

La opción Proteger no admite la sobrescritura de archivos con una etiqueta existente en las directivas de sesión.

Protección de cargas de archivos confidenciales

Seleccione el tipo de controlDe carga de archivos de control (con inspección) para evitar que un usuario cargue un archivo según los filtros de archivo de la directiva.

Si el archivo que se está cargando tiene datos confidenciales y no tiene la etiqueta correcta, se bloquea la carga de archivos.

Por ejemplo, cree una directiva que examine el contenido de un archivo para determinar si contiene una coincidencia de contenido confidencial, como un número de seguridad social. Si contiene contenido confidencial y no está etiquetado con una etiqueta Microsoft Purview Information Protection Confidencial, la carga de archivos se bloquea.

Sugerencia

Configure un mensaje personalizado al usuario cuando se bloquee un archivo, instruyéndole sobre cómo etiquetar el archivo para cargarlo, lo que ayuda a asegurarse de que los archivos almacenados en las aplicaciones en la nube cumplen las directivas.

Para obtener más información, vea Educar a los usuarios para proteger archivos confidenciales.

Bloquear malware al cargar o descargar

Seleccione Carga de archivos de control (con inspección) o Descarga de archivos de control (con inspección) como tipo de control de sesión y Detección de malware como método de inspección para evitar que un usuario cargue o descargue un archivo con malware. Los archivos se examinan en busca de malware mediante el motor de inteligencia sobre amenazas de Microsoft.

Vea los archivos marcados como malware potencial en el registro de actividad de aplicaciones > en la nube mediante el filtrado de posibles elementos detectados por malware. Para obtener más información, vea Filtros y consultas de actividad.

Instruir a los usuarios para proteger archivos confidenciales

Se recomienda educar a los usuarios cuando infringen las directivas para que aprendan a cumplir los requisitos de su organización.

Dado que cada empresa tiene necesidades y directivas únicas, Defender for Cloud Apps permite personalizar los filtros de una directiva y el mensaje que se muestra al usuario cuando se detecta una infracción.

Proporcione instrucciones específicas a los usuarios, como proporcionar instrucciones sobre cómo etiquetar correctamente un archivo o cómo inscribir un dispositivo no administrado para asegurarse de que los archivos se cargan correctamente.

Por ejemplo, si un usuario carga un archivo sin una etiqueta de confidencialidad, configure un mensaje para que se muestre, explicando que el archivo contiene contenido confidencial y requiere una etiqueta adecuada. De forma similar, si un usuario intenta cargar un documento desde un dispositivo no administrado, configure un mensaje para que se muestre con instrucciones sobre cómo inscribir ese dispositivo o uno que proporcione una explicación adicional de por qué se debe inscribir el dispositivo.

Controles de acceso en directivas de sesión

Muchas organizaciones que optan por usar controles de sesión para aplicaciones en la nube para controlar las actividades en sesión, también aplican controles de acceso para bloquear el mismo conjunto de aplicaciones cliente de escritorio y móviles integradas, lo que proporciona una seguridad completa para las aplicaciones.

Bloquee el acceso a aplicaciones cliente integradas para dispositivos móviles y de escritorio con directivas de acceso estableciendo el filtro aplicación cliente en Móvil y escritorio. Algunas aplicaciones cliente integradas se pueden reconocer individualmente, mientras que otras que forman parte de un conjunto de aplicaciones solo se pueden identificar como su aplicación de nivel superior. Por ejemplo, las aplicaciones como SharePoint Online solo se pueden reconocer mediante la creación de una directiva de acceso aplicada a aplicaciones de Microsoft 365.

Nota:

A menos que el filtro aplicación cliente se establezca específicamente en Móvil y escritorio, la directiva de acceso resultante solo se aplicará a las sesiones del explorador. Esto está pensado para evitar el proxy involuntariamente de las sesiones de usuario.

Aunque la mayoría de los exploradores principales admiten la realización de una comprobación de certificado de cliente, algunas aplicaciones móviles y de escritorio usan exploradores integrados que pueden no admitir esta comprobación. Por lo tanto, el uso de este filtro puede afectar a la autenticación de estas aplicaciones.

Conflictos entre directivas

Cuando hay un conflicto entre dos directivas de sesión, gana la directiva más restrictiva.

Por ejemplo:

- Si una sesión de usuario coincide con una directiva en la que se bloquean las descargas

- Y una directiva en la que los archivos se etiquetan al descargar, o donde se auditan las descargas,

- La opción de descarga de archivos está bloqueada para cumplir con la directiva más restrictiva.

Contenido relacionado

Para más información, vea:

- Solución de problemas de acceso y controles de sesión

- Tutorial: Bloquear la descarga de información confidencial con el control de aplicaciones de acceso condicional

- Bloqueo de descargas en dispositivos no administrados mediante controles de sesión

- Seminario web de Control de aplicaciones de acceso condicional

Si tiene algún problema, estamos aquí para ayudarle. Para obtener ayuda o soporte técnico para el problema del producto, abra una incidencia de soporte técnico.