Solución de problemas de controles de acceso y de sesión de los usuarios finales

En este artículo se proporcionan instrucciones a los administradores de Microsoft Defender for Cloud Apps sobre cómo investigar y resolver problemas comunes de control de acceso y de sesión, tal como lo experimentan los usuarios finales.

Comprobación de requisitos mínimos

Antes de empezar a solucionar problemas, asegúrese de que el entorno cumple los siguientes requisitos generales mínimos para los controles de acceso y de sesión.

| Requisito | Descripción |

|---|---|

| Licencias | Asegúrese de que tiene una licencia válida para Microsoft Defender for Cloud Apps. |

| Inicio de sesión único (SSO) | Las aplicaciones se deben configurar con una de las soluciones de inicio de sesión único (SSO) compatibles: - Microsoft Entra ID con SAML 2.0 u OpenID Connect 2.0 - IdP que no es de Microsoft mediante SAML 2.0 |

| Compatibilidad con navegadores | Los controles de sesión están disponibles para las sesiones basadas en navegador en las últimas versiones de los siguientes navegadores: - Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari La protección integrada del explorador de Microsoft Edge también tiene una serie de requisitos específicos, así como el usuario que inicie sesión con su perfil de trabajo. Para obtener más información, consulte Requisitos de la protección integrada del explorador. |

| Tiempo de inactividad: | Defender for Cloud Apps permite definir el comportamiento predeterminado que se aplicará si se produce una interrupción del servicio, como un componente que no funciona correctamente. Por ejemplo, puede optar por proteger (bloquear) u omitir (permitir) que los usuarios realicen acciones sobre contenido potencialmente confidencial cuando no se pueden aplicar los controles normales de las directivas. Para configurar el comportamiento predeterminado durante el tiempo de inactividad del sistema, en Microsoft Defender XDR, vaya a Configuración>Control de aplicaciones de acceso condicional>Comportamiento predeterminado>Permitir o Bloquear acceso. |

La página de supervisión de usuarios no aparece

Al redirigir un usuario a través de Defender for Cloud Apps, podrá avisar al usuario de que se está supervisando su sesión. De forma predeterminada, la página de supervisión del usuario está habilitada.

En esta sección se describe el procedimiento de resolución de problemas que se recomienda seguir si la página de control de usuarios está habilitada pero no se ve según lo previsto.

Pasos recomendados

En el portal de Microsoft Defender, seleccione Configuración>Aplicaciones en la nube.

En Control de aplicaciones de acceso condicional, seleccione Supervisión de usuarios. En esta página se muestran las opciones de supervisión de usuarios disponibles en Defender for Cloud Apps. Por ejemplo:

Compruebe que la opción Notificar a los usuarios que su actividad se está supervisando está seleccionada.

Seleccione si desea usar el mensaje predeterminado o proporcionar un mensaje personalizado:

Tipo de mensaje Detalles Valor predeterminado Encabezado:

Se supervisa el acceso a [Nombre de la aplicación aparecerá aquí]

Cuerpo:

Para mejorar la seguridad, la organización permite el acceso a [Nombre de aplicación aparecerá aquí] en modo de supervisión. El acceso solo está disponible desde un explorador web.Personalizada Encabezado:

Use este cuadro para proporcionar un encabezado personalizado para informar a los usuarios de que están siendo supervisados.

Cuerpo:

Use este cuadro para agregar demás información personalizada para el usuario, como con quién contactar si tiene preguntas, y acepte las siguientes entradas: texto sin formato, texto enriquecido, hipervínculos.Seleccione Vista previa para comprobar la página de supervisión de usuarios que aparece antes de acceder a una aplicación.

Seleccione Guardar.

No se puede acceder a la aplicación desde un proveedor de identidades que no es de Microsoft

Si un usuario final recibe un error general después de iniciar sesión en una aplicación desde un proveedor de identidades que no es de Microsoft, valide la configuración de IdP que no es de Microsoft.

Pasos recomendados

En el portal de Microsoft Defender, seleccione Configuración>Aplicaciones en la nube.

En Aplicaciones conectadas, seleccione Aplicaciones para el Control de aplicaciones de acceso condicional.

En la lista de aplicaciones, en la fila en la que aparece la aplicación a la que no puede acceder, seleccione los tres puntos al final de la fila y, a continuación, seleccione Editar aplicación.

Valide que el certificado SAML que se cargó es correcto.

Confirme que se indiquen las direcciones URL del SSO válidas en la configuración de la aplicación.

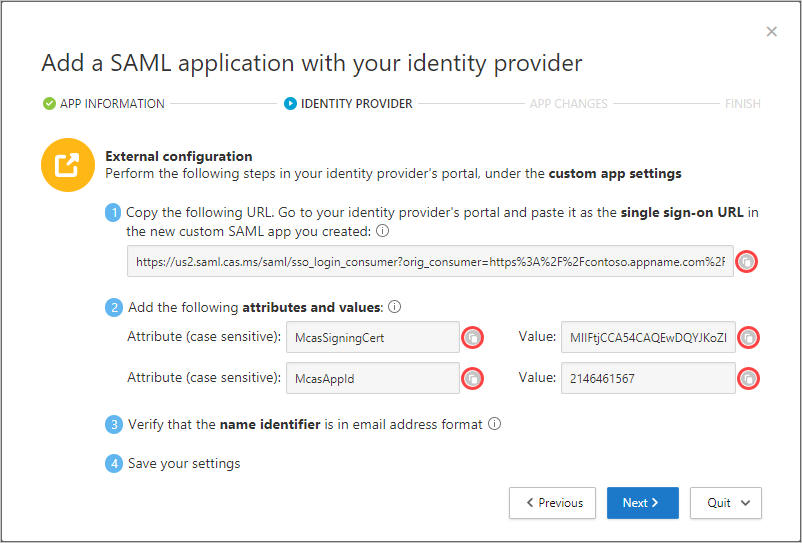

Valide que los atributos y valores de la aplicación personalizada se reflejan en la configuración del proveedor de identidades.

Por ejemplo:

.

.Si sigue sin poder acceder a la aplicación, abra una incidencia de soporte técnico.

Aparece la página Se ha producido un error

A veces durante una sesión proxy, puede aparecer la página Se ha producido un error. Esto puede suceder cuando:

- Un usuario inicia sesión después de estar inactivo durante un tiempo

- La actualización del explorador y la carga de la página tarda más de lo esperado

- La aplicación IdP que no es de Microsoft no está configurada correctamente

Pasos recomendados

Si el usuario final está intentando acceder a una aplicación configurada mediante un IdP que no es de Microsoft, consulte No se puede acceder a la aplicación desde un IdP que no es de Microsoft y Estado de la aplicación: Continuar configuración.

Si el usuario final alcanzó inesperadamente esta página, haga lo siguiente:

- Reinicie la sesión del navegador.

- Borre el historial, las cookies y la memoria caché desde el explorador.

Las acciones del Portapapeles o los controles de archivo no se bloquean

Se requiere la capacidad de bloquear acciones del Portapapeles, como cortar, copiar, pegar y archivos, como descargar, cargar e imprimir para evitar escenarios de filtración e infiltración de datos.

Esta capacidad permite a las empresas equilibrar la seguridad y la productividad de los usuarios finales. Si tiene problemas con estas características, siga estos pasos para investigar el problema.

Pasos recomendados

Si la sesión está usando proxy, siga estos pasos para verificar la directiva:

En el Portal de Microsoft Defender, en Aplicaciones en la nube, seleccione Registro de actividad.

Use el filtro avanzado, seleccione Acción aplicada y establezca su valor igual a Bloqueado.

Verifique si hay actividades de archivo bloqueadas:

Si hay una actividad, expanda la categoría de actividad haciendo clic en la actividad.

En la pestaña General de la categoría de actividad, seleccione el vínculo directivas coincidentes para comprobar que la directiva que ha aplicado está presente.

Si no ve la directiva, consulte Problemas al crear directivas de acceso y sesión.

Si ve Acceso bloqueado o permitido debido al comportamiento predeterminado, esto indica que el sistema estaba inactivo y que se aplicó el comportamiento predeterminado.

Para cambiar el comportamiento predeterminado, en el Portal de Microsoft Defender, seleccione Configuración. A continuación, seleccione Aplicaciones en la nube. A continuación, en Control de aplicaciones de acceso condicional, seleccione Comportamiento predeterminado y establezca el comportamiento predeterminado en Permitir o Bloquear el acceso.

Vaya al portal de administración de Microsoft 365 y supervise las notificaciones sobre el tiempo de inactividad del sistema.

Si aún no puede ver la actividad bloqueada, abra una incidencia de soporte técnico.

Las descargas no se protegen

Como usuario final, es posible que sea necesario descargar datos confidenciales en un dispositivo no administrado. En estos escenarios, puede proteger documentos con Microsoft Purview Information Protection.

Si el usuario final no puede cifrar correctamente el documento, siga estos pasos para investigar el problema.

Pasos recomendados

En el Portal de Microsoft Defender, en Aplicaciones en la nube, seleccione Registro de actividad.

Use el filtro avanzado, seleccione Acción aplicada y establezca su valor igual a Protegido.

Verifique si hay actividades de archivo bloqueadas:

Si hay una actividad, expanda la categoría de actividad haciendo clic en la actividad.

En la pestaña General de la categoría de actividad, seleccione el vínculo directivas coincidentes para comprobar que la directiva que ha aplicado está presente.

Si no ve la directiva, consulte Problemas al crear directivas de acceso y sesión.

Si ve Acceso bloqueado o permitido debido al comportamiento predeterminado, esto indica que el sistema estaba inactivo y que se aplicó el comportamiento predeterminado.

Para cambiar el comportamiento predeterminado, en el Portal de Microsoft Defender, seleccione Configuración. A continuación, seleccione Aplicaciones en la nube. A continuación, en Control de aplicaciones de acceso condicional, seleccione Comportamiento predeterminado y establezca el comportamiento predeterminado en Permitir o Bloquear el acceso.

Vaya al panel de estado del servicio de Microsoft 365 y supervise las notificaciones sobre el tiempo de inactividad del sistema.

Si va a proteger el archivo con una etiqueta de confidencialidad o permisos personalizados, en la descripción de la actividad, asegúrese de que la extensión de archivo es uno de los siguientes tipos de archivo admitidos:

Word: docm, docx, dotm, dotx

Excel: xlam, xlsm, xlsx, xltx

PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

PDF si el etiquetado unificado está habilitado

Si no se admite el tipo de archivo, en la directiva de sesión, puede seleccionar Bloquear descarga de cualquier archivo que no sea compatible con la protección nativa o donde la protección nativa no sea correcta.

Si aún no puede ver la actividad bloqueada, abra una incidencia de soporte técnico.

Navegación a una dirección URL determinada de una aplicación con sufijo y aterrizaje en una página genérica

En algunos casos, acceder a un vínculo puede hacer que el usuario llegue a la página de destino de la aplicación y no al destino de la ruta completa del vínculo.

Sugerencia

Defender for Cloud Apps mantiene una lista de aplicaciones que se sabe que sufren de pérdida de contexto. Para obtener más información, consulte Limitaciones de pérdida de contexto.

Pasos recomendados

Si usa un explorador que no sea Microsoft Edge y un usuario llega a la página principal de la aplicación y no al destino de la ruta de acceso completa del vínculo, resuelva el problema anexando .mcas.ms a la dirección URL original.

Por ejemplo, si la dirección URL es:

https://www.github.com/organization/threads/threadnumber, cámbiela a https://www.github.com.mcas.ms/organization/threads/threadnumber

Los usuarios de Microsoft Edge pueden usar la protección integrada del explorador, no se redirigen a un proxy inverso y no deberían necesitar el sufijo .mcas.ms agregado. En el caso de las aplicaciones que experimentan pérdida de contexto, abra una incidencia de soporte técnico.

El bloqueo de descargas hace que se bloqueen las vistas previas de PDF

En ocasiones, al obtener una vista previa o imprimir archivos PDF, en las aplicaciones se inicia la descarga de un archivo. Esto hace que Defender for Cloud Apps intervenga para asegurarse de que la descarga está bloqueada y que los datos no se filtran del entorno.

Por ejemplo, si creó una directiva de sesión para bloquear las descargas de Outlook Web Access (OWA), es posible que se bloquee la vista previa o la impresión de archivos PDF, con un mensaje similar al siguiente:

Para permitir la versión preliminar, un administrador de Exchange debe realizar los pasos siguientes:

Descargue el módulo de Exchange Online PowerShell.

Conéctese al módulo. Para obtener más información, vea Conexión a Exchange Online PowerShell.

Después de conectarse a Exchange Online PowerShell, use el cmdlet Set-OwaMailboxPolicy para actualizar los parámetros de la directiva:

Set-OwaMailboxPolicy -Identity OwaMailboxPolicy-Default -DirectFileAccessOnPrivateComputersEnabled $false -DirectFileAccessOnPublicComputersEnabled $falseNota:

La directiva OwaMailboxPolicy-Default es el nombre de directiva de OWA predeterminado en Exchange Online. Es posible que algunos clientes hayan implementado más directivas o creado una directiva de OWA personalizada con un nombre diferente. Si tiene varias directivas de OWA, se pueden aplicar a usuarios específicos. Por lo tanto, también deberá actualizarlos para tener una cobertura completa.

Una vez ajustados estos parámetros, ejecute una prueba en OWA con un archivo PDF y una directiva de sesión configurada para bloquear las descargas. La opción Descargar debe eliminarse de la lista desplegable y puede obtener una vista previa del archivo. Por ejemplo:

Aparece una advertencia de sitio similar

Los actores malintencionados pueden crear direcciones URL similares a las direcciones URL de otros sitios con el fin de suplantar y engañar a los usuarios para creer que están navegando a otro sitio. Algunos exploradores intentan detectar este comportamiento y advertir a los usuarios antes de acceder a la dirección URL o bloquear el acceso.

En algunos casos poco frecuentes, los usuarios bajo el control de sesión reciben un mensaje del explorador que indica el acceso sospechoso al sitio. El motivo de esto es que el explorador trata el dominio sufijo (por ejemplo: .mcas.ms) como sospechoso.

Este mensaje solo lo ven los usuarios de Chrome, porque a los usuarios de Microsoft Edge se les aplica la protección integrada del explorador, sin que intervenga la arquitectura de proxy inverso. Por ejemplo:

Si recibe un mensaje como este, póngase en contacto con el soporte técnico de Microsoft para subsanarlo con el proveedor del explorador correspondiente.

Otras observaciones para la resolución de problemas de aplicaciones

A la hora de solucionar problemas de aplicaciones, hay que tener en cuenta otros puntos:

Los controles de sesión admiten los exploradores modernos: Defender for Cloud Apps ahora incluye compatibilidad con el nuevo explorador Microsoft Edge basado en Chromium. Aunque seguimos admitiendo las versiones más recientes de Internet Explorer y la versión heredada de Microsoft Edge, la compatibilidad es limitada y se recomienda usar el nuevo explorador Microsoft Edge.

Limitación de protección de controles de sesión El etiquetado de coautoría en la acción "protect" no es compatible con los controles de sesión de Defender for Cloud Apps. Para obtener más información, consulte Habilitar coautoría de archivos cifrados con etiquetas de confidencialidad.