Escenarios de administración de usuarios multiinquilino

Este artículo es el segundo de una serie de artículos que proporcionan una guía para configurar y proporcionar la administración del ciclo de vida de los usuarios en entornos multiinquilino de Microsoft Entra. En los artículos siguientes de la serie se proporciona más información, como se describe.

- Introducción a la administración de usuarios multiinquilino es el primero de una serie de artículos que proporcionan instrucciones para configurar y proporcionar administración del ciclo de vida de los usuarios en entornos multiinquilino de Microsoft Entra.

- En Consideraciones comunes para la administración de usuarios multiinquilino se proporciona una guía sobre estas consideraciones: sincronización entre inquilinos, objeto de directorio, acceso condicional de Microsoft Entra, control de acceso adicional y Office 365.

- Soluciones comunes para la administración de usuarios multiinquilino cuando el inquilino único no funciona en el escenario. En este artículo se proporcionan instrucciones para hacer frente a estos problemas: administración automática del ciclo de vida de los usuarios y asignación de recursos entre inquilinos, así como el uso compartido de aplicaciones locales entre inquilinos.

Las instrucciones le permiten alcanzar un estado coherente de la administración del ciclo de vida de los usuarios. La administración del ciclo de vida comprende el aprovisionamiento, la administración y el desaprovisionamiento de usuarios entre inquilinos mediante las herramientas de Azure disponibles que incluyen la colaboración B2B de Microsoft Entra (B2B) y la sincronización entre inquilinos.

En este artículo se describen tres escenarios para los que puede usar características de administración de usuarios multiinquilino.

- Iniciado por el usuario final

- Incluido en script

- Automatizado

Escenario iniciado por el usuario final

En los escenarios iniciados por el usuario final, los administradores de inquilinos de recursos delegan determinadas capacidades a los usuarios del inquilino. Los administradores permiten a los usuarios finales invitar a usuarios externos al inquilino, una aplicación o un recurso. Puede invitar a los usuarios desde el inquilino principal o pueden registrarse individualmente.

Por ejemplo, una firma de servicios profesionales global colabora con subcontratistas en proyectos. Los subcontratistas (usuarios externos) requieren acceso a las aplicaciones y documentos de la firma. Los administradores de la firma pueden delegar a los usuarios finales la capacidad de invitar a subcontratistas o configurar el autoservicio para el acceso a recursos del subcontratista.

Aprovisionamiento de cuentas

Estas son las formas más usadas de invitar a los usuarios finales a acceder a los recursos de inquilino.

- Invitaciones basadas en aplicaciones. Las aplicaciones de Microsoft (como Teams y SharePoint) pueden habilitar las invitaciones de usuarios externos. Configure la invitación B2B tanto en Microsoft Entra B2B como en las aplicaciones correspondientes.

- MyApps. Los usuarios pueden invitar y asignar usuarios externos a aplicaciones mediante MyApps. La cuenta de usuario debe tener permisos de aprobador de registro de autoservicio de la aplicación. Los propietarios de grupos pueden invitar a usuarios externos a sus grupos.

- Administración de derechos. Permita a los administradores o propietarios de recursos crear paquetes de acceso con recursos, organizaciones externas permitidas, expiración de usuarios invitados y directivas de acceso. Publique paquetes de acceso para habilitar el registro de autoservicio de usuario externo para el acceso a recursos.

- Azure Portal. Los usuarios finales con el rol Invitador de usuarios invitados pueden iniciar sesión en Azure Portal e invitar a usuarios externos desde el menú Usuarios de Microsoft Entra ID.

- Programación (PowerShell, Graph API). Los usuarios finales con el rol Invitador de usuarios invitados pueden invitar a usuarios externos a través de PowerShell o Graph API.

Canje de invitaciones

Al aprovisionar cuentas para acceder a un recurso, las invitaciones por correo electrónico van a la dirección de correo electrónico del usuario invitado.

Cuando un usuario invitado recibe una invitación, puede seguir el vínculo incluido en el correo electrónico a la dirección URL de canje. Al hacerlo, el usuario invitado puede aprobar o denegar la invitación y, si es necesario, crear una cuenta de usuario externo.

Los usuarios invitados también pueden intentar acceder directamente al recurso, denominado canje Just-In-Time (JIT), si se cumple alguno de los escenarios siguientes.

- El usuario invitado ya tiene una cuenta de Microsoft Entra ID o de Microsoft; o

- Los administradores han habilitado los códigos de acceso de un solo uso por correo electrónico.

Durante el canje JIT, se pueden aplicar las siguientes consideraciones.

- Si los administradores no han suprimido las solicitudes de consentimiento, el usuario debe dar su consentimiento antes de acceder al recurso.

- Puede permitir o bloquear invitaciones a usuarios externos de organizaciones específicas mediante una lista de permitidos o una lista de bloqueados.

Para más información, consulte Canje de invitación de colaboración B2B de Microsoft Entra.

Habilitación de la autenticación con código de acceso de un solo uso

En escenarios en los que se permite la B2B ad hoc, habilite la autenticación de código de acceso de un solo uso por correo electrónico. Esta característica autentica a los usuarios externos cuando no se pueden autenticar a través de otros medios, como:

- Microsoft Entra ID.

- Una cuenta Microsoft.

- Cuenta de Gmail a través de la federación de Google

- Cuenta de un Lenguaje de Marcado para Confirmaciones de Seguridad (SAML)/IDP de WS-Fed a través de la federación directa.

Con la autenticación por código de acceso de un solo uso, no hay necesidad de crear una cuenta de Microsoft. Cuando el usuario externo canjea una invitación o accede a un recurso compartido, recibe un código temporal en su correo electrónico. A continuación, debe escribir el código para continuar con el inicio de sesión.

Administración de cuentas

En el escenario iniciado por el usuario final, el administrador de inquilinos de recursos administra cuentas de usuarios externos en el inquilino de recursos (no se actualiza en función de los valores actualizados en el inquilino principal). Los únicos atributos visibles recibidos incluyen la dirección de correo electrónico y el nombre para mostrar.

Puede configurar más atributos en los objetos de usuario externo para facilitar diferentes escenarios (como escenarios de derechos). Puede incluir la opción de rellenar la libreta de direcciones con los detalles de contacto. Por ejemplo, considere los siguientes atributos.

- HiddenFromAddressListsEnabled [ShowInAddressList]

- FirstName [GivenName]

- LastName [SurName]

- Título

- Departamento

- TelephoneNumber

Puede establecer estos atributos para agregar usuarios externos a la lista global de direcciones (GAL) y a la búsqueda de personas (como el Selector de usuarios de SharePoint). Otros escenarios pueden requerir atributos diferentes (como establecer derechos y permisos para paquetes de acceso, pertenencia dinámica a grupos y notificaciones SAML).

De manera predeterminada, la GAL oculta a los usuarios externos invitados. Establezca que se oculten los atributos de los usuarios externos para incluirlos en la GAL unificada. En la sección Microsoft Exchange Online de Consideraciones comunes para la administración de usuarios multiinquilino se describe cómo puede reducir los límites mediante la creación de usuarios miembros externos en lugar de usuarios invitados externos.

Desaprovisionamiento de cuentas

Los escenarios iniciados por el usuario final descentralizan las decisiones de acceso, lo que puede crear el desafío de decidir cuándo quitar un usuario externo y su acceso asociado. La Administración de derechos y las Revisiones de acceso permiten revisar y quitar usuarios externos existentes y su acceso a los recursos.

Cuando invita a usuarios fuera de la administración de derechos, debe crear un proceso independiente para revisar y administrar su acceso. Por ejemplo, si invita directamente a un usuario externo a través de SharePoint en Microsoft 365, no se encuentra en el proceso de administración de derechos.

Escenario con script

En el escenario con scripts, los administradores de inquilinos de recursos implementan un proceso de extracción con scripts para automatizar la detección y el aprovisionamiento de usuarios externos.

Por ejemplo, una empresa adquiere un competidor. Cada empresa tiene un inquilino de Microsoft Entra. Quiere que los siguientes escenarios de Día uno funcionen sin que los usuarios tengan que realizar ningún paso de invitación o canje. Todos los usuarios deben poder:

- Use el inicio de sesión único en todos los recursos aprovisionados.

- Busque entre sí y otros recursos en una GAL unificada.

- Determine la presencia de los demás e inicie un chat.

- Acceda a aplicaciones en función de la pertenencia dinámica a grupos.

En este escenario, el inquilino de cada organización es el inquilino principal de sus empleados existentes mientras que es el inquilino de recursos para los empleados de la otra organización.

Aprovisionamiento de cuentas

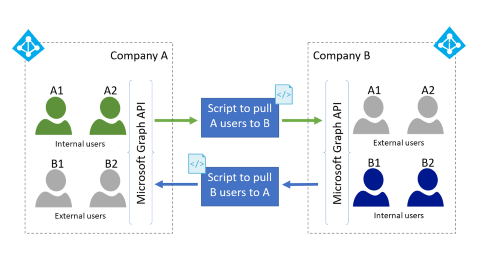

Con la Consulta delta, los administradores de inquilinos pueden implementar un proceso de extracción con scripts para automatizar la detección y el aprovisionamiento de identidades con el fin de admitir el acceso a los recursos. Este proceso comprueba el inquilino principal de los nuevos usuarios. Usa B2B de Graph API para aprovisionar nuevos usuarios como usuarios externos en el inquilino de recursos, como se muestra en el siguiente diagrama de topología multiinquilino.

- Los administradores de inquilinos organizan previamente las credenciales y el consentimiento para permitir que cada inquilino pueda leer.

- Los administradores de inquilinos automatizan la enumeración y la extracción de usuarios con ámbito al inquilino de recursos.

- Use Microsoft Graph API con permisos con consentimiento para leer y aprovisionar usuarios a través de la API de invitación.

- El aprovisionamiento inicial puede leer atributos de origen y aplicarlos al objeto de usuario de destino.

Administración de cuentas

La organización de recursos puede aumentar los datos de perfil para admitir escenarios de uso compartido actualizando los atributos de metadatos del usuario en el inquilino de recursos. Sin embargo, si es necesaria la sincronización en curso, una solución sincronizada podría ser una mejor opción.

Desaprovisionamiento de cuentas

La Consulta delta puede indicar cuándo es necesario desaprovisionar un usuario externo. La administración de derechos y las revisiones de acceso pueden proporcionar una manera de revisar y quitar los usuarios externos existentes y su acceso a los recursos.

Si invita a usuarios fuera de la administración de derechos, cree un proceso independiente para revisar y administrar el acceso de los usuarios externos. Por ejemplo, si invita al usuario externo directamente a través de SharePoint en Microsoft 365, no se encuentra en el proceso de administración de derechos.

Escenario automatizado

El uso compartido sincronizado entre inquilinos es el más complejo de los patrones descritos en este artículo. Este patrón permite opciones de administración y desaprovisionamiento más automatizadas que las iniciados por el usuario final o los scripts.

En escenarios automatizados, los administradores de inquilinos de recursos usan un sistema de aprovisionamiento de identidades para automatizar los procesos de aprovisionamiento y desaprovisionamiento. En escenarios dentro de la instancia de nube comercial de Microsoft, existe la sincronización entre inquilinos. En escenarios que abarcan instancias de nube soberana de Microsoft, necesita otros enfoques porque la sincronización entre inquilinos aún no admite la nube cruzada.

Por ejemplo, dentro de una instancia de nube comercial de Microsoft, una conglomeración multinacional o regional tiene varias subsidiarias con los siguientes requisitos.

- Cada una tiene su propio inquilino de Microsoft Entra y deben trabajar juntas.

- Además de sincronizar nuevos usuarios entre inquilinos, sincronice automáticamente las actualizaciones de atributos y automatice el desaprovisionamiento.

- Si un empleado ya no está en una subsidiaria, quite su cuenta de todos los demás inquilinos durante la siguiente sincronización.

En un escenario ampliado y de nube cruzada, un contratista de base industrial de defensa (DIB) tiene una subsidiaria comercial basada en defensa. Estos tienen requisitos de regulación de la competencia:

- El negocio de defensa de EE. UU. reside en un inquilino de nube soberana de EE. UU., como Microsoft 365 US Government GCC High y Azure Government.

- El negocio comercial reside en un inquilino de Microsoft Entra independiente en Commercial, como un entorno de Microsoft Entra que se ejecuta en la nube global de Azure.

Para actuar como una sola empresa implementada en una arquitectura de nube cruzada, todos los usuarios se sincronizan con ambos inquilinos. Este enfoque permite la disponibilidad de GAL unificada en ambos inquilinos y puede garantizar que los usuarios se sincronicen automáticamente con ambos inquilinos, incluidos los derechos y restricciones para las aplicaciones y el contenido. Algunos requisitos de ejemplo incluyen:

- Los empleados de Estados Unidos pueden tener acceso ubicuo a ambos inquilinos.

- Los empleados que no son de EE. UU. se muestran en la GAL unificada de ambos inquilinos, pero no tienen acceso al contenido protegido en el inquilino de GCC High.

Este escenario requiere la sincronización automática y la administración de identidades para configurar los usuarios de ambos inquilinos, a la vez que se asocian a las directivas de protección de datos y derechos adecuadas.

B2B entre nubes requiere configurar el acceso entre inquilinos para cada organización con la que desea colaborar en la instancia de nube remota.

Aprovisionamiento de cuentas

En esta sección se describen tres técnicas para automatizar el aprovisionamiento de cuentas en el escenario automatizado.

Técnica 1: uso de la funcionalidad integrada de sincronización entre inquilinos en Microsoft Entra ID

Este enfoque solo funciona cuando todos los inquilinos que necesita sincronizar se encuentran en la misma instancia de nube (como de Comercial a Comercial).

Técnica 2: aprovisionar cuentas con Microsoft Identity Manager

Use una solución externa de administración de identidades y acceso (IAM), como Microsoft Identity Manager (MIM) como motor de sincronización.

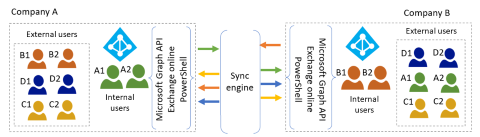

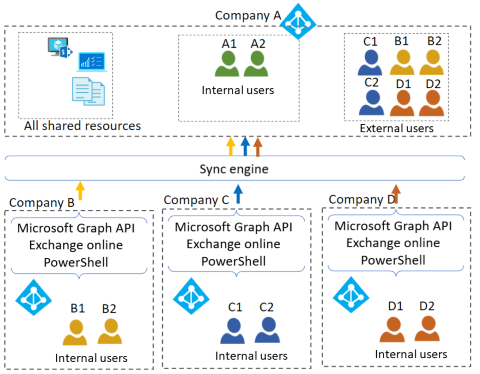

Esta implementación avanzada usa MIM como motor de sincronización. MIM llama a Microsoft Graph API y la PowerShell de Exchange Online. Las implementaciones alternativas pueden incluir la oferta de servicio administrado de Active Directory Synchronization Service (ADSS) hospedada en la nube de Microsoft Industry Solutions. Hay ofertas que no son de Microsoft que puede crear desde cero con otras ofertas de IAM (como SailPoint, Omada y OKTA).

Puede realizar una sincronización de identidad de nube a nube (usuarios, contactos y grupos) de un inquilino a otro, como se muestra en el diagrama siguiente.

Entre las consideraciones que están fuera del ámbito de este artículo se incluyen la integración de aplicaciones locales.

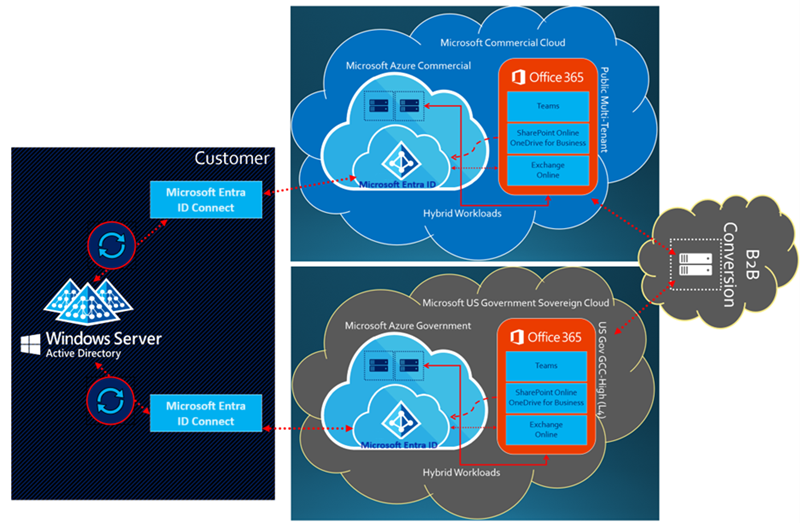

Técnica 3: aprovisionar cuentas con Microsoft Entra Connect

Esta técnica solo se aplica a organizaciones complejas que administran toda la identidad en instancias tradicionales de Active Directory Domain Services (AD DS) basadas en Windows Server. El enfoque usa Microsoft Entra Connect como motor de sincronización, como se muestra en el diagrama siguiente.

A diferencia de la técnica de MIM, todos los orígenes de identidad (usuarios, contactos y grupos) proceden de una instancia tradicional de Active Directory Domain Services (AD DS) basada en Windows Server. El directorio de AD DS suele ser una implementación local para una organización compleja que administra la identidad de varios inquilinos. La identidad solo en la nube no está en el ámbito de esta técnica. Toda la identidad debe estar en AD DS para incluirlas en el ámbito de la sincronización.

Conceptualmente, esta técnica sincroniza un usuario en un inquilino principal como un usuario miembro interno (comportamiento predeterminado). Como alternativa, puede sincronizar un usuario en un inquilino de recursos como un usuario externo (comportamiento personalizado).

Microsoft admite esta técnica de usuario de sincronización dual con consideraciones cuidadosas sobre qué modificaciones se producen en la configuración de Microsoft Entra ID Connect. Por ejemplo, si realiza modificaciones en la configuración controlada por el asistente, debe documentar los cambios si debe volver a generar la configuración durante un incidente de soporte técnico.

De forma predeterminada, Microsoft Entra Connect no puede sincronizar un usuario externo. Debe aumentarlo con un proceso externo (como un script de PowerShell) para convertir los usuarios de cuentas internas a externas.

Entre las ventajas de esta técnica se incluyen la sincronización de identidades de Microsoft Entra Connect con atributos almacenados en AD DS. La sincronización puede incluir atributos de libreta de direcciones, atributos de administrador, pertenencias a grupos y otros atributos de identidad híbrida en todos los inquilinos dentro del ámbito. Desaprovisiona la identidad en consonancia con AD DS. No requiere una solución de IAM más compleja para administrar la identidad en la nube para esta tarea específica.

Hay una relación de uno a uno de Microsoft Entra Connect por inquilino. Cada inquilino tiene su propia configuración de Microsoft Entra Connect que puede modificar individualmente para admitir la sincronización de cuentas de usuario externos o miembros.

Elección de la topología correcta

La mayoría de los clientes usan una de las siguientes topologías en escenarios automatizados.

- Una topología de malla permite compartir todos los recursos de todos los inquilinos. Los usuarios se crean a partir de otros inquilinos en cada inquilino de recursos como usuarios externos.

- Una topología de inquilino de un solo recurso usa un solo inquilino (el inquilino de recursos), en el que los usuarios de otros inquilinos son usuarios externos.

Haga referencia a la tabla siguiente como árbol de decisión mientras diseña la solución. Después de la tabla, los diagramas muestran ambas topologías para ayudarle a determinar cuál es la adecuada para su organización.

Comparación de topologías de malla frente a topologías de inquilino de un solo recurso

| Consideración | Topología en malla | Inquilino de un solo recurso |

|---|---|---|

| Cada empresa tiene un inquilino de Microsoft Entra con usuarios y recursos. | Sí | Sí |

| Ubicación de recursos y colaboración | ||

| Las aplicaciones compartidas y otros recursos permanecen en su inquilino principal actual | Sí | No. Solo puede compartir aplicaciones y otros recursos en el inquilino de recursos. No puede compartir aplicaciones ni otros recursos restantes en otros inquilinos. |

| Todos los elementos que se pueden ver en las GAL de una empresa individual (GAL unificada) | Sí | No |

| Acceso a recursos y administración | ||

| Puede compartir TODAS las aplicaciones conectadas a Microsoft Entra ID entre todas las empresas. | Sí | No. Solo se comparten las aplicaciones del inquilino de recursos. No puede compartir aplicaciones restantes en otros inquilinos. |

| Administración global de recursos | Continue en el nivel de inquilino. | Consolidado en el inquilino de recursos. |

| Licencias: Office 365 SharePoint en Microsoft 365, GAL unificada, acceso a Teams para todos los invitados admitidos; aunque no en otros escenarios de Exchange Online. | Continúa en el nivel de inquilino. | Continúa en el nivel de inquilino. |

| Licencias: Microsoft Entra ID (Premium) | Los primeros 50 000 usuarios activos mensuales son gratuitos (por inquilino). | Los primeros 50 000 usuarios activos mensuales son gratuitos. |

| Licencias: aplicaciones de software como servicio (SaaS) | Permanecer en inquilinos individuales, puede requerir licencias por usuario e inquilino. | Todos los recursos compartidos residen en el inquilino de un solo recurso. Puede investigar la consolidación de licencias en el inquilino único si procede. |

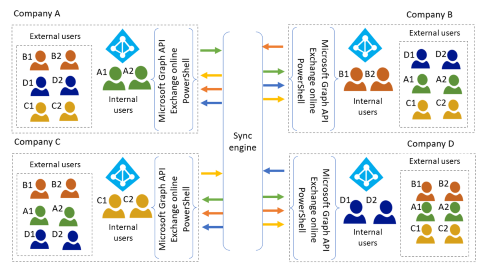

Topología en malla

El diagrama siguiente ilustra la topología de malla.

En una topología de malla, todos los usuarios de cada inquilino principal se sincronizan con cada uno de los otros inquilinos, que se convierten en inquilinos de recursos.

- Puede compartir cualquier recurso dentro de un inquilino con usuarios externos.

- Cada organización puede ver a todos los usuarios en el conglomerado. En el diagrama anterior hay cuatro GAL unificadas, cada una de las cuales contiene los usuarios de inicio y los usuarios externos de los otros tres inquilinos.

Consideraciones comunes para la administración de usuarios multiinquilino proporciona información sobre el aprovisionamiento, la administración y el desaprovisionamiento de usuarios en este escenario.

Topología de malla para la nube cruzada

Puede usar la topología de malla en tan solo dos inquilinos, como en el escenario del contratista de defensa DIB que se encuentra en una solución de nube soberana cruzada. Al igual que con la topología de malla, cada usuario de cada inquilino principal se sincroniza con el otro inquilino, que se convierte en un inquilino de recursos. En el diagrama de la sección Técnica 3, el usuario interno del inquilino comercial público se sincroniza con el inquilino de GCC High soberano de EE. UU. como una cuenta de usuario externo. Al mismo tiempo, el usuario interno de GCC High se sincroniza con Commercial como una cuenta de usuario externo.

En el diagrama también se muestran las ubicaciones de almacenamiento de datos. La categorización y el cumplimiento de datos están fuera del ámbito de este artículo, pero puede incluir derechos y restricciones en aplicaciones y contenido. El contenido puede incluir ubicaciones en las que residen los datos propiedad del usuario de un usuario interno (como los datos almacenados en un buzón de Exchange Online o OneDrive para la Empresa). El contenido puede estar en su inquilino principal y no en el inquilino de recursos. Los datos compartidos pueden residir en cualquiera de los inquilinos. Puede restringir el acceso al contenido a través del control de acceso y las directivas de acceso condicional.

Topología de inquilino de un solo recurso

En el diagrama siguiente se muestra la topología de inquilino de un solo recurso.

En una topología de inquilino de un solo recurso, los usuarios y sus atributos se sincronizan con el inquilino de recursos (empresa A en el diagrama anterior).

- Todos los recursos compartidos entre las organizaciones miembro deben residir en el inquilino de un solo recurso. Si varias subsidiarias tienen suscripciones a las mismas aplicaciones SaaS, hay una oportunidad para consolidar esas suscripciones.

- Solo la GAL del inquilino de recursos muestra los usuarios de todas las empresas.

Administración de cuentas

Esta solución detecta y sincroniza los cambios de atributos de los usuarios del inquilino de origen a los usuarios externos del inquilino de recursos. Puede usar estos atributos para tomar decisiones de autorización (por ejemplo, cuando se usan grupos dinámicos).

Desaprovisionamiento de cuentas

Automation detecta la eliminación del objeto en el entorno de origen y elimina el objeto de usuario externo asociado en el entorno de destino.

Consideraciones comunes para la administración de usuarios multiinquilino proporciona información adicional sobre el aprovisionamiento, la administración y el desaprovisionamiento de usuarios en este escenario.

Pasos siguientes

- Introducción a la administración de usuarios multiinquilino es el primero de una serie de artículos que proporcionan instrucciones para configurar y proporcionar administración del ciclo de vida de los usuarios en entornos multiinquilino de Microsoft Entra.

- En Consideraciones comunes para la administración de usuarios multiinquilino se proporciona una guía sobre estas consideraciones: sincronización entre inquilinos, objeto de directorio, acceso condicional de Microsoft Entra, control de acceso adicional y Office 365.

- Soluciones comunes para la administración de usuarios multiinquilino cuando el inquilino único no funciona en el escenario. En este artículo se proporcionan instrucciones para hacer frente a estos problemas: administración automática del ciclo de vida de los usuarios y asignación de recursos entre inquilinos, así como el uso compartido de aplicaciones locales entre inquilinos.

Comentaris

Properament: al llarg del 2024 eliminarem gradualment GitHub Issues com a mecanisme de retroalimentació del contingut i el substituirem per un nou sistema de retroalimentació. Per obtenir més informació, consulteu: https://aka.ms/ContentUserFeedback.

Envieu i consulteu els comentaris de