Opciones de autenticación sin contraseña para Microsoft Entra ID

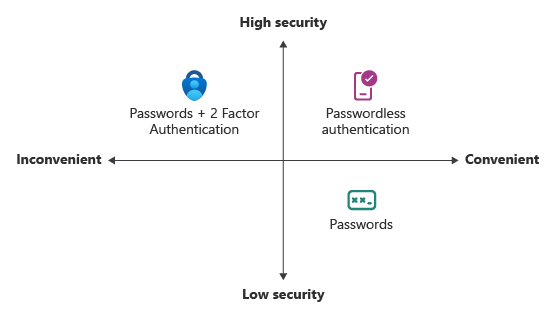

Las características como la autenticación multifactor (MFA) son una excelente manera de proteger su organización, pero los usuarios a menudo se frustran con la capa de seguridad adicional sobre tener que recordar sus contraseñas. Los métodos de autenticación sin contraseña son más cómodos porque la contraseña se quita y se reemplaza por algo que tenga o algo que sea o sepa.

| Autenticación | Algo que se tiene | Algo que se es o se sabe |

|---|---|---|

| Inicio de sesión sin contraseña | Dispositivo, teléfono o clave de seguridad con Windows 10 | PIN o biométrica |

Cada organización tiene diferentes necesidades en cuanto a la autenticación. Microsoft Entra ID y Azure Government integran las siguientes opciones de autenticación sin contraseña:

- Windows Hello para empresas

- Credencial de plataforma para macOS

- Inicio de sesión único de plataforma (PSSO) para macOS con autenticación de tarjeta inteligente

- Microsoft Authenticator

- Claves de paso (FIDO2)

- Autenticación basada en certificados

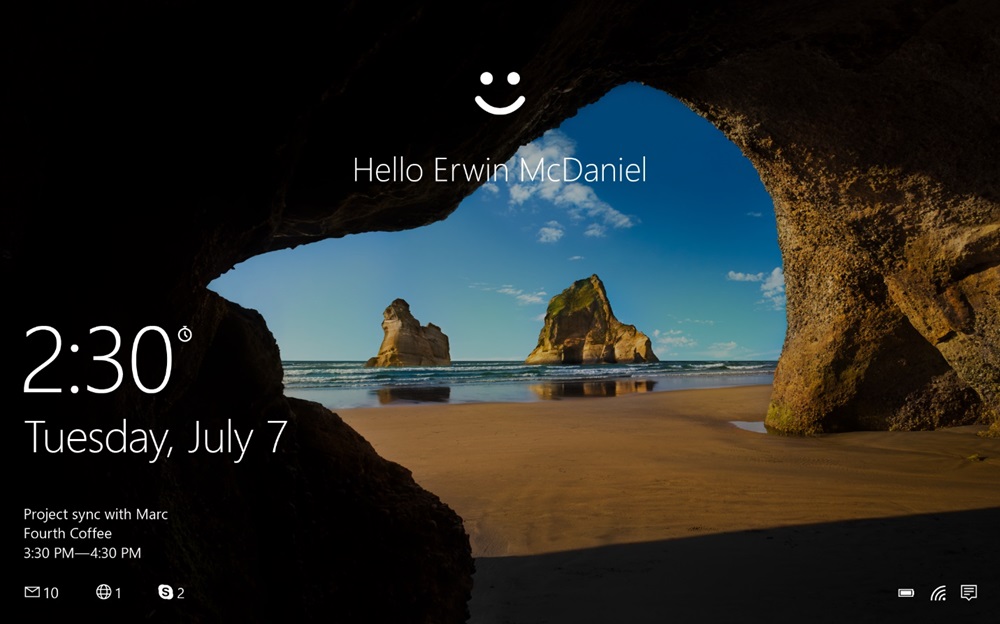

Windows Hello para empresas

Windows Hello para empresas resulta muy conveniente para los trabajadores de la información que tienen su propio equipo con Windows designado. La información biométrica y las credenciales de PIN están vinculadas directamente al equipo del usuario, lo que impide el acceso de cualquier persona que no sea el propietario. Con la integración de la infraestructura de clave pública (PKI) y la compatibilidad integrada con el inicio de sesión único (SSO), Windows Hello para empresas ofrece un método sencillo y práctico de acceder directamente a los recursos corporativos del entorno local y la nube.

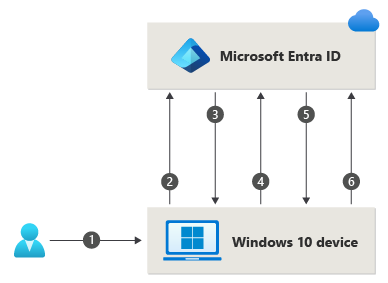

En los pasos siguientes se muestra cómo funciona el proceso de inicio de sesión con Microsoft Entra ID:

- Un usuario inicia sesión en Windows mediante gestos de PIN o de información biométrica. El gesto desbloquea la clave privada de Windows Hello para empresas y se envía al proveedor de compatibilidad para seguridad de la autenticación en la nube, conocido como el proveedor de autenticación de nube (CloudAP). Para más información sobre el CloudAP, consulta ¿Qué es un token de actualización principal?.

- El Cloud AP solicita un nonce (un número arbitrario aleatorio que se puede usar una vez) de Microsoft Entra ID.

- Microsoft Entra ID devuelve una clave nonce que es válida durante 5 minutos.

- El Cloud AP firma el nonce con la clave privada del usuario y devuelve el nonce firmado a Microsoft Entra ID.

- Microsoft Entra ID valida la clave nonce firmada con la clave pública del usuario registrada de forma segura en la firma de la clave nonce. Microsoft Entra ID valida la firma y, a continuación, valida el nonce firmado devuelto. Tras validar el nonce, Microsoft Entra ID crea un token de actualización principal (PRT) con la clave de sesión que se ha cifrado con la clave de transporte del dispositivo y lo devuelve al Cloud AP.

- El CloudAP recibe el PRT cifrado con la clave de sesión. El CloudAP utiliza la clave de transporte privada del dispositivo para descifrar la clave de sesión y protege la clave de sesión utilizando el Módulo de plataforma segura (TPM) del dispositivo.

- El CloudAP devuelve una respuesta de autenticación correcta a Windows. Después, el usuario puede acceder a aplicaciones de Windows, en la nube y locales mediante el inicio de sesión único (SSO) sin problemas.

La guía de planeación de Windows Hello para empresas se puede usar para ayudarle a tomar decisiones sobre el tipo de implementación de Windows Hello para empresas y las opciones que debe tener en cuenta.

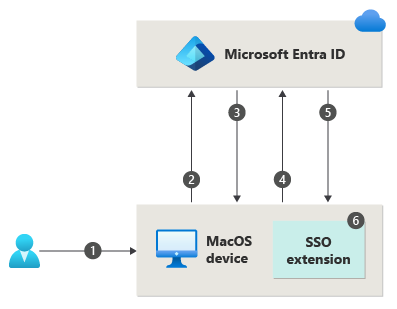

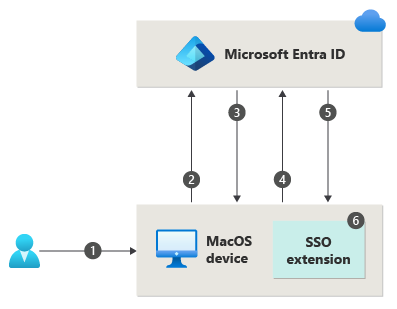

Credencial de plataforma para macOS

Credencial de plataforma para macOS es una nueva funcionalidad en macOS que está habilitada mediante la extensión de inicio de sesión único (SSOe) de Microsoft Enterprise. Aprovisiona una clave criptográfica segura enlazada a hardware respaldada por el enclave que se usa para el inicio de sesión único en todas las aplicaciones que usan Microsoft Entra ID para la autenticación. La contraseña de la cuenta local del usuario no se ve afectada y es necesaria para iniciar sesión en el equipo Mac.

La credencial de plataforma para macOS permite a los usuarios usar la funcionalidad sin contraseña mediante la configuración de Touch ID para desbloquear el dispositivo y usa credenciales resistentes al phishing, basadas en la tecnología Windows Hello para empresas. Esto ahorra dinero a las organizaciones de clientes al eliminar la necesidad de claves de seguridad, e impulsa el progreso con los objetivos de Confianza cero mediante la integración con el enclave seguro.

La credencial de plataforma para macOS también se puede usar como credencial resistente a la suplantación de identidad (phishing) para usarla en los desafíos de WebAuthn, incluidos los escenarios de reautenticación del explorador. Los administradores de directivas de autenticación deben habilitar el método de autenticación de clave de paso (FIDO2) para admitir una credencial de plataforma para macOS como credencial resistente a la suplantación de identidad (phishing). Si usas las directivas de restricción de claves en la directiva FIDO, deberás agregar el AAGUID para la credencial de la plataforma macOS a la lista de AAGUID permitidos: 7FD635B3-2EF9-4542-8D9D-164F2C771EFC

- Un usuario desbloquea macOS mediante el gesto de huella digital o contraseña, lo que desbloquea el contenedor de claves para proporcionar acceso a UserSecureEnclaveKey.

- macOS solicita una clave nonce (un número arbitrario aleatorio que se puede usar una sola vez) de Microsoft Entra ID.

- Microsoft Entra ID devuelve una clave nonce que es válida durante 5 minutos.

- El sistema operativo (OS) envía una solicitud de inicio de sesión a Microsoft Entra ID con una aserción insertada firmada con userSecureEnclaveKey que reside en el enclave seguro.

- Microsoft Entra ID valida la aserción firmada mediante la clave pública registrada de forma segura del usuario de la clave UserSecureEnclave. Microsoft Entra ID valida la firma y nonce. Una vez validada la aserción, Microsoft Entra ID crea un token de actualización principal (PRT) cifrado con la clave pública de UserDeviceEncryptionKey, que se intercambia durante el registro y envía la respuesta al sistema operativo.

- El sistema operativo descifra y valida la respuesta, recupera los tokens de SSO, los almacena y comparte con la extensión SSO para proporcionar la funcionalidad de SSO. El usuario puede acceder a aplicaciones macOS, en la nube y locales mediante el SSO.

Consulte Platform SSO para macOS para obtener más información sobre cómo configurar e implementar credenciales de Platform para macOS.

Inicio de sesión único de Platform para macOS con SmartCard

El inicio de sesión único de Platform (PSSO) para macOS permite a los usuarios usar el método de autenticación SmartCard sin contraseña. El usuario inicia sesión en la máquina mediante una tarjeta inteligente externa o un token duro compatible con tarjeta inteligente (como Yubikey). Una vez desbloqueado el dispositivo, la tarjeta inteligente se usa con Microsoft Entra ID para conceder el inicio de sesión único (SSO) entre aplicaciones que usan Microsoft Entra ID para la autenticación mediante autenticación basada en certificados (CBA). CBA debe configurarse y habilitarse para que los usuarios funcionen con esta característica. Para configurar CBA, consulte Configuración de la autenticación basada en certificados de Microsoft Entra.

Para habilitarlo, un administrador debe configurar PSSO mediante Microsoft Intune u otra solución compatible de administración de dispositivos móviles (MDM).

- El usuario desbloquea macOS mediante el PIN de tarjeta inteligente que desbloquea la tarjeta inteligente y la bolsa de claves para proporcionar acceso a las claves de registro de dispositivos presentes en el enclave seguro.

- macOS solicita un nonce (un número arbitrario aleatorio que se puede usar una sola vez) de Microsoft Entra ID.

- Microsoft Entra ID devuelve una clave nonce que es válida durante 5 minutos.

- El sistema operativo (SO) envía una solicitud de inicio de sesión a Microsoft Entra ID con una aserción insertada firmada con el certificado de Microsoft Entra del usuario desde la tarjeta inteligente.

- Microsoft Entra ID valida la aserción firmada, la firma y el nonce. Una vez validada la aserción, Microsoft Entra ID crea un token de actualización principal (PRT) cifrado con la clave pública de UserDeviceEncryptionKey, que se intercambia durante el registro y envía la respuesta al sistema operativo.

- El sistema operativo descifra y valida la respuesta, recupera los tokens de SSO, los almacena y comparte con la extensión SSO para proporcionar la funcionalidad de SSO. El usuario puede acceder a aplicaciones macOS, en la nube y locales mediante el SSO.

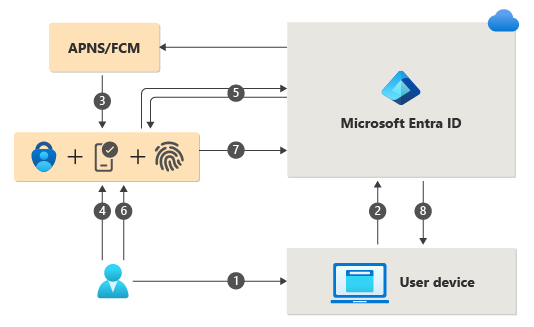

Microsoft Authenticator

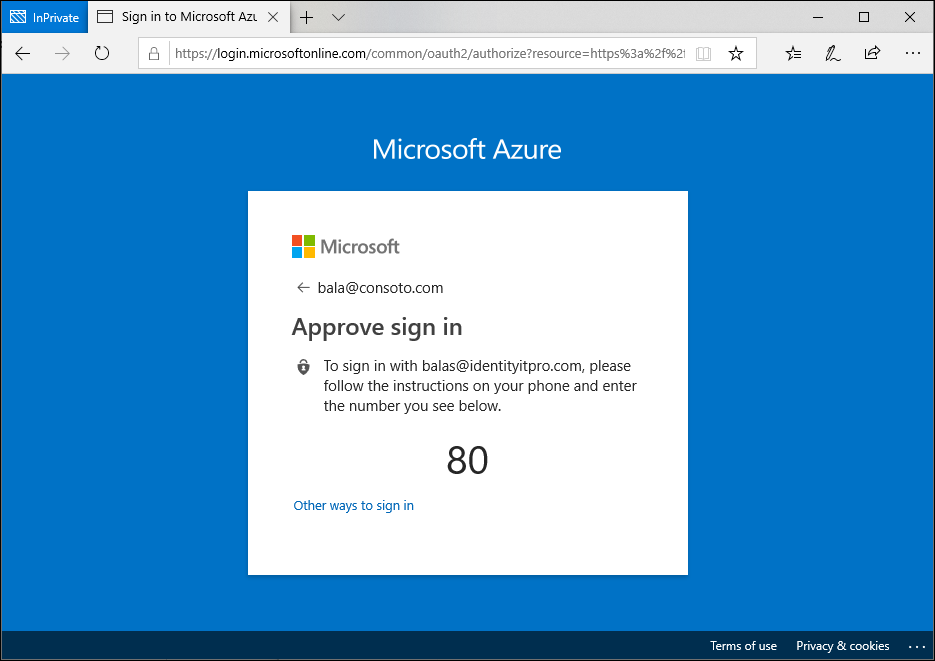

También puede permitir que el teléfono del empleado se convierta en un método de autenticación sin contraseña. Ya podría usar la aplicación Authenticator como una opción de autenticación multifactor conveniente además de una contraseña. También puede usar la aplicación Authenticator como una opción sin contraseña.

La aplicación Authenticator convierte cualquier teléfono Android o iOS en una credencial segura sin contraseña. Los usuarios pueden iniciar sesión en cualquier plataforma o explorador obteniendo una notificación a su teléfono, haciendo coincidir un número mostrado en la pantalla con el que se encuentra en su teléfono. A continuación, pueden usar su biometría (toque o cara) o PIN para confirmar. Consulta Descarga e instalación de Microsoft Authenticator para conocer los detalles de la instalación.

La autenticación sin contraseña mediante Microsoft Authenticator sigue el mismo patrón básico que Windows Hello para empresas. Es un poco más complicado, ya que el usuario debe identificarse para que Microsoft Entra ID pueda encontrar la versión de la aplicación Authenticator que se está usando:

- El usuario escribe su nombre de usuario.

- Microsoft Entra ID detecta que el usuario tiene una credencial segura e inicia el flujo de credencial segura.

- Se envía una notificación a la aplicación mediante Apple Push Notification Service (APNS) en dispositivos iOS o por medio de Firebase Cloud Messaging (FCM) en dispositivos Android.

- El usuario recibe la notificación push y abre la aplicación.

- La aplicación llama a Microsoft Entra ID y recibe un desafío de prueba de presencia y una clave nonce.

- Para completar el desafío, el usuario escribe su información biométrica o su PIN para desbloquear la clave privada.

- La clave nonce se firma con la clave privada y se envía a Microsoft Entra ID.

- Microsoft Entra ID realiza la validación de la clave pública-privada y devuelve un token.

Para empezar a trabajar con el inicio de sesión sin contraseña, complete el procedimiento siguiente:

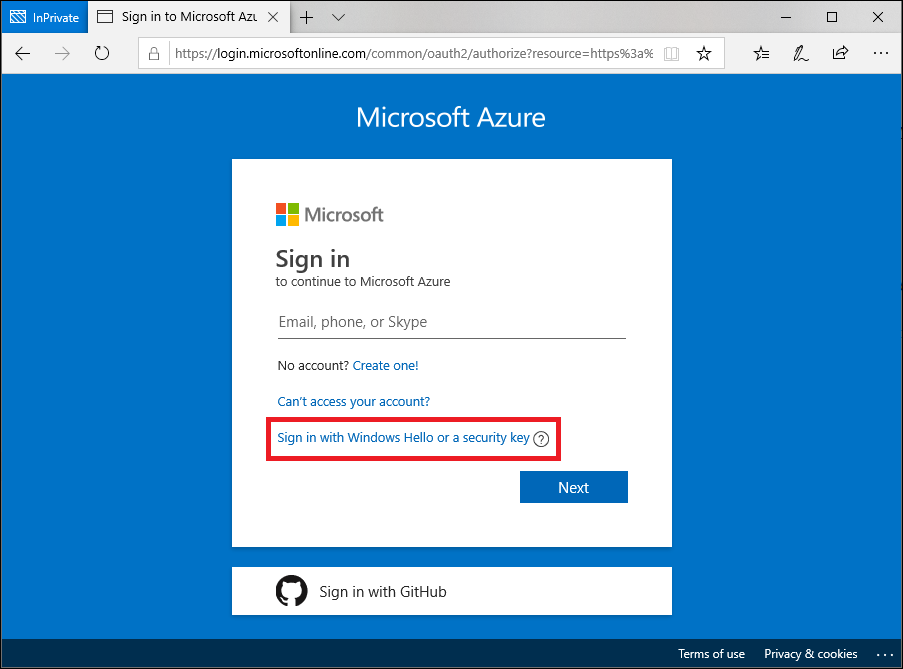

Claves de paso (FIDO2)

Los usuarios pueden registrar una clave de paso (FIDO2) y elegirla como método de inicio de sesión principal. Con un dispositivo de hardware que controla la autenticación, se aumenta la seguridad de una cuenta, ya que no hay ninguna contraseña que pueda quedar expuesta ni adivinarse. Actualmente en versión preliminar, un Administrador de autenticación también puede aprovisionar una seguridad FIDO2 en nombre de un usuario mediante la API de Microsoft Graph y un cliente personalizado. El aprovisionamiento en nombre de los usuarios se limita actualmente a las claves de seguridad en este momento.

FIDO (Fast IDentity Online) Alliance ayuda a promover los estándares de autenticación abiertos y a reducir el uso de contraseñas como forma de autenticación. FIDO2 es el estándar más reciente que incorpora el estándar de autenticación web (WebAuthn). FIDO permite a las organizaciones aplicar el estándar WebAuthn utilizando una clave de seguridad externa, o una clave de plataforma integrada en un dispositivo, para iniciar sesión sin nombre de usuario ni contraseña.

Las claves de seguridad FIDO2 son un método de autenticación sin contraseña basado en estándares que no permite la suplantación de identidad y que puede venir en cualquier factor de forma. Normalmente son dispositivos USB, pero también pueden usar Bluetooth o comunicación de campo cercano (NFC). Las claves de paso (FIDO2) se basan en el mismo estándar WebAuthn y se pueden guardar en Authenticator o en dispositivos móviles, tabletas o equipos.

Las claves de seguridad FIDO2 se pueden usar para iniciar sesión en dispositivos Windows 10 unidos a Microsoft Entra ID o Microsoft Entra híbrido y lograr el inicio de sesión único en sus recursos de nube y locales. Los usuarios también pueden iniciar sesión en exploradores compatibles. Las claves de seguridad FIDO2 son una excelente opción para las empresas que son muy conscientes de la seguridad o tienen escenarios o empleados que no quieren o no pueden usar su teléfono como un segundo factor.

Para obtener información sobre la compatibilidad con la clave de paso (FIDO2), consulta Compatibilidad con la autenticación de clave de paso (FIDO2) con Microsoft Entra ID. Para conocer los procedimientos recomendados para desarrolladores, consulte Soporte con la autenticación FIDO2 en las aplicaciones que desarrollan.

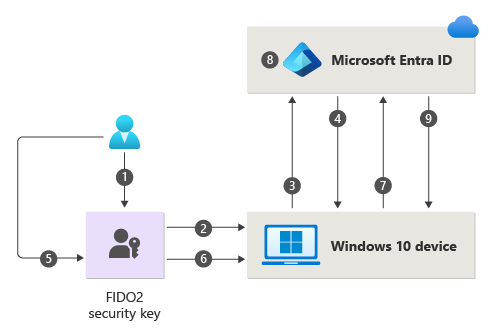

El proceso siguiente se utiliza cuando un usuario inicia sesión con una clave de seguridad FIDO2:

- El usuario conecta la clave de seguridad FIDO2 en su equipo.

- Windows detecta la llave de seguridad FIDO2.

- Windows envía una solicitud de autenticación.

- Microsoft Entra ID devuelve una clave nonce.

- El usuario realiza su gesto para desbloquear la clave privada almacenada en el enclave seguro de la llave de seguridad FIDO2.

- La llave de seguridad FIDO2 firma el valor nonce con la clave privada.

- La solicitud del token de actualización principal (PRT) con la clave nonce firmada se envía a Microsoft Entra ID.

- Microsoft Entra ID comprueba la clave nonce firmada con la clave pública FIDO2.

- Microsoft Entra ID devuelve el PRT para permitir el acceso a los recursos locales.

Para obtener una lista de proveedores de claves de seguridad FIDO2, consulte Convertirse en un proveedor de claves de seguridad FIDO2 compatible con Microsoft.

Para empezar a usar las claves de seguridad FIDO2, realice el procedimiento siguiente:

Autenticación basada en certificados

La autenticación basada en certificados (CBA) de Microsoft Entra habilita a los clientes para permitir o requerir que los usuarios se autentiquen directamente con certificados X.509 en Microsoft Entra ID para aplicaciones e inicio de sesión en el explorador. CBA permite a los clientes adoptar una autenticación resistente a la suplantación de identidad (phishing) e iniciar sesión con un certificado X.509 en su infraestructura de clave pública (PKI).

Ventajas clave del uso de la CBA de Microsoft Entra

| Ventajas | Descripción |

|---|---|

| Mejor experiencia del usuario | - Los usuarios que necesitan la autenticación basada en certificados ahora pueden autenticarse directamente en Microsoft Entra ID y no tienen que invertir en la federación. - La interfaz de usuario del portal permite a los usuarios configurar fácilmente cómo asignar campos de certificado a un atributo de objeto de usuario para buscar al usuario en el inquilino (enlaces de nombre de usuario de certificado). - Interfaz de usuario del portal para configurar directivas de autenticación que ayuden a determinar qué certificados son de un solo factor frente a multifactor. |

| Fácil de implementar y administrar | - La CBA de Microsoft Entra es una característica gratuita y no necesita ninguna edición de pago de Microsoft Entra ID para utilizarla. - No se requieren complejas implementaciones locales ni la configuración de la red. - Autenticación directa en Microsoft Entra ID. |

| Seguridad | - No es necesario que las contraseñas locales se almacenen en la nube. - Protege las cuentas de usuario al trabajar sin problemas con directivas de acceso condicional de Microsoft Entra, incluida la autenticación multifactor resistente al phishing (MFA requiere una edición con licencia) y el bloqueo de la autenticación heredada. - Compatibilidad con la autenticación sólida, donde los usuarios pueden definir directivas de autenticación a través de los campos de certificado, como emisor u OID (identificadores de objeto) de directiva, para determinar qué certificados se califican como de factor único frente a multifactor. - La característica funciona perfectamente con las características de acceso condicional y la capacidad de seguridad de autenticación para aplicar MFA con el fin de ayudar a proteger a los usuarios. |

Escenarios admitidos

Se admiten los escenarios siguientes:

- El usuario inicia sesión en aplicaciones basadas en explorador web en todas las plataformas.

- Inicios de sesión de usuario en aplicaciones móviles de Office en plataformas iOS/Android y aplicaciones nativas de Office en Windows, como Outlook, OneDrive, etc.

- Inicios de sesión de usuario en exploradores nativos móviles.

- Compatibilidad con reglas de autenticación granulares para la autenticación multifactor mediante el emisor de certificados Firmante y los OID de directiva.

- Configuración de enlaces de certificado a cuenta de usuario mediante cualquiera de los campos de certificado:

- Nombre alternativo del asunto (SAN) PrincipalName y SAN RFC822Nare

- Identificador de clave del firmante (SKI) y SHA1PublicKey

- Configuración de enlaces de certificado a cuenta de usuario mediante cualquiera de los atributos de objeto de usuario:

- Nombre principal del usuario

- onPremisesUserPrincipalName

- CertificateUserIds

Escenarios admitidos

Se aplican las siguientes consideraciones:

- Los administradores pueden habilitar métodos de autenticación sin contraseña para su inquilino.

- Los administradores pueden establecer como destino a todos los usuarios o seleccionar usuarios o grupos de seguridad dentro de su inquilino para cada método.

- Los usuarios pueden registrar y administrar estos métodos de autenticación sin contraseña en el portal de la cuenta.

- Los usuarios pueden iniciar sesión con estos métodos de autenticación sin contraseña:

- Aplicación Authenticator: funciona en los escenarios donde se usa la autenticación de Microsoft Entra ID, lo que incluye todos los exploradores, durante la configuración de Windows 10, y con aplicaciones móviles integradas en cualquier sistema operativo.

- Claves de seguridad: funcionan en la pantalla de bloqueo de Windows 10 e Internet en exploradores compatibles como Microsoft Edge (tanto versiones heredadas como la nueva Edge).

- Los usuarios pueden usar credenciales sin contraseña para acceder a los recursos de los inquilinos en los que son invitados, pero aún podrían ser necesarios para realizar MFA en ese inquilino de recursos. Para obtener más información, consulte Posible autenticación multifactor doble.

- Los usuarios no pueden registrar credenciales sin contraseña en un inquilino en el que son invitados, de la misma manera que no tienen una contraseña administrada en ese inquilino.

Escenarios no admitidos

Se recomienda no más de 20 conjuntos de claves para cada método sin contraseña para cualquier cuenta de usuario. A medida que se agregan más claves, el tamaño del objeto de usuario aumenta y puede observar la degradación de algunas operaciones. En ese caso, debe quitar las claves innecesarias. Para obtener más información y los cmdlets de PowerShell para consultar y quitar claves, consulte Uso del módulo de PowerShell WHfBTools para limpiar las claves huérfanas de Windows Hello para empresas. Use el /UserPrincipalName parámetro opcional para consultar solo las claves de un usuario específico. Los permisos requeridos son para ejecutarse como administrador o como el usuario especificado.

Cuando se usa PowerShell para crear un archivo con todas las claves existentes, identifique cuidadosamente las claves que necesita conservar y quite esas filas del archivo .csv. Después, use el archivo .csv modificado con PowerShell para eliminar las claves restantes y reducir el recuento de claves de cuenta por debajo del límite.

Es seguro eliminar cualquier clave notificada como "Orphaned"="True" en el CSV. Una clave huérfana es una para un dispositivo que ya no está registrado en el Microsoft Entra ID. Si la eliminación de todos los huérfanos todavía no aporta la cuenta de usuario por debajo del límite, es necesario examinar el DeviceId y las columnas CreationTime para identificar las claves que se deben establecer como destino para su eliminación. Tenga cuidado de quitar cualquier fila en el archivo .csv de las claves que quiera conservar. Las claves de cualquier DeviceID correspondiente a dispositivos que el usuario use activamente deben quitarse del archivo .csv antes del paso de eliminación.

Elección de un método sin contraseña

La elección entre estas tres opciones sin contraseña depende de los requisitos de seguridad, plataforma y aplicación de su empresa.

Estos son algunos de los factores que se deben tener en cuenta al elegir la tecnología sin contraseña de Microsoft:

| Windows Hello para empresas | Inicio de sesión sin contraseña mediante la aplicación Authenticator | Llaves de seguridad FIDO2 | |

|---|---|---|---|

| Requisito previo | Windows 10, versión 1809 o posterior Microsoft Entra ID |

Aplicación de autenticación Teléfono (dispositivos iOS y Android) |

Windows 10, versión 1903 o posterior Microsoft Entra ID |

| Modo | Plataforma | Software | Hardware |

| Sistemas y dispositivos | PC con un módulo de plataforma segura (TPM) integrado Reconocimiento de PIN e información biométrica |

PIN y reconocimiento biométrico en el teléfono | Dispositivos de seguridad FIDO2 que son compatibles con Microsoft |

| Experiencia del usuario | Inicie sesión con un PIN o mediante reconocimiento biométrico (facial, iris o huella digital) con dispositivos Windows. La autenticación de Windows Hello está vinculada al dispositivo; el usuario necesita el dispositivo y un componente de inicio de sesión, como un PIN o un factor biométrico, para acceder a los recursos corporativos. |

Inicio de sesión con un teléfono móvil con la huella digital, el reconocimiento facial o del iris, o bien con un PIN. Los usuarios inician sesión en su cuenta profesional o personal desde su PC o teléfono móvil. |

Inicio de sesión con el dispositivo de seguridad FIDO2 (información biométrica, PIN y NFC) El usuario puede acceder al dispositivo según los controles de la organización y autenticarse con un PIN, información biométrica mediante dispositivos como llaves de seguridad USB, y por medio de tarjetas inteligentes, llaves o dispositivos ponibles habilitados para NFC. |

| Escenarios habilitados | Experiencia sin contraseña con dispositivos Windows. Se aplica a PC de trabajo dedicados con posibilidad de inicio de sesión único en aplicaciones y dispositivos. |

Solución en cualquier parte sin contraseña con el teléfono móvil. Se aplica para el acceso a aplicaciones de trabajo o personales en la web desde cualquier dispositivo. |

Experiencia sin contraseña para los trabajadores con NFC, información biométrica y PIN. Aplicable para equipos compartidos y donde un teléfono móvil no es una opción viable (como para el personal de un servicio de asistencia, un quiosco público o el equipo de un hospital) |

Use la tabla siguiente para elegir qué método admite sus requisitos y usuarios.

| Rol | Escenario | Entorno | Tecnología sin contraseña |

|---|---|---|---|

| Administrador | Acceso seguro a un dispositivo para tareas de administración | Dispositivo Windows 10 asignado | Windows Hello para empresas, llave de seguridad FIDO2 o ambos |

| Administrador | Tareas de administración en dispositivos que no son Windows | Dispositivo móvil o que no es Windows | Inicio de sesión sin contraseña con la aplicación Authenticator |

| Trabajador de la información | Trabajo de productividad | Dispositivo Windows 10 asignado | Windows Hello para empresas, llave de seguridad FIDO2 o ambos |

| Trabajador de la información | Trabajo de productividad | Dispositivo móvil o que no es Windows | Inicio de sesión sin contraseña con la aplicación Authenticator |

| Trabajador de primera línea | Quioscos multimedia de una fábrica, planta, comercio o entrada de datos | Dispositivos Windows 10 compartidos | Llaves de seguridad FIDO2 |

Pasos siguientes

Para empezar a trabajar sin contraseñas en Microsoft Entra ID, siga uno de los artículos con procedimientos:

- Habilitar el inicio de sesión con clave de seguridad FIDO2 sin contraseña

- Habilitación del inicio de sesión sin contraseña mediante el teléfono con la aplicación Authenticator