Tutorial: Aprovisionamiento de grupos en Active Directory mediante Microsoft Entra Cloud Sync

Este tutorial le guía a través de la creación y configuración de la sincronización en la nube para sincronizar grupos con Active Directory local.

Aprovisionamiento de Microsoft Entra ID en Active Directory: Requisitos previos

Los siguientes requisitos previos son necesarios para implementar grupos de aprovisionamiento en Active Directory.

Requisitos de licencia

El uso de esta característica requiere una licencia P1 de Microsoft Entra ID. Para encontrar la licencia que más se ajuste a sus requisitos, vea la Comparación de las características de disponibilidad general de Microsoft Entra ID.

Requisitos generales

- Cuenta de Microsoft Entra con al menos un rol de Administrador de identidad híbrida.

- Entorno local de Active Directory Domain Services con el sistema operativo Windows Server 2016 o posterior.

- Se requiere para el atributo de esquema de AD: msDS-ExternalDirectoryObjectId

- Aprovisionamiento del agente con la versión de compilación 1.1.1370.0 o posterior.

Nota

Los permisos para la cuenta de servicio se asignan solo durante la instalación limpia. En caso de que esté actualizando desde la versión anterior, los permisos deben asignarse manualmente mediante un cmdlet de PowerShell:

$credential = Get-Credential

Set-AADCloudSyncPermissions -PermissionType UserGroupCreateDelete -TargetDomain "FQDN of domain" -EACredential $credential

Si los permisos se establecen manualmente, debe asegurarse de que las propiedades Leer, Escribir, Crear y Eliminar estén disponibles para todos los objetos de usuario y grupos descendientes.

Estos permisos no se aplican a objetos AdminSDHolder de forma predeterminada cmdlets de PowerShell gMSA del agente de aprovisionamiento de Microsoft Entra

- El agente de aprovisionamiento debe poder comunicarse con los controladores de dominio en los puertos TCP/389 (LDAP) y TCP/3268 (catálogo global).

- Se necesita para la búsqueda del catálogo global, para filtrar las referencias de pertenencia no válidas

- Microsoft Entra Connect Sync, con la versión de compilación 2.2.8.0 o posterior

- Se necesita para admitir la pertenencia de usuarios locales sincronizados mediante Microsoft Entra Connect Sync

- Se necesita para sincronizar AD:user:objectGUID con AAD:user:onPremisesObjectIdentifier

Grupos admitidos y límites de escalado

Lo siguiente es compatible:

- Solo se admiten Grupos de seguridad creados en la nube

- Estos grupos pueden tener grupos de pertenencia dinámica o asignados.

- Estos grupos solo pueden contener usuarios sincronizados locales o grupos de seguridad creados en la nube adicionales.

- Las cuentas de usuario locales que se sincronizan y son miembros de este grupo de seguridad creado en la nube pueden ser del mismo dominio o entre dominios, pero todos deben ser del mismo bosque.

- Estos grupos se vuelven a escribir con el ámbito de grupos de AD universal. El entorno local debe admitir el ámbito del grupo universal.

- No se admiten grupos con más de 50 000 miembros.

- No se admiten los inquilinos que tienen más de 150 000 objetos. Es decir, si un inquilino tiene cualquier combinación de usuarios y grupos que supere los 150 000 objetos, no se admite el inquilino.

- Cada grupo anidado secundario directo cuenta como un miembro del grupo de referencia

- No se admite la conciliación de grupos entre Microsoft Entra ID y Active Directory si el grupo se actualiza manualmente en Active Directory.

Información adicional

A continuación se muestra información adicional sobre el aprovisionamiento de grupos en Active Directory.

- Los grupos aprovisionados en AD mediante la sincronización en la nube solo pueden contener usuarios sincronizados locales o grupos de seguridad creados en la nube adicionales.

- Estos usuarios deben tener el atributo onPremisesObjectIdentifier establecido en su cuenta.

- onPremisesObjectIdentifier debe coincidir con un objectGUID correspondiente en el entorno de AD de destino.

- Se puede sincronizar un atributo objectGUID de usuarios locales a usuarios en la nube onPremisesObjectIdentifier mediante Microsoft Entra Cloud Sync (1.1.1370.0) o Microsoft Entra Connect Sync (2.2.8.0)

- Si usa Microsoft Entra Connect Sync (2.2.8.0) para sincronizar usuarios, en lugar de Microsoft Entra Cloud Sync, y quiere usar el aprovisionamiento en AD, debe ser 2.2.8.0 o posterior.

- Solo se admiten inquilinos normales de Microsoft Entra ID para el aprovisionamiento de Microsoft Entra ID a Active Directory. No se admiten inquilinos como B2C.

- El trabajo de aprovisionamiento de grupos está programado para ejecutarse cada 20 minutos.

Supuestos

En este tutorial se da por hecho lo siguiente:

- Tiene un entorno local de Active Directory

- Tiene la configuración de sincronización en la nube para sincronizar los usuarios con Microsoft Entra ID.

- Tiene dos usuarios sincronizados. Britta Simon y Lola Jacobson. Estos usuarios existen en el entorno local y en Microsoft Entra ID.

- Se han creado tres unidades organizativas en Active Directory: Grupos, ventas y marketing. Tienen los siguientes distinguishedNames:

- OU=Marketing,DC=contoso,DC=com

- OU=Sales,DC=contoso,DC=com

- OU=Groups,DC=contoso,DC=com

Cree dos grupos en Microsoft Entra ID.

Para empezar, creamos dos grupos en Microsoft Entra ID. Un grupo es Ventas y el otro es Marketing.

Para crear dos grupos, siga estos pasos.

- Inicie sesión en el centro de administración de Microsoft Entra al menos como Administrador de identidad híbrida.

- Ve a Identidad>Grupos>Todos los grupos.

- En la parte superior, haga clic en Nuevo grupo.

- Asegúrese de que el Tipo de grupo está establecido en seguridad.

- En Nombre de grupo escriba Ventas

- Para Tipo de pertenencia manténgalo asignado.

- Haga clic en Crear.

- Repita este proceso con Marketing como Nombre del grupo.

Agregar usuarios a los grupos recién creados

- Inicie sesión en el centro de administración de Microsoft Entra al menos como Administrador de identidad híbrida.

- Ve a Identidad>Grupos>Todos los grupos.

- En la parte superior, en el cuadro de búsqueda, escriba Ventas.

- Haga clic en el nuevo grupo Ventas.

- A la izquierda, haga clic en Miembros

- En la parte superior, haga clic en Agregar miembros.

- En la parte superior, en el cuadro de búsqueda, escriba Britta Simon.

- Coloque una comprobación junto a Britta Simon y haga clic en Seleccionar

- Debería agregarla correctamente al grupo.

- En el extremo izquierdo, haga clic en Todos los grupos y repita este proceso con el grupo Sales y agregue Lola Jacobson a ese grupo.

Configuración del aprovisionamiento

Para configurar el aprovisionamiento, siga estos pasos.

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador híbrido como mínimo.

- Vaya a Identidad>Administración híbrida>Microsoft Entra Connect>Cloud Sync.

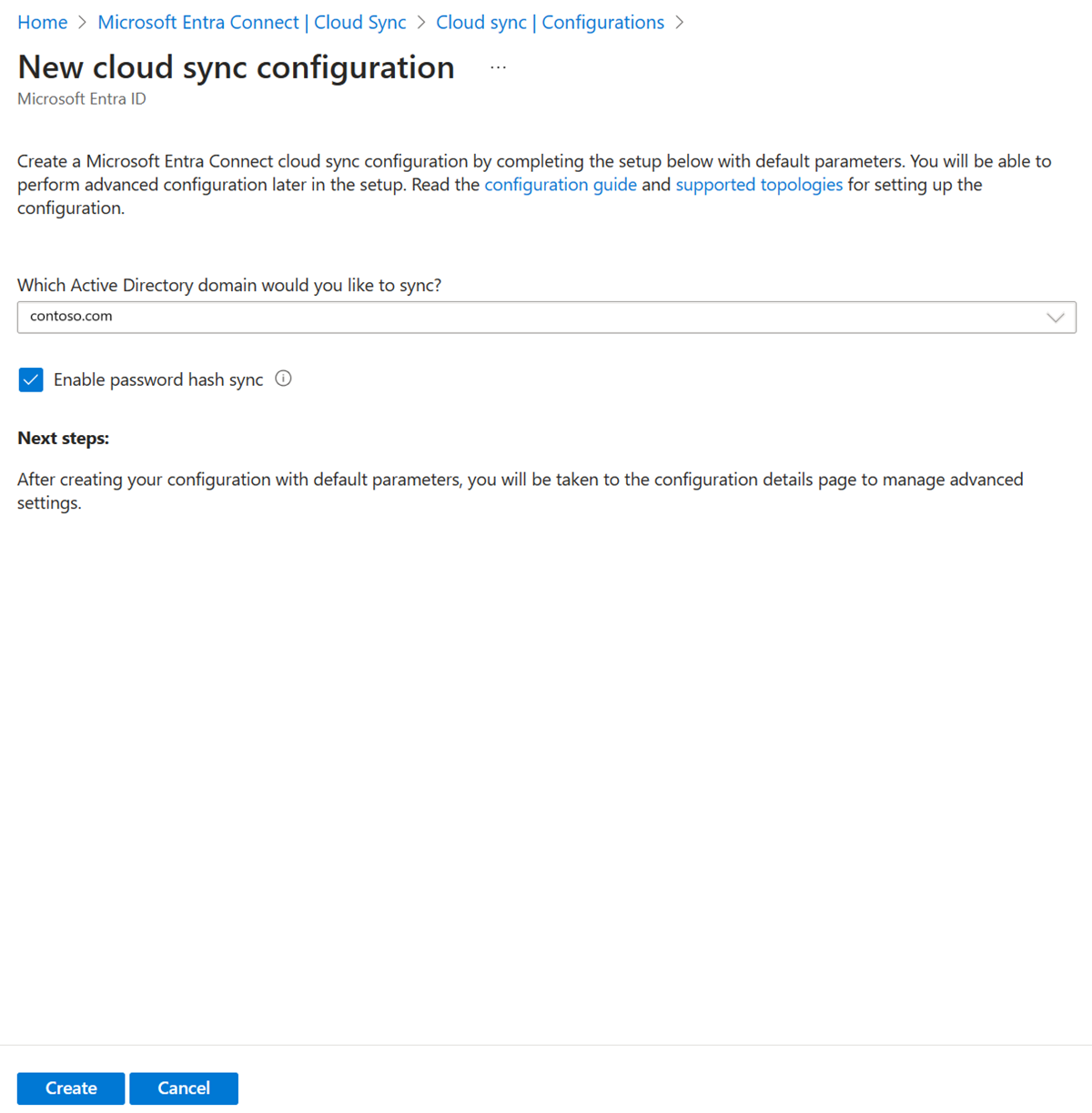

Seleccione Nueva configuración.

En la pantalla de configuración, seleccione su dominio y si quiere habilitar la sincronización del hash de contraseñas. Haga clic en Crear.

Se abre la pantalla Introducción. Desde aquí, puede seguir configurando la sincronización en la nube

A la izquierda, haga clic en Filtros de ámbito.

En Ámbito de grupo establézcalo en Todos los grupos de seguridad

En Contenedor de destino haga clic en Editar asignación de atributos.

Cambie Tipo de asignación a Expresión

En el cuadro de expresión, escriba lo siguiente:

Switch([displayName],"OU=Groups,DC=contoso,DC=com","Marketing","OU=Marketing,DC=contoso,DC=com","Sales","OU=Sales,DC=contoso,DC=com")Cambie el valor predeterminado para que sea OU=Groups,DC=contoso,DC=com.

Haga clic en Aplicar: Cambia el contenedor de destino en función del atributo displayName del grupo.

Haga clic en Guardar

A la izquierda, haga clic en Información general

En la parte superior, haga clic en Revisar y habilite

A la derecha, haga clic en Habilitar configuración

Configuración de prueba

Nota

Al usar el aprovisionamiento a petición, los miembros no se aprovisionan automáticamente. Se debe seleccionar en qué miembros se desea probar, habiendo un límite de 5 miembros.

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador híbrido como mínimo.

- Vaya a Identidad>Administración híbrida>Microsoft Entra Connect>Cloud Sync.

En Configuración, selecciona tu configuración.

A la izquierda, selecciona Aprovisionar a petición.

Escriba Sales en el cuadro de Grupo seleccionado

En la sección Usuarios seleccionados, selecciona algunos usuarios para probar.

Haz clic en Aprovisionar.

Debería ver el grupo aprovisionado.

Comprobación en Active Directory

Ahora puede asegurarse de que el grupo está aprovisionado en Active Directory.

Haga lo siguiente:

- Inicie sesión en el entorno local.

- Iniciar Usuarios y equipos de Active Directory

- Compruebe que el nuevo grupo está aprovisionado.