Nota

L'accés a aquesta pàgina requereix autorització. Pots provar d'iniciar sessió o canviar de directori.

L'accés a aquesta pàgina requereix autorització. Pots provar de canviar directoris.

Microsoft Fabric funciona con muchos orígenes de datos, tanto locales como en la nube. Cada origen de datos tiene requisitos de configuración específicos. En este artículo se muestra cómo agregar una instancia de Azure SQL Server como origen de datos en la nube como ejemplo, y el proceso es similar para otros orígenes. Si necesita ayuda con orígenes de datos locales, consulte Incorporación o eliminación de un origen de datos de puerta de enlace.

Nota:

Actualmente, las conexiones en la nube funcionan con canalizaciones y Kusto. En el caso de los conjuntos de datos, los datamarts y los flujos de datos, debe usar la experiencia de "obtener datos" de Power Query Online para crear conexiones personales en la nube.

Agregar un origen de datos

A continuación se muestra cómo agregar un nuevo origen de datos:

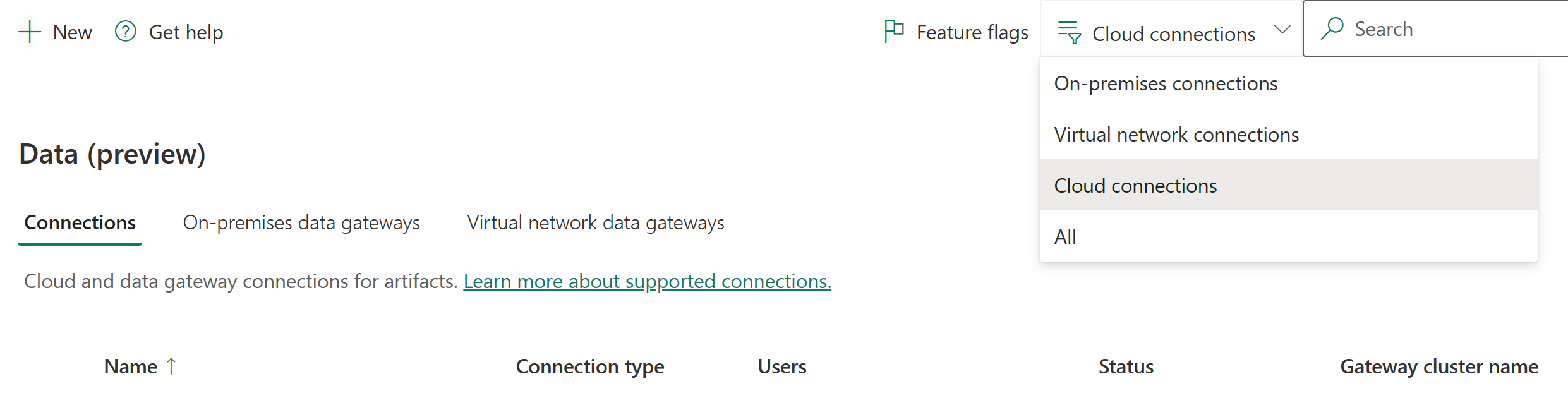

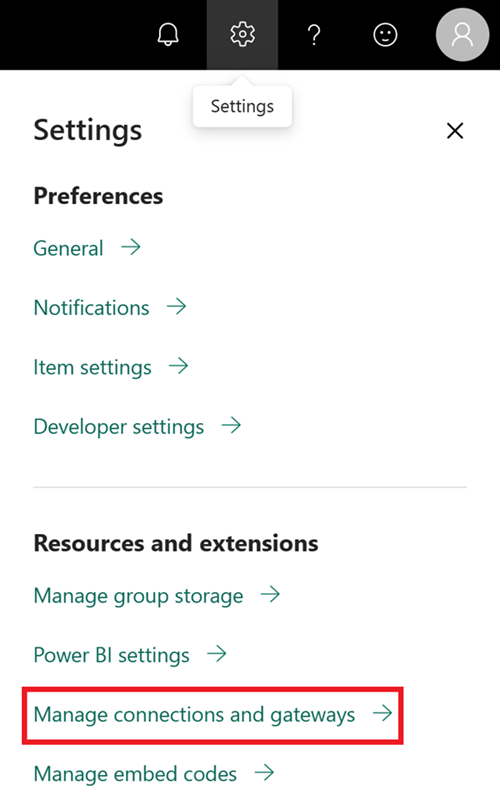

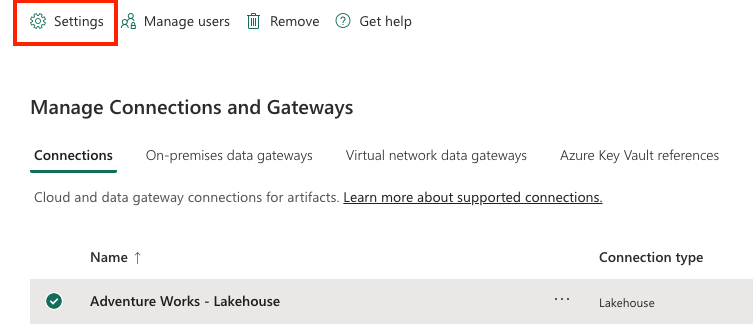

Abra el servicio Microsoft Fabric y seleccione el icono Configuración en el encabezado. A continuación, seleccione Administrar conexiones y puertas de enlace.

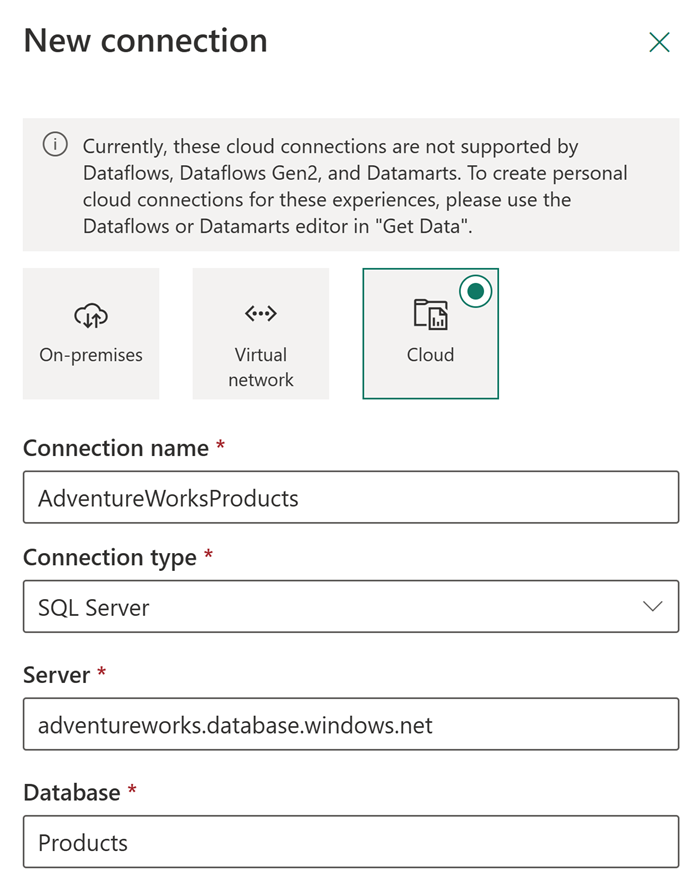

En la pestaña Conexiones , seleccione Nuevo en la parte superior de la pantalla.

En la pantalla Nueva conexión :

- Seleccione Nube.

- Escriba un nombre descriptivo de conexión.

- Elija el tipo de conexión (usamos SQL Server en este ejemplo)

Rellene los detalles del origen de datos. Para SQL Server, necesita lo siguiente:

- Nombre del servidor

- Nombre de la base de datos

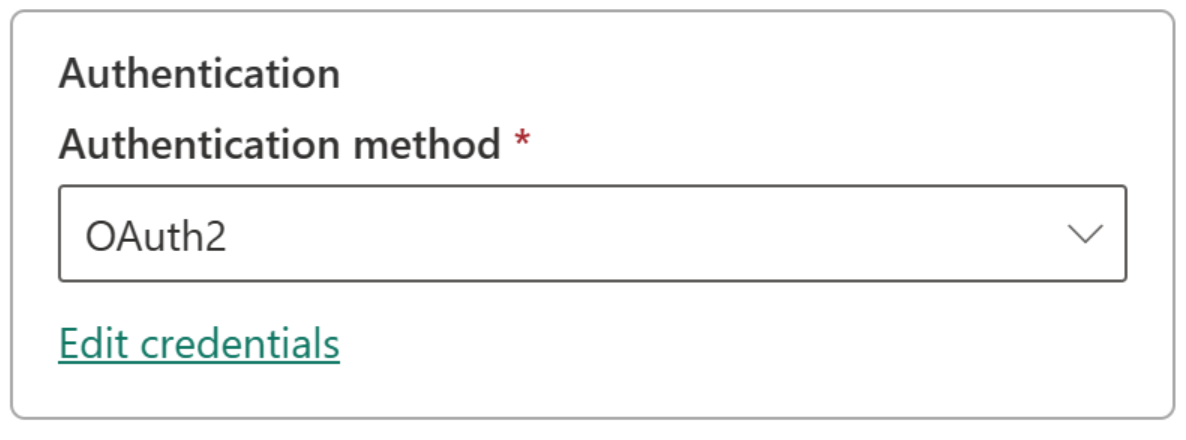

Elija el método de autenticación:

- Basic

- OAuth2

- Entidad de servicio

Nota:

Si usa OAuth2:

- Es posible que se produzca un error en las consultas de ejecución prolongada si superan la expiración del token de OAuth.

- No se admiten las cuentas de Microsoft Entra entre inquilinos

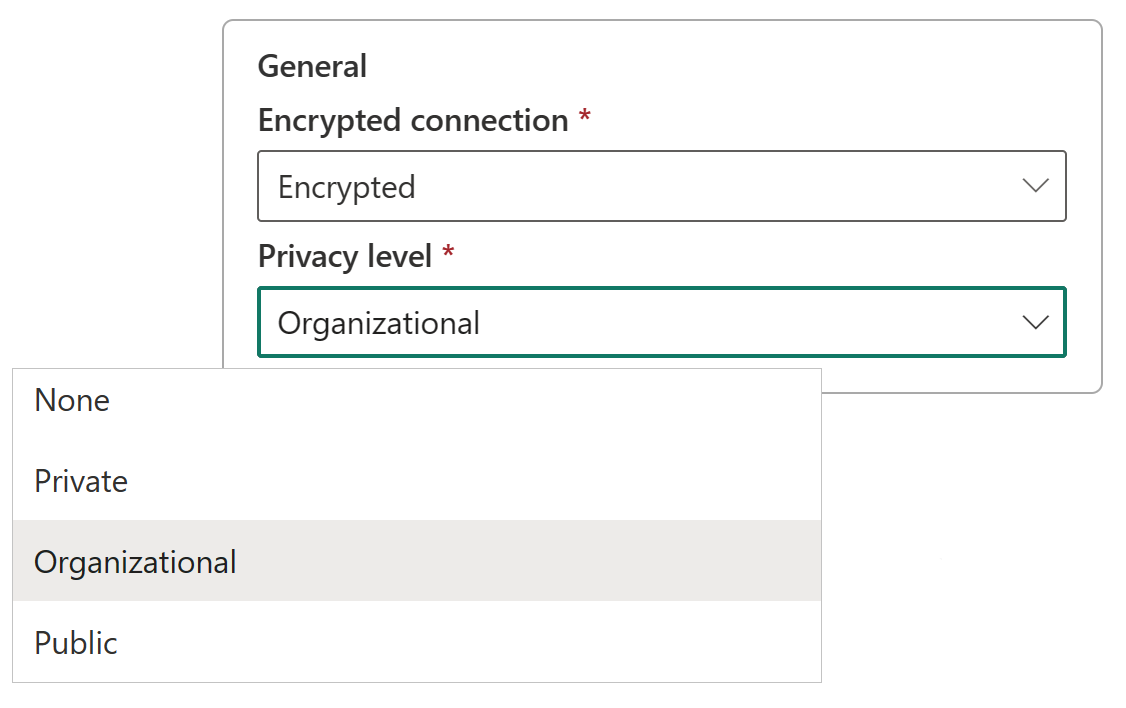

Opcional: configure un nivel de privacidad enNivel de privacidad>. Esta configuración no afecta a las conexiones de DirectQuery .

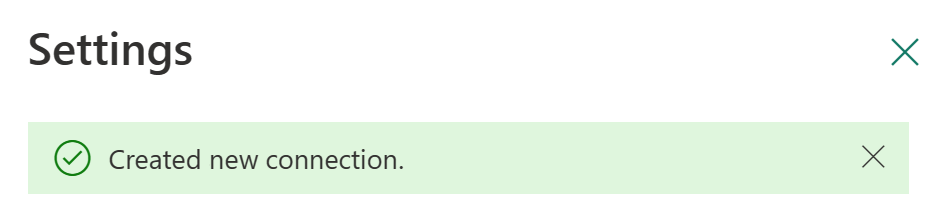

Seleccione Crear. Verá un mensaje Conexión nueva creada bajo Configuración cuando se haya realizado correctamente.

Una vez creado, puede usar este origen de datos para trabajar con datos de Azure SQL en elementos de Microsoft Fabric compatibles.

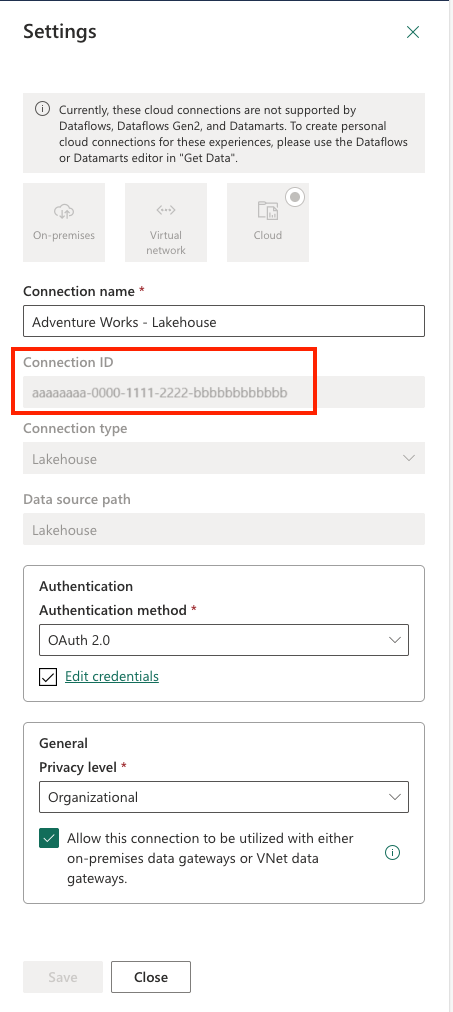

Permitir el uso de la conexión en la nube en la puerta de enlace

Al crear una conexión, verá una configuración con la etiqueta Esta conexión se puede usar con puertas de enlace de datos locales y puertas de enlace de datos de red virtual. Esta configuración controla si la conexión puede funcionar con puertas de enlace:

- Cuando se desactiva: la conexión no se puede usar con evaluaciones basadas en puerta de enlace

- Cuando se comprueba: la conexión puede funcionar con evaluaciones basadas en puerta de enlace.

Precaución

Aunque esta configuración aparece al crear conexiones en la nube a través de Dataflow Gen2, no se aplica actualmente. Todas las conexiones en la nube que se pueden compartir funcionan a través de una puerta de enlace si hay una presente.

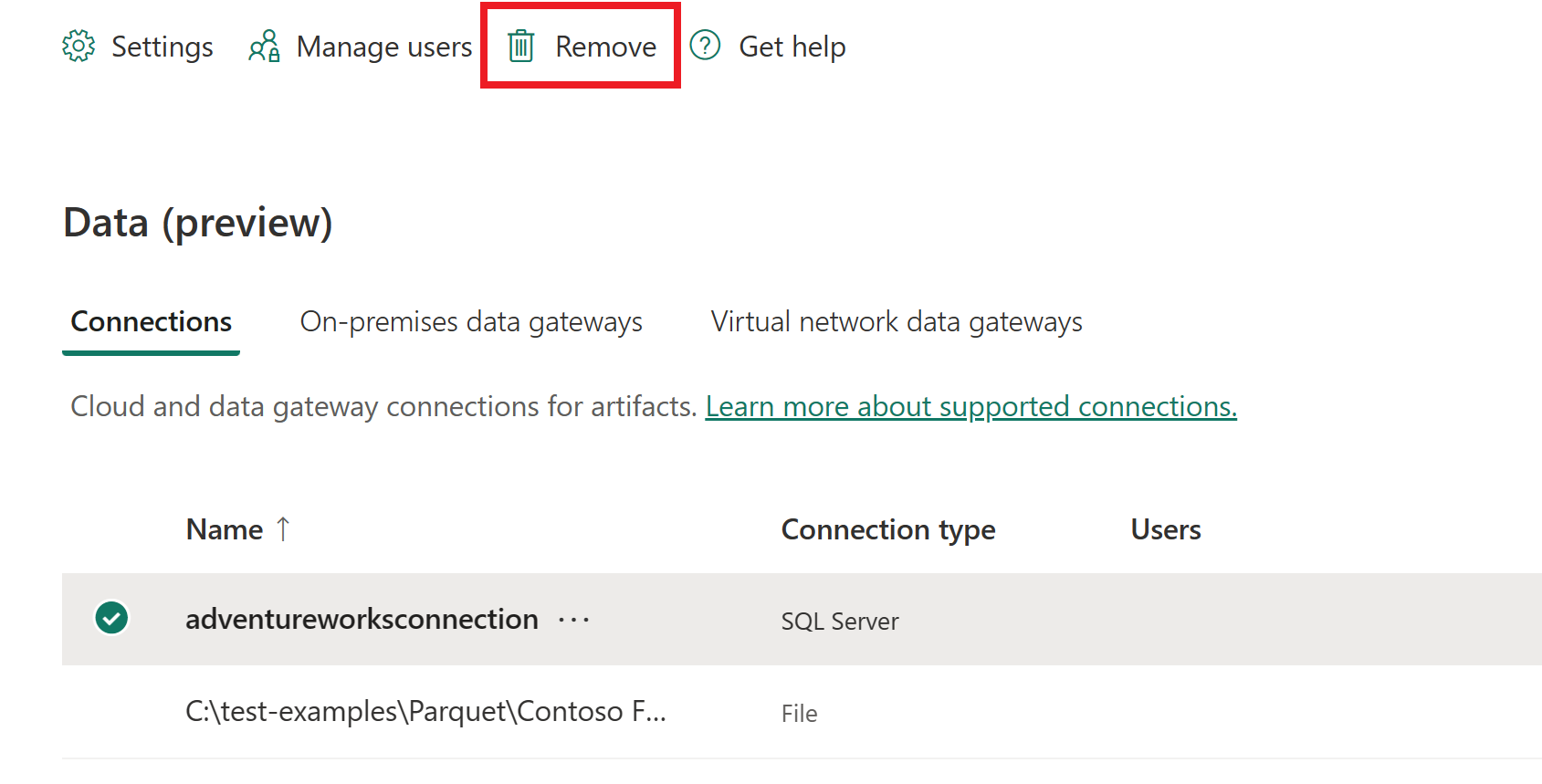

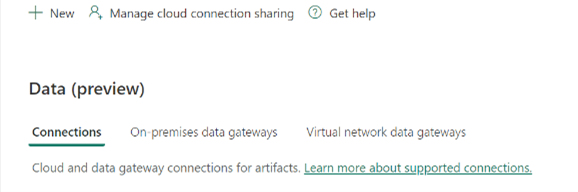

Quitar un origen de datos

Para quitar un origen de datos que ya no sea necesario, siga estos pasos:

- Vaya a la pantalla Datos en Administrar conexiones y puertas de enlace.

- Selección del origen de datos

- Seleccione Quitar en la cinta de opciones superior.

Importante

Al quitar un origen de datos, los elementos que dependen de él dejan de funcionar.

Obtención de un identificador de conexión del origen de datos

Para recuperar un identificador de conexión para su uso en elementos de Microsoft Fabric o api REST, use uno de estos métodos:

Uso de la interfaz de servicio

Vaya a Gestionar conexiones y puertas de enlace

En la pantalla Configuración de conexión, copie el identificador de conexión del origen de datos.

Uso de la API REST

Utilice el endpoint Listar conexiones para recuperar su información de conexión.

Envíe un HTTP GET a la Fabric Connections API, incluyendo su token en el encabezado

Authorization.curl -X GET https://api.fabric.microsoft.com/v1/connections \ -H "Authorization: Bearer $ACCESS_TOKEN"Una respuesta correcta devuelve una carga JSON similar a la siguiente:

{ "value": [ { "id": "bbbbbbbb-1111-2222-3333-cccccccccccc", "displayName": "ContosoConnection1", … }, { "id": "cccccccc-2222-3333-4444-dddddddddddd", "displayName": "ContosoConnection2", … } ], "continuationToken": "…", "continuationUri": "…" }La propiedad

iden cada objeto dentro de la matrizvaluees el identificador de conexión. Extraiga laidpropiedad de la respuesta según sea necesario.Nota:

Si tiene más de 100 conexiones, use el

continuationTokenparámetro de consulta en las solicitudes posteriores para paginar todos los resultados.

Este es un fragmento de código de Python de ejemplo que usa requests y la Biblioteca de autenticación de Microsoft (msal) para llamar al GET /v1/connections punto de conexión y analizar los identificadores de conexión:

import requests

import msal

# 1. Acquire token

app = msal.ConfidentialClientApplication(

client_id="YOUR_CLIENT_ID",

client_credential="YOUR_CLIENT_SECRET",

authority="https://login.microsoftonline.com/YOUR_TENANT_ID"

)

result = app.acquire_token_for_client(scopes=["https://api.fabric.microsoft.com/.default"])

token = result["access_token"]

# 2. Call API

headers = {"Authorization": f"Bearer {token}"}

resp = requests.get("https://api.fabric.microsoft.com/v1/connections", headers=headers)

resp.raise_for_status()

# 3. Parse IDs

for conn in resp.json().get("value", []):

print(f"{conn['displayName']}: {conn['id']}")

Administrar usuarios

Después de agregar un origen de datos en la nube, otorga a los usuarios y grupos de seguridad acceso al origen de datos específico. La lista de acceso para el origen de datos controla solo quién puede usar el origen de datos en los elementos que incluyen datos del origen de datos.

Nota:

Compartir conexiones con otros usuarios corre riesgos de cambios no autorizados y posible pérdida de datos. Los usuarios con acceso al origen de datos pueden escribir en el origen de datos y conectarse, en función de las credenciales almacenadas o del inicio de sesión único seleccionado al crear un origen de datos. Antes de compartir una conexión de origen de datos, asegúrese siempre de que la cuenta de usuario o grupo que comparte sea de confianza y solo tenga los privilegios que necesita (idealmente una cuenta de servicio con derechos limitados).

Adición de usuarios a un origen de datos

Seleccione el icono Configuración y abra Administrar conexiones y puertas de enlace.

Busque el origen de datos en la lista. Use el filtro o la búsqueda en la cinta superior para localizar rápidamente las conexiones en la nube.

Seleccione Administrar usuarios en la cinta de opciones superior.

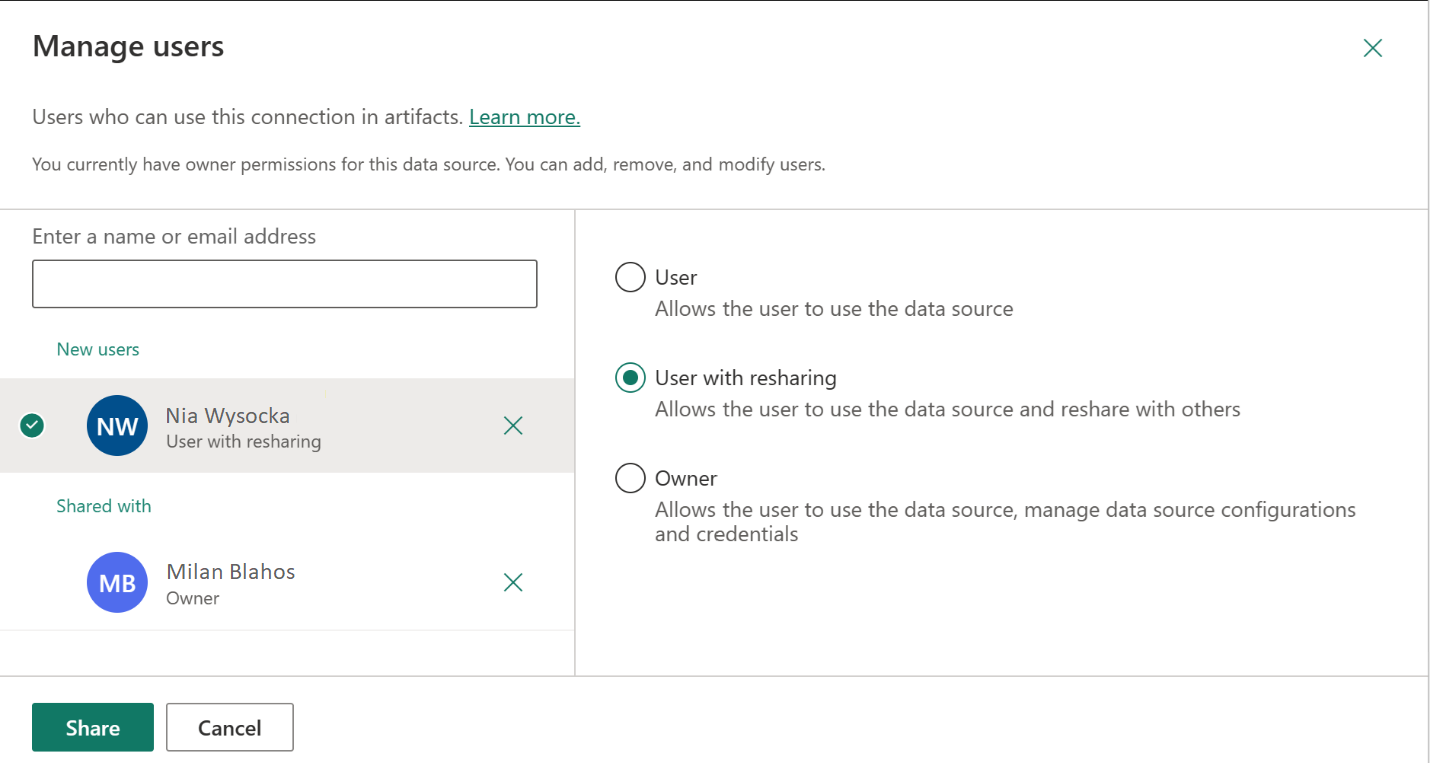

En la pantalla Administrar usuarios :

- Adición de usuarios o grupos de seguridad de la organización

- Seleccione el nuevo nombre de usuario.

- Elija su rol: Usuario, Usuario con volver a compartir o Propietario

Seleccione Compartir para concederles acceso.

Nota:

Debe agregar usuarios a cada origen de datos por separado: cada uno tiene su propia lista de acceso.

Eliminación de usuarios de un origen de datos

Para quitar el acceso, vaya a la pestaña Administrar usuarios y quite el usuario o el grupo de seguridad de la lista.

Administración de permisos de uso compartido

Controlar quién puede compartir conexiones en su organización. De forma predeterminada, los usuarios pueden compartir conexiones si son:

- Propietarios o administradores de conexiones

- Usuarios con permisos de uso compartido

El uso compartido de conexiones ayuda a los equipos a colaborar al mantener seguras las credenciales. Las conexiones compartidas solo funcionan en Fabric.

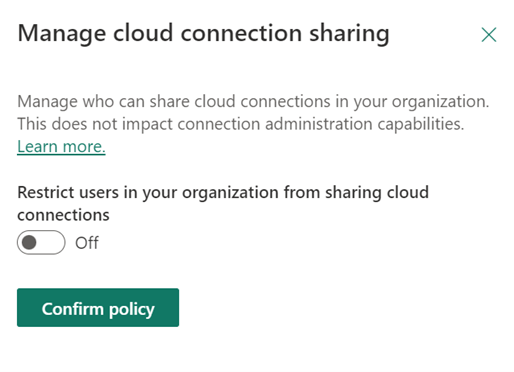

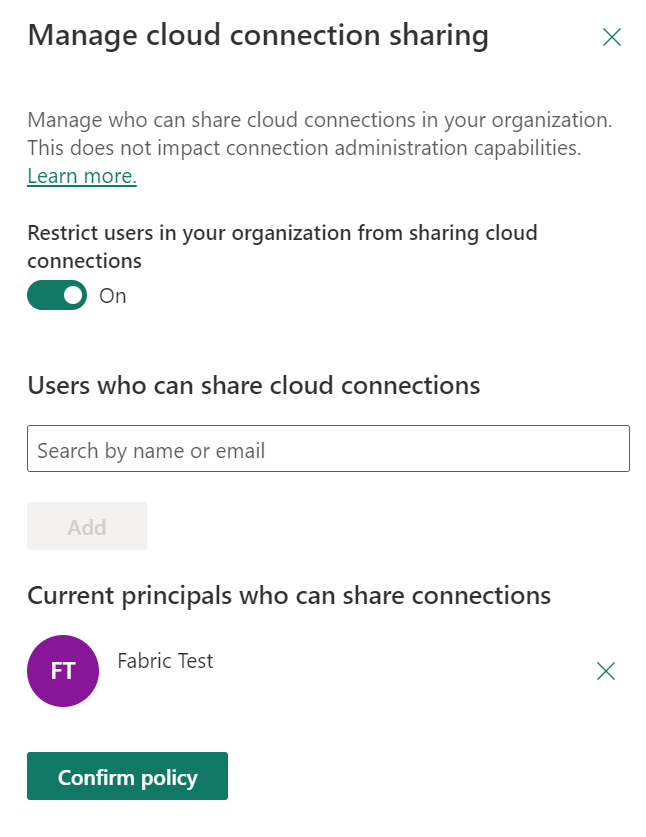

Restricción del uso compartido de conexiones

Como administrador de inquilinos, puede limitar quién puede compartir conexiones:

Necesita privilegios de administrador del servicio Power BI.

Abra la configuración de Power BI o Fabric y vaya a Administrar conexiones y puertas de enlace.

Activar el interruptor de administración de tenants en la parte superior derecha

Seleccione Bloquear conexiones en la nube que se pueden compartir y activarla.

- Cuándo está desactivado (valor predeterminado): cualquier usuario puede compartir conexiones

- Cuando está activado: El uso compartido está bloqueado en toda la entidad.

Opcional: Agregue usuarios específicos a una lista de permitidos:

- Busque usuarios y seleccione Agregar.

- Los usuarios enumerados todavía pueden compartir conexiones

- Todos los demás están bloqueados para compartir

Nota:

- Bloquear el uso compartido podría limitar la colaboración entre los usuarios

- Las conexiones compartidas existentes permanecen compartidas al activar la restricción