Tutorial: Habilitar la administración conjunta para nuevos dispositivos basados en Internet

Al invertir en la nube mediante el uso de Intune para la seguridad y el aprovisionamiento moderno, es posible que no quiera perder los procesos bien establecidos para usar Configuration Manager para administrar equipos de su organización. Con la administración conjunta, puede mantener ese proceso en su lugar.

En este tutorial, configurará la administración conjunta de dispositivos Windows 10 o posteriores en un entorno en el que use tanto Microsoft Entra ID como Active Directory local, pero no tenga una instancia híbrida de Microsoft Entra ID . El entorno del Administrador de configuración incluye un único sitio principal con todos los roles de sistema de sitio ubicados en el mismo servidor, el servidor de sitio. Este tutorial comienza con la premisa de que los dispositivos windows 10 o posteriores ya están inscritos con Intune.

Si tiene una instancia híbrida de Microsoft Entra que se une a Active Directory local con el identificador de Microsoft Entra, se recomienda seguir nuestro tutorial complementario Habilitación de la administración conjunta para clientes de Configuration Manager.

Use este tutorial cuando:

- Tienes dispositivos Windows 10 o posteriores para incorporarlos a la administración conjunta. Es posible que estos dispositivos se hayan aprovisionado a través de Windows Autopilot o que sean directos desde el OEM de hardware.

- Tiene dispositivos Windows 10 o posteriores en Internet que administra actualmente con Intune y quiere agregarles el cliente de Configuration Manager.

En este tutorial, aprenderá a:

- Revise los requisitos previos para Azure y el entorno local.

- Solicite un certificado SSL público para cloud management gateway (CMG).

- Habilite los servicios de Azure en Configuration Manager.

- Implemente y configure una instancia de CMG.

- Configure el punto de administración y los clientes para usar CMG.

- Habilite la administración conjunta en Configuration Manager.

- Configure Intune para instalar el cliente de Configuration Manager.

Requisitos previos

Entorno y servicios de Azure

Suscripción a Azure (evaluación gratuita).

Microsoft Entra ID P1 o P2.

Suscripción de Microsoft Intune, con Intune configurado para inscribir automáticamente dispositivos.

Sugerencia

Una evaluación gratuita de una suscripción de Enterprise Mobility + Security incluye microsoft Entra ID P1 o P2 y Microsoft Intune.

Ya no es necesario comprar y asignar licencias individuales de Intune o Enterprise Mobility + Security a los usuarios. Para obtener más información, consulte Preguntas más frecuentes sobre productos y licencias.

Infraestructura local

Una versión compatible de la rama actual de Configuration Manager.

En este tutorial se usa HTTP mejorado para evitar requisitos más complejos para una infraestructura de clave pública. Cuando se usa HTTP mejorado, el sitio principal que se usa para administrar clientes debe configurarse para usar certificados generados por Configuration Manager para sistemas de sitio HTTP.

Entidad de administración de dispositivos móviles (MDM) establecida en Intune.

Certificados externos

Certificado de autenticación de servidor CMG. Este certificado SSL procede de un proveedor de certificados público y de confianza global. Exportará este certificado como un archivo .pfx con la clave privada.

Más adelante en este tutorial, se proporcionan instrucciones sobre cómo configurar la solicitud para este certificado.

Permissions

A lo largo de este tutorial, use los siguientes permisos para completar tareas:

- Una cuenta que es un administrador global para el identificador de microsoft entra

- Una cuenta que sea administrador de dominio en la infraestructura local

- Una cuenta que es un administrador completo para todos los ámbitos de Configuration Manager

Solicitud de un certificado público para la puerta de enlace de administración en la nube

Cuando los dispositivos están en Internet, la administración conjunta requiere cmg de Configuration Manager. CMG permite que los dispositivos Windows basados en Internet se comuniquen con la implementación local de Configuration Manager. Para establecer una confianza entre los dispositivos y el entorno de Configuration Manager, CMG requiere un certificado SSL.

En este tutorial se usa un certificado público denominado certificado de autenticación de servidor CMG que deriva autoridad de un proveedor de certificados de confianza global. Aunque es posible configurar la administración conjunta mediante certificados que derivan autoridad de la entidad de certificación local de Microsoft, el uso de certificados autofirmados está fuera del ámbito de este tutorial.

El certificado de autenticación del servidor CMG se usa para cifrar el tráfico de comunicaciones entre el cliente de Configuration Manager y cmg. El certificado realiza un seguimiento de una raíz de confianza para comprobar la identidad del servidor en el cliente. El certificado público incluye una raíz de confianza en la que ya confían los clientes de Windows.

Acerca de este certificado:

- Identifique un nombre único para el servicio CMG en Azure y, a continuación, especifique ese nombre en la solicitud de certificado.

- Genere la solicitud de certificado en un servidor específico y, a continuación, envíe la solicitud a un proveedor de certificados público para obtener el certificado SSL necesario.

- El certificado que recibe del proveedor se importa al sistema que generó la solicitud. Use el mismo equipo para exportar el certificado cuando implemente posteriormente cmg en Azure.

- Cuando se instala CMG, crea un servicio CMG en Azure con el nombre que especificó en el certificado.

Identificación de un nombre único para la puerta de enlace de administración en la nube en Azure

Al solicitar el certificado de autenticación de servidor cmg, especifique lo que debe ser un nombre único para identificar el servicio en la nube (clásico) en Azure. De forma predeterminada, la nube pública de Azure usa cloudapp.net y cmg se hospeda en el dominio cloudapp.net como <YourUniqueDnsName.cloudapp.net>.

Sugerencia

En este tutorial, el certificado de autenticación de servidor cmg usa un nombre de dominio completo (FQDN) que termina en contoso.com. Después de crear cmg, configurará un registro de nombre canónico (CNAME) en el DNS público de la organización. Este registro crea un alias para cmg que se asigna al nombre que se usa en el certificado público.

Antes de solicitar el certificado público, confirme que el nombre que desea usar está disponible en Azure. No crea directamente el servicio en Azure. En su lugar, Configuration Manager usa el nombre especificado en el certificado público para crear el servicio en la nube al instalar cmg.

Inicie sesión en Microsoft Azure Portal.

Seleccione Crear un recurso, seleccione la categoría Proceso y, a continuación, seleccione Servicio en la nube. Se abre la página Servicio en la nube (clásico ).

En Nombre DNS, especifique el nombre del prefijo para el servicio en la nube que va a usar.

Este prefijo debe ser el mismo que el que se usará más adelante al solicitar un certificado público para el certificado de autenticación del servidor CMG. En este tutorial, usamos MyCSG, que crea el espacio de nombres de MyCSG.cloudapp.net. La interfaz confirma si el nombre está disponible o ya está en uso por otro servicio.

Después de confirmar que el nombre que desea usar está disponible, está listo para enviar la solicitud de firma de certificado (CSR).

Solicitud del certificado

Use la siguiente información para enviar una solicitud de firma de certificado para la instancia de CMG a un proveedor de certificados público. Cambie los valores siguientes para que sean relevantes para su entorno:

- MyCMG para identificar el nombre del servicio de la puerta de enlace de administración en la nube

- Contoso como nombre de la empresa

- Contoso.com como dominio público

Se recomienda usar el servidor de sitio principal para generar la CSR. Cuando obtenga el certificado, debe inscribirlo en el mismo servidor que generó la CSR. Esta inscripción garantiza que puede exportar la clave privada del certificado, que es necesaria.

Solicite un tipo de proveedor de claves de la versión 2 al generar una CSR. Solo se admiten los certificados de la versión 2.

Sugerencia

De forma predeterminada, al implementar una instancia de CMG, se selecciona la opción Permitir que CMG funcione como un punto de distribución de nube y sirva contenido de Azure Storage . Aunque el contenido basado en la nube no es necesario para usar la administración conjunta, resulta útil en la mayoría de los entornos.

El punto de distribución basado en la nube (CDP) está en desuso. A partir de la versión 2107, no puede crear nuevas instancias de CDP. Para proporcionar contenido a dispositivos basados en Internet, habilite cmg para distribuir contenido. Para obtener más información, vea Características en desuso.

Estos son los detalles de la CSR de la puerta de enlace de administración en la nube:

- Nombre común: CloudServiceNameCMG.YourCompanyPubilcDomainName.com (ejemplo: MyCSG.contoso.com)

- Nombre alternativo del firmante: igual que el nombre común (CN)

- Organización: nombre de la organización

- Departamento: por su organización

- Ciudad: por su organización

- Estado: por su organización

- País: por su organización

- Tamaño de clave: 2048

- Proveedor: Proveedor criptográfico SChannel de MICROSOFT RSA

Importar el certificado

Después de recibir el certificado público, impórelo en el almacén de certificados local del equipo que creó la CSR. A continuación, exporte el certificado como un archivo .pfx para que pueda usarlo para la instancia de CMG en Azure.

Los proveedores de certificados públicos suelen proporcionar instrucciones para la importación del certificado. El proceso para importar el certificado debe ser similar a las siguientes instrucciones:

En el equipo al que se importará el certificado, busque el archivo .pfx del certificado.

Haga clic con el botón derecho en el archivo y, a continuación, seleccione Instalar PFX.

Cuando se inicie el Asistente para importación de certificados, seleccione Siguiente.

En la página Archivo que se va a importar , seleccione Siguiente.

En la página Contraseña , escriba la contraseña de la clave privada en el cuadro Contraseña y, a continuación, seleccione Siguiente.

Seleccione la opción para que la clave sea exportable.

En la página Almacén de certificados, seleccione Automáticamente el almacén de certificados según el tipo de certificado y, a continuación, seleccione Siguiente.

Seleccione Finalizar.

Exportación del certificado

Exporte el certificado de autenticación de servidor de CMG desde el servidor. La reexportación del certificado hace que sea utilizable para la puerta de enlace de administración en la nube en Azure.

En el servidor donde importó el certificado SSL público, ejecute certlm.msc para abrir la consola del Administrador de certificados.

En la consola del Administrador de certificados, seleccioneCertificadospersonales>. A continuación, haga clic con el botón derecho en el certificado de autenticación del servidor CMG que inscribió en el procedimiento anterior y seleccione Todas las tareas>exportar.

En el Asistente para exportación de certificados, seleccione Siguiente, sí, exporte la clave privada y, a continuación, seleccione Siguiente.

En la página Exportar formato de archivo , seleccione Intercambio de información personal - PKCS #12 (. PFX), seleccione Siguiente y proporcione una contraseña.

Para el nombre de archivo, especifique un nombre como C:\ConfigMgrCloudMGServer. Hará referencia a este archivo al crear la instancia de CMG en Azure.

Seleccione Siguiente y, a continuación, confirme la siguiente configuración antes de seleccionar Finalizar para completar la exportación:

- Exportar claves: Sí

- Incluir todos los certificados en la ruta de certificación: Sí

- Formato de archivo: Intercambio de información personal (*.pfx)

Después de completar la exportación, busque el archivo .pfx y colóquelo en C:\Certs en el servidor de sitio principal de Configuration Manager que administrará los clientes basados en Internet.

La carpeta Certs es una carpeta temporal que se va a usar al mover certificados entre servidores. Puede acceder al archivo de certificado desde el servidor de sitio principal al implementar cmg en Azure.

Después de copiar el certificado en el servidor de sitio principal, puede eliminar el certificado del almacén de certificados personal en el servidor miembro.

Habilitar Azure Cloud Services en el Administrador de configuración

Para configurar los servicios de Azure desde la consola de Configuration Manager, use el Asistente para configurar servicios de Azure y cree dos aplicaciones de Microsoft Entra:

- Aplicación de servidor: una aplicación web en Microsoft Entra ID.

- Aplicación cliente: una aplicación cliente nativa en Microsoft Entra ID.

Ejecute el procedimiento siguiente desde el servidor de sitio principal:

Abra la consola de Configuration Manager, vaya a Administración>de Servicios en la nube> deAzure Services y, a continuación, seleccione Configurar servicios de Azure.

En la página Configurar servicio de Azure , especifique un nombre descriptivo para el servicio de administración en la nube que va a configurar. Por ejemplo: Mi servicio de administración en la nube.

A continuación, seleccione Administración en la> nubeSiguiente.

Sugerencia

Para obtener más información sobre las configuraciones que realiza en el asistente, consulte Inicio del Asistente para servicios de Azure.

En la página Propiedades de la aplicación , en Aplicación web, seleccione Examinar para abrir el cuadro de diálogo Aplicación de servidor. Seleccione Crear y, a continuación, configure los campos siguientes:

Nombre de la aplicación: especifique un nombre descriptivo para la aplicación, como la aplicación web de administración en la nube.

Dirección URL de HomePage: Configuration Manager no usa este valor, pero microsoft entra id. lo requiere. De forma predeterminada, este valor es

https://ConfigMgrService.URI del identificador de aplicación: este valor debe ser único en el inquilino de Microsoft Entra. Es en el token de acceso que el cliente de Configuration Manager usa para solicitar acceso al servicio. De forma predeterminada, este valor es

https://ConfigMgrService. Cambie el valor predeterminado a uno de los siguientes formatos recomendados:-

api://{tenantId}/{string}, por ejemplo,api://5e97358c-d99c-4558-af0c-de7774091dda/ConfigMgrService -

https://{verifiedCustomerDomain}/{string}, por ejemplo,https://contoso.onmicrosoft.com/ConfigMgrService

-

A continuación, seleccione Iniciar sesión y especifique una cuenta de administrador global de Microsoft Entra. Configuration Manager no guarda estas credenciales. Este rol no requiere permisos en Configuration Manager y no es necesario que sea la misma cuenta que ejecuta el Asistente para servicios de Azure.

Después de iniciar sesión, aparecen los resultados. Seleccione Aceptar para cerrar el cuadro de diálogo Crear aplicación de servidor y volver a la página Propiedades de la aplicación .

En Aplicación de Native Client, seleccione Examinar para abrir el cuadro de diálogo Aplicación cliente .

Seleccione Crear para abrir el cuadro de diálogo Crear aplicación cliente y, a continuación, configure los campos siguientes:

Nombre de la aplicación: especifique un nombre descriptivo para la aplicación, como la aplicación cliente nativa de Cloud Management.

Dirección URL de respuesta: Configuration Manager no usa este valor, pero microsoft entra id. lo requiere. De forma predeterminada, este valor es

https://ConfigMgrClient.

A continuación, seleccione Iniciar sesión y especifique una cuenta de administrador global de Microsoft Entra. Al igual que la aplicación web, estas credenciales no se guardan y no requieren permisos en Configuration Manager.

Después de iniciar sesión, aparecen los resultados. Seleccione Aceptar para cerrar el cuadro de diálogo Crear aplicación cliente y volver a la página Propiedades de la aplicación . A continuación, seleccione Siguiente para continuar.

En la página Configurar configuración de detección , seleccione la casilla Habilitar detección de usuarios de Microsoft Entra . Seleccione Siguiente y, a continuación, complete la configuración de los diálogos de detección para su entorno.

Continúe por las páginas Resumen, Progreso y Finalización y cierre el asistente.

Los servicios de Azure para la detección de usuarios de Microsoft Entra ahora están habilitados en Configuration Manager. Deje la consola abierta por ahora.

Abra un explorador e inicie sesión en Azure Portal.

Seleccione Todos los servicios>Registros de aplicaciones deMicrosoft Entra ID> y, a continuación, haga lo siguiente:

Seleccione la aplicación web que ha creado.

Vaya a Permisos de API, seleccione Conceder consentimiento de administrador para el inquilino y, a continuación, seleccione Sí.

Seleccione la aplicación cliente nativa que ha creado.

Vaya a Permisos de API, seleccione Conceder consentimiento de administrador para el inquilino y, a continuación, seleccione Sí.

En la consola de Configuration Manager, vaya aIntroducción> a la administración>Servicios en la nube> deAzure Services y seleccione el servicio de Azure. A continuación, haga clic con el botón derecho en Detectar usuario de Microsoft Entra y seleccione Ejecutar detección completa ahora. Seleccione Sí para confirmar la acción.

En el servidor de sitio principal, abra el archivo de SMS_AZUREAD_DISCOVERY_AGENT.log de Configuration Manager y busque la siguiente entrada para confirmar que la detección funciona: UDX publicado correctamente para los usuarios de Microsoft Entra.

De forma predeterminada, el archivo de registro está en %Program_Files%\Microsoft Configuration Manager\Logs.

Creación del servicio en la nube en Azure

En esta sección del tutorial, creará el servicio en la nube de CMG y, a continuación, creará registros CNAME de DNS para ambos servicios.

Creación de la instancia de CMG

Use este procedimiento para instalar una puerta de enlace de administración en la nube como servicio en Azure. CMG se instala en el sitio de nivel superior de la jerarquía. En este tutorial, seguimos usando el sitio primario donde se han inscrito y exportado certificados.

En el servidor de sitio principal, abra la consola de Configuration Manager. Vaya aIntroducción> a la administración>Cloud Services>Cloud Management Gateway y, a continuación, seleccione Create Cloud Management Gateway (Crear puerta de enlace de administración en la nube).

En la página General :

Seleccione el entorno de nube para el entorno de Azure. En este tutorial se usa AzurePublicCloud.

Seleccione Implementación de Azure Resource Manager.

Inicie sesión en su suscripción de Azure. Configuration Manager rellena información adicional en función de la información que configuró al habilitar los servicios en la nube de Azure para Configuration Manager.

Seleccione Siguiente para continuar.

En la página Configuración , vaya a y seleccione el archivo denominado ConfigMgrCloudMGServer.pfx. Este archivo es el que exportó después de importar el certificado de autenticación del servidor CMG. Después de especificar la contraseña, la información nombre del servicio y Nombre de implementación se rellena automáticamente, en función de los detalles del archivo de certificado .pfx.

Establezca la información de la región .

En Grupo de recursos, use un grupo de recursos existente o cree un grupo con un nombre descriptivo que no use espacios, como ConfigMgrCloudServices. Si decide crear un grupo, el grupo se agrega como un grupo de recursos en Azure.

A menos que esté listo para configurar a escala, escriba 1 para instancias de máquina virtual. El número de instancias de máquina virtual (VM) permite que un único servicio en la nube de CMG se escale horizontalmente para admitir más conexiones de cliente. Más adelante, puede usar la consola de Configuration Manager para devolver y editar el número de instancias de máquina virtual que use.

Active la casilla Comprobar revocación de certificados de cliente .

Active la casilla Allow CMG to function as a cloud distribution point and serve content from Azure storage (Permitir que CMG funcione como punto de distribución de nube y servir contenido desde Azure Storage ).

Seleccione Siguiente para continuar.

Revise los valores de la página Alerta y, a continuación, seleccione Siguiente.

Revise la página Resumen y seleccione Siguiente para crear el servicio en la nube de CMG. Seleccione Cerrar para completar el asistente.

En el nodo CMG de la consola de Configuration Manager, ahora puede ver el nuevo servicio.

Creación de registros CNAME de DNS

Al crear una entrada DNS para CMG, se habilitan los dispositivos Windows 10 o posteriores dentro y fuera de la red corporativa para usar la resolución de nombres para buscar el servicio en la nube de CMG en Azure.

Nuestro ejemplo de registro CNAME es MyCMG.contoso.com, que se convierte en MyCMG.cloudapp.net. En el ejemplo:

El nombre de la empresa es Contoso con un espacio de nombres DNS público de contoso.com.

El nombre del servicio CMG es MyCMG, que se convierte en MyCMG.cloudapp.net en Azure.

Configuración del punto de administración y los clientes para usar CMG

Configure las opciones que permiten que los clientes y puntos de administración locales usen la puerta de enlace de administración en la nube.

Dado que usamos HTTP mejorado para las comunicaciones de cliente, no es necesario usar un punto de administración HTTPS.

Creación del punto de conexión de CMG

Configure el sitio para admitir HTTP mejorado:

En la consola de Configuration Manager, vaya aIntroducción> a la administración>Sitios deconfiguración del> sitio. Abra las propiedades del sitio primario.

En la pestaña Seguridad de la comunicación , seleccione la opción HTTPS o HTTP para Usar certificados generados por Configuration Manager para sistemas de sitio HTTP. A continuación, seleccione Aceptar para guardar la configuración.

Vaya a Administración>Información general Servidores>de configuración de>sitio y Roles de sistema de sitio. Seleccione el servidor con un punto de administración donde quiera instalar el punto de conexión de CMG.

Seleccione Agregar roles> de sistema de sitioSiguiente>.

Seleccione Punto de conexión de puerta de enlace de administración en la nube y, a continuación, seleccione Siguiente para continuar.

Revise las selecciones predeterminadas en la página Punto de conexión de Cloud Management Gateway y asegúrese de que la instancia de CMG correcta está seleccionada.

Si tiene varios CMG, puede usar la lista desplegable para especificar un CMG diferente. También puede cambiar el CMG en uso, después de la instalación.

Seleccione Siguiente para continuar.

Seleccione Siguiente para iniciar la instalación y, a continuación, vea los resultados en la página Finalización . Seleccione Cerrar para completar la instalación del punto de conexión.

Vaya a Administración>Información general Servidores>de configuración de>sitio y Roles de sistema de sitio. Abra Propiedades para el punto de administración donde instaló el punto de conexión.

En la pestaña General , seleccione la casilla Permitir tráfico de puerta de enlace de administración en la nube de Configuration Manager y, a continuación, seleccione Aceptar para guardar la configuración.

Sugerencia

Aunque no es necesario habilitar la administración conjunta, se recomienda realizar esta misma edición para cualquier punto de actualización de software.

Configuración de los valores de cliente para dirigir a los clientes para que usen CMG

Use La configuración de cliente para configurar clientes de Configuration Manager para comunicarse con CMG:

Abra la configuración decliente deadministración> de la consola > de Configuration Managery>, a continuación, edite la información configuración de cliente predeterminada.

Seleccione Cloud Services.

En la página Configuración predeterminada , establezca la siguiente configuración en Sí:

Registro automático de nuevos dispositivos unidos a un dominio de Windows 10 con Microsoft Entra ID

Permitir que los clientes usen una puerta de enlace de administración en la nube

Permitir el acceso al punto de distribución de nube

En la página Directiva de cliente , establezca Habilitar solicitudes de directiva de usuario de clientes de Internet en Sí.

Seleccione Aceptar para guardar esta configuración.

Habilitar la administración conjunta en el Administrador de configuración

Con las configuraciones de Azure, los roles de sistema de sitio y la configuración de cliente en su lugar, puede configurar Configuration Manager para habilitar la administración conjunta. Sin embargo, tendrá que realizar algunas configuraciones en Intune después de habilitar la administración conjunta antes de completar este tutorial.

Una de esas tareas es configurar Intune para implementar el cliente de Configuration Manager. Esa tarea se facilita guardando la línea de comandos para la implementación de cliente que está disponible desde el Asistente para configuración de administración conjunta. Por eso habilitamos la administración conjunta ahora, antes de completar las configuraciones de Intune.

El término grupo piloto se usa en los cuadros de diálogo de configuración y características de administración conjunta. Un grupo piloto es una colección que contiene un subconjunto de los dispositivos de Configuration Manager. Use un grupo piloto para las pruebas iniciales. Agregue los dispositivos según sea necesario, hasta que esté listo para mover las cargas de trabajo de todos los dispositivos de Configuration Manager.

No hay ningún límite de tiempo en cuanto a cuánto tiempo se puede usar un grupo piloto para cargas de trabajo. Puede usar un grupo piloto indefinidamente si no desea mover una carga de trabajo a todos los dispositivos de Configuration Manager.

Se recomienda crear una colección adecuada antes de iniciar el procedimiento para crear un grupo piloto. A continuación, puede seleccionar esa colección sin salir del procedimiento para hacerlo. Es posible que necesite varias colecciones, ya que puede asignar un grupo piloto diferente para cada carga de trabajo.

Habilitación de la administración conjunta para las versiones 2111 y posteriores

A partir de la versión 2111 de Configuration Manager, la experiencia de incorporación de administración conjunta cambió. El Asistente para configuración de conexión a la nube facilita la administración conjunta y otras características en la nube. Puede elegir un conjunto simplificado de valores predeterminados recomendados o personalizar las características de conexión en la nube. También hay una nueva colección de dispositivos integrada para la administración conjunta de dispositivos aptos para ayudarle a identificar clientes. Para obtener más información sobre cómo habilitar la administración conjunta, consulte Habilitación de la asociación en la nube.

Nota:

Con el nuevo asistente, no se mueven las cargas de trabajo al mismo tiempo que se habilita la administración conjunta. Para mover cargas de trabajo, editará las propiedades de administración conjunta después de habilitar la asociación en la nube.

Habilitación de la administración conjunta para las versiones 2107 y anteriores

Al habilitar la administración conjunta, puede usar la nube pública de Azure, la nube de Azure Government o la nube de Azure China 21Vianet (agregada en la versión 2006). Para habilitar la administración conjunta, siga estas instrucciones:

En la consola de Configuration Manager, vaya al área de trabajo Administración , expanda Cloud Services y seleccione el nodo Conexión a la nube . Seleccione Configurar cloud attach en la cinta de opciones para abrir el Asistente para la configuración de conexión a la nube.

En la versión 2103 y versiones anteriores, expanda Cloud Services y seleccione el nodo Administración conjunta . Seleccione Configurar administración conjunta en la cinta de opciones para abrir el Asistente para configuración de administración conjunta.

En la página de incorporación del asistente, para el entorno de Azure, elija uno de los siguientes entornos:

Nube pública de Azure

Nube de Azure Government

Nube de Azure China (agregada en la versión 2006)

Nota:

Actualice el cliente de Configuration Manager a la versión más reciente de los dispositivos antes de incorporarlo a la nube de Azure China.

Al seleccionar la nube de Azure China o la nube de Azure Government, la opción Cargar en el Centro de administración de Microsoft Endpoint Manager para la asociación de inquilinos está deshabilitada.

Seleccione Iniciar sesión. Inicie sesión como administrador global de Microsoft Entra y seleccione Siguiente. Inicie sesión una vez para los fines de este asistente. Las credenciales no se almacenan ni reutilizan en otro lugar.

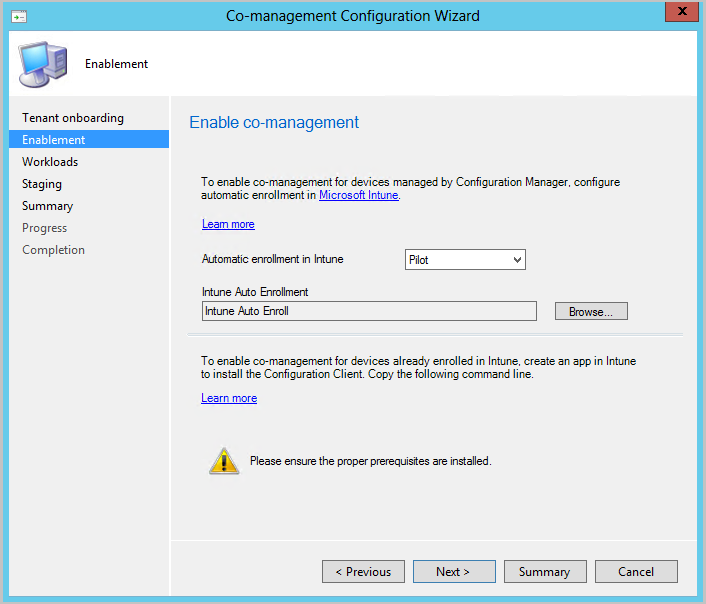

En la página Habilitación , elija la siguiente configuración:

Inscripción automática en Intune: habilita la inscripción automática de clientes en Intune para los clientes existentes de Configuration Manager. Esta opción permite habilitar la administración conjunta en un subconjunto de clientes para probar inicialmente la administración conjunta y, a continuación, implementar la administración conjunta mediante un enfoque por fases. Si el usuario anula la inscripción de un dispositivo, el dispositivo se volverá a inscribir en la siguiente evaluación de la directiva.

- Piloto: solo los clientes de Configuration Manager que son miembros de la colección de inscripción automática de Intune se inscriben automáticamente en Intune.

- Todo: habilite la inscripción automática para todos los clientes que ejecutan Windows 10, versión 1709 o posterior.

- Ninguno: deshabilite la inscripción automática para todos los clientes.

Inscripción automática de Intune: esta colección debe contener todos los clientes que quiera incorporar a la administración conjunta. Básicamente es un superconjunto de todas las demás colecciones de almacenamiento provisional.

La inscripción automática no es inmediata para todos los clientes. Este comportamiento ayuda a que la inscripción se escale mejor para entornos grandes. Configuration Manager aleatoriza la inscripción en función del número de clientes. Por ejemplo, si el entorno tiene 100 000 clientes, al habilitar esta configuración, la inscripción se produce durante varios días.

Ahora, un nuevo dispositivo administrado conjuntamente se inscribe automáticamente en el servicio Microsoft Intune en función de su token de dispositivo Microsoft Entra. No es necesario esperar a que un usuario inicie sesión en el dispositivo para que se inicie la inscripción automática. Este cambio ayuda a reducir el número de dispositivos con el estado de inscripción Pendiente de inicio de sesión del usuario. Para admitir este comportamiento, el dispositivo debe ejecutar Windows 10, versión 1803 o posterior. Para obtener más información, vea Estado de inscripción de administración conjunta.

Si ya tiene dispositivos inscritos en la administración conjunta, los nuevos dispositivos se inscribirán inmediatamente después de cumplir los requisitos previos.

Para los dispositivos basados en Internet que ya están inscritos en Intune, copie y guarde el comando en la página Habilitación . Usará este comando para instalar el cliente de Configuration Manager como una aplicación en Intune para dispositivos basados en Internet. Si no guarda este comando ahora, puede revisar la configuración de administración conjunta en cualquier momento para obtener este comando.

Sugerencia

El comando solo aparece si ha cumplido todos los requisitos previos, como la configuración de una puerta de enlace de administración en la nube.

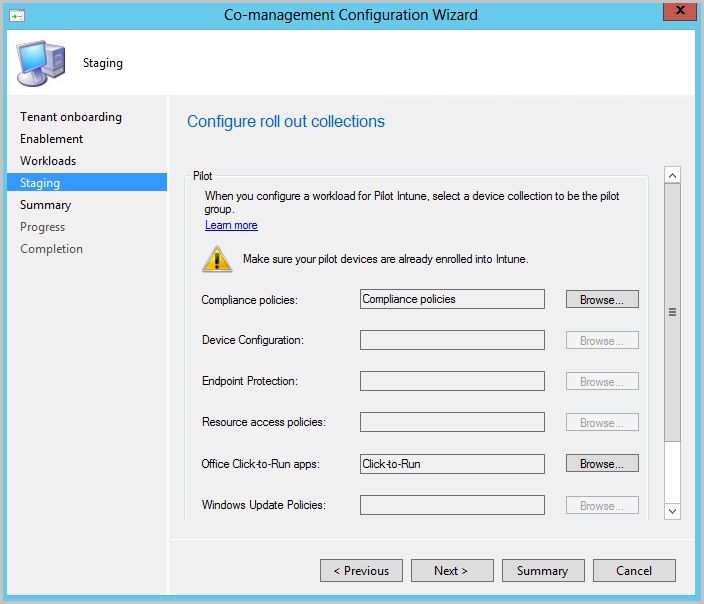

En la página Cargas de trabajo , para cada carga de trabajo, elija qué grupo de dispositivos se va a mover para la administración con Intune. Para obtener más información, consulte Cargas de trabajo.

Si solo quiere habilitar la administración conjunta, no es necesario cambiar las cargas de trabajo ahora. Puede cambiar las cargas de trabajo más adelante. Para obtener más información, consulte Cómo cambiar las cargas de trabajo.

- Intune piloto: cambia la carga de trabajo asociada solo para los dispositivos de las colecciones piloto que especificará en la página Ensayo . Cada carga de trabajo puede tener una colección piloto diferente.

- Intune: cambia la carga de trabajo asociada para todos los dispositivos administrados conjuntamente con Windows 10 o versiones posteriores.

Importante

Antes de cambiar las cargas de trabajo, asegúrese de configurar e implementar correctamente la carga de trabajo correspondiente en Intune. Asegúrese de que una de las herramientas de administración de los dispositivos administra siempre las cargas de trabajo.

En la página Ensayo , especifique la colección piloto para cada una de las cargas de trabajo establecidas en Intune piloto.

Para habilitar la administración conjunta, complete el asistente.

Uso de Intune para implementar el cliente de Configuration Manager

Puede usar Intune para instalar el cliente de Configuration Manager en dispositivos Windows 10 o posteriores que actualmente solo se administran con Intune.

A continuación, cuando un dispositivo Windows 10 o posterior no administrado se inscribe con Intune, instala automáticamente el cliente de Configuration Manager.

Nota:

Si tiene previsto implementar el cliente de Configuration Manager en dispositivos que pasan por Autopilot, se recomienda dirigirse a los usuarios para la asignación del cliente de Configuration Manager en lugar de a los dispositivos.

Esta acción evitará un conflicto entre la instalación de aplicaciones de línea de negocio y aplicaciones Win32 durante Autopilot.

Creación de una aplicación de Intune para instalar el cliente de Configuration Manager

Desde el servidor de sitio principal, inicie sesión en el Centro de administración de Microsoft Intune. A continuación, vaya a Aplicaciones>Agregar todas las aplicaciones>.

En Tipo de aplicación, seleccione Aplicación de línea de negocio en Otro.

Para el archivo de paquete de aplicaciones, vaya a la ubicación del archivo de Configuration Manager ccmsetup.msi (por ejemplo, C:\Archivos de programa\Microsoft Configuration Manager\bin\i386\ccmsetup.msi). A continuación, seleccione Abrir>aceptar.

Seleccione Información de la aplicación y especifique los detalles siguientes:

Descripción: escriba El cliente de Configuration Manager.

Publicador: escriba Microsoft.

Argumentos de línea de comandos: especifique el

CCMSETUPCMDcomando. Puede usar el comando que guardó en la página Habilitación del Asistente para configuración de administración conjunta. Este comando incluye los nombres del servicio en la nube y valores adicionales que permiten a los dispositivos instalar el software cliente de Configuration Manager.La estructura de la línea de comandos debe ser similar a la de este ejemplo, que usa solo los

CCMSETUPCMDparámetros ySMSSiteCode:CCMSETUPCMD="CCMHOSTNAME=<ServiceName.CLOUDAPP.NET/CCM_Proxy_MutualAuth/<GUID>" SMSSiteCode="<YourSiteCode>"Sugerencia

Si no tiene el comando disponible, puede ver las propiedades de en la consola de

CoMgmtSettingsProdConfiguration Manager para obtener una copia del comando. El comando solo aparece si ha cumplido todos los requisitos previos, como la configuración de una instancia de CMG.

Seleccione Aceptar>Agregar. La aplicación se crea y está disponible en la consola de Intune. Una vez que la aplicación esté disponible, puede usar la sección siguiente para asignar la aplicación a los dispositivos desde Intune.

Asignación de la aplicación de Intune para instalar el cliente de Configuration Manager

El siguiente procedimiento implementa la aplicación para instalar el cliente de Configuration Manager que creó en el procedimiento anterior:

Inicie sesión en el Centro de administración de Microsoft Intune. Seleccione Aplicaciones>todas las aplicaciones y, a continuación, seleccione ConfigMgr Client Setup Bootstrap (Programa de instalación de cliente de Configuration Manager). Esa es la aplicación que creó para implementar el cliente de Configuration Manager.

Seleccione Propiedades y, a continuación , editar paraasignaciones. Seleccione Agregar grupo en Asignaciones necesarias para establecer los grupos de Microsoft Entra que tienen usuarios y dispositivos que desea participar en la administración conjunta.

Seleccione Revisar y guardar>guardar para guardar la configuración. La aplicación ahora es necesaria para los usuarios y dispositivos a los que la asignó. Una vez que la aplicación instala el cliente de Configuration Manager en un dispositivo, se administra mediante la administración conjunta.

Resumen

Después de completar los pasos de configuración de este tutorial, puede empezar a administrar conjuntamente los dispositivos.

Siguientes pasos

- Revise el estado de los dispositivos administrados conjuntamente mediante el panel administración conjunta.

- Use Windows Autopilot para aprovisionar nuevos dispositivos.

- Use el acceso condicional y las reglas de cumplimiento de Intune para administrar el acceso de los usuarios a los recursos corporativos.