Configurar un proveïdor de l'OpenID Connect per a portals amb l'Azure AD

Nota

Des del 12 d'octubre de 2022, els portals del Power Apps són Power Pages. Més informació: Microsoft Power Pages ara està disponible de manera general (bloc)

Ben aviat migrarem i combinarem la documentació dels portals del Power Apps amb la documentació del Power Pages.

En aquest article, aprendreu a configurar un proveïdor de l'OpenID Connect per als portals amb l'Azure Active Directory (Azure AD) i l'Azure AD de diversos inquilins.

Nota

- Els portals no es limiten només a l'Azure AD, l'Azure AD de diversos inquilins o l'Azure AD B2C com a proveïdors d'OpenID Connect. Podeu utilitzar qualsevol altre proveïdor que s'ajusti a l'especificació de l'OpenID Connect. Els canvis en la configuració de l'autenticació poden tardar uns minuts a reflectir-se al portal. Reinicieu el portal amb les accions del portal si voleu que els canvis es reflecteixin immediatament.

Per configurar l'Azure AD com a proveïdor de l'OpenID Connect mitjançant el flux de concessió implícita

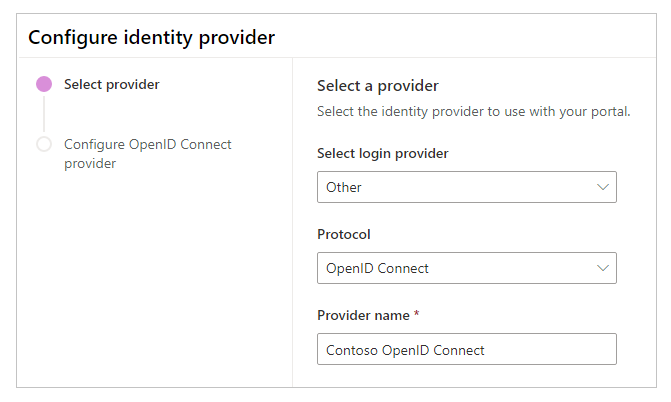

Seleccioneu Afegeix un proveïdor per al portal.

A Proveïdor d'inici de sessió, seleccioneu Altres.

A Protocol, seleccioneu OpenID Connect.

Introduïu un nom de proveïdor.

Seleccioneu Següent.

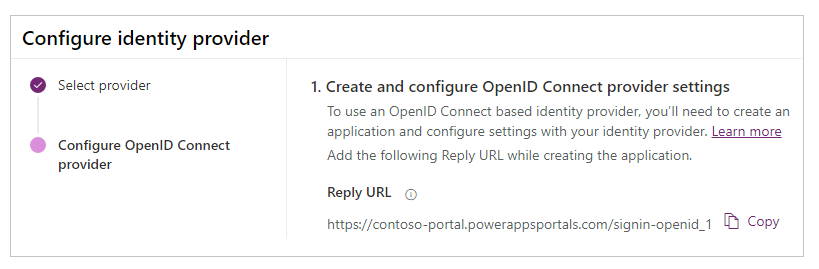

En aquest pas, creeu l'aplicació i configureu els paràmetres amb el vostre proveïdor d'identitat.

Nota

- L'aplicació utilitza l'URL de resposta per redirigir els usuaris al portal després de l'autenticació correcta. Si el portal utilitza un nom de domini personalitzat, pot ser que tingueu una adreça URL diferent de la que s'ofereix aquí.

- Hi ha disponibles més detalls sobre la creació del registre d'aplicacions al portal de l'Azure a Inici ràpid: registrar una aplicació amb la plataforma d'identitat de Microsoft.

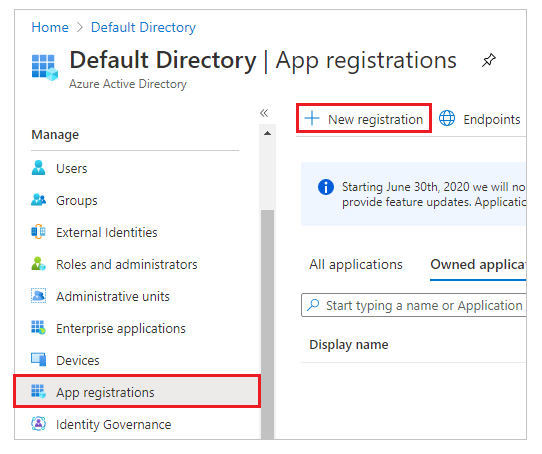

Inicieu la sessió al portal d'Azure.

Cerqueu i seleccioneu Azure Active Directory.

A Administra, seleccioneu Registres d'aplicació.

Seleccioneu Nou registre.

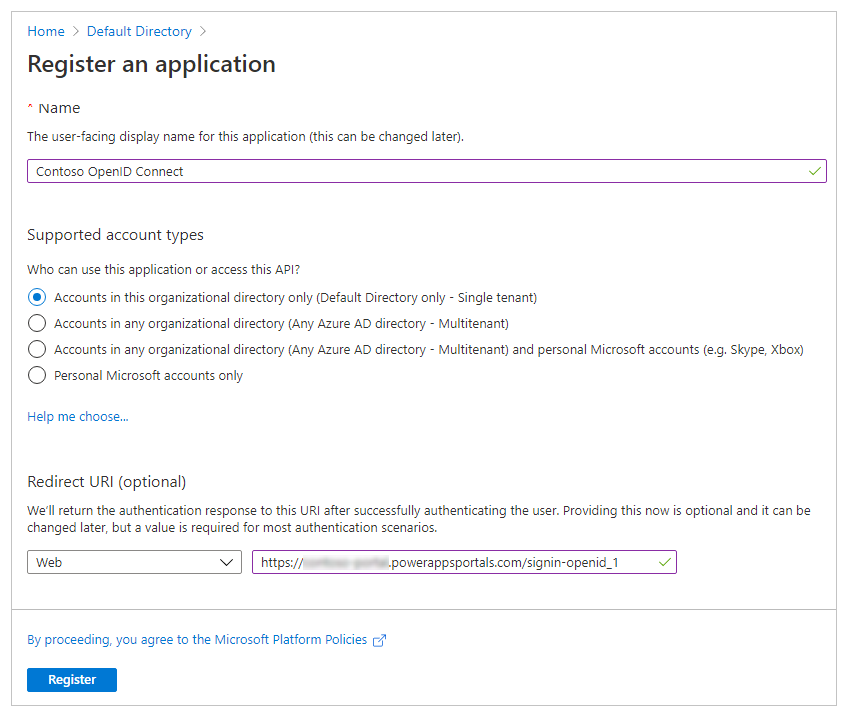

Introduïu un nom.

Si és necessari, seleccioneu un Tipus de compte admès diferent. Més informació: Tipus de comptes admesos

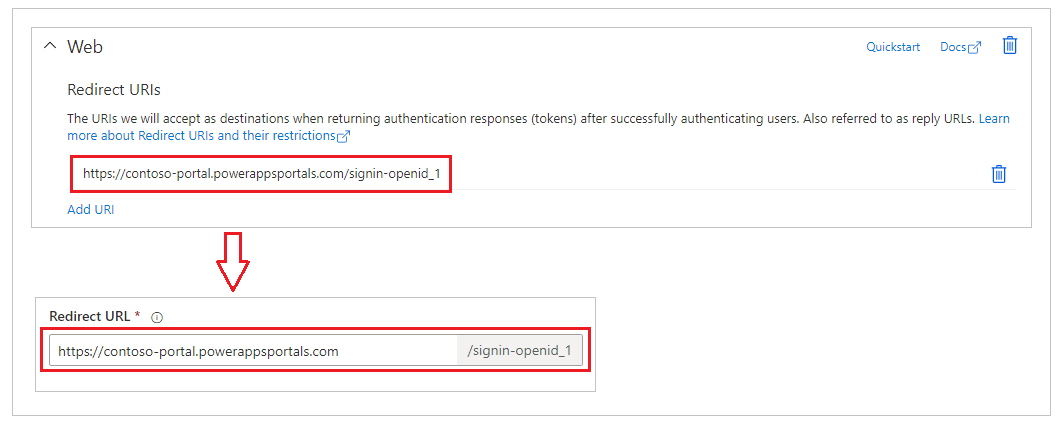

A URI de redirecció, seleccioneu Web (si encara no està seleccionat).

Introduïu l'URL de resposta per al portal al quadre de text URI de redirecció.

Exemple:https://contoso-portal.powerappsportals.com/signin-openid_1Nota

Si utilitzeu l'adreça URL del portal per defecte, copieu i enganxeu l'Adreça URL de resposta tal com es mostra a la secció Creeu i configureu la configuració del proveïdor d’OpenID Connect a la pantalla Configura el proveïdor d'identitats (pas 6 anterior). Si esteu utilitzant un nom de domini personalitzat per al portal, introduïu l'URL personalitzada. Assegureu-vos d'utilitzar aquest valor quan configureu l'URL de redirecció a la configuració del portal quan configureu el proveïdor de l'OpenID Connect.

Per exemple, si introduïu l'URL de resposta en el portal de l'Azure com ahttps://contoso-portal.powerappsportals.com/signin-openid_1, heu d'utilitzar-la directament per a la configuració d'OpenID Connect als portals.

Seleccioneu Registra.

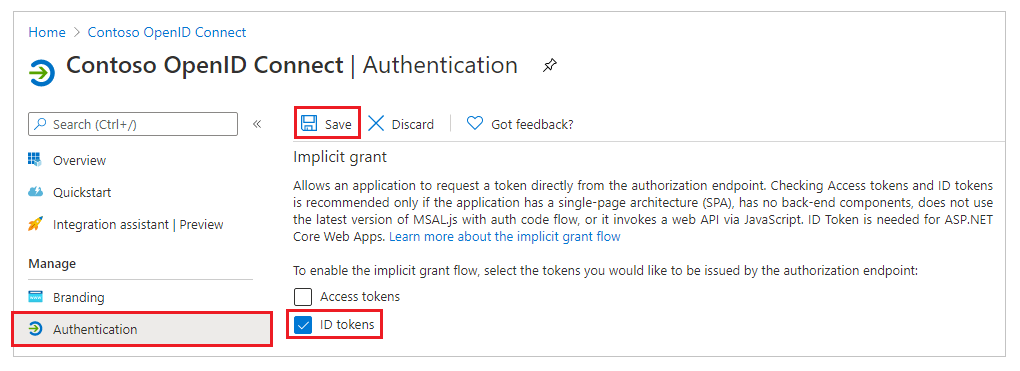

A la subfinestra de l'esquerra, a Administra, seleccioneu Autenticació.

A Concessió implícita, marqueu la casella de selecció Testimonis d'identificació.

Seleccioneu Desa.

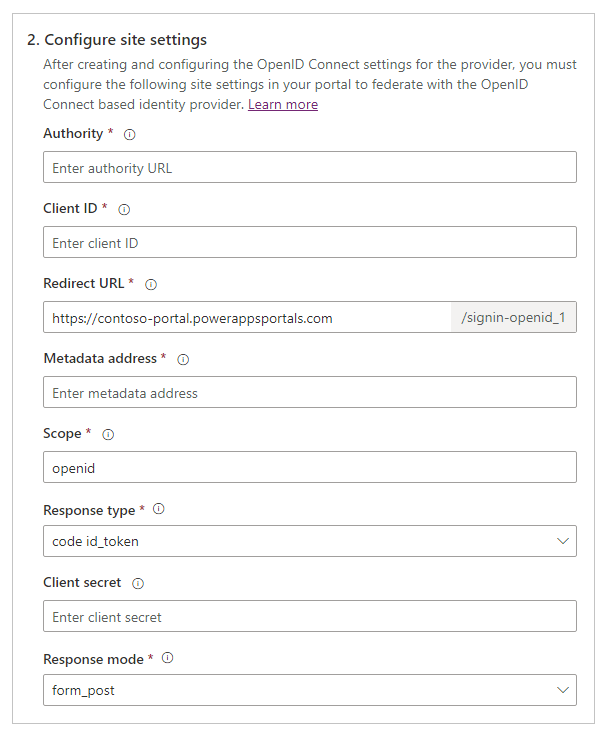

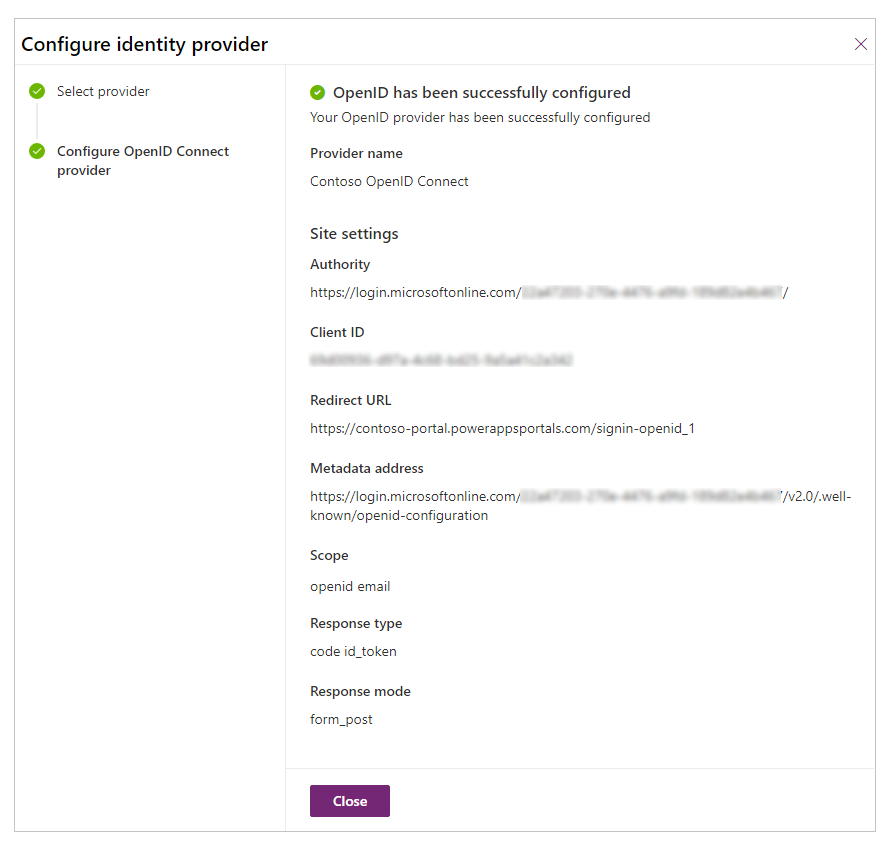

En aquest pas, introduïu la configuració del lloc per a la configuració del portal.

Suggeriment

Si tanqueu la finestra del navegador després de configurar el registre de l'aplicació en el pas anterior, torneu a iniciar la sessió al portal de l'Azure i aneu a l'aplicació que heu registrat.

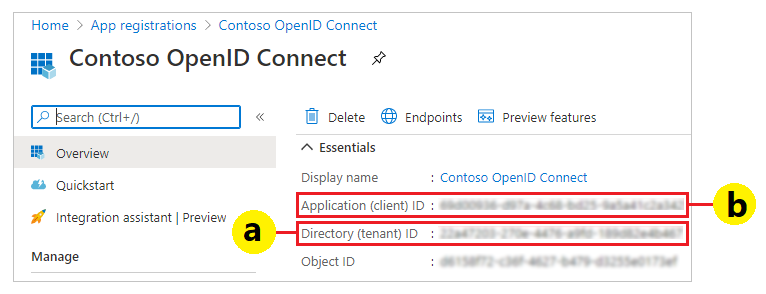

Autoritat: per configurar l'adreça URL d'autoritat, utilitzeu el format següent:

https://login.microsoftonline.com/<Directory (tenant) ID>/Per exemple, si ID de directori (inquilí) en el portal de l'Azure és

7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb, l'URL de l'autoritat éshttps://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/ID de client: copieu l'ID d'aplicació (client) del portal de l'Azure com a ID de client.

URL de redirecció: confirmeu que el valor de configuració del lloc URL de redirecció sigui el mateix que l'URI de redirecció que heu definit anteriorment al portal de l'Azure.

Nota

Si esteu utilitzant l'URL del portal per defecte, podeu copiar i enganxar l'URL de resposta com es mostra al pas Creeu i configureu la configuració del proveïdor d’OpenID Connect. Si esteu utilitzant un nom de domini personalitzat, introduïu l'URL manualment. Assegureu-vos que el valor introduït aquí sigui exactament el mateix que el valor que heu introduït com a URI de redirecció al portal de l'Azure anteriorment.

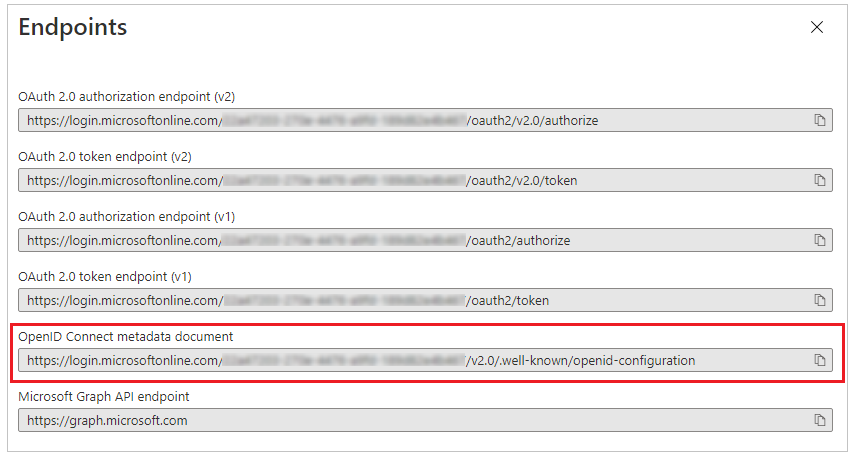

Adreça de metadades: per configurar l'adreça de metadades, feu el següent:

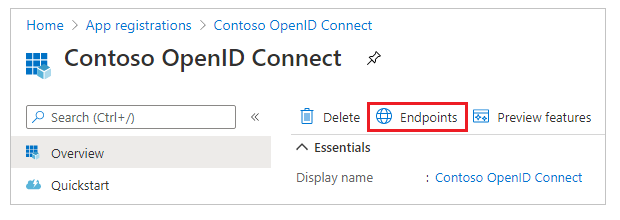

Seleccioneu Informació general al portal de l'Azure.

Seleccioneu Extrems.

Copieu l'URL del document de metadades de l'OpenID Connect.

Enganxeu l'URL del document copiada com a Adreça de metadades per als portals.

Àmbit: definiu el valor de configuració del lloc Àmbit a:

openid emailNota

El valor

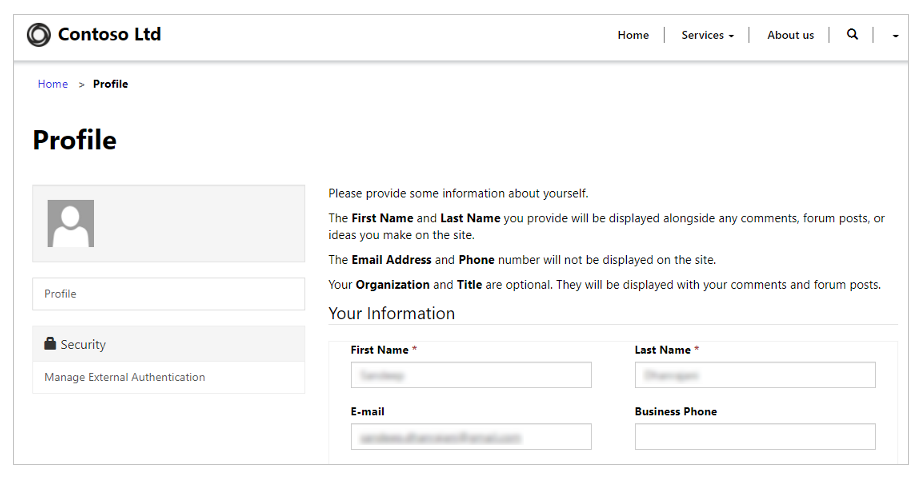

openida Àmbit és obligatori. El valoremailés opcional. Especificar el valoremailen l'àmbit assegura que l'adreça de correu electrònic de l'usuari del portal (registre de contacte) s'emplena automàticament i es mostra en la pàgina Perfil després que l'usuari iniciï la sessió. Per obtenir informació sobre les declaracions addicionals, consulteu Configurar declaracions addicionals més endavant en aquest article.A Tipus de resposta, seleccioneu code id_token.

A Mode de resposta, seleccioneu form_post.

Seleccioneu Confirma.

Seleccioneu Tanca.

Configuració de declaracions addicionals

Habiliteu les declaracions opcionals a l'Azure AD.

Definiu Àmbit per incloure les declaracions addicionals.

Exemple:openid email profileDefiniu l'opció del lloc addicional Assignació de declaracions de registre.

Exemple:firstname=given_name,lastname=family_nameDefiniu l'opció del lloc addicional Assignació de declaracions d'inici de sessió.

Exemple:firstname=given_name,lastname=family_name

Per exemple, el nom, cognoms i adreces de correu electrònic proporcionades amb les declaracions addicionals es convertiran en els valors per defecte de la pàgina de perfil del portal.

Habiliteu l'autenticació mitjançant una aplicació de l'Azure AD de diversos inquilins

Podeu configurar el vostre portal per acceptar els usuaris de l'Azure AD de qualsevol inquilí de l'Azure, i no només d'un inquilí específic, mitjançant l'aplicació de diversos inquilins registrada a l'Azure AD. Per habilitar els diversos inquilins, actualitzeu el registre de l'aplicació a l'aplicació Azure AD.

Per admetre l'autenticació amb l'Azure AD mitjançant una aplicació de diversos inquilins, cal crear o configurar l'opció del lloc addicional Filtre d'emissor.

Aquest paràmetre del lloc és un filtre basat en comodí que coincideix amb tots els emissors de tots els inquilins. Exemple: https://sts.windows.net/*/

Consulteu també

PMF per a l'ús de l'OpenID Connect en portals

Nota

Ens podeu dir quines són les vostres preferències d'idioma per a la documentació? Responeu una breu enquesta. (tingueu en compte que l'idioma de l'enquesta és l'anglès)

Trigareu uns set minuts a completar l'enquesta. No es recopilen dades personals (declaració de privadesa).

Comentaris

Properament: al llarg del 2024 eliminarem gradualment GitHub Issues com a mecanisme de retroalimentació del contingut i el substituirem per un nou sistema de retroalimentació. Per obtenir més informació, consulteu: https://aka.ms/ContentUserFeedback.

Envieu i consulteu els comentaris de