Protegir l'entorn per defecte

Tots els empleats de la vostra organització tenen accés a l'entorn per defecte Power Platform . Com a Power Platform administrador, heu de considerar maneres de protegir aquest entorn tot mantenint-lo accessible per als usos de productivitat personal dels creadors. En aquest article es proporcionen suggeriments.

Assignar funcions d'administrador amb criteri

Penseu si els usuaris d'administrador han de tenir la funció d'administrador Power Platform . La funció d'administrador de l'entorn o d'administrador del sistema seria més adequada? En qualsevol cas, limiteu la funció d'administrador més potent Power Platform a només uns quants usuaris. Obteniu més informació sobre l'administració d'entorns Power Platform .

Comunicar la intenció

Un dels reptes clau per a l'equip Power Platform del Centre d'Excel·lència (CoE) és comunicar els usos previstos de l'entorn per defecte. Aquí teniu algunes recomanacions.

Canviar el nom de l'entorn per defecte

L'entorn per defecte es crea amb el nom TenantName (default). Podeu canviar el nom de l'entorn per alguna cosa més descriptiva, com ara Entorn de productivitat personal, per cridar clarament la intenció.

Utilitzar el Power Platform concentrador

El Microsoft Power Platform hub és una plantilla de lloc de SharePoint comunicació. Proporciona un punt de partida per a una font central d'informació per als creadors sobre l'ús que Power Platform fa la vostra organització. El contingut inicial i les plantilles de pàgina faciliten oferir als creadors informació com ara:

- Casos d'ús de productivitat personal

- Com crear aplicacions i fluxos

- On crear aplicacions i fluxos

- Com contactar amb l'equip d'assistència del CoE

- Normes sobre integració amb serveis externs

Afegiu enllaços a qualsevol altre recurs intern que els vostres creadors us puguin resultar útils.

Limitar l'ús compartit amb tothom

Els creadors poden compartir les seves aplicacions amb altres usuaris individuals i grups de seguretat. Per defecte, l'ús compartit amb tota l'organització o amb Tothom està inhabilitat. Et recomanem que utilitzis un procés tancat al voltant d'aplicacions àmpliament utilitzades per aplicar polítiques i requisits com aquests:

- Política de revisió de seguretat

- Política de ressenyes empresarials

- Requisits de gestió del cicle de vida de l'aplicació (ALM)

- Experiència d'usuari i requisits de marca

La funció Comparteix amb tothom està desactivada de manera predeterminada Power Platform. Us recomanem que mantingueu aquesta configuració desactivada per limitar la sobreexposició de les aplicacions de llenç amb usuaris no desitjats. El grup Tothom de la vostra organització conté tots els usuaris que han iniciat sessió al vostre inquilí, inclosos els convidats i els membres interns. No es tracta només de tots els empleats interns del vostre inquilí. A més, els membres del grup Tothom no es poden editar ni veure. Per obtenir més informació sobre el grup Tothom , aneu a /windows-server/identity/ad-ds/manage/understand-special-identities-groups#everyone.

Si voleu compartir-lo amb tots els empleats interns o amb un grup gran de persones, us recomanem que compartiu amb un grup de seguretat existent d'aquests membres o que creeu un grup de seguretat i compartiu l'aplicació amb aquest grup de seguretat.

Quan l'opció "Compartir amb tothom " està inhabilitada, només un petit grup d'administradors pot compartir una aplicació amb tots els membres de l'entorn. Si sou administrador, podeu executar l'ordre següent del PowerShell si necessiteu habilitar l'ús compartit amb tothom.

Primer, obriu el PowerShell com a administrador i inicieu la sessió al vostre Power Apps compte executant aquesta ordre.

Add-PowerAppsAccountExecuteu el cmdlet Get-TenantSettings per obtenir la llista de la configuració de l'inquilí de l'organització com a objecte.

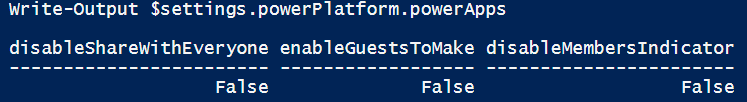

L'objecte

powerPlatform.PowerAppsinclou tres banderes:

Executeu les ordres del PowerShell següents per obtenir l'objecte de configuració i definiu la variable per compartir-la amb tothom a false.

$settings=Get-TenantSettings $settings.powerPlatform.powerApps.disableShareWithEveryone=$falseExecuteu el

Set-TenantSettingscmdlet amb l'objecte settings per permetre als creadors compartir les seves aplicacions amb tots els membres de l'inquilí.Set-TenantSettings $settingsPer desactivar l'ús compartit amb tothom, seguiu els mateixos passos.

set $settings.powerPlatform.powerApps.disableShareWithEveryone = $true

Establir una política de prevenció de pèrdua de dades

Una altra manera de protegir l'entorn per defecte és crear-ne una política de prevenció de pèrdua de dades (DLP). Tenir una política DLP en vigor és especialment crític per a l'entorn predeterminat perquè tots els empleats de la vostra organització hi tenen accés. Aquí teniu algunes recomanacions per ajudar-vos a aplicar la política.

Personalitzar el missatge de governança DLP

Personalitzeu el missatge d'error que es mostra si un creador crea una aplicació que infringeix la norma DLP de l'organització. Dirigiu el fabricant al centre de Power Platform la vostra organització i proporcioneu l'adreça electrònica del vostre equip de CoE.

A mesura que l'equip de CoE refini la política de DLP amb el pas del temps, és possible que trenqueu algunes aplicacions sense voler. Assegureu-vos que el missatge d'infracció de les polítiques DLP contingui dades de contacte o un enllaç a més informació per proporcionar un camí a seguir per als fabricants.

Utilitzeu els cmdlets del PowerShell següents per personalitzar el missatge de la norma degovernança:

| Ordre | Descripció |

|---|---|

| Set-PowerAppDlpErrorSettings | Definir un missatge de governança |

| Set-PowerAppDlpErrorSettings | Actualitzar el missatge de governança |

Bloquejar connectors nous a l'entorn per defecte

De manera predeterminada, tots els connectors nous es col·loquen al grup No empresarial de la norma DLP. Sempre pots canviar el grup per defecte a Empresa o Bloquejat. Per a una norma DLP que s'aplica a l'entorn per defecte, us recomanem que configureu el grup bloquejat com a valor per defecte per assegurar-vos que els connectors nous romanguin inutilitzables fins que un dels administradors els hagi revisat.

Limitar els fabricants als connectors predefinits

Restringiu els fabricants a només connectors bàsics i no bloquejables per evitar l'accés a la resta.

Moveu tots els connectors que no es poden bloquejar al grup de dades empresarials.

Moveu tots els connectors que es poden bloquejar al grup de dades bloquejat.

Limitar els connectors personalitzats

Els connectors personalitzats integren una aplicació o un flux amb un servei de collita pròpia. Aquests serveis estan pensats per a usuaris tècnics, com ara desenvolupadors. És una bona idea reduir la petjada de les API creades per la vostra organització que es poden invocar des d'aplicacions o fluxos a l'entorn per defecte. Per evitar que els creadors creïn i utilitzin connectors personalitzats per a API a l'entorn per defecte, creeu una regla per bloquejar tots els patrons d'URL.

Per permetre als fabricants accedir a algunes API (per exemple, un servei que retorna una llista de vacances de l'empresa), configureu diverses regles que classifiquin patrons d'URL diferents als grups de dades empresarials i no empresarials. Assegureu-vos que les connexions sempre utilitzin el protocol HTTPS. Obteniu més informació sobre la política DLP per als connectors personalitzats.

Integració segura amb l'Exchange

El Office 365 connector de l'Outlook és un dels connectors estàndard que no es poden bloquejar. Permet als fabricants enviar, suprimir i respondre missatges de correu electrònic a les bústies a les quals tenen accés. El risc amb aquest connector és també una de les seves capacitats més potents: la capacitat d'enviar un correu electrònic. Per exemple, un creador pot crear un flux que enviï un missatge de correu electrònic.

L'administrador de l'Exchange de l'organització pot configurar regles al servidor de l'Exchange per evitar que s'enviïn correus electrònics des de les aplicacions. També és possible excloure fluxos o aplicacions específics de les regles configurades per bloquejar els correus electrònics de sortida. Podeu combinar aquestes regles amb una llista permesa d'adreces electròniques per assegurar-vos que el correu electrònic d'aplicacions i fluxos només es pugui enviar des d'un grup reduït de bústies de correu.

Quan una aplicació o flux envia un correu electrònic mitjançant el connector de l'Outlook, insereix capçaleres Office 365 SMTP específiques al missatge. Podeu utilitzar frases reservades a les capçaleres per identificar si un correu electrònic prové d'un flux o d'una aplicació.

La capçalera SMTP inserida en un correu electrònic enviat des d'un flux té l'aspecte següent:

x-ms-mail-application: Microsoft Power Automate;

User-Agent: azure-logic-apps/1.0 (workflow 2321aaccfeaf4d7a8fb792e29c056b03;version 08585414259577874539) microsoft-flow/1.0

x-ms-mail-operation-type: Send

x-ms-mail-environment-id: 0c5781e0-65ec-ecd7-b964-fd94b2c8e71b

Detalls de la capçalera

La taula següent descriu els valors que poden aparèixer a la capçalera x-ms-mail-application en funció del servei utilitzat:

| Service | Valor |

|---|---|

| Power Automate | Microsoft Power Automate; User-Agent: azure-logic-apps/1.0 (workflow <GUID; número de> versió de < versió>) Microsoft-flow/1.0 |

| Power Apps | Microsoft Power Apps; Usuari-Agent: PowerApps/ (; AppName= <nom de l'aplicació>) |

La taula següent descriu els valors que poden aparèixer a la capçalera x-ms-mail-operation-type en funció de l'acció que s'estigui realitzant:

| Valor | Descripció |

|---|---|

| Respon | Per a operacions de correu electrònic de resposta |

| Endavant | Per a operacions de reenviament de correu electrònic |

| Envia | Per enviar operacions de correu electrònic, incloses SendEmailWithOptions i SendApprovalEmail |

La capçalera x-ms-mail-environment-id conté el valor d'identificador d'entorn. La presència d'aquesta capçalera depèn del producte que utilitzeu:

- Dins Power Apps, sempre hi és present.

- A Power Automate més, només està present en connexions creades després del juliol del 2020.

- A les aplicacions lògiques, mai no està present.

Regles potencials de l'Exchange per a l'entorn per defecte

A continuació s'indiquen algunes accions de correu electrònic que és possible que vulgueu bloquejar mitjançant les regles de l'Exchange.

Bloqueja els correus electrònics sortints a destinataris externs: Bloqueja tots els correus electrònics sortints enviats a destinataris externs de Power Automate i Power Apps. Aquesta regla impedeix als creadors enviar correus electrònics a socis, proveïdors o clients des de les seves aplicacions o fluxos.

Bloquejar el reenviament de sortida: bloquegeu tots els correus electrònics sortints reenviats a destinataris externs des d'on Power Automate el Power Apps remitent no sigui d'una llista permesa de bústies de correu. Aquesta regla impedeix als creadors crear un flux que reenviï automàticament els correus electrònics entrants a un destinatari extern.

Excepcions a tenir en compte amb les regles de bloqueig de correu electrònic

Aquí teniu algunes excepcions potencials a les normes de l'Exchange per bloquejar el correu electrònic per afegir flexibilitat:

Eximir aplicacions i fluxos específics: afegiu una llista d'exempcions a les regles suggerides anteriorment perquè les aplicacions o els fluxos aprovats puguin enviar correus electrònics a destinataris externs.

Llista de permisos a nivell d'organització: en aquest escenari, té sentit moure la solució a un entorn dedicat. Si diversos fluxos de l'entorn han d'enviar correus electrònics sortints, podeu crear una regla d'excepció general per permetre els correus electrònics sortints d'aquest entorn. El permís de creador i administrador en aquest entorn ha d'estar estretament controlat i limitat.

Aplicar l'aïllament entre inquilins

Power Platform té un sistema de connectors basat en Microsoft Entra que permeten als usuaris autoritzats Microsoft Entra connectar aplicacions i fluxos als magatzems de dades. L'aïllament de l'inquilí regeix el moviment de dades des de Microsoft Entra fonts de dades autoritzades cap i des del seu inquilí.

L'aïllament de l'inquilí s'aplica a nivell d'inquilí i afecta tots els entorns de l'inquilí, inclòs l'entorn per defecte. Atès que tots els empleats són fabricants en l'entorn per defecte, configurar una política robusta d'aïllament dels inquilins és fonamental per protegir el medi ambient. Us recomanem que configureu explícitament els inquilins als quals es poden connectar els vostres empleats. Tots els altres inquilins haurien d'estar coberts per les regles predeterminades que bloquegen tant el flux d'entrada com el de sortida de dades.

Power Platform L'aïllament de l'inquilí és diferent de la restricció de l'inquilí Microsoft Entra a tot el país. No afecta Microsoft Entra l'accés basat en documents d'identitat fora de Power Platform. Només funciona per a connectors que utilitzen Microsoft Entra autenticació basada en ID, com ara l'Outlook i Office 365 els SharePoint connectors.

Consulteu també

Restringir l'accés entrant i sortint de diversos inquilins (visualització prèvia)

Get-PowerAppTenantIsolationPolicy (Microsoft.PowerApps. Administració.PowerShell)