Obtener más información sobre la clave de disponibilidad de Clave de cliente

La clave de disponibilidad es una clave raíz generada y aprovisionada automáticamente al crear una directiva de cifrado de datos. Microsoft 365 almacena y protege la clave de disponibilidad. La clave de disponibilidad es funcionalmente similar a las dos claves raíz que se proporcionan para clave de cliente. La clave de disponibilidad ajusta las claves un nivel inferior en la jerarquía de claves. A diferencia de las claves que proporciona y administra en Azure Key Vault, no puede acceder directamente a la clave de disponibilidad. Los servicios automatizados de Microsoft 365 administran la clave de disponibilidad mediante programación. Estos servicios inician operaciones automatizadas que nunca implican acceso directo a la clave de disponibilidad.

El propósito principal de la clave de disponibilidad es proporcionar capacidad de recuperación a partir de la pérdida inesperada de claves raíz que administra. La pérdida podría ser el resultado de una mala administración o una acción malintencionada. Si pierde el control de las claves raíz, póngase en contacto con Soporte técnico de Microsoft para obtener ayuda con el proceso de recuperación mediante la clave de disponibilidad. Use la clave de disponibilidad para migrar a una nueva directiva de cifrado de datos con las nuevas claves raíz que aprovisione.

El almacenamiento y el control de la clave de disponibilidad son deliberadamente diferentes de las claves de Azure Key Vault por tres motivos:

- La clave de disponibilidad proporciona una funcionalidad "break-glass" de recuperación si se pierde el control sobre ambas claves de Azure Key Vault.

- La separación de controles lógicos y ubicaciones de almacenamiento seguras proporciona defensa en profundidad y protege contra la pérdida de todas las claves y los datos de un único ataque o punto de error.

- La clave de disponibilidad proporciona una funcionalidad de alta disponibilidad si los servicios de Microsoft 365 no pueden alcanzar las claves hospedadas en Azure Key Vault debido a errores transitorios. Esta regla solo se aplica al cifrado del servicio Exchange. Microsoft SharePoint y OneDrive nunca usan la clave de disponibilidad a menos que indique explícitamente a Microsoft que inicie el proceso de recuperación.

Compartir la responsabilidad de proteger los datos mediante diversas protecciones y procesos para la administración de claves reduce en última instancia el riesgo de que todas las claves (y, por lo tanto, los datos) se pierdan o destruyan permanentemente. Microsoft le proporciona la única autoridad sobre la deshabilitación o destrucción de la clave de disponibilidad al salir del servicio. Por diseño, nadie de Microsoft tiene acceso a la clave de disponibilidad: solo es accesible mediante el código de servicio de Microsoft 365.

Para obtener más información sobre cómo protegemos las claves, visite el Centro de confianza de Microsoft.

Sugerencia

Si no es cliente de E5, use la prueba de 90 días de soluciones de Microsoft Purview para explorar cómo las funcionalidades adicionales de Purview pueden ayudar a su organización a administrar las necesidades de cumplimiento y seguridad de los datos. Comience ahora en el centro de pruebas del portal de cumplimiento de Microsoft Purview. Obtenga más información sobre términos de suscripción y prueba.

Windows 365 soporte técnico para la clave de cliente de Microsoft Purview está en versión preliminar pública y está sujeto a cambios.

Uso de la clave de disponibilidad

La clave de disponibilidad proporciona capacidad de recuperación para escenarios en los que un malfactor externo o un insider malintencionado roba el control del almacén de claves, o cuando una mala administración accidental produce la pérdida de claves raíz. Esta funcionalidad de recuperación se aplica a todos los servicios de Microsoft 365 compatibles con la clave de cliente. Los servicios individuales usan la clave de disponibilidad de forma diferente. Microsoft 365 solo usa la clave de disponibilidad de las formas descritas en las secciones siguientes.

Exchange

Además de la funcionalidad de recuperación, Exchange usa la clave de disponibilidad para garantizar la disponibilidad de los datos durante problemas operativos transitorios o intermitentes relacionados con el servicio que accede a las claves raíz. Cuando el servicio no puede acceder a ninguna de las claves de cliente de Azure Key Vault debido a errores transitorios, el servicio usa automáticamente la clave de disponibilidad. El servicio NUNCA va directamente a la clave de disponibilidad.

Los sistemas automatizados de Exchange pueden usar la clave de disponibilidad durante errores transitorios. El uso de la clave de disponibilidad admite servicios back-end automatizados, como antivirus, detección electrónica, Prevención de pérdida de datos de Microsoft Purview, movimientos de buzones e indexación de datos.

SharePoint y OneDrive

Para SharePoint amd OneDrive, la clave de disponibilidad NUNCA se usa fuera de la funcionalidad de recuperación. Debe indicar explícitamente a Microsoft que use la clave de disponibilidad durante un escenario de recuperación. Las operaciones de servicio automatizadas solo se basan en las claves de cliente en Azure Key Vault. Para obtener información detallada sobre cómo funciona la jerarquía de claves para estos servicios, vea Cómo SharePoint y OneDrive usan la clave de disponibilidad.

Seguridad de clave de disponibilidad

Microsoft comparte la responsabilidad de la protección de datos con usted mediante la creación de instancias de la clave de disponibilidad y la adopción de amplias medidas para protegerla. Microsoft no expone el control directo de la clave de disponibilidad a los clientes. Por ejemplo, solo puede revertir (girar) las claves que posee en Azure Key Vault. Para obtener más información, consulte Roll or rotate a Customer Key or an availability key (Roll or rotate a Customer Key or an availability key).

Almacenes de secretos de clave de disponibilidad

Microsoft protege las claves de disponibilidad en almacenes de secretos internos controlados por acceso, como la Key Vault de Azure orientada al cliente. Implementamos controles de acceso para impedir que los administradores de Microsoft accedan directamente a los secretos contenidos en. Las operaciones del Almacén de secretos, incluida la rotación y eliminación de claves, se producen a través de comandos automatizados que nunca implican acceso directo a la clave de disponibilidad. Las operaciones de administración de almacenes secretos se limitan a ingenieros específicos y requieren escalación de privilegios a través de una herramienta interna, Caja de seguridad. La escalación de privilegios requiere la aprobación y la justificación del administrador antes de que se le conceda. La caja de seguridad garantiza que el acceso está limitado por el tiempo con revocación automática de acceso al expirar el tiempo o cerrar la sesión del ingeniero.

Las claves de disponibilidad de Exchange se almacenan en un almacén secreto de Exchange Active Directory. Las claves de disponibilidad se almacenan de forma segura dentro de contenedores específicos del inquilino dentro del controlador de Dominio de Active Directory. Esta ubicación de almacenamiento segura es independiente y aislada del almacén secreto de SharePoint y OneDrive.

Las claves de disponibilidad de SharePoint y OneDrive se almacenan en un almacén secreto interno administrado por el equipo de servicio. Este servicio de almacenamiento de secretos protegido tiene servidores front-end con puntos de conexión de aplicación y un SQL Database como back-end. Las claves de disponibilidad se almacenan en el SQL Database. Las claves de cifrado del almacén secreto encapsulan (cifran) las claves de disponibilidad. Las claves de almacén de secretos usan una combinación de AES-256 y HMAC para cifrar la clave de disponibilidad en reposo. Las claves de cifrado del almacén de secretos se almacenan en un componente aislado lógicamente de la misma SQL Database y se cifran con claves RSA-2048 contenidas en certificados administrados por la entidad de certificación (CA) de Microsoft. Estos certificados se almacenan en los servidores front-end del almacén secreto que realizan operaciones en la base de datos.

Defensa en profundidad

Microsoft emplea una estrategia de defensa en profundidad para evitar que actores malintencionados afecten a la confidencialidad, integridad o disponibilidad de los datos de los clientes almacenados en la nube de Microsoft. Se implementan controles preventivos y de detectives específicos para proteger el almacén secreto y la clave de disponibilidad como parte de la estrategia de seguridad global.

Microsoft 365 se ha creado para evitar el uso indebido de la clave de disponibilidad. La capa de aplicación es el único método a través del cual se pueden usar claves, incluida la clave de disponibilidad, para cifrar y descifrar datos. Solo el código de servicio de Microsoft 365 tiene la capacidad de interpretar y recorrer la jerarquía de claves para las actividades de cifrado y descifrado. El aislamiento lógico existe entre las ubicaciones de almacenamiento de claves de cliente, claves de disponibilidad, otras claves jerárquicas y datos de cliente. Este aislamiento mitiga el riesgo de exposición de datos en caso de que una o varias ubicaciones estén en peligro. Cada capa de la jerarquía tiene funcionalidades integradas de detección de intrusiones 24x7 para proteger los datos y secretos almacenados.

Los controles de acceso se implementan para evitar el acceso no autorizado a los sistemas internos, incluidos los almacenes de secretos de clave de disponibilidad. Los ingenieros de Microsoft no tienen acceso directo a los almacenes de secretos de clave de disponibilidad. Para obtener más información sobre los controles de acceso, consulte Controles de acceso administrativo en Microsoft 365.

Los controles técnicos impiden que el personal de Microsoft inicie sesión en cuentas de servicio con privilegios elevados, que de lo contrario podrían usar los atacantes para suplantar los servicios de Microsoft. Por ejemplo, estos controles impiden el inicio de sesión interactivo.

El registro de seguridad y los controles de supervisión son otra medida de protección en profundidad implementada que mitiga el riesgo para los servicios de Microsoft y sus datos. Los equipos de servicio de Microsoft implementan soluciones de supervisión activas que generan alertas y registros de auditoría. Todos los equipos de servicio cargan sus registros en un repositorio central donde los registros se agregan y procesan. Las herramientas internas examinan automáticamente los registros para confirmar que los servicios funcionan en un estado óptimo, resistente y seguro. La actividad inusual se marca para una revisión adicional.

Cualquier evento de registro que indique una posible infracción de la directiva de seguridad de Microsoft se llama inmediatamente a la atención de los equipos de seguridad de Microsoft. La seguridad de Microsoft 365 ha configurado alertas para detectar intentos de acceso a almacenes de secretos de clave de disponibilidad. Las alertas también se generan si el personal de Microsoft intenta iniciar sesión interactivo en las cuentas de servicio, lo que está prohibido y protegido por los controles de acceso. La seguridad de Microsoft 365 también detecta y alerta sobre las desviaciones del servicio de Microsoft 365 de las operaciones normales de línea base. Los malhechores que intentan usar mal los servicios de Microsoft 365 desencadenarían alertas que provocarían el desalojo del delincuente del entorno en la nube de Microsoft.

Uso de la clave de disponibilidad para recuperarse de la pérdida de claves

Si pierde el control de las claves de cliente, la clave de disponibilidad le proporciona la capacidad de recuperar y volver a cifrar los datos.

Procedimiento de recuperación para Exchange

Si pierde el control de las claves de cliente, la clave de disponibilidad le ofrece la capacidad de recuperar los datos y poner los recursos de Microsoft 365 afectados de nuevo en línea. La clave de disponibilidad sigue protegiendo los datos mientras se recupera. En un nivel alto, para recuperarse completamente de la pérdida de claves, cree un nuevo DEP y mueva los recursos afectados a la nueva directiva.

Para cifrar los datos con nuevas claves de cliente, cree nuevas claves en Azure Key Vault, cree un nuevo DEP con las nuevas claves de cliente y, a continuación, asigne el nuevo DEP a los buzones cifrados actualmente con el DEP anterior para el que se pierden o se ponen en peligro las claves.

Este proceso de re-cifrado puede tardar hasta 72 horas y es la duración estándar cuando se cambia un DEP.

Procedimiento de recuperación para SharePoint y OneDrive

Para SharePoint y OneDrive, la clave de disponibilidad NUNCA se usa fuera de la funcionalidad de recuperación. Debe indicar explícitamente a Microsoft que inicie el uso de la clave de disponibilidad durante un escenario de recuperación. Para iniciar el proceso de recuperación, póngase en contacto con Microsoft para activar la clave de disponibilidad. Una vez activada, la clave de disponibilidad se usa automáticamente para descifrar los datos, lo que le permite cifrar los datos con un DEP recién creado asociado a las nuevas claves de cliente.

Esta operación es proporcional al número de sitios de la organización. Una vez que llame a Microsoft para usar la clave de disponibilidad, debe estar totalmente en línea en un plazo de aproximadamente cuatro horas.

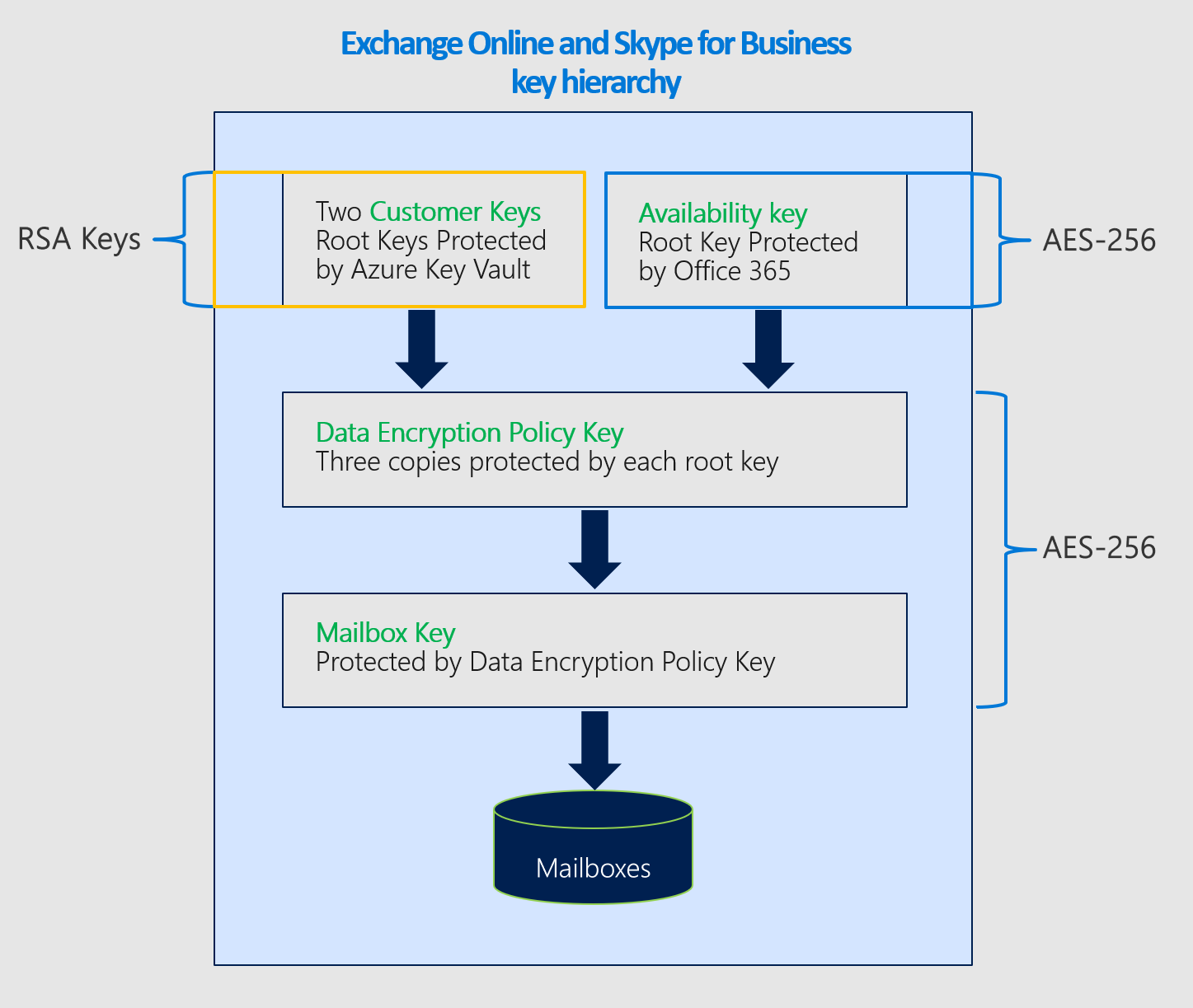

Uso de la clave de disponibilidad por Parte de Exchange

Al crear un DEP con clave de cliente, Microsoft 365 genera una clave de directiva de cifrado de datos (clave DEP) asociada a ese DEP. El servicio cifra la clave DEP tres veces: una con cada una de las claves de cliente y una con la clave de disponibilidad. Solo se almacenan las versiones cifradas de la clave DEP y una clave DEP solo se puede descifrar con las claves de cliente o la clave de disponibilidad. A continuación, la clave DEP se usa para cifrar las claves de buzón, que cifran buzones individuales.

Microsoft 365 sigue este proceso para descifrar y proporcionar datos cuando los clientes usan el servicio:

Descifra la clave DEP mediante la clave de cliente.

Use la clave DEP descifrada para descifrar una clave de buzón.

Use la clave de buzón de correo descifrada para descifrar el buzón en sí, lo que le permite acceder a los datos del buzón.

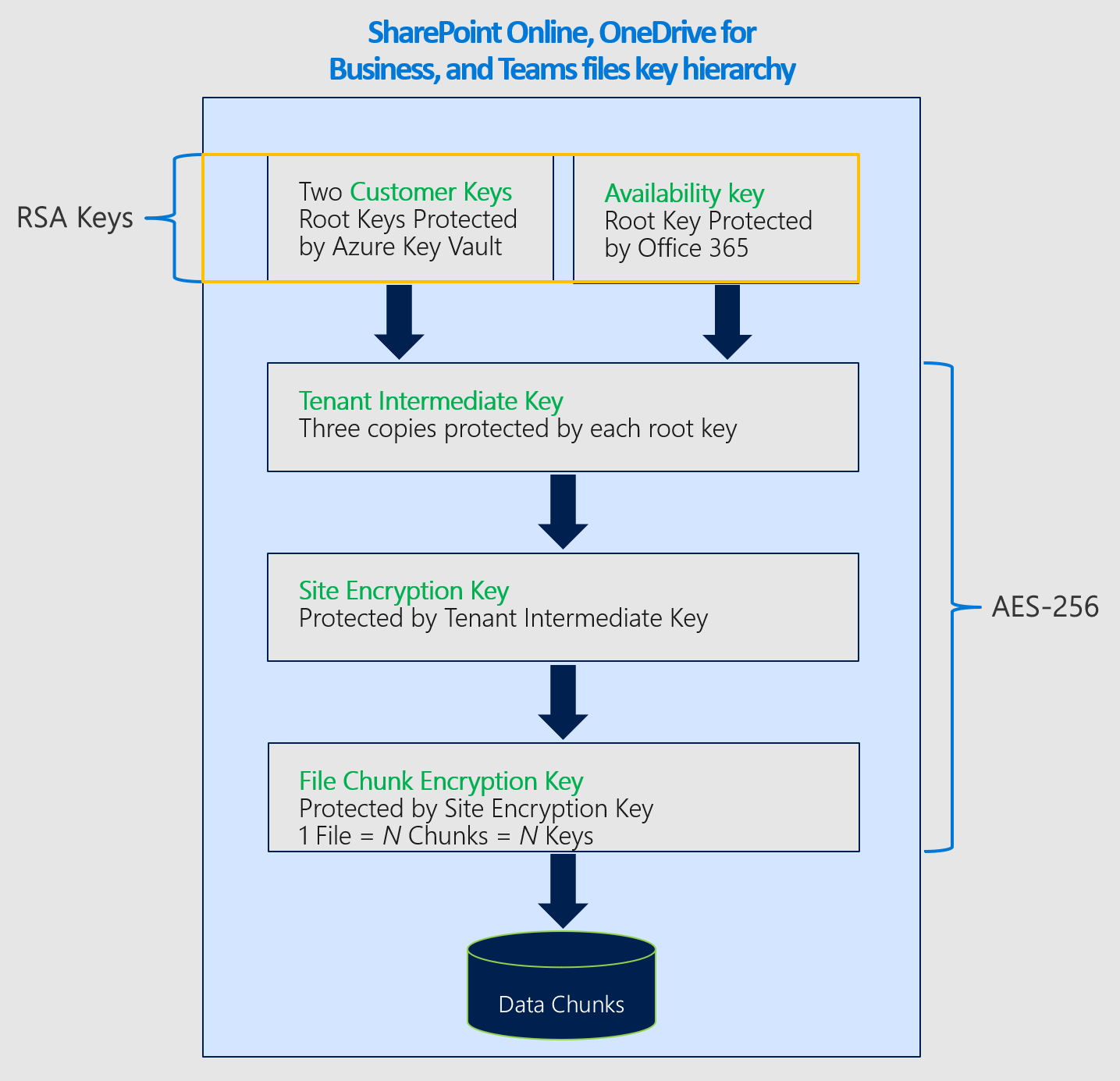

Uso de la clave de disponibilidad de SharePoint y OneDrive

La arquitectura y la implementación de SharePoint y OneDrive para la clave de cliente y la clave de disponibilidad son diferentes de Exchange.

Cuando una organización se mueve a claves administradas por el cliente, Microsoft 365 crea una clave intermedia específica de la organización (TIK). Microsoft 365 cifra el TIK dos veces, una vez con cada una de las claves de cliente, y almacena las dos versiones cifradas de TIK. Solo se almacenan las versiones cifradas de TIK y una TIK solo se puede descifrar con las claves de cliente. A continuación, la TIK se usa para cifrar las claves de sitio, que luego se usan para cifrar las claves de blob (también denominadas claves de fragmento de archivo). En función del tamaño del archivo, el servicio podría dividir un archivo en varios fragmentos de archivo cada uno con una clave única. Los blobs (fragmentos de archivo) se cifran con las claves de blob y se almacenan en el servicio Microsoft Azure Blob Storage.

Microsoft 365 sigue este proceso para descifrar y proporcionar archivos de cliente cuando los clientes usan el servicio:

Descifra el TIK mediante la clave de cliente.

Use la TIK descifrada para descifrar una clave de sitio.

Use la clave de sitio descifrada para descifrar una clave de blob.

Use la clave de blob descifrada para descifrar el blob.

Microsoft 365 descifra una TIK mediante la emisión de dos solicitudes de descifrado a Azure Key Vault con un ligero desplazamiento. El primero en finalizar proporciona el resultado, cancelando la otra solicitud.

En caso de que pierda el acceso a las claves, Microsoft 365 también cifra la TIK con una clave de disponibilidad y almacena esta información junto con los TIK cifrados con cada clave de cliente. La TIK cifrada con la clave de disponibilidad solo se usa cuando se llama a Microsoft para inscribir la ruta de recuperación cuando se pierde el acceso a las claves, de forma malintencionada o accidental.

Por motivos de disponibilidad y escalado, los TIK descifrados se almacenan en caché en una caché de memoria con un tiempo limitado. Dos horas antes de que una caché de TIK expire, Microsoft 365 intenta descifrar cada TIK. Descifrar los TIK amplía la duración de la memoria caché. Si se produce un error en el descifrado de TIK durante un período de tiempo significativo, Microsoft 365 genera una alerta para notificar a la ingeniería antes de la expiración de la memoria caché. Microsoft 365 inicia la operación de recuperación solo si llama a , lo que implica descifrar la TIK con la clave de disponibilidad almacenada en el almacén secreto de Microsoft e incorporar el inquilino de nuevo mediante la TIK descifrada y un nuevo conjunto de claves de Azure Key Vault proporcionadas por el cliente.

A partir de hoy, la clave de cliente participa en la cadena de cifrado y descifrado de los datos de archivos de SharePoint almacenados en el almacén de blobs de Azure, pero no en los elementos de lista o metadatos de SharePoint almacenados en el SQL Database. Microsoft 365 no usa la clave de disponibilidad para Exchange y SharePoint y OneDrive, aparte del caso descrito, que se inicia por el cliente. El acceso humano a los datos del cliente está protegido por la caja de seguridad del cliente.

Desencadenadores de clave de disponibilidad

Microsoft 365 desencadena la clave de disponibilidad solo en circunstancias específicas. Estas circunstancias difieren según el servicio.

Desencadenadores para Exchange

Microsoft 365 lee el DEP al que está asignado el buzón para determinar la ubicación de las dos claves de cliente en Azure Key Vault.

Microsoft 365 elige aleatoriamente una de las dos claves de cliente del DEP y envía una solicitud a Azure Key Vault para desencapsular la clave DEP mediante la clave de cliente.

Si se produce un error en la solicitud para desencapsular la clave DEP mediante la clave de cliente, Microsoft 365 envía una segunda solicitud a Azure Key Vault, esta vez instruyéndola a usar la clave de cliente alternativa (segunda).

Si se produce un error en la segunda solicitud para desencapsular la clave DEP mediante la clave de cliente, Microsoft 365 examina los resultados de ambas solicitudes.

Si el examen determina que las solicitudes no devolvió un error del sistema:

Microsoft 365 desencadena la clave de disponibilidad para descifrar la clave DEP.

A continuación, Microsoft 365 usa la clave DEP para descifrar la clave de buzón y completar la solicitud del usuario.

En este caso, Azure Key Vault no puede responder o no es accesible debido a un error transitorio.

Si el examen determina que las solicitudes no pudieron devolver ACCESS DENIED:

Esta devolución significa que se ha realizado una acción deliberada, involuntaria o malintencionada para que las claves de cliente no estén disponibles (por ejemplo, durante el proceso de purga de datos como parte de la salida del servicio).

En este caso, la clave de disponibilidad es solo para acciones del sistema y no para acciones de usuario, se produce un error en la solicitud de usuario y el usuario recibe un mensaje de error.

Importante

El código de servicio de Microsoft 365 siempre tiene un token de inicio de sesión válido para razonar sobre los datos del cliente a fin de proporcionar servicios en la nube que agregan valor. Por lo tanto, hasta que se elimine la clave de disponibilidad, se puede usar como reserva para las acciones iniciadas por Exchange, o internamente, como la creación de índices de búsqueda o el traslado de buzones. Esto se aplica tanto a las solicitudes errors transitorias como a las solicitudes ACCESS DENIED a Azure Key Vault.

Desencadenadores para SharePoint y OneDrive

Para SharePoint amd OneDrive, la clave de disponibilidad NUNCA se usa fuera de la funcionalidad de recuperación y los clientes deben indicar explícitamente a Microsoft que inicie el uso de la clave de disponibilidad durante un escenario de recuperación.

Registros de auditoría y la clave de disponibilidad

Los sistemas automatizados de Microsoft 365 procesan todos los datos a medida que fluyen a través del sistema para proporcionar servicios en la nube, por ejemplo, antivirus, detección electrónica, prevención de pérdida de datos e indexación de datos. Microsoft 365 no genera registros visibles para el cliente para esta actividad. Además, el personal de Microsoft no tiene acceso a los datos como parte de estas operaciones normales del sistema.

Registro de claves de disponibilidad de Exchange

Cuando Exchange accede a la clave de disponibilidad para proporcionar servicio, Microsoft 365 publica registros visibles para el cliente accesibles desde el portal seguridad y cumplimiento. Cada vez que el servicio usa la clave de disponibilidad, se genera un registro de auditoría para la operación de clave de disponibilidad. Un nuevo tipo de registro denominado "Cifrado del servicio de claves del cliente" con el tipo de actividad "Reserva a clave de disponibilidad" permite a los administradores filtrar los resultados de búsqueda de registros de auditoría unificada para ver los registros de clave de disponibilidad.

Los registros incluyen atributos como fecha, hora, actividad, identificador de organización e identificador de directiva de cifrado de datos. El registro está disponible como parte de los registros de auditoría unificados y es accesible desde la pestaña Búsqueda de registros de auditoría de portal de cumplimiento Microsoft Purview.

Los registros de clave de disponibilidad de Exchange usan el esquema común de actividad de administración de Microsoft 365 con parámetros personalizados agregados: id. de directiva, identificador de versión de clave de ámbito e identificador de solicitud.

Registro de claves de disponibilidad de SharePoint y OneDrive

El registro de claves de disponibilidad aún no está disponible para estos servicios. Para SharePoint y OneDrive, Microsoft solo activa la clave de disponibilidad con fines de recuperación cuando se le indique. Como resultado, ya conoce todos los eventos en los que se usa la clave de disponibilidad para estos servicios.

Clave de disponibilidad en la jerarquía clave de cliente

Microsoft 365 usa la clave de disponibilidad para ajustar el nivel de claves más bajo en la jerarquía de claves establecida para el cifrado del servicio de claves de cliente. Existen jerarquías clave diferentes entre los servicios. Los algoritmos de clave también difieren entre las claves de disponibilidad y otras claves de la jerarquía de cada servicio aplicable. Los algoritmos de clave de disponibilidad utilizados por los distintos servicios son los siguientes:

Las claves de disponibilidad de Exchange usan AES-256.

Las claves de disponibilidad de SharePoint y OneDrive usan RSA-2048.

Cifrado de cifrado que se usa para cifrar claves para Exchange

Cifrado de cifrado que se usa para cifrar claves para SharePoint