Novedades de Windows Server 2016

En este artículo se describen algunas de las nuevas características de Windows Server 2016, que son las que tienen más probabilidades de tener un mayor impacto mientras trabaja con esta versión.

Compute

El área Virtualización incluye características y productos de virtualización destinados a los profesionales de TI para diseñar, implementar y mantener Windows Server.

General

Las máquinas físicas y virtuales se benefician de una mayor precisión temporal gracias a las mejoras en los servicios de sincronización de hora de Hyper-V y Win32. Windows Server ahora puede hospedar servicios que cumplen las próximas normas que exigen una precisión de 1 ms con respecto a UTC.

Hyper-V

La virtualización de red de Hyper-V (HNV) es un componente fundamental de la solución actualizada de redes definidas por software (SDN) de Microsoft y está totalmente integrada en la pila de SDN. Windows Server 2016 incluye los siguientes cambios para Hyper-V:

Windows Server 2016 ahora incluye un conmutador de Hyper-V programable. La controladora de red de Microsoft envía las directivas de HNV a un agente de host que se ejecuta en cada host mediante el protocolo de administración de bases de datos Open vSwitch (OVSDB) como interfaz SouthBound (SBI). El Agente de host almacena esta directiva mediante una personalización del esquema VTEP y programa reglas de flujo complejas en un motor de flujo eficaz en el conmutador de Hyper-V. El motor de flujo del conmutador de Hyper-V es el mismo que usa Azure. Toda la pila de SDN a través de la controladora de red y el proveedor de recursos de red también es coherente con Azure, lo que hace que su rendimiento sea comparable a la nube pública de Azure. En el motor de flujo de Microsoft, el conmutador de Hyper-V está equipado para controlar las reglas de flujo sin estado y con estado por medio de un mecanismo de acción de coincidencia simple que define cómo se deben procesar los paquetes dentro del conmutador.

HNV ahora admite la encapsulación del protocolo de red de área local virtual extensible (VXLAN). HNV usa el protocolo VXLAN en modo de distribución MAC por medio de la controladora de red de Microsoft para asignar el inquilino a través de direcciones IP de red a las direcciones IP de red físicas subyacentes. Las descargas de tareas NVGRE y VXLAN son compatibles con controladores de terceros para mejorar el rendimiento.

Windows Server 2016 incluye un equilibrador de carga de software (SLB) con compatibilidad total con el tráfico de red virtual e interacción sin problemas con HNV. El motor de flujo de alto rendimiento implementa el SLB en el v-Switch del plano de datos y, a continuación, la controladora de red lo controla para las asignaciones de IP virtual (VIP) o IP dinámica (DIP).

HNV implementa encabezados Ethernet L2 adecuados para garantizar la interoperabilidad con dispositivos físicos y virtuales de terceros que dependen de protocolos estándar del sector. Microsoft se asegura de que todos los paquetes transmitidos tengan valores compatibles en todos los campos para garantizar la interoperabilidad. HNV requiere compatibilidad con tramas gigantes (MTU > 1780) en la red física L2 para tener en cuenta la sobrecarga de paquetes que introducen los protocolos de encapsulación como NVGRE y VXLAN. La compatibilidad con tramas gigantes garantiza que las máquinas virtuales de invitado conectadas a una red virtual de HNV mantengan una MTU de 1514.

La compatibilidad con los contenedores Windows aporta mejoras de rendimiento, una administración de red simplificada y compatibilidad para contenedores de Windows en Windows 10. Para obtener más información, consulte la documentación sobre contenedores de Windows y Contenedores: Docker, Windows y tendencias.

Hyper-V ahora es compatible con el modo de espera conectado. Al instalar el rol de Hyper-V en un equipo que usa el modelo de energía Always On/Always Connected (AOAC), ahora puede configurarlo para que use el modo de energía de espera conectado.

La asignación discreta de dispositivos da a una máquina virtual acceso directo y exclusivo a determinados dispositivos PCIe de hardware. Esta característica se salta la pila de virtualización de Hyper-V, lo que permite un acceso más rápido. Para obtener más información, consulte Asignación discreta de dispositivos y Asignación discreta de dispositivos: Descripción y contexto.

Hyper-V ahora admite el cifrado de unidad BitLocker para discos del sistema operativo en máquinas virtuales de 1.ª generación. Este método de protección reemplaza a los módulos de plataforma segura (TPM) virtuales, que solo están disponibles en máquinas virtuales de 2.ª generación. Para descifrar el disco e iniciar la máquina virtual, el host de Hyper-V debe formar parte de un tejido protegido autorizado o tener la clave privada de una de las protecciones de la máquina virtual. El almacenamiento de claves requiere una máquina virtual de versión 8. Para obtener más información, consulte Actualización de versión de máquina virtual en Hyper-V en Windows o Windows Server.

La protección de recursos de host impide que las máquinas virtuales usen demasiados recursos del sistema mediante controlando niveles de actividad excesivos. Cuando el sistema de supervisión detecta un nivel de actividad inusualmente alto en una máquina virtual, limita la cantidad de recursos que consume la máquina virtual. Para habilitar esta característica, ejecute el cmdlet Set-VMProcessor en PowerShell.

Ahora puede usar la acción sin interrupciones de agregar o quitar para agregar o quitar adaptadores de red mientras la máquina virtual se ejecuta fuera del tiempo de inactividad en las máquinas virtuales de 2.ª generación que ejecutan sistemas operativos Linux o Windows. También puede ajustar la cantidad de memoria asignada a una máquina virtual mientras se ejecuta, aunque no haya activado la memoria dinámica en máquinas virtuales de 1.ª y 2.ª generación que ejecutan Windows Server 2016 y versiones posteriores o Windows 10 y versiones posteriores.

El Administrador de Hyper-V admite las siguientes características:

Credenciales alternativas, que le permiten usar diferentes credenciales en el Administrador de Hyper-V al conectarse a otro host remoto de Windows Server 2016 o Windows 10. También puede guardar estas credenciales para facilitar el inicio de sesión.

Ahora puede administrar Hyper-V en máquinas que ejecuten Windows Server 2012 R2, Windows Server 2012, Windows 8.1 y Windows 8.

El Administrador de Hyper-V ahora se comunica con hosts remotos de Hyper-V mediante el protocolo WS-MAN, que permite la autenticación CredSSP, Kerberos y NTLM. Cuando usa CredSSP para conectarse a un host remoto de Hyper-V, puede realizar una migración activa sin habilitar la delegación restringida en Active Directory. WS-MAN también facilita la activación de hosts para la administración remota. WS-MAN se conecta a través del puerto 80, que está abierto de forma predeterminada.

Las actualizaciones de los servicios de integración para invitados de Windows ahora se distribuyen a través de Windows Update. Los proveedores de servicios y los hosts de nube privada pueden dar control a los inquilinos que posean máquinas virtuales para aplicar actualizaciones. Los inquilinos de Windows ahora pueden actualizar sus máquinas virtuales con todas las últimas actualizaciones a través de un único método. Para obtener más información sobre cómo los inquilinos de Linux pueden usar los servicios de integración, consulte Máquinas virtuales de Linux y FreeBSD compatibles con Hyper-V en Windows Server y Windows.

Importante

Hyper-V para Windows Server 2016 ya no incluye el archivo de imagen vmguest.iso porque ya no es necesario.

Los sistemas operativos Linux que se ejecutan en máquinas virtuales de 2.ª generación ahora pueden iniciarse con la opción de arranque seguro habilitada. Entre los sistemas operativos que incluyen el arranque seguro en hosts de Windows Server 2016, están Ubuntu 14.04 y versiones posteriores, SUSE Linux Enterprise Server 12 y versiones posteriores, Red Hat Enterprise Linux 7.0 y versiones posteriores y CentOS 7.0 y versiones posteriores. Antes de iniciar la máquina virtual por primera vez, debe configurarla para que use la entidad de certificación UEFI de Microsoft en el Administrador de Hyper-V, en Virtual Machine Manager o si se ejecuta el cmdlet Set-VMFirmware en PowerShell.

Las máquinas virtuales de 2.ª generación y los hosts de Hyper-V ahora pueden usar mucha más memoria y más procesadores virtuales. Además, puede configurar hosts con más memoria y procesadores virtuales que las versiones anteriores. Estos cambios admiten operaciones tales como la ejecución de grandes bases de datos en memoria para el procesamiento de transacciones en línea (OLTP) y el almacenamiento de datos (DW) para el comercio electrónico. Para obtener más información, consulte Rendimiento de máquinas virtuales a gran escala de Hyper-V de Windows Server 2016 para el procesamiento de transacciones en memoria. Obtenga más información sobre la compatibilidad de versiones y las configuraciones máximas admitidas en Actualización de versión de máquina virtual en Hyper-V en Windows o Windows Server y Planificación de la escalabilidad de Hyper-V en Windows Server.

La característica Virtualización anidada permite usar una máquina virtual como host de Hyper-V y crear máquinas virtuales dentro del host virtualizado. Puede usar esta característica para compilar entornos de desarrollo y de prueba que funcionen al menos con Windows Server 2016 o Windows 10 con un procesador compatible con Intel VT-x. Para obtener más información, consulte ¿Qué es la virtualización anidada?

Ahora puede configurar puntos de control de producción para cumplir las directivas de soporte de las máquinas virtuales que ejecutan cargas de trabajo de producción. Estos puntos de control se ejecutan con tecnología de copia de seguridad dentro del dispositivo invitado en lugar de un estado guardado. Las máquinas virtuales de Windows usan el Servicio de instantáneas de volumen (VSS), mientras que las máquinas virtuales de Linux vacían los búferes del sistema de archivos para crear puntos de control coherentes con el sistema de archivos. Puede usar puntos de control basados en estados de guardado mediante puntos de control estándar en su lugar. Para obtener más información, consulte Elegir entre puntos de control estándar o de producción en Hyper-V.

Importante

Las nuevas máquinas virtuales usan puntos de control de producción como valor predeterminado.

Ahora puede cambiar el tamaño de los discos duros virtuales compartidos (archivos

.vhdx) para agrupar clústeres invitados sin períodos de inactividad. También puede usar clústeres invitados para proteger discos duros virtuales compartidos mediante la réplica de Hyper-V para la recuperación ante desastres. Esta característica solo se puede usar en colecciones de un clúster invitado donde haya habilitado la replicación mediante el Instrumental de administración de Windows (WMI). Para obtener más información, consulte Clase Msvm_CollectionReplicationService e Introducción al uso compartido de discos duros virtuales.Nota:

No es posible administrar la replicación de una colección a través de cmdlets de PowerShell ni mediante la interfaz de WMI.

Al realizar una copia de seguridad de una sola máquina virtual, no se recomienda usar un grupo de máquinas virtuales o una recopilación de instantáneas, tanto si el host está agrupado como si no. Estas opciones están pensadas para realizar copias de seguridad de clústeres invitados que usan un vhdx compartido. Más bien, se recomienda tomar una instantánea mediante el proveedor de WMI de Hyper-V (V2).

Ahora puede crear máquinas virtuales de Hyper-V blindadas que incluyan características que impidan que los administradores de Hyper-V en el host o el malware inspeccionen, manipulen o roben datos del estado de la máquina virtual blindada. Los datos y el estado se cifran para que los administradores de Hyper-V no puedan ver el vídeo final ni los discos disponibles. También puede restringir las máquinas virtuales para que solo se ejecuten en hosts que un servidor de protección de host haya determinado que son correctos y de confianza. Para más información, consulta Información general sobre máquinas virtuales blindadas y tejido protegido.

Nota:

Las máquinas virtuales blindadas son compatibles con la réplica de Hyper-V. Para replicar una máquina virtual blindada, debe autorizar al host que desee replicar para que ejecute esa máquina virtual blindada.

La característica de prioridad del orden de inicio para máquinas virtuales en clústeres le da más control sobre qué máquinas virtuales en clúster se inician o reinician primero. Decidir la prioridad del orden de inicio permite iniciar las máquinas virtuales que ofrecen los servicios antes de iniciar las máquinas virtuales que usan esos servicios. Puede definir grupos, agregar máquinas virtuales a grupos y especificar dependencias mediante cmdlets de PowerShell, como New-ClusterGroupSet, Get-ClusterGroupSet y Add-ClusterGroupSetDependency.

Los archivos de configuración de las máquinas virtuales ahora usan el formato de extensión de archivo

.vmcx, mientras que los archivos de datos de estado en tiempo de ejecución usan el formato de extensión de archivo.vmrs. Estos nuevos formatos de archivo están diseñados para que se puedan leer y escribir de forma más eficiente. Los nuevos formatos también reducen la probabilidad de daños en los datos si se produce un error de almacenamiento.Importante

La extensión de nombre de archivo

.vmcxindica un archivo binario. Hyper-V para Windows Server 2016 no permite editar archivos.vmcxo.vmrs.Se ha mejora la compatibilidad de versiones en las máquinas virtuales de versión 5. Estas máquinas virtuales son compatibles con Windows Server 2012 R2 y Windows Server 2016. Sin embargo, las máquinas virtuales de versión 5 compatibles con Windows Server 2019 solo se pueden ejecutar en Windows Server 2016, no en Windows Server 2012 R2. Si mueve o importa una máquina virtual de Windows Server 2012 R2 a un servidor que ejecute una versión posterior de Windows Server, deberá modificar manualmente la configuración de la máquina virtual para usar características destinadas a versiones posteriores de Windows Server. Para obtener más información sobre la compatibilidad de versiones y las características actualizadas, consulte Actualización de versión de máquina virtual en Hyper-V en Windows o Windows Server.

Ahora puede usar características de seguridad basadas en la virtualización de máquinas virtuales de 2.ª generación, como Device Guard y Credential Guard, para proteger el sistema operativo frente a vulnerabilidades de seguridad por malware. Estas características están disponibles en máquinas virtuales de la versión 8 o posterior. Para obtener más información, consulte Actualización de versión de máquina virtual en Hyper-V en Windows o Windows Server.

Ahora puede ejecutar cmdlets en Windows PowerShell Direct para configurar la máquina virtual a través del equipo host como alternativa a VMConnect o PowerShell remoto. No es necesario cumplir los requisitos de red o firewall ni tener una configuración de administración remota especial para empezar a usarlo. Para obtener más información, consulte Administración de máquinas virtuales de Windows con PowerShell Direct.

Nano Server

Nano Server cuenta con un módulo actualizado para compilar imágenes de Nano Server, que incluye una mayor separación de la funcionalidad del host físico y la máquina virtual de invitado, así como compatibilidad con las diferentes ediciones de Windows Server. Para obtener más información, consulte Instalación de Nano Server.

También hay mejoras en la Consola de recuperación, como la separación de reglas de firewall de entrada y salida, además de la posibilidad de reparar la configuración de WinRM.

Máquinas virtuales blindadas

Windows Server 2016 proporciona una nueva máquina virtual blindada basada en Hyper-V para proteger cualquier máquina virtual de generación 2 de un tejido comprometido. Entre las características introducidas en Windows Server 2016 destacan las siguientes:

El nuevo modo Cifrado admitido que ofrece un nivel de protección mayor que el de una máquina virtual común, pero menor que el modo Blindado, mientras se continúa admitiendo vTPM; el cifrado de disco; el cifrado de tráfico y Migración en vivo; y otras características, incluidas las facilidades en la administración directa del tejido, como las conexiones de consola de máquina virtual y PowerShell Direct.

Soporte completo para la conversión de las máquinas virtuales no blindadas de segunda generación a máquinas virtuales blindadas, incluido el cifrado de disco automatizado.

Hyper-V Virtual Machine Manager ahora puede ver los tejidos sobre los que puede ejecutarse una máquina virtual blindada, lo que permite al administrador de tejidos abrir un protector de clave de la máquina virtual blindada y ver los tejidos sobre los que puede ejecutar.

Puede cambiar los modos de atestación en un Servicio de protección de host. Ahora puede cambiar sobre la marcha entre la atestación basada en Active Directory, menos segura pero más sencilla, y la atestación basada en TPM.

Las herramientas de diagnóstico integrales basadas en Windows PowerShell que pueden detectar configuraciones incorrectas o errores en ambos hosts protegidos de Hyper-V y el Servicio de protección de host.

Un entorno de recuperación que ofrece un medio para solucionar problemas y reparar máquinas virtuales blindadas dentro del tejido en el que se ejecutan normalmente ofreciendo al mismo tiempo un nivel de protección idéntico al de la propia máquina virtual blindada.

Compatibilidad con el Servicio de protección de host para proteger el entorno existente de Active Directory: puede dirigir el Servicio de protección de host para usar un bosque existente de Active Directory como su Active Directory en lugar de crear su propia instancia de Active Directory

Para obtener información e instrucciones para trabajar con máquinas virtuales blindadas, consulte Máquinas virtuales blindadas y tejido protegido.

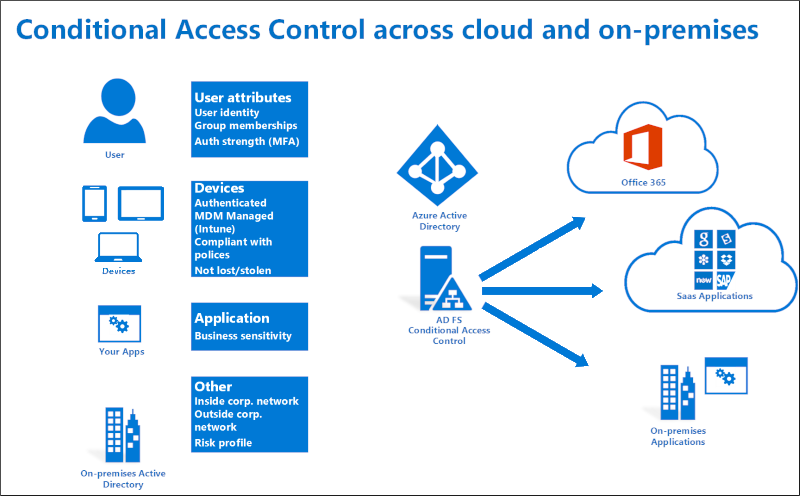

Identidad y acceso

Las nuevas características de Identidad aumentan la capacidad de las organizaciones de proteger los entornos de Active Directory y les ayudan a migrar a implementaciones de solo en la nube e implementaciones híbridas, donde algunas aplicaciones y servicios se hospedan en la nube y otros se hospedan de forma local.

Servicios de certificados de Active Directory

Servicios de certificados de Active Directory (AD CS) en Windows Server 2016 aumenta la compatibilidad para la atestación de claves de TPM: ahora puedes usar el KSP de tarjeta inteligente para atestación de la clave, y los dispositivos que no están unidos al dominio ahora pueden utilizar la inscripción NDES para obtener los certificados que pueden recibir atestación para las claves que están en TPM.

Privileged Access Management

Privileged Access Management (PAM) ayuda a mitigar los problemas de seguridad en los entornos de Active Directory que vienen provocados por técnicas de robo de credenciales, como Pass-The-Hash, phishing de objetivo definido, etc. Puede configurar esta nueva solución de acceso administrativo mediante Microsoft Identity Manager (MIM) y presenta las siguientes características:

El bosque bastión de Active Directory, aprovisionado por MIM, tiene una relación de confianza especial de PAM con un bosque existente. Los bosques bastión son un nuevo tipo de entorno de Active Directory que está libre de actividad malintencionada ya que están aislados de bosques existentes y solo permiten el acceso a cuentas con privilegios.

Nuevos procesos en MIM para solicitar privilegios administrativos, como nuevos flujos de trabajo para aprobar solicitudes.

Nuevas entidades o grupos de seguridad de instantáneas que MIM aprovisiona en el bosque bastión en respuesta a las solicitudes de privilegios administrativos. Los grupos de seguridad de instantáneas tienen un atributo que hace referencia al SID de un grupo administrativo en un bosque existente. Esto permite que el grupo de instantáneas acceda a los recursos en bosques existentes sin cambiar ninguna lista de control de acceso (ACL).

Una característica de vínculos con fecha de expiración, que permite suscripciones con límite de tiempo en un grupo de instantáneas. Puede agregar usuarios al grupo durante un período de tiempo establecido que les permita realizar tareas administrativas. La suscripción con límite de tiempo se configura mediante un valor de período de vida (TTL) que se propaga según la vigencia de un ticket de Kerberos.

Nota:

Los vínculos con fecha de expiración están disponibles en todos los atributos vinculados, Sin embargo, solo la relación de atributo vinculado member/memberOF entre un grupo y un usuario viene preconfigurada con PAM para usar la función de vínculos con fecha de expiración.

Las mejoras integradas del controlador de dominio de Kerberos (KDC) permiten que los controladores de dominio de Active Directory restringir las vigencias del ticket de Kerberos según el valor de período de vida (TTL) más bajo posible cuando los usuarios tengan suscripciones con límite de tiempo en grupos administrativos. Por ejemplo, si se le agrega a un grupo A con límite de tiempo, cuando inicie sesión, la vigencia del ticket de concesión de tickets (TGT) de Kerberos será igual al período de tiempo que le quede en el grupo A. Si también es miembro de otro grupo B con límite de tiempo, que tiene un período de vida (TTL) más bajo que el grupo A, la vigencia del TGT será igual al período de tiempo que le quede en el grupo B.

Nuevas funcionalidades de control que permiten identificar qué usuarios solicitaron acceso, qué acceso les han concedido los administradores y qué actividades han realizado durante la sesión.

Para obtener más información sobre PAM, consulte Gestión del acceso privilegiado en Active Directory Domain Services.

Unión a Microsoft Entra

La unión a Microsoft Entra mejora las soluciones de identidad para clientes empresariales, de negocio y del sector educativo, así como funciones mejoradas para dispositivos corporativos y personales.

La configuración moderna ya está disponible en los dispositivos corporativos con Windows. Ya no necesitará una cuenta personal de Microsoft para usar las funcionalidades principales de Windows y ahora se ejecutan a través de las cuentas de usuario profesionales existentes para garantizar el cumplimiento. Estos servicios funcionan en equipos que estén unidos a un dominio de Windows local y en equipos y dispositivos que estén unidos a Microsoft Entra. Entre estas opciones se incluyen:

Itinerancia o personalización, configuración de accesibilidad y credenciales

Copia de seguridad y restauración

Acceso a la Microsoft Store con su cuenta profesional

Notificaciones e iconos dinámicos

Acceda a los recursos de la organización en dispositivos móviles, como teléfonos y tabletas, que no se puedan unir a un dominio de Windows, ya sean propiedad de la empresa o del tipo "Trae tu propio dispositivo" (BYOD).

Use el inicio de sesión único (SSO) en Office 365 y otras aplicaciones, sitios web y recursos de la organización.

En dispositivos BYOD, agregue una cuenta profesional en un dominio local o en Azure AD a un dispositivo personal. Puede usar el inicio de sesión único para acceder a los recursos de trabajo a través de aplicaciones o por la web, pudiendo usar nuevas funciones, como el Control condicional de cuentas y la Certificación de estado del dispositivo.

La integración de la administración de dispositivos móviles (MDM) le permite registrar automáticamente dispositivos en su herramienta de administración de dispositivos móviles (MDM) (Microsoft Intune o de terceros).

Configure el modo de pantalla completa y dispositivos compartidos para varios usuarios de la organización.

El entorno para desarrolladores permite crear aplicaciones que sirven en contextos tanto empresariales como personales con una pila de programación común.

La opción de digitalización permite elegir entre la creación de imágenes y dejar que los usuarios configuren los dispositivos corporativos directamente la primera vez que se ejecuta.

Windows Hello para empresas

Windows Hello para empresas es un método de autenticación basado en claves dirigido a organizaciones y consumidores que no se limita a las contraseñas. Esta forma de autenticación se basa en las credenciales resistentes a las filtraciones, al robo y al phishing.

El usuario inicia sesión en el dispositivo mediante credenciales biométricas o mediante PIN vinculados a un certificado o a un par de claves asimétricas. Los proveedores de identidades (IDP) validan el usuario mediante la asignación de la clave pública del usuario a IDLocker y dan la información de inicio de sesión mediante una contraseña de un solo uso (OTP), por teléfono o mediante un método de notificación diferente.

Para obtener más información, consulte Windows Hello para empresas.

Desuso del servicio de replicación de archivos (FRS) y los niveles funcionales de Windows Server 2003

Aunque el servicio de replicación de archivos (FRS) y los niveles funcionales de Windows Server 2003 ya estaban en desuso en versiones anteriores de Windows Server, no está de más recordar que AD DS ya no es compatible en Windows Server 2003. Por ello, se deben eliminar todos los controladores de dominio que ejecuten Windows Server 2003. También convendría elevar el nivel funcional de dominio y de bosque en Windows Server 2008, como mínimo.

En los niveles funcionales de dominio de Windows Server 2008 y versiones superiores, AD DS usa la Replicación del sistema de archivos distribuido (DFS) para replicar el contenido de la carpeta SYSVOL entre controladores de dominio. Si crea un nuevo dominio en el nivel funcional de dominio de Windows Server 2008 o superior, la Replicación DFS replicará automáticamente la carpeta SYSVOL. Si se ha creado el dominio en un nivel funcional inferior, deberá migrar y pasar de usar FRS a usar la replicación DFS en la carpeta SYSVOL. Para ver el procedimiento más detallas de la migración, consulte Instalación, actualización o migración a Windows Server.

Para obtener más información, consulte los siguientes recursos:

- Descripción de los niveles funcionales de Active Directory Domain Services (AD DS)

- Cómo aumentar los niveles funcionales de dominio y de bosque de Active Directory

Servicios de federación de Active Directory

Los Servicios de federación de Active Directory (ADFS) en Windows Server 2016 incluyen nuevas características que le permiten configurar AD FS para la autenticación de usuarios almacenados en directorios de protocolo ligero de acceso a directorios (LDAP).

Proxy de aplicación web

La versión más reciente del Proxy de aplicación web se centra en las nuevas características que permiten la publicación y la autenticación previa de más aplicaciones y una experiencia de usuario mejorada. Consulte la lista completa de las nuevas características que incluye autenticación previa para aplicaciones de cliente enriquecidas Exchange ActiveSync y dominios con comodín para una publicación más sencilla de aplicaciones de SharePoint. Para obtener más información, consulte Proxy de aplicación web en Windows Server 2016.

Administración

El área Administración y automatización se centra en la información de referencia y las herramientas para profesionales de TI que desean ejecutar y administrar Windows Server 2016, incluido Windows PowerShell.

Windows PowerShell 5.1 incluye nuevas e importantes características, entre las que se incluyen el soporte para el desarrollo con clases y las nuevas características de seguridad, que amplían y mejoran su uso, y le permiten controlar y administrar entornos basados en Windows de manera más sencilla y completa. Consulte Nuevos escenarios y características de WMF 5.1 para obtener más información.

Las incorporaciones nuevas de Windows Server 2016 incluyen: la capacidad de ejecutar PowerShell.exe localmente en Nano Server (ya no solo de manera remota), nuevos cmdlets de usuarios y grupos locales para reemplazar la GUI y la incorporación de compatibilidad con la depuración de PowerShell y en Nano Server para la transcripción y el registro de seguridad y JEA.

A continuación se indican algunas de las otras nuevas características de administración:

Servicio de configuración estado deseado de PowerShell en Windows Management Framework (WMF) 5

Windows Management Framework 5 incluye actualizaciones a la configuración de estado deseado de Windows PowerShell (DSC), la Administración remota de Windows (WinRM) y el Instrumental de administración de Windows (WMI).

Para obtener más información sobre cómo probar las características de DSC de Windows Management Framework 5, consulte la serie de entradas de blog que se encuentran en Validación de características de la configuración de estado deseado de PowerShell DSC. Para realizar la descarga, consulte Windows Management Framework 5.1.

PackageManagement ha unificado la administración de paquetes para inventario, instalación y detección de software

Windows Server 2016 y Windows 10 incluyen la nueva característica PackageManagement (anteriormente denominada OneGet) que permite a profesionales de TI o de DevOps automatizar la detección de software, la instalación y el inventario, de manera local o remota, con independencia de la tecnología de instalador y de dónde se encuentra el software.

Para obtener más información, consulte https://github.com/OneGet/oneget/wiki.

Mejoras de PowerShell para ayudar a realizar análisis forenses digitales y a reducir las infracciones de seguridad

Para ayudar al equipo responsable a investigar sistemas comprometidos, a veces conocido como el “equipo azul”, se ha agregado la funcionalidad adicional de registros de PowerShell y otra funcionalidad de análisis forenses digitales, además de una funcionalidad para ayudar a reducir las vulnerabilidades en scripts, como PowerShell restringido y API CodeGeneration seguras.

Para más información, consulte la entrada de blog PowerShell ♥ the Blue Team.

Redes

El área Redes abarca los productos y las características de redes dirigidos al profesional de TI para diseñar, implementar y mantener Windows Server 2016.

Redes definidas por software

Redes definidas por software (SDN) es una nueva solución de centro de datos definido por software (SDDC) que incluye las siguientes características:

Controlador de red, que le permite automatizar la configuración de la infraestructura de red, en vez de tener que configurar de forma manual los dispositivos y servicios. La controladora de red usa la transferencia de estado representacional (REST) en su interfaz Northbound con cargas de notación de objetos JavaScript (JSON). La interfaz Southbound de la controladora de red usa el protocolo Open vSwitch Database Management Protocol (OVSDB).

Nuevas características de Hyper-V:

Conmutador virtual de Hyper-V, que le permite realizar cambios y enrutamientos distribuidos y crear una capa de aplicación de directivas alineada y compatible con Microsoft Azure. Para obtener más información, consulte Conmutador virtual de Hyper-V.

Acceso directo a memoria remota (RDMA) y formación de equipos integrada en conmutadores (SET) para crear conmutadores virtuales. Puede configurar el RDMA en adaptadores de red enlazados a un conmutador virtual de Hyper-V, tanto si ya está usando SET como no. SET puede dar a sus conmutadores virtuales funcionalidades similares a la formación de equipos de NIC. Para obtener más detalles, consulte Requisitos de red de host de Azure Stack HCI.

Las colas múltiples de máquinas virtuales (VMMQ) mejoran el rendimiento de VMQ mediante la asignación de varias colas de hardware por máquina virtual. La cola predeterminada se convierte en un conjunto de colas en una máquina virtual y distribuye el tráfico entre las colas.

La calidad de servicio (QoS) en redes definidas por software se encarga de la clase predeterminada del tráfico a través del conmutador virtual dentro del ancho de banda de la clase predeterminada.

Virtualización de funciones de red (NFV), que permite duplicar o enrutar las funciones de red realizadas por dispositivos de hardware a aplicaciones virtuales, como equilibradores de carga, firewalls, routers, switches, etc. También puede implementar y administrar toda la pila de SDN mediante System Center Virtual Machine Manager. Puede usar administrar las redes de contenedor de Windows Server con Docker y asociar directivas de SDN tanto a máquinas virtuales como a contenedores.

Un firewall de centro de datos que incluye listas de control de acceso (ACL) granulares, lo que permite aplicar directivas de firewall en las interfaces de máquina virtual o en las subredes. Para obtener más información, consulte ¿Qué es un firewall del centro de datos?

Puerta de enlace RAS, que permite dirigir el tráfico entre redes virtuales y redes físicas, incluidas las conexiones VPN de sitio a sitio del centro de datos en la nube a los sitios remotos de los inquilinos. Protocolo de puerta de enlace de borde (BGP), que permite implementar y habilitar el enrutamiento dinámico entre redes en todos los escenarios de uso de puertas de enlace, como puertas de enlace de intercambio de claves por red, versión 2, (IKEv2) de redes privadas virtuales de sitio a sitio (VPN), de VPN de capa 3 (L3) y de encapsulación de enrutamiento genérico (GRE). Las puertas de enlace ahora también admiten grupos de puertas de enlace y redundancia M+N. Para obtener más información, consulte ¿Qué es la puerta de enlace de servicio de acceso remoto (RAS) en redes definidas por software?

Software Load Balancer (SLB) (Equilibrador de carga de software) y Network Address Translation (NAT) (Traducción de direcciones de red mejoran el rendimiento al admitir Direct Server Return. Esto permite que el tráfico de red devuelto se salte el multiplexador del equilibrio de carga y esto se puede lograr mediante un equilibrador de carga de capa 4 de norte a sur y de este a oeste y la NAT. Para obtener más información, consulte ¿Qué es el Equilibrador de carga de software (Software Load Balancer, SLB) para SDN? y Virtualización de funciones de red.

Tecnologías de encapsulación flexibles que operan en el plano de datos y admiten tanto LAN extensible virtual (Virtual Extensible LA, VxLAN) como Virtualización de red mediante encapsulación de enrutamiento genérico (Network Virtualization Generic Routing Encapsulation, NVGRE).

Para obtener más información, consulte Planeación de una infraestructura de red definida por software.

Aspectos básicos de la escalabilidad en la nube

Windows Server 2016 incluye los siguientes aspectos básicos en el ámbito de la nube:

Tarjeta de interfaz de red (NIC) convergente, que le permite usar un único adaptador de red para la administración, el almacenamiento compatible con el acceso directo a memoria remota (RDMA) y el tráfico de inquilinos. Una NIC convergente reduce el coste de cada servidor del centro de datos, ya que necesita menos adaptadores de red para administrar distintos tipos de tráfico por servidor.

Packet Direct proporciona un alto rendimiento del tráfico de red y una infraestructura de procesamiento de paquetes de baja latencia.

Switch Embedded Teaming (SET) es una solución de formación de equipos de NIC integrada en el conmutador virtual de Hyper-V. SET permite agrupar hasta ocho NIC físicas en un solo equipo SET, lo que mejora la disponibilidad y permite la conmutación por error. En Windows Server 2016, puede crear equipos SET que estén restringidos al uso del Bloque de mensajes del servidor (SMB) y el RDMA. También puede usar equipos SET para distribuir el tráfico de red para la virtualización de red de Hyper-V. Para obtener más información, consulte Requisitos de red de host de Azure Stack HCI.

Mejoras en el rendimiento de TCP

El valor predeterminado del intervalo de congestión inicial (ICW) se ha aumentado de 4 a 10 y TCP Fast Open (TFO) se ha implementado. TFO reduce la cantidad de tiempo necesario para establecer una conexión TCP y el ICW aumentado permite la transferencia de objetos más grandes a la ráfaga inicial. Esta combinación puede reducir significativamente el tiempo necesario para transferir un objeto de Internet entre el cliente y la nube.

Para mejorar el funcionamiento de TCP al realizar la recuperación de pérdida de paquetes, se han implementado Tail Loss Probe (TLP) y Recent Acknowledgement (RACK) de TCP. TLP ayuda a convertir los tiempos de espera de retransmisión (RTO) para recuperaciones rápidas y RACK reduce el tiempo necesario para que la recuperación rápida retransmita un paquete perdido.

Protocolo de configuración dinámica de host (DHCP)

El Protocolo de configuración dinámica de host (DHCP) incluye los siguientes cambios en Windows Server 2016:

A partir de Windows 10, versión 2004, al ejecutar un cliente de Windows y conectarse a Internet mediante un dispositivo Android anclado, las conexiones se etiquetan como medidas. El nombre tradicional del proveedor de cliente que aparecía como MSFT 5.0 en algunos dispositivos Windows ahora es MSFT 5.0 XBOX.

A partir de Windows 10, versión 1803, el cliente de DHCP ahora puede leer y aplicar la opción 119, la opción de búsqueda de dominios, en el servidor DHCP al que se conecte el sistema. La opción de búsqueda de dominios también ofrece sufijos de servicios de nombres de dominio (DNS) para búsquedas de nombres cortos en DNS. Para obtener más información, vea RFC 3397.

DHCP ahora admite la opción 82 (subopción 5). Puede usar esta opción para permitir que los clientes de proxy y los agentes de retransmisión de DHCP soliciten una dirección IP para una subred específica. Si utiliza un agente de retransmisión DHCP configurado con la opción DHCP 82 (subopción 5), el agente de retransmisión puede solicitar que se conceda una dirección IP para clientes DHCP en un rango de direcciones IP específico. Para obtener más información, vea Opciones de selección de subred DHCP.

Nuevos eventos de registro para casos en los que se producen errores en los registros de historial de DNS en el servidor DNS. Para obtener más información, consulte Eventos de registro de DHCP para registros de DNS.

El rol del servidor DHCP ya no admite protección de acceso a redes (NAP). Los servidores DHCP no aplican directivas NAP y los ámbitos DHCP no pueden ser compatibles con NAP. Los equipos cliente DHCP que también son clientes NAP envían un informe de mantenimiento (SoH) con la solicitud DHCP. Si el servidor DHCP ejecuta Windows Server 2016, estas solicitudes se procesan como si no existiera ningún SoH. El servidor DHCP realiza una concesión DHCP normal al cliente. Si los servidores que ejecutan Windows Server 2016 son servidores proxy del Servicio de autenticación remota telefónica de usuario (RADIUS) que reenvía solicitudes de autenticación a un servidor de directivas de redes (NPS) que admite NAP, el NPS evaluará estos clientes como no compatibles con NAP, lo que hace que se genere un error en el procesamiento de NAP. Para obtener más información acerca de NAP y su fin de compatibilidad, consulte Características eliminadas o en desuso en Windows Server 2012 R2.

Tunelización de GRE

La puerta de enlace RAS ahora admite túneles de encapsulación de enrutamiento genérico (GRE) de alta disponibilidad para las conexiones de sitio a sitio y redundancia M+N de puertas de enlace. GRE es un protocolo de túnel ligero que encapsula una amplia variedad de protocolos de capa de red dentro de los vínculos de punto a punto virtuales en una conexión entre redes de protocolo de Internet. Para más información, consulte Tunelización de GRE en Windows Server 2016.

Administración de direcciones IP (IPAM)

IPAM tiene las siguientes actualizaciones:

Administración mejorada de direcciones IP. IPAM ha mejorado las funcionalidades en mecanismos, como el control de subredes IPv4 /32 e IPv6 /128 y la búsqueda de subredes y rangos de direcciones IP libres en un bloque de direcciones IP.

Ahora puede ejecutar el cmdlet

Find-IpamFreeSubnetpara buscar subredes disponibles para asignarlas. Esta función no asigna las subredes, solo informa de su disponibilidad. Sin embargo, puede canalizar la salida del cmdlet al cmdletAdd-IpamSubnetpara crear una subred. Para más información, consulte Find-IpamFreeSubnet.Ahora puede ejecutar el cmdlet

Find-IpamFreeRangepara buscar rangos de direcciones IP disponibles dentro de un bloque IP, la longitud del prefijo y el número de subredes solicitadas. Este cmdlet no asigna el rango de direcciones IP, solo avisa de su disponibilidad. Sin embargo, puede canalizar la salida al cmdletAddIpamRangepara crear el rango. Para más información, consulte Find-IpamFreeRange.Administración mejorada de servicios DNS:

Colección de registros de recursos de DNS para servidores DNS que no son DNSSEC.

Configuración de propiedades y operaciones en todos los tipos de registros de recursos que no son DNSSEC.

Administración de zonas DNS para servidores DNS integrados en Active Directory unidos a un dominio y respaldados por archivos. Puede administrar todos los tipos de zonas DNS, incluidas las zonas principal (Primary), secundaria (Secondary) y de rutas internas (Stub).

Active tareas en zonas secundarias y de rutas internas, sean o no zonas de búsqueda directa o inversa.

Control de acceso basado en roles para configuraciones de DNS compatibles con registros y zonas.

Reenviadores condicionales

Administración integrada de DNS, DHCP y direcciones IP (DDI). Ahora puede ver todos los registros de recursos de DNS asociados a una dirección IP en el inventario de direcciones IP. También puede mantener automáticamente un registro de los punteros (PTR) de direcciones IP y administrar los ciclos de vida de direcciones IP para las operaciones de DNS y DHCP.

Compatibilidad con varios bosques de Active Directory. Puede usar IPAM para administrar los servidores DNS y DHCP de varios bosques de Active Directory cuando haya una relación de confianza bidireccional entre el bosque donde instaló IPAM y cada uno de los bosques remotos. Para obtener más información, consulte Administración de recursos en varios bosques de Active Directory.

La opción Purgar datos de utilización le permite reducir el tamaño de la base de datos de IPAM mediante la eliminación de datos de utilización de IP antiguos. Solo tiene que indicar una fecha y IPAM eliminará todas las entradas de bases de datos anteriores o iguales a la fecha introducida. Para más información, consulte Purgación de datos de utilización.

Ahora puede usar el control de acceso basado en roles (RBAC) para definir áreas de acceso para objetos de IPAM en PowerShell. Para más información, consulte Administración del control de acceso basado en roles con Windows PowerShell y los cmdlets de servidor de Administración de direcciones IP (IPAM) en Windows PowerShell.

Para más información, consulte Administración de IPAM.

Seguridad y control

El área Seguridad y control incluye soluciones y características de seguridad para que los profesionales de TI implementen en su entorno de nube y centro de datos. Para obtener información sobre la seguridad en Windows Server 2016 en general, vea Seguridad y control.

Just Enough Administration (JEA)

Just Enough Administration (JEA) en Windows Server 2016 es la tecnología de seguridad que habilita la administración delegada para todo lo que se puede administrar con Windows PowerShell. Entre las funcionalidades se incluyen compatibilidad para la ejecución bajo una identidad de red, conexión a través de PowerShell Direct, copia segura hacia y desde puntos de conexión de JEA, y configuración de la consola de PowerShell para iniciar en un contexto de JEA de manera predeterminada. Para obtener más información, consulte JEA en GitHub.

Credential Guard

Credential Guard usa la seguridad basada en virtualización para aislar los secretos de forma que solo el software de sistema con privilegios pueda acceder a ellos. Para obtener más información, consulta Proteger las credenciales de dominio derivadas con Credential Guard.

Credential Guard para Windows Server 2016 incluye las siguientes actualizaciones para las sesiones de los usuarios que han iniciado sesión:

Kerberos y New Technology LAN Manager (NTLM) usan la seguridad basada en virtualización para proteger los secretos Kerberos y NTLM para las sesiones de los usuarios que han iniciado sesión.

Credential Manager protege las credenciales de dominio guardadas mediante la seguridad basada en virtualización. Las credenciales de inicio de sesión y las credenciales de dominio guardadas no se transfieren a hosts remotos mediante Escritorio remoto.

Puede habilitar Credential Guard sin un bloqueo de Unified Extensible Firmware Interface (UEFI).

Credential Guard remoto

Credential Guard tiene compatibilidad con sesiones RDP para que las credenciales de usuario permanezcan en el lado del cliente y no se expongan en el lado del servidor. También proporciona inicio de sesión único para las conexiones a Escritorio remoto. Para obtener más información, consulte Proteger las credenciales de dominio derivadas con Credential Guard de Windows Defender.

Remote Credential Guard para Windows Server 2016 incluye las siguientes actualizaciones para los usuarios que han iniciado sesión:

Remote Credential Guard mantiene los secretos Kerberos y NTLM para las credenciales de los usuarios que han iniciado sesión en el dispositivo cliente. Cualquier solicitud de autenticación del host remoto para evaluar los recursos de red como usuario requiere que el dispositivo cliente use los secretos.

Remote Credential Guard protege las credenciales de usuario proporcionadas cuando se utiliza Escritorio remoto.

Protecciones de dominio

Las protecciones de dominio ahora requieren un dominio de Active Directory.

Compatibilidad con la extensión de actualización PKInit

Los clientes Kerberos ahora intentan la extensión de actualización PKInit para inicios de sesión basados en claves públicas.

Los KDC ahora admiten la extensión de actualización PKInit. Sin embargo, no ofrecen la extensión de actualización PKInit de forma predeterminada.

Para obtener más información, consulte Compatibilidad con el cliente Kerberos y KDC para la extensión de actualización PKInit de RFC 8070.

Reversión de los secretos NTLM del único usuario de la clave pública

A partir del nivel funcional de dominio (DFL) de Windows Server 2016, los controladores de dominio ahora admiten la rotación de secretos NTLM de un usuario de solo clave pública. Esta función no está disponible en niveles de funcionamiento de dominio (DFL) inferiores.

Advertencia

La adición de un controlador de dominio habilitado antes de la actualización del 8 de noviembre de 2016 a un dominio que admita secretos NTLM rotativos puede provocar que el controlador de dominio se bloquee.

Para los nuevos dominios, esta característica está habilitada de manera predeterminada. En el caso de los dominios existentes, se debe configurar en el Centro de administración de Active Directory.

En el Centro de administración de Active Directory, haga clic con el botón derecho en el dominio en el panel izquierdo y seleccione Propiedades. Seleccione la casilla Enable rolling of expiring NTLM secrets during sign on for users who are required to use Windows Hello for Business or smart card for interactive logon (Habilitar la rotación de secretos NTLM que expiran durante el inicio de sesión para los usuarios que deben usar Windows Hello for Business o una tarjeta inteligente para el inicio de sesión interactivo). Después, seleccione Aceptar para aplicar este cambio.

Permitir NTLM de red cuando un usuario está restringido a determinados dispositivos unidos a un dominio

Los controladores de dominio ahora pueden admitir la autenticación de red NTLM cuando un usuario está restringido a dispositivos específicos unidos a un dominio en el DFL de Windows Server 2016 y versiones posteriores. Esta característica no está disponible en los DFL que ejecutan un sistema operativo anterior a Windows Server 2016.

Para configurar esta opción, en la directiva de autenticación, seleccione Allow NTLM network authentication when the user is restricted to selected devices (Permitir la autenticación de red NTLM cuando el usuario está restringido a los dispositivos seleccionados).

Para obtener más información, consulte Directivas de autenticación y silos de directivas de autenticación.

Device Guard (integridad de código)

Device Guard proporciona integridad de código del modo kernel (KMCI) e integridad de código del modo de usuario (UMCI) mediante la creación de directivas que especifican qué código se puede ejecutar en el servidor. Consulte Introducción a Device Guard de Windows Defender: directivas de integridad de código y seguridad basada en virtualización.

Windows Defender

Información general acerca de Windows Defender para Windows Server 2016. Windows Server Antimalware está instalado y habilitado de forma predeterminada en Windows Server 2016, aunque no su interfaz de usuario. A pesar de ello, Windows Server Antimalware actualizará las definiciones de antimalware y protegerá el equipo sin la interfaz de usuario. Si necesita la interfaz de usuario de Windows Server Antimalware, puede instalarla después de haber instalado el sistema operativo mediante el Asistente para agregar roles y características.

Protección de flujo de control

Protección de flujo de control (CFG) es una característica de seguridad de plataforma que se creó para luchar contra vulnerabilidades de corrupción de memoria. Para obtener más información, vea Protección de flujo de control.

Storage

El almacenamiento en Windows Server 2016 incluye nuevas características y mejoras de almacenamiento definido por software, además de servidores de archivos tradicionales.

Espacios de almacenamiento directos

Espacios de almacenamiento directo permite la creación de almacenamiento altamente disponible y escalable con servidores de almacenamiento local. Facilita la implementación y administración de sistemas de almacenamiento definidos por software y le permite usar las nuevas clases de dispositivos de disco, como SSDs de SATA y dispositivos de disco NVMe, que no estaban disponibles anteriormente con Espacios de almacenamiento en clústeres con discos compartidos.

Para obtener más detalles, consulte Espacios de almacenamiento directo.

Réplica de almacenamiento

Réplica de almacenamiento (SR) permite la replicación sincrónica independiente del almacenamiento y a nivel de bloque entre servidores o clústeres para la recuperación ante desastres y permite extender un clúster de conmutación por error entre sitios. La replicación sincrónica permite el reflejo de datos en sitios físicos con volúmenes coherentes frente a bloqueos para asegurar que no se produce absolutamente ninguna pérdida de datos en el nivel de sistema de archivos. La replicación asincrónica permite la extensión de sitios más allá del área metropolitana con la posibilidad de pérdida de datos.

Para más información, vea Réplica de almacenamiento.

Calidad de servicio (QoS) del almacenamiento

Ahora puede usar la calidad de servicio del almacenamiento para supervisar de manera centralizada el rendimiento del almacenamiento de extremo a extremo y crear directivas de administración mediante Hyper-V y clústeres de CSV en Windows Server 2016.

Para más información, vea Calidad de servicio del almacenamiento.

Desduplicación de datos

Windows Server 2016 incluye las siguientes características nuevas para la desduplicación de datos.

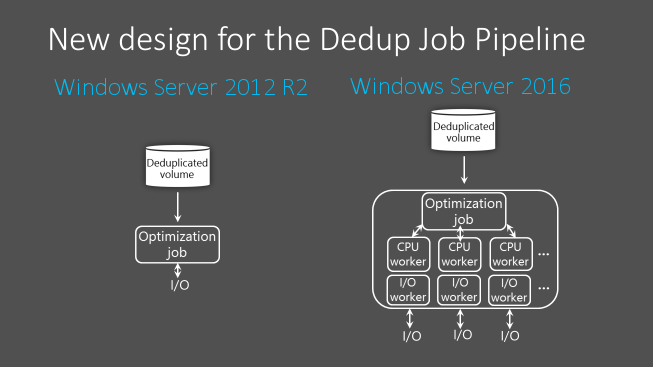

Compatibilidad con volúmenes grandes

A partir de Windows Server 2016, los procesos de desduplicación de datos ahora pueden ejecutar varios subprocesos en paralelo con muchas colas de E/S en cada volumen. Este cambio aumenta el rendimiento al nivel que antes solo era posible dividiendo los datos en varios volúmenes más pequeños. Estas optimizaciones se aplican a todos los trabajos de Desduplicación de datos, no solo al trabajo de optimización. En el diagrama siguiente se muestra cómo han cambiado los procesos entre versiones de Windows Server.

Debido a estas mejoras de rendimiento, en Windows Server 2016, la desduplicación de datos tiene un alto rendimiento en volúmenes de hasta 64 TB.

Compatibilidad con archivos grandes

A partir de Windows Server 2016, la desduplicación de datos utiliza estructuras de asignación de flujos y otras mejoras técnicas para aumentar el rendimiento de acceso y de optimización. Los operaciones de procesamiento de la desduplicación también puede reanudar la optimización tras eventos de conmutación por error en lugar de empezar desde el principio. Este cambio mejora el rendimiento de los archivos hasta 1 TB, lo que permite a los administradores hacer más asequibles las operaciones de desduplicación en una mayor variedad de cargas de trabajo, como archivos grandes asociados a cargas de trabajo de copia de seguridad.

Compatibilidad con Nano Server

Nano Server es una opción de implementación remota de Windows Server 2016 que requiere una superficie de recursos del sistema mucho más pequeña, se inicia mucho más rápido y requiere menos actualizaciones y reinicios que la opción de implementación de Windows Server Core. Nano Server es totalmente compatible con la desduplicación de datos. Para obtener más información sobre Nano Server, consulte Imágenes base de contenedor.

Configuración simplificada de aplicaciones virtualizadas de copia de seguridad

A partir de Windows Server 2016, las procesos de desduplicación de datos de aplicaciones de copia de seguridad virtualizadas se simplifican considerablemente. Este procedimiento es ahora una opción predefinida Tipo de uso. Ya no es necesario ajustar manualmente la configuración de desduplicación, solo hay que habilitar la desduplicación en un volumen como lo haría con el servidor de archivos de uso general y con la infraestructura de escritorio virtual (VDI).

Compatibilidad con actualización gradual de sistema operativo de clúster

Los clústeres de conmutación por error de Windows Server que ejecutan la desduplicación de datos pueden tener una combinación de nodos que ejecutan las versiones de desduplicación de datos de Windows Server 2012 R2 y Windows Server 2016. Esta característica para clústeres en modo mixto da acceso total de datos a todos los volúmenes desduplicados durante las actualizaciones graduales de los clústeres. Ahora puede implementar gradualmente versiones posteriores de desduplicaciones de datos en clústeres que ejecuten versiones anteriores de Windows Server sin tiempo de inactividad.

Ahora también puede usar actualizaciones graduales en Hyper-V. Con la actualización gradual del clúster de Hyper-V, ahora puede agregar un nodo que ejecute Windows Server 2019 o Windows Server 2016 a un clúster de Hyper-V con nodos que ejecuten Windows Server 2012 R2. Después de agregar el nodo que ejecuta la versión posterior de Windows Server, puede actualizar el resto del clúster sin períodos de inactividad. El clúster se ejecuta a partir de la característica de Windows Server 2012 R2 hasta que se actualizan todos los nodos del clúster y se ejecuta Update-ClusterFunctionalLevel en PowerShell para actualizar el nivel de funcionamiento del clúster. Para obtener instrucciones más detalladas sobre cómo funciona el proceso de actualización gradual, consulte Actualización gradual del sistema operativo del clúster.

Nota:

Hyper-V en Windows 10 no admite la agrupación en clústeres de conmutación por error.

Mejoras de protección de SMB para conexiones de SYSVOL y NETLOGON

En Windows 10 y Windows Server 2016, las conexiones de cliente a los Active Directory Domain Services usaban recursos compartidos SYSVOL y NETLOGON en controladores de dominio de forma predeterminada. Ahora estas conexiones necesitan firmas SMB y la autenticación mutua mediante servicios como Kerberos. Si la firma SMB y la autenticación mutua no están disponibles, un equipo con Windows 10 o Windows Server 2016 no procesará las directivas de grupo y los scripts basados en dominio. Este cambio protege los dispositivos frente a ataques "adversary-in-the-middle" ("adversarios en el medio").

Nota:

Los valores del registro en esta configuración no están presentes de forma predeterminada, pero se siguen aplicando las reglas de protección hasta que las reemplacen editando la directiva de grupo u otros valores del registro.

Para obtener más información sobre estas mejoras de seguridad, consulte MS15-011: Vulnerabilidad en la directiva de grupos y MS15-011 y MS15-014: Protección de la directiva de grupo.

Carpetas de trabajo

Las características de Windows Server 2016 han mejorado la notificación de cambios cuando el servidor de Carpetas de trabajo ejecuta Windows Server 2016 y el cliente de Carpetas de trabajo es Windows 10. Cuando los cambios de archivos se sincronizan con el servidor de Carpetas de trabajo, el servidor avisa inmediatamente a los clientes de Windows 10 y luego sincroniza los cambios de archivos.

ReFS

La siguiente iteración del ReFS proporciona compatibilidad para implementaciones de almacenamiento a gran escala con diferentes cargas de trabajo, así como confiabilidad, resistencia y escalabilidad para los datos.

ReFS presenta las siguientes mejoras:

La nueva funcionalidad de niveles de almacenamiento, que aporta un rendimiento más rápido y mayor capacidad de almacenamiento, incluye lo siguiente.

Varios tipos de resistencia en el mismo disco virtual (mediante la creación de duplicados de niveles de rendimiento y paridad en el nivel de capacidad).

Mayor capacidad de respuesta ante el desfase de conjuntos de trabajo.

Incorpora la clonación de bloques para mejorar el rendimiento de las operaciones de las máquinas virtuales, como las operaciones de fusión de puntos de control

.vhdx.Una nueva herramienta de examen de ReFS que permite recuperar almacenamiento perdido y rescatar los datos en caso de daños críticos.

Clúster de conmutación por error

Windows Server 2016 incluye muchas nuevas características y mejoras para varios servidores que se agrupan en un único clúster tolerante a errores mediante la característica Clústeres de conmutación por error.

Actualización gradual del sistema operativo del clúster

La actualización gradual del sistema operativo del clúster permite a un administrador actualizar el sistema operativo de los nodos del clúster de Windows Server 2012 R2 a Windows Server 2016 sin detener la función Hyper-V ni las cargas de trabajo del Servidor de archivos de escalabilidad horizontal. Puede usar esta característica para evitar las penalizaciones de tiempo de inactividad en los acuerdos de nivel de servicio (SLA).

Para más información, consulte Actualización gradual del sistema operativo del clúster.

Testigo en la nube

Testigo en la nube es un nuevo tipo de testigo de cuórum de clúster de conmutación por error en Windows Server 2016 que utiliza Microsoft Azure como punto de arbitraje. El testigo en la nube, como cualquier otro testigo del cuórum, tiene voto y puede participar en los cálculos del cuórum. Puede configurar el testigo en la nube como un testigo del cuórum mediante el asistente para configurar un cuórum de clúster.

Para obtener más información, consulte Implementación de un testigo en la nube en un clúster de conmutación por error.

Resistencia de máquinas virtuales

Windows Server 2016 aporta una mayor resistencia de máquinas virtuales (VM) para reducir errores de comunicación dentro del clúster en el clúster de proceso. Esta mayor resistencia incluye las siguientes actualizaciones:

Ahora puede configurar las siguientes opciones para definir cómo deben funcionar las máquinas virtuales durante los errores transitorios:

El Nivel de resistencia define cómo la implementación debe controlar los errores transitorios.

El Período de resistencia define cuánto tiempo se permite a todas las máquinas virtuales para que se ejecuten de forma aislada.

Los nodos en mal estado se ponen en cuarentena y ya no se les permite unirse al clúster. Esta característica evita que los nodos en mal estado afecten negativamente a otros nodos y al clúster en general.

Para obtener más información sobre las características de la resistencia de proceso, consulte Resistencia de proceso de máquinas virtuales en Windows Server 2016.

Las máquinas virtuales de Windows Server 2016 también incluyen nuevas características de resistencia de almacenamiento para gestionar errores de almacenamiento transitorios. La resistencia mejorada permite conservar los estados de sesión de la máquina virtual del inquilino en caso de una interrupción del almacenamiento. Cuando una máquina virtual se desconecta del almacenamiento subyacente, se detiene y espera a que se recupere el almacenamiento. Mientras está en pausa, la máquina virtual conserva el contexto de las aplicaciones que se estaban ejecutando en él en el momento del error de almacenamiento. Cuando se restaura la conexión entre la máquina virtual y el almacenamiento, la máquina virtual vuelve a su estado de ejecución. Como resultado, el estado de sesión de la máquina del inquilino se conserva en la recuperación.

Las nuevas características de resistencia de almacenamiento también se aplican a los clústeres invitados.

Mejoras de diagnóstico

Para ayudar a diagnosticar problemas con clústeres de conmutación por error, Windows Server 2016 incluye lo siguiente:

Varias mejoras en los archivos de registro del clúster, como la información sobre la zona horaria y el registro DiagnosticVerbose, facilitan la solución de problemas de clústeres de conmutación por error. Para más información, consulte Mejoras de la solución de problemas del clúster de conmutación por error de Windows Server 2016: Registro de clúster.

Un nuevo tipo de volcado de memoria activa filtra la mayoría de las páginas de memoria asignadas a las máquinas virtuales, lo que hace que el archivo memory.dmp sea mucho más pequeño y fácil de guardar o copiar. Para más información, consulte Mejoras de la solución de problemas del clúster de conmutación por error de Windows Server 2016: Volcado activo.

Clústeres de conmutación por error con reconocimiento de sitios

Windows Server 2016 incluye clústeres de conmutación por error con reconocimiento de sitios que habilitan los nodos de grupo en clústeres extendidos en función de su ubicación física o el sitio. El reconocimiento de sitios de clúster mejora las operaciones clave durante el ciclo de vida del clúster, como el comportamiento de conmutación por error, directivas de colocación, latidos entre los nodos y el comportamiento de cuórum. Para más información, consulte Clústeres de conmutación por error con reconocimiento de sitios en Windows Server 2016.

Clústeres de grupo de trabajo y de dominios múltiples

En Windows Server 2012 R2 y versiones anteriores, un clúster solo se puede crear entre los nodos miembro unidos al mismo dominio. Windows Server 2016 rompe estas barreras y presenta la capacidad para crear un clúster de conmutación por error sin dependencias de Active Directory. Ahora puede crear clústeres de conmutación por error en las siguientes configuraciones:

Clústeres de dominio único, que tienen todos sus nodos unidos al mismo dominio.

Clústeres multidominio, que tienen nodos que son miembros de diferentes dominios.

Clústeres de grupos de trabajo, que tienen nodos que son servidores miembros o grupos de trabajo que no están unidos a un dominio.

Para más información, consulte Clústeres de grupo de trabajo y de dominios múltiples en Windows Server 2016.

Equilibrio de carga de máquinas virtuales

El equilibrio de carga de máquinas virtuales es una nueva característica de los clústeres de conmutación por error que equilibra sin problemas la carga de las máquinas virtuales en los nodos de un clúster. La característica identifica nodos sobreasignados en función de la memoria de máquina virtual y el uso de la CPU en el nodo. Después, migra las máquinas virtuales del nodo sobreasignado a los nodos con ancho de banda disponible. Puede ajustar la agresividad con que la característica equilibra los nodos para garantizar un rendimiento y uso óptimos del clúster. El equilibrio de carga está habilitado de forma predeterminada en Windows Server 2016 (versión preliminar técnica). Sin embargo, el equilibrio de carga se deshabilita si la optimización dinámica de SCVMM está habilitada.

Orden de inicio de la máquina virtual

El orden de inicio de la máquina virtual es una nueva característica en los clústeres de conmutación por error que incorporar la coordinación del orden de inicio en las máquinas virtuales y otros grupos de un clúster. Ahora puede agrupar máquinas virtuales en niveles y, después, crear dependencias de orden de inicio entre distintos niveles. Estas dependencias garantizan que las máquinas virtuales más importantes, como controladores de dominio o máquinas virtuales de utilidades, se inicien primero. Las máquinas virtuales en niveles de prioridad inferior no se inician hasta que lo hayan hecho las máquinas virtuales que tienen una dependencia para iniciarse.

SMB multicanal simplificada y redes de clústeres de varias NIC

Las redes de clústeres de conmutación por error ya no se limitan a una sola tarjeta de interfaz de red (NIC) por subred o red. Con el bloqueo de mensajes de servidor simplificado (Simplified Server Message Block, SMB) multicanal y con las redes de clústeres de varias NIC, la configuración de red es automática y cada NIC de la subred se puede utilizar para el tráfico de clústeres y cargas de trabajo. Esta mejora permite a los clientes maximizar el rendimiento de red para Hyper-V, instancias de clústeres de conmutación por error de SQL Server y otras cargas de trabajo de SMB.

Para más información, consulte SMB multicanal simplificada y redes de clústeres de varias NIC.

Desarrollo de aplicaciones

Internet Information Services (IIS) 10.0

Entre las nuevas características proporcionadas por el servidor web IIS 10.0 en Windows Server 2016 se incluyen:

- Compatibilidad con el protocolo HTTP/2 en la pila de red e integrada con IIS 10.0, lo que permite a los sitios web de IIS 10.0 atender automáticamente las solicitudes HTTP/2 para las configuraciones admitidas. Esto permite numerosas mejoras frente a HTTP/1.1, como una reutilización más eficaz de las conexiones y una menor latencia, lo que mejora los tiempos de carga de páginas web.

- Capacidad para ejecutar y administrar IIS 10.0 en Nano Server. Consulte IIS en Nano Server.

- Compatibilidad con encabezados de host comodín, lo que permite a los administradores configurar un servidor web para un dominio y luego hacer que el servidor web atienda las solicitudes de un subdominio cualquiera.

- Un nuevo módulo de PowerShell (IISAdministration) para administrar IIS.

Si desea obtener información más detallada, consulte IIS.

Coordinador de transacciones distribuidas (MSDTC)

En Microsoft Windows 10 y Windows Server 2016, se agregaron tres características nuevas:

Un administrador de recursos puede usar una nueva interfaz para Rejoin del Administrador de recursos para determinar el resultado de una transacción dudosa después de que una base de datos se reinicie debido a un error. Para obtener más información, consulte IResourceManagerRejoinable::Rejoin.

El límite de nombre DSN se amplió de 256 bytes a 3072 bytes. Para obtener más información, consulte IDtcToXaHelperFactory::Create, IDtcToXaHelperSinglePipe::XARMCreate o IDtcToXaMapper::RequestNewResourceManager.

Se ha mejorado el seguimiento, lo que te permite establecer una clave del registro para incluir una ruta de acceso del archivo de imagen en el nombre de archivo del registro de seguimiento, para que pueda saber qué archivo del registro de seguimiento debe comprobar. Para obtener más información sobre cómo configurar el seguimiento de MSDTC, consulte Cómo habilitar el seguimiento de diagnóstico para MS DTC en un equipo basado en Windows.

Servidor DNS

Windows Server 2016 incluye las siguientes actualizaciones para el servidor del sistema de nombres de dominio (DNS).

Directivas DNS

Se pueden configurar directivas DNS para especificar cómo responde un servidor DNS a las consultas de DNS. Puede configurar las respuestas de DNS en función de la dirección IP del cliente, la hora del día y otros distintos parámetros. Las directivas de DNS pueden habilitar el DNS con reconocimiento de ubicación, administración de tráfico, equilibradores de carga, DNS dividido y otros escenarios. Para obtener más información, consulte la Guía de escenarios de la directiva DNS.

RRL

Puede habilitar la limitación de velocidad de respuesta (RRL) en los servidores DNS para evitar que los sistemas malintencionados usen los servidores DNS para iniciar un ataque de denegación de servicio distribuido (DDoS) en un cliente DNS. RRL impide que el servidor DNS responda a demasiadas solicitudes a la vez, lo que lo protege durante situaciones en las que una red de bots envía varias solicitudes a la vez para interrumpir las operaciones del servidor.

Compatibilidad con DANE

Puede usar la autenticación basada en DNS de entidades con nombre (DANE) compatible (RFC 6394 y RFC 6698) para indicar qué entidad de certificación deben esperar los clientes DNS para los nombres de dominio hospedados en el servidor DNS. Esto evita una tipo de ataque de intermediario en el que un agente malintencionado corrompe la caché de un DNS y dirige un nombre de DNS a su propia dirección IP.

Compatibilidad con registros desconocidos

Puede agregar registros que el servidor DNS no admita expresamente mediante la funcionalidad de registro desconocido. Un registro es desconocido cuando el servidor DNS no reconoce su formato RDATA. Windows Server 2016 admite tipos de registros desconocidos (RFC 3597), por lo que es posible agregar registros desconocidos a zonas de servidor DNS de Windows en formato binario en conexión. La solucionador del almacenamiento en caché de Windows ya puede procesar tipos de registros desconocidos. El servidor DNS de Windows no realiza un procesamiento concreto de registros para registros desconocidos, pero puede enviarlos en respuesta a las consultas que recibe.

Sugerencias de raíz IPv6

El servidor DNS de Windows ahora incluye sugerencias raíz IPv6 publicadas por la entidad de números asignados a Internet (IANA). La compatibilidad con las sugerencias de raíz IPv6 le permite realizar consultas de Internet que utilizan los servidores raíz IPv6 para resolver nombres.

Compatibilidad con Windows PowerShell

Windows Server 2016 incluye nuevos comandos que puede usar para configurar DNS en PowerShell. Para obtener más información, consulte Módulo DnsServer de Windows Server 2016 y Módulo DnsClient de Windows Server 2016.

Compatibilidad de Nano Server con DNS basado en archivos

Puede implementar servidores DNS en Windows Server 2016 en una imagen de Nano Server. Esta opción de implementación está disponible si usa DNS basado en archivos. Al ejecutar el servidor DNS en una imagen de Nano Server, puede ejecutar sus servidores DNS con menos impacto, un arranque rápido y los mínimos parches.

Nota:

El DNS integrado en Active Directory no se admite en Nano Server.

Cliente DNS

El servicio de cliente DNS ahora ofrece compatibilidad mejorada para equipos con más de una interfaz de red.

Los equipos de host múltiple también pueden usar el enlace de servicio de cliente DNS para mejorar la resolución del servidor:

Cuando se utiliza un servidor DNS configurado en una interfaz específica para resolver una consulta de DNS, el cliente DNS se enlaza a la interfaz antes de enviar la consulta. Este enlace permite al cliente DNS especificar la interfaz donde debe realizarse la resolución de nombres, optimizando de este modo las comunicaciones entre las aplicaciones y el cliente DNS a través de la interfaz de red.

Si el servidor DNS que se está usando fue designado por una configuración de directiva de grupo de la tabla de directivas de resolución de nombres (NRPT), el servicio cliente DNS no se enlaza a la interfaz especificada.

Nota:

Los cambios en el servicio cliente DNS en Windows 10 también están presentes en los equipos que ejecutan Windows Server 2016 y posteriores.

Servicios de Escritorio remoto

Los Servicios de Escritorio remoto (RDS) realizaron los siguientes cambios para Windows Server 2016.

Compatibilidad de aplicaciones

RDS y Windows Server 2016 son compatibles con muchas aplicaciones de Windows 10, lo que crea una experiencia de usuario casi idéntica a un escritorio físico.

Azure SQL Database

El agente de Conexión de Escritorio remoto (RD) ahora puede almacenar toda la información de implementación, como los estados de conexión y las asignaciones de host de usuario, en una base de datos compartida de Lenguaje de consulta estructurado (SQL) de Azure. Esta característica le permite usar un entorno de alta disponibilidad sin tener que usar un grupo de disponibilidad AlwaysOn de SQL Server. Para obtener más información, consulte Uso de Azure SQL Database para su entorno de alta disponibilidad del Agente de conexión a Escritorio remoto.

Mejoras gráficas

La asignación discreta de dispositivos para Hyper-V le permite asignar unidades de procesamiento de gráficos (GPU) en una máquina host directamente a una máquina virtual (VM). Cualquier aplicación de la máquina virtual que necesite más GPU de la que la máquina virtual puede proporcionar puede usar la GPU asignada en su lugar. También hemos mejorado la vGPU de RemoteFX, incluida la compatibilidad con las máquinas virtuales de OpenGL 4.4, OpenCL 1.1, 4K y Windows Server. Para obtener más información, consulte Asignación discreta de dispositivos.

Mejoras del Agente de conexión a Escritorio remoto

Se ha mejorado la forma en que el Agente de conexión a Escritorio remoto controla la conexión durante las tormentas de inicio de sesión, que son períodos de solicitudes de inicio de sesión elevadas de los usuarios. El Agente de conexión a Escritorio remoto ahora puede controlar más de 10 000 solicitudes de inicio de sesión simultáneas. Las mejoras de mantenimiento también facilitan el mantenimiento en la implementación al poder agregar rápidamente servidores al entorno una vez que estén listos para volver a estar en línea. Para obtener más información, consulte Rendimiento mejorado del Agente de conexión a Escritorio remoto.

Cambios en el protocolo RDP 10

El Protocolo de escritorio remoto (RDP) 10 ahora utiliza el códec H.264/AVC 444, que optimiza tanto el vídeo como el texto. Esta versión también incluye compatibilidad con la comunicación remota del lápiz. Estas nuevas capacidades permiten que su sesión remota se parezca más a una sesión local. Para obtener más información, consulte Mejoras de RDP 10 AVC/H.264 en Windows 10 y Windows Server 2016.

Escritorios de sesión personal

La nueva función de escritorios de sesión personal le permiten tener su propio escritorio personal en la nube. Los privilegios administrativos y los hosts de sesión dedicados eliminan la dificultad a la hora de hospedar entornos en los que los usuarios desean administrar un escritorio remoto como un escritorio local. Para obtener más información, consulte Escritorios de sesión personal.

Autenticación de Kerberos

Windows Server 2016 incluye las siguientes actualizaciones para la autenticación Kerberos.

Compatibilidad con KDC para la autenticación de cliente basada en clave pública de confianza

Los centros de distribución de claves (KDC) ahora admiten la asignación de claves públicas. Si aprovisiona una clave pública para una cuenta, el KDC admite PKInit de Kerberos de forma explícita mediante esa clave. Dado que no hay validación de certificados, Kerberos admite certificados autofirmados, pero no admite la garantía del mecanismo de autenticación.

Las cuentas que ha configurado para usar la confianza de claves solo usarán la confianza de claves independientemente de cómo haya configurado la configuración de UseSubjectAltName.

Compatibilidad del cliente Kerberos y KDC con la extensión de actualización PKInit de RFC 8070

A partir de Windows 10, versión 1607 y Windows Server 2016, los clientes de Kerberos pueden usar la extensión de actualización PKInit de RFC 8070 para inicios de sesión basados en clave pública. Los KDC tienen deshabilitada la extensión de actualización PKInit de forma predeterminada, por lo que para habilitarla debe configurar la compatibilidad de KDC con la directiva de la plantilla administrativa de KDC de la extensión de actualización PKInit en todos los controladores de dominio.

La directiva tiene la siguiente configuración disponible cuando el dominio está en el nivel funcional de dominio de Windows Server 2016:

- Deshabilitado: el KDC nunca ofrece la extensión de actualización PKInit y acepta solicitudes de autenticación válidas sin comprobar la actualización. Los usuarios no reciben el nuevo SID de identidad de clave pública.

- Compatible: Kerberos admite la extensión de actualización PKInit a petición. Los clientes Kerberos que se autentican correctamente con la extensión de actualización PKInit obtendrán el SID de identidad de clave pública actualizado.

- Obligatorio: la extensión de actualización de PKInit es necesaria para una autenticación correcta. Los clientes de Kerberos que no admiten la extensión de actualización PKInit siempre fallarán al usar credenciales de clave pública.

Compatibilidad con dispositivos unidos a un dominio para la autenticación mediante clave pública

Si un dispositivo unido a un dominio puede registrar su clave pública enlazada con un controlador de dominio de Windows Server 2016, el dispositivo puede autenticarse con la clave pública mediante la autenticación PKInit de Kerberos a un controlador de dominio de Windows Server 2016.