Běžné případy použití a scénáře pro službu Microsoft Entra Domain Services

Služba Microsoft Entra Domain Services poskytuje spravované doménové služby, jako je připojení k doméně, zásady skupiny, protokol LDAP (Lightweight Directory Access Protocol) a ověřování Kerberos / NTLM. Služba Microsoft Entra Domain Services se integruje s vaším stávajícím tenantem Microsoft Entra, který uživatelům umožňuje přihlásit se pomocí svých stávajících přihlašovacích údajů. Tyto doménové služby používáte bez nutnosti nasazovat, spravovat a opravovat řadiče domény v cloudu, což poskytuje plynulejší metodu "lift and shift" místních prostředků do Azure.

Tento článek popisuje některé běžné obchodní scénáře, ve kterých služba Microsoft Entra Domain Services poskytuje hodnotu a splňuje tyto potřeby.

Běžné způsoby poskytování řešení identit v cloudu

Při migraci existujících úloh do cloudu můžou aplikace pracující s adresáři používat ldap pro přístup ke čtení nebo zápisu do místního adresáře služby AD DS. Aplikace, které běží na Windows Serveru, se obvykle nasazují na virtuální počítače připojené k doméně, aby je bylo možné bezpečně spravovat pomocí zásad skupiny. Při ověřování koncových uživatelů můžou aplikace také spoléhat na integrované ověřování systému Windows, jako je ověřování Kerberos nebo NTLM.

Správci IT často používají jedno z následujících řešení k poskytování služby identit aplikacím, které běží v Azure:

- Nakonfigurujte připojení VPN typu site-to-site mezi úlohami, které běží v Azure, a místním prostředím AD DS.

- Místní řadiče domény pak poskytují ověřování prostřednictvím připojení VPN.

- Vytvořte repliky řadičů domény pomocí virtuálních počítačů Azure k rozšíření domény nebo doménové struktury služby AD DS z místního prostředí.

- Řadiče domény, které běží na virtuálních počítačích Azure, poskytují ověřování a replikují informace o adresáři mezi místním prostředím SLUŽBY AD DS.

- Nasaďte samostatné prostředí AD DS v Azure pomocí řadičů domény, které běží na virtuálních počítačích Azure.

- Řadiče domény, které běží na virtuálních počítačích Azure, poskytují ověřování, ale z místního prostředí SLUŽBY AD DS se nereplikují žádné informace o adresáři.

Díky těmto přístupům připojení VPN k místnímu adresáři můžou být aplikace zranitelné vůči přechodným výpadkům nebo výpadkům sítě. Pokud nasadíte řadiče domény pomocí virtuálních počítačů v Azure, musí IT tým spravovat virtuální počítače, pak je zabezpečit, opravovat, monitorovat, zálohovat a řešit potíže.

Microsoft Entra Domain Services nabízí alternativy k nutnosti vytvářet připojení VPN zpět k místnímu prostředí AD DS nebo spouštět a spravovat virtuální počítače v Azure za účelem poskytování služeb identit. Služba Microsoft Entra Domain Services jako spravovaná služba snižuje složitost vytvoření integrovaného řešení identit pro hybridní i cloudová prostředí.

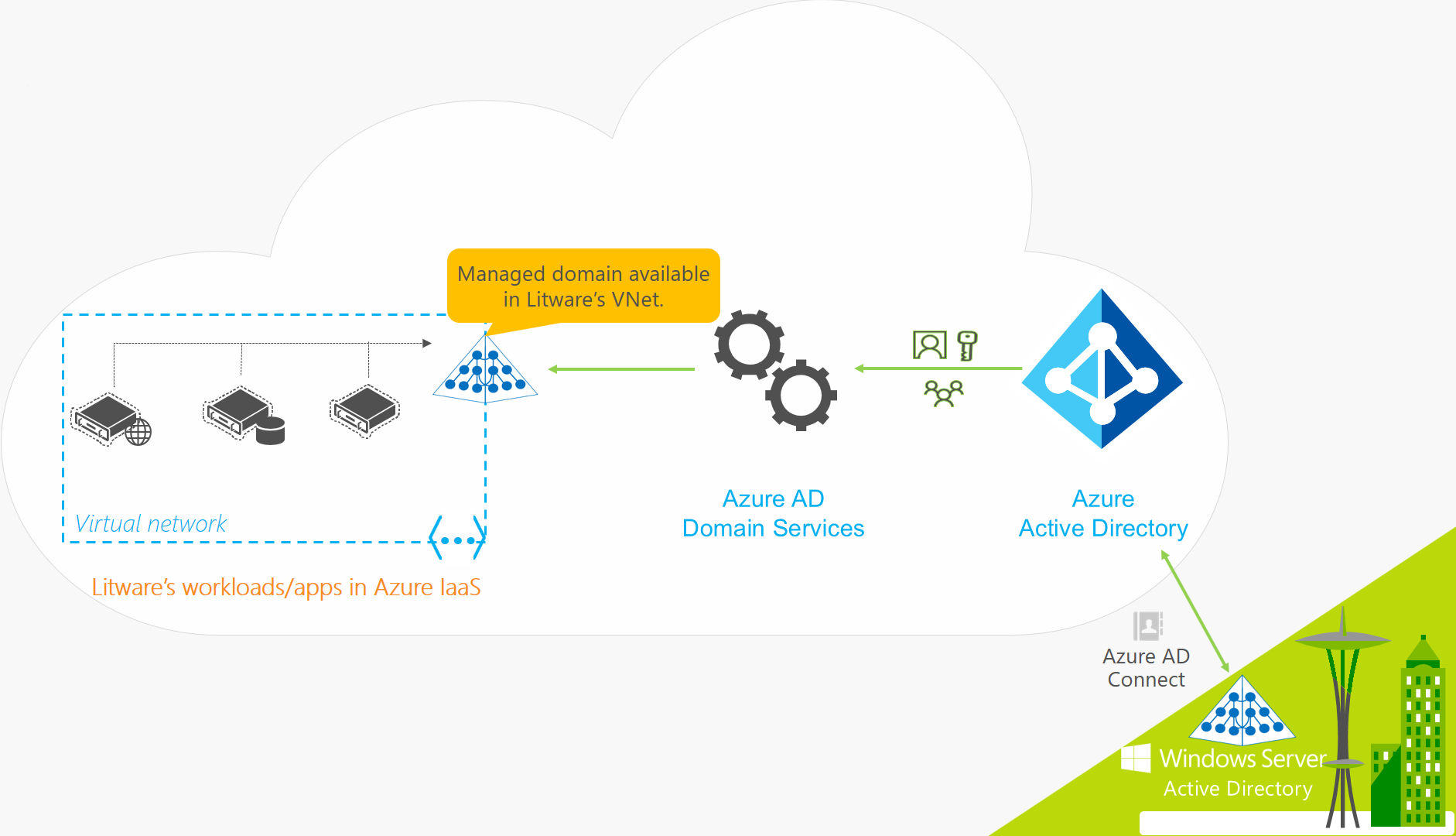

Microsoft Entra Domain Services pro hybridní organizace

Mnoho organizací provozuje hybridní infrastrukturu, která zahrnuje cloudové i místní aplikační úlohy. Starší verze aplikací migrovaných do Azure v rámci strategie "lift and shift" můžou k poskytování informací o identitě používat tradiční připojení LDAP. Pro podporu této hybridní infrastruktury je možné synchronizovat informace o identitě z místního prostředí SLUŽBY AD DS do tenanta Microsoft Entra. Služba Microsoft Entra Domain Services pak poskytuje tyto starší aplikace v Azure se zdrojem identit, aniž by bylo nutné konfigurovat a spravovat připojení aplikací zpět k místním adresářovým službám.

Podívejme se na příklad společnosti Litware Corporation, hybridní organizace, která provozuje místní prostředky i prostředky Azure:

- Aplikace a serverové úlohy, které vyžadují doménové služby, se nasazují ve virtuální síti v Azure.

- To může zahrnovat starší verze aplikací migrovaných do Azure jako součást strategie "lift and shift".

- Pokud chcete synchronizovat informace o identitě z místního adresáře do tenanta Microsoft Entra, společnost Litware Corporation nasadí Microsoft Entra Připojení.

- Mezi synchronizované informace o identitě patří uživatelské účty a členství ve skupinách.

- It tým Společnosti Litware umožňuje službě Microsoft Entra Domain Services pro svého tenanta Microsoft Entra v této nebo partnerské virtuální síti.

- Aplikace a virtuální počítače nasazené ve virtuální síti Azure pak můžou používat funkce služby Microsoft Entra Domain Services, jako je připojení k doméně, čtení protokolu LDAP, vazba protokolu LDAP, ověřování protokolem NTLM a ověřování protokolem Kerberos a zásady skupiny.

Důležité

Microsoft Entra Připojení by se měl nainstalovat a nakonfigurovat jenom pro synchronizaci s místními prostředími AD DS. Instalace služby Microsoft Entra Připojení ve spravované doméně není podporovaná, aby se synchronizovaly objekty zpět s ID Microsoft Entra.

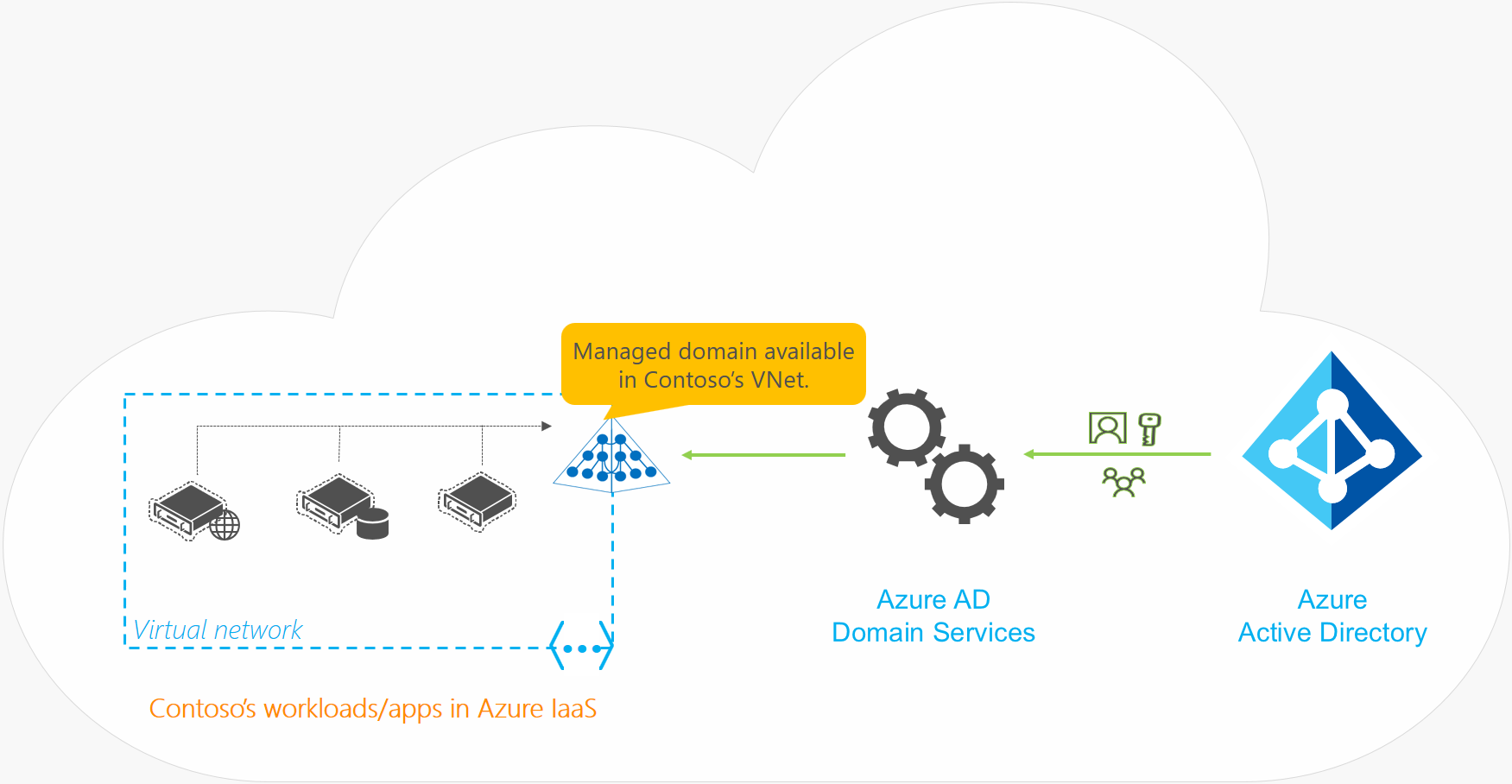

Microsoft Entra Domain Services pro výhradně cloudové organizace

Výhradně cloudový tenant Microsoft Entra nemá místní zdroj identity. Uživatelské účty a členství ve skupinách se například vytvářejí a spravují přímo v MICROSOFT Entra ID.

Teď se podíváme na příklad pro contoso, cloudovou organizaci, která pro identitu používá ID Microsoft Entra. Všechny identity uživatelů, jejich přihlašovací údaje a členství ve skupinách se vytvářejí a spravují v Microsoft Entra ID. Neexistuje žádná další konfigurace microsoft Entra Připojení pro synchronizaci informací o identitě z místního adresáře.

- Aplikace a serverové úlohy, které vyžadují doménové služby, se nasazují ve virtuální síti v Azure.

- IT tým společnosti Contoso umožňuje službě Microsoft Entra Domain Services pro svého tenanta Microsoft Entra v této nebo partnerské virtuální síti.

- Aplikace a virtuální počítače nasazené ve virtuální síti Azure pak můžou používat funkce služby Microsoft Entra Domain Services, jako je připojení k doméně, čtení protokolu LDAP, vazba protokolu LDAP, ověřování protokolem NTLM a ověřování protokolem Kerberos a zásady skupiny.

Zabezpečená správa virtuálních počítačů Azure

Abyste mohli použít jednu sadu přihlašovacích údajů AD, je možné virtuální počítače Azure připojit ke spravované doméně Microsoft Entra Domain Services. Tento přístup snižuje problémy se správou přihlašovacích údajů, jako je údržba účtů místního správce na každém virtuálním počítači nebo samostatné účty a hesla mezi prostředími.

Virtuální počítače připojené ke spravované doméně je také možné spravovat a zabezpečit pomocí zásad skupiny. Požadované standardní hodnoty zabezpečení je možné použít na virtuální počítače, aby je uzamknuly v souladu s podnikovými zásadami zabezpečení. Pomocí možností správy zásad skupiny můžete například omezit typy aplikací, které se dají na virtuálním počítači spustit.

Podívejme se na běžný ukázkový scénář. Vzhledem k tomu, že servery a jiná infrastruktura dosáhnou konce životnosti, chce Společnost Contoso přesunout aplikace, které jsou aktuálně hostované místně, do cloudu. Jejich aktuální standard IT vyžaduje, aby servery hostující podnikové aplikace byly připojené k doméně a spravovány pomocí zásad skupiny.

Správce IT společnosti Contoso by preferoval připojení virtuálních počítačů nasazených v Azure k tomu, aby se správa usnadnila, protože uživatelé se pak můžou přihlásit pomocí firemních přihlašovacích údajů. Při připojení k doméně je možné virtuální počítače nakonfigurovat také tak, aby vyhovovaly požadovaným standardním hodnotám zabezpečení pomocí objektů zásad skupiny (GPO). Společnost Contoso by raději nenasazovala, monitorovala a spravovala vlastní řadiče domény v Azure.

Microsoft Entra Domain Services je vhodný pro tento případ použití. Spravovaná doména umožňuje připojení virtuálních počítačů k doméně, použití jedné sady přihlašovacích údajů a použití zásad skupiny. A protože se jedná o spravovanou doménu, nemusíte konfigurovat a udržovat řadiče domény sami.

Poznámky k nasazení

Následující aspekty nasazení platí pro tento příklad použití:

- Spravované domény ve výchozím nastavení používají jednu plochou strukturu organizační jednotky (OU). Všechny virtuální počítače připojené k doméně jsou v jedné organizační jednotce. V případě potřeby můžete vytvořit vlastní organizační jednotky.

- Služba Microsoft Entra Domain Services používá pro uživatele a kontejnery počítačů integrovaný objekt zásad skupiny. Pro další ovládací prvek můžete vytvořit vlastní objekty zásad skupiny a cílit je na vlastní organizační jednotky.

- Služba Microsoft Entra Domain Services podporuje základní schéma objektů počítače AD. Schéma počítačového objektu nelze rozšířit.

Místní aplikace metodou "lift and shift", které používají ověřování vazby protokolu LDAP

Jako ukázkový scénář má společnost Contoso místní aplikaci zakoupenou od nezávislých výrobců softwaru před mnoha lety. Aplikace je v současné době v režimu údržby nezávislých výrobců softwaru a žádost o změny aplikace je zakázána. Tato aplikace má webový front-end, který shromažďuje přihlašovací údaje uživatele pomocí webového formuláře a pak ověřuje uživatele provedením vazby protokolu LDAP k místnímu prostředí SLUŽBY AD DS.

Společnost Contoso chce tuto aplikaci migrovat do Azure. Aplikace by měla dál fungovat tak, jak je, bez nutnosti změn. Uživatelé by navíc měli být schopni ověřit pomocí svých stávajících podnikových přihlašovacích údajů a bez dalšího trénování. Pro koncové uživatele, na kterých je aplikace spuštěná, by měla být transparentní.

V tomto scénáři microsoft Entra Domain Services umožňuje aplikacím provádět vazby LDAP v rámci procesu ověřování. Starší místní aplikace můžou metodou "lift and shift" přejít do Azure a pokračovat v bezproblémovém ověřování uživatelů bez jakýchkoli změn v konfiguraci nebo uživatelském prostředí.

Poznámky k nasazení

Následující aspekty nasazení platí pro tento příklad použití:

- Ujistěte se, že aplikace nemusí upravovat nebo zapisovat do adresáře. Přístup k zápisu protokolu LDAP ke spravované doméně se nepodporuje.

- Hesla nemůžete měnit přímo u spravované domény. Koncoví uživatelé můžou změnit heslo buď pomocí mechanismu samoobslužné změny hesla Microsoft Entra, nebo v místním adresáři. Tyto změny se pak automaticky synchronizují a zpřístupní ve spravované doméně.

Místní aplikace metodou "lift and shift", které pro přístup k adresáři používají čtení protokolu LDAP

Podobně jako v předchozím ukázkovém scénáři předpokládejme, že contoso má místní obchodní aplikaci (LOB), která byla vyvinuta před téměř deseti lety. Tato aplikace je informována o adresáři a byla navržena tak, aby používala ldap ke čtení informací a atributů o uživatelích ze služby AD DS. Aplikace neupravuje atributy ani jinak zapisuje do adresáře.

Společnost Contoso chce tuto aplikaci migrovat do Azure a vyřadit starší místní hardware, který je aktuálně hostitelem této aplikace. Aplikaci nejde přepsat tak, aby používala moderní rozhraní API adresáře, jako je rozhraní Microsoft Graph API založené na REST. Možnost "lift and shift" je požadovaná tam, kde je možné aplikaci migrovat tak, aby běžela v cloudu, aniž byste museli upravovat kód nebo přepisovat aplikaci.

Microsoft Entra Domain Services umožňuje aplikacím provádět čtení PROTOKOLU LDAP se spravovanou doménou, aby získaly informace o atributech, které potřebuje. Aplikace se nemusí přepsat, takže metodou "lift and shift" do Azure umožní uživatelům pokračovat v používání aplikace, aniž by si uvědomili, že tam, kde běží, došlo ke změně.

Poznámky k nasazení

Následující aspekty nasazení platí pro tento příklad použití:

- Ujistěte se, že aplikace nemusí upravovat nebo zapisovat do adresáře. Přístup k zápisu protokolu LDAP ke spravované doméně se nepodporuje.

- Ujistěte se, že aplikace nepotřebuje vlastní nebo rozšířené schéma služby Active Directory. Rozšíření schématu nejsou podporována ve službě Microsoft Entra Domain Services.

Migrace místní služby nebo aplikace démona do Azure

Některé aplikace zahrnují více vrstev, kdy jedna z úrovní musí provádět ověřená volání back-endové vrstvy, například databáze. Účty služby AD se v těchto scénářích běžně používají. Když aplikace metodou lift and shift přesunete do Azure, microsoft Entra Domain Services vám umožní dál používat účty služeb stejným způsobem. Můžete použít stejný účet služby, který je synchronizovaný z místního adresáře do Microsoft Entra ID, nebo vytvořit vlastní organizační jednotce a pak v této organizační jednotce vytvořit samostatný účet služby. V obou přístupech budou aplikace dál fungovat stejným způsobem, jak provádět ověřená volání do jiných vrstev a služeb.

V tomto ukázkovém scénáři má společnost Contoso vlastní aplikaci trezoru softwaru, která zahrnuje webový front-end, SQL server a back-endový server FTP. Ověřování integrované ve Windows pomocí účtů služeb ověřuje front-end webu na serveru FTP. Webový front-end je nastavený tak, aby běžel jako účet služby. Back-endový server je nakonfigurovaný tak, aby autorizoval přístup z účtu služby pro webový front-end. Společnost Contoso nechce nasazovat a spravovat vlastní virtuální počítače řadiče domény v cloudu, aby tuto aplikaci přesunula do Azure.

V tomto scénáři je možné servery hostující webový front-end, SQL server a server FTP migrovat na virtuální počítače Azure a připojit se ke spravované doméně. Virtuální počítače pak můžou použít stejný účet služby v místním adresáři pro účely ověřování aplikace, který se synchronizuje prostřednictvím ID Microsoft Entra pomocí microsoft Entra Připojení.

Poznámky k nasazení

Následující aspekty nasazení platí pro tento příklad použití:

- Ujistěte se, že aplikace k ověřování používají uživatelské jméno a heslo. Služba Microsoft Entra Domain Services nepodporuje ověřování pomocí certifikátů nebo čipových karet.

- Hesla nemůžete měnit přímo u spravované domény. Koncoví uživatelé můžou změnit heslo buď pomocí mechanismu samoobslužné změny hesla Microsoft Entra, nebo v místním adresáři. Tyto změny se pak automaticky synchronizují a zpřístupní ve spravované doméně.

Nasazení služeb vzdálené plochy Windows Serveru v Azure

Službu Microsoft Entra Domain Services můžete použít k poskytování spravovaných doménových služeb serverům vzdálené plochy nasazené v Azure.

Další informace o tomto scénáři nasazení najdete v tématu integrace služby Microsoft Entra Domain Services s nasazením rdS.

Clustery HDInsight připojené k doméně

Můžete nastavit cluster Azure HDInsight, který je připojený ke spravované doméně s povoleným Apache Rangerem. Zásady Hive můžete vytvářet a používat prostřednictvím Apache Rangeru a povolit uživatelům, jako jsou datoví vědci, připojení k Hivu pomocí nástrojů založených na rozhraní ODBC, jako je Excel nebo Tableau. Nadále pracujeme na přidávání dalších úloh, jako jsou HBase, Spark a Storm, do HDInsight připojeného k doméně.

Další informace o tomto scénáři nasazení najdete v tématu konfigurace clusterů HDInsight připojených k doméně.

Další kroky

Začněte tím, že vytvoříte a nakonfigurujete spravovanou doménu služby Microsoft Entra Domain Services.