Možnosti bezheslového ověřování pro Microsoft Entra ID

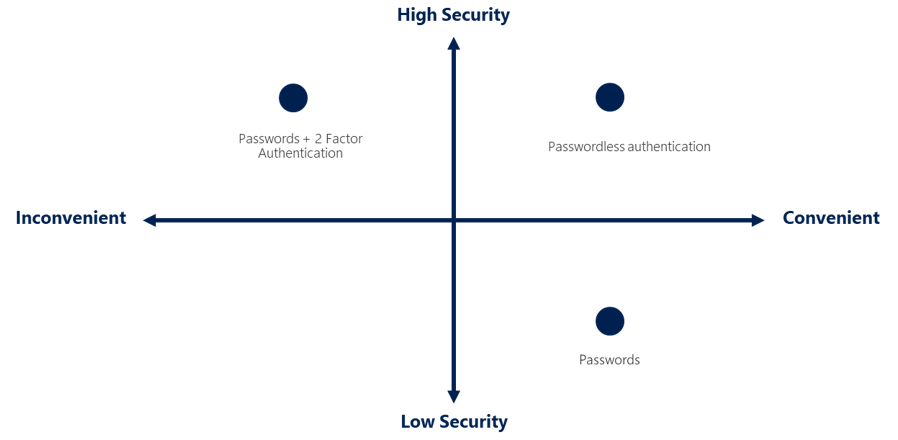

Funkce, jako je vícefaktorové ověřování (MFA), představují skvělý způsob zabezpečení vaší organizace, ale uživatelé jsou často frustrovaní další vrstvou zabezpečení, která si musí pamatovat svá hesla. Metody ověřování bez hesla jsou pohodlnější, protože heslo se odebere a nahradí něčím, co máte, nebo něco, co znáte.

| Ověřování | Něco, co máte | Něco, co jste nebo víte |

|---|---|---|

| Bez hesla | Zařízení, telefon nebo klíč zabezpečení Ve Windows 10 | Biometrický kód nebo PIN kód |

Každá organizace má různé potřeby, pokud jde o ověřování. Microsoft Azure a Azure Government nabízejí následující čtyři možnosti ověřování bez hesla, které se integrují s ID Microsoft Entra:

- Windows Hello pro firmy

- Microsoft Authenticator

- Klíče (FIDO2)

- Ověřování pomocí certifikátů

Windows Hello pro firmy

Windows Hello pro firmy je ideální pro informační pracovníky, kteří mají svůj vlastní určený počítač s Windows. Biometrické přihlašovací údaje a přihlašovací údaje k PIN kódu jsou přímo svázané s počítačem uživatele, což brání přístupu od kohokoli jiného než vlastníka. Díky integraci infrastruktury veřejných klíčů (PKI) a integrované podpoře jednotného přihlašování (SSO) poskytuje Windows Hello pro firmy pohodlný způsob bezproblémového přístupu k podnikovým prostředkům místně i v cloudu.

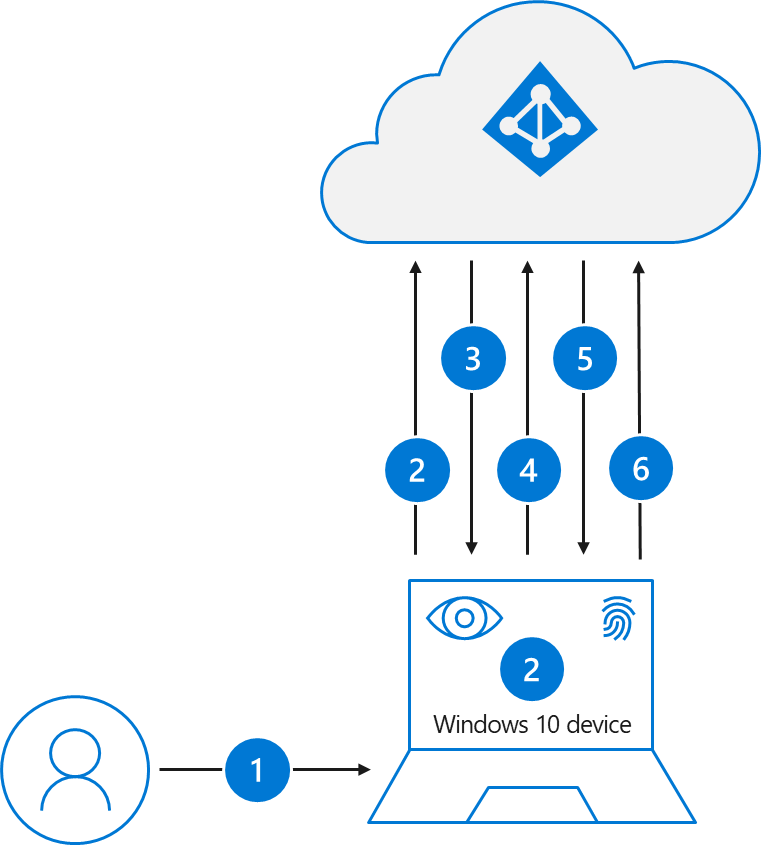

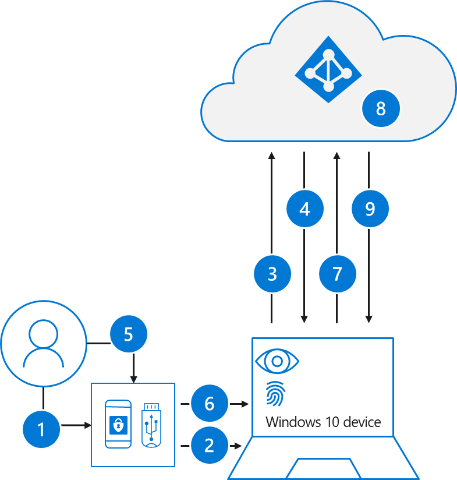

Následující kroky ukazují, jak funguje proces přihlašování s ID Microsoft Entra:

- Uživatel se přihlásí k Windows pomocí biometrického gesta nebo gesta PIN kódu. Gesto odemkne Windows Hello pro firmy privátní klíč a odešle se poskytovateli podpory zabezpečení cloudového ověřování označovaného jako poskytovatel cloudových ap.

- Poskytovatel cloudových rozhraní API požaduje nepotřebné číslo (náhodné libovolné číslo, které lze použít jednou) z ID Microsoft Entra.

- Id Microsoft Entra vrátí hodnotu, která je platná po dobu 5 minut.

- Poskytovatel Cloud AP podepíše nece pomocí privátního klíče uživatele a vrátí podepsanou hodnotu do ID Microsoft Entra.

- Microsoft Entra ID ověří podepsané nece pomocí bezpečně registrovaného veřejného klíče uživatele proti podpisu, který není součástí. Microsoft Entra ID ověří podpis a pak ověří vrácenou znaménku. Po ověření nespravovaného kódu vytvoří ID Microsoft Entra primární obnovovací token (PRT) s klíčem relace, který je šifrovaný na transportní klíč zařízení a vrátí ho poskytovateli cloudových ap.

- Poskytovatel cloudových rozhraní API obdrží šifrovaný PRT s klíčem relace. Poskytovatel cloudových ap používá privátní transportní klíč zařízení k dešifrování klíče relace a chrání klíč relace pomocí čipu TPM (Trusted Platform Module).

- Poskytovatel cloudového rozhraní API vrátí úspěšnou odpověď na ověření systému Windows. Uživatel pak může přistupovat k Windows a cloudovým a místním aplikacím bez nutnosti opětovného ověření (SSO).

Průvodce plánováním Windows Hello pro firmy vám může pomoct při rozhodování o typu nasazení Windows Hello pro firmy a možnostech, které je potřeba zvážit.

Microsoft Authenticator

Můžete také povolit, aby se telefon zaměstnance stal metodou ověřování bez hesla. Aplikaci Authenticator už můžete používat jako praktickou možnost vícefaktorového ověřování kromě hesla. Aplikaci Authenticator můžete použít také jako možnost bez hesla.

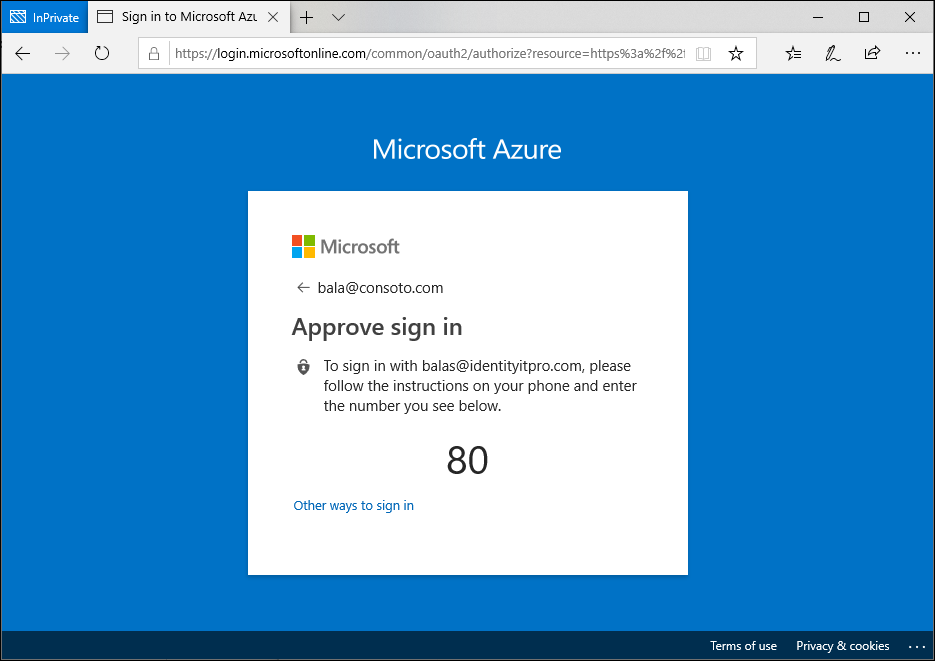

Aplikace Authenticator změní jakýkoli telefon s iOSem nebo Androidem na silné přihlašovací údaje bez hesla. Uživatelé se můžou přihlásit k libovolné platformě nebo prohlížeči tím, že dostanou oznámení na svůj telefon, které odpovídá číslu zobrazenému na obrazovce, na té na telefonu. Pak můžou k potvrzení použít biometrické údaje (dotyk nebo tvář) nebo PIN kód. Podrobnosti o instalaci najdete v tématu Stažení a instalace aplikace Microsoft Authenticator .

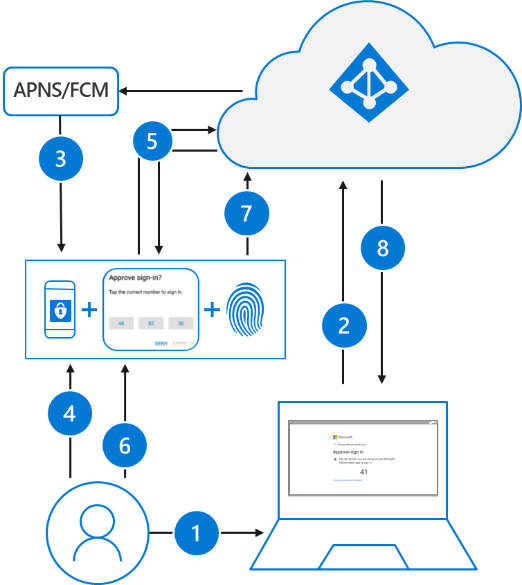

Ověřování bez hesla pomocí aplikace Authenticator se řídí stejným základním vzorem jako Windows Hello pro firmy. Je to trochu složitější, protože uživatel musí být identifikován, aby ID Microsoft Entra mohl najít používanou verzi aplikace Authenticator:

- Uživatel zadá své uživatelské jméno.

- Microsoft Entra ID zjistí, že uživatel má silné přihlašovací údaje a spustí tok Silné přihlašovací údaje.

- Oznámení se do aplikace odešle prostřednictvím služby Apple Push Notification Service (APNS) na zařízeních s iOSem nebo prostřednictvím Firebase Cloud Messaging (FCM) na zařízeních s Androidem.

- Uživatel obdrží nabízené oznámení a otevře aplikaci.

- Aplikace volá ID Microsoft Entra a přijímá výzvu k ověření přítomnosti a ne.

- Uživatel tuto výzvu dokončí zadáním biometrického kódu nebo PIN kódu k odemknutí privátního klíče.

- Nonce je podepsáno privátním klíčem a odesláno zpět do Microsoft Entra ID.

- Id Microsoft Entra provádí ověření veřejného nebo privátního klíče a vrací token.

Pokud chcete začít s přihlašováním bez hesla, postupujte následovně:

Klíče (FIDO2)

FiDO (Fast IDentity Online) Alliance pomáhá podporovat otevřené ověřovací standardy a omezit používání hesel jako formu ověřování. FIDO2 je nejnovější standard, který zahrnuje standard webového ověřování (WebAuthn).

Klíče zabezpečení FIDO2 jsou metodou ověřování bez hesla, která je založená na nephishable standardech, která může přijít v jakémkoliv provedení. Fast Identity Online (FIDO) je otevřený standard pro ověřování bez hesla. FiDO umožňuje uživatelům a organizacím použít standard pro přihlášení k prostředkům bez uživatelského jména nebo hesla pomocí externího klíče zabezpečení nebo klíče platformy integrovaného do zařízení.

Uživatelé se můžou zaregistrovat a pak jako hlavní způsob ověřování vybrat klíč zabezpečení FIDO2 v přihlašovacím rozhraní. Tyto klíče zabezpečení FIDO2 jsou obvykle USB zařízení, ale můžou také používat Bluetooth nebo NFC. U hardwarového zařízení, které zpracovává ověřování, se zvyšuje zabezpečení účtu, protože neexistuje žádné heslo, které by mohlo být vystaveno nebo uhodnuto.

Klíče zabezpečení FIDO2 se dají použít k přihlášení ke svému ID Microsoft Entra nebo zařízením s Windows 10 hybridním připojením Microsoft Entra a získat jednotné přihlašování ke svým cloudovým a místním prostředkům. Uživatelé se také můžou přihlásit k podporovaným prohlížečům. Klíče zabezpečení FIDO2 jsou skvělou volbou pro podniky, které jsou velmi citlivé na zabezpečení nebo mají scénáře nebo zaměstnance, kteří nejsou ochotni nebo nemůžou používat telefon jako druhý faktor.

Referenční dokument najdete tady: Podpora ověřování FIDO2 s ID Microsoft Entra. Osvědčené postupy pro vývojáře najdete v tématu Podpora ověřování FIDO2 v aplikacích, které vyvíjejí.

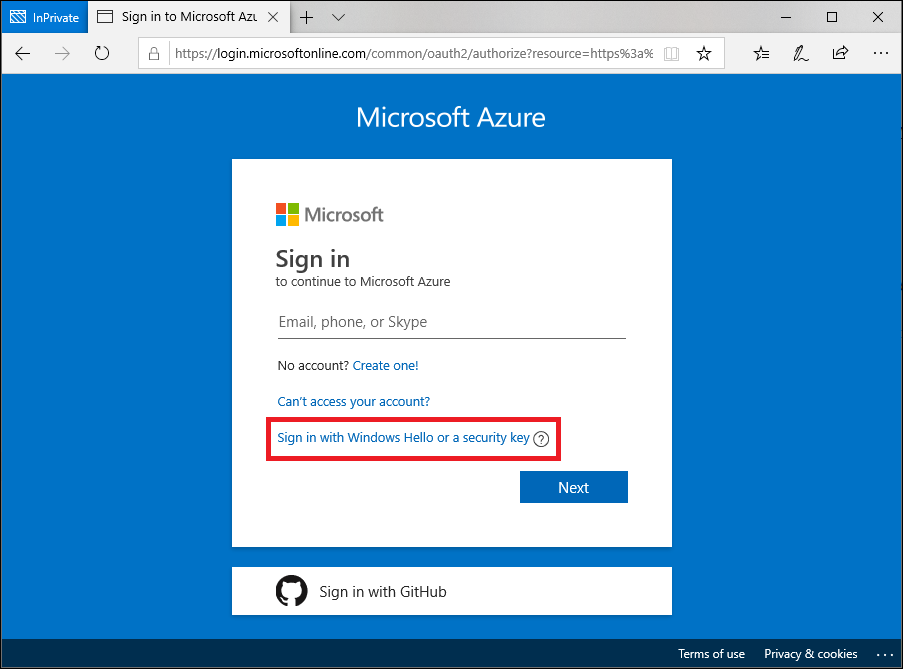

Následující proces se používá, když se uživatel přihlásí pomocí klíče zabezpečení FIDO2:

- Uživatel připojí klíč zabezpečení FIDO2 do svého počítače.

- Systém Windows zjistí klíč zabezpečení FIDO2.

- Systém Windows odešle žádost o ověření.

- Microsoft Entra ID odešle zpět nonce.

- Uživatel dokončí gesto odemknutí privátního klíče uloženého v zabezpečené enklávě klíče zabezpečení FIDO2.

- Klíč zabezpečení FIDO2 podepíše nece s privátním klíčem.

- Požadavek na token primární aktualizace (PRT) s podepsaným nonce se odešle na ID Microsoft Entra.

- ID Microsoft Entra ověřuje podepsané nonce pomocí veřejného klíče FIDO2.

- Microsoft Entra ID vrátí PRT, aby bylo možné povolit přístup k místním prostředkům.

Zprostředkovatelé klíčů zabezpečení FIDO2

Následující poskytovatelé nabízejí klíče zabezpečení FIDO2 různých formových faktorů, o kterých je známo, že jsou kompatibilní s prostředím bez hesla. Doporučujeme vám vyhodnotit vlastnosti zabezpečení těchto klíčů kontaktováním dodavatele a FIDO Alliance.

Poznámka:

Pokud si koupíte a plánujete používat bezpečnostní klíče založené na TECHNOLOGII NFC, potřebujete pro klíč zabezpečení podporovanou čtečku NFC. Čtečka NFC není požadavkem ani omezením Azure. Seznam podporovaných čteček NFC najdete u dodavatele klíče zabezpečení založeného na technologii NFC.

Pokud jste dodavatel a chcete zařízení získat v tomto seznamu podporovaných zařízení, podívejte se na naše pokyny, jak se stát dodavatelem klíče zabezpečení kompatibilního s Rozhraním FIDO2 od Microsoftu.

Pokud chcete začít používat klíče zabezpečení FIDO2, postupujte následovně:

Ověřování pomocí certifikátů

Ověřování založené na certifikátech Microsoft Entra (CBA) umožňuje zákazníkům povolit nebo vyžadovat, aby se uživatelé ověřili přímo pomocí certifikátů X.509 vůči jejich ID Microsoft Entra pro aplikace a přihlašování v prohlížeči. CBA umožňuje zákazníkům přijmout ověřování odolné proti útokům phishing a přihlásit se pomocí certifikátu X.509 proti infrastruktuře veřejných klíčů (PKI).

Klíčové výhody používání jazyka Microsoft Entra CBA

| Zaměstnanecké výhody | Popis |

|---|---|

| Skvělé uživatelské prostředí | – Uživatelé, kteří potřebují ověřování založené na certifikátech, se teď můžou přímo ověřit na základě ID Microsoft Entra a nemusí investovat do federované služby AD FS. – Uživatelské rozhraní portálu umožňuje uživatelům snadno nakonfigurovat, jak mapovat pole certifikátů na atribut objektu uživatele, aby vyhledali uživatele v tenantovi (vazby uživatelského jména certifikátu). – Uživatelské rozhraní portálu pro konfiguraci zásad ověřování, které vám pomůže určit, které certifikáty jsou jednofaktorové a vícefaktorové. |

| Snadné nasazení a správa | – Microsoft Entra CBA je bezplatná funkce a k jeho použití nepotřebujete žádné placené edice Microsoft Entra ID. – Není nutné provádět složitá místní nasazení ani konfiguraci sítě. – Přímé ověření vůči ID Microsoft Entra. |

| Zabezpečení | – Místní hesla nemusí být uložená v cloudu v žádném formuláři. – Chrání vaše uživatelské účty tím, že bezproblémově pracuje se zásadami podmíněného přístupu Microsoft Entra, včetně vícefaktorového ověřování odolného proti útokům phishing (MFA vyžaduje licencovanou edici) a blokuje starší ověřování. – Podpora silného ověřování, kde můžou uživatelé definovat zásady ověřování prostřednictvím polí certifikátů, jako jsou vystavitel nebo identifikátory zásad (identifikátory objektů), určit, které certifikáty mají nárok na jednofaktorové a vícefaktorové. – Tato funkce bezproblémově funguje s funkcemi podmíněného přístupu a schopností ověřování vynucovat vícefaktorové ověřování, aby pomohla zabezpečit uživatele. |

Podporované scénáře

Podporovány jsou následující scénáře:

- Přihlášení uživatelů k aplikacím založeným na webovém prohlížeči na všech platformách

- Přihlášení uživatelů k mobilním aplikacím Office na platformách iOS/Android a nativních aplikacích Office ve Windows, včetně Outlooku, OneDrivu atd.

- Přihlášení uživatelů v mobilních nativních prohlížečích

- Podpora podrobných pravidel ověřování pro vícefaktorové ověřování pomocí identifikátorů OID vystavitele certifikátu a identifikátorů OID zásad

- Konfigurace vazeb účtů mezi certifikáty pomocí libovolného pole certifikátu:

- Alternativní název subjektu (SAN) PrincipalName a SAN RFC822Nare

- Identifikátor klíče předmětu (SKI) a SHA1PublicKey

- Konfigurace vazeb účtu typu certificate-to-user pomocí libovolného atributu objektu uživatele:

- Hlavní název uživatele (UPN)

- onPremisesUserPrincipalName

- CertificateUserIds

Podporované scénáře

Vezměte na vědomí následující:

- Správa istrátory můžou pro svého tenanta povolit metody ověřování bez hesla.

- Správa istrátory můžou cílit na všechny uživatele nebo vybrat uživatele nebo skupiny zabezpečení v rámci svého tenanta pro každou metodu.

- Uživatelé můžou tyto metody ověřování bez hesla zaregistrovat a spravovat na portálu účtu.

- Uživatelé se můžou přihlásit pomocí těchto metod ověřování bez hesla:

- Ověřovací aplikace: Funguje ve scénářích, ve kterých se používá ověřování Microsoft Entra, včetně všech prohlížečů, během instalace Windows 10 a integrovaných mobilních aplikací v jakémkoli operačním systému.

- Klíče zabezpečení: Práce na zamykací obrazovce pro Windows 10 a na webu v podporovaných prohlížečích, jako je Microsoft Edge (starší i nový Edge).

- Uživatelé můžou používat přihlašovací údaje bez hesla pro přístup k prostředkům v tenantech, kde jsou hostem, ale přesto můžou být potřeba k provádění vícefaktorového ověřování v daném tenantovi prostředků. Další informace naleznete v tématu Možné dvojité vícefaktorové ověřování.

- Uživatelé nemůžou v rámci tenanta zaregistrovat přihlašovací údaje bez hesla, stejně jako nemají v daném tenantovi spravované heslo.

Nepodporované scénáře

Pro každou metodu bez hesla pro jakýkoli uživatelský účet doporučujeme maximálně 20 sad klíčů. Při přidání dalších klíčů se zvětší velikost objektu uživatele a u některých operací si můžete všimnout snížení výkonu. V takovém případě byste měli odebrat nepotřebné klíče. Další informace a rutiny PowerShellu pro dotazování a odebrání klíčů najdete v modulu WHfBTools PowerShellu pro čištění osamocených klíčů Windows Hello pro firmy. Volitelný parametr /UserPrincipalName slouží k dotazování pouze klíčů pro konkrétního uživatele. Požadovaná oprávnění se musí spouštět jako správce nebo zadaný uživatel.

Když k vytvoření souboru CSV se všemi existujícími klíči použijete PowerShell, pečlivě identifikujte klíče, které potřebujete zachovat, a odeberte tyto řádky ze sdíleného svazku clusteru. Potom pomocí upraveného sdíleného svazku clusteru s PowerShellem odstraňte zbývající klíče, aby byl počet klíčů účtu pod limitem.

Je bezpečné odstranit jakýkoli klíč hlášený jako osamocený="True" ve sdíleném svazku clusteru. Osamocený klíč je jeden pro zařízení, které už není zaregistrované v Microsoft Entra ID. Pokud odebrání všech osamocených objektů stále nepřináší uživatelský účet pod limit, je nutné se podívat na sloupce DeviceId a CreationTime , abyste zjistili, které klíče se mají cílit na odstranění. Dávejte pozor, abyste odebrali libovolný řádek ve sdíleném svazku clusteru pro klíče, které chcete zachovat. Klíče pro jakékoli ID zařízení odpovídající zařízením, která uživatel aktivně používá, by se měly odebrat ze sdíleného svazku clusteru před krokem odstranění.

Volba metody bez hesla

Volba mezi těmito třemi možnostmi bez hesla závisí na požadavcích vaší společnosti na zabezpečení, platformu a aplikaci.

Tady jsou některé faktory, které byste měli zvážit při volbě technologie Microsoftu bez hesla:

| Windows Hello pro firmy | Přihlášení bez hesla pomocí aplikace Authenticator | Klíče zabezpečení FIDO2 | |

|---|---|---|---|

| Požadavky | Windows 10 verze 1809 nebo novější Microsoft Entra ID |

Aplikace Authenticator Telefon (zařízení s iOSem a Androidem) |

Windows 10 verze 1903 nebo novější Microsoft Entra ID |

| Režimu | Platforma | Software | Hardware |

| Systémy a zařízení | Počítač s integrovaným modulem TPM (Trusted Platform Module) Rozpoznávání PIN kódu a biometrických údajů |

Rozpoznávání PIN kódu a biometrických údajů na telefonu | Zařízení zabezpečení FIDO2 kompatibilní s Microsoftem |

| Uživatelské prostředí | Přihlaste se pomocí PIN kódu nebo biometrického rozpoznávání (obličeje, duhovky nebo otisku prstu) na zařízeních s Windows. Ověřování Windows Hello je svázané se zařízením; Uživatel potřebuje pro přístup k firemním prostředkům zařízení i přihlašovací komponentu, jako je PIN nebo biometrický faktor. |

Přihlaste se pomocí mobilního telefonu pomocí skenování otisků prstů, rozpoznávání obličeje nebo duhovky nebo PIN kódu. Uživatelé se přihlašují k pracovnímu nebo osobnímu účtu ze svého počítače nebo mobilního telefonu. |

Přihlášení pomocí zabezpečovacího zařízení FIDO2 (biometrické údaje, PIN kód a NFC) Uživatel má přístup k zařízení na základě ovládacích prvků organizace a ověřování na základě PIN kódu, biometrických údajů pomocí zařízení, jako jsou bezpečnostní klíče USB a čipové karty s podporou NFC, klíče nebo opotřebení. |

| Povolené scénáře | Prostředí bez hesla u zařízení s Windows Platí pro vyhrazený pracovní počítač se schopností jednotného přihlašování k zařízením a aplikacím. |

Řešení bez hesla kdekoli pomocí mobilního telefonu Platí pro přístup k pracovním nebo osobním aplikacím na webu z libovolného zařízení. |

Prostředí bez hesla pro pracovníky používající biometrické údaje, PIN kód a NFC Platí pro sdílené počítače a v případě, že mobilní telefon není použitelnou možností (například pro pracovníky helpdesku, veřejný terminál nebo tým nemocnice). |

Pomocí následující tabulky vyberte, která metoda podporuje vaše požadavky a uživatele.

| Osoba | Scénář | Prostředí | Technologie bez hesla |

|---|---|---|---|

| Správa | Zabezpečený přístup k zařízení pro úlohy správy | Přiřazené zařízení s Windows 10 | Windows Hello pro firmy a/nebo klíč zabezpečení FIDO2 |

| Správa | Úlohy správy na zařízeních s jiným systémem než Windows | Mobilní nebo jiné zařízení s Windows | Přihlášení bez hesla pomocí aplikace Authenticator |

| Informační pracovník | Produktivita práce | Přiřazené zařízení s Windows 10 | Windows Hello pro firmy a/nebo klíč zabezpečení FIDO2 |

| Informační pracovník | Produktivita práce | Mobilní nebo jiné zařízení s Windows | Přihlášení bez hesla pomocí aplikace Authenticator |

| Frontline worker | Veřejné terminály v továrně, závodu, maloobchodě nebo položce dat | Sdílená zařízení s Windows 10 | Klíče zabezpečení FIDO2 |

Další kroky

Pokud chcete začít používat bez hesla v Microsoft Entra ID, proveďte jeden z následujících postupů:

- Povolení přihlašování bez hesla pomocí klíče zabezpečení FIDO2

- Povolení přihlašování bez hesla založeného na telefonu pomocí aplikace Authenticator