Konfigurace serveru Azure Multi-Factor Authentication pro práci se službou AD FS ve Windows Serveru

Pokud používáte službu AD FS (Active Directory Federation Services) a chcete zabezpečit cloudové nebo místní prostředky, můžete nakonfigurovat Azure Multi-Factor Authentication Server pro práci se službou AD FS. Tato konfigurace aktivuje u citlivých koncových bodů dvoustupňové ověřování.

V tomto článku probereme použití Azure Multi-Factor Authentication Serveru se službou AD FS počínaje Windows Serverem 2016. Další informace najdete v tématu Zabezpečení cloudových a lokálních prostředků pomocí Microsoft Azure Multi-Factor Authentication Serveru s AD FS 2.0.

Důležité

V září 2022 oznámil Microsoft vyřazení Azure Multi-Factor Authentication Serveru. Od 30. září 2024 už nasazení Azure Multi-Factor Authentication Serveru nebudou obsluhovat žádosti o vícefaktorové ověřování, což může způsobit selhání ověřování pro vaši organizaci. Aby se zajistilo nepřerušované ověřování a aby zůstaly v podporovaném stavu, organizace by měly migrovat ověřovací data uživatelů do cloudové služby Azure MFA pomocí nejnovějšího nástroje pro migraci, který je součástí nejnovější aktualizace Azure MFA Serveru. Další informace najdete v tématu Migrace serverů Azure MFA.

Pokud chcete začít s cloudovým vícefaktorovým ověřováním, přečtěte si kurz : Zabezpečení událostí přihlašování uživatelů pomocí vícefaktorového ověřování Azure.

Pokud používáte cloudové vícefaktorové ověřování, přečtěte si téma Zabezpečení cloudových prostředků s vícefaktorovým ověřováním Microsoft Entra a službou AD FS.

Stávající zákazníci, kteří aktivovali MFA Server před 1. červencem 2019, si můžou stáhnout nejnovější verzi, budoucí aktualizace a generovat přihlašovací údaje pro aktivaci obvyklým způsobem.

Zabezpečení Windows Serveru AD FS pomocí Azure Multi-Factor Authentication Serveru

Azure Multi-Factor Authentication Server můžete instalovat různě:

- Nainstalujte Azure Multi-Factor Authentication Server lokálně na stejném serveru jako AD FS.

- Nainstalujte adaptér vícefaktorového ověřování Azure místně na server AD FS a pak nainstalujte Multi-Factor Authentication Server na jiný počítač.

Před zahájením se ujistěte, že znáte následující informace:

- Na váš server AD FS není potřeba instalovat Azure Multi-Factor Authentication Server. Musíte ale nainstalovat vícefaktorový ověřovací adaptér pro službu AD FS na Windows Server 2012 R2 nebo Windows Server 2016 se spuštěnou službou AD FS. Server můžete nainstalovat na jiný počítač, pokud adaptér AD FS nainstalujete samostatně na federační server AD FS. Samostatně adaptér instalujte podle následujících postupů.

- Pokud vaše organizace používá metody ověření textovou zprávou nebo mobilní aplikací, řetězce definované ve společnosti Nastavení obsahují zástupný symbol <$application_name$>. V MFA Serveru verze 7.1 můžete zadat název aplikace, který nahrazuje tento zástupný text. Ve verzi 7.0 nebo dřívější se tento zástupný text při použití adaptéru AD FS nenahradí automaticky. U těchto starších verzí při zabezpečování AD FS odeberte tento zástupný text z příslušných řetězců.

- Účet, se kterým se přihlašujete, musí mít uživatelská práva k vytváření skupin zabezpečení ve službě Active Directory.

- Průvodce instalací adaptéru AD FS s vícefaktorovým ověřováním vytvoří skupinu zabezpečení s názvem Telefon Factor Správa ve vaší instanci služby Active Directory. Potom přidá účet služby AD FS vaší služby federace do této skupiny. Ověřte, že se v řadiči domény vytvořila skupina PhoneFactor Admins a mezi jejími členy je účet služby AD FS. Pokud je to nutné, přidejte v řadiči domény účet služby AD FS do skupiny PhoneFactor Admins ručně.

- Informace o tom, jak instalovat sadu SDK webové služby pomocí uživatelského portálu, najdete v tématu popisujícím nasazení uživatelského portálu pro Azure Multi-Factor Authentication Server.

Instalace Azure Multi-Factor Authentication Server místně na serveru AD FS

Stáhněte a nainstalujte Azure Multi-Factor Authentication Server na server AD FS. Informace o instalaci se dočtete v tématu Začínáme s Azure Multi-Factor Authentication Serverem.

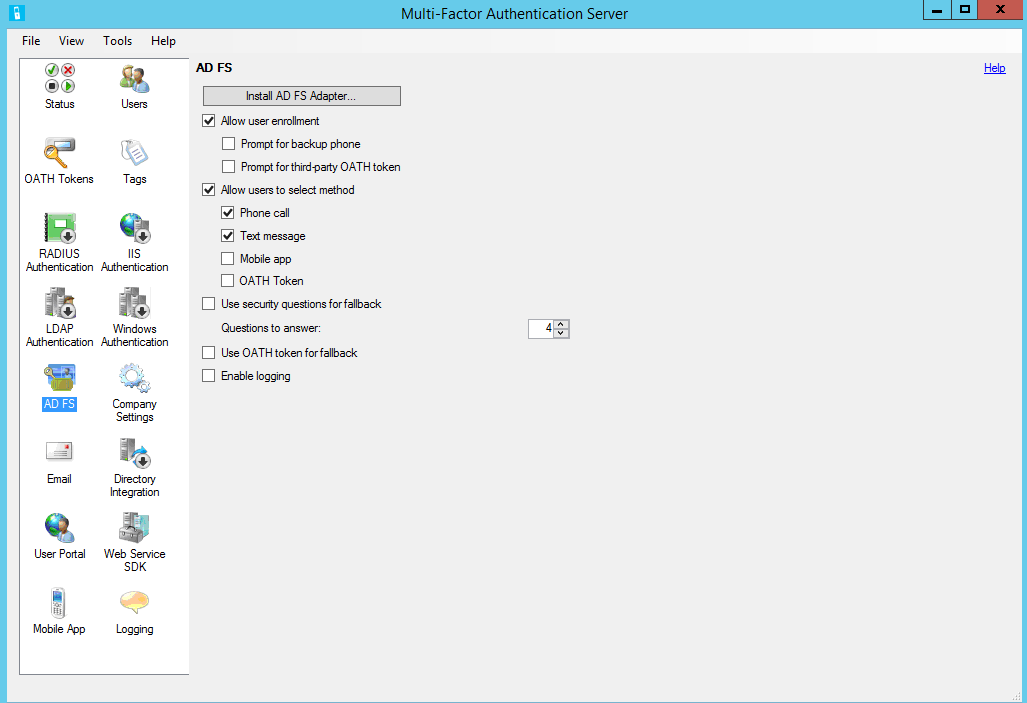

Na Azure Multi-Factor Authentication Serveru klikněte na ikonu AD FS. Vyberte možnosti Povolit zápis uživatele a Povolit uživatelům výběr metody.

Vyberte další možnosti, které byste chtěli pro svou organizaci nastavit.

Klikněte na Instalovat adaptér služby AD FS.

Pokud se zobrazí okno služby Active Directory, znamená to dvě věci. Počítač je připojený k doméně a konfigurace služby Active Directory pro zabezpečení komunikace mezi adaptérem služby AD FS a vícefaktorovou ověřovací službou není úplná. Kliknutím na možnost Další konfiguraci automaticky dokončíte. Nebo můžete zaškrtnout políčko Vynechat automatickou konfiguraci služby Active Directory a konfigurovat nastavení ručně. Klikněte na tlačítko Další.

Pokud se zobrazí okno Místní skupina, znamená to dvě věci. Počítač není připojený k doméně a konfigurace místní skupiny pro zabezpečení komunikace mezi adaptérem SLUŽBY AD FS a službou vícefaktorového ověřování není dokončená. Kliknutím na možnost Další konfiguraci automaticky dokončíte. Nebo můžete zaškrtnout políčko Vynechat automatickou konfiguraci místní skupiny a konfigurovat nastavení ručně. Klikněte na tlačítko Další.

V průvodci instalací klikněte na tlačítko Další. Azure Multi-Factor Authentication Server vytvoří skupinu PhoneFactor Admins a přidá do ní účet služby AD FS.

V kroku Spustit instalační program klikněte na Další.

V instalačním programu adaptéru AD FS s vícefaktorovým ověřováním klikněte na Další.

Po dokončení instalace klikněte na Zavřít.

Nainstalovaný adaptér je třeba zaregistrovat ve službě AD FS. Otevřete Windows PowerShell a spusťte následující příkaz:

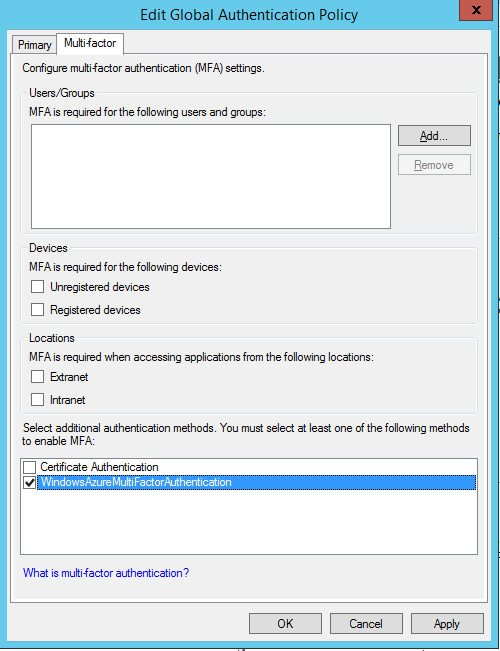

C:\Program Files\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1Upravte globální zásady ověřování ve službě AD FS tak, abyste mohli nově zaregistrovaný adaptér použít. V konzole pro správu služby AD FS přejděte k uzlu Zásady ověřování. V části Vícefaktorové ověřování klikněte na odkaz Upravit vedle oddílu Globální Nastavení. V okně Upravit globální zásady ověřování vyberte vícefaktorové ověřování jako další metodu ověřování a klepněte na tlačítko OK. Adaptér je zaregistrovaný jako WindowsAzureMultiFactorAuthentication. Restartujte službu AD FS, aby se registrace projevila.

Multi-Factor Authentication Server máte teď nastavený jako dodatečného poskytovatele ověření vedle služby AD FS.

Samostatná instalace adaptéru AD FS pomocí sady SDK webové služby

- Nainstalujte sadu SDK webové služby na server, kde běží Multi-Factor Authentication Server.

- Zkopírujte následující soubory z adresáře \Program Files\Multi-Factor Authentication Server na server, na který chcete nainstalovat adaptér služby AD FS:

- MultiFactorAuthenticationAdfsAdapterSetup64.msi

- Register-MultiFactorAuthenticationAdfsAdapter.ps1

- Unregister-MultiFactorAuthenticationAdfsAdapter.ps1

- MultiFactorAuthenticationAdfsAdapter.config

- Spusťte instalační soubor MultiFactorAuthenticationAdfsAdapterSetup64.msi.

- V instalačním programu adaptéru AD FS s vícefaktorovým ověřováním spusťte instalaci kliknutím na tlačítko Další .

- Po dokončení instalace klikněte na Zavřít.

Úprava souboru MultiFactorAuthenticationAdfsAdapter.config

Postupujte podle těchto kroků a upravte soubor MultiFactorAuthenticationAdfsAdapter.config:

- Uzel UseWebServiceSdk nastavte na true.

- Nastavte hodnotu WebServiceSdkUrl na adresu URL sady SDK webové služby s vícefaktorovým ověřováním. Například: https://contoso.com/<název_certifikátu>/MultiFactorAuthWebServiceSdk/PfWsSdk.asmx, kde <název_certifikátu> je název vašeho certifikátu.

- Upravte skript Register-Register-MultiFactorAuthenticationAdfsAdapter.ps1 tak, že na konec příkazu

Register-AdfsAuthenticationProviderpřidáte-ConfigurationFilePath <path>, kde <path> je úplná cesta k souboru MultiFactorAuthenticationAdfsAdapter.config.

Konfigurace sady SDK webové služby pomocí uživatelského jména a hesla

Por konfiguraci sady SDK webové služby existují dvě možnosti. První možností je použití uživatelského jména a hesla, druhou je použití klientského certifikátu. Pro první možnost postupujte podle těchto kroků, nebo je přeskočte, pokud chcete použít druhou možnost.

- Hodnotu WebServiceSdkUsername nastavte na účet, který je členem skupiny zabezpečení PhoneFactor Admins. <Použijte formát domény>\<uživatelského jména>.

- Hodnotu WebServiceSdkPassword nastavte na odpovídající heslo k tomuto účtu. Ve výrazu WebServiceSdkPassword nelze použít speciální znak "&".

Konfigurace sady SDK webové služby pomocí klientského certifikátu

Pokud nechcete použít uživatelské jméno a heslo, postupujte podle těchto kroků a nakonfigurujte sadu SDK webové služby pomocí klientského certifikátu.

- Od certifikační autority získejte klientský certifikát pro server, na kterém běží sada SDK webové služby. Přečtěte si, jak získat klientský certifikát.

- Importujte klientský certifikát do osobního úložiště certifikátů na místním serveru, kde běží sada SDK webové služby. Ujistěte se, že se veřejný certifikát této autority nachází v úložišti certifikátů Důvěryhodné kořenové certifikáty.

- Exportujte veřejný a privátní klíč klientského certifikátu do souboru .pfx.

- Exportujte veřejný klíč ve formátu Base64 do souboru .cer.

- Ve Správci serveru zkontrolujte, že je nainstalovaná funkce Web Server (IIS)\Web Server\Security\IIS Client Certificate Mapping Authentication. Pokud nainstalovaná není, přidejte ji kliknutím na Přidat role a funkce.

- Ve Správci IIS na webové stránce, která obsahuje virtuální adresář sady SDK webové služby, poklikejte na Editor konfigurace. Je důležité vybrat na web, a ne virtuální adresář.

- Přejděte do oddílu system.webServer/security/authentication/iisClientCertificateMappingAuthentication.

- Hodnotu enabled nastavte na true.

- Hodnotu oneToOneCertificateMappingsEnabled nastavte na true.

- Klikněte na tlačítko ... vedle položky oneToOneMappings a potom klikněte na odkaz Přidat.

- Otevřete soubor .cer s klíčem ve formátu Base64, který jste exportovali. Odeberte řetězce -----BEGIN CERTIFICATE----- a -----END CERTIFICATE----- a veškerá zalomení řádků. Výsledný řetězec zkopírujte.

- Hodnotu certificate nastavte na řetězec zkopírovaný v předchozím kroku.

- Hodnotu enabled nastavte na true.

- Nastavte userName na účet, který je členem skupiny zabezpečení PhoneFactor Admins. <Použijte formát domény>\<uživatelského jména>.

- Heslo nastavte na odpovídající heslo k tomuto účtu a pak Editor konfigurace zavřete.

- Klikněte na odkaz Použít.

- Ve virtuálním adresáři sady SDK webové služby poklikejte na možnost Ověřování.

- Zkontrolujte, že jsou možnosti Zosobnění technologie ASP.NET a Základní ověřování zapnuté a všechny ostatní položky vypnuté.

- Ve virtuálním adresáři sady SDK webové služby poklikejte na Nastavení SSL.

- Nastavte Klientské certifikáty na Přijmout a klikněte na Použít.

- Soubor .pfx, který jste exportovali, zkopírujte na server, kde běží adaptér AD FS.

- Importujte soubor .pfx do osobního úložiště certifikátů na místním počítači.

- Klikněte pravým tlačítkem, vyberte možnost Spravovat soukromé klíče a účtu, který jste použili pro přihlášení ke službě AD FS, udělte oprávnění ke čtení.

- Otevřete klientský certifikát a zkopírujte kryptografický otisk z karty Podrobnosti.

- V souboru MultiFactorAuthenticationAdfsAdapter.config nastavte WebServiceSdkCertificateThumbprint na řetězec zkopírovaný v předchozím kroku.

V prostředí PowerShell spusťte skript \Program Files\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1. Adaptér je zaregistrovaný jako WindowsAzureMultiFactorAuthentication. Restartujte službu AD FS, aby se registrace projevila.

Zabezpečení prostředků Microsoft Entra pomocí služby AD FS

K zabezpečení cloudových prostředků nastavte pravidlo deklarace identity tak, aby služba Active Directory Federation Services vyslala deklaraci identity multipleauthn, když uživatel úspěšně provede dvoustupňové ověření. Tato deklarace identity se předává do MICROSOFT Entra ID. Postupujte takto:

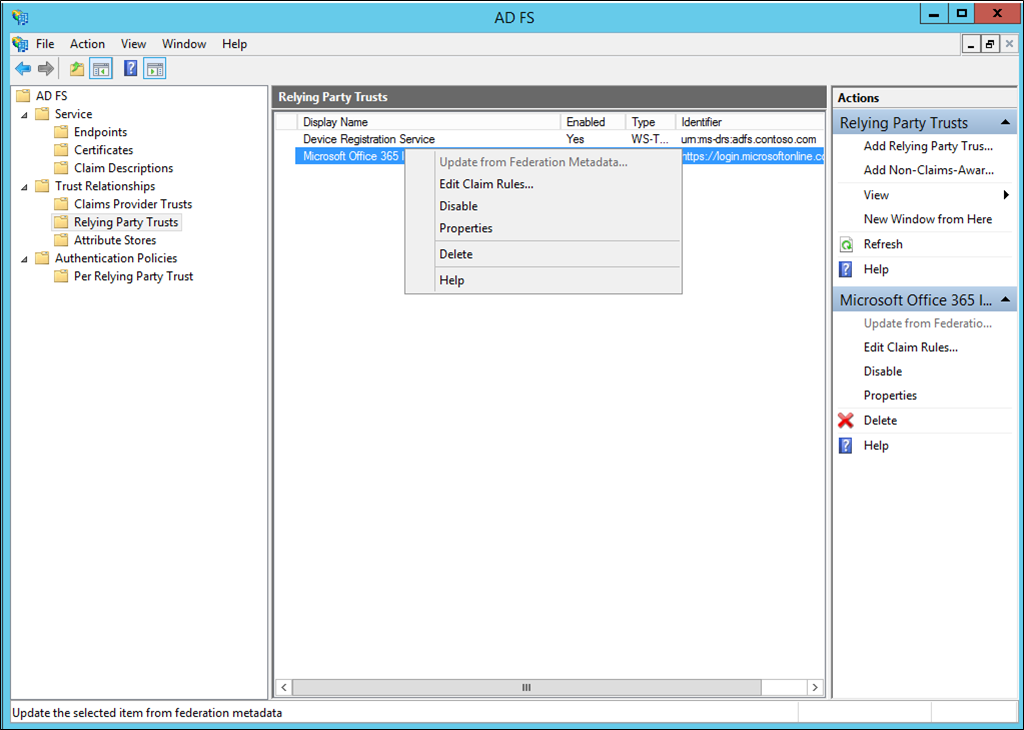

Otevřete správu služby AD FS.

Na levé straně vyberte Vztahy důvěryhodnosti předávající strany.

Klikněte pravým tlačítkem na Platforma identit Microsoft Office 365 a vyberte Upravit pravidla deklarací identity.

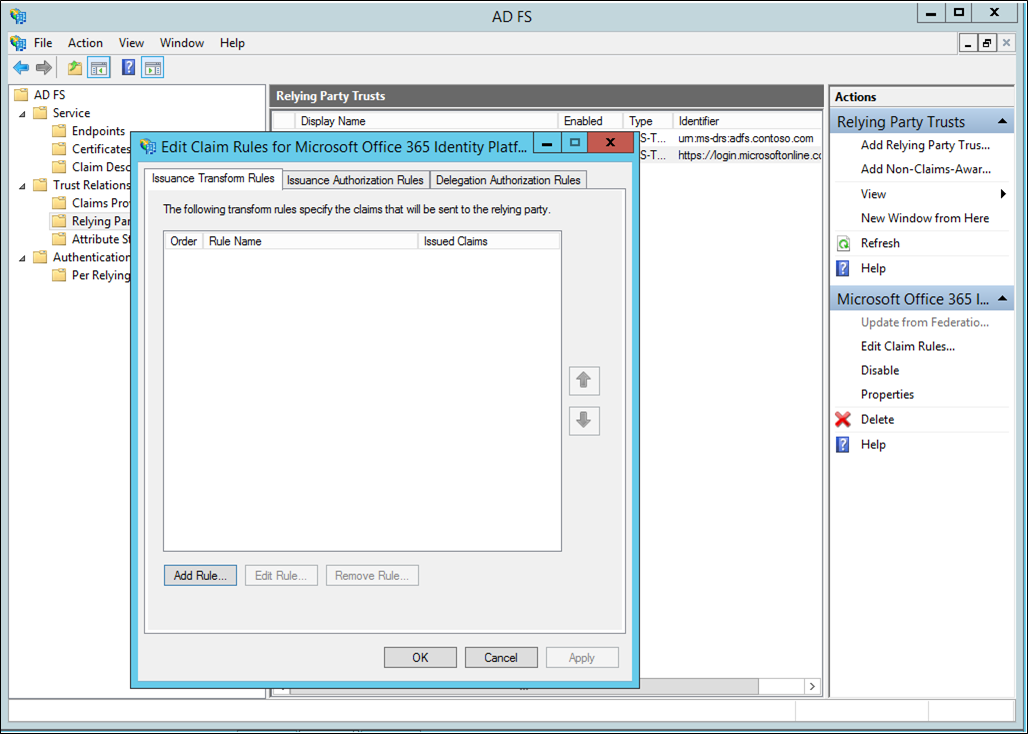

V pravidlech transformace vystavení klikněte na Přidat pravidlo.

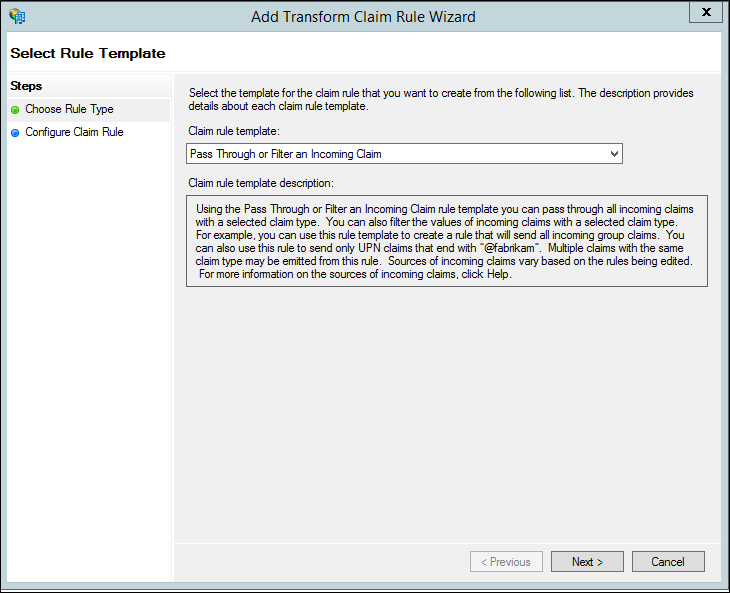

V Průvodci přidáním pravidla – deklarace identity transformace vyberte v rozevíracím seznamu Předávat nebo filtrovat příchozí deklarace a klikněte na Další.

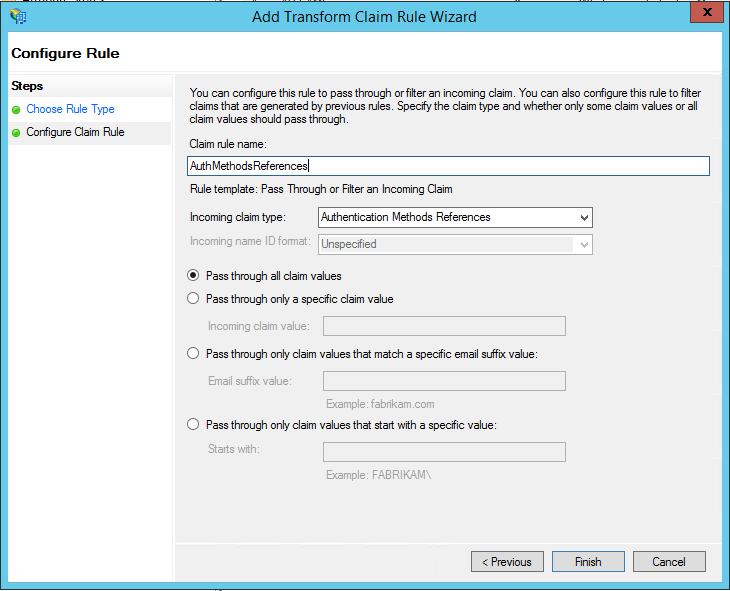

Pojmenujte pravidlo.

Jako typ příchozí deklarace identity vyberte Odkazy na metody ověřování.

Vyberte Předat všechny hodnoty deklarace identity.

Klikněte na Finish (Dokončit). Uzavřete konzolu pro správu služby AD FS.

Řešení potíží s protokoly

S řešením potíží s adaptérem AD FS pro MFA Server vám pomůžou následující kroky, kterými se povolí dodatečné protokolování.

- V rozhraní MFA Serveru otevřete část AD FS a zaškrtněte políčko Povolit protokolování.

- Na každém serveru AD FS pomocí nástroje regedit.exe vytvořte klíč registru

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Positive Networks\PhoneFactor\InstallPaths řetězcovou hodnotouC:\Program Files\Multi-Factor Authentication Server\(nebo jiný adresář podle vašeho výběru). Nezapomeňte, že zpětné lomítko na konci je důležité. - Vytvořte adresář

C:\Program Files\Multi-Factor Authentication Server\Logs(nebo jiný adresář, který jste použili v kroku 2). - Udělte účtu služby AD FS přístup pro úpravy k adresáři protokolů.

- Restartujte službu AD FS.

- Ověřte, že se v adresáři protokolů vytvořil soubor

MultiFactorAuthAdfsAdapter.log.

Příbuzná témata

Nápovědu k řešení potíží najdete v nejčastějších dotazech k vícefaktorovým ověřováním Azure.