Řízení stávajících uživatelů aplikace – Microsoft PowerShell

Existují tři běžné scénáře, ve kterých je nutné naplnit ID Microsoft Entra stávajícími uživateli aplikace před použitím aplikace s funkcí zásad správného řízení Microsoft Entra ID, jako jsou kontroly přístupu.

Požadavky na licenci

Použití této funkce vyžaduje licence zásad správného řízení Microsoft Entra ID. Informace o tom, jak najít správnou licenci pro vaše požadavky, najdete v tématu Základy licencování zásad správného řízení microsoftu Entra ID.

Aplikace migrovaná na Microsoft Entra ID po použití vlastního zprostředkovatele identity

V prvním scénáři už aplikace v prostředí existuje. Aplikace dříve používala vlastního zprostředkovatele identity nebo úložiště dat ke sledování, kteří uživatelé měli přístup.

Když aplikaci změníte tak, aby se spoléhala na Microsoft Entra ID, budou k ní mít přístup jenom uživatelé, kteří jsou v Microsoft Entra ID a mají k ní povolený přístup. V rámci této změny konfigurace se můžete rozhodnout přenést stávající uživatele z úložiště dat této aplikace do Microsoft Entra ID. Tito uživatelé pak budou mít dál přístup prostřednictvím MICROSOFT Entra ID.

Uživatelé, kteří jsou přidruženi k aplikaci reprezentované v Microsoft Entra ID, umožní Microsoft Entra ID sledovat uživatele, kteří mají přístup k aplikaci, i když jejich vztah s aplikací pochází jinde. Relace mohla například vzniknout v databázi nebo adresáři aplikace.

Jakmile Microsoft Entra ID ví o přiřazení uživatele, může odesílat aktualizace do úložiště dat aplikace. Aktualizace zahrnout, když se změní atributy daného uživatele nebo když uživatel přestane být v rozsahu aplikace.

Aplikace, která nepoužívá ID Microsoft Entra jako jediného zprostředkovatele identity

Ve druhém scénáři se aplikace nespoléhá výhradně na MICROSOFT Entra ID jako svého zprostředkovatele identity.

V některých případech může aplikace záviset na skupinách AD. Tento scénář je popsaný v modelu B při přípravě na kontrolu přístupu uživatelů k aplikaci. Pro tuto aplikaci nemusíte konfigurovat zřizování, jak je popsáno v tomto článku, ale postupujte podle pokynů pro Pattern B v tomto článku, jak zkontrolovat členství ve skupinách AD.

V jiných případech může aplikace podporovat více zprostředkovatelů identity nebo mít vlastní integrované úložiště přihlašovacích údajů. Tento scénář se popisuje jako vzor C při přípravě na kontrolu přístupu uživatelů k aplikaci.

Z aplikace nemusí být možné odebrat jiné zprostředkovatele identity nebo místní ověřování přihlašovacích údajů. Pokud v takovém případě chcete pomocí ID Microsoft Entra zkontrolovat, kdo má k této aplikaci přístup, nebo z této aplikace odebrat přístup někoho, budete muset vytvořit přiřazení v Microsoft Entra ID, které představují uživatele aplikace, kteří se k ověřování nespoléhá na MICROSOFT Entra ID.

Pokud chcete v rámci kontroly přístupu zkontrolovat všechny uživatele s přístupem k aplikaci, je potřeba mít tato přiřazení nezbytná.

Předpokládejme například, že uživatel je v úložišti dat aplikace. Id Microsoft Entra je nakonfigurováno tak, aby vyžadovalo přiřazení rolí k aplikaci. Uživatel ale nemá přiřazení role aplikace v MICROSOFT Entra ID.

Pokud se uživatel aktualizuje v Microsoft Entra ID, nebudou do aplikace odeslány žádné změny. A pokud se přiřazení rolí aplikace zkontrolují, uživatel se do kontroly nezahrne. Pokud chcete, aby všichni uživatelé byli zahrnuti v revizi, je nutné mít přiřazení rolí aplikace pro všechny uživatele aplikace.

Aplikace nepoužívá Microsoft Entra ID jako svého zprostředkovatele identity ani nepodporuje zřizování.

U některých starších aplikací nemusí být možné z aplikace odebrat jiné zprostředkovatele identity nebo místní ověřování přihlašovacích údajů nebo povolit podporu zřizování protokolů pro tyto aplikace.

Tento scénář aplikace, která nepodporuje zřizovací protokoly, je popsán v samostatném článku, který řídí stávající uživatele aplikace, která nepodporuje zřizování.

Terminologie

Tento článek popisuje proces správy přiřazení rolí aplikací pomocí rutin Prostředí Microsoft Graph PowerShell. Používá následující terminologii Microsoft Graphu.

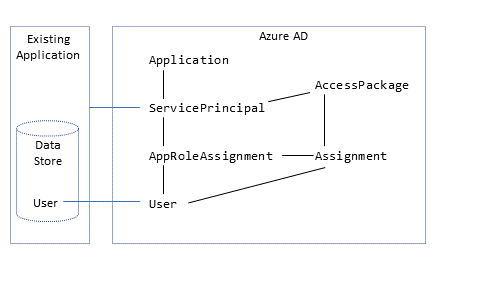

In Microsoft Entra ID představuje instanční objekt (ServicePrincipal) aplikaci v adresáři konkrétní organizace. ServicePrincipal má vlastnost s názvem AppRoles , která obsahuje seznam rolí, které aplikace podporuje, například Marketing specialist. AppRoleAssignment propojuje uživatele s instančním objektem a určuje, jakou roli má daný uživatel v dané aplikaci. Aplikace může mít více než jeden instanční objekt, pokud se jednotné přihlašování k aplikaci a zřizování aplikace zpracovává samostatně.

K poskytnutí časově omezeného přístupu k aplikaci můžete také použít přístupové balíčky pro správu nároků Microsoft Entra. Ve správě AccessPackage nároků obsahuje jednu nebo více rolí prostředků, potenciálně z více instančních objektů. AccessPackage má také přiřazení (Assignment) pro uživatele k přístupovém balíčku.

Když vytvoříte přiřazení pro uživatele k přístupovém balíčku, správa nároků Microsoft Entra automaticky vytvoří potřebné AppRoleAssignment instance pro uživatele k instančnímu objektu každé aplikace v přístupovém balíčku. Další informace najdete v kurzu Správa přístupu k prostředkům v rámci správy nároků Microsoft Entra o vytváření přístupových balíčků prostřednictvím PowerShellu.

Než začnete

Ve svém tenantovi musíte mít jednu z následujících licencí:

- Zásady správného řízení ID Microsoft Entra ID P2 nebo Microsoft Entra ID

- Licence Enterprise Mobility + Security E5

Musíte mít odpovídající roli správce. Pokud tento postup provádíte poprvé, potřebujete roli globálního Správa istratoru k autorizaci použití Prostředí Microsoft Graph PowerShell ve vašem tenantovi.

Vaše aplikace potřebuje ve vašem tenantovi alespoň jeden instanční objekt:

- Pokud aplikace používá adresář LDAP, postupujte podle pokynů pro konfiguraci Microsoft Entra ID pro zřizování uživatelů do adresářů LDAP prostřednictvím oddílu ke stažení, instalaci a konfiguraci balíčku agenta Microsoft Entra Připojení Provisioning Agent.

- Pokud aplikace používá databázi SQL, postupujte podle pokynů ke konfiguraci Microsoft Entra ID zřizování uživatelů do aplikací založených na SQL prostřednictvím části ke stažení, instalaci a konfiguraci balíčku Microsoft Entra Připojení Provisioning Agent.

- Pokud aplikace používá službu SAP Cloud Identity Services nebo je cloudová aplikace, která podporuje protokol SCIM a aplikace ještě není ve vašem tenantovi nakonfigurovaná, pak ji později v této příručce zaregistrujete z galerie aplikací.

- Pokud je aplikace místní a podporuje protokol SCIM, postupujte podle pokynů ke konfiguraci Microsoft Entra ID pro zřizování uživatelů do místních aplikací založených na SCIM.

Shromažďování existujících uživatelů z aplikace

Prvním krokem k zajištění toho, aby se všichni uživatelé zaznamenali v Microsoft Entra ID, je shromáždit seznam stávajících uživatelů, kteří mají přístup k aplikaci.

Některé aplikace můžou mít integrovaný příkaz k exportu seznamu aktuálních uživatelů z úložiště dat. V jiných případech může aplikace spoléhat na externí adresář nebo databázi.

V některých prostředích může být aplikace umístěná v síťovém segmentu nebo systému, který není vhodný pro správu přístupu k Microsoft Entra ID. Proto možná budete muset extrahovat seznam uživatelů z tohoto adresáře nebo databáze a pak ho přenést jako soubor do jiného systému, který lze použít pro interakce Microsoft Entra.

Tato část vysvětluje čtyři přístupy, jak získat seznam uživatelů v souboru hodnot oddělených čárkami (CSV):

- Z adresáře LDAP

- Z databáze SQL Serveru

- Z jiné databáze založené na SQL

- Ze služby SAP Cloud Identity Services

Shromažďování existujících uživatelů z aplikace, která používá adresář LDAP

Tato část se vztahuje na aplikace, které používají adresář LDAP jako podkladové úložiště dat pro uživatele, kteří se neověřují v Microsoft Entra ID. Mnoho adresářů LDAP, například Active Directory, obsahuje příkaz, který vypíše seznam uživatelů.

Určete, kteří uživatelé v daném adresáři jsou v oboru pro uživatele aplikace. Tato volba bude záviset na konfiguraci vaší aplikace. U některých aplikací je platným uživatelem, který existuje v adresáři LDAP. Jiné aplikace mohou vyžadovat, aby uživatel měl konkrétní atribut nebo byl členem skupiny v daném adresáři.

Spusťte příkaz, který načte podmnožinu uživatelů z vašeho adresáře. Ujistěte se, že výstup obsahuje atributy uživatelů, které se použijí pro porovnávání s ID Microsoft Entra. Příklady těchto atributů jsou ID zaměstnance, název účtu a e-mailová adresa.

Tento příkaz by například vytvořil soubor CSV v aktuálním adresáři systému souborů s atributem

userPrincipalNamekaždé osoby v adresáři LDAP:$out_filename = ".\users.csv" csvde -f $out_filename -l userPrincipalName,cn -r "(objectclass=person)"V případě potřeby přeneste soubor CSV, který obsahuje seznam uživatelů, do systému s nainstalovanými rutinami Microsoft Graph PowerShellu.

Pokračujte ve čtení na stránce Potvrdit, že ID Microsoft Entra má uživatele, kteří odpovídají uživatelům v části aplikace dále v tomto článku.

Shromažďování existujících uživatelů z databázové tabulky aplikace pomocí průvodce SQL Serverem

Tato část se týká aplikací, které používají SQL Server jako podkladové úložiště dat.

Nejprve získejte seznam uživatelů z tabulek. Většina databází poskytuje způsob, jak exportovat obsah tabulek do standardního formátu souboru, například do souboru CSV. Pokud aplikace používá databázi SQL Serveru, můžete k exportu částí databáze použít Průvodce importem a exportem SQL Serveru. Pokud nemáte nástroj pro vaši databázi, můžete pomocí ovladače ODBC použít PowerShell, jak je popsáno v další části.

- Přihlaste se k systému, na kterém je nainstalovaný SQL Server.

- Otevřete SQL Server 2019 Import a Export (64bitová verze) nebo ekvivalent pro vaši databázi.

- Vyberte existující databázi jako zdroj.

- Jako cíl vyberte cíl plochého souboru. Zadejte název souboru a změňte hodnotu znakové stránky na 65001 (UTF-8).

- Dokončete průvodce a vyberte možnost, která se má spustit okamžitě.

- Počkejte, až se provádění dokončí.

- V případě potřeby přeneste soubor CSV, který obsahuje seznam uživatelů, do systému s nainstalovanými rutinami Microsoft Graph PowerShellu.

- Pokračujte ve čtení na stránce Potvrdit, že ID Microsoft Entra má uživatele, kteří odpovídají uživatelům v části aplikace dále v tomto článku.

Shromažďování existujících uživatelů z databázové tabulky aplikace pomocí PowerShellu

Tato část platí pro aplikace, které jako podkladové úložiště dat používají jinou databázi SQL, kde k zřizování uživatelů v této aplikaci používáte Připojení or hostitele ECMA. Pokud jste ještě nenakonfigurovali agenta zřizování, použijte tohoto průvodce k vytvoření souboru připojení DSN, který použijete v této části.

Přihlaste se k systému, kde je nebo bude nainstalován agent zřizování.

Otevřete PowerShell.

Vytvořte připojovací řetězec pro připojení k databázovému systému.

Komponenty připojovací řetězec závisí na požadavcích vaší databáze. Pokud používáte SQL Server, podívejte se na seznam DSN a připojovací řetězec klíčových slov a atributů.

Pokud používáte jinou databázi, musíte zahrnout povinná klíčová slova pro připojení k této databázi. Pokud například vaše databáze používá plně kvalifikovaný název cesty souboru DSN, ID uživatele a heslo, vytvořte připojovací řetězec pomocí následujících příkazů:

$filedsn = "c:\users\administrator\documents\db.dsn" $db_cs = "filedsn=" + $filedsn + ";uid=p;pwd=secret"Otevřete připojení k databázi a pomocí následujících příkazů zadejte připojovací řetězec:

$db_conn = New-Object data.odbc.OdbcConnection $db_conn.ConnectionString = $db_cs $db_conn.Open()Vytvořte dotaz SQL, který načte uživatele z databázové tabulky. Nezapomeňte zahrnout sloupce, které budou použity ke spárování uživatelů v databázi aplikace s těmito uživateli v Microsoft Entra ID. Sloupce můžou obsahovat ID zaměstnance, název účtu nebo e-mailovou adresu.

Pokud jsou například uživatelé uloženi v databázové tabulce s názvem

USERSsloupcenameaemailzadejte následující příkaz:$db_query = "SELECT name,email from USERS"Odešlete dotaz do databáze prostřednictvím připojení:

$result = (new-object data.odbc.OdbcCommand($db_query,$db_conn)).ExecuteReader() $table = new-object System.Data.DataTable $table.Load($result)Výsledkem je seznam řádků, které představují uživatele načtené z dotazu.

Zapište výsledek do souboru CSV:

$out_filename = ".\users.csv" $table.Rows | Export-Csv -Path $out_filename -NoTypeInformation -Encoding UTF8Pokud tento systém nemá nainstalované rutiny Microsoft Graph PowerShellu nebo nemá připojení k Microsoft Entra ID, přeneste soubor CSV, který obsahuje seznam uživatelů, do systému s nainstalovanými rutinami Microsoft Graph PowerShellu.

Shromažďování existujících uživatelů ze služby SAP Cloud Identity Services

Tato část se týká aplikací SAP, které jako podkladovou službu pro zřizování uživatelů používají služby SAP Cloud Identity Services.

- Přihlaste se ke konzole SAP Cloud Identity Services Správa

https://<tenantID>.accounts.ondemand.com/adminnebohttps://<tenantID>.trial-accounts.ondemand.com/adminpokud máte zkušební verzi. - Přejděte na Uživatele a autorizace > Exportovat uživatele.

- Vyberte všechny atributy požadované pro odpovídající uživatele Microsoft Entra s uživateli v SAP. To zahrnuje

SCIM IDatributy ,userName,emailsa další atributy, které můžete používat ve svých systémech SAP. - Vyberte Exportovat a počkejte, až prohlížeč stáhne soubor CSV.

- Pokud tento systém nemá nainstalované rutiny Microsoft Graph PowerShellu nebo nemá připojení k Microsoft Entra ID, přeneste soubor CSV, který obsahuje seznam uživatelů, do systému s nainstalovanými rutinami Microsoft Graph PowerShellu.

Ověřte, že ID Microsoft Entra obsahuje uživatele, kteří odpovídají uživatelům z aplikace.

Teď, když máte seznam všech uživatelů získaných z aplikace, budete odpovídat těmto uživatelům z úložiště dat aplikace s uživateli v Microsoft Entra ID.

Než budete pokračovat, projděte si informace o odpovídajících uživatelích ve zdrojovém a cílovém systému. Následně nakonfigurujete zřizování Microsoft Entra s ekvivalentními mapováními. Tento krok umožní službě Microsoft Entra provisioning dotazovat úložiště dat aplikace se stejnými odpovídajícími pravidly.

Načtení ID uživatelů v Microsoft Entra ID

Tato část ukazuje, jak pracovat s ID Microsoft Entra pomocí rutin Prostředí Microsoft Graph PowerShell .

Při prvním použití těchto rutin pro tento scénář musíte být v roli globálního Správa istratoru, aby bylo možné používat Prostředí Microsoft Graph PowerShell ve vašem tenantovi. Následné interakce můžou používat roli s nižšími oprávněními, například:

- Uživatel Správa istrator, pokud očekáváte vytváření nových uživatelů.

- Pokud právě spravujete přiřazení rolí aplikací, Správa istrator nebo zásady správného řízení identit Správa istratoru.

Otevřete PowerShell.

Pokud ještě nemáte nainstalované moduly Microsoft Graph PowerShellu, nainstalujte modul

Microsoft.Graph.Usersa další pomocí tohoto příkazu:Install-Module Microsoft.GraphPokud už máte nainstalované moduly, ujistěte se, že používáte nejnovější verzi:

Update-Module microsoft.graph.users,microsoft.graph.identity.governance,microsoft.graph.applicationsPřipojení do Microsoft Entra ID:

$msg = Connect-MgGraph -ContextScope Process -Scopes "User.ReadWrite.All,Application.ReadWrite.All,AppRoleAssignment.ReadWrite.All,EntitlementManagement.ReadWrite.All"Pokud jste tento příkaz použili poprvé, možná budete muset udělit souhlas s povolením, aby tyto oprávnění měly nástroje příkazového řádku Microsoft Graphu.

Přečtěte si seznam uživatelů získaných z úložiště dat aplikace do relace PowerShellu. Pokud byl seznam uživatelů v souboru CSV, můžete použít rutinu

Import-CsvPowerShellu a jako argument zadat název souboru z předchozí části.Pokud je například soubor získaný ze služby SAP Cloud Identity Services pojmenovaný Users-exported-from-sap.csv a nachází se v aktuálním adresáři, zadejte tento příkaz.

$filename = ".\Users-exported-from-sap.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Pokud používáte databázi nebo adresář, použijte jiný příklad, pokud se soubor jmenuje users.csv a nachází se v aktuálním adresáři, zadejte tento příkaz:

$filename = ".\users.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Zvolte sloupec souboru users.csv , který bude odpovídat atributu uživatele v Microsoft Entra ID.

Pokud používáte SAP Cloud Identity Services, výchozí mapování je atribut

userNameSAP SCIM s atributemuserPrincipalNameMicrosoft Entra ID:$db_match_column_name = "userName" $azuread_match_attr_name = "userPrincipalName"Jiný příklad, pokud používáte databázi nebo adresář, můžete mít uživatele v databázi, kde hodnota ve sloupci s názvem

EMailje stejná hodnota jako v atributuuserPrincipalNameMicrosoft Entra:$db_match_column_name = "EMail" $azuread_match_attr_name = "userPrincipalName"Načtěte ID těchto uživatelů v Microsoft Entra ID.

Následující skript PowerShellu

$dbuserspoužívá hodnotu ,$db_match_column_namea$azuread_match_attr_namehodnoty zadané dříve. Bude dotazovat Microsoft Entra ID najít uživatele, který má atribut s odpovídající hodnotou pro každý záznam ve zdrojovém souboru. Pokud soubor získaný ze zdrojové služby SAP Cloud Identity Services, databáze nebo adresáře obsahuje mnoho uživatelů, může dokončení tohoto skriptu trvat několik minut. Pokud nemáte atribut v MICROSOFT Entra ID, který má hodnotu, a potřebujete použítcontainsnebo jiný filtr výraz, budete muset přizpůsobit tento skript a v kroku 11 níže použít jiný výraz filtru.$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } }Prohlédněte si výsledky předchozích dotazů. Podívejte se, jestli se některým uživatelům ve službě SAP Cloud Identity Services, databázi nebo adresáři nepodařilo najít v MICROSOFT Entra ID kvůli chybám nebo chybějícím shodám.

Následující skript PowerShellu zobrazí počty záznamů, které nebyly nalezeny:

$dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Error "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."Po dokončení skriptu se zobrazí chyba, pokud se některé záznamy ze zdroje dat nenachází v ID Microsoft Entra. Pokud nejsou všechny záznamy pro uživatele z úložiště dat aplikace umístěné jako uživatelé v Microsoft Entra ID, budete muset zjistit, které záznamy se neshodovaly a proč.

Například e-mailová adresa a userPrincipalName můžou být změněny v MICROSOFT Entra ID bez aktualizace odpovídající

mailvlastnosti ve zdroji dat aplikace. Nebo uživatel už možná organizaci opustil, ale stále je ve zdroji dat aplikace. Nebo může existovat účet dodavatele nebo supersprávce ve zdroji dat aplikace, který neodpovídá žádné konkrétní osobě v Microsoft Entra ID.Pokud byli uživatelé, kteří nemohli být umístěni v Microsoft Entra ID nebo nebyli aktivní a nemohli se přihlásit, ale chcete, aby byl jejich přístup zkontrolován nebo jejich atributy aktualizovány ve službě SAP Cloud Identity Services, databázi nebo adresáři, budete muset aktualizovat aplikaci, odpovídající pravidlo nebo aktualizovat nebo pro ně vytvořit uživatele Microsoft Entra. Další informace o tom, kterou změnu provést, naleznete v tématu správa mapování a uživatelských účtů v aplikacích, které se neshodovaly s uživateli v Microsoft Entra ID.

Pokud zvolíte možnost vytváření uživatelů v Microsoft Entra ID, můžete uživatele vytvářet hromadně pomocí těchto možností:

- Soubor CSV, jak je popsáno v hromadném vytváření uživatelů v Centru pro správu Microsoft Entra

- Rutina New-MgUser

Ujistěte se, že jsou tito noví uživatelé naplněni atributy vyžadovanými pro Microsoft Entra ID, aby se později shodovaly se stávajícími uživateli v aplikaci, a atributy vyžadované ID Microsoft Entra, včetně

userPrincipalNamemailNicknameadisplayName. MusíuserPrincipalNamebýt jedinečný mezi všemi uživateli v adresáři.Můžete mít například uživatele v databázi, kde hodnota ve sloupci s názvem

EMailje hodnota, kterou chcete použít jako hlavní název uživatele Microsoft Entra, hodnota ve sloupciAliasobsahuje přezdívku e-mailu Microsoft Entra ID a hodnota ve sloupciFull nameobsahuje zobrazované jméno uživatele:$db_display_name_column_name = "Full name" $db_user_principal_name_column_name = "Email" $db_mail_nickname_column_name = "Alias"Tento skript pak můžete použít k vytvoření uživatelů Microsoft Entra pro uživatele ve službách SAP Cloud Identity Services, databázi nebo adresáři, které se neshodovaly s uživateli v Microsoft Entra ID. Všimněte si, že možná budete muset tento skript upravit tak, aby přidal další atributy Microsoft Entra potřebné ve vaší organizaci, nebo pokud

$azuread_match_attr_namenenímailNicknameaniuserPrincipalName, za účelem poskytnutí tohoto atributu Microsoft Entra.$dbu_missing_columns_list = @() $dbu_creation_failed_list = @() foreach ($dbu in $dbu_not_matched_list) { if (($null -ne $dbu.$db_display_name_column_name -and $dbu.$db_display_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_user_principal_name_column_name -and $dbu.$db_user_principal_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_mail_nickname_column_name -and $dbu.$db_mail_nickname_column_name.Length -gt 0)) { $params = @{ accountEnabled = $false displayName = $dbu.$db_display_name_column_name mailNickname = $dbu.$db_mail_nickname_column_name userPrincipalName = $dbu.$db_user_principal_name_column_name passwordProfile = @{ Password = -join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_}) } } try { New-MgUser -BodyParameter $params } catch { $dbu_creation_failed_list += $dbu; throw } } else { $dbu_missing_columns_list += $dbu } }Po přidání všech chybějících uživatelů do Microsoft Entra ID spusťte skript z kroku 7 znovu. Pak spusťte skript z kroku 8. Zkontrolujte, jestli nejsou hlášeny žádné chyby.

$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } } $dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Warning "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count -ne 0) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."

Registrace aplikace

Pokud je aplikace již zaregistrovaná v Microsoft Entra ID, pokračujte dalším krokem.

- Pokud aplikace používá adresář LDAP, postupujte podle pokynů pro konfiguraci Microsoft Entra ID pro zřízení uživatelů do oddílu adresářů LDAP a vytvořte novou registraci pro místní aplikaci ECMA v Microsoft Entra ID.

- Pokud aplikace používá databázi SQL, postupujte podle pokynů pro konfiguraci MICROSOFT Entra ID pro zřízení uživatelů do oddílu aplikací založených na SQL a vytvořte novou registraci pro místní aplikaci ECMA v Microsoft Entra ID.

- Pokud používáte SLUŽBU SAP Cloud Identity Services, postupujte podle pokynů ke konfiguraci ID Microsoft Entra a zřiďte uživatele ve službě SAP Cloud Identity Services.

- Pokud se jedná o cloudovou aplikaci, která podporuje protokol SCIM, můžete aplikaci přidat z galerie aplikací.

- Pokud je aplikace místní a podporuje protokol SCIM, postupujte podle pokynů ke konfiguraci Microsoft Entra ID pro zřizování uživatelů do místních aplikací založených na SCIM.

Kontrola uživatelů, kteří ještě nejsou přiřazeni k aplikaci

Předchozí kroky potvrdily, že všichni uživatelé v úložišti dat aplikace existují jako uživatelé v Microsoft Entra ID. Nemusí se ale všechny v současné době přiřazovat k rolím aplikace v MICROSOFT Entra ID. V dalších krocích se tedy dozvíte, kteří uživatelé nemají přiřazení k rolím aplikace.

Vyhledejte ID instančního objektu pro instanční objekt aplikace. Pokud jste nedávno vytvořili instanční objekt pro aplikaci, která používá adresář LDAP nebo databázi SQL, použijte název tohoto instančního objektu.

Pokud je například podniková aplikace pojmenovaná

CORPDB1, zadejte následující příkazy:$azuread_app_name = "CORPDB1" $azuread_sp_filter = "displayName eq '" + ($azuread_app_name -replace "'","''") + "'" $azuread_sp = Get-MgServicePrincipal -Filter $azuread_sp_filter -AllNačtěte uživatele, kteří mají aktuálně přiřazení k aplikaci v Microsoft Entra ID.

To vychází z

$azuread_spproměnné nastavené v předchozím příkazu.$azuread_existing_assignments = @(Get-MgServicePrincipalAppRoleAssignedTo -ServicePrincipalId $azuread_sp.Id -All)Porovnejte seznam ID uživatelů z předchozí části s uživateli, kteří jsou aktuálně přiřazeni k aplikaci:

$azuread_not_in_role_list = @() foreach ($id in $azuread_match_id_list) { $found = $false foreach ($existing in $azuread_existing_assignments) { if ($existing.principalId -eq $id) { $found = $true; break; } } if ($found -eq $false) { $azuread_not_in_role_list += $id } } $azuread_not_in_role_count = $azuread_not_in_role_list.Count Write-Output "$azuread_not_in_role_count users in the application's data store are not assigned to the application roles."Pokud žádné uživatele nejsou přiřazené k aplikačním rolím, což znamená, že všichni uživatelé jsou přiřazeni k rolím aplikace, nemusíte před kontrolou přístupu provádět žádné další změny.

Pokud ale některé uživatele nejsou aktuálně přiřazené k rolím aplikace, budete muset pokračovat v postupu a přidat je do jedné z rolí aplikace.

Vyberte roli aplikace, ke které chcete přiřadit zbývající uživatele.

Aplikace může mít více rolí a instanční objekt může mít další role. Pomocí tohoto příkazu zobrazte seznam dostupných rolí instančního objektu:

$azuread_sp.AppRoles | where-object {$_.AllowedMemberTypes -contains "User"} | ft DisplayName,IdZe seznamu vyberte příslušnou roli a získejte JEJÍ ID role. Pokud je

Adminnázev role například , zadejte tuto hodnotu v následujících příkazech PowerShellu:$azuread_app_role_name = "Admin" $azuread_app_role_id = ($azuread_sp.AppRoles | where-object {$_.AllowedMemberTypes -contains "User" -and $_.DisplayName -eq $azuread_app_role_name}).Id if ($null -eq $azuread_app_role_id) { write-error "role $azuread_app_role_name not located in application manifest"}

Konfigurace zřizování aplikací

Pokud vaše aplikace používá adresář LDAP, databázi SQL, SAP Cloud Identity Services nebo podporuje SCIM, pak před vytvořením nových přiřazení nakonfigurujte zřizování uživatelů Microsoft Entra pro aplikaci. Konfigurace zřizování před vytvořením přiřazení umožní, aby ID Microsoft Entra odpovídalo uživatelům v Microsoft Entra ID s přiřazeními rolí aplikace uživatelům, kteří už jsou v úložišti dat aplikace. Pokud má vaše aplikace zřízený místní adresář nebo databázi a podporuje také federované jednotné přihlašování, možná budete potřebovat dva instanční objekty, které představují aplikaci ve vašem adresáři: jednu pro zřízení a jednu pro jednotné přihlašování. Pokud vaše aplikace nepodporuje zřizování, pokračujte ve čtení v další části.

Ujistěte se, že je aplikace nakonfigurovaná tak, aby vyžadovala, aby uživatelé měli přiřazení rolí aplikace, aby se aplikaci zřídili jenom vybraní uživatelé.

Pokud pro aplikaci není nakonfigurované zřizování, nakonfigurujte ho teď (ale nezahajte zřizování):

- Pokud aplikace používá adresář LDAP, postupujte podle pokynů ke konfiguraci Microsoft Entra ID pro zřizování uživatelů do adresářů LDAP.

- Pokud aplikace používá databázi SQL, postupujte podle pokynů ke konfiguraci MICROSOFT Entra ID pro zřizování uživatelů do aplikací založených na SQL.

- Pokud aplikace používá SAP Cloud Identity Services, postupujte podle pokynů ke konfiguraci Microsoft Entra ID pro zřizování uživatelů do SAP Cloud Identity Services.

- V případě jiných aplikací nakonfigurujte zřizování prostřednictvím rozhraní Graph API podle kroků 1 až 3.

Zkontrolujte kartu Vlastnosti aplikace. Ověřte, že je požadováno přiřazení uživatele? Je nastavena možnost Ano. Pokud je nastavená hodnota Ne, budou mít přístup k aplikaci všichni uživatelé ve vašem adresáři, včetně externích identit, a nebudete moct zkontrolovat přístup k aplikaci.

Zkontrolujte mapování atributů pro zřizování pro danou aplikaci. Ujistěte se, že pro atribut a sloupec Microsoft Entra, který jste použili v předchozích částech pro porovnávání, jsou nastaveny odpovídající objekty používající tento atribut .

Pokud tato pravidla nepoužívají stejné atributy, které jste použili dříve, pak když se vytvoří přiřazení rolí aplikace, nemusí id Microsoft Entra najít existující uživatele v úložišti dat aplikace. Microsoft Entra ID pak může neúmyslně vytvořit duplicitní uživatele.

Zkontrolujte, jestli existuje mapování atributů na

isSoftDeletedatribut aplikace.Pokud uživatel není přiřazen z aplikace, obnovitelně odstraněný v Microsoft Entra ID nebo blokován přihlášení, Microsoft Entra provisioning aktualizuje atribut mapovaný na

isSoftDeleted. Pokud není namapován žádný atribut, uživatelé, kteří později nebudou přiřazeni z role aplikace, budou nadále existovat v úložišti dat aplikace.Pokud už je pro aplikaci povolené zřizování, zkontrolujte, že zřizování aplikace není v karanténě. Před pokračováním vyřešte všechny problémy, které způsobují karanténu.

Vytvoření přiřazení rolí aplikace v Microsoft Entra ID

Aby id Microsoft Entra odpovídalo uživatelům v aplikaci s uživateli v Microsoft Entra ID, musíte vytvořit přiřazení rolí aplikace v Microsoft Entra ID. Každé přiřazení role aplikace přidruží jednoho uživatele k jedné roli aplikace jednoho instančního objektu.

Při vytvoření přiřazení role aplikace v Microsoft Entra ID pro uživatele k aplikaci a aplikace podporuje zřizování, pak:

- Microsoft Entra ID bude dotazovat aplikaci prostřednictvím SCIM nebo jeho adresáře nebo databáze, aby určila, jestli uživatel již existuje.

- Při následných aktualizacích atributů uživatele v Microsoft Entra ID odešle Microsoft Entra ID tyto aktualizace do aplikace.

- Uživatel zůstane v aplikaci po neomezenou dobu, dokud nebude aktualizován mimo ID Microsoft Entra nebo dokud se neodebere přiřazení v Microsoft Entra ID.

- Při další kontrole přístupu přiřazení rolí této aplikace se uživatel zahrne do kontroly přístupu.

- Pokud se uživateli v kontrole přístupu odepře, přiřazení role aplikace se odebere. Microsoft Entra ID upozorní aplikaci, že je uživateli zablokováno přihlášení.

Pokud aplikace nepodporuje zřizování, pak

- Uživatel zůstane v aplikaci po neomezenou dobu, dokud nebude aktualizován mimo ID Microsoft Entra nebo dokud se neodebere přiřazení v Microsoft Entra ID.

- Při další kontrole přiřazení rolí této aplikace bude uživatel zahrnut do kontroly.

- Pokud se uživateli v kontrole přístupu odepře, přiřazení role aplikace se odebere. Uživatel se už nebude moct k aplikaci přihlásit z ID Microsoft Entra.

Vytvořte přiřazení rolí aplikace pro uživatele, kteří aktuálně nemají přiřazení rolí:

foreach ($u in $azuread_not_in_role_list) { $res = New-MgServicePrincipalAppRoleAssignedTo -ServicePrincipalId $azuread_sp.Id -AppRoleId $azuread_app_role_id -PrincipalId $u -ResourceId $azuread_sp.Id }Počkejte jednu minutu, než se změny rozšíří v rámci ID Microsoft Entra.

Zkontrolujte, jestli zřizování Microsoft Entra odpovídalo stávajícím uživatelům.

Zadejte dotaz na ID Microsoft Entra a získejte aktualizovaný seznam přiřazení rolí:

$azuread_existing_assignments = @(Get-MgServicePrincipalAppRoleAssignedTo -ServicePrincipalId $azuread_sp.Id -All)Porovnejte seznam ID uživatelů z předchozí části s těmito uživateli, kteří jsou teď přiřazeni k aplikaci:

$azuread_still_not_in_role_list = @() foreach ($id in $azuread_match_id_list) { $found = $false foreach ($existing in $azuread_existing_assignments) { if ($existing.principalId -eq $id) { $found = $true; break; } } if ($found -eq $false) { $azuread_still_not_in_role_list += $id } } $azuread_still_not_in_role_count = $azuread_still_not_in_role_list.Count if ($azuread_still_not_in_role_count -gt 0) { Write-Output "$azuread_still_not_in_role_count users in the application's data store are not assigned to the application roles." }Pokud nejsou k rolím aplikace přiřazeni všichni uživatelé, zkontrolujte v protokolu auditu Microsoft Entra chybu z předchozího kroku.

Pokud je instanční objekt aplikace nakonfigurovaný pro zřizování a stav zřizování instančního objektu je vypnutý, zapněte ho. Můžete také začít zřizování pomocí rozhraní Graph API.

Na základě pokynů, jak dlouho bude trvat zřízení uživatelů, počkejte, než se zřizování Microsoft Entra shoduje se stávajícími uživateli aplikace s těmi, kteří jsou právě přiřazeni.

Sledujte stav zřizování prostřednictvím portálu nebo rozhraní Graph API a ujistěte se, že se všichni uživatelé úspěšně shodovali.

Pokud nevidíte zřizování uživatelů, projděte si průvodce odstraňováním potíží a nezřizují se žádní uživatelé. Pokud se zobrazí chyba ve stavu zřizování a zřizuje se pro místní aplikaci, projděte si průvodce odstraňováním potíží se zřizováním místních aplikací.

Zkontrolujte protokol zřizování prostřednictvím Centra pro správu Microsoft Entra nebo rozhraní Graph API. Vyfiltrujte protokol na stav Selhání. Pokud dojde k selháním s kódem ErrorCode duPlicTargetEntries, znamená to nejednoznačnost pravidel porovnávání zřizování a budete muset aktualizovat uživatele Microsoft Entra nebo mapování, která se používají pro porovnávání, aby každý uživatel Microsoft Entra odpovídal jednomu uživateli aplikace. Potom vyfiltrujte protokol na akci Vytvořit a stav Vynecháno. Pokud byli uživatelé přeskočeni s kódem SkipReason NotEffectivelyEntitled, může to znamenat, že uživatelské účty v Microsoft Entra ID nebyly spárovány, protože stav uživatelského účtu byl zakázán.

Jakmile služba zřizování Microsoft Entra odpovídá uživatelům na základě přiřazení rolí aplikace, která jste vytvořili, budou do aplikace odeslány následné změny těchto uživatelů.

Výběr vhodných revidujících

Při vytváření každé kontroly přístupu můžou správci zvolit jednoho nebo více revidujících. Kontroloři můžou kontrolu provést tak, že vyberou uživatele pro trvalý přístup k prostředku nebo je odeberou.

Vlastník prostředku obvykle zodpovídá za provedení kontroly. Pokud vytváříte kontrolu skupiny v rámci kontroly přístupu pro aplikaci integrovanou ve vzoru B, můžete jako revidující vybrat vlastníky skupiny. Protože aplikace v Microsoft Entra ID nemusí nutně mít vlastníka, možnost výběru vlastníka aplikace jako revidujícího není možná. Místo toho můžete při vytváření kontroly zadat jména vlastníků aplikace, kteří mají být revidujícím.

Při vytváření kontroly skupiny nebo aplikace můžete také zvolit kontrolu vícefázové kontroly. Můžete například vybrat, aby správce každého přiřazeného uživatele provedl první fázi kontroly a vlastníka prostředku druhé fáze. Vlastník prostředku se tak může soustředit na uživatele, kteří už jejich nadřízený schválili.

Před vytvořením kontrol zkontrolujte, jestli máte v tenantovi dostatek licencí Microsoft Entra ID P2 nebo Microsoft Entra ID Governance. Zkontrolujte také, že všichni revidujícím jsou aktivní uživatelé s e-mailovými adresami. Když se kontroly přístupu spustí, každý zkontroluje e-mail z ID Microsoft Entra. Pokud kontrolor nemá poštovní schránku, při spuštění recenze ani e-mailové připomenutí nedostane e-mail. A pokud se jim zablokuje přihlášení k ID Microsoft Entra, nebudou moct provést kontrolu.

Konfigurace kontrol přístupu nebo správy nároků

Jakmile jsou uživatelé v rolích aplikace a máte identifikované revidujícím, můžete tyto uživatele řídit a všechny další uživatele, kteří budou potřebovat přístup, pomocí kontrol přístupu nebo správy nároků.

- Pokud má aplikace jenom jednu roli aplikace, je aplikace reprezentována jedním instančním objektem ve vašem adresáři a žádní další uživatelé nebudou potřebovat přístup k aplikaci, pokračujte v další části a zkontrolujte a odeberte stávající přístup pomocí kontroly přístupu.

- V opačném případě pokračujte v části tohoto článku, abyste mohli řídit přístup pomocí správy nároků.

Kontrola a odebrání existujícího přístupu pomocí kontroly přístupu přiřazení rolí aplikací

Pokud má aplikace více rolí aplikace, je reprezentována více instančními objekty nebo chcete, aby uživatelé mohli požádat o přístup k aplikaci nebo je jim přiřadit, pokračujte v následující části tohoto článku, abyste mohli řídit přístup pomocí správy nároků.

Teď, když mají stávající uživatelé přiřazení k roli aplikace, můžete nakonfigurovat ID Microsoft Entra tak, aby zahájilo kontrolu těchto přiřazení.

V tomto kroku budete muset být v roli nebo

Identity Governance administratorroliGlobal administrator.Postupujte podle pokynů v průvodci pro vytvoření kontroly přístupu skupin nebo aplikací a vytvořte kontrolu přiřazení rolí aplikace. Nakonfigurujte kontrolu tak, aby po dokončení použila výsledky. Kontrolu přístupu můžete vytvořit v PowerShellu

New-MgIdentityGovernanceAccessReviewDefinitionpomocí rutiny Microsoft Graph PowerShellu pro modul zásad správného řízení identit. Další informace najdete v příkladech.Poznámka:

Pokud při vytváření kontroly přístupu povolíte pomocníky pro kontrolu rozhodnutí, doporučení pomocníka pro rozhodování jsou založená na 30denním intervalu v závislosti na tom, kdy se uživatel naposledy přihlásil k aplikaci pomocí Microsoft Entra ID.

Po spuštění kontroly přístupu požádejte revidujícím, aby zadali vstup. Ve výchozím nastavení každý obdrží e-mail od Microsoft Entra ID s odkazem na přístupový panel, kde zkontrolují přístup k aplikaci.

Po spuštění kontrol můžete sledovat jejich průběh a v případě potřeby aktualizovat schvalovatele, dokud se kontrola přístupu neskončí. Pak můžete ověřit, že uživatelé, jejichž přístup byl revidujícím odepřen, mají z aplikace odebraný přístup.

Pokud se při vytvoření kontroly nevybralo automatické použití, budete muset po dokončení kontroly použít výsledky kontroly.

Počkejte, až se stav kontroly změní na Použitý výsledek. Měli byste očekávat, že se uživatelům za několik minut odeberou přiřazení rolí aplikace.

Po použití výsledků začne ID Microsoft Entra id zrušit zřízení zamítnutých uživatelů z aplikace. Na základě pokynů, jak dlouho bude trvat zřizování uživatelů, počkejte, než se zřizování Microsoft Entra spustí zrušení zřízení zamítnutých uživatelů. Sledujte stav zřizování prostřednictvím portálu nebo rozhraní Graph API a ujistěte se, že všichni odepření uživatelé byli úspěšně odebráni.

Pokud nevidíte zrušení zřízení uživatelů, projděte si průvodce odstraňováním potíží a nezřizují se žádní uživatelé. Pokud se zobrazí chyba ve stavu zřizování a zřizuje se pro místní aplikaci, projděte si průvodce odstraňováním potíží se zřizováním místních aplikací.

Teď, když máte směrný plán, který zajišťuje, že byl zkontrolován stávající přístup, můžete pokračovat v další části konfigurace správy nároků a povolit nové žádosti o přístup.

Řízení přístupu pomocí správy nároků

V jiných situacích, jako je například to, že chcete mít pro každou roli aplikace různé revidující, je aplikace reprezentována více instančními objekty nebo chcete, aby uživatelé mohli požádat o přístup k aplikaci nebo jim přiřadit přístup, pak můžete nakonfigurovat Microsoft Entra ID s přístupovým balíčkem pro každou roli aplikace. Každý přístupový balíček může mít zásadu pro opakovanou kontrolu přiřazení provedených pro tento přístupový balíček. Po vytvoření přístupových balíčků a zásad pak můžete přiřadit uživatele, kteří mají stávající přiřazení rolí aplikace k přístupovým balíčkům, aby bylo možné jejich přiřazení zkontrolovat prostřednictvím přístupového balíčku.

V této části nakonfigurujete správu nároků Microsoft Entra pro kontrolu přiřazení přístupových balíčků, která obsahují přiřazení rolí aplikace, a také nakonfigurujete další zásady, aby uživatelé mohli požádat o přístup k rolím vaší aplikace.

- V tomto kroku budete muset být v roli

Global administratorneboIdentity Governance administratorroli nebo ji delegovat jako tvůrce katalogu a vlastníka aplikace. - Pokud ještě nemáte katalog pro váš scénář zásad správného řízení aplikací, vytvořte katalog ve správě nároků Microsoft Entra. K vytvoření jednotlivých katalogů můžete použít skript PowerShellu.

- Naplňte katalog potřebnými prostředky přidáním aplikace a všech skupin Microsoft Entra, na které aplikace spoléhá, jako prostředky v daném katalogu. Ke přidání jednotlivých prostředků do katalogu můžete použít skript PowerShellu.

- Pro každou z aplikací a pro každou z jejich rolí nebo skupin vytvořte přístupový balíček, který obsahuje danou roli nebo skupinu jako prostředek. V této fázi konfigurace těchto přístupových balíčků nakonfigurujte zásadu přiřazení prvního přístupového balíčku v každém přístupovém balíčku jako zásadu pro přímé přiřazení, aby pouze správci mohli vytvořit přiřazení této zásady, nastavte požadavky kontroly přístupu pro stávající uživatele( pokud existují), aby přístup neudržovali neomezeně dlouho. Pokud máte mnoho přístupových balíčků, můžete pomocí skriptu PowerShellu vytvořit každý přístupový balíček v katalogu.

- Pro každý přístupový balíček přiřaďte stávající uživatele aplikace v příslušné roli nebo členy této skupiny k přístupovém balíčku a jeho zásadám přímého přiřazení. Uživatele můžete přímo přiřadit k přístupovým balíčkům pomocí Centra pro správu Microsoft Entra nebo hromadně prostřednictvím Graphu nebo PowerShellu.

- Pokud jste v zásadách přiřazení přístupového balíčku nakonfigurovali kontroly přístupu, požádejte kontrolory, aby zadali vstup. Ve výchozím nastavení obdrží každý e-mail od Microsoft Entra ID s odkazem na přístupový panel, kde zkontroluje přiřazení přístupového balíčku. Po dokončení kontroly byste měli očekávat, že se uživatelům za několik minut odeberou přiřazení rolí aplikace. Následně microsoft Entra ID začne zrušit zřízení zamítnutých uživatelů z aplikace. Na základě pokynů, jak dlouho bude trvat zřizování uživatelů, počkejte, než se zřizování Microsoft Entra spustí zrušení zřízení zamítnutých uživatelů. Sledujte stav zřizování prostřednictvím portálu nebo rozhraní Graph API a ujistěte se, že všichni odepření uživatelé byli úspěšně odebráni.

- Pokud máte oddělené požadavky na povinnosti , nakonfigurujte nekompatibilní přístupové balíčky nebo existující skupiny pro přístupový balíček. Pokud váš scénář vyžaduje možnost přepsat oddělení kontrol povinností, můžete pro tyto scénáře přepsání nastavit i další přístupové balíčky.

- Pokud chcete povolit uživatelům, kteří ještě nemají přístup k vyžádání přístupu, vytvořte v každém přístupového balíčku další zásady přiřazení přístupového balíčku, které uživatelé chtějí požádat o přístup. Nakonfigurujte požadavky na schválení a opakovanou kontrolu přístupu v této zásadě.