Migrace z federace na cloudové ověřování

V tomto článku se dozvíte, jak nasadit cloudové ověřování uživatelů pomocí synchronizace hodnot hash hesel Microsoft Entra (PHS) nebo předávacího ověřování (PTA). I když prezentujeme případ použití pro přechod z Active Directory Federation Services (AD FS) (AD FS) na metody cloudového ověřování, pokyny se podstatně vztahují i na jiné místní systémy.

Než budete pokračovat, doporučujeme, abyste si prostudovali naši příručku o výběru správné metody ověřování a porovnání metod, které jsou pro vaši organizaci nejvhodnější.

Pro cloudové ověřování doporučujeme použít PHS.

Postupné uvedení

Postupné zavedení je skvělý způsob, jak selektivně testovat skupiny uživatelů s funkcemi cloudového ověřování, jako je vícefaktorové ověřování Microsoft Entra, podmíněný přístup, ochrana identit za účelem úniku přihlašovacích údajů, zásad správného řízení identit a dalších, před vyjmutím domén.

Informace o podporovaných a nepodporovaných scénářích najdete v plánu postupného zavedení. Před vyjmutím domén doporučujeme použít fázované zavedení k testování.

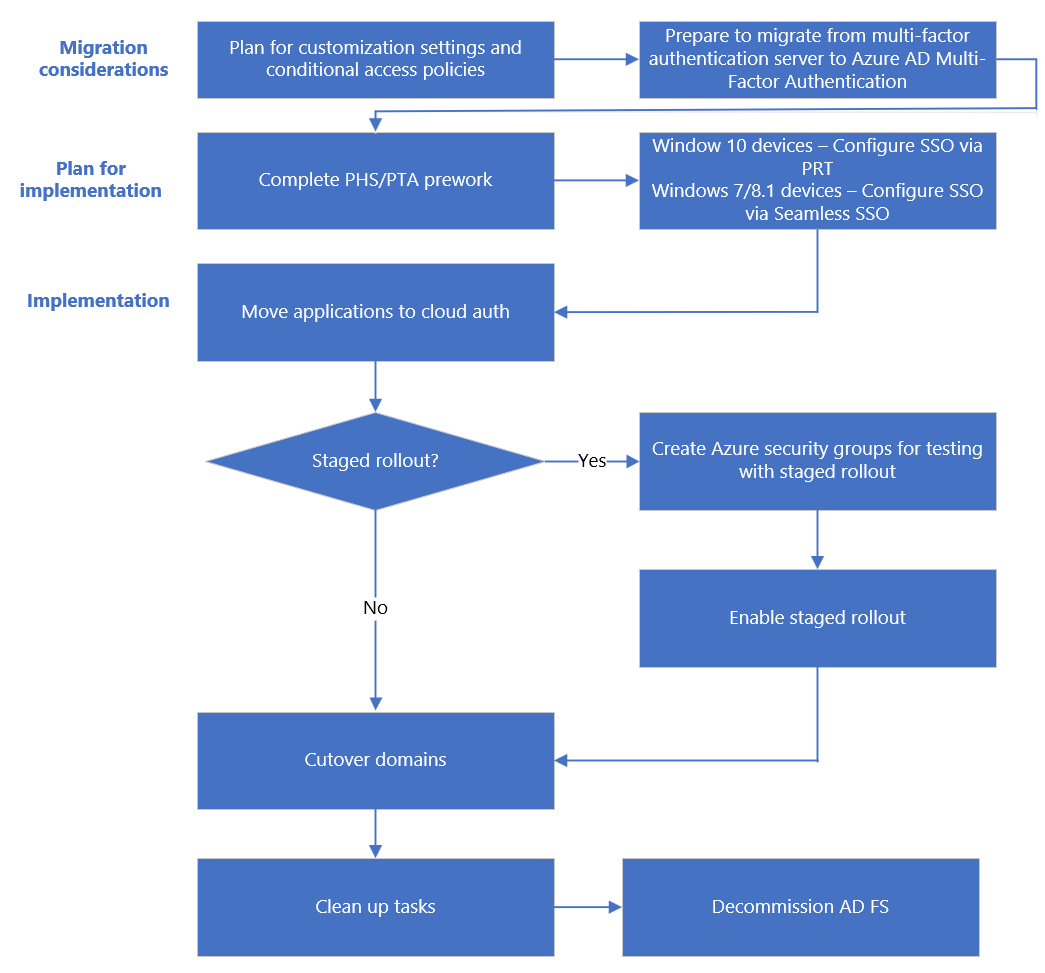

Tok procesu migrace

Požadavky

Než začnete s migrací, ujistěte se, že splňujete tyto požadavky.

Požadované role

Pro postupné zavedení musíte být hybridní identitou Správa istrator ve vašem tenantovi.

Krokování serveru Microsoft Entra Připojení

Nainstalujte Microsoft Entra Připojení (Microsoft Entra Připojení) nebo upgradujte na nejnovější verzi. Při zprodukování serveru Microsoft Entra Připojení zkracuje dobu migrace ze služby AD FS do cloudových metod ověřování z potenciálně hodin na minuty.

Dokumentovat aktuální nastavení federace

Aktuální nastavení federace najdete spuštěním příkazu Get-MgDomainFederationConfiguration.

Get-MgDomainFederationConfiguration - DomainID yourdomain.com

Ověřte všechna nastavení, která byla možná přizpůsobená pro vaši dokumentaci k návrhu a nasazení federace. Konkrétně hledejte vlastní nastavení v souboru PreferredAuthenticationProtocol, federatedIdpMfaBehavior, SupportsMfa (pokud není nastavené federedIdpMfaBehavior ) a PromptLoginBehavior.

Zálohování nastavení federace

I když toto nasazení nemění žádné jiné předávající strany ve farmě služby AD FS, můžete zálohovat nastavení:

Pomocí nástroje Rychlé obnovení služby Microsoft AD FS obnovte existující farmu nebo vytvořte novou farmu.

Pomocí následujícího příkladu PowerShellu exportujte vztah důvěryhodnosti předávající strany Microsoft 365 Identity Platform a všechna přidružená vlastní pravidla deklarací identity:

(Get-AdfsRelyingPartyTrust -Name "Microsoft Office 365 Identity Platform") | Export-CliXML "C:\temp\O365-RelyingPartyTrust.xml"

Plánování projektu

Pokud technologické projekty selžou, důvodem je obvykle neshoda očekávání ohledně dopadu, výsledků a zodpovědností. Abyste se vyhnuli těmto nástrahám, zajistěte, abyste se zapojili do správných zúčastněných stran a aby role účastníků v projektu byly dobře srozumitelné.

Plánování komunikace

Po migraci na cloudové ověřování se přihlašovací prostředí uživatele pro přístup k Microsoftu 365 a dalším prostředkům ověřeným prostřednictvím změn ID Microsoft Entra. Uživatelé, kteří jsou mimo síť, uvidí jenom přihlašovací stránku Microsoft Entra.

Proaktivně komunikujte s uživateli, jak se jejich zkušenosti mění, kdy se mění a jak získat podporu v případě problémů.

Plánování časového období údržby

Moderní klienti ověřování (aplikace Office 2016 a Office 2013, iOS a Android) používají platný obnovovací token k získání nových přístupových tokenů pro pokračování přístupu k prostředkům místo návratu do služby AD FS. Tito klienti jsou imunní vůči všem výzvám k zadání hesla vyplývajícím z procesu převodu domény. Klienti budou dál fungovat bez další konfigurace.

Poznámka:

Při migraci z federovaného na cloudové ověřování může proces převodu domény z federované na spravovanou doménu trvat až 60 minut. Během tohoto procesu nemusí být uživatelé vyzváni k zadání přihlašovacích údajů pro žádná nová přihlášení do Centra pro správu Microsoft Entra nebo jiných aplikací založených na prohlížeči chráněných pomocí Microsoft Entra ID. Doporučujeme zahrnout toto zpoždění do časového období údržby.

Plánování vrácení zpět

Tip

V případě požadavků na vrácení zpět zvažte plánování přímé migrace domén mimo pracovní dobu.

Pokud chcete naplánovat vrácení zpět, použijte zdokumentovaná aktuální nastavení federace a zkontrolujte dokumentaci k návrhu a nasazení federace.

Proces vrácení zpět by měl zahrnovat převod spravovaných domén na federované domény pomocí rutiny New-MgDomainFederationConfiguration . V případě potřeby nakonfigurujete další pravidla deklarací identity.

Posouzení migrace

Tady jsou klíčové aspekty migrace.

Plánování nastavení přizpůsobení

Soubor onload.js nelze duplikovat v MICROSOFT Entra ID. Pokud je vaše instance služby AD FS silně přizpůsobená a spoléhá na konkrétní nastavení přizpůsobení v souboru onload.js, ověřte, jestli ID Microsoft Entra může splňovat vaše aktuální požadavky na přizpůsobení a odpovídajícím způsobem naplánovat. Sdělte tyto nadcházející změny uživatelům.

Přihlašovací prostředí

Přihlašovací prostředí Microsoft Entra nemůžete přizpůsobit. Bez ohledu na to, jak se vaši uživatelé přihlásili dříve, potřebujete k přihlášení k Microsoft Entra ID plně kvalifikovaný název domény, jako je hlavní název uživatele (UPN) nebo e-mail.

Branding organizace

Přihlašovací stránku Microsoft Entra můžete přizpůsobit. Po převodu by se měly očekávat některé vizuální změny ze služby AD FS na přihlašovacích stránkách.

Poznámka:

Branding organizace není k dispozici v bezplatných licencích Microsoft Entra ID, pokud nemáte licenci Microsoftu 365.

Plánování zásad podmíněného přístupu

Vyhodnoťte, jestli aktuálně používáte podmíněný přístup k ověřování nebo jestli používáte zásady řízení přístupu ve službě AD FS.

Zvažte nahrazení zásad řízení přístupu služby AD FS ekvivalentními zásadami podmíněného přístupu Microsoft Entra a pravidly klientského přístupu Exchange Online. Pro podmíněný přístup můžete použít BUĎ ID Microsoft Entra, nebo místní skupiny.

Zakažte starší ověřování – kvůli zvýšenému riziku spojenému se staršími ověřovacími protokoly vytvářejí zásady podmíněného přístupu, které zablokují starší ověřování.

Plánování podpory vícefaktorového ověřování

U federovaných domén může vícefaktorové ověřování vynucovat podmíněný přístup Microsoft Entra nebo místní federační zprostředkovatel. Ochranu můžete povolit, abyste zabránili obcházení vícefaktorového ověřování Microsoft Entra tím, že nakonfigurujete nastavení zabezpečení federatedIdpMfaBehavior. Povolte ochranu federované domény ve vašem tenantovi Microsoft Entra. Ujistěte se, že vícefaktorové ověřování Microsoft Entra se provádí vždy, když federovaný uživatel přistupuje k aplikaci, která se řídí zásadami podmíněného přístupu, které vyžadují vícefaktorové ověřování. To zahrnuje provádění vícefaktorového ověřování Microsoft Entra i v případě, že zprostředkovatel federovaných identit vydal deklarace identity federovaného tokenu, které bylo provedeno místní vícefaktorové ověřování. Vynucení vícefaktorového ověřování Microsoft Entra pokaždé zajistí, že chybný aktér nemůže obejít vícefaktorové ověřování Microsoft Entra tím, že zprostředkovatel identity už provedl vícefaktorové ověřování a důrazně se doporučuje, pokud pro federované uživatele nepoužíváte vícefaktorové ověřování jiného poskytovatele MFA.

Následující tabulka vysvětluje chování jednotlivých možností. Další informace najdete v tématu federatedIdpMfaBehavior.

| Hodnota | Popis |

|---|---|

| acceptIfMfaDoneByFederatedIdp | Microsoft Entra ID přijímá vícefaktorové ověřování, které provádí zprostředkovatel federované identity. Pokud zprostředkovatel federované identity neprovádí vícefaktorové ověřování, provede Microsoft Entra ID MFA. |

| enforceMfaByFederatedIdp | Microsoft Entra ID přijímá vícefaktorové ověřování, které provádí zprostředkovatel federované identity. Pokud zprostředkovatel federované identity neprovádí vícefaktorové ověřování, přesměruje požadavek na zprostředkovatele federované identity, aby provedl vícefaktorové ověřování. |

| rejectMfaByFederatedIdp | ID Microsoft Entra vždy provádí vícefaktorové ověřování a odmítá MFA, které provádí federovaný zprostředkovatel identit. |

Nastavení federatedIdpMfaBehavior je vyvinutá verze vlastnosti SupportsMfa rutiny PowerShellu Set-MsolDomainFederation Nastavení MSOnline v1.

U domén, které již nastavily vlastnost SupportsMfa , určují tato pravidla, jak federedIdpMfaBehavior a SupportsMfa spolupracují:

- Přepínání mezi federedIdpMfaBehavior a SupportsMfa se nepodporuje.

- Jakmile je vlastnost federatedIdpMfaBehavior nastavená, id Microsoft Entra ignoruje nastavení SupportsMfa .

- Pokud není vlastnost federatedIdpMfaBehavior nastavená, bude ID Microsoft Entra dál respektovat nastavení SupportsMfa .

- Pokud není nastaveno žádné federedIdpMfaBehavior ani SupportsMfa, microsoft Entra ID ve výchozím nastavení chování

acceptIfMfaDoneByFederatedIdp.

Stav ochrany můžete zkontrolovat spuštěním rutiny Get-MgDomainFederationConfiguration:

Get-MgDomainFederationConfiguration -DomainId yourdomain.com

Plánování implementace

Tato část obsahuje předběžné úkoly před přepnutím metody přihlášení a převodem domén.

Vytvoření nezbytných skupin pro postupné uvedení

Pokud postupné uvedení nepoužíváte, tento krok přeskočte.

Pokud se rozhodnete přidat skupiny, vytvořte skupiny pro postupné zavedení a také pro zásady podmíněného přístupu.

Doporučujeme použít skupinu mastered v Microsoft Entra ID, označované také jako cloudová skupina. Skupiny zabezpečení Microsoft Entra nebo Skupiny Microsoft 365 můžete použít k přesunu uživatelů do vícefaktorového ověřování i pro zásady podmíněného přístupu. Další informace najdete v tématu Vytvoření skupiny zabezpečení Microsoft Entra a tento přehled Skupiny Microsoft 365 pro správce.

Členové ve skupině jsou automaticky povoleni pro postupné uvedení. Vnořené a dynamické skupiny nejsou podporované pro postupné zavedení.

Předpracování pro jednotné přihlašování

Verze jednotného přihlašování, kterou používáte, závisí na operačním systému vašeho zařízení a stavu připojení.

Pro Windows 10, Windows Server 2016 a novější verze doporučujeme používat jednotné přihlašování prostřednictvím primárního obnovovacího tokenu (PRT) se zařízeními připojenými k Microsoft Entra, zařízeními připojenými k hybridnímu připojení Microsoft Entra a registrovanými zařízeními Microsoft Entra.

Pro zařízení s macOS a iOS doporučujeme používat jednotné přihlašování prostřednictvím modulu plug-in Microsoft Enterprise SSO pro zařízení Apple. Tato funkce vyžaduje, aby vaše zařízení Apple byla spravovaná pomocí MDM. Pokud jako MDM používáte Intune, postupujte podle pokynů k modulu plug-in Microsoft Enterprise SSO pro nasazení Apple Intune. Pokud používáte jiný MDM, postupujte podle pokynů k nasazení Jamf Pro / obecného průvodce nasazením MDM.

Pro zařízení s Windows 7 a 8.1 doporučujeme k registraci počítače v Microsoft Entra ID použít bezproblémové jednotné přihlašování s připojeným k doméně. Tyto účty nemusíte synchronizovat stejně jako u zařízení s Windows 10. Tuto předběžnou práci ale musíte dokončit pro bezproblémové jednotné přihlašování pomocí PowerShellu.

Předpracování pro PHS a PTA

V závislosti na volbě metody přihlášení dokončete předpracování pro PHS nebo PTA.

Implementace řešení

Nakonec přepnete metodu přihlašování na PHS nebo PTA podle plánu a převedete domény z federace na cloudové ověřování.

Použití fázovaného uvedení

Pokud používáte postupné uvedení, postupujte podle kroků na následujících odkazech:

Povolte postupné zavedení konkrétní funkce ve vašem tenantovi.

Po dokončení testování převeďte domény z federovaného na správu.

Bez použití postupného uvedení

Máte dvě možnosti povolení této změny:

Možnost A: Přepněte pomocí Připojení Microsoft Entra.

K dispozici, pokud jste původně nakonfigurovali prostředí AD FS nebo federované příkazem ping pomocí nástroje Microsoft Entra Připojení.

Možnost B: Přepnutí pomocí Připojení Microsoft Entra a PowerShellu

K dispozici, pokud jste původně nenakonfigurovali federované domény pomocí microsoft Entra Připojení nebo pokud používáte federační služby třetích stran.

Pokud chcete vybrat jednu z těchto možností, musíte vědět, co je aktuální nastavení.

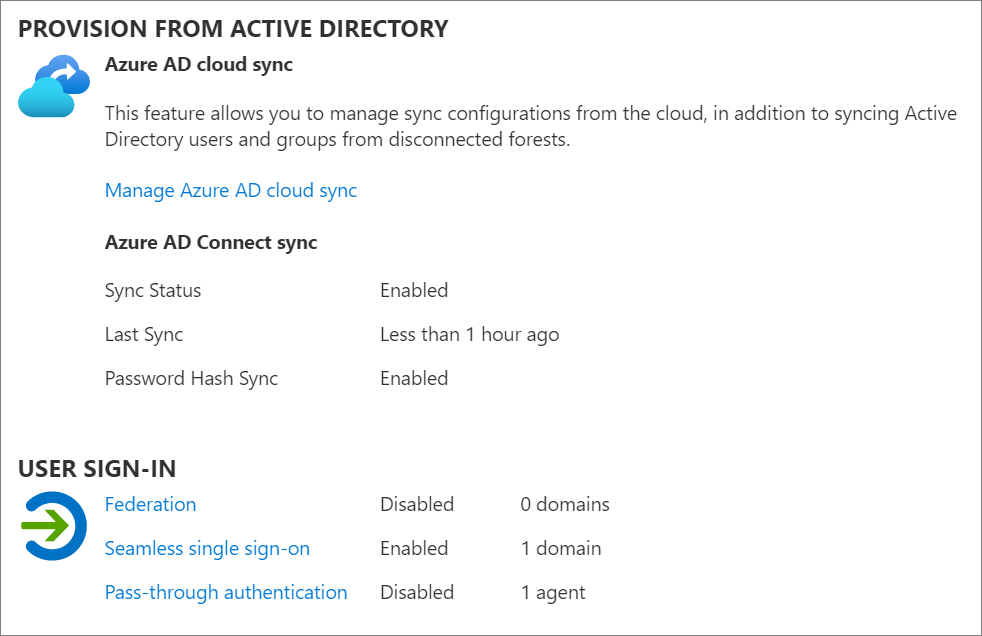

Ověření aktuálního nastavení microsoft Entra Připojení

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň hybridní Správa istrator.

- Přejděte ke správě hybridních>identit>Microsoft Entra Připojení> Cloud synchronizace.

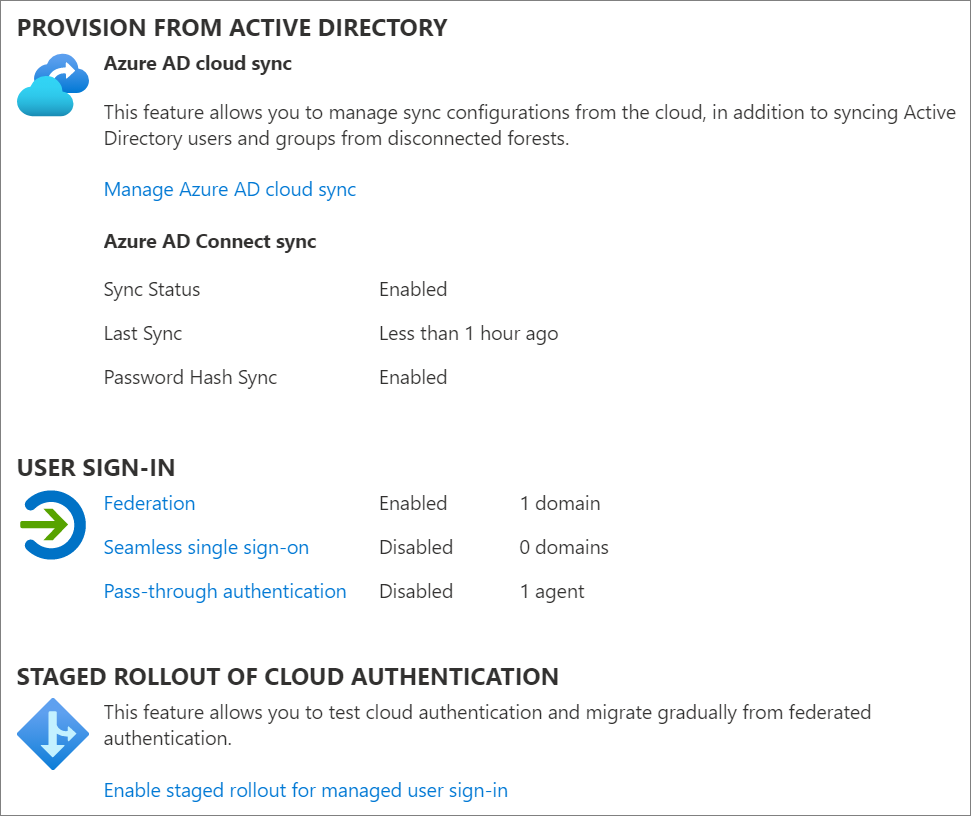

- Ověřte nastavení uživatelského SIGN_IN, jak je znázorněno v tomto diagramu:

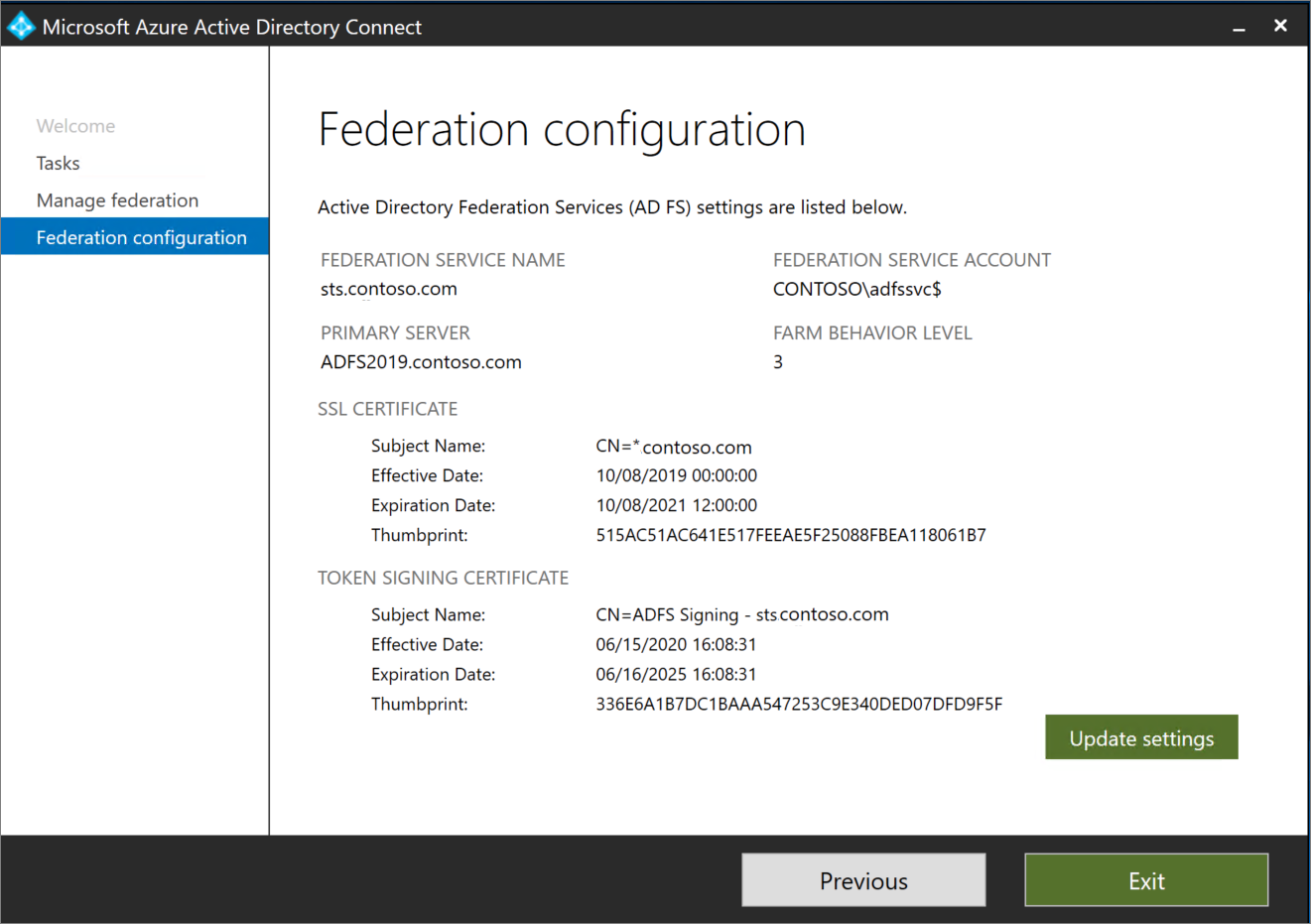

Ověření konfigurace federace:

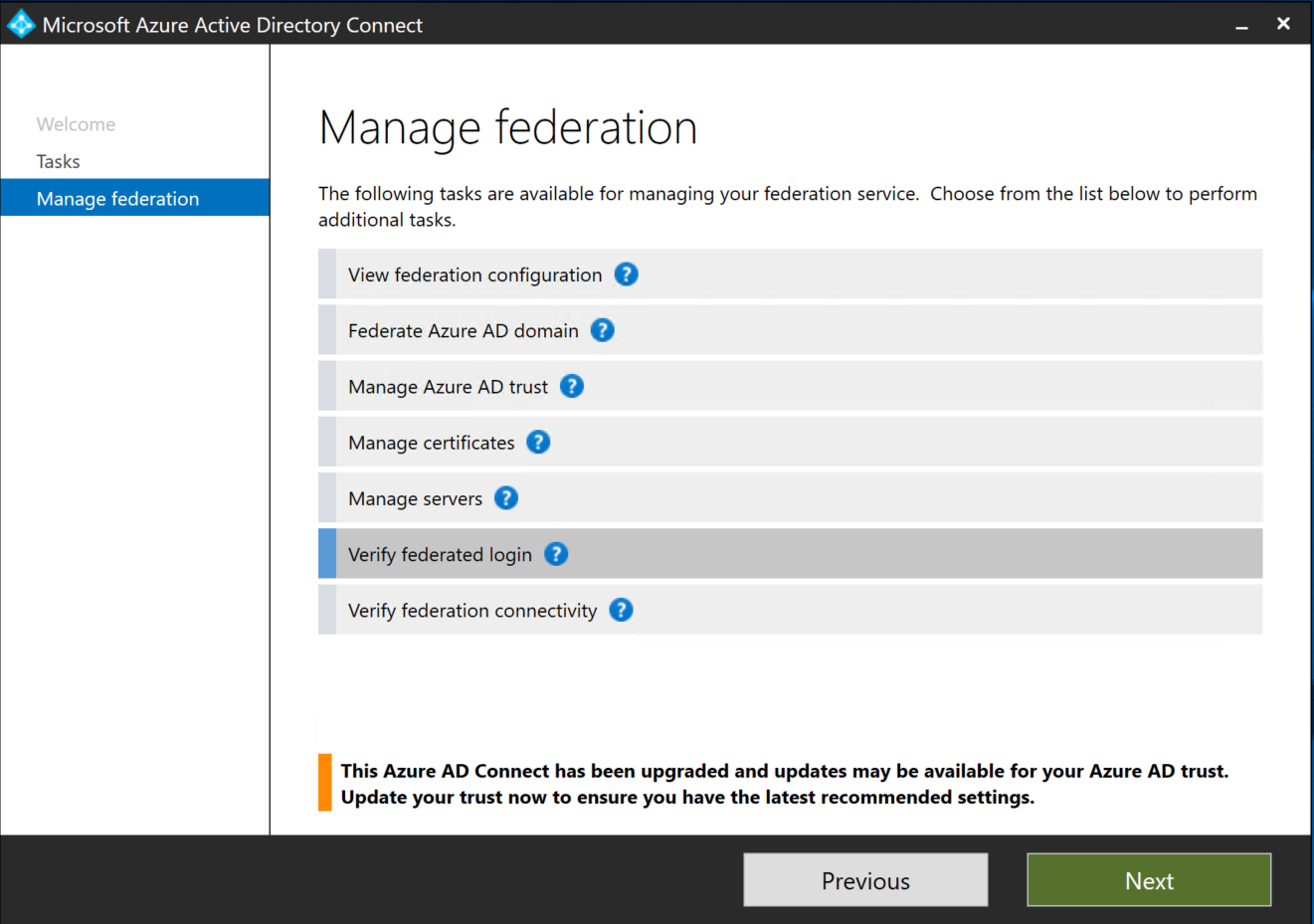

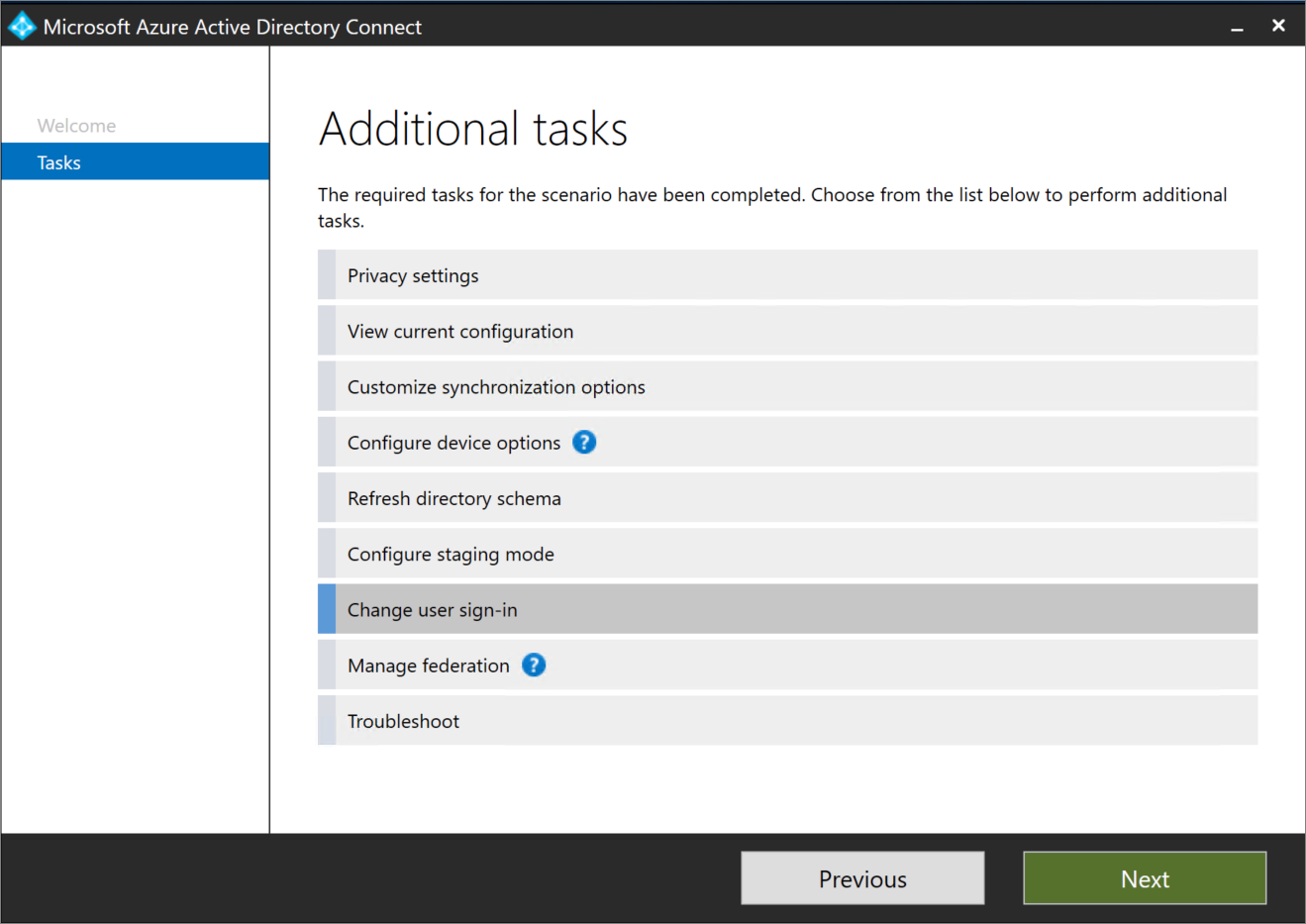

Na serveru Microsoft Entra Připojení otevřete Připojení Microsoft Entra a vyberte Konfigurovat.

V části Další úlohy > spravovat federaci vyberte Zobrazit konfiguraci federace.

Pokud se konfigurace služby AD FS zobrazí v této části, můžete bezpečně předpokládat, že služba AD FS byla původně nakonfigurována pomocí nástroje Microsoft Entra Připojení. Podívejte se na následující obrázek jako příklad:

Pokud služba AD FS není uvedená v aktuálním nastavení, musíte ručně převést domény z federované identity na spravovanou identitu pomocí PowerShellu.

Možnost A

Přepnutí z federace na novou metodu přihlašování pomocí microsoft Entra Připojení

Na serveru Microsoft Entra Připojení otevřete Připojení Microsoft Entra a vyberte Konfigurovat.

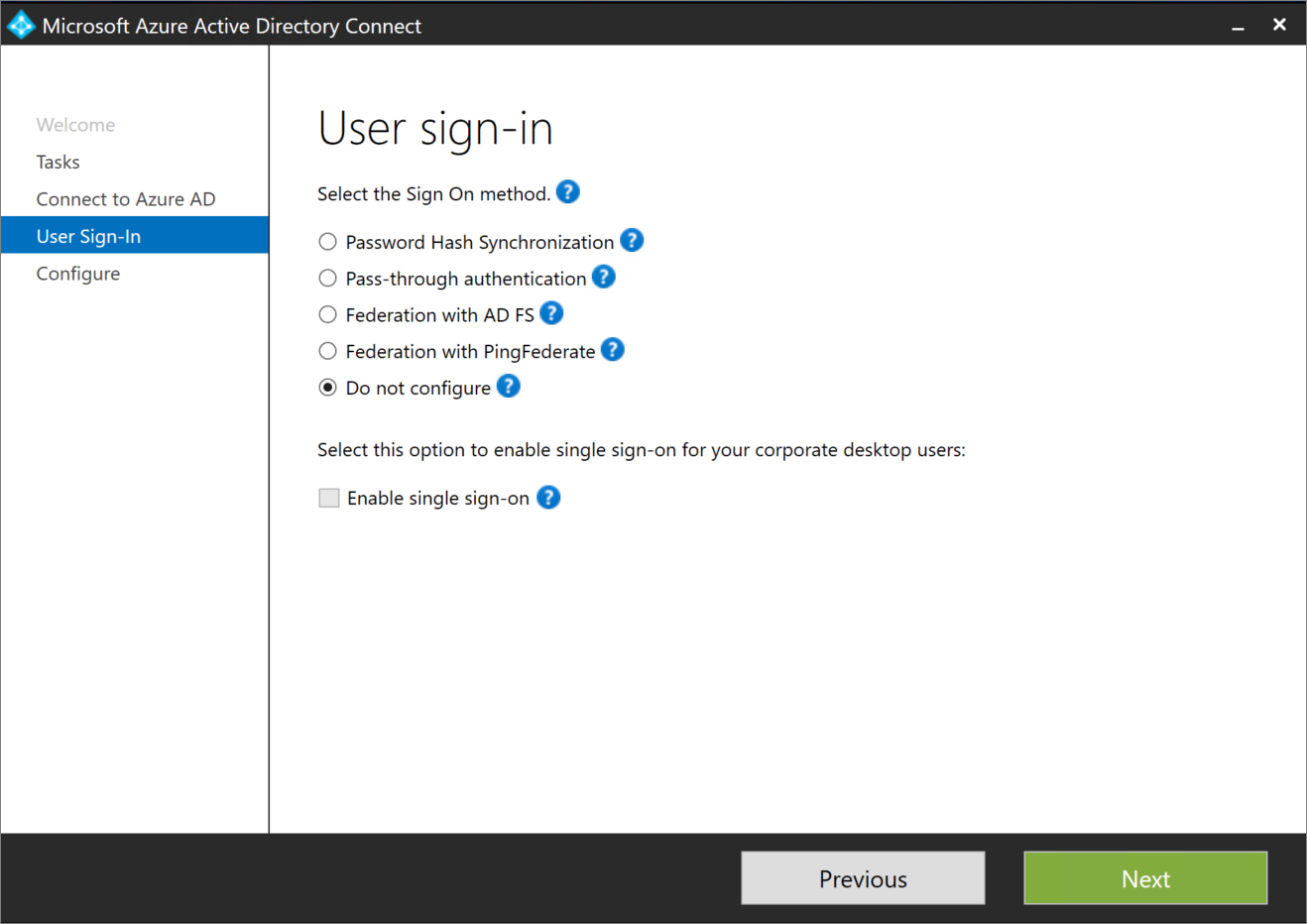

Na stránce Další úkoly vyberte Změnit přihlášení uživatele a pak vyberte Další.

Na Připojení na stránce Microsoft Entra ID zadejte své přihlašovací údaje k účtu Global Správa istrator.

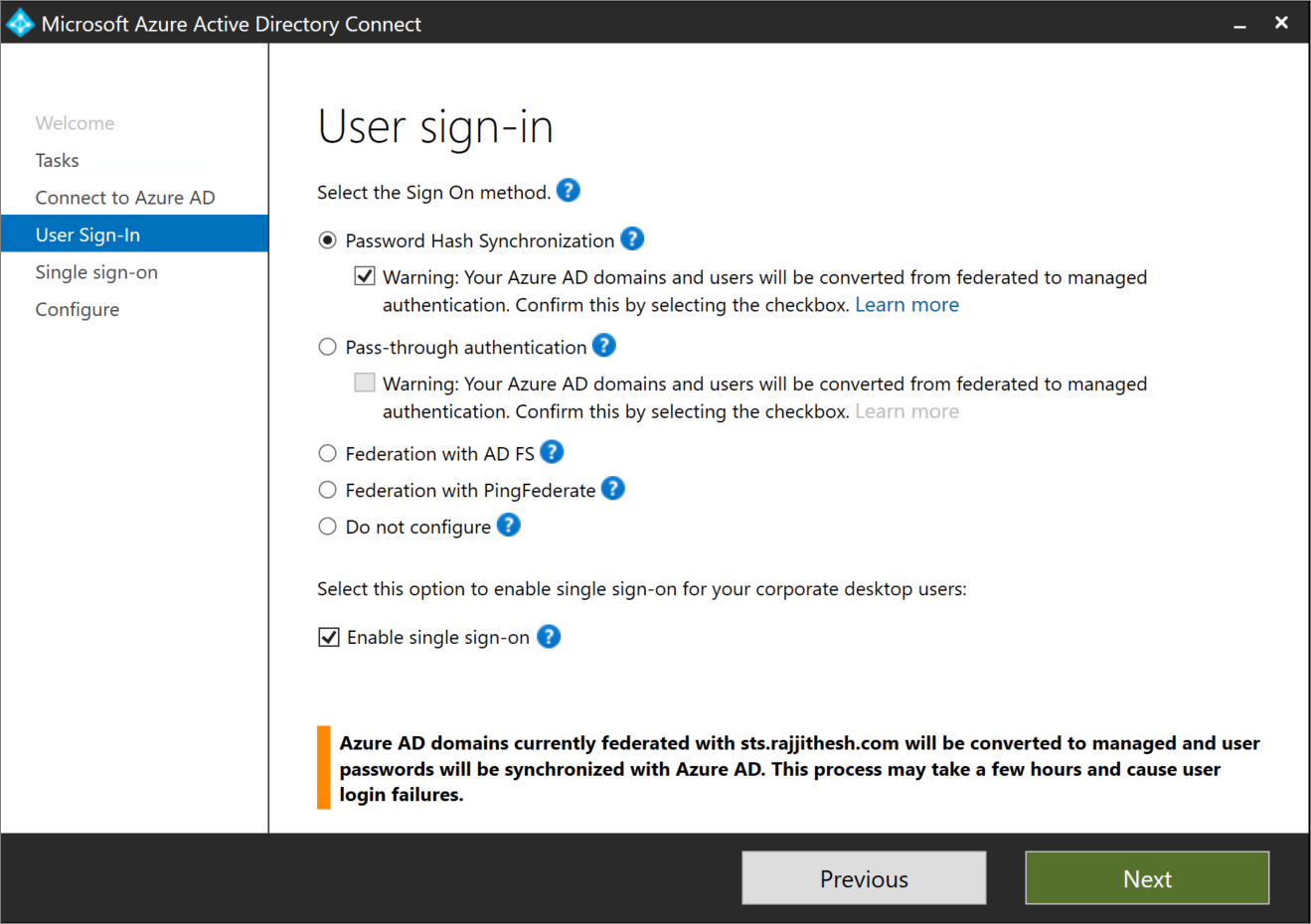

Na přihlašovací stránce uživatele:

Pokud vyberete přepínač Předávací ověřování a pokud je pro zařízení s Windows 7 a 8.1 potřeba jednotné přihlašování, zaškrtněte políčko Povolit jednotné přihlašování a pak vyberte Další.

Pokud vyberete tlačítko Synchronizace hodnot hash hesel, nezapomeňte zaškrtnout políčko Nepřevést uživatelské účty . Tato možnost je zastaralá. Pokud je pro zařízení s Windows 7 a 8.1 potřeba jednotné přihlašování, zaškrtněte políčko Povolit jednotné přihlašování a pak vyberte Další.

Další informace: Povolení bezproblémového jednotného přihlašování pomocí PowerShellu

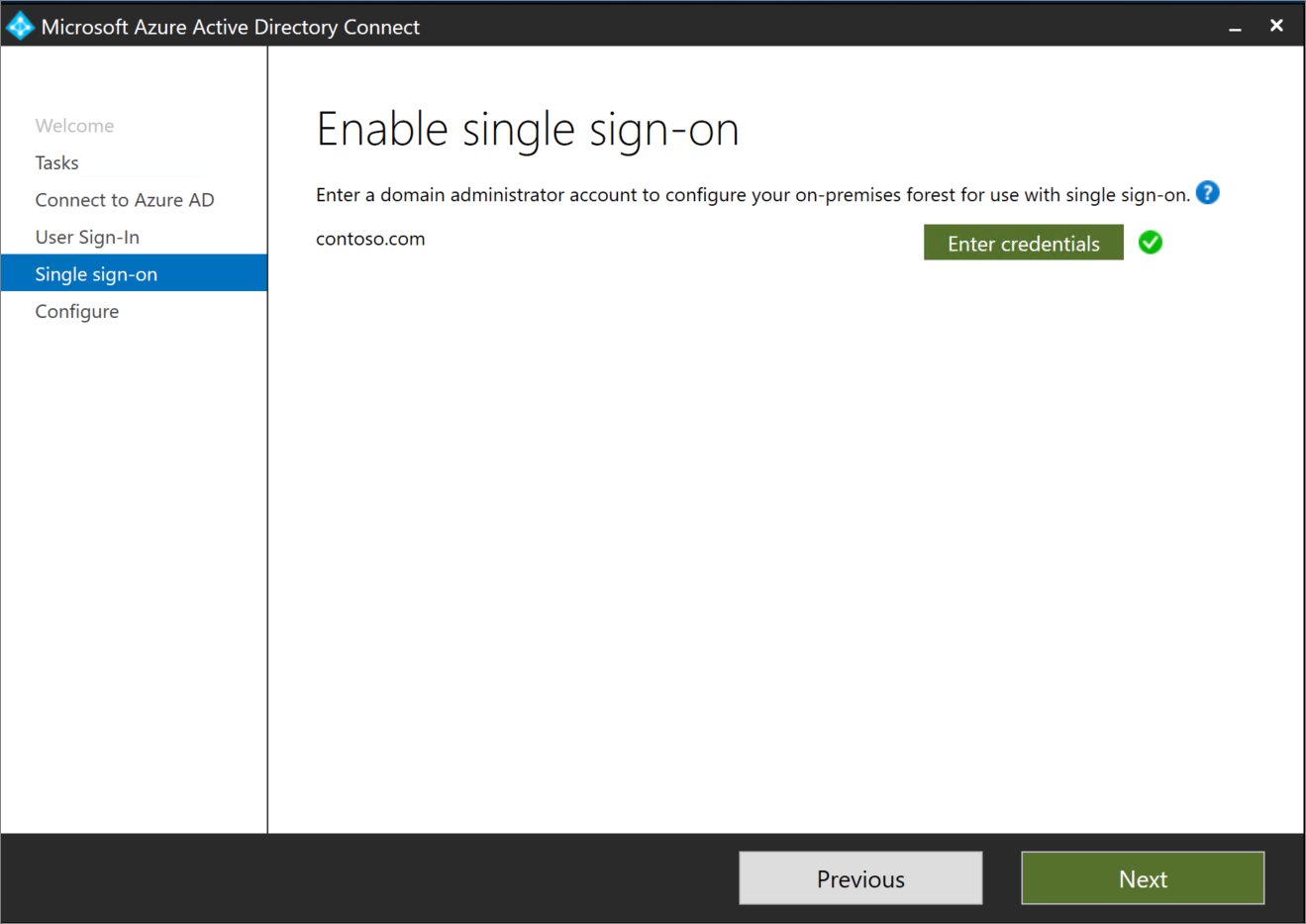

Na stránce Povolit jednotné přihlašování zadejte přihlašovací údaje účtu domain Správa istrator a pak vyberte Další.

K povolení bezproblémového jednotného přihlašování se vyžadují přihlašovací údaje účtu Správa istratoru. Proces dokončí následující akce, které vyžadují tato zvýšená oprávnění:

- V instanci místní Active Directory se vytvoří účet počítače s názvem AZUREADSSO (který představuje Microsoft Entra ID).

- Dešifrovací klíč kerberos účtu počítače se bezpečně sdílí s Microsoft Entra ID.

- Vytvoří se dva hlavní názvy služby Kerberos (SPN), které představují dvě adresy URL, které se používají při přihlašování k Microsoft Entra.

Přihlašovací údaje správce domény nejsou uloženy v Microsoft Entra Připojení nebo Microsoft Entra ID a po úspěšném dokončení procesu se zahodí. Používají se k zapnutí této funkce.

Další informace: Podrobné technické informace o bezproblémovém jednotném přihlašování

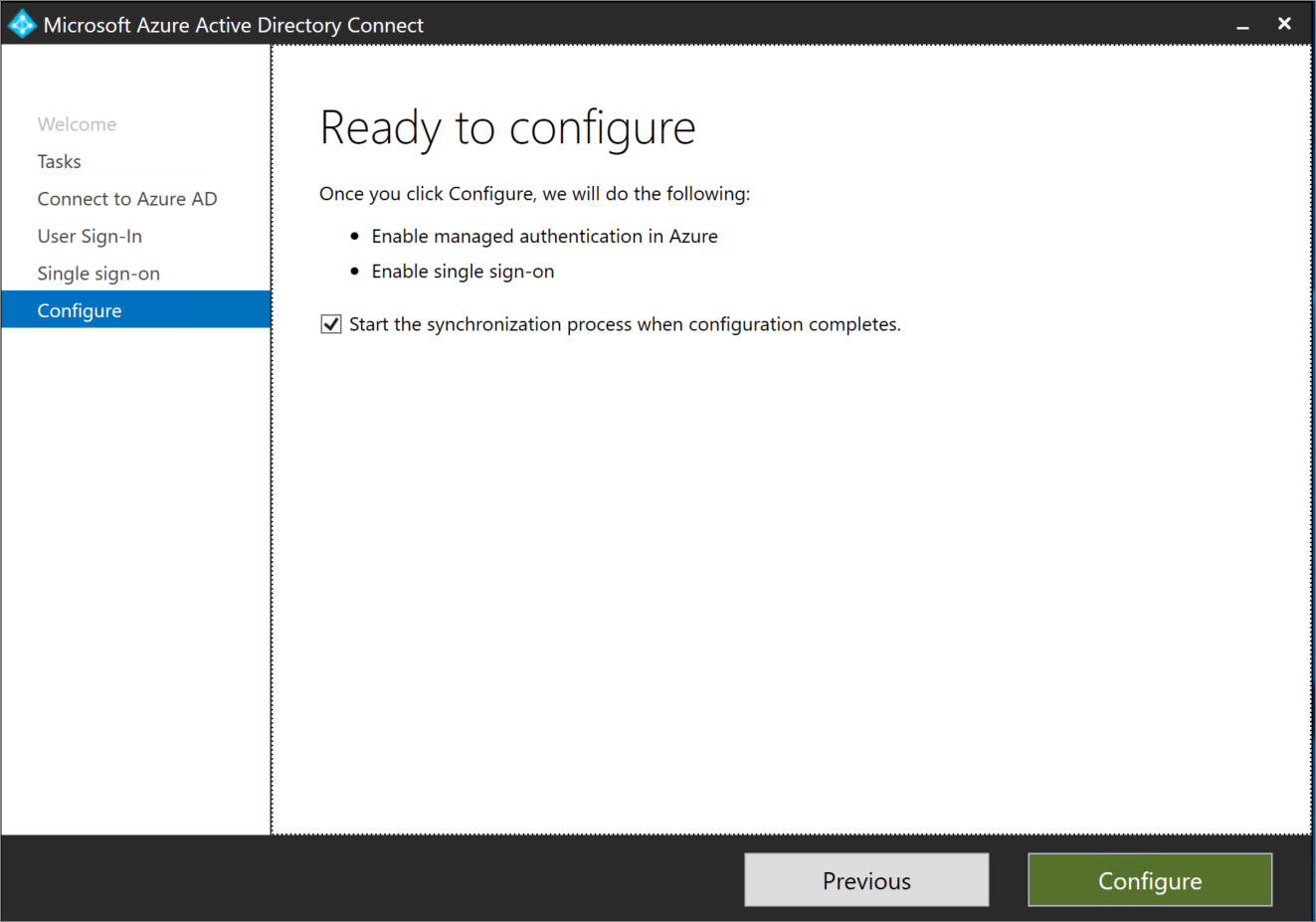

Na stránce Připraveno ke konfiguraci se ujistěte, že je zaškrtnuté políčko Spustit proces synchronizace po dokončení konfigurace. Pak vyberte Konfigurovat.

Důležité

V tuto chvíli se všechny federované domény změní na spravované ověřování. Vybraná metoda přihlášení uživatele je nová metoda ověřování.

V Centru pro správu Microsoft Entra vyberte Microsoft Entra ID a pak vyberte Microsoft Entra Připojení.

Ověřte tato nastavení:

- Federace je nastavená na Zakázáno.

- Bezproblémové jednotné přihlašování je nastavené na Povoleno.

- Synchronizace hodnot hash hesel je nastavená na Povoleno.

V případě, že přecházíte na PTA, postupujte podle dalších kroků.

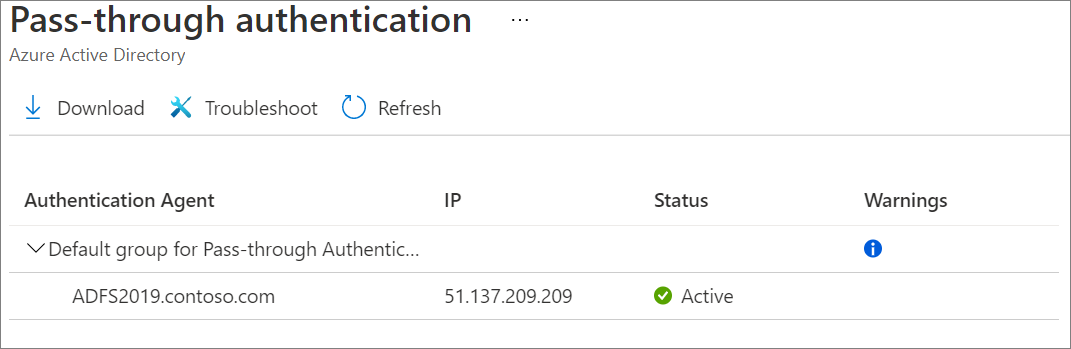

Nasazení dalších agentů ověřování pro PTA

Poznámka:

PTA vyžaduje nasazení odlehčených agentů na serveru Microsoft Entra Připojení a na místním počítači se systémem Windows Server. Pokud chcete snížit latenci, nainstalujte agenty co nejblíže řadičům domény služby Active Directory.

Pro většinu zákazníků jsou dva nebo tři agenti ověřování dostačující k zajištění vysoké dostupnosti a požadované kapacity. Tenant může mít zaregistrovaných maximálně 12 agentů. První agent je vždy nainstalován na samotném serveru Microsoft Entra Připojení. Další informace o omezeních agenta a možnostech nasazení agenta najdete v tématu Předávací ověřování Microsoft Entra: Aktuální omezení.

Vyberte Předávací ověřování.

Na stránce Předávací ověřování vyberte tlačítko Stáhnout.

Na stránce Stáhnout agenta vyberte Přijmout podmínky a download.f

Začne se stahovat více ověřovacích agentů. Nainstalujte sekundárního ověřovacího agenta na server připojený k doméně.

Spusťte instalaci ověřovacího agenta. Během instalace musíte zadat přihlašovací údaje globálního účtu Správa istrator.

Po instalaci ověřovacího agenta se můžete vrátit na stránku stavu PTA a zkontrolovat stav dalších agentů.

Možnost B

Přepnutí z federace na novou metodu přihlašování pomocí Microsoft Entra Připojení a PowerShellu

K dispozici, pokud jste původně nenakonfigurovali federované domény pomocí microsoft Entra Připojení nebo pokud používáte federační služby třetích stran.

Na serveru Microsoft Entra Připojení postupujte podle kroků 1 až 5 v možnosti A. Všimněte si, že na přihlašovací stránce uživatele je předem zaškrtnutá možnost Nekonfigurovat.

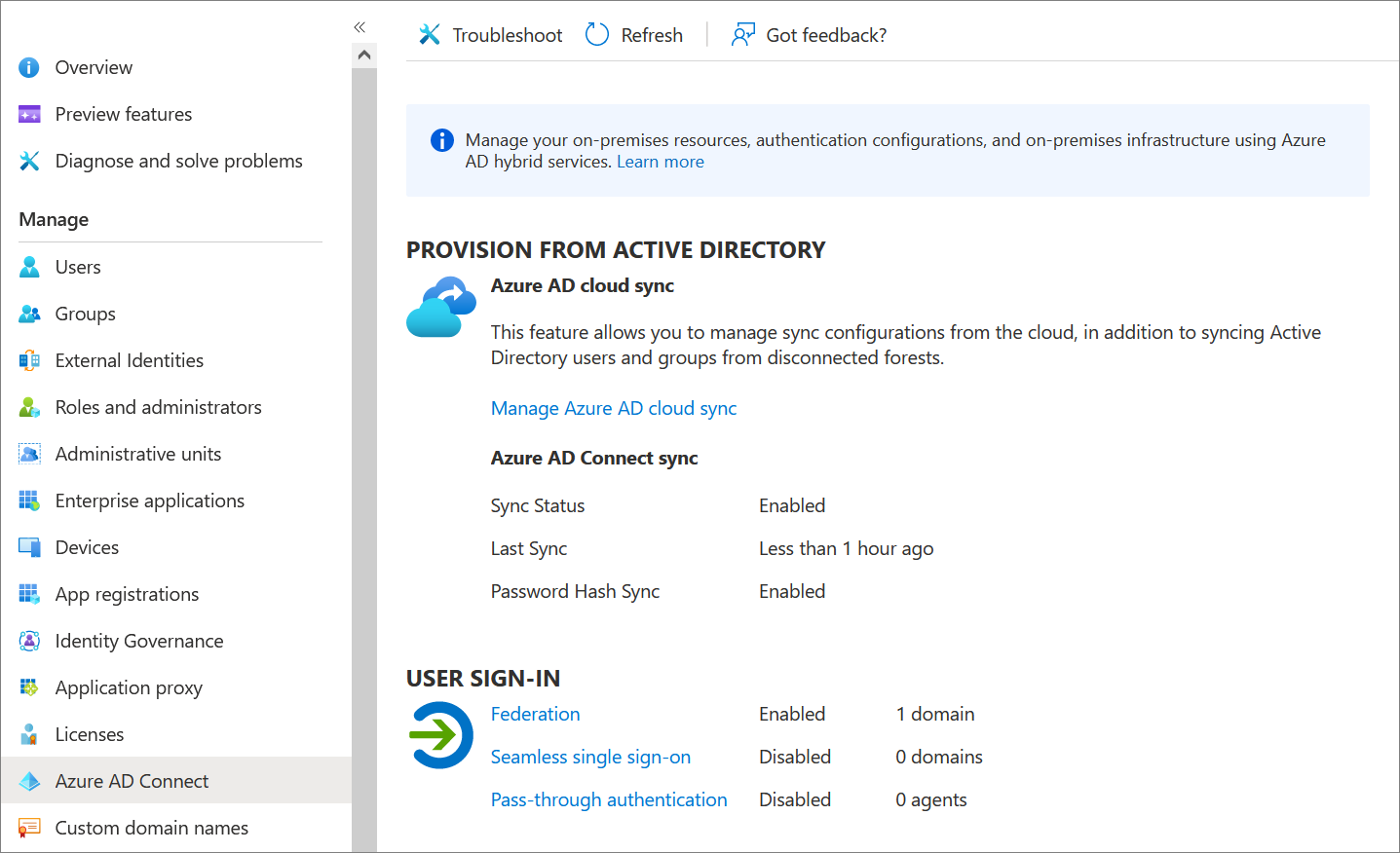

V Centru pro správu Microsoft Entra vyberte Microsoft Entra ID a pak vyberte Microsoft Entra Připojení.

Ověřte tato nastavení:

Federace je nastavená na Povoleno.

Bezproblémové jednotné přihlašování je nastavené na Zakázáno.

Synchronizace hodnot hash hesel je nastavená na Povoleno.

V případě pouze PTA postupujte podle těchto kroků a nainstalujte další servery agenta PTA.

V Centru pro správu Microsoft Entra vyberte Microsoft Entra ID a pak vyberte Microsoft Entra Připojení.

Vyberte Předávací ověřování. Ověřte, že je stav Aktivní.

Pokud ověřovací agent není aktivní, proveďte tyto kroky pro řešení potíží předtím, než budete pokračovat v procesu převodu domény v dalším kroku. Pokud před ověřením, že jsou agenti PTA úspěšně nainstalováni a že jejich stav je aktivní v Centru pro správu Microsoft Entra, riskujete, že dojde k výpadku ověřování.

Převod domén z federovaného na spravované

V tomto okamžiku je federované ověřování stále aktivní a funkční pro vaše domény. Pokud chcete pokračovat v nasazení, musíte převést každou doménu z federované identity na spravovanou identitu.

Důležité

Nemusíte převádět všechny domény najednou. Můžete se rozhodnout začít s testovací doménou v produkčním tenantovi nebo začít s vaší doménou, která má nejnižší počet uživatelů.

Dokončete převod pomocí sady Microsoft Graph PowerShell SDK:

V PowerShellu se přihlaste k ID Microsoft Entra pomocí globálního účtu Správa istrator.

Connect-MGGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"Pokud chcete převést první doménu, spusťte následující příkaz:

Update-MgDomain -DomainId <domain name> -AuthenticationType "Managed"V Centru pro správu Microsoft Entra vyberte Microsoft Entra ID > Microsoft Entra Připojení.

Spuštěním následujícího příkazu ověřte, že se doména převela na spravovanou. Typ ověřování by měl být nastavený na správu.

Get-MgDomain -DomainId yourdomain.com

Dokončení migrace

Dokončete následující úlohy, abyste ověřili metodu registrace a dokončili proces převodu.

Otestování nové metody přihlašování

Když váš tenant používal federovanou identitu, uživatelé byli přesměrováni z přihlašovací stránky Microsoft Entra do vašeho prostředí SLUŽBY AD FS. Teď, když je tenant nakonfigurovaný tak, aby místo federovaného ověřování používal novou metodu přihlašování, se uživatelé nepřesměrují na službu AD FS.

Místo toho se uživatelé přihlašují přímo na přihlašovací stránce Microsoft Entra.

Postupujte podle kroků v tomto odkazu – Ověřte přihlášení pomocí PHS/ PTA a bezproblémové jednotné přihlašování (v případě potřeby).

Odebrání uživatele z postupného uvedení

Pokud jste použili postupné uvedení, nezapomeňte po dokončení postupného zavádění vypnout funkce postupného uvedení.

Pokud chcete funkci fázovaného uvedení zakázat, posuňte ovládací prvek zpět na Vypnuto.

Synchronizace aktualizací UserPrincipalName

V minulosti se aktualizace atributu UserPrincipalName , který používá synchronizační službu z místního prostředí, zablokují, pokud nejsou splněné obě tyto podmínky:

- Uživatel je ve spravované (nefederované) doméně identity.

- Uživateli nebyla přiřazena licence.

Informace o tom, jak ověřit nebo zapnout tuto funkci, najdete v tématu Synchronizace aktualizací userPrincipalName.

Správa implementace

Vrácení bezproblémového dešifrovacího klíče Kerberos jednotného přihlašování

Doporučujeme, abyste dešifrovací klíč Kerberos převráceli alespoň každých 30 dnů, aby odpovídaly způsobu, jakým členové domény služby Active Directory odesílají změny hesel. K objektu účtu počítače AZUREADSSO není připojené žádné přidružené zařízení, takže musíte provést převod ručně.

Přečtěte si nejčastější dotazy Návody vrácení dešifrovacího klíče Kerberos účtu počítače AZUREADSSO?.

Monitorování a protokolování

Monitorujte servery, na kterých běží agenti ověřování, aby se zachovala dostupnost řešení. Kromě obecných čítačů výkonu serveru zpřístupňují agenti ověřování objekty výkonu, které vám můžou pomoct porozumět statistikám a chybám ověřování.

Ověřovací agenti protokolují operace do protokolů událostí Systému Windows, které jsou umístěné v protokolech aplikací a služeb. Můžete také zapnout protokolování pro řešení potíží.

Pokud chcete potvrdit různé akce prováděné při postupném zavedení, můžete auditovat události pro PHS, PTA nebo bezproblémové jednotné přihlašování.

Odstraňování potíží

Váš tým podpory by měl vědět, jak řešit případné problémy s ověřováním, ke kterým dochází během nebo po změně federace na spravovanou. Následující dokumentace k řešení potíží vám pomůže vašemu týmu podpory seznámit se s běžnými kroky při řešení potíží a příslušnými akcemi, které vám můžou pomoct izolovat a vyřešit problém.

Vyřazení infrastruktury služby AD FS z provozu

Migrace ověřování aplikací ze služby AD FS do Microsoft Entra ID

Migrace vyžaduje posouzení konfigurace aplikace v místním prostředí a následné mapování této konfigurace na ID Microsoft Entra.

Pokud máte v úmyslu používat službu AD FS s místními aplikacemi a aplikacemi SaaS pomocí protokolu SAML/ WS-FED nebo Oauth, po převodu domén pro ověřování uživatelů použijete AD FS i Microsoft Entra ID. V tomto případě můžete své místní aplikace a prostředky chránit pomocí zabezpečeného hybridního přístupu (SHA) prostřednictvím proxy aplikací Microsoft Entra nebo jedné z integrací partnera Microsoft Entra ID. Použití proxy aplikací nebo některého z našich partnerů může poskytovat zabezpečený vzdálený přístup k vašim místním aplikacím. Uživatelé můžou využívat výhod snadného připojení k aplikacím z libovolného zařízení po jednotném přihlašování.

Aplikace SaaS, které jsou aktuálně federované s ADFS, můžete přesunout do Microsoft Entra ID. Překonfigurujte ověření pomocí ID Microsoft Entra buď prostřednictvím integrovaného konektoru z galerie Aplikace Azure, nebo registrací aplikace v Microsoft Entra ID.

Další informace naleznete v tématu Přesunutí ověřování aplikace z Active Directory Federation Services (AD FS) do Microsoft Entra ID.

Odebrání vztahu důvěryhodnosti předávající strany

Pokud máte Microsoft Entra Připojení Health, můžete monitorovat využití z Centra pro správu Microsoft Entra. V případě, že využití nezobrazuje žádné nové ověření a ověříte, že všichni uživatelé a klienti úspěšně ověřují prostřednictvím ID Microsoft Entra, je bezpečné odebrat vztah důvěryhodnosti předávající strany Microsoftu 365.

Pokud službu AD FS nepoužíváte pro jiné účely (to znamená pro jiné vztahy důvěryhodnosti předávající strany), můžete v tuto chvíli službu AD FS vyřadit z provozu.

Odebrání služby AD FS

Úplný seznam kroků, které je potřeba provést k úplnému odebrání služby AD FS z prostředí, najdete v průvodci vyřazením z provozu Active Directory Federation Services (AD FS) (AD FS).