Řešení potíží s bezproblémovým jednotným přihlašováním k Microsoft Entra

Tento článek vám pomůže najít informace o řešení běžných problémů týkajících se bezproblémového jednotného přihlašování Microsoft Entra (bezproblémové jednotné přihlašování).

Známé problémy

- V několika případech může povolení bezproblémového jednotného přihlašování trvat až 30 minut.

- Pokud ve svém tenantovi zakážete a znovu povolíte bezproblémové jednotné přihlašování, uživatelé nezískají jednotné přihlašování, dokud nevyprší platnost lístků Kerberos uložených v mezipaměti, obvykle platné po dobu 10 hodin.

- Pokud bezproblémové jednotné přihlašování proběhne úspěšně, uživatel nemá možnost vybrat Možnost Zůstat přihlášeni.

- Klienti Win32 Microsoftu 365 (Outlook, Word, Excel a další) s verzemi 16.0.8730.xxxx a vyšší jsou podporováni pomocí neinteraktivních toků. Jiné verze nejsou podporovány; v těchto verzích uživatelé zadají svoje uživatelská jména, ale ne hesla, aby se mohli přihlásit. U OneDrivu musíte aktivovat funkci tiché konfigurace OneDrivu pro tiché přihlašování.

- Bezproblémové jednotné přihlašování nefunguje v privátním režimu prohlížeče Firefox.

- Bezproblémové jednotné přihlašování nefunguje v prohlížeči Internet Explorer se zapnutým Rozšířeným chráněným režimem.

- Microsoft Edge (starší verze) se už nepodporuje.

- Bezproblémové jednotné přihlašování nefunguje v mobilních prohlížečích na platformě iOS a Android.

- Pokud je uživatel součástí příliš mnoha skupin ve službě Active Directory, lístek Kerberos uživatele bude pravděpodobně příliš velký na zpracování a to způsobí selhání bezproblémového jednotného přihlašování. Požadavky Microsoft Entra HTTPS mohou mít hlavičky s maximální velikostí 50 kB; Lístky Protokolu Kerberos musí být menší než tento limit, aby vyhovovaly ostatním artefaktům Microsoft Entra (obvykle 2 až 5 kB), jako jsou soubory cookie. Doporučujeme omezit členství uživatelů ve skupinách a zkusit to znovu.

- Pokud synchronizujete 30 nebo více doménových struktur služby Active Directory, nemůžete povolit bezproblémové jednotné přihlašování prostřednictvím služby Microsoft Entra Připojení. Jako alternativní řešení můžete funkci ve svém tenantovi povolit ručně.

- Přidání adresy URL služby Microsoft Entra (

https://autologon.microsoftazuread-sso.com) do zóny Důvěryhodné weby místo zóny Místní intranet blokuje uživatelům přihlášení. - Bezproblémové jednotné přihlašování podporuje typy šifrování protokolu Kerberos AES256_HMAC_SHA1, AES128_HMAC_SHA1 a RC4_HMAC_MD5. Doporučuje se nastavit typ šifrování pro účet AzureADSSOAcc$ na AES256_HMAC_SHA1 nebo jeden z typů AES vs. RC4 pro přidání zabezpečení. Typ šifrování je uložen na atributu msDS-SupportedEncryptionTypes účtu ve službě Active Directory. Pokud je typ šifrování účtu AzureADSSOAcc$ nastavený na RC4_HMAC_MD5 a chcete ho změnit na jeden z typů šifrování AES, ujistěte se, že jste nejprve převráceli dešifrovací klíč Kerberos účtu AzureADSSOAcc$, jak je vysvětleno v dokumentu s nejčastějšími dotazy v příslušné otázce, jinak bezproblémové jednotné přihlašování neproběhne.

- Pokud máte více než jednu doménovou strukturu s vztahem důvěryhodnosti doménové struktury, povolení jednotného přihlašování v jedné z doménových struktur povolí jednotné přihlašování ve všech důvěryhodných doménových strukturách. Pokud povolíte jednotné přihlašování v doménové struktuře, ve které je už povolené jednotné přihlašování, zobrazí se chyba s informací, že jednotné přihlašování už je v doménové struktuře povolené.

- Zásady, které umožňují bezproblémové jednotné přihlašování, mají limit 25600 znaků. Tento limit platí pro všechno, co jsou součástí zásad, včetně názvů doménových struktur, u kterého chcete povolit bezproblémové jednotné přihlašování. Pokud máte ve svém prostředí velký počet doménových struktur, může dojít k dosažení limitu znaku. Pokud mezi nimi vaše doménové struktury důvěřují, stačí povolit bezproblémové jednotné přihlašování jenom u jedné doménové struktury. Pokud máte například contoso.com a fabrikam.com a mezi nimi existuje vztah důvěryhodnosti, můžete bezproblémové jednotné přihlašování povolit jenom u contoso.com a to platí i pro fabrikam.com. Tímto způsobem můžete snížit počet doménových struktur povolených v zásadách a vyhnout se dosažení limitu znaku zásad.

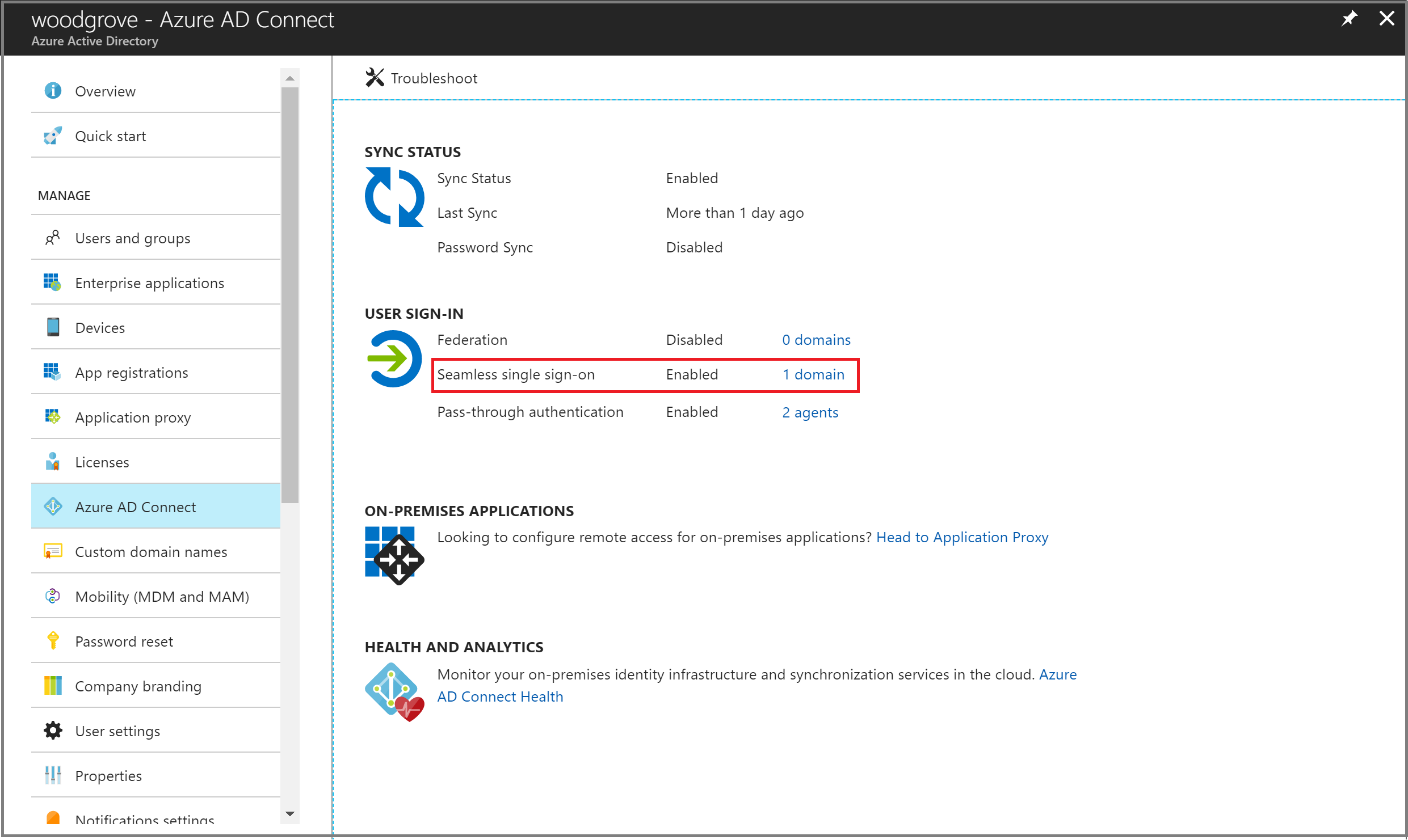

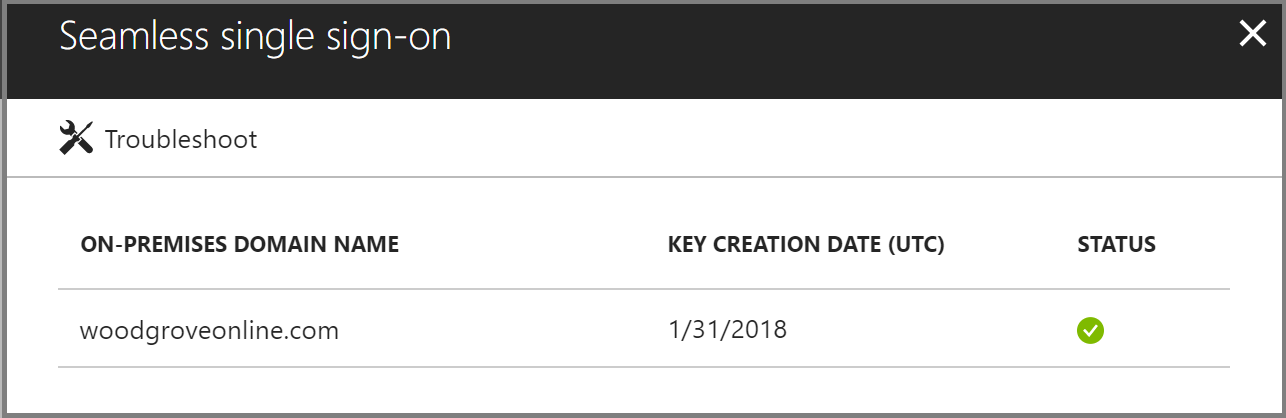

Kontrola stavu funkce

Ujistěte se, že je funkce bezproblémového jednotného přihlašování u vašeho tenanta stále povolená. Stav můžete zkontrolovat tak, že přejdete do podokna Synchronizace hybridní správy>identit>Microsoft Entra Připojení> Připojení Sync v [Centru pro správu Microsoft Entra]().https://portal.azure.com/

Proklikejte se všemi doménovými strukturami AD, u kterých je povolené bezproblémové jednotné přihlašování.

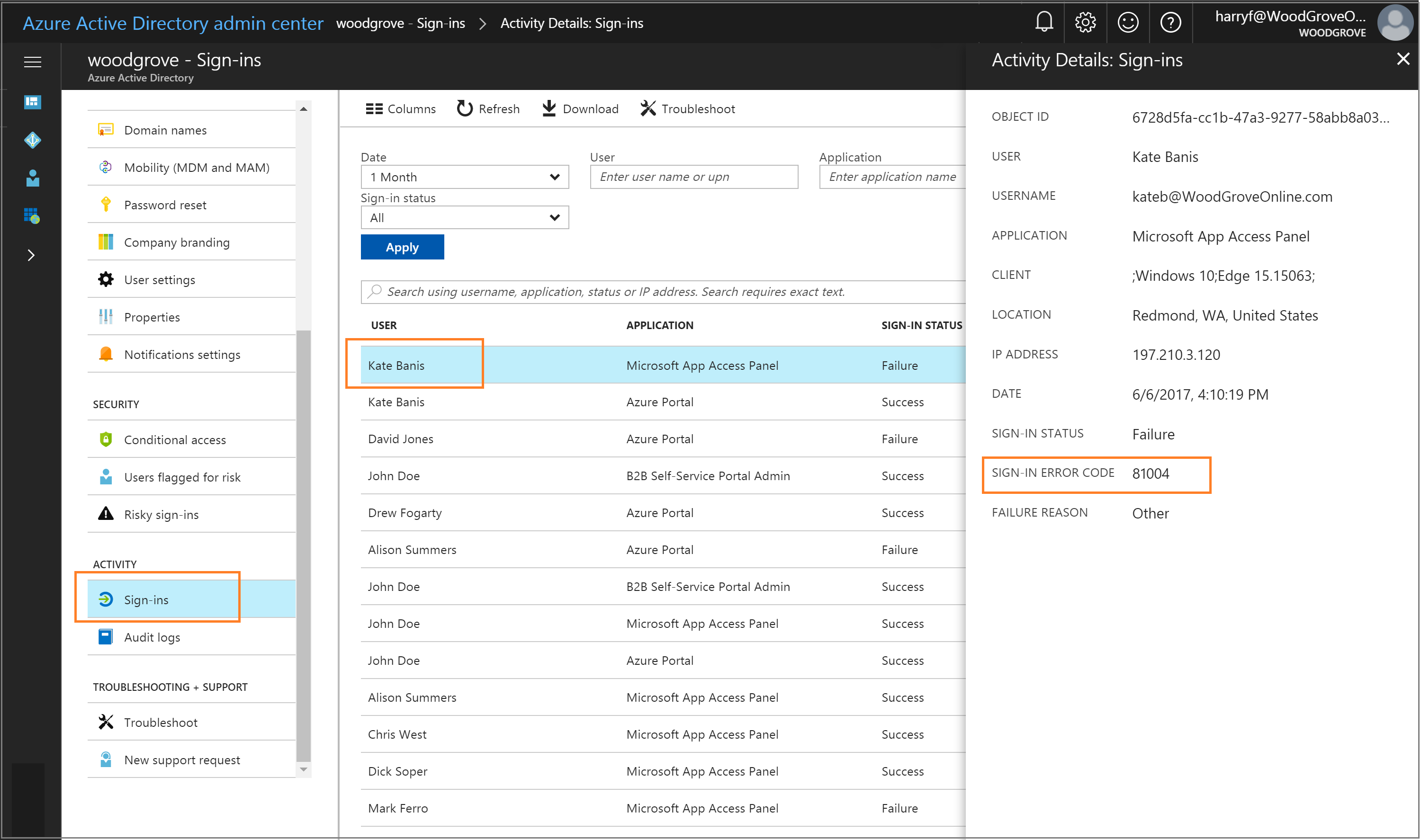

Důvody selhání přihlášení v Centru pro správu Microsoft Entra (vyžaduje licenci Premium)

Pokud má váš tenant přidruženou licenci Microsoft Entra ID P1 nebo P2, můžete se také podívat na sestavu aktivit přihlašování v centru pro správu Microsoft Entra ID.

V [Centru pro správu Microsoft Entra](https://portal.azure.com/) přejděte do části Monitorování identit>a přihlášení ke stavu>a pak vyberte přihlašovací aktivitu konkrétního uživatele. Vyhledejte pole SIGN-IN ERROR CODE (KÓD CHYBY PŘIHLÁŠENÍ). Na základě hodnoty tohoto pole vyhledejte příčinu selhání a příslušné řešení v následující tabulce:

| Kód chyby přihlášení | Příčina selhání přihlášení | Rozlišení |

|---|---|---|

| 81001 | Lístek Kerberos uživatele je příliš velký. | Snižte počet členství uživatele ve skupinách a zkuste to znovu. |

| 81002 | Nepodařilo se ověřit lístek Kerberos uživatele. | Projděte si kontrolní seznam pro řešení potíží. |

| 81003 | Nepodařilo se ověřit lístek Kerberos uživatele. | Projděte si kontrolní seznam pro řešení potíží. |

| 81004 | Pokus o ověření protokolu Kerberos selhal. | Projděte si kontrolní seznam pro řešení potíží. |

| 81008 | Nepodařilo se ověřit lístek Kerberos uživatele. | Projděte si kontrolní seznam pro řešení potíží. |

| 81009 | Nepodařilo se ověřit lístek Kerberos uživatele. | Projděte si kontrolní seznam pro řešení potíží. |

| 81010 | Bezproblémové jednotné přihlašování selhalo, protože vypršela platnost lístku Kerberos uživatele nebo je neplatný. | Uživatel se musí přihlásit ze zařízení připojeného k doméně ve vaší podnikové síti. |

| 81011 | Nepodařilo se najít objekt uživatele na základě informací v lístku Kerberos uživatele. | Pomocí microsoft Entra Připojení synchronizujte informace uživatele do Microsoft Entra ID. |

| 81012 | Uživatel, který se pokouší přihlásit k ID Microsoft Entra, se liší od uživatele, který je přihlášený k zařízení. | Uživatel se musí přihlásit z jiného zařízení. |

| 81013 | Nepodařilo se najít objekt uživatele na základě informací v lístku Kerberos uživatele. | Pomocí microsoft Entra Připojení synchronizujte informace uživatele do Microsoft Entra ID. |

Kontrolní seznam pro řešení potíží

Při řešení potíží s bezproblémovým jednotným přihlašováním použijte následující kontrolní seznam:

- Ujistěte se, že je v microsoft Entra Připojení povolená funkce bezproblémového jednotného přihlašování. Pokud tuto funkci nemůžete povolit (například kvůli zablokovanému portu), ujistěte se, že splňujete všechny předpoklady.

- Pokud jste ve svém tenantovi povolili připojení Microsoft Entra i bezproblémové jednotné přihlašování, ujistěte se, že problém není u připojení Microsoft Entra. Jednotné přihlašování ze služby Microsoft Entra má přednost před bezproblémovým jednotným přihlašováním, pokud je zařízení zaregistrované v Microsoft Entra ID i současně připojené k doméně. Při použití jednotného přihlašování ze služby Microsoft Entra se uživateli zobrazí přihlašovací dlaždice se zprávou Uživatel je připojený k Windows.

- Ujistěte se, že adresa URL Microsoft Entra (

https://autologon.microsoftazuread-sso.com) je součástí nastavení zóny intranetu uživatele. - Ujistěte se, že firemní zařízení je připojené k doméně služby Active Directory. Zařízení nemusí být připojené k Microsoft Entra, aby bezproblémové jednotné přihlašování fungovalo.

- Ujistěte se, že je uživatel k zařízení přihlášený prostřednictvím účtu domény služby Active Directory.

- Ujistěte se, že účet uživatele pochází z doménové struktury služby Active Directory, ve které je nastavené bezproblémové jednotné přihlašování.

- Ujistěte se, že je zařízení připojeno k podnikové síti.

- Ujistěte se, že čas zařízení je synchronizovaný s časem ve službě Active Directory i na řadičích domény a že se časy neliší o více než pět minut.

- Ujistěte se, že je účet počítače

AZUREADSSOACCpřítomný a povolený v každé doménové struktuře služby Active Directory, u které chcete povolit bezproblémové jednotné přihlašování. Pokud byl tento účet počítače odstraněn nebo chybí, můžete ho znovu vytvořit pomocí rutin PowerShellu. - Pomocí příkazu

klistz příkazového řádku zobrazte seznam existujících lístků protokolu Kerberos na zařízení. Ujistěte se, že jsou k dispozici lístky vystavené pro účet počítačeAZUREADSSOACC. Lístky protokolu Kerberos uživatelů jsou obvykle platné 10 hodin. Ve službě Active Directory můžete mít jiné nastavení. - Pokud jste ve svém tenantovi zakázali a znovu povolili bezproblémové jednotné přihlašování, uživatelé nezískají jednotné přihlašování, dokud nevyprší platnost lístků Kerberos v mezipaměti.

- Pomocí příkazu

klist purgevyprázdněte existující lístky protokolu Kerberos ze zařízení a zkuste to znovu. - Pokud chcete zjistit, jestli dochází k problémům souvisejícím s JavaScriptem, zkontrolujte protokoly konzoly prohlížeče (v části Vývojářské nástroje).

- Zkontrolujte protokoly řadiče domény.

Protokoly řadiče domény

Pokud povolíte auditování úspěšnosti na řadiči domény, zaznamená se v protokolu událostí pokaždé, když se uživatel přihlásí prostřednictvím bezproblémového jednotného přihlašování. Tyto události zabezpečení najdete pomocí následujícího dotazu. (Vyhledejte událost 4769 přidruženou k účtu počítače AzureADSSOAcc$.)

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[EventData[Data[@Name='ServiceName'] and (Data='AZUREADSSOACC$')]]</Select>

</Query>

</QueryList>

Ruční resetování funkce

Pokud řešení potíží nepomohlo, můžete tuto funkci ve svém tenantovi ručně resetovat. Postupujte podle těchto kroků na místním serveru, na kterém používáte Microsoft Entra Připojení.

Krok 1: Import modulu PowerShellu s bezproblémovým jednotným přihlašováním

- Nejprve si stáhněte a nainstalujte Azure AD PowerShell.

- Přejděte do

%programfiles%\Microsoft Azure Active Directory Connectsložky. - Pomocí tohoto příkazu naimportujte modul PowerShellu s bezproblémovým jednotným přihlašováním:

Import-Module .\AzureADSSO.psd1

Krok 2: Získání seznamu doménových struktur služby Active Directory, u kterých bylo povolené bezproblémové jednotné přihlašování

- Spusťte PowerShell jako správce. V PowerShellu zavolejte

New-AzureADSSOAuthenticationContext. Po zobrazení výzvy zadejte přihlašovací údaje správce hybridní identity vašeho tenanta Správa istrator nebo správce hybridní identity. - Zavolejte

Get-AzureADSSOStatus. Tento příkaz zobrazí seznam doménových struktur Active Directory (projděte si seznam Domény), ve kterých je tato funkce povolená.

Krok 3: Zákaz bezproblémového jednotného přihlašování pro každou doménovou strukturu služby Active Directory, ve které jste funkci nastavili

Zavolejte

$creds = Get-Credential. Po zobrazení výzvy zadejte přihlašovací údaje správce domény pro danou doménovou strukturu Active Directory.Poznámka:

Uživatelské jméno přihlašovacích údajů správce domény musí být zadané ve formátu názvu účtu SAM (contoso\johndoe nebo contoso.com\johndoe). Informace o doméně z uživatelského jména používáme k vyhledání řadiče domény správce domény pomocí DNS.

Poznámka:

Použitý účet správce domény nesmí být členem skupiny Chránění uživatelé. Pokud je, operace selže.

Zavolejte

Disable-AzureADSSOForest -OnPremCredentials $creds. Tento příkaz odebereAZUREADSSOACCúčet počítače z místního řadiče domény pro tuto konkrétní doménovou strukturu služby Active Directory.Poznámka:

Pokud z nějakého důvodu nemáte přístup k místní službě AD, můžete přeskočit kroky 3.1 a 3.2 a místo toho volat

Disable-AzureADSSOForest -DomainFqdn <Domain name from the output list in step 2>.Opakujte předchozí kroky pro každou doménovou strukturu služby Active Directory, ve které jste tuto funkci nastavili.

Krok 4: Povolení bezproblémového jednotného přihlašování pro každou doménovou strukturu služby Active Directory

Zavolejte

Enable-AzureADSSOForest. Po zobrazení výzvy zadejte přihlašovací údaje správce domény pro danou doménovou strukturu Active Directory.Poznámka:

Uživatelské jméno přihlašovacích údajů správce domény musí být zadané ve formátu názvu účtu SAM (contoso\johndoe nebo contoso.com\johndoe). Informace o doméně z uživatelského jména používáme k vyhledání řadiče domény správce domény pomocí DNS.

Poznámka:

Použitý účet správce domény nesmí být členem skupiny Chránění uživatelé. Pokud je, operace selže.

Předchozí krok opakujte pro každou doménovou strukturu služby Active Directory, ve které chcete tuto funkci nastavit.

Krok 5: Povolení funkce ve vašem tenantovi

K zapnutí této funkce v tenantovi použijte volání Enable-AzureADSSO -Enable $true.