Použití spravované identity přiřazené systémem na virtuálním počítači s Linuxem pro přístup k Azure Resource Manageru

Spravované identity pro prostředky Azure jsou funkcí ID Microsoft Entra. Každá ze služeb Azure, které podporují spravované identity pro prostředky Azure, se řídí vlastní časovou osou. Než začnete, nezapomeňte zkontrolovat stav dostupnosti spravovaných identit pro váš prostředek a známé problémy.

V tomto rychlém startu se dozvíte, jak použít spravovanou identitu přiřazenou systémem jako identitu virtuálního počítače s Linuxem pro přístup k rozhraní API Azure Resource Manageru. Spravované identity pro prostředky Azure automaticky spravuje Azure a umožňují ověřování ve službách, které podporují ověřování Microsoft Entra, aniž byste museli do kódu vkládat přihlašovací údaje. Získáte informace pro:

- Udělení přístupu virtuálnímu počítači ke skupině prostředků v Azure Resource Manageru

- Získání přístupového tokenu pomocí identity virtuálního počítače a jeho použití k volání Azure Resource Manageru

Požadavky

- Znalost spravovaných identit. Pokud spravované identity neznáte, prohlédni si tento přehled.

- Účet Azure, zaregistrujte si bezplatný účet.

- Potřebujete také virtuální počítač s Linuxem, který má povolené spravované identity přiřazené systémem. Pokud máte virtuální počítač, ale potřebujete povolit spravované identity přiřazené systémem, můžete to udělat v části identit vlastností virtuálního počítače.

- Pokud potřebujete vytvořit virtuální počítač pro účely tohoto kurzu, můžete postupovat podle článku s názvem Vytvoření virtuálního počítače s Linuxem pomocí webu Azure Portal.

Udělení přístupu

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

Při použití spravovaných identit pro prostředky Azure může váš kód získat přístupové tokeny k ověření prostředků, které podporují ověřování Microsoft Entra. Rozhraní API Azure Resource Manageru podporuje ověřování Microsoft Entra. Nejprve musíme identitě tohoto virtuálního počítače udělit přístup k prostředku v Azure Resource Manageru, v tomto případě skupině prostředků, ve které je virtuální počítač obsažený.

Přihlaste se k webu Azure Portal pomocí účtu správce.

Přejděte ke kartě Skupiny prostředků.

Vyberte skupinu prostředků, ke které chcete udělit přístup spravované identity virtuálního počítače.

Na levém panelu vyberte Řízení přístupu (IAM).

Vyberte Přidat a pak vyberte Přidat přiřazení role.

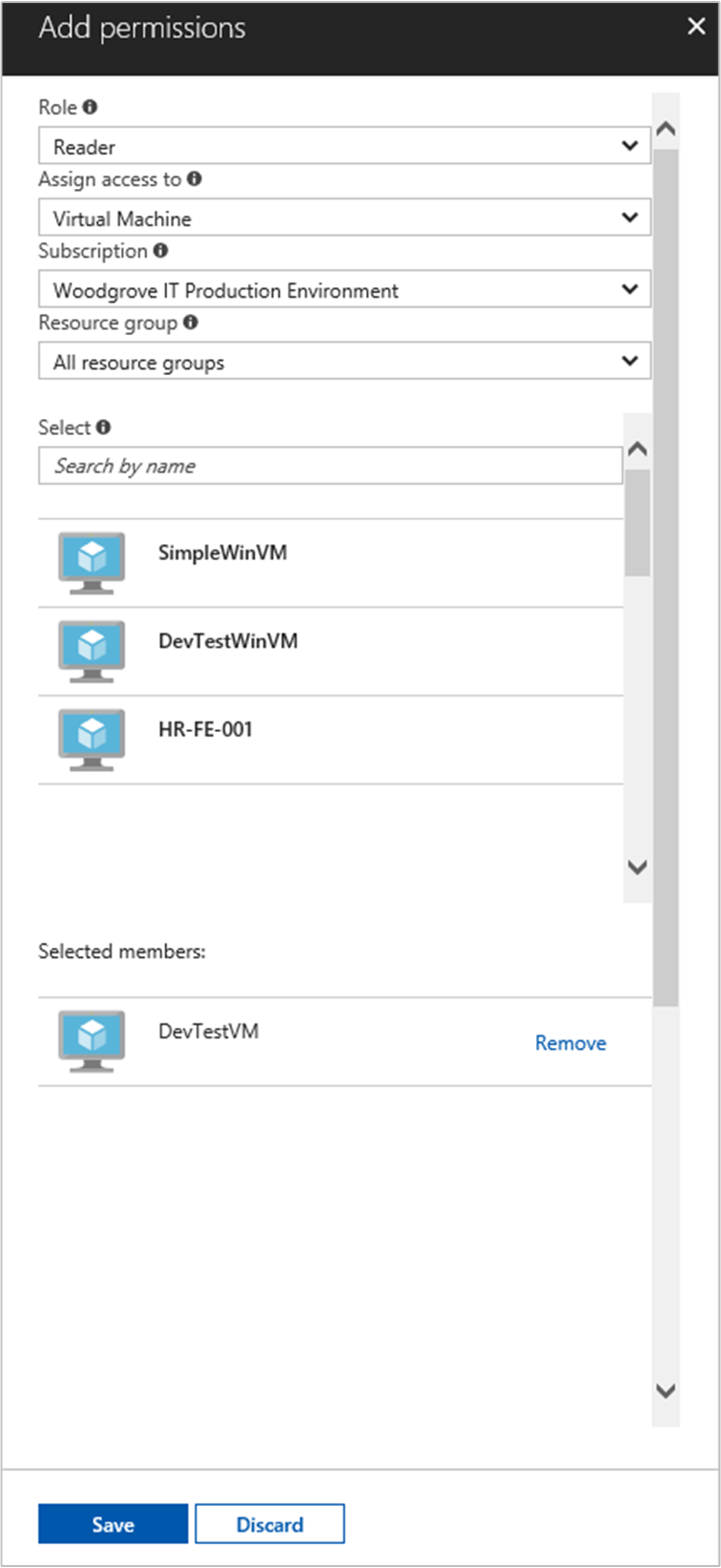

Na kartě Role vyberte Čtenář. Tato role umožňuje zobrazit všechny prostředky, ale neumožňuje provádět žádné změny.

Na kartě Členové v části Přiřadit přístup vyberte Spravovaná identita. Pak vyberte + Vybrat členy.

Ujistěte se, že je v rozevíracím seznamu Předplatné uvedené správné předplatné. A ve skupině prostředků vyberte Všechny skupiny prostředků.

V rozevíracím seznamu Spravovat identitu vyberte Virtuální počítač.

Nakonec v rozevíracím seznamu vyberte virtuální počítač s Windows a vyberte Uložit.

Získání přístupového tokenu pomocí spravované identity přiřazené systémem virtuálního počítače a jeho použití k volání Resource Manageru

K dokončení tohoto postupu potřebujete klienta SSH. Pokud používáte Windows, můžete použít klienta SSH v Subsystém Windows pro Linux. Pokud potřebujete pomoc při konfiguraci klíčů klienta SSH, přečtěte si, jak na počítači s Windows v Azure používat klíče SSH nebo jak na linuxových virtuálních počítačích v Azure vytvářet a používat pár veřejného a privátního klíče SSH.

Na portálu přejděte na virtuální počítač s Linuxem a v přehledu vyberte Připojení.

Připojte se vybraným klientem SSH k virtuálnímu počítači.

V okně terminálu pomocí nástroje

curl< a0/> vytvořte požadavek na místní spravované identity koncového bodu prostředků Azure, abyste získali přístupový token pro Azure Resource Manager. Požadavekcurlna přístupový token je uvedený níže.

curl 'http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&resource=https://management.azure.com/' -H Metadata:true

Poznámka:

Hodnota parametru resource musí být přesná shoda s tím, co očekává ID Microsoft Entra. V ID prostředku Resource Manageru musí být v identifikátoru URI koncové lomítko.

V odpovědi je přístupový token, který potřebujete pro přístup k Azure Resource Manageru.

Odpověď:

{

"access_token":"eyJ0eXAiOi...",

"refresh_token":"",

"expires_in":"3599",

"expires_on":"1504130527",

"not_before":"1504126627",

"resource":"https://management.azure.com",

"token_type":"Bearer"

}

Přístupový token můžete použít pro přístup k Azure Resource Manageru, například ke čtení podrobností o skupině prostředků, ke které jste virtuálnímu počítači udělili přístup. Nahraďte hodnoty , <SUBSCRIPTION-ID>a <ACCESS-TOKEN> nahraďte hodnotami, <RESOURCE-GROUP>které jste vytvořili dříve.

Poznámka:

V adrese URL se rozlišují velká a malá písmena. Proto zkontrolujte, jestli používáte přesně stejná velká a malá písmena jako při pojmenování skupiny prostředků. Zkontrolujte také velké G ve výrazu „resourceGroup“.

curl https://management.azure.com/subscriptions/<SUBSCRIPTION-ID>/resourceGroups/<RESOURCE-GROUP>?api-version=2016-09-01 -H "Authorization: Bearer <ACCESS-TOKEN>"

Odpověď zpět s konkrétními informacemi o skupině prostředků:

{

"id":"/subscriptions/98f51385-2edc-4b79-bed9-7718de4cb861/resourceGroups/DevTest",

"name":"DevTest",

"location":"westus",

"properties":

{

"provisioningState":"Succeeded"

}

}

Další kroky

V tomto rychlém startu jste se dozvěděli, jak pomocí spravované identity přiřazené systémem získat přístup k rozhraní API Azure Resource Manageru. Další informace o Azure Resource Manageru najdete tady: