Kurz: Integrace jednotného přihlašování (SSO) Microsoft Entra s Cisco Any Připojení

V tomto kurzu se dozvíte, jak integrovat Cisco Any Připojení s Microsoft Entra ID. Když integrujete Cisco Any Připojení s Microsoft Entra ID, můžete:

- Řízení v Microsoft Entra ID, který má přístup k Cisco Any Připojení.

- Povolte uživatelům automatické přihlášení k Cisco Any Připojení pomocí svých účtů Microsoft Entra.

- Spravujte účty v jednom centrálním umístění.

Předpoklady

Abyste mohli začít, potřebujete následující položky:

- Předplatné Microsoft Entra. Pokud předplatné nemáte, můžete získat bezplatný účet.

- Cisco Any Připojení předplatné s povoleným jednotným přihlašováním

Popis scénáře

V tomto kurzu nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra v testovacím prostředí.

- Cisco Any Připojení podporuje jednotné přihlašování iniciované protokolem IDP.

Přidání Cisco Any Připojení z galerie

Pokud chcete nakonfigurovat integraci Cisco Any Připojení do Microsoft Entra ID, musíte do seznamu spravovaných aplikací SaaS přidat Cisco Any Připojení z galerie.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

- Přejděte k podnikovým aplikacím>Identita>Aplikace>– Nová aplikace.

- V části Přidat z galerie zadejte do vyhledávacího pole cisco any Připojení.

- Na panelu výsledků vyberte Cisco Any Připojení a pak přidejte aplikaci. Počkejte několik sekund, než se aplikace přidá do vašeho tenanta.

Alternativně můžete také použít Průvodce konfigurací podnikové aplikace. V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Přečtěte si další informace o průvodcích Microsoft 365.

Konfigurace a testování jednotného přihlašování Microsoft Entra pro Cisco Any Připojení

Nakonfigurujte a otestujte jednotné přihlašování Microsoft Entra s Cisco Any Připojení pomocí testovacího uživatele s názvem B.Simon. Aby jednotné přihlašování fungovalo, musíte vytvořit vztah propojení mezi uživatelem Microsoft Entra a souvisejícím uživatelem v Cisco Any Připojení.

Pokud chcete nakonfigurovat a otestovat jednotné přihlašování Microsoft Entra s Cisco Any Připojení proveďte následující kroky:

- Nakonfigurujte jednotné přihlašování Microsoft Entra – aby uživatelé mohli tuto funkci používat.

- Vytvoření testovacího uživatele Microsoft Entra – k otestování jednotného přihlašování Microsoft Entra pomocí B.Simon.

- Přiřaďte testovacího uživatele Microsoft Entra – aby B.Simon mohl používat jednotné přihlašování Microsoft Entra.

- Nakonfigurujte Cisco Any Připojení jednotné přihlašování – pro konfiguraci nastavení jednotného přihlašování na straně aplikace.

- Vytvořte Cisco Any Připojení testovacího uživatele – aby měl protějšk B.Simon v Cisco Any Připojení který je propojený s reprezentací uživatele Microsoft Entra.

- Otestujte jednotné přihlašování a ověřte, jestli konfigurace funguje.

Konfigurace jednotného přihlašování Microsoft Entra

Následujícím postupem povolíte jednotné přihlašování microsoftu Entra.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

Přejděte k podnikovým aplikacím>Identity>Applications>Cisco Any Připojení> Single přihlášení.

Na stránce Vybrat metodu jednotného přihlašování vyberte SAML.

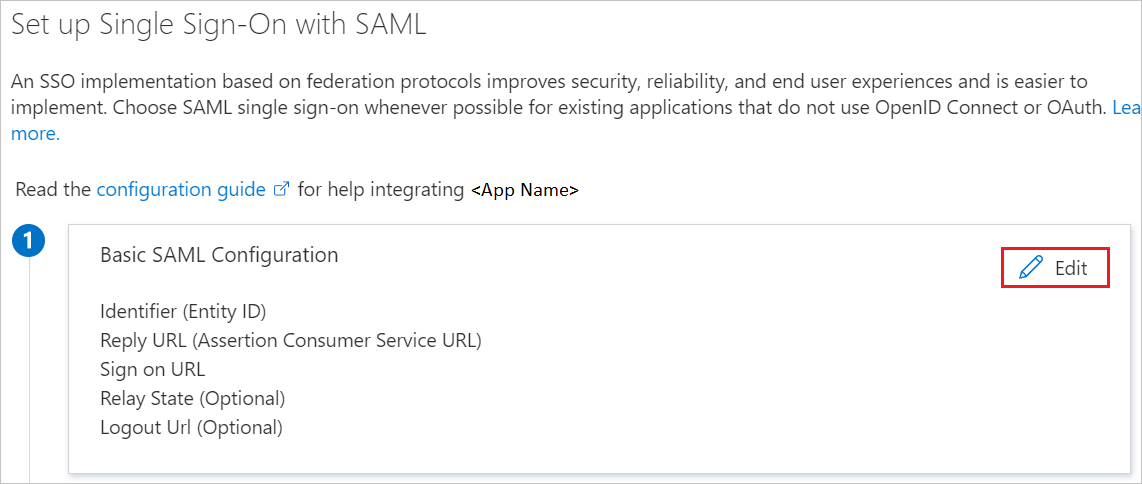

Na stránce Nastavit jednotné přihlašování pomocí SAML klikněte na ikonu úprav a pera pro základní konfiguraci SAML a upravte nastavení.

Na stránce Nastavit jednotné přihlašování pomocí SAML zadejte hodnoty pro následující pole:

Do textového pole Identifikátor zadejte adresu URL pomocí následujícího vzoru:

https://<SUBDOMAIN>.YourCiscoServer.com/saml/sp/metadata/<Tunnel_Group_Name>Do textového pole Adresa URL odpovědi zadejte adresu URL pomocí následujícího vzoru:

https://<YOUR_CISCO_ANYCONNECT_FQDN>/+CSCOE+/saml/sp/acs?tgname=<Tunnel_Group_Name>

Poznámka:

<Tunnel_Group_Name>je rozlišující malá a velká písmena a hodnota nesmí obsahovat tečky "." a lomítka "/".Poznámka:

Pokud chcete tyto hodnoty objasnit, obraťte se na podporu Cisco TAC. Aktualizujte tyto hodnoty skutečným identifikátorem a adresou URL odpovědi, které poskytuje Cisco TAC. Pokud chcete získat tyto hodnoty, obraťte se na tým podpory klienta Cisco Any Připojení. Můžete také odkazovat na vzory uvedené v části Základní konfigurace SAML.

Na stránce Nastavit jednotné přihlašování pomocí SAML v části Podpisový certifikát SAML vyhledejte certifikát (Base64) a vyberte Stáhnout a stáhněte soubor certifikátu a uložte ho do počítače.

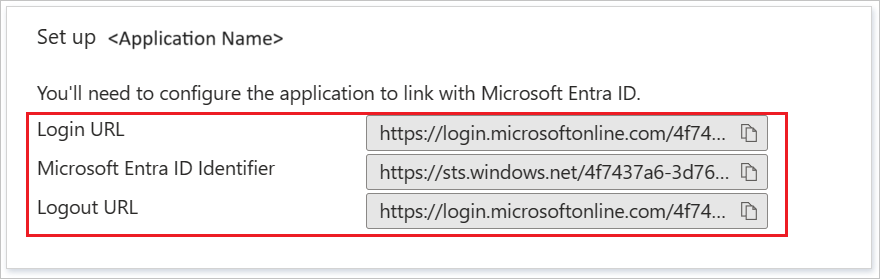

V části Nastavit Cisco Any Připojení zkopírujte odpovídající adresy URL podle vašeho požadavku.

Poznámka:

Pokud chcete připojit několik TGT serveru, musíte přidat z galerie několik instancí aplikace Cisco Any Připojení. Pro všechny tyto instance aplikace můžete také nahrát vlastní certifikát v MICROSOFT Entra ID. Tímto způsobem můžete mít stejný certifikát pro aplikace, ale pro každou aplikaci můžete nakonfigurovat různé identifikátory a adresy URL odpovědi.

Vytvoření testovacího uživatele Microsoft Entra

V této části vytvoříte testovacího uživatele s názvem B.Simon.

- Přihlaste se k Centru pro správu Microsoft Entra alespoň jako uživatel Správa istrator.

- Přejděte k identitě>Uživatelé>Všichni uživatelé.

- V horní části obrazovky vyberte Nový uživatel>Vytvořit nového uživatele.

- Ve vlastnostech uživatele postupujte takto:

- Do pole Zobrazovaný název zadejte

B.Simon. - Do pole Hlavní název uživatele zadejte .username@companydomain.extension Například,

B.Simon@contoso.com. - Zaškrtněte políčko Zobrazit heslo a potom poznamenejte hodnotu, která se zobrazí v poli Heslo.

- Vyberte Zkontrolovat a vytvořit.

- Do pole Zobrazovaný název zadejte

- Vyberte Vytvořit.

Přiřazení testovacího uživatele Microsoft Entra

V této části povolíte B.Simonu používat jednotné přihlašování tím, že udělíte přístup k Cisco Any Připojení.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

- Přejděte k podnikovým aplikacím>Identity>Applications>Cisco Any Připojení.

- Na stránce s přehledem aplikace vyberte Uživatelé a skupiny.

- Vyberte Přidat uživatele nebo skupinu a pak v dialogovém okně Přidat přiřazení vyberte Uživatelé a skupiny.

- V dialogovém okně Uživatelé a skupiny vyberte B.Simon ze seznamu Uživatelé a potom klikněte na tlačítko Vybrat v dolní části obrazovky.

- Pokud očekáváte přiřazení role uživatelům, můžete ji vybrat v rozevíracím seznamu Vybrat roli . Pokud pro tuto aplikaci nebyla nastavena žádná role, zobrazí se vybraná výchozí role pro přístup.

- V dialogovém okně Přidat přiřazení klikněte na tlačítko Přiřadit .

Konfigurace jednotného přihlašování Cisco Any Připojení

Nejdřív to uděláte v rozhraní příkazového řádku, možná se vrátíte a provedete procházení ASDM v jiném čase.

Připojení na zařízení VPN budete používat asa se spuštěným kódem 9.8 a klienti VPN budou 4,6 nebo novější.

Nejprve vytvoříte trustpoint a naimportujete certifikát SAML.

config t crypto ca trustpoint AzureAD-AC-SAML revocation-check none no id-usage enrollment terminal no ca-check crypto ca authenticate AzureAD-AC-SAML -----BEGIN CERTIFICATE----- … PEM Certificate Text from download goes here … -----END CERTIFICATE----- quitNásledující příkazy zřídí váš zprostředkovatele identity SAML.

webvpn saml idp https://sts.windows.net/xxxxxxxxxxxxx/ (This is your Azure AD Identifier from the Set up Cisco AnyConnect section in the Azure portal) url sign-in https://login.microsoftonline.com/xxxxxxxxxxxxxxxxxxxxxx/saml2 (This is your Login URL from the Set up Cisco AnyConnect section in the Azure portal) url sign-out https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 (This is Logout URL from the Set up Cisco AnyConnect section in the Azure portal) trustpoint idp AzureAD-AC-SAML trustpoint sp (Trustpoint for SAML Requests - you can use your existing external cert here) no force re-authentication no signature base-url https://my.asa.comTeď můžete použít ověřování SAML na konfiguraci tunelového propojení VPN.

tunnel-group AC-SAML webvpn-attributes saml identity-provider https://sts.windows.net/xxxxxxxxxxxxx/ authentication saml end write memPoznámka:

S konfigurací zprostředkovatele identity SAML existuje práce. Pokud v konfiguraci zprostředkovatele identity provedete změny, musíte ze skupiny tunelů odebrat konfiguraci zprostředkovatele identity saml a znovu ji použít, aby se změny staly efektivními.

Vytvoření cisco any Připojení testovacího uživatele

V této části vytvoříte uživatele s názvem Britta Simon v Cisco Any Připojení. Spolupracujte s týmem podpory Cisco Any Připojení a přidejte uživatele na platformě Cisco Any Připojení. Uživatelé se musí vytvořit a aktivovat před použitím jednotného přihlašování.

Testování jednotného přihlašování

V této části otestujete konfiguraci jednotného přihlašování Microsoft Entra s následujícími možnostmi.

- Klikněte na Otestovat tuto aplikaci a měli byste být automaticky přihlášení k Cisco Any Připojení pro kterou jste nastavili jednotné přihlašování.

- Můžete použít Microsoft Přístupový panel. Když kliknete na dlaždici Cisco Any Připojení v Přístupový panel, měli byste být automaticky přihlášení k Cisco Any Připojení pro který jste nastavili jednotné přihlašování. Další informace o Přístupový panel naleznete v tématu Úvod do Přístupový panel.

Další kroky

Jakmile nakonfigurujete Cisco Any Připojení můžete vynutit řízení relací, které chrání exfiltraci a infiltraci citlivých dat vaší organizace v reálném čase. Řízení relací se rozšiřuje z podmíněného přístupu. Přečtěte si, jak vynutit řízení relací pomocí Programu Microsoft Defender for Cloud Apps.