Spravované identity pro funkci Document Intelligence

Tento obsah se vztahuje na:![]() v4.0 (Preview)

v4.0 (Preview)![]() v3.1 (GA)

v3.1 (GA)![]() v3.0 (GA)

v3.0 (GA)![]() v2.1 (GA)

v2.1 (GA)

Spravované identity pro prostředky Azure jsou instanční objekty, které vytvářejí identitu Microsoft Entra a konkrétní oprávnění pro spravované prostředky Azure:

Spravované identity můžete použít k udělení přístupu k libovolnému prostředku, který podporuje ověřování Microsoft Entra, včetně vlastních aplikací. Na rozdíl od klíčů zabezpečení a ověřovacích tokenů spravované identity eliminují potřebu vývojářů spravovat přihlašovací údaje.

Pokud chcete udělit přístup k prostředku Azure, přiřaďte spravované identitě roli Azure pomocí řízení přístupu na základě role v Azure (Azure RBAC).

Používání spravovaných identit v Azure není nijak nákladné.

Důležité

Spravované identity eliminují potřebu správy přihlašovacích údajů, včetně tokenů sdíleného přístupového podpisu (SAS).

Spravované identity představují bezpečnější způsob, jak udělit přístup k datům bez přihlašovacích údajů v kódu.

Přístup k účtu privátního úložiště

Přístup k privátnímu účtu úložiště Azure a ověřování podporují spravované identity pro prostředky Azure. Pokud máte účet úložiště Azure chráněný virtuální sítí nebo bránou firewall, funkce Document Intelligence nemá přímý přístup k datům účtu úložiště. Jakmile je ale spravovaná identita povolená, může funkce Document Intelligence přistupovat k vašemu účtu úložiště pomocí přiřazených přihlašovacích údajů spravované identity.

Poznámka:

Pokud máte v úmyslu analyzovat data úložiště pomocí nástroje Popisování ukázek funkce Document Intelligence (FOTT), musíte nástroj nasadit za virtuální sítí nebo bránou firewall.

Rozhraní API pro analýzu potvrzení, vizitky, faktury, ID a vlastního formuláře můžou extrahovat data z jednoho dokumentu odesláním požadavků jako nezpracovaného binárního obsahu. V těchto scénářích neexistuje žádný požadavek na přihlašovací údaje spravované identity.

Požadavky

Na začátek budete potřebovat:

Aktivní účet Azure – pokud ho nemáte, můžete si vytvořit bezplatný účet.

Prostředek Document Intelligence nebo služby Azure AI na webu Azure Portal. Podrobné kroky najdete v tématuVytvoření prostředku s více službami.

Účet úložiště objektů blob v Azure ve stejné oblasti jako váš prostředek Document Intelligence. Musíte také vytvořit kontejnery pro ukládání a uspořádání dat objektů blob v rámci účtu úložiště.

Pokud je váš účet úložiště za bránou firewall, musíte povolit následující konfiguraci:

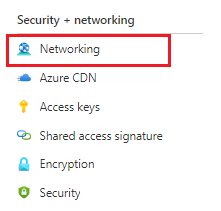

Na stránce účtu úložiště vyberte v nabídce vlevo možnost Zabezpečení a sítě → Sítě .

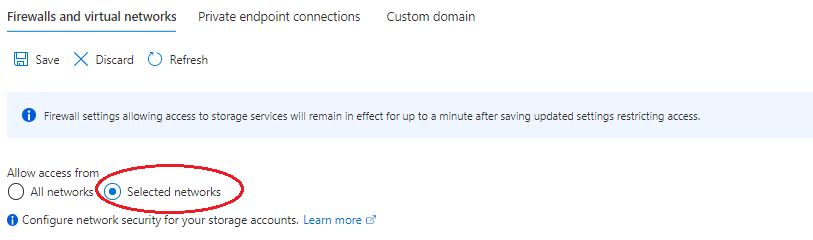

V hlavním okně vyberte Povolit přístup z vybraných sítí.

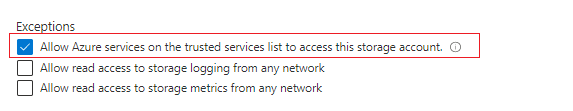

Na stránce vybraných sítí přejděte do kategorie Výjimky a ujistěte se, že je povolené políčko Povolit službám Azure v seznamu důvěryhodných služeb přístup k tomuto účtu úložiště.

Stručný přehled řízení přístupu na základě role v Azure (Azure RBAC) pomocí webu Azure Portal.

Přiřazení spravovaných identit

Existují dva typy spravované identity: přiřazené systémem a přiřazené uživatelem. Funkce Document Intelligence v současné době podporuje jenom spravovanou identitu přiřazenou systémem:

Spravovaná identita přiřazená systémem je povolená přímo v instanci služby. Ve výchozím nastavení není povolená; Musíte přejít do svého prostředku a aktualizovat nastavení identity.

Spravovaná identita přiřazená systémem je svázaná s vaším prostředkem během celého životního cyklu. Pokud prostředek odstraníte, odstraní se i spravovaná identita.

V následujícíchkrocích

Povolení spravované identity přiřazené systémem

Důležité

Pokud chcete povolit spravovanou identitu přiřazenou systémem, potřebujete oprávnění Microsoft.Authorization/roleAssignments/write, jako je vlastník nebo uživatelský přístup Správa istrator. Obor můžete zadat na čtyřech úrovních: skupina pro správu, předplatné, skupina prostředků nebo prostředek.

Přihlaste se k webu Azure Portal pomocí účtu přidruženého k vašemu předplatnému Azure.

Na webu Azure Portal přejděte na stránku prostředku Document Intelligence .

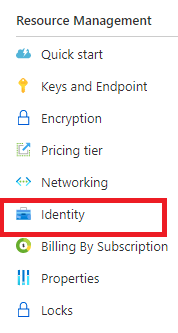

Na levé straně vyberte identitu ze seznamu Správy prostředků:

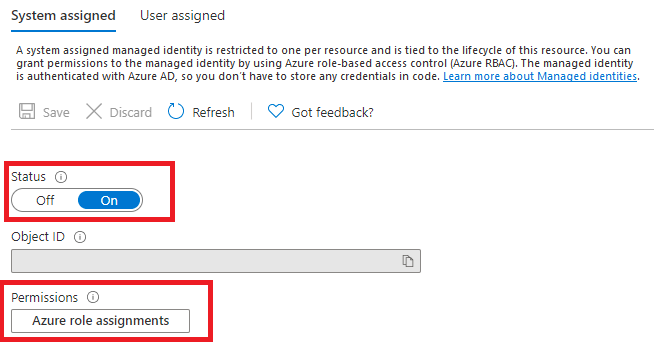

V hlavním okně přepněte kartu Stav přiřazený systémem na Zapnuto.

Udělení přístupu k účtu úložiště

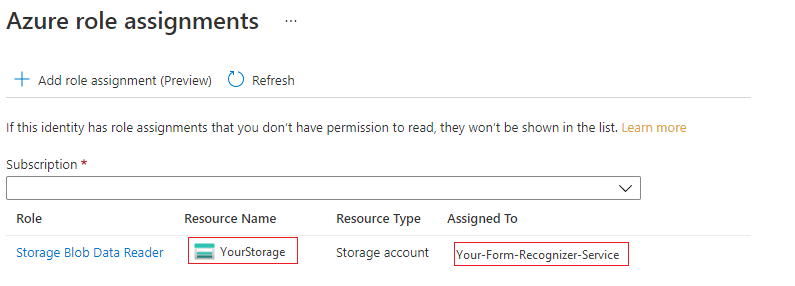

Abyste mohli číst objekty blob, musíte k účtu úložiště udělit přístup Document Intelligence. Teď, když jste povolili funkci Document Intelligence se spravovanou identitou přiřazenou systémem, můžete pomocí řízení přístupu na základě role v Azure (Azure RBAC) udělit přístup k úložišti Azure pomocí Funkce Document Intelligence. Role Čtenář dat v objektech blob služby Storage poskytuje přístup ke čtení a výpisu přístupu ke kontejneru objektů blob a datům (reprezentované spravovanou identitou přiřazenou systémem).

V části Oprávnění vyberte přiřazení rolí Azure:

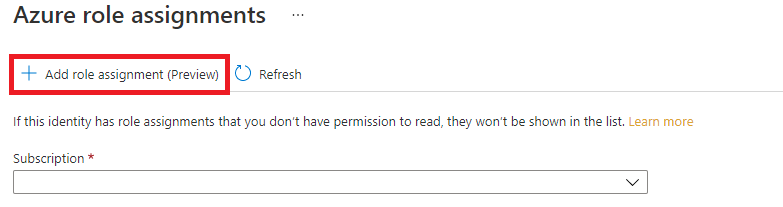

Na stránce přiřazení rolí Azure, která se otevře, zvolte v rozevírací nabídce své předplatné a pak vyberte + Přidat přiřazení role.

Poznámka:

Pokud nemůžete přiřadit roli na webu Azure Portal, protože je zakázaná možnost Přidat > přiřazení role nebo se zobrazí chyba oprávnění Nemáte oprávnění k přidání přiřazení role v tomto oboru, zkontrolujte, jestli jste aktuálně přihlášeni jako uživatel s přiřazenou rolí, která má oprávnění Microsoft.Authorization/roleAssignments/write, jako je vlastník nebo uživatelský přístup, Správa istrator v oboru úložiště pro prostředek úložiště.

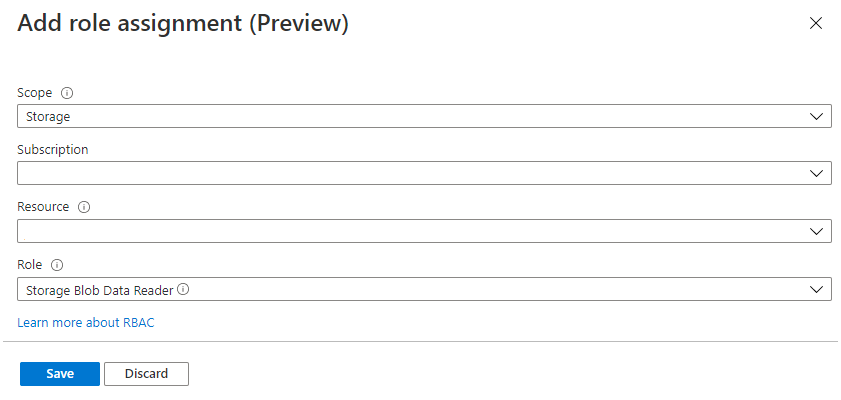

Dále přiřadíte roli Čtenář dat objektů blob služby Storage k prostředku služby Document Intelligence. V automaticky otevíraných otevíraných okně Přidat přiřazení role vyplňte pole následujícím způsobem a vyberte Uložit:

Pole Hodnota Scope Úložiště Předplatné Předplatné přidružené k vašemu prostředku úložiště. Prostředek Název prostředku úložiště Role Čtenář dat objektů blob služby Storage – umožňuje čtení ke kontejnerům objektů blob a datům Azure Storage.

Po přijetí potvrzovací zprávy přidání přiřazení role aktualizujte stránku, aby se zobrazilo přidané přiřazení role.

Pokud změnu hned nevidíte, počkejte a zkuste stránku aktualizovat ještě jednou. Když přiřadíte nebo odeberete přiřazení rolí, může trvat až 30 minut, než se změny projeví.

A je to! Dokončili jste kroky pro povolení spravované identity přiřazené systémem. Se spravovanou identitou a Azure RBAC jste udělili přístupová práva k prostředkům úložiště specifická pro Document Intelligence, aniž byste museli spravovat přihlašovací údaje, jako jsou tokeny SAS.

Další přiřazení role pro Document Intelligence Studio

Pokud budete používat Document Intelligence Studio a váš účet úložiště je nakonfigurovaný s omezením sítě, jako je brána firewall nebo virtuální síť, další role Přispěvatel dat v objektech blob služby Storage, musí být přiřazena ke službě Document Intelligence. Document Intelligence Studio vyžaduje, aby tato role při provádění automatického popisku, upgradu OCR, člověka ve smyčce nebo operací sdílení projektu zapisování objektů blob do účtu úložiště.