Metoda injektáže standardní virtuální sítě

PLATÍ PRO: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Tip

Vyzkoušejte si službu Data Factory v Microsoft Fabric, řešení pro analýzy typu all-in-one pro podniky. Microsoft Fabric zahrnuje všechno od přesunu dat až po datové vědy, analýzy v reálném čase, business intelligence a vytváření sestav. Přečtěte si, jak začít používat novou zkušební verzi zdarma.

Při použití služby SQL Server Integration Services (SSIS) ve službě Azure Data Factory (ADF) nebo kanálech Synpase existují dvě metody připojení prostředí Azure-SSIS Integration Runtime (IR) k virtuální síti: standard a express. Pokud používáte standardní metodu, musíte nakonfigurovat virtuální síť tak, aby splňovala tyto požadavky:

Ujistěte se, že Microsoft.Batch je zaregistrovaný poskytovatel prostředků v předplatném Azure, který má virtuální síť pro připojení k prostředí Azure-SSIS IR. Podrobné pokyny najdete v části Registrace služby Azure Batch jako poskytovatele prostředků.

Ujistěte se, že uživatel, který vytváří prostředí Azure-SSIS IR, má udělená potřebná oprávnění řízení přístupu na základě role (RBAC) pro připojení k virtuální síti nebo podsíti. Další informace najdete v části Vybrat oprávnění virtuální sítě níže.

Vyberte ve virtuální síti správnou podsíť, ke které se má prostředí Azure-SSIS IR připojit. Další informace najdete v části Vybrat podsíť níže.

V závislosti na konkrétním scénáři můžete volitelně nakonfigurovat následující:

Pokud chcete použít vlastní statické veřejné IP adresy (BYOIP) pro odchozí provoz prostředí Azure-SSIS IR, projděte si část Konfigurace statických veřejných IP adres níže.

Pokud chcete ve virtuální síti použít vlastní server DNS (Domain Name System), přečtěte si část Konfigurace vlastního serveru DNS níže.

Pokud chcete použít skupinu zabezpečení sítě (NSG) k omezení příchozího nebo odchozího provozu v podsíti, projděte si část Konfigurace skupiny zabezpečení sítě níže.

Pokud chcete použít trasy definované uživatelem (UDR) k auditování nebo kontrole odchozího provozu, projděte si část Konfigurace tras definovaných uživatelem níže.

Ujistěte se, že skupina prostředků virtuální sítě (nebo skupina prostředků veřejných IP adres, pokud používáte vlastní veřejné IP adresy), může vytvořit a odstranit určité síťové prostředky Azure. Další informace najdete v tématu Konfigurace příslušné skupiny prostředků.

Pokud přizpůsobíte prostředí Azure-SSIS IR, jak je popsáno v článku Vlastní nastavení prostředí Azure-SSIS IR , bude náš interní proces pro správu uzlů využívat privátní IP adresy z předdefinovaného rozsahu 172.16.0.0 až 172.31.255.255. Proto se ujistěte, že rozsahy privátních IP adres virtuálních a místních sítí s tímto rozsahem nekolidují.

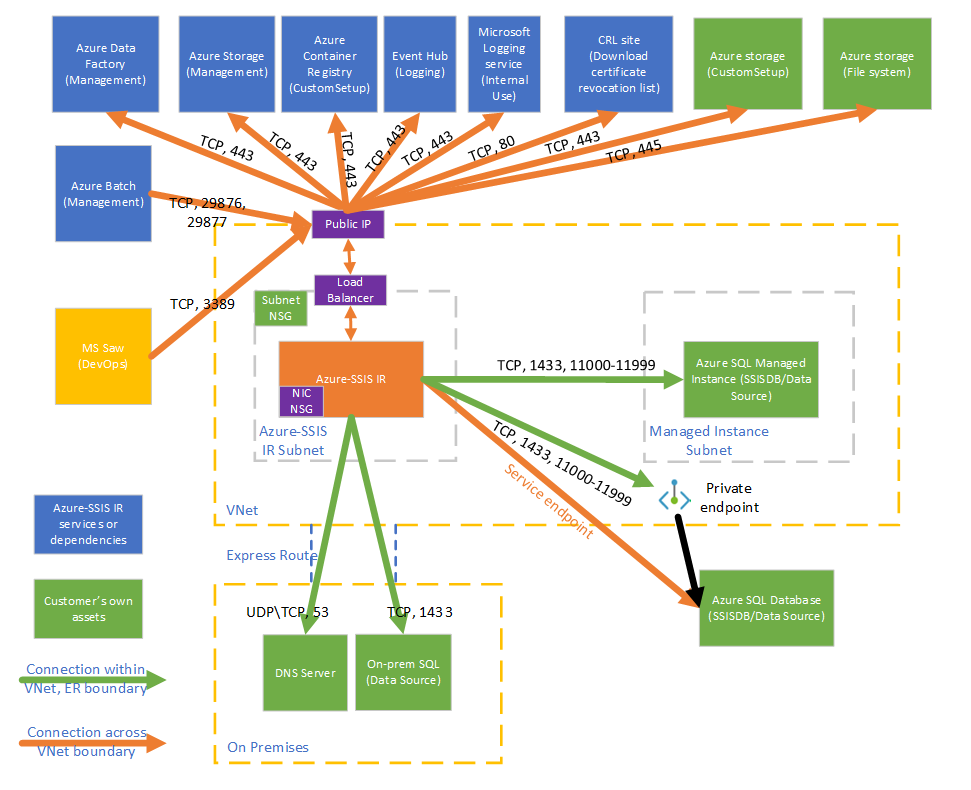

Tento diagram znázorňuje požadovaná připojení pro prostředí Azure-SSIS IR:

Výběr oprávnění virtuální sítě

Pokud chcete povolit standardní injektáž virtuální sítě, musí být uživateli, který vytváří prostředí Azure-SSIS IR, udělena potřebná oprávnění RBAC pro připojení k virtuální síti nebo podsíti.

Pokud připojujete prostředí Azure-SSIS IR k virtuální síti Azure Resource Manageru, máte dvě možnosti:

Použijte integrovanou roli Přispěvatel sítě. Tato role se dodává s oprávněním Microsoft.Network/* s mnohem větším rozsahem, než je nutné.

Vytvořte vlastní roli, která zahrnuje pouze nezbytné oprávnění Microsoft.Network/virtualNetworks/*/join/action . Pokud chcete při připojování k virtuální síti Azure Resource Manageru použít také vlastní statické veřejné IP adresy pro Azure-SSIS IR, uveďte také oprávnění Microsoft.Network/publicIPAddresses/*/join/action v roli.

Podrobné pokyny najdete v části Udělení oprávnění virtuální sítě.

Pokud se připojujete k prostředí Azure-SSIS IR ke klasické virtuální síti, doporučujeme použít předdefinované role Přispěvatel virtuálních počítačů Classic. Jinak musíte vytvořit vlastní roli, která obsahuje oprávnění pro připojení k virtuální síti. Musíte také přiřadit MicrosoftAzureBatch této předdefinované nebo vlastní roli.

Výběr podsítě

Pokud chcete povolit standardní injektáž virtuální sítě, musíte vybrat správnou podsíť pro připojení prostředí Azure-SSIS IR:

Nevybírejte podsíť GatewaySubnet, protože je vyhrazená pro brány virtuální sítě.

Ujistěte se, že vybraná podsíť má k dispozici IP adresy alespoň dvakrát číslo uzlu Azure-SSIS IR. Ty jsou pro nás potřeba, abychom se vyhnuli přerušení při zavádění oprav nebo upgradů pro prostředí Azure-SSIS IR. Azure si také vyhrazuje některé IP adresy, které se nedají použít v každé podsíti. První a poslední IP adresy jsou vyhrazené pro dodržování předpisů protokolu, zatímco tři další adresy jsou vyhrazené pro služby Azure. Další informace najdete v části Omezení IP adres podsítě.

Nepoužívejte podsíť, která je výhradně obsazená jinými službami Azure (například Azure SQL Managed Instance, App Service atd.).

Konfigurace statických veřejných IP adres

Pokud chcete při připojování k virtuální síti použít vlastní statické veřejné IP adresy pro odchozí provoz prostředí Azure-SSIS IR, abyste je mohli povolit ve svých branách firewall, ujistěte se, že splňují následující požadavky:

Měly by se poskytnout přesně dvě nepoužívané, které ještě nejsou přidružené k jiným prostředkům Azure. Ten navíc se použije při pravidelném upgradu prostředí Azure-SSIS IR. Všimněte si, že jednu veřejnou IP adresu nejde sdílet mezi aktivními prostředími Azure-SSIS IRS.

Oba by měly být statické, které mají standardní typ. Další podrobnosti najdete v části SKU veřejné IP adresy .

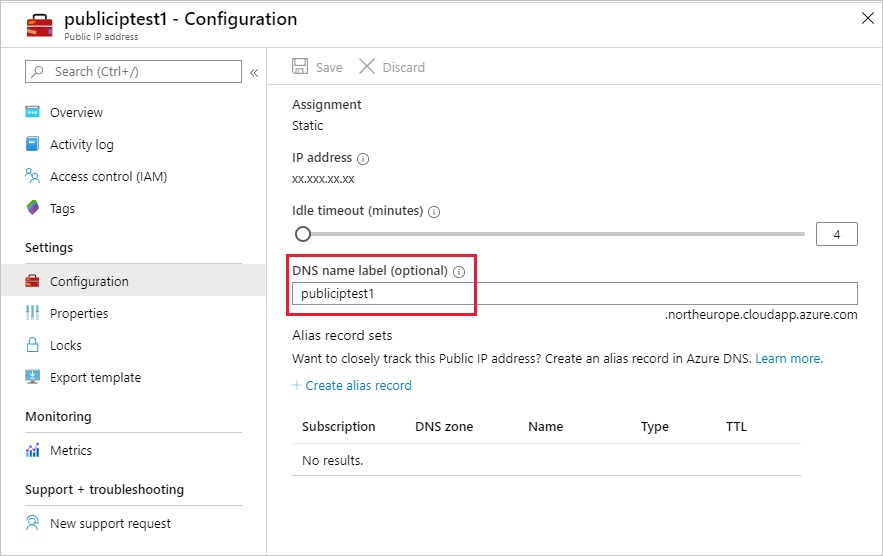

Oba by měli mít název DNS. Pokud jste při vytváření nezadali název DNS, můžete to udělat na webu Azure Portal.

Měly by být ve stejném předplatném a ve stejné oblasti.

Konfigurace vlastního serveru DNS

Pokud chcete k překladu názvů privátních hostitelů použít vlastní server DNS ve virtuální síti, ujistěte se, že dokáže přeložit také globální názvy hostitelů Azure (například azure Blob Storage s názvem <your storage account>.blob.core.windows.).

Doporučujeme nakonfigurovat vlastní server DNS tak, aby předával nevyřešené požadavky DNS na IP adresu rekurzivních překladačů Azure (168.63.129.16).

Další informace najdete v části překladu názvů serverů DNS.

Poznámka:

Pro název privátního hostitele použijte plně kvalifikovaný název domény (FQDN) (například místo <your_private_server>.contoso.com<your_private_server>). Alternativně můžete použít standardní vlastní nastavení v prostředí Azure-SSIS IR k automatickému připojení vlastní přípony DNS (například contoso.com) k libovolnému nekvalifikovanému názvu domény s jedním popiskem a jeho převod na plně kvalifikovaný název domény před použitím v dotazech DNS, viz část Ukázky standardních vlastních nastavení.

Konfigurace skupiny zabezpečení sítě

Pokud chcete použít skupinu zabezpečení sítě v podsíti připojené prostředím Azure-SSIS IR, povolte následující příchozí a odchozí provoz:

| Směr | Přenosový protokol | Source | Zdrojové porty | Cíl | Cílové porty | Komentáře |

|---|---|---|---|---|---|---|

| Příchozí | TCP | BatchNodeManagement | * | VirtualNetwork | 29876, 29877 (pokud připojíte prostředí SSIS IR k virtuální síti Azure Resource Manageru) 10100, 20100, 30100 (pokud připojíte prostředí SSIS IR ke klasické virtuální síti) |

Služba Data Factory používá tyto porty ke komunikaci s uzly Azure-SSIS IR ve virtuální síti. Bez ohledu na to, jestli vytvoříte skupinu zabezpečení sítě v podsíti, služba Data Factory vždy nakonfiguruje skupinu zabezpečení sítě na síťové kartě připojené k virtuálním počítačům, které hostují prostředí Azure-SSIS IR. NSG na úrovni síťové karty povoluje pouze příchozí provoz z IP adres služby Data Factory na zadaných portech. I když tyto porty otevřete pro internetový provoz na úrovni podsítě, provoz z IP adres, které nejsou IP adresami služby Data Factory, je stále blokovaný na úrovni síťové karty. |

| Příchozí | TCP | CorpNetSaw | * | VirtualNetwork | 3389 | (Volitelné) Vyžaduje se pouze v případě, že vás pracovník podpory Microsoftu požádá o otevření portu 3389 pro pokročilé řešení potíží a může být zavřený hned po řešení potíží. Značka služby CorpNetSaw umožňuje přístup k prostředí Azure-SSIS IR prostřednictvím protokolu RDP (Remote Desktop Protocol) jenom počítačů s zabezpečeným přístupem (SAW) v podnikové síti Microsoftu. Tuto značku služby nejde vybrat z webu Azure Portal a je dostupná jenom prostřednictvím Azure PowerShellu nebo rozhraní příkazového řádku. Ve skupině zabezpečení sítě na úrovni síťových adaptérů je ve výchozím nastavení otevřený port 3389 , ale můžete ho řídit pomocí skupiny zabezpečení sítě na úrovni podsítě, zatímco odchozí provoz na něm je ve výchozím nastavení zakázaný na uzlech Azure-SSIS IR pomocí pravidla brány Windows Firewall. |

| Směr | Přenosový protokol | Source | Zdrojové porty | Cíl | Cílové porty | Komentáře |

|---|---|---|---|---|---|---|

| Odchozí | TCP | VirtualNetwork | * | AzureCloud | 443 | Vyžaduje se, aby prostředí Azure-SSIS IR přistupoval ke službám Azure, jako je Azure Storage a Azure Event Hubs. |

| Odchozí | TCP | VirtualNetwork | * | Internetu | 80 | (Volitelné) Prostředí Azure-SSIS IR používá tento port ke stažení seznamu odvolaných certifikátů (CRL) z internetu. Pokud tento provoz zablokujete, může dojít ke snížení výkonu při spuštění prostředí Azure-SSIS IR a ztrátě možnosti kontrolovat seznamy CRL při použití certifikátů, což se nedoporučuje z hlediska zabezpečení. Pokud chcete zúžit cíle na určité plně kvalifikované názvy domén, přečtěte si část Konfigurace trasy definované uživatelem níže. |

| Odchozí | TCP | VirtualNetwork | * | Sql/VirtualNetwork | 1433, 11000-11999 | (Volitelné) Vyžaduje se pouze v případě, že k hostování katalogu služby SSIS (SSISDB) používáte server služby Azure SQL Database nebo spravovanou instanci. Pokud je server služby Azure SQL Database nebo spravovaná instance nakonfigurovaná s veřejným koncovým bodem nebo koncovým bodem služby virtuální sítě, použijte jako cíl značku služby Sql . Pokud je server služby Azure SQL Database nebo spravovaná instance nakonfigurovaná s privátním koncovým bodem, použijte jako cíl značku služby VirtualNetwork . Pokud je zásada připojení k serveru nastavená na Proxy místo přesměrování, vyžaduje se jenom port 1433 . |

| Odchozí | TCP | VirtualNetwork | * | Storage /VirtualNetwork | 443 | (Volitelné) Vyžaduje se pouze v případě, že k ukládání standardního skriptu nebo souborů vlastní instalace používáte kontejner objektů blob služby Azure Storage. Pokud je služba Azure Storage nakonfigurovaná s veřejným koncovým bodem nebo koncovým bodem služby virtuální sítě, použijte jako cíl značku služby Storage . Pokud je služba Azure Storage nakonfigurovaná s privátním koncovým bodem, použijte jako cíl značku služby VirtualNetwork . |

| Odchozí | TCP | VirtualNetwork | * | Storage /VirtualNetwork | 445 | (Volitelné) Vyžaduje se jenom v případě, že potřebujete přístup ke službě Azure Files. Pokud je služba Azure Storage nakonfigurovaná s veřejným koncovým bodem nebo koncovým bodem služby virtuální sítě, použijte jako cíl značku služby Storage . Pokud je služba Azure Storage nakonfigurovaná s privátním koncovým bodem, použijte jako cíl značku služby VirtualNetwork . |

Konfigurace trasy definované uživatelem

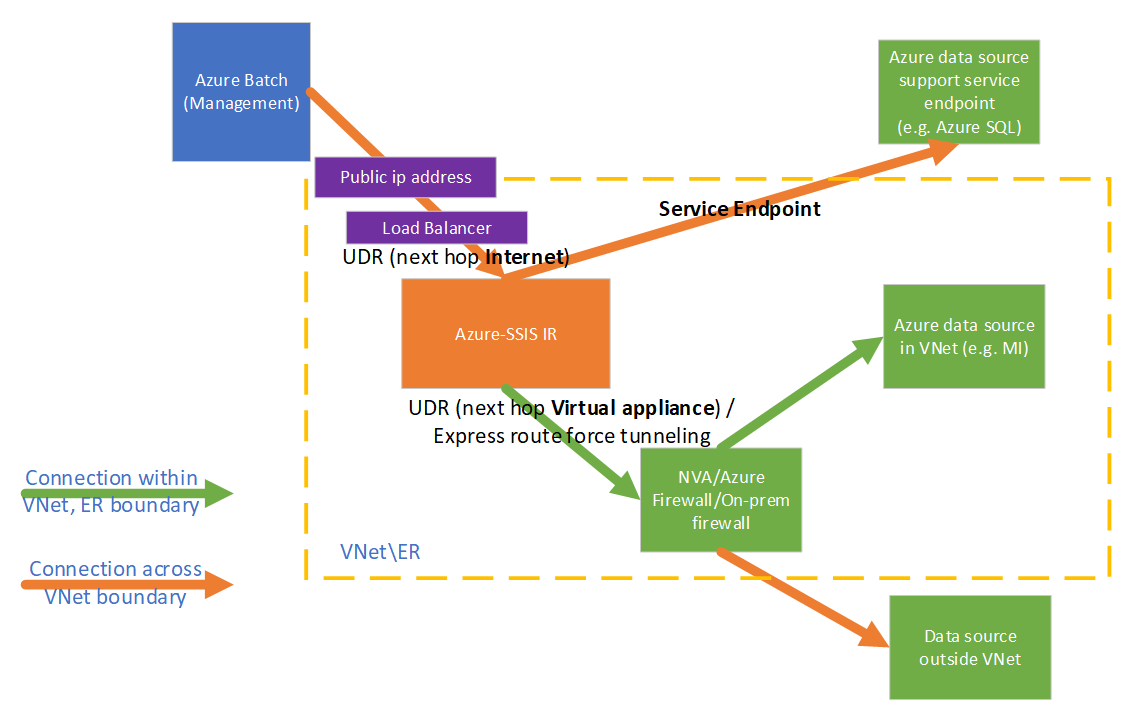

Pokud chcete auditovat nebo kontrolovat odchozí provoz z prostředí Azure-SSIS IR, můžete ho pomocí tras definovaných uživatelem přesměrovat na místní zařízení brány firewall prostřednictvím vynuceného tunelování Azure ExpressRoute , které inzeruje trasu protokolu BGP (Border Gateway Protocol) 0.0.0.0/0 do virtuální sítě, na síťové virtuální zařízení nakonfigurované jako bránu firewall nebo službu Azure Firewall .

Aby to fungovalo, musíte zajistit následující:

Provoz mezi službou pro správu Služby Azure Batch a prostředím Azure-SSIS IR by neměl být směrován do zařízení nebo služby brány firewall.

Zařízení nebo služba brány firewall by měly umožňovat odchozí provoz vyžadovaný prostředím Azure-SSIS IR.

Pokud se provoz mezi službou pro správu Azure Batch a vaším prostředím Azure-SSIS IR směruje do zařízení nebo služby brány firewall, dojde k přerušení kvůli asymetrickým směrováním. Trasy definované uživatelem musí být pro tento provoz definovány tak, aby mohly projít stejnými trasami, které přišly. Trasy definované uživatelem můžete nakonfigurovat tak, aby směrovaly provoz mezi službou pro správu Azure Batch a prostředím Azure-SSIS IR s typem dalšího segmentu směrování jako internetem.

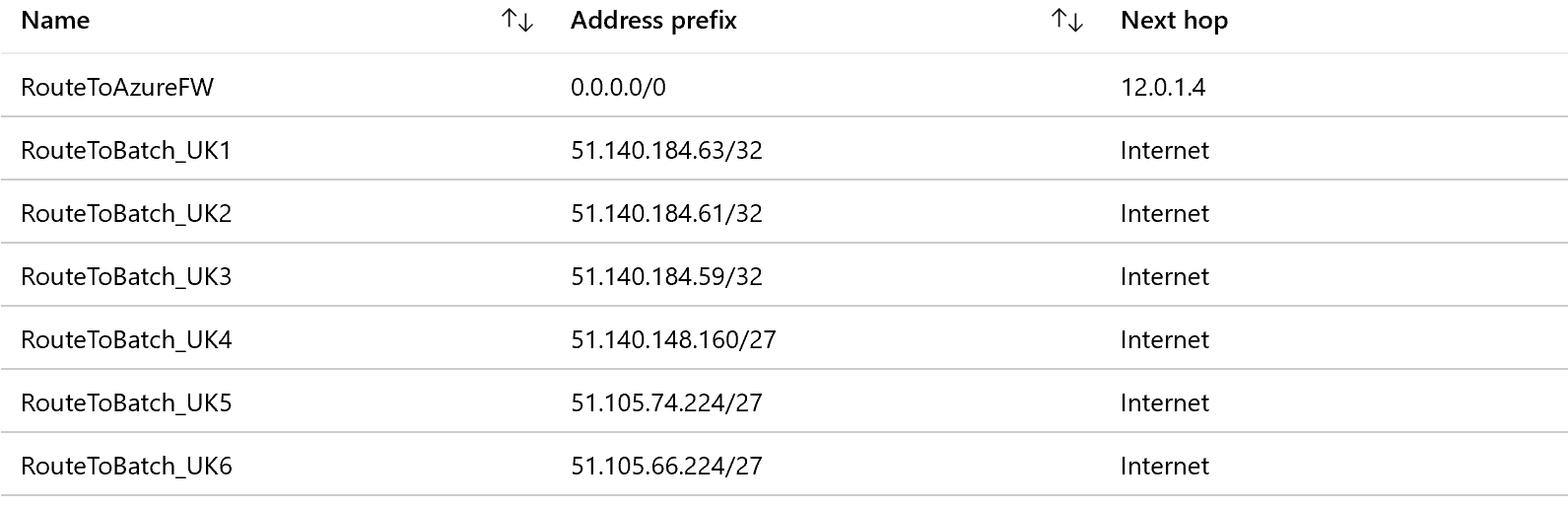

Pokud se například vaše prostředí Azure-SSIS IR nachází ve Velké Británii – jih a chcete zkontrolovat odchozí provoz pomocí služby Azure Firewall, můžete nejprve získat rozsahy IP adres pro značku služby BatchNodeManagement.UKSouth z odkazu pro stažení rozsahu IP adres značek služby nebo rozhraní API pro zjišťování značek služeb. Pak můžete nakonfigurovat následující trasy definované uživatelem pro příslušné trasy rozsahu IP adres s typem dalšího segmentu směrování jako internetem a trasou 0.0.0.0/0 s typem dalšího segmentu směrování jako virtuálním zařízením.

Poznámka:

Tento přístup má další náklady na údržbu, protože potřebujete pravidelně kontrolovat příslušné rozsahy IP adres a přidávat trasy definované uživatelem pro nové, abyste se vyhnuli narušení prostředí Azure-SSIS IR. Doporučujeme je zkontrolovat měsíčně, protože když se pro příslušnou značku služby zobrazí nový rozsah IP adres, bude trvat další měsíc, než se projeví.

Spuštěním následujícího skriptu PowerShellu můžete přidat trasy definované uživatelem pro službu správy Azure Batch:

$Location = "[location of your Azure-SSIS IR]"

$RouteTableResourceGroupName = "[name of Azure resource group that contains your route table]"

$RouteTableResourceName = "[resource name of your route table]"

$RouteTable = Get-AzRouteTable -ResourceGroupName $RouteTableResourceGroupName -Name $RouteTableResourceName

$ServiceTags = Get-AzNetworkServiceTag -Location $Location

$BatchServiceTagName = "BatchNodeManagement." + $Location

$UdrRulePrefixForBatch = $BatchServiceTagName

if ($ServiceTags -ne $null)

{

$BatchIPRanges = $ServiceTags.Values | Where-Object { $_.Name -ieq $BatchServiceTagName }

if ($BatchIPRanges -ne $null)

{

Write-Host "Start adding UDRs to your route table..."

for ($i = 0; $i -lt $BatchIPRanges.Properties.AddressPrefixes.Count; $i++)

{

$UdrRuleName = "$($UdrRulePrefixForBatch)_$($i)"

Add-AzRouteConfig -Name $UdrRuleName `

-AddressPrefix $BatchIPRanges.Properties.AddressPrefixes[$i] `

-NextHopType "Internet" `

-RouteTable $RouteTable `

| Out-Null

Write-Host "Add $UdrRuleName to your route table..."

}

Set-AzRouteTable -RouteTable $RouteTable

}

}

else

{

Write-Host "Failed to fetch Azure service tag, please confirm that your location is valid."

}

Podle našich pokynů v části Konfigurace skupiny zabezpečení sítě výše musíte implementovat podobná pravidla na zařízení nebo službě firewall, abyste umožnili odchozí provoz z prostředí Azure-SSIS IR:

Pokud používáte Azure Firewall:

Musíte otevřít port 443 pro odchozí provoz TCP se značkou služby AzureCloud jako cílem.

Pokud k hostování databáze SSISDB používáte server nebo spravovanou instanci Azure SQL Database, musíte otevřít porty 1433, 11000–11999 pro odchozí provoz TCP se značkou služby Sql/VirtualNetwork jako cílem.

Pokud k ukládání standardního skriptu nebo souborů vlastní instalace používáte kontejner objektů blob služby Azure Storage, musíte jako cíl otevřít port 443 pro odchozí provoz TCP se značkou služby Storage/VirtualNetwork .

Pokud potřebujete přístup ke službě Azure Files, musíte otevřít port 445 pro odchozí provoz TCP se značkou služby Storage/VirtualNetwork jako cílem.

Pokud používáte jiné zařízení nebo službu brány firewall:

Musíte otevřít port 443 pro odchozí provoz TCP s 0.0.0.0/0 nebo následující plně kvalifikované názvy domén pro prostředí Azure jako cíl.

Prostředí Azure FQDN Azure Public - Azure Data Factory (správa)

- *.frontend.clouddatahub.net

- Azure Storage (správa)

- *.blob.core.windows.net

- *.table.core.windows.net

- Azure Container Registry (vlastní nastavení)

- *.azurecr.io

- Event Hubs (protokolování)

- *.servicebus.windows.net

- Služba Protokolování Společnosti Microsoft (interní použití)

- gcs.prod.monitoring.core.windows.net

- prod.warmpath.msftcloudes.com

- azurewatsonanalysis-prod.core.windows.net

Azure Government - Azure Data Factory (správa)

- *.frontend.datamovement.azure.us

- Azure Storage (správa)

- *.blob.core.usgovcloudapi.net

- *.table.core.usgovcloudapi.net

- Azure Container Registry (vlastní nastavení)

- *.azurecr.us

- Event Hubs (protokolování)

- *.servicebus.usgovcloudapi.net

- Služba Protokolování Společnosti Microsoft (interní použití)

- fairfax.warmpath.usgovcloudapi.net

- azurewatsonanalysis.usgovcloudapp.net

Microsoft Azure provozovaný společností 21Vianet - Azure Data Factory (správa)

- *.frontend.datamovement.azure.cn

- Azure Storage (správa)

- *.blob.core.chinacloudapi.cn

- *.table.core.chinacloudapi.cn

- Azure Container Registry (vlastní nastavení)

- *.azurecr.cn

- Event Hubs (protokolování)

- *.servicebus.chinacloudapi.cn

- Služba Protokolování Společnosti Microsoft (interní použití)

- mooncake.warmpath.chinacloudapi.cn

- azurewatsonanalysis.chinacloudapp.cn

- Azure Data Factory (správa)

Pokud k hostování databáze SSISDB používáte server nebo spravovanou instanci Azure SQL Database, musíte otevřít porty 1433, 11000–11999 pro odchozí provoz TCP s 0.0.0.0/0 nebo serverem služby Azure SQL Database nebo plně kvalifikovaným názvem domény spravované instance jako cílem.

Pokud k ukládání standardního skriptu nebo souborů vlastního nastavení používáte kontejner objektů blob služby Azure Storage, musíte jako cíl otevřít port 443 pro odchozí provoz TCP s 0.0.0.0/0 nebo plně kvalifikovaným názvem domény služby Azure Blob Storage.

Pokud potřebujete přístup ke službě Azure Files, musíte otevřít port 445 pro odchozí provoz TCP s 0.0.0.0/0 nebo plně kvalifikovaným názvem domény služby Azure Files jako cílem.

Pokud nakonfigurujete koncový bod služby virtuální sítě pro Azure Storage, Container Registry, Event Hubs/SQL tak, že povolíte prostředky Microsoft.Storage/Microsoft.ContainerRegistry/Microsoft.EventHub/Microsoft.Sql v podsíti, veškerý provoz mezi prostředím Azure-SSIS IR a těmito službami ve stejných/spárovaných oblastech se místo zařízení nebo služby brány firewall přesměruje do páteřní sítě Azure.

Měli byste otevřít port 80 pro odchozí provoz TCP s následujícím seznamem odvolaných certifikátů (CRL) staženými weby jako cílem:

- crl.microsoft.com:80

- mscrl.microsoft.com:80

- crl3.digicert.com:80

- crl4.digicert.com:80

- ocsp.digicert.com:80

- cacerts.digicert.com:80

Pokud používáte certifikáty s různými seznamy CRL, měli byste také přidat jejich weby pro stahování jako cíl. Další informace najdete v článku se seznamem odvolaných certifikátů.

Pokud tento provoz zablokujete, může dojít ke snížení výkonu při spuštění prostředí Azure-SSIS IR a ztrátě možnosti kontrolovat seznamy CRL při použití certifikátů, což se nedoporučuje z hlediska zabezpečení.

Pokud nepotřebujete auditovat nebo kontrolovat odchozí provoz z prostředí Azure-SSIS IR, můžete použít trasy definované uživatelem k vynucení veškerého provozu s typem dalšího segmentu směrování jako internet:

Při použití Azure ExpressRoute můžete nakonfigurovat trasu definovanou uživatelem pro trasu 0.0.0.0/0 ve vaší podsíti s typem dalšího segmentu směrování jako internetem.

Při použití síťového virtuálního zařízení můžete změnit stávající trasu definovanou uživatelem pro trasu 0.0.0.0/0 ve vaší podsíti a přepnout typ dalšího segmentu směrování z virtuálního zařízení na internet.

Poznámka:

Konfigurace trasy definované uživatelem s typem dalšího segmentu směrování, protože internet neznamená, že veškerý provoz bude přes internet. Pokud cílová adresa patří do jedné ze služeb Azure, Azure bude směrovat veškerý provoz na danou adresu přes páteřní síť Azure místo internetu.

Konfigurace příslušné skupiny prostředků

Pokud chcete povolit injektáž standardní virtuální sítě, musí prostředí Azure-SSIS IR vytvořit určité síťové prostředky ve stejné skupině prostředků jako virtuální síť. Mezi tyto prostředky patří:

- Nástroj pro vyrovnávání zatížení Azure s názvem Guid-azurebatch-cloudserviceloadbalancer>.<

- Veřejná IP adresa Azure s názvem Guid-azurebatch-cloudservicepublicip>.<

- Skupina zabezpečení sítě s názvem Guid-azurebatch-cloudservicenetworksecuritygroup>.<

Poznámka:

Teď můžete použít vlastní statické veřejné IP adresy pro Azure-SSIS IR. V tomto scénáři vytvoříme nástroj pro vyrovnávání zatížení Azure a skupinu zabezpečení sítě ve stejné skupině prostředků jako vaše statické veřejné IP adresy místo virtuální sítě.

Tyto prostředky se vytvoří při spuštění prostředí Azure-SSIS IR. Po zastavení prostředí Azure-SSIS IR se odstraní. Pokud pro Azure-SSIS IR použijete vlastní statické veřejné IP adresy, při zastavení azure-SSIS IR se neodstraní. Pokud se chcete vyhnout blokování zastavování prostředí Azure-SSIS IR, nepoužívejte tyto prostředky znovu pro jiné účely.

Ujistěte se, že ve skupině prostředků nebo předplatném, do které patří virtuální síť nebo vaše statické veřejné IP adresy, nemáte žádný zámek prostředků. Pokud nakonfigurujete zámek jen pro čtení nebo odstranění, spuštění a zastavení prostředí Azure-SSIS IR selže nebo přestane reagovat.

Ujistěte se, že nemáte žádné přiřazení služby Azure Policy, které brání vytvoření následujících prostředků ve skupině prostředků nebo předplatném, do kterého patří virtuální síť nebo vaše statické veřejné IP adresy:

- Microsoft.Network/LoadBalancers

- Microsoft.Network/NetworkSecurityGroups

- Microsoft.Network/PublicIPAddresses

Ujistěte se, že kvóta prostředků pro vaše předplatné je dostatečná pro tyto prostředky. Konkrétně pro každé prostředí Azure-SSIS IR vytvořené ve virtuální síti je potřeba rezervovat dvakrát počet těchto prostředků, protože další prostředky se použijí při pravidelném upgradu prostředí Azure-SSIS IR.

Často kladené dotazy

Jak můžu chránit veřejnou IP adresu vystavenou v prostředí Azure-SSIS IR pro příchozí připojení? Je možné odebrat veřejnou IP adresu?

Teď se automaticky vytvoří veřejná IP adresa, když se prostředí Azure-SSIS IR připojí k virtuální síti. Máme skupinu zabezpečení sítě na úrovni síťové karty, která umožňuje příchozí připojení k vašemu prostředí Azure-SSIS IR pouze službě pro správu služby Azure Batch. Můžete také zadat skupinu zabezpečení sítě na úrovni podsítě pro příchozí ochranu.

Pokud nechcete, aby se zobrazovala žádná veřejná IP adresa, zvažte konfiguraci místního prostředí IR jako proxy pro prostředí Azure-SSIS IR místo připojení Azure-SSIS IR k virtuální síti.

Můžu přidat veřejnou IP adresu prostředí Azure-SSIS IR do seznamu povolených zdrojů dat brány firewall?

Teď můžete použít vlastní statické veřejné IP adresy pro Azure-SSIS IR. V takovém případě můžete ip adresy přidat do seznamu povolených adres brány firewall pro vaše zdroje dat. Případně můžete zvážit i další možnosti zabezpečení přístupu k datům z prostředí Azure-SSIS IR v závislosti na vašem scénáři:

Pokud je zdroj dat místní, můžete po připojení virtuální sítě k místní síti a připojení prostředí Azure-SSIS IR k podsíti virtuální sítě přidat rozsah privátních IP adres této podsítě do seznamu povolených adres brány firewall pro váš zdroj dat.

Pokud je zdrojem dat služba Azure, která podporuje koncové body služeb virtuální sítě, můžete ve své podsíti virtuální sítě nakonfigurovat koncový bod služby virtuální sítě a připojit se k této podsíti prostředí Azure-SSIS IR. Pak můžete přidat pravidlo virtuální sítě s danou podsítí do brány firewall pro váš zdroj dat.

Pokud je váš zdroj dat cloudovou službou mimo Azure, můžete trasovat odchozí provoz z prostředí Azure-SSIS IR na statickou veřejnou IP adresu prostřednictvím síťového virtuálního zařízení nebo brány Azure Firewall. Pak můžete přidat statickou veřejnou IP adresu síťového virtuálního zařízení nebo brány Azure Firewall do seznamu povolených adres brány firewall pro váš zdroj dat.

Pokud žádná z výše uvedených možností nevyhovuje vašim potřebám, zvažte konfiguraci místního prostředí IR jako proxy pro prostředí Azure-SSIS IR. Pak můžete přidat statickou veřejnou IP adresu počítače, který je hostitelem místního prostředí IR, do seznamu povolených adres brány firewall pro váš zdroj dat.

Proč potřebuji zadat dvě statické veřejné adresy, pokud chci použít vlastní prostředí Azure-SSIS IR?

Azure-SSIS IR se pravidelně aktualizuje automaticky. Během upgradu se vytvoří nové uzly a staré uzly se odstraní. Aby se však zabránilo výpadkům, staré uzly se neodstraní, dokud nebudou nové uzly připravené. Vaše první statická veřejná IP adresa používaná starými uzly se proto nedá okamžitě uvolnit a k vytvoření nových uzlů potřebujeme vaši druhou statickou veřejnou IP adresu.

Přinesl(a) jsem si vlastní statické veřejné IP adresy pro Azure-SSIS IR, ale proč pořád nemá přístup k mým zdrojům dat?

Ověřte, že jsou obě statické veřejné IP adresy přidané do seznamu povolených adres brány firewall pro vaše zdroje dat. Pokaždé, když se prostředí Azure-SSIS IR upgraduje, přepne se mezi nimi statická veřejná IP adresa. Pokud do seznamu povolených přidáte jenom jeden z nich, přístup k datům pro prostředí Azure-SSIS IR se po upgradu přeruší.

Pokud je zdrojem dat služba Azure, zkontrolujte, jestli jste ho nakonfigurovali s koncovými body služby virtuální sítě. V takovém případě se provoz z Azure-SSIS IR do vašeho zdroje dat přepne na použití privátních IP adres spravovaných službami Azure a přidání vlastních statických veřejných IP adres do seznamu povolených adres brány firewall pro váš zdroj dat se neprojeví.

Související obsah

- Připojení Azure-SSIS IR k virtuální síti prostřednictvím uživatelského rozhraní ADF

- Připojení Azure-SSIS IR k virtuální síti přes Azure PowerShell

Další informace o azure-SSIS IR najdete v následujících článcích:

- Azure-SSIS IR. Tento článek obsahuje obecné koncepční informace o irech, včetně prostředí Azure-SSIS IR.

- Kurz: Nasazení balíčků SSIS do Azure Tento kurz obsahuje podrobné pokyny k vytvoření prostředí Azure-SSIS IR. K hostování databáze SSISDB používá server Azure SQL Database.

- Vytvořte prostředí Azure-SSIS IR. Tento článek se zabývá kurzem. Obsahuje pokyny k používání serveru Azure SQL Database nakonfigurovaného s koncovým bodem služby virtuální sítě, pravidlem brány firewall protokolu IP nebo privátním koncovým bodem nebo službou Azure SQL Managed Instance, která připojí virtuální síť k hostování databáze SSISDB. Ukazuje, jak připojit Prostředí Azure-SSIS IR k virtuální síti.

- Monitorování Azure-SSIS IR. V tomto článku se dozvíte, jak načíst a pochopit informace o prostředí Azure-SSIS IR.

- Správa Azure-SSIS IR. V tomto článku se dozvíte, jak zastavit, spustit nebo odstranit prostředí Azure-SSIS IR. Ukazuje také, jak škálovat prostředí Azure-SSIS IR přidáním dalších uzlů.