Osvědčené postupy pro identitu

Tento článek obsahuje názorný pohled na to, jak nejlépe nakonfigurovat identitu v Azure Databricks. Obsahuje průvodce migrací na federaci identit, který umožňuje spravovat všechny uživatele, skupiny a instanční objekty v účtu Azure Databricks.

Přehled modelu identit Azure Databricks najdete v tématu Identity Azure Databricks.

Informace o tom, jak bezpečně přistupovat k rozhraním API Služby Azure Databricks, najdete v tématu Správa oprávnění tokenů pat.

Konfigurace uživatelů, instančních objektů a skupin

Existují tři typy identity Azure Databricks:

- Uživatelé: Identity uživatelů rozpoznané službou Azure Databricks a reprezentované e-mailovými adresami

- Instanční objekty: Identity pro použití s úlohami, automatizovanými nástroji a systémy, jako jsou skripty, aplikace a platformy CI/CD.

- Skupiny: Skupiny zjednodušují správu identit, což usnadňuje přiřazování přístupu k pracovním prostorům, datům a dalším zabezpečitelným objektům.

Databricks doporučuje vytvářet instanční objekty pro spouštění produkčních úloh nebo úpravu produkčních dat. Pokud všechny procesy, které fungují na spuštění produkčních dat pomocí instančních objektů, interaktivní uživatelé nepotřebují žádná oprávnění k zápisu, odstranění nebo úpravě oprávnění v produkčním prostředí. Tím se eliminuje riziko náhodného přepsání produkčních dat uživatelem.

Osvědčeným postupem je přiřadit přístup k pracovním prostorům a zásadám řízení přístupu v katalogu Unity ke skupinám místo uživatelům jednotlivě. Všechny identity Azure Databricks je možné přiřadit jako členy skupin a členové dědí oprávnění přiřazená ke skupině.

Tady jsou role pro správu, které můžou spravovat identity Azure Databricks:

- Správci účtů můžou do účtu přidávat uživatele, instanční objekty a skupiny a přiřazovat jim role správce. Můžou uživatelům udělit přístup k pracovním prostorům, pokud tyto pracovní prostory používají federaci identit.

- Správci pracovního prostoru můžou do účtu Azure Databricks přidávat uživatele, instanční objekty. Pokud jsou jejich pracovní prostory povolené pro federaci identit, můžou do účtu Azure Databricks také přidat skupiny. Správci pracovních prostorů můžou uživatelům, instančním objektům a skupinám udělit přístup ke svým pracovním prostorům.

- Správci skupin můžou spravovat členství ve skupinách. Můžou také přiřadit další uživatele roli správce skupiny.

- Správci instančních objektů můžou spravovat role v instančním objektu.

Databricks doporučuje, aby v každém pracovním prostoru byl omezený počet správců účtu a správců pracovních prostorů.

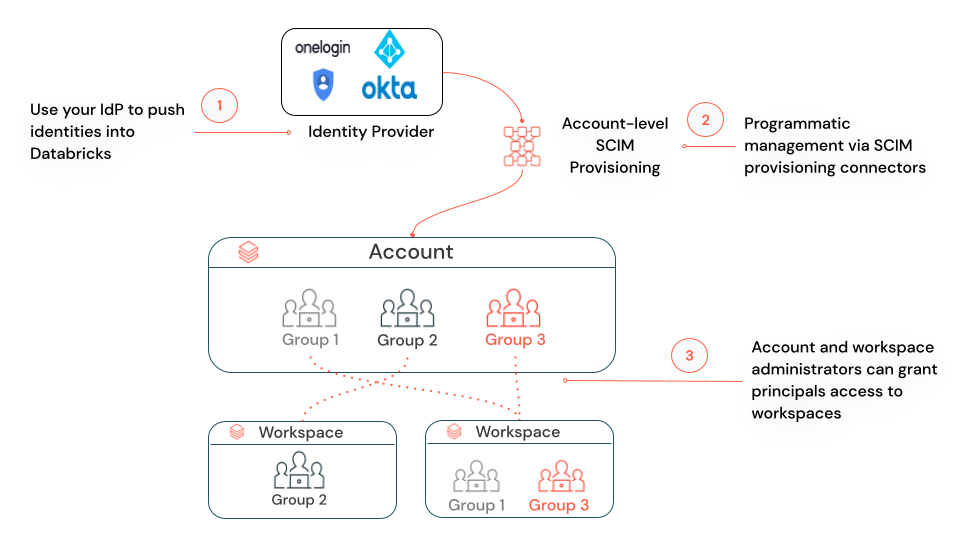

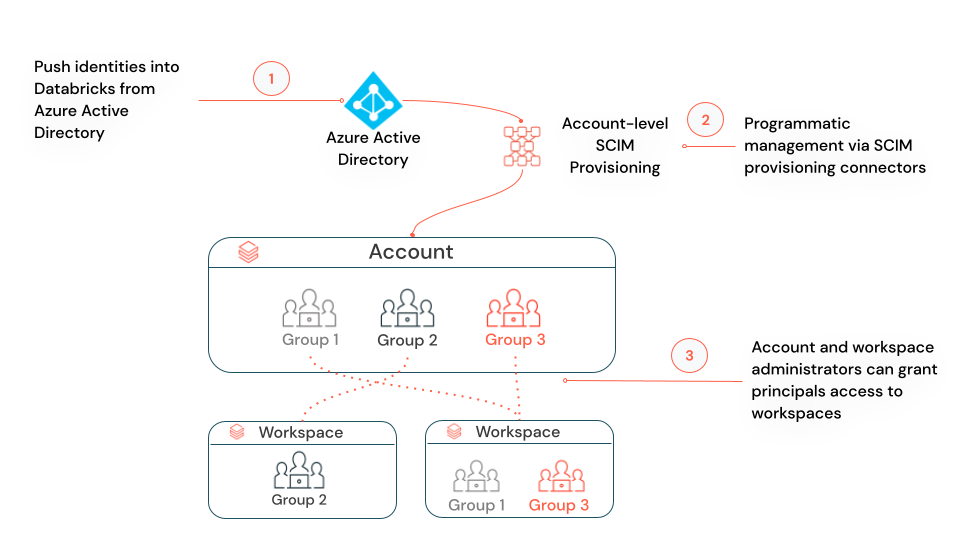

Synchronizace uživatelů a skupin z Microsoft Entra ID s účtem Azure Databricks

Databricks doporučuje používat zřizování SCIM k automatické synchronizaci uživatelů a skupin z Microsoft Entra ID s vaším účtem Azure Databricks. SCIM zjednodušuje onboarding nového zaměstnance nebo týmu pomocí ID Microsoft Entra k vytvoření uživatelů a skupin v Azure Databricks a poskytnutí správné úrovně přístupu. Když uživatel opustí vaši organizaci nebo už nepotřebuje přístup k Azure Databricks, můžou správci uživatele ukončit v Microsoft Entra ID a účet daného uživatele se z Azure Databricks odebere. Tím se zajistí konzistentní proces odpojování a zabrání neoprávněným uživatelům v přístupu k citlivým datům.

Měli byste se zaměřit na synchronizaci všech uživatelů a skupin v Microsoft Entra ID do konzoly účtu místo jednotlivých pracovních prostorů. Tímto způsobem je potřeba nakonfigurovat jenom jednu aplikaci zřizování SCIM, aby všechny identity byly konzistentní ve všech pracovních prostorech v účtu. Viz Povolení přístupu ke službě Azure Databricks všem uživatelům Microsoft Entra ID.

Důležité

Pokud už máte konektory SCIM, které synchronizují identity přímo s vašimi pracovními prostory, musíte tyto konektory SCIM zakázat, pokud je povolený konektor SCIM na úrovni účtu. Viz Upgrade na federaci identit.

Pokud máte ve zprostředkovateli identity méně než 10 000 uživatelů, doporučuje Databricks přiřadit skupinu ve zprostředkovateli identity, která obsahuje všechny uživatele k aplikaci SCIM na úrovni účtu. Konkrétní uživatelé, skupiny a instanční objekty je pak možné přiřadit z účtu ke konkrétním pracovním prostorům v Rámci Azure Databricks pomocí federace identit.

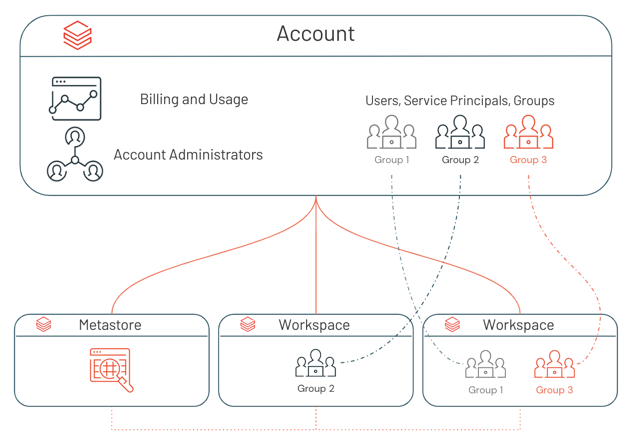

Povolení federace identit

Federace identit umožňuje konfigurovat uživatele, instanční objekty a skupiny v konzole účtu a pak těmto identitám přiřadit přístup ke konkrétním pracovním prostorům. To zjednodušuje správu Azure Databricks a zásady správného řízení dat.

Důležité

Služba Databricks začala automaticky povolovat nové pracovní prostory pro federaci identit a katalog Unity 9. listopadu 2023 s postupným zaváděním napříč účty. Pokud je váš pracovní prostor ve výchozím nastavení povolený pro federaci identit, nejde ho zakázat. Další informace naleznete v tématu Automatické povolení katalogu Unity.

S federací identit nakonfigurujete uživatele Azure Databricks, instanční objekty a skupiny jednou v konzole účtu, a neopakujete konfiguraci samostatně v každém pracovním prostoru. To snižuje tření při připojování nového týmu do Azure Databricks a umožňuje udržovat jednu aplikaci zřizování SCIM pomocí Microsoft Entra ID pro účet Azure Databricks místo samostatné aplikace zřizování SCIM pro každý pracovní prostor. Jakmile se do účtu přidají uživatelé, instanční objekty a skupiny, můžete jim přiřadit oprávnění k pracovním prostorům. Identitám na úrovni účtu můžete přiřadit přístup pouze k pracovním prostorům, které jsou povolené pro federaci identit.

Pokud chcete povolit pracovní prostor pro federaci identit, přečtěte si téma Jak správci povolí federaci identit v pracovním prostoru?. Po dokončení přiřazení se federace identit v konzole účtu označí jako Povolená na kartě Konfigurace pracovního prostoru.

Federace identit je povolená na úrovni pracovního prostoru a můžete mít kombinaci federovaných a ne identity federovaných pracovních prostorů identity. U pracovních prostorů, které nejsou povolené pro federaci identit, správci pracovního prostoru spravují své uživatele pracovního prostoru, instanční objekty a skupiny zcela v rámci oboru pracovního prostoru (starší verze modelu). Nemůžou k přiřazení uživatelů z tohoto účtu k těmto pracovním prostorům použít konzolu účtu ani rozhraní API na úrovni účtu, ale můžou používat jakékoli rozhraní na úrovni pracovního prostoru. Při každém přidání nového uživatele nebo instančního objektu do pracovního prostoru pomocí rozhraní na úrovni pracovního prostoru se tento uživatel nebo instanční objekt synchronizuje s úrovní účtu. To vám umožní mít v účtu jednu konzistentní sadu uživatelů a instančních objektů.

Pokud se ale skupina přidá do federovaného pracovního prostoru bez identity pomocí rozhraní na úrovni pracovního prostoru, tato skupina je místní skupinou pracovního prostoru a nepřidá se do účtu. Měli byste se zaměřit na použití skupin účtů místo místních skupin pracovního prostoru. Místní skupiny pracovního prostoru nemohou být uděleny zásady řízení přístupu v katalogu Unity nebo oprávnění k jiným pracovním prostorům.

Upgrade na federaci identit

Pokud povolujete federaci identit v existujícím pracovním prostoru, postupujte takto:

Migrace zřizování SCIM na úrovni pracovního prostoru na úroveň účtu

Pokud máte nastavené zřizování SCIM na úrovni pracovního prostoru, měli byste nastavit zřizování SCIM na úrovni účtu a vypnout zřizovací nástroj SCIM na úrovni pracovního prostoru. SCIM na úrovni pracovního prostoru bude nadále vytvářet a aktualizovat místní skupiny pracovního prostoru. Databricks doporučuje místo místních skupin pracovních prostorů používat skupiny účtů, abyste mohli využívat centralizované přiřazení pracovního prostoru a správu přístupu k datům pomocí katalogu Unity. SCIM na úrovni pracovního prostoru také nerozpozná skupiny účtů, které jsou přiřazené k vašemu pracovnímu prostoru federované identitě, a volání rozhraní API SCIM na úrovni pracovního prostoru selžou, pokud zahrnují skupiny účtů. Další informace o zákazu SCIM na úrovni pracovního prostoru najdete v tématu Migrace zřizování SCIM na úrovni pracovního prostoru na úroveň účtu.

Převod místních skupin pracovního prostoru na skupiny účtů

Databricks doporučuje převést existující místní skupiny pracovního prostoru na skupiny účtů. Pokyny najdete v tématu Migrace místních skupin pracovního prostoru do skupin účtů.

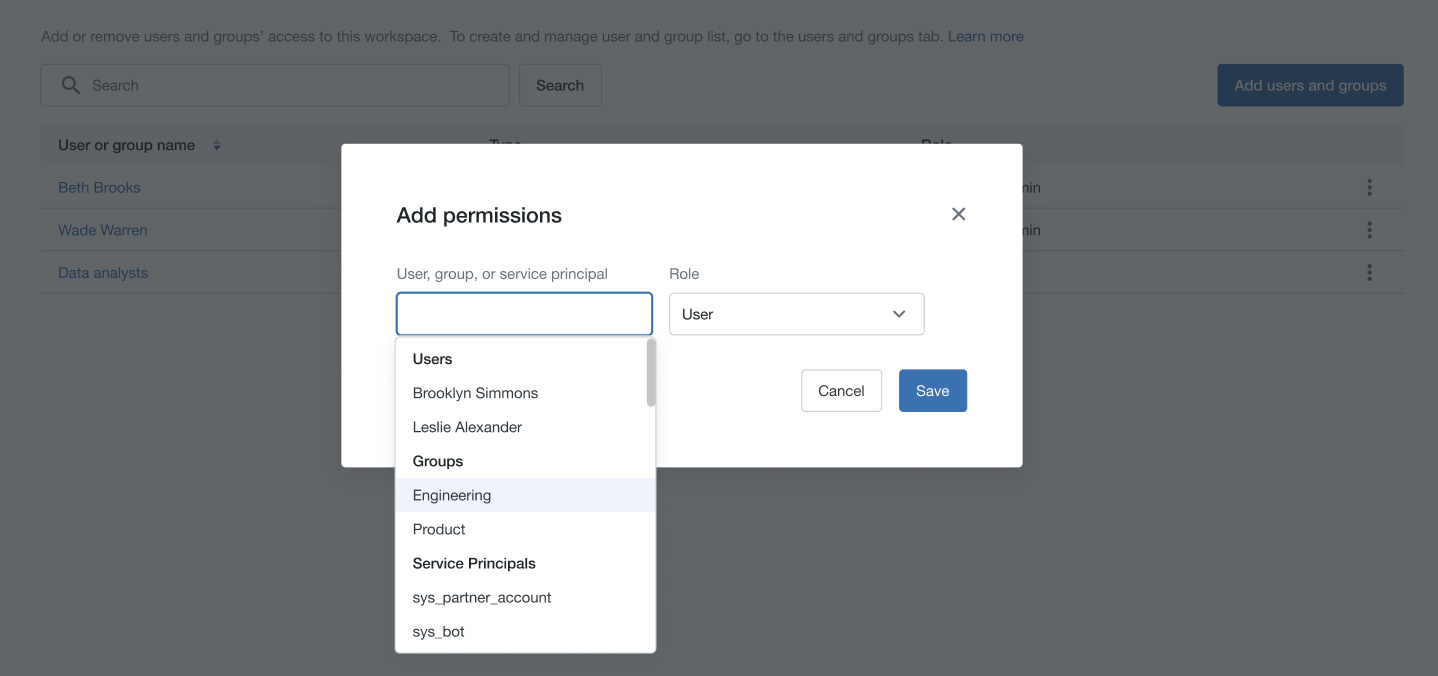

Přiřazení oprávnění pracovního prostoru skupin

Teď, když je ve vašem pracovním prostoru povolená federace identit, můžete přiřadit uživatele, instanční objekty a skupiny v oprávněních k účtu v daném pracovním prostoru. Databricks doporučuje, abyste uživatelům přiřazování oprávnění k pracovním prostorům přiřazování oprávnění k pracovním prostorům přiřadili jednotlivě. Všechny identity Azure Databricks je možné přiřadit jako členy skupin a členové dědí oprávnění přiřazená ke skupině.

Další informace

- Další informace o modelu identit Azure Databricks vám pomůžou spravovat uživatele, instanční objekty a skupiny.

- Synchronizujte uživatele a skupiny z Id Microsoft Entra a začněte používat zřizování SCIM.

- Osvědčené postupy katalogu Unity, zjistěte, jak nejlépe nakonfigurovat katalog Unity.