Správa instančních objektů

Tento článek vysvětluje, jak vytvořit a spravovat instanční objekty pro váš účet a pracovní prostory Azure Databricks.

Přehled modelu identit Azure Databricks najdete v tématu Identity Azure Databricks.

Informace o správě přístupu pro instanční objekty najdete v tématu Ověřování a řízení přístupu.

Co je instanční objekt?

Instanční objekt je identita, kterou vytvoříte v Azure Databricks pro použití s automatizovanými nástroji, úlohami a aplikacemi. Instanční objekty poskytují automatizovaným nástrojům a skriptům přístup k prostředkům Azure Databricks jenom pomocí rozhraní API a poskytují větší zabezpečení než používání uživatelů nebo skupin.

Přístup instančního objektu k prostředkům můžete udělit a omezit stejným způsobem jako uživatel Azure Databricks. Můžete například provést následující:

- Poskytněte správci účtu instančního objektu a roli správce pracovního prostoru.

- Udělte instančnímu objektu přístup k datům na úrovni účtu pomocí katalogu Unity nebo na úrovni pracovního prostoru.

- Přidejte instanční objekt do skupiny na úrovni účtu i pracovního prostoru, včetně skupiny pracovních prostorů

admins.

Můžete také udělit uživatelům, instančním objektům a skupinám Azure Databricks oprávnění k používání instančního objektu. To umožňuje uživatelům spouštět úlohy jako instanční objekt, nikoli jako jejich identitu. Tím zabráníte selhání úloh, pokud uživatel opustí vaši organizaci nebo skupinu.

Na rozdíl od uživatele Azure Databricks je instanční objekt identitou určenou pouze pro rozhraní API. Nejde ho použít pro přístup k uživatelskému rozhraní Azure Databricks.

Databricks doporučuje povolit pracovní prostory pro federaci identit. Federace identit umožňuje konfigurovat instanční objekty v konzole účtu a pak jim přiřadit přístup ke konkrétním pracovním prostorům. To zjednodušuje správu Azure Databricks a zásady správného řízení dat.

Důležité

Služba Databricks začala automaticky povolovat nové pracovní prostory pro federaci identit a katalog Unity 9. listopadu 2023 s postupným zaváděním napříč účty. Pokud je váš pracovní prostor ve výchozím nastavení povolený pro federaci identit, nejde ho zakázat. Další informace naleznete v tématu Automatické povolení katalogu Unity.

Instanční objekty ID Služby Databricks a Microsoft Entra ID

Instanční objekty můžou být spravované instanční objekty Azure Databricks nebo instanční objekty spravované pomocí Microsoft Entra ID.

Spravované instanční objekty Azure Databricks se můžou ověřovat v Azure Databricks pomocí ověřování Databricks OAuth a tokenů PAT. Spravované instanční objekty Microsoft Entra ID se můžou ověřovat v Azure Databricks pomocí ověřování Databricks OAuth a tokenů MICROSOFT Entra ID. Další informace o ověřování instančních objektů najdete v tématu Správa tokenů instančního objektu.

Spravované instanční objekty Azure Databricks se spravují přímo v Azure Databricks. Spravované instanční objekty Microsoft Entra ID se spravují v MICROSOFT Entra ID, které vyžadují další oprávnění. Databricks doporučuje používat spravované instanční objekty Azure Databricks pro automatizaci Azure Databricks a že používáte instanční objekty spravované pomocí Microsoft Entra ID v případech, kdy se musíte ověřit pomocí Azure Databricks a dalších prostředků Azure najednou.

Pokud chcete vytvořit spravovaný instanční objekt Azure Databricks, přeskočte tuto část a pokračujte ve čtení s kým může spravovat a používat instanční objekty?

Pokud chcete ve službě Azure Databricks používat spravované instanční objekty Spravované ID Microsoft Entra ID, musí uživatel s oprávněním správce vytvořit aplikaci Microsoft Entra ID v Azure. Pokud chcete vytvořit spravovaný instanční objekt Microsoft Entra ID, postupujte podle těchto pokynů:

Přihlaste se k portálu Azure.

Poznámka:

Portál, který se má použít, se liší v závislosti na tom, jestli vaše aplikace Microsoft Entra ID běží ve veřejném cloudu Azure nebo v národním nebo suverénním cloudu. Další informace najdete v tématu Národní cloudy.

Pokud máte přístup k více tenantům, předplatným nebo adresářům, klikněte v horní nabídce na ikonu Adresáře a předplatná (adresář s filtrem) a přepněte do adresáře, ve kterém chcete zřídit instanční objekt.

Ve vyhledávacích prostředcích, službách a dokumentech vyhledejte a vyberte MICROSOFT Entra ID.

Klikněte na + Přidat a vyberte Registrace aplikace.

Jako Název zadejte název aplikace.

V části Podporované typy účtů vyberte Účty pouze v tomto organizačním adresáři (jeden tenant).

Klikněte na Zaregistrovat.

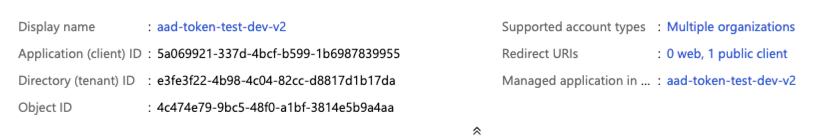

Na stránce Přehled stránky aplikace zkopírujte v části Základy následující hodnoty:

- ID aplikace (klienta)

- ID adresáře (tenanta)

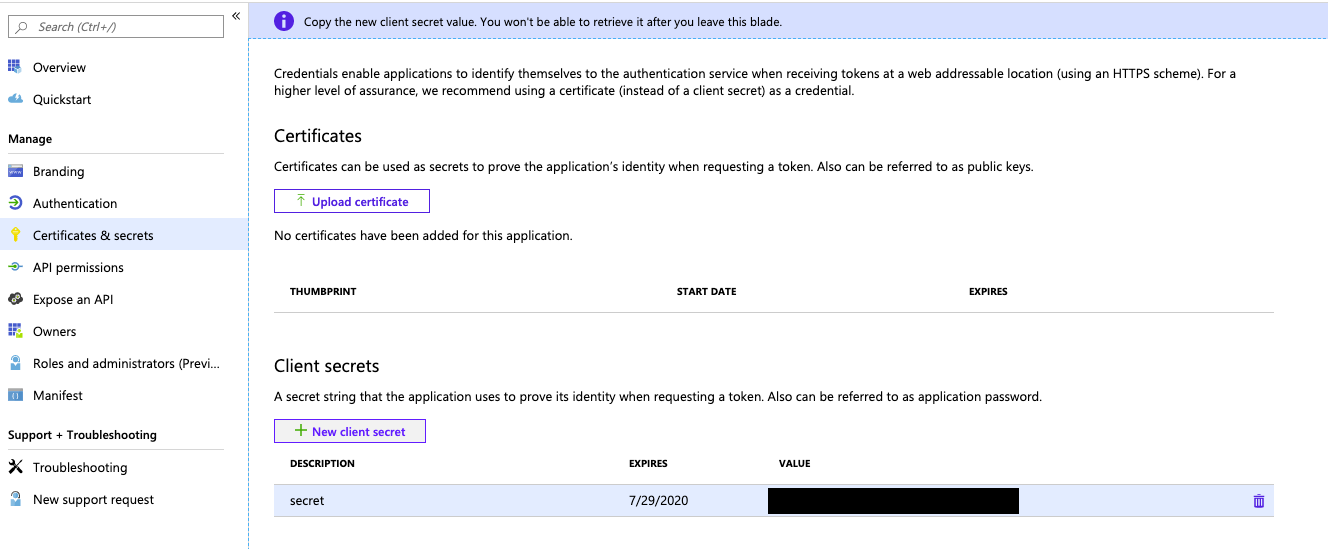

Pokud chcete vygenerovat tajný klíč klienta, klikněte v části Spravovat na Certifikáty a tajné kódy.

Poznámka:

Tento tajný klíč klienta použijete ke generování tokenů ID Microsoft Entra pro ověřování instančních objektů služby Microsoft Entra ID pomocí Azure Databricks. Pokud chcete zjistit, jestli nástroj Azure Databricks nebo sada SDK můžou používat tokeny ID Microsoft Entra, přečtěte si dokumentaci k nástroji nebo sadě SDK.

Na kartě Tajné kódy klienta klikněte na Nový tajný klíč klienta.

V podokně Přidat tajný klíč klienta zadejte popis tajného klíče klienta.

V případě vypršení platnosti vyberte časové období vypršení platnosti tajného klíče klienta a klikněte na tlačítko Přidat.

Zkopírujte a uložte hodnotu tajného klíče klienta na bezpečném místě, protože tento tajný klíč klienta je heslo pro vaši aplikaci.

Kdo může spravovat a používat instanční objekty?

Pokud chcete spravovat instanční objekty v Azure Databricks, musíte mít jednu z těchto věcí: roli správce účtu, roli správce pracovního prostoru nebo roli správce nebo uživatele v instančním objektu.

- Správci účtů můžou do účtu přidat instanční objekty a přiřadit jim role správce. Můžou také přiřadit instanční objekty k pracovním prostorům, pokud tyto pracovní prostory používají federaci identit.

- Správci pracovního prostoru můžou do pracovního prostoru Azure Databricks přidávat instanční objekty, přiřazovat jim roli správce pracovního prostoru a spravovat přístup k objektům a funkcím v pracovním prostoru, jako je například možnost vytvářet clustery nebo přistupovat k určeným prostředím založeným na osobách.

- Správci instančních objektů můžou spravovat role instančního objektu. Tvůrce instančního objektu se stane správcem instančního objektu. Správci účtů jsou správci instančních objektů na všech instančních objektech v účtu.

Poznámka:

Pokud byl instanční objekt vytvořen před 13. červnem 2023, tvůrce instančního objektu ve výchozím nastavení nemá roli správce instančního objektu. Požádejte správce účtu, aby vám udělil roli správce instančního objektu.

Uživatelé s rolí Správce instančního objektu nedědí roli uživatele instančního objektu. Pokud chcete k provádění úloh použít instanční objekt, musíte explicitně přiřadit roli uživatele instančního objektu i po vytvoření instančního objektu.

- Uživatelé instančního objektu mohou spouštět úlohy jako instanční objekt. Úloha se spouští pomocí identity instančního objektu místo identity vlastníka úlohy. Další informace najdete v tématu Správa identit, oprávnění a oprávnění pro úlohy Databricks.

Informace o tom, jak udělit správce instančního objektu a role uživatelů, naleznete v tématu Role pro správu instančních objektů.

Správa instančních objektů ve vašem účtu

Správci účtů můžou přidat instanční objekty do účtu Azure Databricks pomocí konzoly účtu.

Přidání instančních objektů do účtu pomocí konzoly účtu

Instanční objekty je možné vytvořit v Azure Databricks nebo propojit z existujícího instančního objektu Microsoft Entra ID. Viz instanční objekty Databricks a Microsoft Entra ID.

- Jako správce účtu se přihlaste ke konzole účtu.

- Na bočním panelu klikněte na Správa uživatelů.

- Na kartě Instanční objekty klikněte na Přidat instanční objekt.

- V části Správa zvolte Spravovaná databricks nebo Spravované ID Microsoft Entra.

- Pokud jste zvolili spravované ID Microsoft Entra, vložte v části ID aplikace Microsoft Entra ID aplikace (klienta) pro instanční objekt.

- Zadejte název instančního objektu.

- Klikněte na tlačítko Přidat.

Přiřazení rolí správce účtu k instančnímu objektu

- Jako správce účtu se přihlaste ke konzole účtu.

- Na bočním panelu klikněte na Správa uživatelů.

- Na kartě Instanční objekty vyhledejte a klikněte na uživatelské jméno.

- Na kartě Role zapněte správce účtu nebo správce Marketplace.

Přiřazení instančního objektu k pracovnímu prostoru pomocí konzoly účtu

Pokud chcete přidat uživatele do pracovního prostoru pomocí konzoly účtu, musí být tento pracovní prostor povolený pro federaci identit. Správci pracovního prostoru mohou také přiřadit instanční objekty k pracovním prostorům pomocí stránky nastavení správce pracovního prostoru. Podrobnosti najdete v tématu Přidání instančního objektu do pracovního prostoru pomocí nastavení správce pracovního prostoru.

- Jako správce účtu se přihlaste ke konzole účtu.

- Na bočním panelu klikněte na Pracovní prostory.

- Klikněte na název pracovního prostoru.

- Na kartě Permissions (Oprávnění) klikněte na Add permissions (Přidat oprávnění).

- Vyhledejte a vyberte instanční objekt, přiřaďte úroveň oprávnění (uživatel pracovního prostoru nebo správce) a klikněte na Uložit.

Odebrání instančního objektu z pracovního prostoru pomocí konzoly účtu

Pokud chcete z pracovního prostoru odebrat instanční objekty pomocí konzoly účtu, musí být pracovní prostor povolený pro federaci identit. Když se instanční objekt odebere z pracovního prostoru, instanční objekt už nebude mít přístup k pracovnímu prostoru, ale oprávnění se zachovají na instančním objektu. Pokud se instanční objekt později přidá zpět do pracovního prostoru, znovu získá předchozí oprávnění.

- Jako správce účtu se přihlaste ke konzole účtu.

- Na bočním panelu klikněte na Pracovní prostory.

- Klikněte na název pracovního prostoru.

- Na kartě Oprávnění vyhledejte instanční objekt.

Klikněte na nabídku kebabu úplně vpravo od řádku instančního objektu a vyberte Odebrat.

Klikněte na nabídku kebabu úplně vpravo od řádku instančního objektu a vyberte Odebrat.- V potvrzovací dialogovém okně klikněte na Odebrat.

Deaktivace instančního objektu v účtu Azure Databricks

Správci účtů můžou deaktivovat instanční objekty v rámci účtu Azure Databricks. Deaktivovaný instanční objekt se nemůže ověřit v účtu nebo pracovních prostorech Azure Databricks. Všechna oprávnění instančního objektu a objekty pracovního prostoru však zůstávají beze změny. Pokud je instanční objekt deaktivován, platí následující:

- Instanční objekt se nemůže ověřit na účtu ani v žádném pracovním prostoru z žádné metody.

- Aplikace nebo skripty, které používají tokeny vygenerované instančním objektem, už nemají přístup k rozhraní Databricks API. Tokeny zůstávají, ale nelze je použít k ověření, když je instanční objekt deaktivován.

- Clustery vlastněné instančním objektem zůstanou spuštěné.

- Naplánované úlohy vytvořené instančním objektem selžou, pokud nejsou přiřazené novému vlastníkovi.

Když se instanční objekt znovu aktivuje, může se přihlásit k Azure Databricks se stejnými oprávněními. Databricks doporučuje deaktivovat instanční objekty z účtu místo jejich odebrání, protože odebrání instančního objektu je destruktivní akce. Stav deaktivovaného instančního objektu je v konzole účtu označen jako Neaktivní. Instanční objekt můžete také deaktivovat z konkrétního pracovního prostoru. Viz Deaktivace instančního objektu v pracovním prostoru Azure Databricks.

Instanční objekt nelze deaktivovat pomocí konzoly účtu. Místo toho použijte rozhraní API pro instanční objekty účtu.

Příklad:

curl --netrc -X PATCH \

https://${DATABRICKS_HOST}/api/2.1/accounts/{account_id}/scim/v2/ServicePrincipals/{id} \

--header 'Content-type: application/scim+json' \

--data @update-sp.json \

| jq .

update-sp.json:

{

"schemas": [ "urn:ietf:params:scim:api:messages:2.0:PatchOp" ],

"Operations": [

{

"op": "replace",

"path": "active",

"value": [

{

"value": "false"

}

]

}

]

}

Odebrání instančních objektů z účtu Azure Databricks

Správci účtů můžou odstranit instanční objekty z účtu Azure Databricks. Správci pracovního prostoru nemohou. Když z účtu odstraníte instanční objekt, odebere se tento objekt zabezpečení také z jejich pracovních prostorů.

Důležité

Když z účtu odeberete instanční objekt, odebere se tento instanční objekt také z jejich pracovních prostorů bez ohledu na to, jestli je povolená federace identit nebo ne. Doporučujeme neodstranit instanční objekty na úrovni účtu, pokud nechcete, aby ztratily přístup ke všem pracovním prostorům v účtu. Mějte na paměti následující důsledky odstranění instančních objektů:

- Aplikace nebo skripty, které používají tokeny vygenerované instančním objektem, už nemají přístup k rozhraním API Databricks.

- Selhání úloh vlastněných instančním objektem

- Clustery vlastněné zastavením instančního objektu

- Dotazy nebo řídicí panely vytvořené instančním objektem a sdílené pomocí přihlašovacích údajů Spustit jako vlastníka musí být přiřazeny novému vlastníkovi, aby se zabránilo selhání sdílení.

Když se instanční objekt Microsoft Entra ID odebere z účtu, instanční objekt už nemůže získat přístup k účtu nebo jeho pracovním prostorům, ale oprávnění se zachovají v instančním objektu. Pokud se instanční objekt později přidá zpět do účtu, znovu získá předchozí oprávnění.

Pokud chcete odebrat instanční objekt pomocí konzoly účtu, postupujte takto:

- Jako správce účtu se přihlaste ke konzole účtu.

- Na bočním panelu klikněte na Správa uživatelů.

- Na kartě Instanční objekty vyhledejte a klikněte na uživatelské jméno.

- Na kartě Informace o objektu zabezpečení klikněte v pravém horním rohu na

nabídku kebab a vyberte Odstranit.

nabídku kebab a vyberte Odstranit. - V potvrzovací dialogovém okně klepněte na tlačítko Potvrdit odstranění.

Správa instančních objektů ve vašem pracovním prostoru

Správci pracovních prostorů můžou spravovat instanční objekty ve svých pracovních prostorech pomocí stránky nastavení správce pracovního prostoru.

Přidání instančního objektu do pracovního prostoru pomocí nastavení správce pracovního prostoru

Instanční objekty je možné vytvořit v Azure Databricks nebo propojit z existujícího instančního objektu Microsoft Entra ID. Viz instanční objekty Databricks a Microsoft Entra ID.

Jako správce pracovního prostoru se přihlaste k pracovnímu prostoru Azure Databricks.

Klikněte na své uživatelské jméno v horním panelu pracovního prostoru Azure Databricks a vyberte Nastavení.

Klikněte na kartu Identita a přístup .

Vedle instančních objektů klikněte na Spravovat.

Klikněte na Přidat instanční objekt.

Vyberte existující instanční objekt, který chcete přiřadit k pracovnímu prostoru, nebo klikněte na přidat nový a vytvořte nový.

Pokud chcete přidat nový instanční objekt, zvolte spravovanou službu Databricks nebo spravované ID Microsoft Entra. Pokud zvolíte spravované ID Microsoft Entra, vložte ID aplikace (klienta) instančního objektu a zadejte zobrazovaný název.

Klikněte na tlačítko Přidat.

Poznámka:

Pokud váš pracovní prostor není povolený pro federaci identit, nemůžete k pracovnímu prostoru přiřadit existující instanční objekty účtu.

Přiřazení role správce pracovního prostoru instančnímu objektu pomocí stránky nastavení pracovního prostoru

- Jako správce pracovního prostoru se přihlaste k pracovnímu prostoru Azure Databricks.

- Klikněte na své uživatelské jméno v horním panelu pracovního prostoru Azure Databricks a vyberte Nastavení.

- Klikněte na kartu Identita a přístup .

- Vedle skupin klikněte na Spravovat.

- Vyberte systémovou

adminsskupinu. - Klikněte na Přidat členy.

- Vyberte instanční objekt a klikněte na Potvrdit.

Pokud chcete odebrat roli správce pracovního prostoru z instančního objektu, odeberte instanční objekt ze skupiny správců.

Deaktivace instančního objektu v pracovním prostoru Azure Databricks

Správci pracovního prostoru mohou deaktivovat instanční objekty v pracovním prostoru Azure Databricks. Deaktivovaný instanční objekt nemá přístup k pracovnímu prostoru z rozhraní API Azure Databricks, ale všechna oprávnění instančního objektu a objekty pracovního prostoru zůstanou beze změny. Při deaktivaci instančního objektu:

- Instanční objekt se nemůže ověřit v pracovních prostorech z žádné metody.

- Stav instančního objektu se na stránce nastavení pracovního prostoru zobrazuje jako Neaktivní .

- Aplikace nebo skripty, které používají tokeny vygenerované instančním objektem, už nemají přístup k rozhraní Databricks API. Tokeny zůstávají, ale nelze je použít k ověření, když je instanční objekt deaktivován.

- Clustery vlastněné instančním objektem zůstanou spuštěné.

- Naplánované úlohy vytvořené instančním objektem musí být přiřazeny novému vlastníkovi, aby se zabránilo selhání.

Když se instanční objekt znovu aktivuje, může se ověřit v pracovním prostoru se stejnými oprávněními. Databricks doporučuje deaktivovat instanční objekty místo jejich odebrání, protože odebrání instančního objektu je destruktivní akce.

- Jako správce pracovního prostoru se přihlaste k pracovnímu prostoru Azure Databricks.

- Klikněte na své uživatelské jméno v horním panelu pracovního prostoru Azure Databricks a vyberte Nastavení.

- Klikněte na kartu Identita a přístup .

- Vedle instančních objektů klikněte na Spravovat.

- Vyberte instanční objekt, který chcete deaktivovat.

- V části Stav zrušte zaškrtnutí políčka Aktivní.

Pokud chcete nastavit instanční objekt na aktivní, proveďte stejné kroky, ale zaškrtněte políčko.

Odebrání instančního objektu z pracovního prostoru pomocí stránky nastavení správce pracovního prostoru

Odebrání instančního objektu z pracovního prostoru neodebere instanční objekt z účtu. Pokud chcete z účtu odebrat instanční objekt, přečtěte si téma Odebrání instančních objektů z účtu Azure Databricks.

Když se instanční objekt odebere z pracovního prostoru, instanční objekt už nebude mít přístup k pracovnímu prostoru, ale oprávnění se zachovají na instančním objektu. Pokud se instanční objekt později přidá zpět do pracovního prostoru, znovu získá předchozí oprávnění.

- Jako správce pracovního prostoru se přihlaste k pracovnímu prostoru Azure Databricks.

- Klikněte na své uživatelské jméno v horním panelu pracovního prostoru Azure Databricks a vyberte Nastavení.

- Klikněte na kartu Identita a přístup .

- Vedle instančních objektů klikněte na Spravovat.

- Vyberte instanční objekt.

- V pravém horním rohu klikněte na Odstranit.

- Kliknutím na Odstranit potvrďte.

Správa instančních objektů pomocí rozhraní API

Správci účtů a správci pracovních prostorů můžou spravovat instanční objekty v účtu a pracovních prostorech Azure Databricks pomocí rozhraní API Databricks. Pokud chcete spravovat role instančního objektu pomocí rozhraní API, přečtěte si téma Správa rolí instančního objektu pomocí rozhraní příkazového řádku Databricks.

Správa instančních objektů v účtu pomocí rozhraní API

Správci můžou přidávat a spravovat instanční objekty v účtu Azure Databricks pomocí rozhraní API instančních objektů účtů. Správci účtů a správci pracovních prostorů volají rozhraní API pomocí jiné adresy URL koncového bodu:

- Správci účtu používají

{account-domain}/api/2.1/accounts/{account_id}/scim/v2/. - Správci pracovního prostoru používají

{workspace-domain}/api/2.0/account/scim/v2/.

Podrobnosti najdete v rozhraní API pro instanční objekty účtu.

Správa instančních objektů v pracovním prostoru pomocí rozhraní API

Správci účtů a pracovních prostorů můžou pomocí rozhraní API přiřazení pracovního prostoru přiřadit instanční objekty k pracovním prostorům povoleným pro federaci identit. Rozhraní API pro přiřazení pracovního prostoru se podporuje prostřednictvím účtu a pracovních prostorů Azure Databricks.

- Správci účtu používají

{account-domain}/api/2.0/accounts/{account_id}/workspaces/{workspace_id}/permissionassignments. - Správci pracovního prostoru používají

{workspace-domain}/api/2.0/preview/permissionassignments/principals/{principal_id}.

Viz rozhraní API pro přiřazení pracovního prostoru.

Pokud váš pracovní prostor není povolený pro federaci identit, správce pracovního prostoru může pomocí rozhraní API na úrovni pracovního prostoru přiřadit instanční objekty k jejich pracovním prostorům. Viz rozhraní API instančních objektů pracovního prostoru.

Správa tokenů pro instanční objekt

Instanční objekty se můžou ověřovat v rozhraních API v Azure Databricks pomocí tokenů Azure Databricks OAuth nebo tokenů patu Azure Databricks, a to následujícím způsobem:

- Tokeny OAuth služby Azure Databricks je možné použít k ověřování v rozhraních API na úrovni účtu Azure Databricks a na úrovni pracovního prostoru.

- Tokeny OAuth služby Azure Databricks vytvořené na úrovni účtu Azure Databricks je možné použít k ověření v rozhraních API na úrovni účtu Azure Databricks a na úrovni pracovního prostoru.

- Tokeny OAuth služby Azure Databricks vytvořené na úrovni pracovního prostoru Azure Databricks je možné použít k ověřování pouze v rozhraních API na úrovni pracovního prostoru Azure Databricks.

- Osobní přístupové tokeny Azure Databricks je možné použít k ověřování pouze pro rozhraní API na úrovni pracovního prostoru Azure Databricks.

Instanční objekty se také můžou ověřovat v rozhraních API v Azure Databricks pomocí tokenů ID Microsoft Entra.

Správa ověřování OAuth v Databricks pro instanční objekt

Správci účtů můžou pro instanční objekty použít tokeny Azure Databricks OAuth pro ověřování na úrovni účtu a rozhraní REST API na úrovni pracovního prostoru. Token OAuth můžete požádat pomocí ID klienta a tajného klíče klienta pro instanční objekt. Další informace najdete v tématu Ověřování přístupu k Azure Databricks pomocí instančního objektu pomocí OAuth (OAuth M2M).

Správa tokenů pat pro instanční objekt

Pokud chcete ověřit instanční objekt pouze v rozhraních API na úrovni pracovního prostoru v Azure Databricks, může instanční objekt vytvořit tokeny patu Databricks pro sebe následujícím způsobem:

Tento postup předpokládá, že používáte ověřování M2M (machine-to-machine) OAuth nebo ověřování instančního objektu Microsoft Entra ID k nastavení rozhraní příkazového řádku Databricks pro ověřování instančního objektu k vygenerování tokenů pat azure Databricks pro sebe. Viz ověřování M2M (machine-to-machine) OAuth nebo ověřování instančního objektu Microsoft Entra ID.

Pomocí rozhraní příkazového řádku Databricks spusťte následující příkaz, který vygeneruje další přístupový token pro instanční objekt.

Spusťte následující příkaz:

databricks tokens create --comment <comment> --lifetime-seconds <lifetime-seconds> -p <profile-name>--comment: Nahraďte<comment>smysluplným komentářem k účelu přístupového tokenu. Pokud není zadána--commentmožnost, nevygeneruje se žádný komentář.--lifetime-seconds: Nahraďte<lifetime-seconds>počtem sekund, pro který je přístupový token platný. Například 1 den je 86400 sekund. Pokud není tato--lifetime-secondsmožnost zadaná, přístupový token se nastaví tak, aby nikdy nevypršil (nedoporučuje se).--profile-name: Nahraďte<profile-name>názvem konfiguračního profilu Azure Databricks, který obsahuje ověřovací informace pro instanční objekt a cílový pracovní prostor. Pokud není tato-pmožnost zadaná, pokusí se rozhraní příkazového řádku Databricks najít a použít konfigurační profil s názvemDEFAULT.

V odpovědi zkopírujte hodnotu

token_value, což je přístupový token pro instanční objekt.Nezapomeňte zkopírovaný token uložit do zabezpečeného umístění. Nesdílejte svůj zkopírovaný token s ostatními. Pokud ztratíte zkopírovaný token, nemůžete tento úplně stejný token znovu vygenerovat. Místo toho musíte tento postup zopakovat, abyste vytvořili nový token.

Pokud v pracovním prostoru nemůžete vytvářet nebo používat tokeny, může to být proto, že správce pracovního prostoru zakázal tokeny nebo vám neudělil oprávnění k vytváření nebo používání tokenů. Obraťte se na správce pracovního prostoru nebo následující:

Správa ověřování MICROSOFT Entra ID instančního objektu

Pouze spravované instanční objekty Microsoft Entra ID se můžou ověřovat v rozhraních API pomocí tokenů ID Microsoft Entra. Pokud chcete vytvořit přístupový token Microsoft Entra ID, přečtěte si téma Získání tokenů ID Microsoft Entra pro instanční objekty.

Přístupový token Microsoft Entra ID se dá použít k volání rozhraní API tokenů k vytvoření tokenu pat databricks pro instanční objekt.